Validación de alertas en Microsoft Defender for Cloud

Este documento le ayuda a comprobar si el sistema está configurado correctamente para las alertas de Microsoft Defender for Cloud.

¿Qué son las alertas de seguridad?

Las alertas son notificaciones que Defender for Cloud genera cuando detecta amenazas en los recursos. Asigna prioridades y enumera las alertas, junto con la información necesaria para que pueda investigar rápidamente el problema. Defender for Cloud también proporciona recomendaciones sobre el modo en que puede corregir un ataque.

Para más información, consulte Alertas de seguridad en Defender for Cloud y Administración y respuesta a las alertas de seguridad.

Requisitos previos

Para recibir todas las alertas, las máquinas y las áreas de trabajo de Log Analytics conectadas deben estar en el mismo inquilino.

Generación de alertas de seguridad de ejemplo

Si usa la nueva experiencia de alertas de versión preliminar, tal como se describe en Administración de alertas de seguridad y respuesta a ellas en Microsoft Defender for Cloud, puede crear alertas de ejemplo en la página de alertas de seguridad de Azure Portal.

Use alertas de ejemplo para:

- evaluar el valor y las funcionalidades de los planes de Microsoft Defender.

- validar las configuraciones que haya realizado para las alertas de seguridad (como integraciones de SIEM, automatización de flujos de trabajo y notificaciones de correo electrónico).

Para crear alertas de ejemplo:

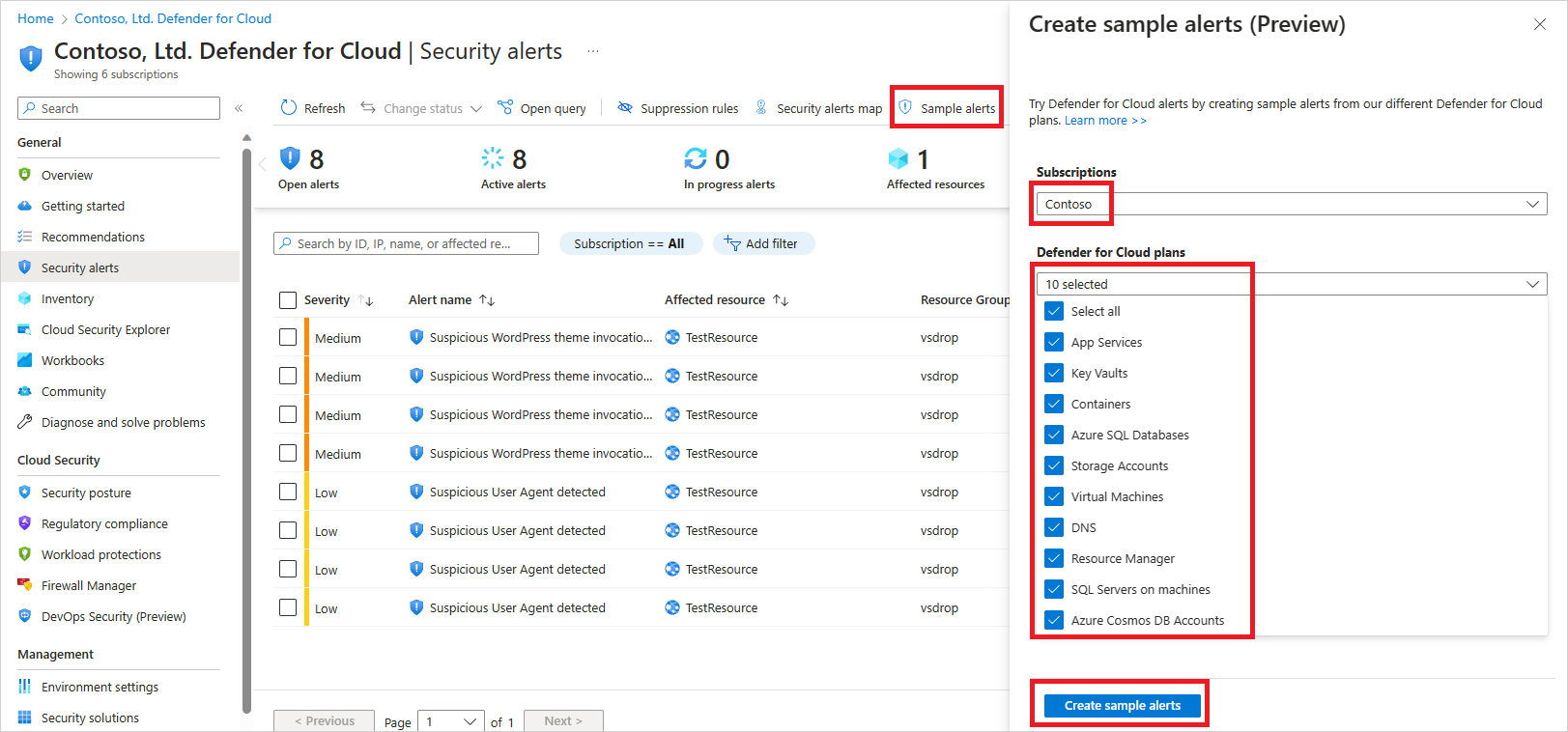

Como usuario con el rol Colaborador de la suscripción, en la barra de herramientas de la página de alertas de seguridad, seleccione Alertas de ejemplo.

Seleccione la suscripción.

Seleccione el plan de Microsoft Defender correspondiente para el que quiere ver las alertas.

Seleccione Create sample alerts (Crear alertas de ejemplo).

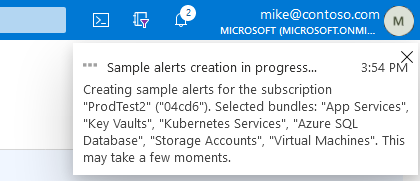

Aparecerá una notificación en la que se le informa de que se están creando las alertas de ejemplo:

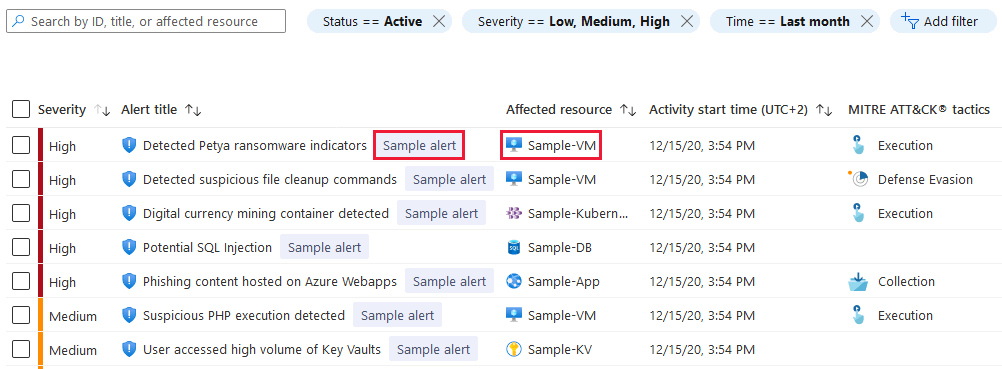

Después de unos minutos, las alertas aparecerán en la página alertas de seguridad. También aparecerán en cualquier otro lugar que haya configurado para recibir las alertas de seguridad de Microsoft Defender for Cloud (SIEM conectados, notificaciones de correo electrónico, etc.).

Sugerencia

Las alertas son para los recursos simulados.

Simulación de alertas en las VM de Azure (Windows)

Después de instalar el agente de Microsoft Defender para punto de conexión en la máquina, como parte de la integración de Defender para servidores, siga estos pasos desde la máquina en la que desea ser el recurso atacado de la alerta:

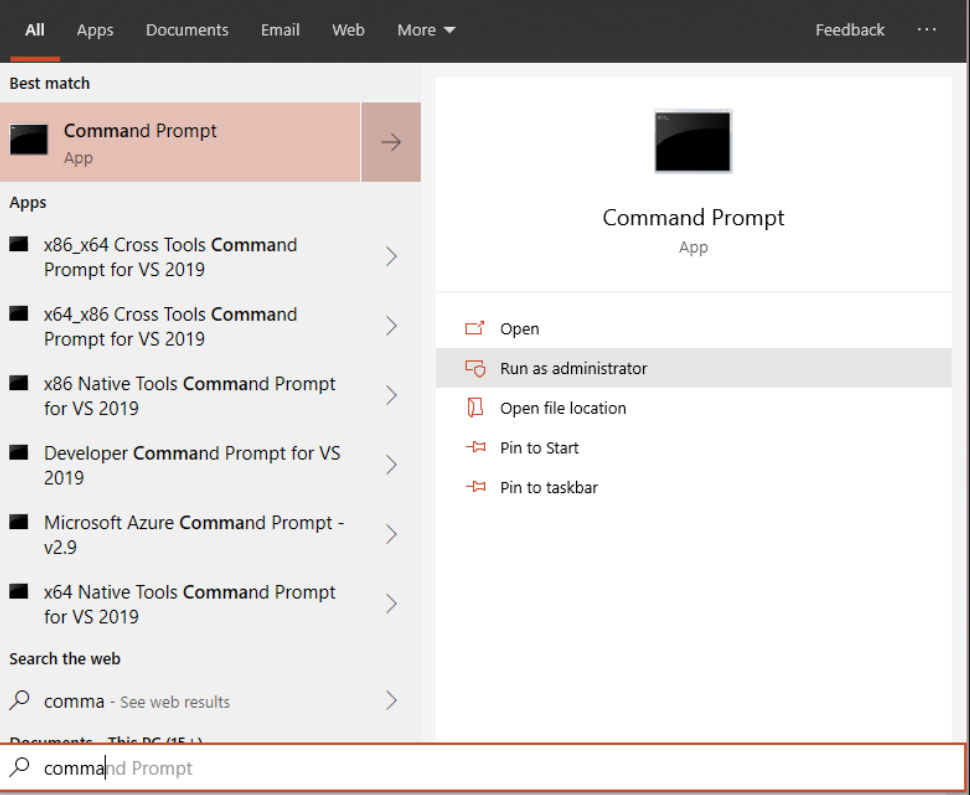

Abre un símbolo del sistema con privilegios elevados en el dispositivo y ejecuta el script:

Vaya a Inicio y escriba

cmd.Haga clic con el botón derecho en el símbolo del sistema y seleccione Ejecutar como administrador

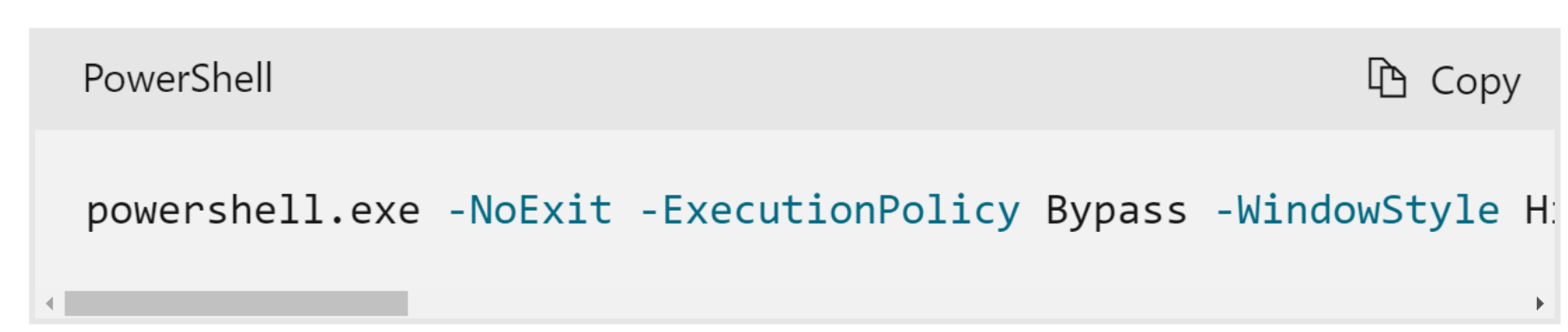

En el símbolo del sistema, copie el siguiente comando y ejecútelo:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'La ventana del símbolo del sistema se cierra automáticamente. Si se ejecuta correctamente, debería aparecer una nueva alerta en la hoja Alertas de Defender for Cloud en 10 minutos.

La línea de mensaje en el cuadro de PowerShell debe aparecer similar a como se presenta aquí:

Como alternativa, también puede usar la cadena de prueba EICAR para realizar esta prueba: Cree un archivo de texto, pegue la línea EICAR y guarde el archivo como un archivo ejecutable en la unidad local de la máquina.

Nota

Al revisar las alertas de prueba para Windows, asegúrese de que tiene Defender para punto de conexión en ejecución con la protección en tiempo real habilitada. Obtenga información sobre cómo validar esta configuración.

Simulación de alertas en las VM de Azure (Linux)

Después de instalar el agente de Microsoft Defender para punto de conexión en la máquina, como parte de la integración de Defender para servidores, siga estos pasos desde la máquina en la que desea ser el recurso atacado de la alerta:

Abra una ventana del terminal y copie y ejecute el comando siguiente:

curl -O https://secure.eicar.org/eicar.com.txtLa ventana del símbolo del sistema se cierra automáticamente. Si se ejecuta correctamente, debería aparecer una nueva alerta en la hoja Alertas de Defender for Cloud en 10 minutos.

Nota

Al revisar las alertas de prueba para Linux, asegúrese de que tiene Defender para punto de conexión en ejecución con la protección en tiempo real habilitada. Obtenga información sobre cómo validar esta configuración.

Simulación de alertas en Kubernetes

Defender para contenedores proporciona alertas de seguridad para los clústeres y los nodos de clúster subyacentes. Defender para contenedores lo logra supervisando tanto el plano de control (servidor de API) como la carga de trabajo contenedorizada.

Puede saber si la alerta está relacionada con el plano de control o la carga de trabajo contenedorizada en función de su prefijo. Las alertas de seguridad del plano de control tienen un prefijo de K8S_, mientras que las alertas de seguridad para la carga de trabajo en tiempo de ejecución de los clústeres tienen un prefijo de K8S.NODE_.

Puede simular alertas para el plano de control y las alertas de carga de trabajo con los pasos siguientes.

Simulación de alertas del plano de control (prefijo K8S_)

Requisitos previos

- Asegúrese de que el plan de Defender para contenedores esté habilitado.

- Solo ARC: asegúrese de que el agente de Defender esté instalado.

- Solo EKS o GKE: asegúrese de que las opciones predeterminadas de aprovisionamiento automático de recopilación de registros de auditoría estén habilitadas.

Para simular una alerta de seguridad del plano de control de Kubernetes:

Ejecute el siguiente comando desde el clúster:

kubectl get pods --namespace=asc-alerttest-662jfi039nVerá la siguiente respuesta:

No resource found.Espere 30 minutos.

En Azure Portal, vaya a la página de alertas de seguridad de Defender for Cloud.

En el clúster de Kubernetes correspondiente, busque la siguiente alerta

Microsoft Defender for Cloud test alert for K8S (not a threat).

Simulación de alertas de carga de trabajo (prefijo K8S.NODE_)

Requisitos previos

- Asegúrese de que el plan de Defender para contenedores esté habilitado.

- Asegúrese de que el agente de Defender esté instalado.

Para simular una alerta de seguridad de carga de trabajo de Kubernetes:

Cree un pod para ejecutar un comando de prueba. Este pod puede ser cualquiera de los que hay en el clúster o un pod nuevo. Puede crearlo con esta configuración de YAML de ejemplo:

apiVersion: v1 kind: Pod metadata: name: mdc-test spec: containers: - name: mdc-test image: ubuntu:18.04 command: ["/bin/sh"] args: ["-c", "while true; do echo sleeping; sleep 3600;done"]Para crear el pod, ejecute lo siguiente:

kubectl apply -f <path_to_the_yaml_file>Ejecute el siguiente comando desde el clúster:

kubectl exec -it mdc-test -- bashCopie el archivo ejecutable en una ubicación aparte y cámbiele el nombre a

./asc_alerttest_662jfi039ncon el comandocp /bin/echo ./asc_alerttest_662jfi039n.Ejecute el archivo

./asc_alerttest_662jfi039n testing eicar pipe.Espere 10 minutos.

En Azure Portal, vaya a la página de alertas de seguridad de Defender for Cloud.

En el clúster de AKS correspondiente, busque la siguiente alerta

Microsoft Defender for Cloud test alert (not a threat).

También puede obtener más información sobre la defensa de los nodos y clústeres de Kubernetes con Microsoft Defender para contenedores.

Simular alertas para App Service

Puede simular alertas para los recursos que se ejecutan en App Service.

Cree un nuevo sitio web y espere 24 horas para que se registre con Defender for Cloud, o use un sitio web existente.

Una vez creado el sitio web, acceda a él con la siguiente dirección URL:

Se genera una alerta en 1 o 2 horas aproximadamente.

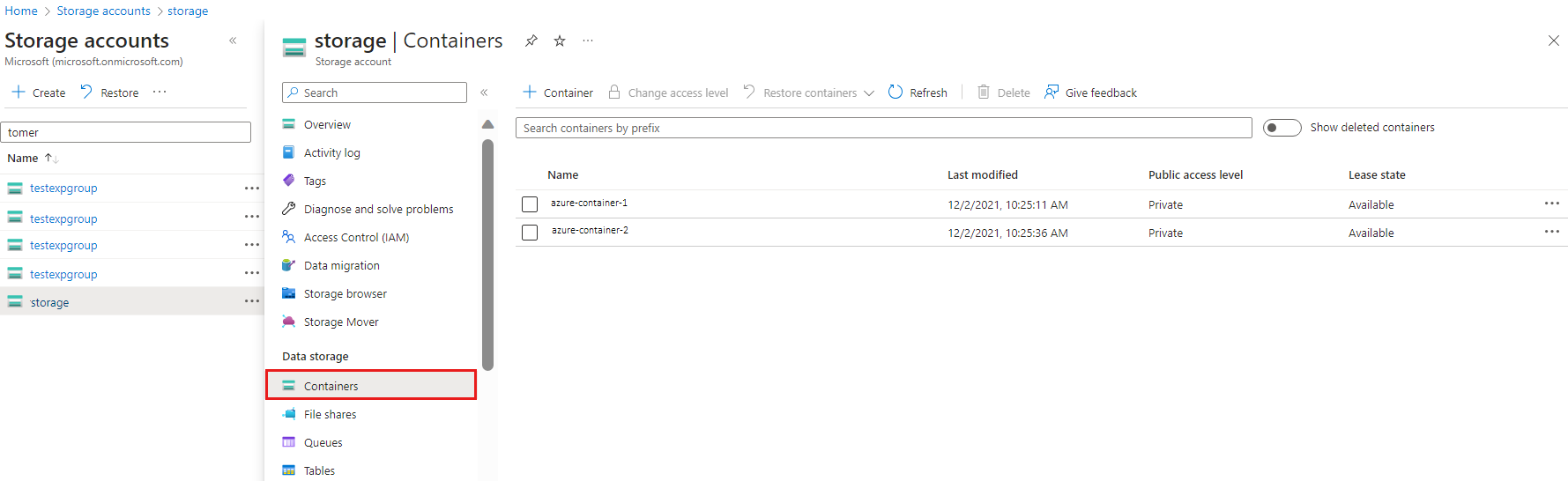

Simulación de alertas para ATP de Storage (Protección contra amenazas avanzada)

Desplácese a una cuenta de almacenamiento que tenga Azure Defender para Storage habilitado.

Seleccione la pestaña Contenedores en la barra lateral.

Vaya a un contenedor existente o cree uno.

Cargue un archivo en ese contenedor. Evite cargar cualquier archivo que pueda contener datos confidenciales.

Seleccione con el botón derecho el archivo cargado y seleccione Generar SAS.

Seleccione el botón Generar token de SAS y URL (no es necesario cambiar ninguna opción).

Copie la dirección URL de SAS generada.

Abra el explorador Tor, que puede descargar aquí.

En el explorador Tor, vaya a la dirección URL de SAS. Ahora debería ver y poder descargar el archivo que se cargó.

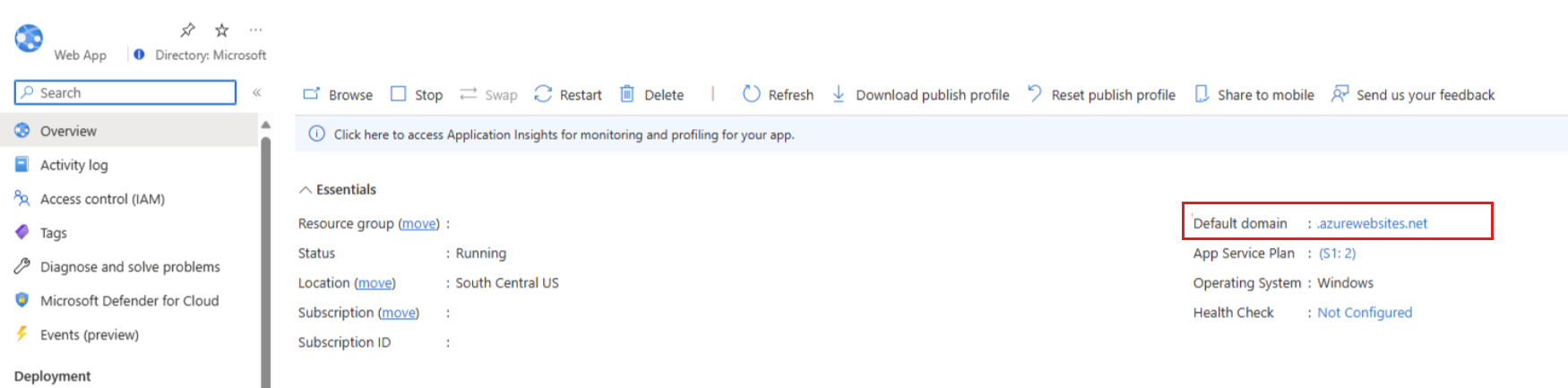

Prueba de alertas de AppServices

Para simular una alerta EICAR de App Services:

- Busque el punto de conexión HTTP del sitio web. Para ello, vaya a la hoja de Azure Portal del sitio web de App Services o use la entrada DNS personalizada asociada a este sitio web. (El punto de conexión de dirección URL predeterminado para el sitio web de App de Azure Services tiene el sufijo

https://XXXXXXX.azurewebsites.net). El sitio web debería ser un sitio web existente y no uno creado antes de la simulación de alertas. - Vaya a la dirección URL del sitio web y agregue el siguiente sufijo fijo:

/This_Will_Generate_ASC_Alert. La dirección URL debería tener el aspecto siguiente:https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert. La alerta podría tardar algún tiempo en generarse (aproximadamente, 1,5 horas).

Validación de la detección de amenazas de Azure Key Vault

- Si aún no tuviera un Key Vault creado, asegúrese de crear uno.

- Después de terminar de crear el Key Vault y el secreto, vaya a una máquina virtual que tenga acceso a Internet y descargue el explorador TOR.

- Instale el explorador TOR en la máquina virtual.

- Una vez finalizada la instalación, abra su navegador habitual, inicie sesión en Azure Portal y acceda a la página Key Vault. Seleccione la dirección URL resaltada y copie la dirección.

- Abra TOR y pegue esta dirección URL (deberá volver a autenticarse para acceder a Azure Portal).

- Después de finalizar el acceso, también podrá seleccionar la opción Secretos del panel izquierdo.

- En el explorador TOR, cierre la sesión de Azure Portal y cierre el navegador.

- Después de algún tiempo, Defender para Key Vault desencadenará una alerta con información detallada sobre esta actividad sospechosa.

Pasos siguientes

En este artículo se explicó el proceso de validación de las alertas. Ahora que conoce esta validación, explore los siguientes artículos:

- Validación de la detección de amenazas de Azure Key Vault en Microsoft Defender for Cloud

- Administración y respuesta a las alertas de seguridad en Microsoft Defender for Cloud: aprenda a administrar alertas y responder a incidentes de seguridad en Defender for Cloud.

- Descripción de alertas de seguridad en Microsoft Defender for Cloud