Configuración de claves administradas por el cliente para Azure Load Testing con Azure Key Vault

Azure Load Testing cifra automáticamente todos los datos almacenados en el recurso de prueba de carga con claves que Microsoft proporciona (claves administradas por el servicio). Opcionalmente, puede agregar una segunda capa de seguridad proporcionando también sus propias claves (administradas por el cliente). Las claves administradas por el cliente ofrecen una mayor flexibilidad para controlar el acceso y usar directivas de rotación de claves.

Las claves que provee se almacenan de manera segura mediante Azure Key Vault. Puede crear una clave independiente para cada recurso de prueba de carga de Azure que habilite con claves administradas por el cliente.

Al usar claves de cifrado administradas por el cliente, debe especificar una identidad administrada asignada por el usuario para recuperar las claves de Azure Key Vault.

Azure Load Testing usa la clave administrada por el cliente para cifrar los siguientes datos en el recurso de prueba de carga:

- Script de prueba y archivos de configuración

- Secretos

- Variables de entorno

Nota:

Azure Load Testing no cifra los datos de métricas de una ejecución de prueba con la clave administrada por el cliente, incluidos los nombres de ejemplo de métricas de JMeter que especifique en el script de JMeter. Microsoft tiene acceso a estos datos de métricas.

Requisitos previos

Una cuenta de Azure con una suscripción activa. Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Una identidad gestionada existente asignada por el usuario. Para obtener más información sobre cómo crear una identidad administrada asignada por el usuario, consulte Administración de identidades administradas asignadas por el usuario.

Limitaciones

Las claves administradas por el cliente solo están disponibles para los nuevos recursos de prueba de carga de Azure. Debe configurar la clave durante la creación de recursos.

Una vez habilitado el cifrado de claves administradas por el cliente en un recurso, no se puede deshabilitar.

Azure Load Testing no puede rotar automáticamente la clave administrada por el cliente para usar la versión más reciente de la clave de cifrado. Debe actualizar el URI de clave en el recurso después de rotar la clave en Azure Key Vault.

Configuración del almacén de claves de Azure

Para usar claves de cifrado administradas por el cliente con Azure Load Testing, debe almacenar la clave en Azure Key Vault. Puede usar un almacén de claves existente o crear uno nuevo. El recurso de prueba de carga y el almacén de claves pueden estar en distintas regiones o suscripciones en el mismo inquilino.

Asegúrese de configurar las siguientes opciones del almacén de claves al usar claves de cifrado administradas por el cliente.

Configuración de redes del almacén de claves

Si restringe el acceso al almacén de claves de Azure mediante un firewall o una red virtual, debe conceder acceso a Azure Load Testing para recuperar las claves administradas por el cliente. Siga estos pasos para conceder acceso a los servicios de Azure de confianza.

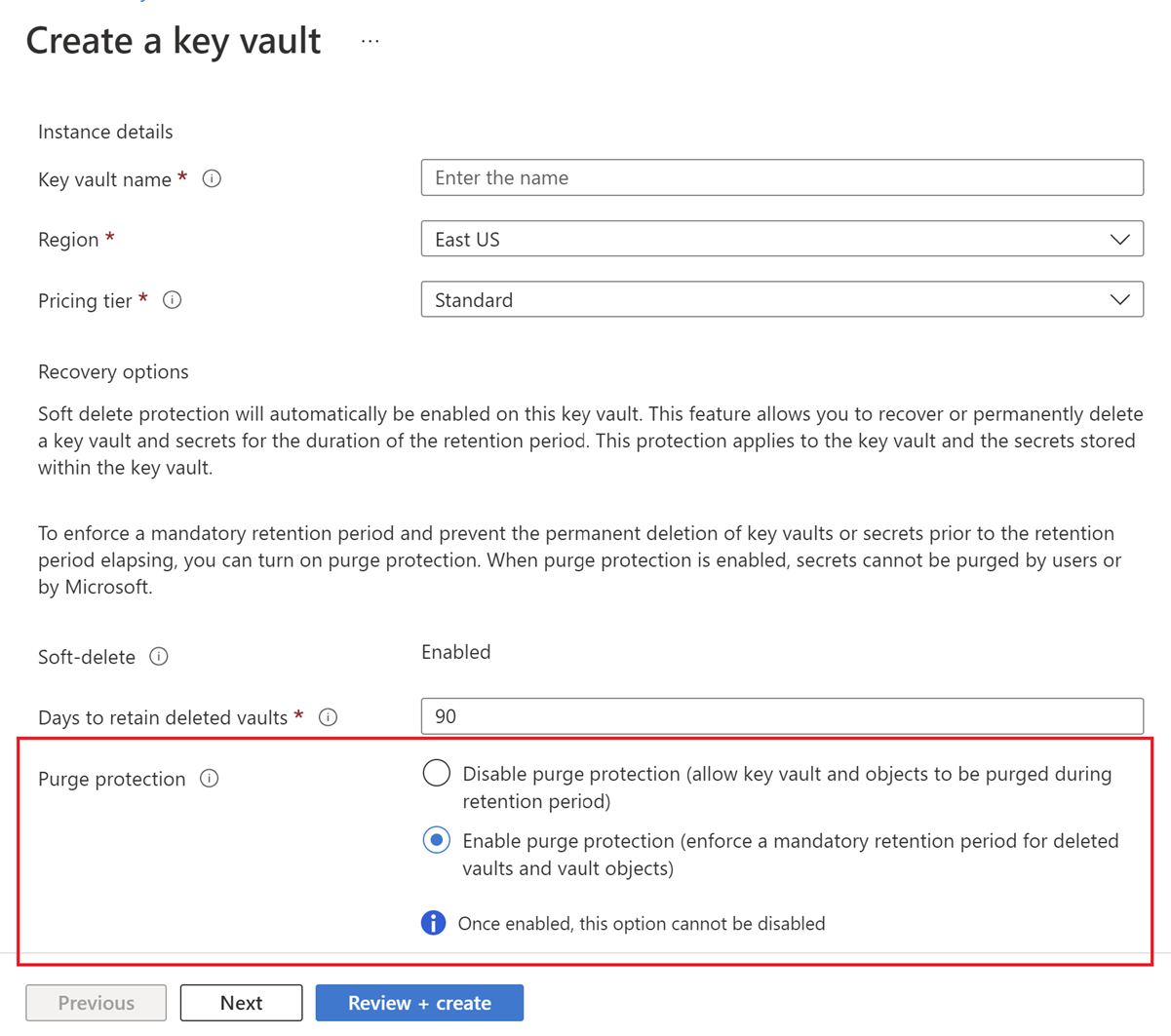

Configuración de la eliminación temporal y la protección de purga

Debe establecer las propiedades De eliminación temporal y Protección de purga en el almacén de claves para usar claves administradas por el cliente con Azure Load Testing. La eliminación temporal está habilitada de forma predeterminada cuando se crea un nuevo almacén de claves y no se puede deshabilitar. Puede habilitar la protección de purga en cualquier momento. Obtenga más información sobre la eliminación temporal y la protección de purga en Azure Key Vault.

Siga estos pasos para comprobar si la eliminación temporal está habilitada y habilitarla en un almacén de claves. La eliminación temporal se puede de forma predeterminada al crear un nuevo almacén de claves.

Puede habilitar la protección de purga al crear un nuevo almacén de claves seleccionando la opción Habilitar la configuración de protección de purga.

Para habilitar la protección de purga en un almacén de claves existente, siga estos pasos:

- Vaya al almacén de claves en Azure Portal.

- En Configuración, elija Propiedades.

- En la sección Protección de purga, elija Habilitar protección de purga.

Incorporación de una clave administrada por el cliente a Azure Key Vault

A continuación, agregue una clave al almacén de claves. El cifrado de Azure Load Testing admite claves RSA. Para más información sobre los tipos de clave admitidos en Azure Key Vault, consulte Acerca de las claves.

Para obtener información sobre cómo agregar un almacén de claves con Azure Portal, consulte Establecimiento y recuperación de una clave de Azure Key Vault mediante Azure Portal.

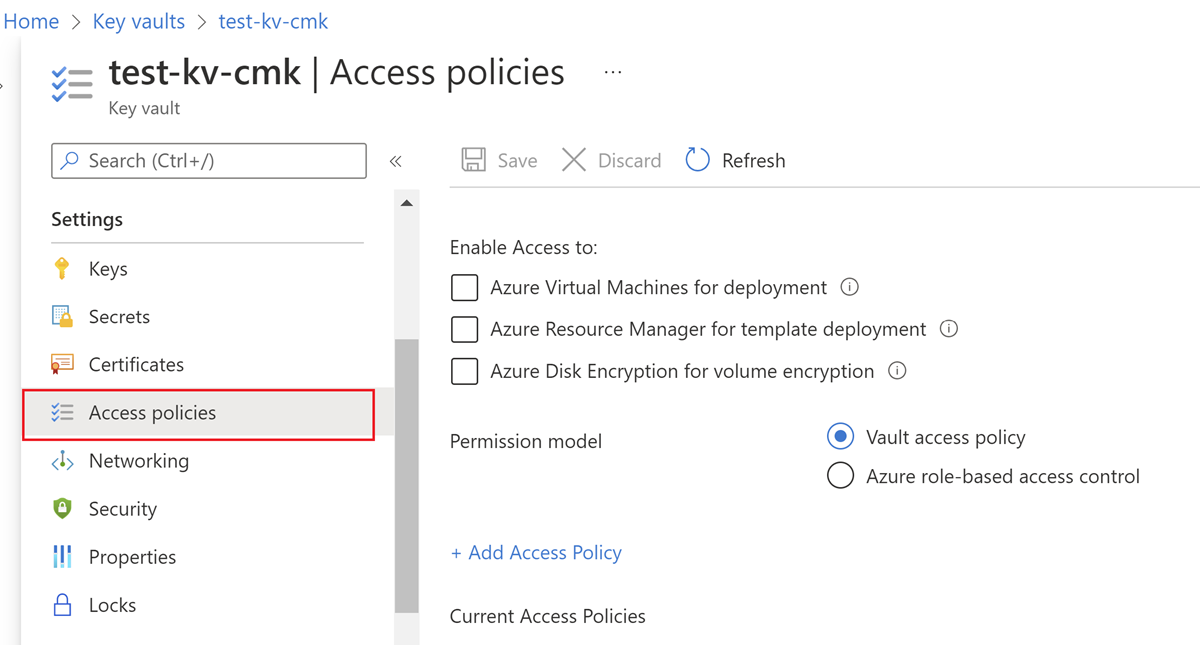

Adición de una directiva de acceso al almacén de claves

Al usar claves de cifrado administradas por el cliente, debe especificar una identidad administrada asignada por el usuario. La identidad administrada asignada por el usuario para acceder a las claves administradas por el cliente en Azure Key Vault debe tener los permisos adecuados para acceder al almacén de claves.

En Azure Portal, vaya a la instancia de Azure Key Vault que planea usar para hospedar las claves de cifrado.

Seleccione Directivas de acceso en el menú de la izquierda.

Seleccione + Agregar directiva de acceso.

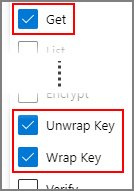

En el menú desplegable Permisos de clave , seleccione Obtener, Desencapsular clave y Encapsular permisos de clave .

En Seleccionar entidad de seguridad, seleccione Ninguno seleccionado.

Busque la identidad administrada asignada por el usuario que creó anteriormente y selecciónela en la lista.

Elija Seleccionar en la parte inferior.

Seleccione Agregar para agregar la nueva directiva de acceso.

Seleccione Guardar en la instancia del almacén de claves para guardar todos los cambios.

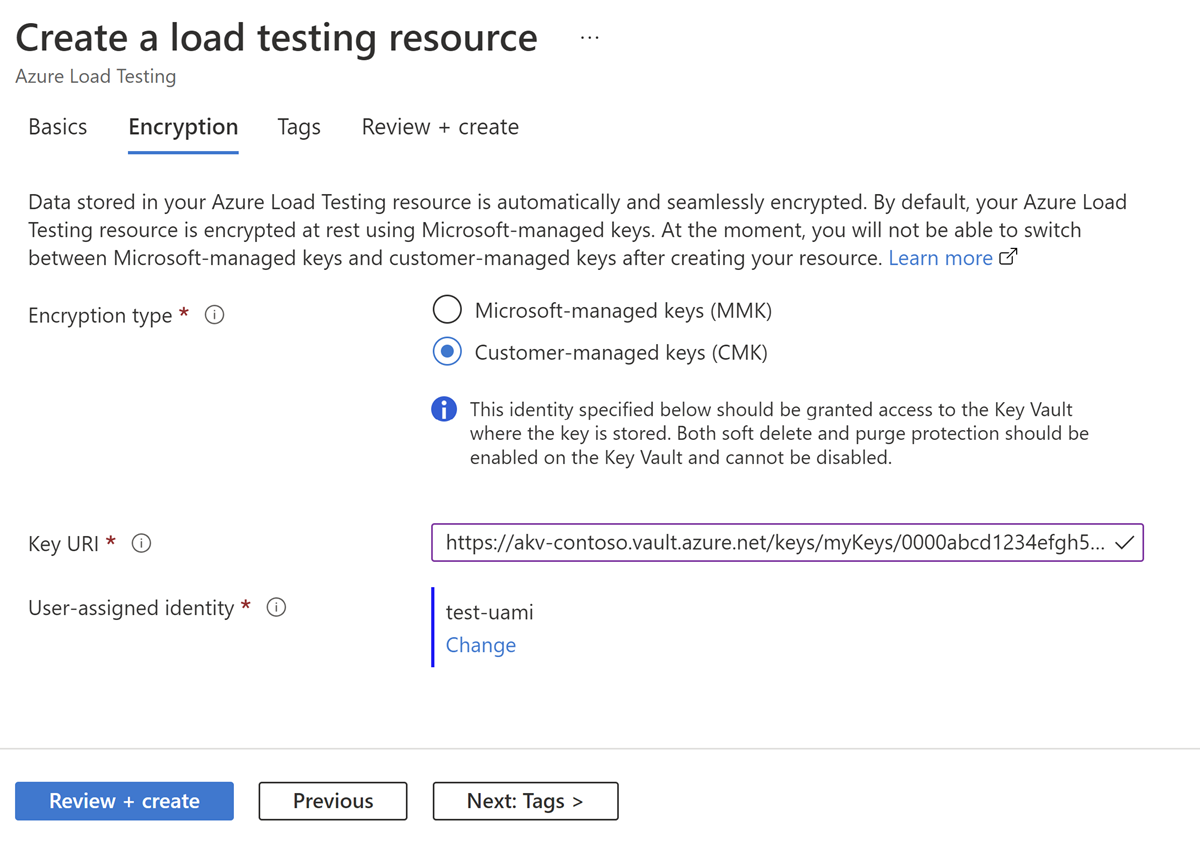

Uso de claves administradas por el cliente con Azure Load Testing

Solo puede configurar claves de cifrado administradas por el cliente al crear un nuevo recurso de prueba de carga de Azure. Al especificar los detalles de la clave de cifrado, también debe seleccionar una identidad administrada asignada por el usuario para recuperar la clave de Azure Key Vault.

Para configurar claves administradas por el cliente para un nuevo recurso de prueba de carga, siga estos pasos:

Siga estos pasos para crear un recurso de prueba de carga de Azure en Azure Portal y rellenar los campos de la pestaña Aspectos básicos .

Vaya a la pestaña Cifrado y, a continuación, seleccione Claves administradas por el cliente (CMK) para el campo Tipo de cifrado .

En el campo URI de clave, pegue el URI o identificador de clave de la clave de Azure Key Vault incluida la versión de la clave.

En el campo Identidad asignada por el usuario, seleccione una identidad administrada asignada por el usuario existente.

Seleccione Revisar y crear para validar y crear el recurso.

Cambio de la identidad administrada para recuperar la clave de cifrado

Puede cambiar la identidad administrada para las claves administradas por el cliente para un recurso de prueba de carga existente en cualquier momento.

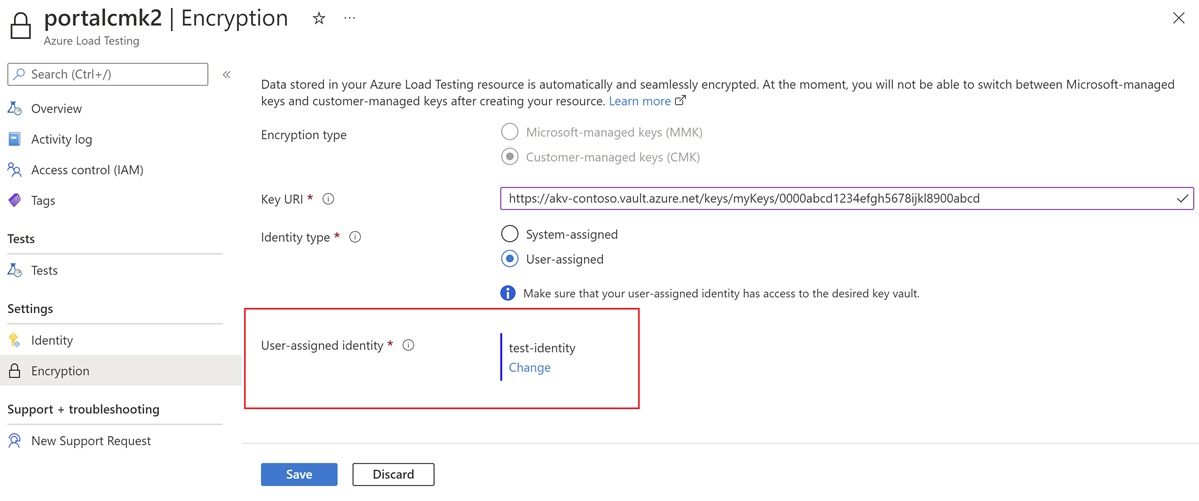

En Azure Portal, vaya al recurso de prueba de carga de Azure.

En la página Configuración, seleccione Cifrado.

El tipo de cifrado muestra el tipo de cifrado que se usó para crear el recurso de prueba de carga.

Si el tipo de cifrado es Claves administradas por el cliente, seleccione el tipo de identidad que se usará para autenticarse en el almacén de claves. Las opciones incluyen Asignada por el sistema (el valor predeterminado) o Asignada por el usuario.

Para más información sobre cada tipo de identidad administrada, consulte Tipos de identidad administrada.

- Si selecciona Asignado por el sistema, la identidad administrada asignada por el sistema debe habilitarse en el recurso y conceder acceso a AKV antes de cambiar la identidad de las claves administradas por el cliente.

- Si selecciona Asignada por el usuario, debe seleccionar una identidad existente asignada por el usuario que tenga permisos para acceder al almacén de claves. Para aprender a crear una identidad asignada por el usuario, consulte Uso de identidades administradas para la versión preliminar de Azure Load Testing.

Guarde los cambios.

Importante

Asegúrese de que la identidad administrada seleccionada tenga acceso a Azure Key Vault.

Actualización de la clave de cifrado administrada por el cliente

Puede cambiar la clave que usa para el cifrado de Azure Load Testing en cualquier momento. Para cambiar la clave con Azure Portal, haga lo siguiente:

En Azure Portal, vaya al recurso de prueba de carga de Azure.

En la página Configuración, seleccione Cifrado. El tipo de cifrado muestra el cifrado seleccionado para el recurso durante la creación.

Si el tipo de cifrado seleccionado es Claves administradas por el cliente, puede editar el campo URI de clave con el nuevo URI de clave.

Guarde los cambios.

Rotación de las claves de cifrado

Las claves administradas por el cliente se pueden rotar en Azure Key Vault según las directivas de cumplimiento. Para rotar una clave:

- En Azure Key Vault, actualice la versión de la clave o cree una clave.

- Actualice la clave de cifrado administrada por el cliente para el recurso de prueba de carga.

Preguntas más frecuentes

¿Hay un cargo adicional para habilitar las claves administradas por el cliente?

No, no hay ningún cargo por habilitar esta característica.

¿Se admiten claves administradas por el cliente para los recursos existentes de pruebas de carga de Azure?

Esta característica solo está disponible actualmente para los nuevos recursos de prueba de carga de Azure.

¿Cómo puedo saber si las claves administradas por el cliente están habilitadas en mi recurso de pruebas de carga de Azure?

- En Azure Portal, vaya al recurso de prueba de carga de Azure.

- Vaya al elemento Cifrado en la barra de navegación izquierda.

- Puede comprobar el tipo de cifrado en su recurso.

¿Cómo se revoca una clave de cifrado?

Para revocar una clave, deshabilite la versión más reciente de la clave en Azure Key Vault. Como alternativa, para revocar todas las claves de una instancia de key vault, puede eliminar la directiva de acceso concedida a la identidad administrada del recurso de prueba de carga.

Al revocar la clave de cifrado, es posible que pueda ejecutar pruebas durante unos 10 minutos, después de lo cual la única operación disponible es la eliminación de recursos. Se recomienda rotar la clave en lugar de revocarla para administrar la seguridad de los recursos y conservar los datos.

Contenido relacionado

- Aprenda a supervisar métricas de aplicación del lado servidor.

- Aprenda a parametrizar una prueba de carga con secretos y variables de entorno.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de