Detección de amenazas integrada

Después de configurar Microsoft Sentinel para recopilar datos de toda la organización, deberá profundizar en todos esos datos para detectar amenazas de seguridad en su entorno. Pero no se preocupe: Microsoft Sentinel proporciona plantillas con el fin de ayudarle a crear reglas de detección de amenazas que le ayuden a realizar todo ese trabajo. Estas reglas se conocen como reglas de análisis.

Un equipo de expertos y analistas en seguridad de Microsoft diseñó estas plantillas de reglas de análisis a partir de amenazas conocidas, vectores de ataque habituales y cadenas de escalado de actividades sospechosas. Las reglas creadas a partir de estas plantillas buscan automáticamente en el entorno las actividades que parezcan sospechosas. Muchas de las plantillas se pueden personalizar para buscar o filtrar actividades, según sus necesidades. Las alertas generadas por estas reglas crean incidentes que puede asignar e investigar en su entorno.

Este artículo le ayuda a comprender cómo detectar amenazas con Microsoft Sentinel.

Visualizar detecciones

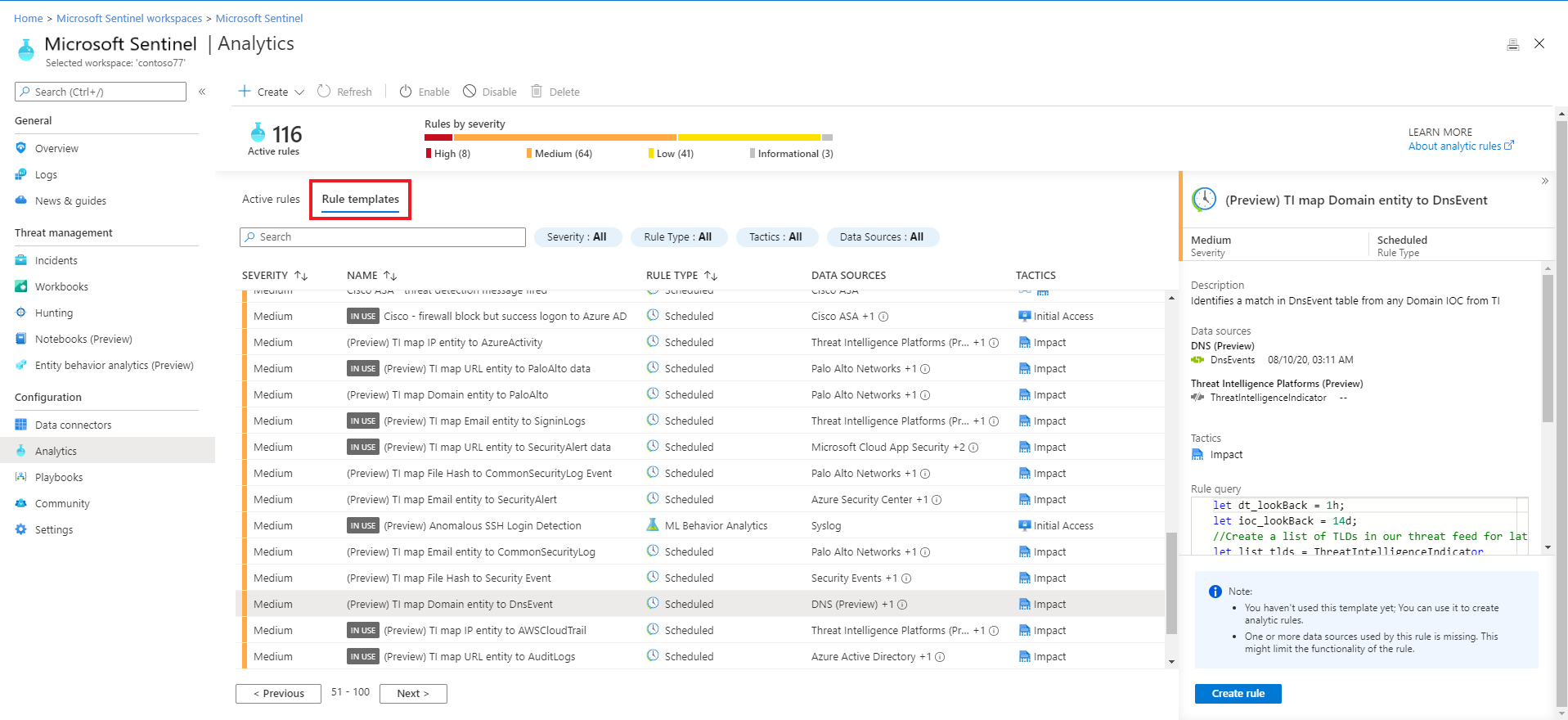

Para ver las detecciones y reglas de análisis instaladas de Microsoft Sentinel, vaya a Análisis>Plantillas de regla. Esta pestaña contiene todas las plantillas de regla instaladas, según los tipos que se muestran en la tabla siguiente. Para encontrar más plantillas de reglas, vaya al Centro de contenido de Microsoft Sentinel para instalar soluciones de productos relacionados o contenido independiente.

Entre las detecciones se incluyen:

| Tipo de regla | Descripción |

|---|---|

| Seguridad de Microsoft | Las plantillas de seguridad de Microsoft crean automáticamente incidentes de Microsoft Sentinel a partir de las alertas generadas en otras soluciones de seguridad de Microsoft, en tiempo real. Puede usar las reglas de seguridad de Microsoft como plantilla para crear nuevas reglas con una lógica parecida. Para más información sobre las reglas de seguridad, consulte Creación automática de incidentes a partir de alertas de seguridad de Microsoft. |

| Fusion (algunas detecciones en versión preliminar) |

Microsoft Sentinel usa el motor de correlación de Fusion, que cuenta con algoritmos de aprendizaje automático escalables con los que detecta ataques avanzados de varias fases. Para ello, correlaciona muchas alertas y eventos de baja fidelidad de varios productos con incidentes útiles y de alta fidelidad. La fusión está habilitada de manera predeterminada. Dado que la lógica está oculta y, por lo tanto, no se puede personalizar, solo puede crear una regla con esta plantilla. El motor de Fusion también puede correlacionar las alertas generadas por las reglas de análisis programadas con reglas de otros sistemas, lo que da lugar a incidentes de alta fidelidad. |

| Análisis de comportamiento de aprendizaje automático (ML) | Las plantillas de análisis de comportamiento de aprendizaje automático se basan en algoritmos de aprendizaje automático de Microsoft, por lo que no puede ver la lógica interna de cómo funcionan ni cuándo se ejecutan. Dado que la lógica está oculta y, por lo tanto, no se puede personalizar, solo puede crear una regla con cada plantilla de este tipo. |

| Inteligencia sobre amenazas | Aproveche la inteligencia sobre amenazas producida por Microsoft para generar alertas e incidentes de alta fidelidad con la regla de Análisis de Inteligencia sobre amenazas de Microsoft. Esta regla única no es personalizable, pero cuando está habilitada, coincide automáticamente con los registros del formato de evento común (CEF), los datos de Syslog o los eventos DNS de Windows con indicadores de amenazas de dominio, IP y dirección URL de la inteligencia sobre amenazas de Microsoft. Algunos indicadores contienen información de contexto adicional mediante MDTI (Inteligencia contra amenazas de Microsoft Defender). Para más información sobre cómo habilitar esta regla, consulte Uso de análisis de coincidencias para detectar amenazas. Para más información sobre MDTI, consulte ¿Qué es Inteligencia contra amenazas de Microsoft Defender (Defender TI)? |

| Anomalía | Las plantillas de reglas de anomalías usan el aprendizaje automático para detectar tipos específicos de comportamiento anómalo. Cada regla tiene sus propios parámetros y umbrales únicos, adecuados para el comportamiento que se está analizando. Aunque las configuraciones de las reglas predeterminadas no se pueden cambiar ni ajustar, puede duplicar una regla y, a continuación, cambiar y ajustar el duplicado. En tales casos, ejecute el duplicado en modo Distribución de paquetes piloto y el original de manera simultánea en modo Producción. Luego compare los resultados y cambie el duplicado a Producción siempre que se ajuste a lo que espera. Para más información, vea Uso de anomalías personalizables para detectar amenazas en Microsoft Sentinel y Uso de reglas de análisis de detección de anomalías en Microsoft Sentinel. |

| Programadas | Las reglas de análisis programado se basan en consultas escritas por expertos de seguridad de Microsoft. Puede ver la lógica de consulta y realizar cambios en ella. Puede usar la plantilla de reglas programadas y personalizar la lógica de consulta y la configuración de programación para crear otras reglas. Varias plantillas de reglas de análisis programadas nuevas generan alertas correlacionadas por el motor de Fusion con alertas de otros sistemas para generar incidentes de alta fidelidad. Para obtener más información, consulte Detección avanzada de ataques de varias fases. Sugerencia: Las opciones de programación de reglas incluyen configurar la regla para que se ejecute cada número especificado de minutos, horas o días, y el tiempo empezará a correr al habilitar la regla. Recomendamos tener en cuenta cuándo se activa una regla de análisis nueva o editada para garantizar que las reglas reciban la nueva pila de incidentes a tiempo. Por ejemplo, es posible que desee ejecutar una regla en sincronización con el momento en que sus analistas SOC comienzan su jornada laboral, y activar las reglas en ese momento. |

| Casi en tiempo real (NRT) | Las reglas NRT son un conjunto limitado de reglas programadas, diseñadas para ejecutarse una vez al minuto, con el fin de proporcionar información lo más actualizada posible. Funcionan principalmente como reglas programadas y se configuran de forma similar, con algunas limitaciones. Para obtener más información, vea Detección rápida de amenazas con reglas de análisis casi en tiempo real (NRT) en Microsoft Sentinel. |

Importante

Algunas de las plantillas de detección de Fusion se encuentran actualmente en versión preliminar (consulte Detección avanzada de ataques de varias fases en Microsoft Sentinel para ver cuáles). Consulte Términos de uso complementarios para las Versiones preliminares de Microsoft Azure para conocer los términos legales adicionales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Uso de plantillas de reglas de análisis

En este procedimiento se describe cómo usar plantillas de reglas de análisis.

Para usar una plantilla de reglas de análisis:

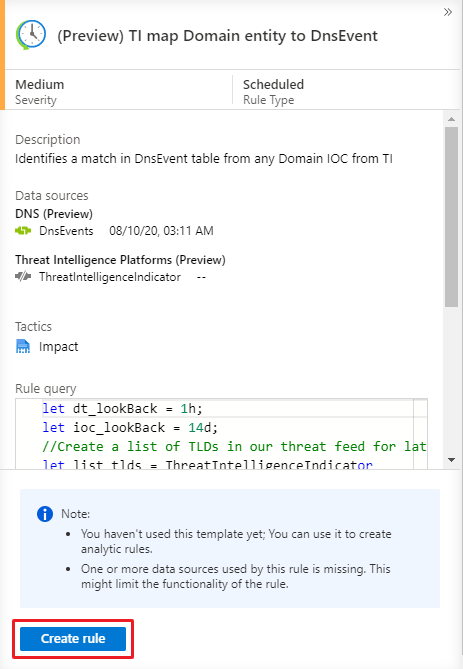

En la página Microsoft Sentinel >Análisis>Plantillas de regla, seleccione un nombre de plantilla y, luego, el botón Crear regla en el panel de detalles a fin de crear una regla activa basada en esa plantilla.

Cada plantilla tiene una lista de orígenes de datos necesarios. Al abrir la plantilla, se comprueba automáticamente la disponibilidad de los orígenes de datos. Si hay un problema de disponibilidad, es posible que el botón Crear regla esté deshabilitado, o puede que vea una advertencia a tal efecto.

Al seleccionar Crear regla, se abrirá el Asistente para la creación de reglas basado en la plantilla seleccionada. Todos los detalles se rellenan automáticamente y, con las plantillas Programado o Microsoft security (Seguridad de Microsoft), puede personalizar la lógica y otras configuraciones de reglas para satisfacer mejor sus necesidades específicas. Este proceso puede repetirse para crear reglas adicionales en función de la plantilla. Después de seguir los pasos del Asistente para la creación de reglas hasta el final, habrá terminado de crear una regla basada en la plantilla. Las nuevas reglas aparecen en la pestaña Reglas activas.

Para obtener más detalles sobre cómo personalizar las reglas en el Asistente para la creación de reglas, consulte Creación de reglas de análisis personalizadas para detectar amenazas.

Sugerencia

Asegúrese de habilitar todas las reglas asociadas con los orígenes de datos conectados a fin de garantizar una cobertura de seguridad completa para el entorno. La manera más eficaz de habilitar las reglas de análisis es hacerlo directamente en la página del conector de datos, que enumera las reglas relacionadas. Para obtener más información, consulte Conexión con orígenes de datos.

También puede insertar reglas en Microsoft Sentinel mediante API y PowerShell , aunque para ello es necesario un trabajo adicional.

Al usar la API o PowerShell, debe exportar las reglas a JSON antes de habilitar las reglas. La API o PowerShell pueden ser útiles al habilitar reglas en varias instancias de Microsoft Sentinel con una configuración idéntica en cada instancia.

Permisos de acceso para reglas de análisis

Al crear una regla de análisis, se aplica un token de permisos de acceso a la regla y se guarda junto con ella. Este token garantiza que la regla pueda acceder al área de trabajo que contiene los datos consultados por la regla y que este acceso se mantendrá incluso si el creador de la regla pierde el acceso a esa área de trabajo.

Sin embargo, hay una excepción: cuando se crea una regla para acceder a áreas de trabajo de otras suscripciones o inquilinos, como ocurre en el caso de un MSSP, Microsoft Sentinel toma medidas de seguridad adicionales para evitar el acceso no autorizado a los datos de los clientes. Para estos tipos de reglas, las credenciales del usuario que crearon la regla se aplican a la regla en lugar de a un token de acceso independiente, de modo que cuando el usuario ya no tenga acceso a la otra suscripción o inquilino, la regla deja de funcionar.

Si opera Microsoft Sentinel en un escenario entre suscripciones o inquilinos, cuando uno de los analistas o ingenieros pierde el acceso a un área de trabajo determinada, las reglas creadas por ese usuario dejan de funcionar. Recibirá un mensaje de seguimiento de estado sobre "acceso insuficiente al recurso" y la regla se deshabilitará automáticamente después de que se haya producido un error un número determinado número de veces.

Exportación de reglas a una plantilla de ARM

Puede exportar fácilmente la regla a una plantilla de Azure Resource Manager (ARM) si desea administrar e implementar las reglas como código. También puede importar reglas de archivos de plantilla para verlos y editarlos en la interfaz de usuario.

Pasos siguientes

Para crear reglas personalizadas, use las reglas existentes como plantillas o referencias. El uso de reglas existentes como base de referencia ayuda al crear la mayor parte de la lógica antes de realizar los cambios necesarios. Para más información, consulte Creación de reglas de análisis personalizadas para detectar amenazas.

Para aprender a automatizar las respuestas a las amenazas, consulte Configuración de respuestas automatizadas frente a amenazas en Microsoft Sentinel.

Para obtener información sobre cómo encontrar más plantillas de reglas, consulte Detección y administración del contenido de serie de Microsoft Sentinel.