Claves administradas por el cliente para el cifrado de Azure Storage

Puede usar su propia clave de cifrado para proteger los datos de la cuenta de almacenamiento. Cuando se especifica una clave administrada por el cliente, esa clave se usa para proteger y controlar el acceso a la clave que cifra los datos. Las claves administradas por el cliente ofrecen más flexibilidad para administrar controles de acceso.

Debe usar uno de los siguientes almacenes de claves de Azure para almacenar las claves administradas por el cliente:

Puede crear sus propias claves y almacenarlas en un almacén de claves o HSM administrado, o bien puede usar las API de Azure Key Vault para generarlas. La cuenta de almacenamiento y el almacén de claves o HSM administrado pueden estar en diferentes inquilinos, regiones y suscripciones de Microsoft Entra.

Nota:

Azure Key Vault y HSM administrado por Azure Key Vault admiten las mismas API e interfaces de administración para la configuración de claves administradas por el cliente. Cualquier acción que se admita para Azure Key Vault también se admite para HSM administrado por Azure Key Vault.

Acerca de las claves administradas por el cliente

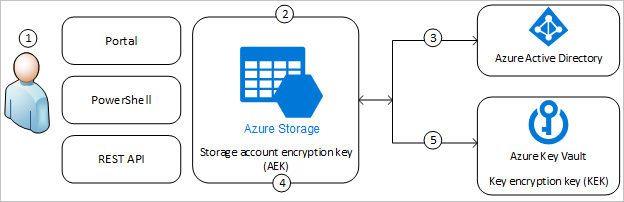

En el diagrama siguiente se muestra cómo Azure Storage usa Microsoft Entra ID y un almacén de claves o HSM administrado para hacer solicitudes mediante la clave administrada por el cliente:

En la lista siguiente se explican los pasos numerados del diagrama:

- Un administrador de Azure Key Vault concede permisos para las claves de cifrado a una identidad administrada. La identidad administrada puede ser una identidad administrada asignada por el usuario que haya creado y administrado, o bien una identidad administrada asignada por el sistema asociada a la cuenta de almacenamiento.

- Un administrador de Azure Storage configura el cifrado con una clave administrada por el cliente para la cuenta de almacenamiento.

- Azure Storage usa la identidad administrada a la que el administrador de Azure Key Vault concedió permisos en el paso 1 para autenticar el acceso a Azure Key Vault a través de Microsoft Entra ID.

- Azure Storage encapsula la clave de cifrado de la cuenta con la clave administrada por el cliente en Azure Key Vault.

- En operaciones de lectura y escritura, Azure Storage envía solicitudes a Azure Key Vault para desencapsular la clave de cifrado de la cuenta con el fin de realizar operaciones de cifrado y descifrado.

La identidad administrada asociada a la cuenta de almacenamiento debe tener estos permisos como mínimo para acceder a una clave administrada por el cliente en Azure Key Vault:

- wrapkey

- unwrapkey

- get

Para obtener más información sobre los permisos de clave, consulte Tipos de claves, algoritmos y operaciones.

Azure Policy proporciona una directiva integrada para requerir que las cuentas de almacenamiento usen claves administradas por el cliente para cargas de trabajo de Blob Storage y Azure Files. Para obtener más información, consulte la sección Almacenamiento de las definiciones de directivas integradas de Azure Policy.

Claves administradas por el cliente para colas y tablas

Los datos almacenados en Queue y Table Storage no se protegen automáticamente mediante una clave administrada por el cliente cuando se habilitan las claves administradas por el cliente para la cuenta de almacenamiento. Opcionalmente, puede configurar estos servicios para que se incluyan en esta protección en el momento de crear la cuenta de almacenamiento.

Para más información sobre cómo crear una cuenta de almacenamiento que admita el uso de claves administradas por el cliente para colas y tablas, consulte Creación de una cuenta que admita las claves administradas por el cliente para tablas y colas.

Los datos en Blob Storage y Azure Files siempre están protegidos por claves administradas por el cliente cuando se han configurado las claves administradas por el cliente para la cuenta de almacenamiento.

Habilitación de claves administradas por el cliente para una cuenta de almacenamiento

Al configurar claves administrada por el cliente para una cuenta de almacenamiento, Azure Storage encapsula la clave de cifrado de la cuenta con la clave administrada por el cliente en el almacén de claves o HSM administrado asociado. La protección de la clave de cifrado raíz cambiará, pero los datos de la cuenta de Azure Storage seguirán cifrados en todo momento. No se requiere ninguna acción adicional por su parte para asegurarse de que los datos permanezcan cifrados. La protección de las claves administradas por el cliente surte efecto de manera inmediata.

Puede cambiar entre las claves administradas por el cliente y las claves administradas por Microsoft en cualquier momento. Para obtener más información sobre las claves administradas por Microsoft, vea Información sobre la administración de claves de cifrado.

Requisitos del almacén de claves

El almacén de claves o HSM administrado que almacena la clave debe tener habilitada la eliminación temporal y la protección de purga. El cifrado de almacenamiento de Azure admite claves RSA y RSA-HSM de los tamaños 2048, 3072 y 4096. Para obtener más información sobre las claves, consulte Acerca de las claves.

El uso de un almacén de claves o HSM administrado tiene costos asociados. Para más información, vea Precios de Key Vault.

Claves administradas por el cliente con un almacén de claves en el mismo inquilino

Puede configurar claves administradas por el cliente con el almacén de claves y la cuenta de almacenamiento en el mismo inquilino o en distintos inquilinos de Microsoft Entra. Para aprender a configurar el cifrado de Azure Storage con claves administradas por el cliente cuando el almacén de claves y la cuenta de almacenamiento están en los mismos inquilinos, consulte uno de los siguientes artículos:

- Configuración de claves administradas por el cliente en un almacén de claves de Azure para una nueva cuenta de almacenamiento

- Configuración de claves administradas por el cliente en un almacén de claves de Azure para una cuenta de almacenamiento existente

Al habilitar las claves administradas por el cliente con un almacén de claves en el mismo inquilino, debe especificar una identidad administrada que se usará para autorizar el acceso al almacén de claves que contiene la clave. La identidad administrada puede ser una identidad administrada asignada por el usuario o asignada por el sistema:

- Si configura claves administradas por el cliente al crear una cuenta de almacenamiento, debe usar una identidad administrada asignada por el usuario.

- Si configura claves administradas por el cliente en una cuenta de almacenamiento existente, puede usar una identidad administrada asignada por el usuario o asignada por el sistema.

Para más información sobre las identidades administradas asignadas por el sistema en comparación con las asignadas por el usuario, consulte Identidades administradas para recursos de Azure. Para más información sobre cómo crear y administrar una identidad administrada asignada por el usuario, consulte Administración de identidades administradas asignadas por el usuario.

Claves administradas por el cliente con un almacén de claves en un inquilino diferente

Para aprender a configurar el cifrado de Azure Storage con claves administradas por el cliente cuando el almacén de claves y la cuenta de almacenamiento están en distintos inquilinos de Microsoft Entra, consulte uno de los siguientes artículos:

- Configuración de claves administradas por el cliente entre inquilinos para una nueva cuenta de almacenamiento

- Configuración de claves administradas por el cliente entre inquilinos para una cuenta de almacenamiento existente

Claves administradas por el cliente con un HSM administrado

Puede configurar claves administradas por el cliente con un HSM administrado de Azure Key Vault para una cuenta nueva o existente. Además, puede configurar claves administradas por el cliente con un HSM administrado que esté en el mismo inquilino que la cuenta de almacenamiento o en otro inquilino. El proceso para configurar claves administradas por el cliente en un HSM administrado es el mismo que para configurar claves administradas por el cliente en un almacén de claves, pero los permisos son un poco diferentes. Para más información, consulte Configuración del cifrado con claves administradas por el cliente almacenadas en HSM administrado por Azure Key Vault.

Actualización de la versión de la clave

Seguir los procedimientos recomendados criptográficos significa rotar la clave que protege la cuenta de almacenamiento según una programación normal; por lo general, al menos, cada dos años. Azure Storage nunca modifica la clave en el almacén de claves, pero puede configurar una directiva de rotación de claves para rotar la clave según sus requisitos de cumplimiento. Para más información, consulte Configurar la rotación automática de claves en Azure Key Vault.

Una vez rotada la clave en el almacén de claves, la configuración de claves administradas por el cliente para la cuenta de almacenamiento debe actualizarse para usar la nueva versión de clave. Las claves administradas por el cliente admiten la actualización automática y manual de la versión de clave para la clave que protege la cuenta. Puede decidir qué enfoque desea usar al configurar claves administradas por el cliente o al actualizar la configuración.

Al modificar la clave o la versión de clave, la protección de la clave de cifrado raíz cambiará, pero los datos de la cuenta de Azure Storage seguirán cifrados en todo momento. No se requiere ninguna acción adicional por su parte para asegurarse de que los datos están protegidos. Rotar la versión clave no afecta el rendimiento. No hay tiempo de inactividad asociado a la rotación de la versión de la clave.

Importante

Para rotar una clave, cree una nueva versión de la clave en el almacén de claves o HSM administrado, según los requisitos de cumplimiento. Azure Storage no controla la rotación de claves, por lo que deberá administrar la rotación de la clave en el almacén de claves.

Cuando rotas la clave que se usa para las claves administradas por el cliente, esa acción no se registra actualmente en los registros de Azure Monitor para Azure Storage.

Actualización automática de la versión de clave

para actualizar automáticamente una clave administrada por el cliente a una nueva versión disponible, omita la versión de la clave al habilitar el cifrado con las claves administradas por el cliente para la cuenta de almacenamiento. Si se omite la versión de la clave, Azure Storage comprueba el almacén de claves o HSM administrado diariamente para obtener una nueva versión de una clave administrada por el cliente. Si hay disponible una nueva versión de la clave, Azure Storage usa automáticamente la versión más reciente.

Azure Storage comprueba solo una vez al día el almacén de claves para obtener una nueva versión de la clave. Al girar una clave, asegúrese de esperar 24 horas antes de deshabilitar la versión anterior.

Si la cuenta de almacenamiento se configuró anteriormente para la actualización manual de la versión de la clave y desea cambiarla para que se actualice automáticamente, es posible que tenga que cambiar explícitamente la versión de la clave a una cadena vacía. Para más información sobre cómo hacerlo, consulte Configuración de claves administradas por el cliente en un almacén de claves de Azure para una nueva cuenta de almacenamiento.

Actualización manual de la versión de la clave

para usar una versión determinada de una clave para el cifrado de Azure Storage, especifique la versión de la clave al habilitar el cifrado con las claves administradas por el cliente para la cuenta de almacenamiento. Si especifica la versión de la clave, Azure Storage usará esa versión para el cifrado hasta que actualice manualmente la versión de la clave.

Cuando se especifica la versión de la clave de manera explícita, debe actualizar manualmente la cuenta de almacenamiento para usar el nuevo URI de la versión de la clave cuando se crea una nueva versión. Para obtener más información sobre cómo actualizar la cuenta de almacenamiento para usar una nueva versión de la clave, consulte Configuración del cifrado con claves administradas por el cliente almacenadas en Azure Key Vault o Configuración del cifrado con claves administradas por el cliente almacenadas en HSM administrado de Azure Key Vault.

Revocar el acceso a una cuenta de almacenamiento que usa claves administradas por el cliente

Para revocar el acceso a una cuenta de almacenamiento que usa claves administradas por el cliente, deshabilite la clave en el almacén de claves. Para obtener información sobre cómo deshabilitar la clave, consulte Revocar el acceso a una cuenta de almacenamiento que usa claves administradas por el cliente.

Después de deshabilitar la clave, los clientes no pueden llamar a las operaciones que leen o escriben en un recurso o en sus metadatos. Los intentos de llamar a estas operaciones producirán un error con el código de error 403 (prohibido) para todos los usuarios.

Para volver a llamar a estas operaciones, restaure el acceso a la clave administrada por el cliente.

Todas las operaciones de datos que no aparecen en las siguientes secciones pueden continuar después de que se hayan revocado las claves administradas por el cliente o se haya deshabilitado o eliminado una clave.

Para revocar el acceso a las claves administradas por el cliente, use PowerShell o la CLI de Azure.

Operaciones de Blob Storage que producen un error después de revocar una clave

- List Blobs, cuando se llama con el parámetro

include=metadataen el URI de solicitud - Get Blob

- Get Blob Properties

- Get Blob Metadata

- Set Blob Metadata

- Snapshot Blob, cuando se llama con el encabezado de solicitud

x-ms-meta-name - Copy Blob

- Copy Blob From URL

- Set Blob Tier

- Put Block

- Put Block From URL

- Append Block

- Append Block From URL

- Put Blob

- Put Page

- Put Page From URL

- Incremental Copy Blob (Copia incremental del blob)

Operaciones de Azure Files que producen un error después de revocar una clave

- Crear permiso

- Obtener permiso

- Enumerar directorios y archivos

- Crear directorio

- Obtener propiedades del directorio

- Establecer propiedades del directorio

- Obtener metadatos de directorio

- Establecer metadatos de directorio

- Crear archivo

- Get File

- Obtener propiedades del archivo

- Establecer propiedades del archivo

- Put Range

- Colocar rango desde dirección URL

- Obtener metadatos del archivo

- Set File Metadata

- Copiar archivo

- Cambiar nombre de archivo

Claves administradas por el cliente para discos administrados por Azure

Las claves administradas por el cliente también están disponibles para administrar el cifrado de discos administrados por Azure. Las claves administradas por el cliente se comportan de forma diferente en los discos administrados que en los recursos de Azure Storage. Para más información, consulte Cifrado del lado servidor de Azure Managed Disks para Windows o Cifrado del lado servidor de Azure Managed Disks para Linux.