Cifrado del lado servidor de Azure Disk Storage

Se aplica a: ✔️ Máquinas virtuales Linux ✔️ Máquinas virtuales Windows ✔️ Conjuntos de escalado flexibles ✔️ Conjuntos de escalado uniformes

La mayoría de los discos administrados de Azure se cifran con el cifrado de Azure Storage, que usa el cifrado del lado servidor (SSE) para proteger los datos y ayudarle a satisfacer los compromisos de cumplimiento y seguridad de la organización. El cifrado de Azure Storage cifra automáticamente los datos almacenados en discos administrados de Azure (discos de datos y SO) en reposo de manera predeterminada cuando se conservan en la nube. Sin embargo, los discos que tienen habilitado el cifrado en host no se cifran mediante Azure Storage. En el caso de los discos con cifrado en host habilitado, el servidor que hospeda la máquina virtual proporciona el cifrado de los datos y los datos cifrados fluyen en Azure Storage.

Los datos de los discos administrados de Azure se cifran de forma transparente mediante cifrado AES de 256 bits, uno de los cifrados de bloques más sólidos que hay disponibles, y son compatibles con FIPS 140-2. Para más información sobre de los módulos criptográficos subyacentes en los discos administrados de Azure, consulte Cryptography API: Next Generation

El cifrado de Azure Storage no afecta al rendimiento de los discos administrados y no hay ningún costo adicional. Para más información sobre el cifrado de almacenamiento, consulte Cifrado de Azure Storage.

Nota

Los discos temporales no son discos administrados y no están cifrados mediante SSE a menos que habilite el cifrado en el host.

Información sobre la administración de claves de cifrado

Puede confiar en las claves administradas por la plataforma para el cifrado del disco administrado o puede administrar el cifrado con sus propias claves. Si opta por administrar el cifrado con sus propias claves, puede especificar una clave administrada por el cliente que se usará para cifrar y descifrar todos los datos de discos administrados.

En las secciones siguientes se describe cada una de las opciones de administración de claves con mayor detalle.

Claves administradas por la plataforma

De forma predeterminada, los discos administrados usan claves de cifrado administradas por la plataforma. Todos los discos administrados, instantáneas e imágenes, así como los datos nuevos que se escriban en discos administrados existentes, se cifran automáticamente en reposo con claves administradas por la plataforma. Microsoft administra las claves administradas por la plataforma.

Claves administradas por el cliente

Puede optar por administrar el cifrado en el nivel de cada disco administrado, con sus propias claves. Cuando se especifica una clave administrada por el cliente, esa clave se usa para proteger y controlar el acceso a la clave que cifra los datos. Las claves administradas por el cliente ofrecen más flexibilidad para administrar controles de acceso.

Debe usar uno de los siguientes almacenes de claves de Azure para almacenar las claves administradas por el cliente:

Puede importar las claves RSA a su instancia de Key Vault o generar nuevas claves RSA en Azure Key Vault. Azure Managed Disks controla el cifrado y descifrado de forma totalmente transparente con cifrado de sobre. Cifra los datos con una clave de cifrado de datos (DEK) basada en AES 256, que, a su vez, está protegida con las claves del usuario. El servicio Storage genera claves de cifrado de datos y las cifra con claves administradas por el cliente mediante el cifrado RSA. El cifrado de sobres permite rotar (cambiar) las claves periódicamente según las directivas de cumplimiento sin afectar a las VM. Al rotar las claves, el servicio Storage vuelve a cifrar las claves de cifrado de datos con las nuevas claves administradas por el cliente.

Los discos administrados y Key Vault o HSM administrado deben estar en la misma región de Azure, pero pueden estar en suscripciones diferentes. También deben estar en el mismo inquilino de Microsoft Entra, a menos que use Cifrado de discos administrados con claves administradas por el cliente entre inquilinos (versión preliminar).

Control total de las claves

Debe conceder acceso a los discos administrados en su instancia de Key Vault o HSM administrado para usar sus propias claves para cifrar y descifrar la clave DEK. Esto le permite controlar completamente los datos y las claves. Puede deshabilitar las claves o revocar el acceso a los discos administrados en cualquier momento. También puede auditar el uso de la clave de cifrado con la supervisión de Azure Key Vault para asegurarse de que solo los discos administrados u otros servicios de Azure de confianza tengan acceso a las claves.

Importante

Cuando una clave se desactive, se elimine o caduque, cualquier máquina virtual con SO o discos de datos que la utilicen se apagará automáticamente. Después del apagado automatizado, las máquinas virtuales no arrancarán hasta que se vuelva a habilitar la clave o asigne una nueva clave.

Por lo general, la E/S de discos (operaciones de lectura o escritura) comenzará a producir errores una hora después de que una clave esté deshabilitada, eliminada o expirada.

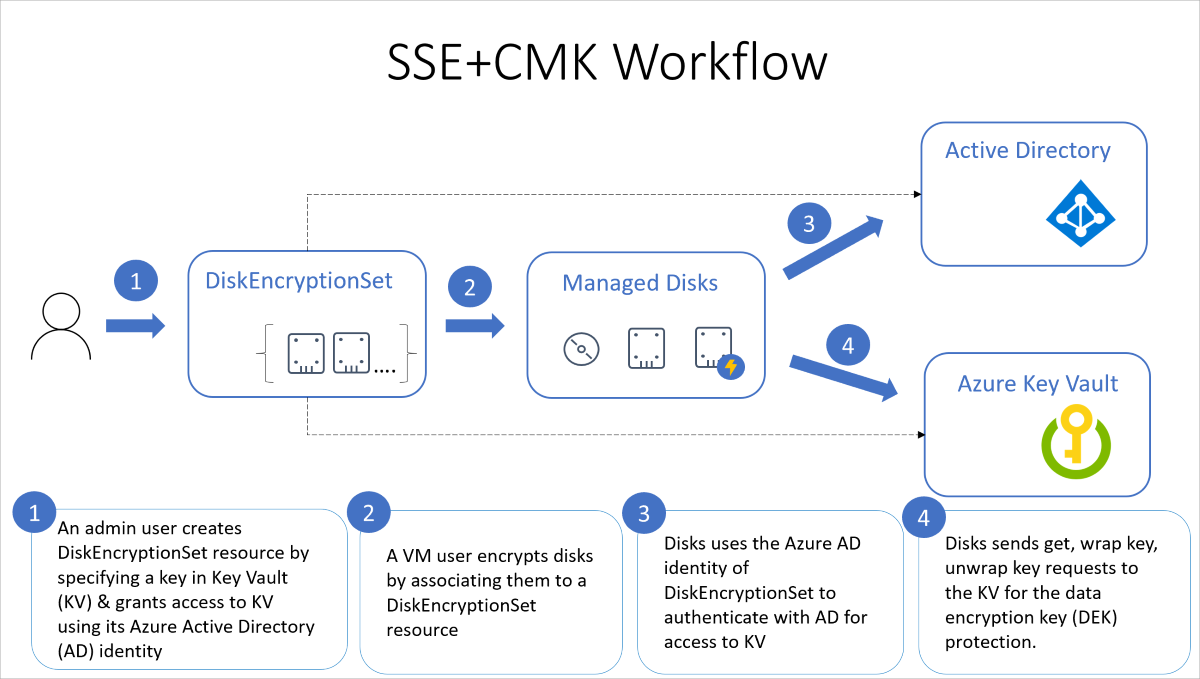

En el siguiente diagrama se muestra cómo los discos administrados utilizan Microsoft Entra ID y Azure Key Vault para realizar solicitudes con la clave administrada por el cliente:

En la lista siguiente se explica el diagrama más detalladamente:

- Un administrador de Azure Key Vault crea recursos de almacén de claves.

- El administrador del almacén de claves importa sus claves RSA a Key Vault o genera nuevas claves RSA en Key Vault.

- Ese administrador crea una instancia del recurso Conjunto de cifrado de disco y especifica un identificador de Azure Key Vault y una dirección URL de clave. Conjunto de cifrado de disco es un nuevo recurso que se ha introducido para simplificar la administración de claves de los discos administrados.

- Cuando se crea un conjunto de cifrado de disco, se crea una identidad administrada asignada por el sistema en Microsoft Entra ID y se asocia al conjunto de cifrado de disco.

- El administrador de Azure Key Vault concede entonces al administrador de la identidad administrada permiso para realizar operaciones en el almacén de claves.

- Un usuario de máquina virtual crea discos asociándolos con el conjunto de cifrado de disco. El usuario de la máquina virtual también puede habilitar el cifrado del lado servidor con claves administradas por el cliente para los recursos existentes asociándolos al conjunto de cifrado de disco.

- Los discos administrados usan la identidad administrada para enviar solicitudes a la instancia de Azure Key Vault.

- Para leer o escribir datos, los discos administrados envían solicitudes a Azure Key Vault para cifrar (encapsular) y descifrar (desencapsular) la clave de cifrado de datos con el fin de realizar el cifrado y descifrado de los datos.

Para revocar el acceso a las claves administradas por el cliente, vea PowerShell de Azure Key Vault y CLI de Azure Key Vault. La revocación del acceso bloquea de manera eficaz el acceso a todos los datos de la cuenta de almacenamiento, ya que Azure Storage no puede acceder a la clave de cifrado.

Rotación automática de claves administradas por el cliente

En general, si usa claves administradas por el cliente, debería habilitar la rotación automática de claves a la última versión de la clave. La rotación automática de claves ayuda a garantizar que las claves sean seguras. Los discos hacen referencia a las claves a través de su conjunto de cifrado de disco. Al habilitar la rotación automática de un conjunto de cifrado de disco, el sistema actualiza automáticamente todos los discos administrados, instantáneas e imágenes que hagan referencia a él para usar la nueva versión de la clave en una hora. Para obtener información sobre cómo habilitar las claves administradas por el cliente con la rotación automática de claves, consulte Configuración de Azure Key Vault y DiskEncryptionSet con rotación de claves automática.

Nota:

Virtual Machines no se reinicia durante la rotación automática de claves.

Si no puede habilitar la rotación automática de claves, puede usar otros métodos para avisarle antes de que expiren las claves. De este modo, puede asegurarse de rotar las claves antes de que expiren y mantener la continuidad empresarial. Puede usar Azure Policy o Azure Event Grid para enviar una notificación cuando una clave expire pronto.

Restricciones

Por ahora, las claves administradas por el cliente tienen las siguientes restricciones:

- Si esta característica está habilitada para un disco con instantáneas incrementales, no se puede deshabilitar en ese disco ni en sus instantáneas. Para encontrar una solución alternativa, copie todos los datos en un disco administrado totalmente diferente que no use claves administradas por el cliente. Puede hacerlo con la CLI de Azure o el módulo de Azure PowerShell.

- Solo se admiten software y claves RSA de HSM con un tamaño de 2048 bits, 3072 bits y 4096 bits, ninguna otra clave o tamaño.

- Las claves de HSM requieren el nivel premium de los almacenes Azure Key Vault.

- Solo para Ultra Disks y discos SSD prémium v2:

- Las instantáneas creadas a partir de discos que están cifrados con cifrado del lado servidor y claves administradas por el cliente deben cifrarse con las mismas claves administradas por el cliente.

- Las identidades administradas asignadas por el usuario no se admiten para Ultra Disks y discos SSD prémium v2 cifrados con claves administradas por el cliente.

- La mayoría de los recursos relacionados con las claves administradas por el cliente (conjuntos de cifrado de disco, máquinas virtuales, discos e instantáneas) deben estar en la misma suscripción y región.

- Las instancias de Azure Key Vault se puede usar desde otra suscripción, pero deben encontrarse en la misma región que el conjunto de cifrado de disco. Como versión preliminar, puede usar instancias de Azure Key Vault en distintos inquilinos de Microsoft Entra.

- Los discos cifrados con claves administradas por el cliente solo pueden moverse a otro grupo de recursos si la máquina virtual a la que están conectados está desasignada.

- Los discos, instantáneas e imágenes cifrados con claves administradas por el cliente no se pueden trasladar entre suscripciones.

- Los discos administrados cifrados actual o anteriormente mediante Azure Disk Encryption no se pueden cifrar mediante claves administradas por el cliente.

- Solo puede crear hasta 5000 conjuntos de cifrado de disco por región y por suscripción.

- Para obtener información sobre el uso de claves administradas por el cliente con galerías de imágenes compartidas, consulte Versión preliminar: uso de claves administradas por el cliente para el cifrado de imágenes.

Regiones admitidas

Las claves administradas por el cliente están disponibles en todas las regiones en las que están disponibles los discos administrados.

Importante

Las claves administradas por el cliente dependen de identidades administradas para los recursos de Azure, una característica de Microsoft Entra ID. Al configurar claves administradas por el cliente, se asigna automáticamente una identidad administrada a los recursos en segundo plano. Si posteriormente mueve la suscripción, el grupo de recursos o el disco administrado de un directorio de Microsoft Entra a otro, la identidad administrada asociada a los discos administrados no se transfiere al nuevo inquilino, por lo que es posible que las claves administradas por el cliente dejen de funcionar. Para obtener más información, consulte Transferencia de una suscripción entre directorios de Microsoft Entra.

Para habilitar las claves administradas por el cliente en los discos administrados, consulte nuestros artículos sobre cómo llevarlo a cabo con el módulo de Azure PowerShell, la CLI de Azure o Azure Portal.

Consulte Crear un disco administrado a partir de una instantánea con la CLI para obtener un ejemplo de código.

Cifrado en el host: cifrado de un extremo a otro de los datos de la máquina virtual

Al habilitar el cifrado en el host, dicho cifrado se inicia en el host de VM mismo, el servidor de Azure al que está asignada la máquina virtual. Los datos de las caché de disco temporal y de disco de datos/SO se almacenan en el host de VM. Después de habilitar el cifrado en host, todos estos datos se cifran en reposo y los flujos se cifran en el servicio de almacenamiento, donde se conservan. Esencialmente, el cifrado en el host cifra los datos de un extremo a otro. El cifrado en host no usa la CPU de la máquina virtual y no afecta el rendimiento de esta.

Los discos temporales y los discos de SO efímeros se cifran en reposo con claves administradas por la plataforma al habilitar el cifrado de un extremo a otro. Las cachés del disco de datos y SO se cifran en reposo con claves administradas por el cliente o por la plataforma, según el tipo de cifrado de disco seleccionado. Por ejemplo, si un disco se cifra con claves administradas por el cliente, la caché del disco se cifra con claves administradas por el cliente, y si un disco se cifra con claves administradas por la plataforma, la caché del disco se cifra con claves administradas por la plataforma.

Restricciones

- Compatible con discos Ultra de tamaño de sector 4k y SSD prémium v2.

- Solo se admite en discos Ultra de tamaño de sector 512e y SSD prémium v2 si se crearon después del 13/5/2023.

- En el caso de los discos creados antes de esta fecha, haga una instantánea de su disco y cree un nuevo disco usando la instantánea.

- No se puede habilitar en máquinas virtuales (VM) ni en conjuntos de escalado de máquinas virtuales que actualmente o nunca tenían habilitado Azure Disk Encryption.

- No se puede habilitar Azure Disk Encryption en discos que tienen habilitado el cifrado en el host.

- El cifrado se puede habilitar en los conjuntos de escalado de máquinas virtuales. Sin embargo, solo se cifrarán automáticamente las nuevas máquinas virtuales creadas después de habilitar el cifrado.

- Las máquinas virtuales existentes se deben desasignar y reasignar para su cifrado.

Disponibilidad regional

El cifrado en el host está disponible en todas las regiones para todos los tipos de disco.

Tamaños de máquinas virtuales que se admiten

La lista completa de tamaños de máquina virtual admitidos se puede obtener mediante programación. Para obtener información acerca de cómo recuperarlos mediante programación, consulte la sección de búsqueda de tamaños de máquina virtual admitidos en los artículos del módulo de Azure PowerShell o la CLI de Azure.

Para habilitar el cifrado de un extremo a otro mediante el cifrado en el host, consulte los artículos que explican cómo hacerlo con el módulo de Azure PowerShell, la CLI de Azure o Azure Portal.

Cifrado doble en reposo

Los clientes muy sensibles a la seguridad que temen que se ponga en peligro algún algoritmo, implementación o clave de cifrado en particular pueden optar ahora por una capa adicional de cifrado utilizando un algoritmo o modo de cifrado diferente en la capa de infraestructura mediante claves de cifrado administradas por la plataforma. Esta capa nueva se puede aplicar a discos de datos y de sistema operativo persistentes, instantáneas e imágenes, los cuales se cifrarán en reposo con el cifrado doble.

Restricciones

El cifrado doble en reposo no se admite actualmente con Ultra Disks o discos SSD prémium v2.

Regiones admitidas

El doble cifrado está disponible en todas las regiones en las que están disponibles los discos administrados.

Para habilitar el cifrado doble en reposo para los discos administrados, consulte nuestros artículos sobre cómo llevarlo a cabo con el módulo de Azure PowerShell, la CLI de Azure o Azure Portal.

Cifrado del lado servidor frente a Azure Disk Encryption

Azure Disk Encryption aprovecha la característica DM-Crypt de Linux y la característica BitLocker de Windows para cifrar los discos administrados con claves administradas por el cliente dentro de la VM invitada. El cifrado del lado servidor con claves administradas por el cliente mejora en ADE al permitir el uso de cualquier tipo de sistema operativo y de imágenes para las máquinas virtuales mediante el cifrado de datos en el servicio Storage.

Importante

Las claves administradas por el cliente dependen de identidades administradas para los recursos de Azure, una característica de Microsoft Entra ID. Al configurar claves administradas por el cliente, se asigna automáticamente una identidad administrada a los recursos en segundo plano. Si posteriormente mueve la suscripción, el grupo de recursos o el disco administrado de un directorio de Microsoft Entra a otro, la identidad administrada asociada a los discos administrados no se transfiere al nuevo inquilino, por lo que es posible que las claves administradas por el cliente dejen de funcionar. Para obtener más información, consulte Transferencia de una suscripción entre directorios de Microsoft Entra.

Pasos siguientes

- Habilite el cifrado de un extremo a otro mediante el cifrado en el host con el módulo de Azure PowerShell, la CLI de Azure o Azure Portal.

- Habilite el cifrado doble en reposo para discos administrados con el módulo de Azure PowerShell, la CLI de Azure o Azure Portal.

- Habilite las claves administradas por el cliente para los discos administrados con el módulo de Azure PowerShell, la CLI de Azure o Azure Portal.

- Explore las plantillas de Azure Resource Manager para crear discos cifrados con claves administradas por el cliente

- ¿Qué es Azure Key Vault?