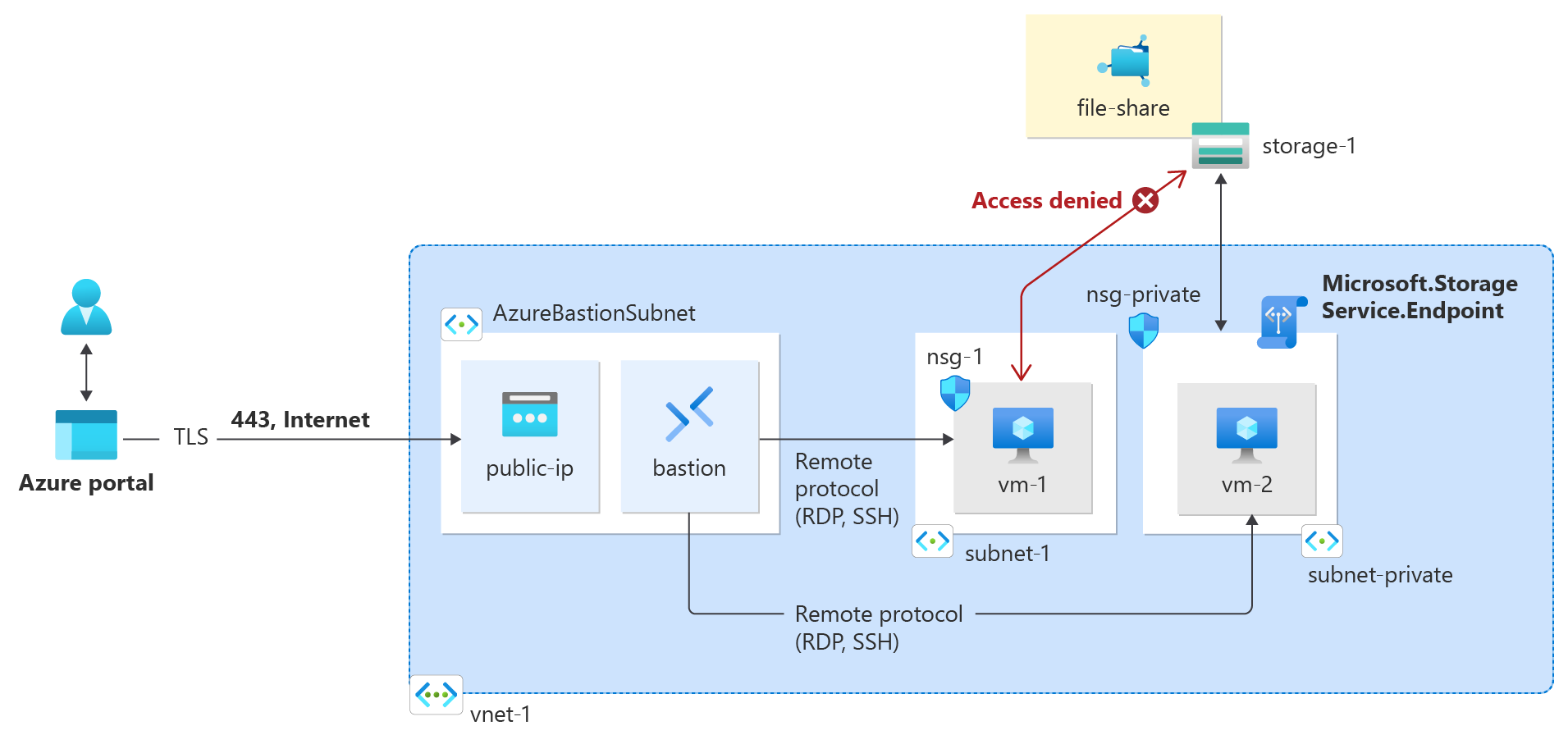

Tutorial: Restricción del acceso de la red a los recursos de PaaS mediante puntos de conexión de servicio de red virtual mediante Azure Portal.

Los puntos de conexión de servicio de red virtual permiten que el acceso de la red a algunos recursos de servicio de Azure esté restringido a una subred de la red virtual. También se puede quitar el acceso de Internet a los recursos. Los puntos de conexión de servicio proporcionan a la red virtual conexión directa con los servicios de Azure compatibles, de modo que se puede usar el espacio de direcciones privadas de la red virtual para acceder a los servicios de Azure. El tráfico destinado a los recursos de Azure a través de los puntos de conexión de servicio siempre se mantiene en la red troncal de Microsoft Azure.

En este tutorial, aprenderá a:

- Crear una red virtual con una subred

- Agregar una subred y habilitar un punto de conexión de servicio

- Crear un recurso de Azure y permitir que la red solo pueda acceder a él desde una subred

- Implementar una máquina virtual en cada subred

- Confirmar el acceso a un recurso desde una subred

- Confirmar que se ha denegado el acceso a un recurso desde una subred e Internet

Este tutorial usa Azure Portal. También puede completarlo mediante la CLI de Azure o PowerShell.

Requisitos previos

- Una cuenta de Azure con una suscripción activa. cree una de forma gratuita.

Inicio de sesión en Azure

Inicie sesión en Azure Portal.

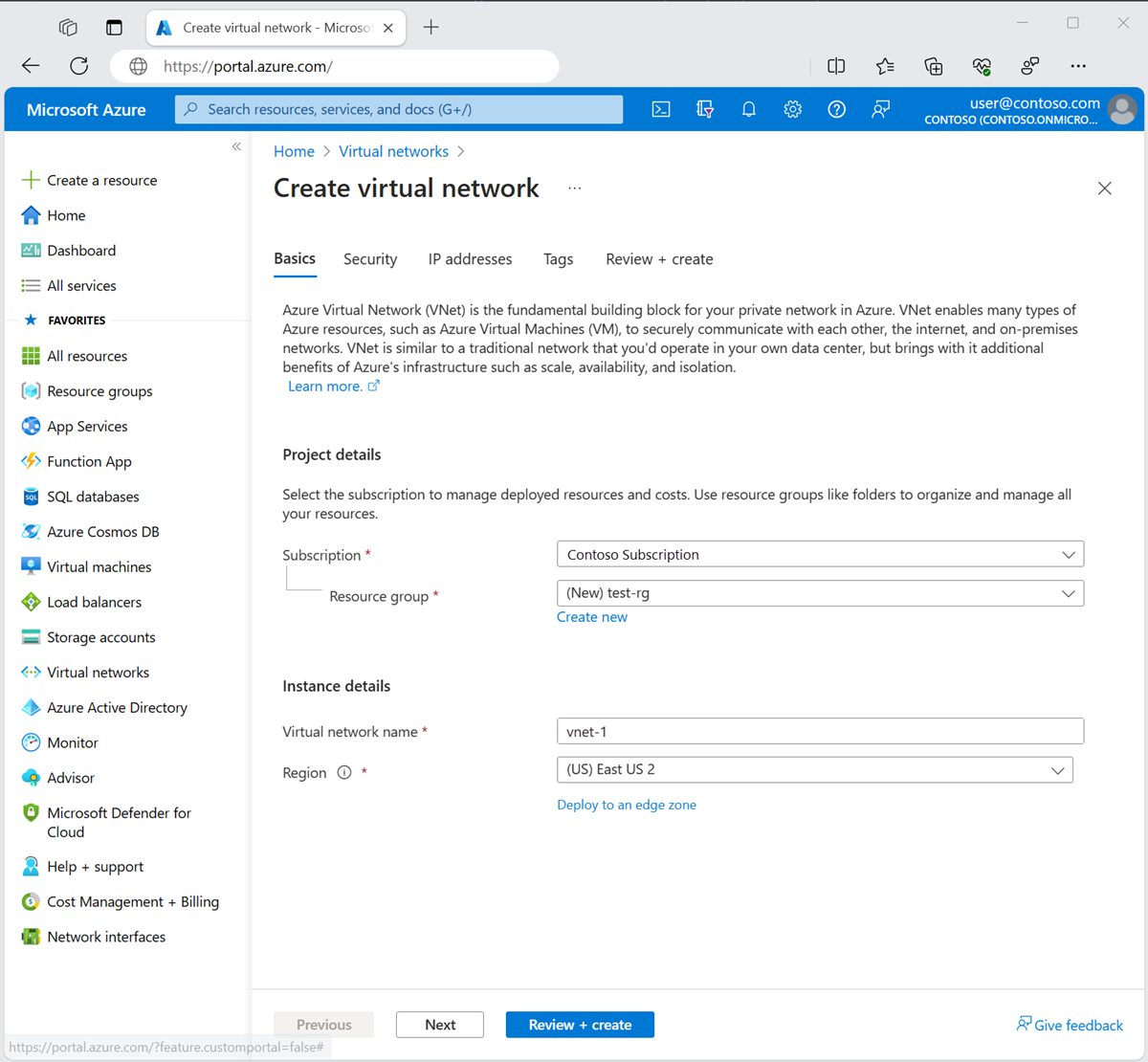

Crear una red virtual y un host de Azure Bastion

El procedimiento siguiente crea una red virtual con una subred de recursos, una subred de Azure Bastion y un host de Bastion:

En el portal, busque y seleccione Redes virtuales.

En la página Redes virtuales, seleccione y Crear.

En la pestaña Datos básicos de Crear una red virtual, introduzca o seleccione la siguiente información:

Configuración Value Detalles del proyecto Subscription Seleccione su suscripción. Resource group Seleccione Crear nuevo. Escriba test-rg para el nombre. Seleccione Aceptar. Detalles de instancia Nombre Escriba vnet-1. Region Seleccione Este de EE. UU. 2.

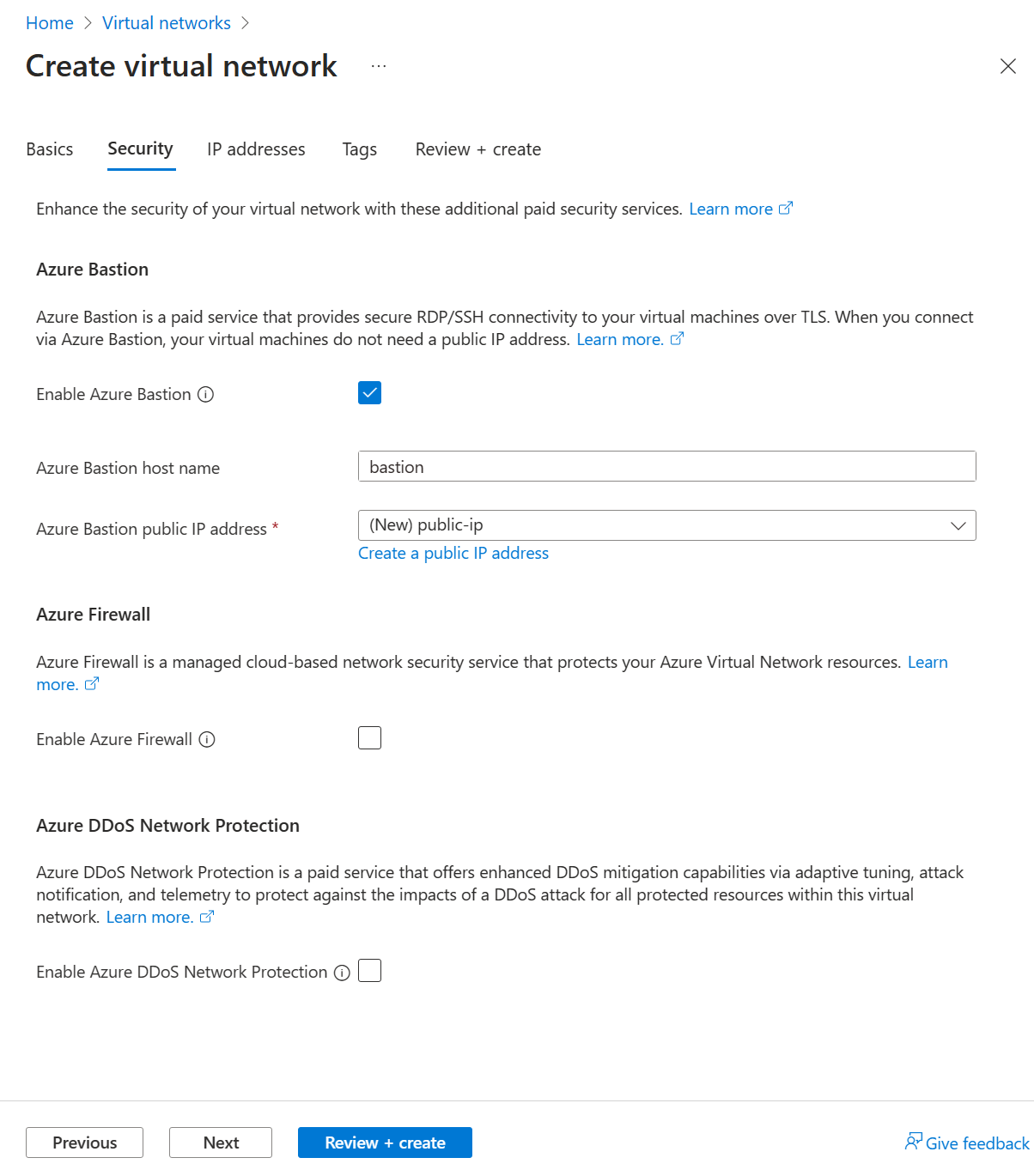

Seleccione Siguiente para ir a la pestaña Seguridad.

En la sección Azure Bastion, seleccione Habilitar Bastion.

Bastion usa el explorador para conectarse a las máquinas virtuales de la red virtual a través del shell seguro (SSH) o el protocolo de escritorio remoto (RDP) mediante sus direcciones IP privadas. Las máquinas virtuales no necesitan direcciones IP públicas, software cliente ni configuración especial. Para más información, consulte ¿Qué es Azure Bastion?.

Nota:

Los precios por hora comienzan desde el momento en que se implementa Bastion, independientemente del uso de datos salientes. Para más información, consulte Precios y SKU. Si va a implementar Bastion como parte de un tutorial o prueba, se recomienda eliminar este recurso una vez que haya terminado de usarlo.

En Azure Bastion, escriba o seleccione la información siguiente:

Configuración Valor Nombre de host de Azure Bastion Escriba bastión. Dirección IP pública de Azure Bastion Seleccione Crear una dirección IP pública. Escriba public-ip-bastion en Nombre. Seleccione Aceptar.

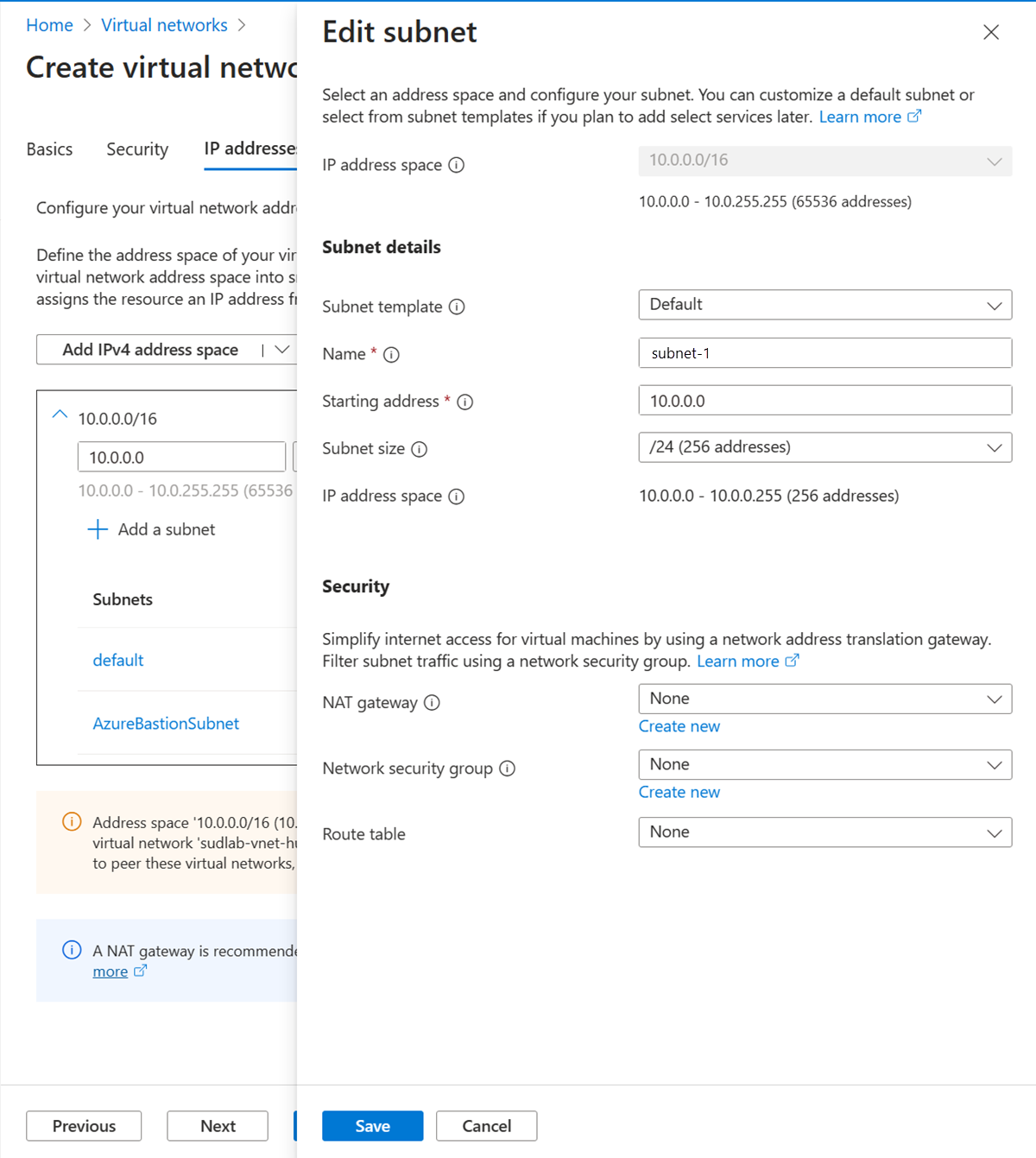

Seleccione Siguiente para continuar a la pestaña Direcciones IP.

En el cuadro espacio de direcciones de Subredes, seleccione la subred predeterminada.

En Agregar subred, escriba o seleccione la información siguiente:

Configuración Valor Detalles de subred Plantilla de subred Deje el valor predeterminado Predeterminado. Nombre Escriba subnet-1. Dirección inicial Deje el valor predeterminado de 10.0.0.0. Tamaño de la subred Deje el valor predeterminado de /24 (256 direcciones).

Seleccione Guardar.

En la parte inferior de la ventana, seleccione Revisar y crear. Cuando se supera la validación, seleccione Crear.

Habilitación de un punto de conexión de servicio

Los punto de conexión de servicio están habilitados por servicio, por subred.

En el cuadro de búsqueda de la parte superior de la página portal, escriba Red virtual. En los resultados de la búsqueda, seleccione Redes virtuales.

En Redes virtuales, seleccione vnet-1.

En la sección Configuración de vnet-1, seleccione Subredes.

Seleccione +Subred.

En la página Agregar subred, escriba o seleccione la siguiente información:

Configuración Value Nombre subnet-private Intervalo de direcciones de subred Deje el valor predeterminado de 10.0.2.0/24. PUNTOS DE CONEXIÓN DE SERVICIO Servicios Seleccione Microsoft.Storage Seleccione Guardar.

Precaución

Antes de habilitar un punto de conexión de servicio para una subred existente que tenga recursos, consulte Modificación de la configuración de subred.

Restricción del acceso de la red para una subred

De forma predeterminada, todas las instancias de máquina virtual de una subred se pueden comunicar con cualquier recurso. Puede limitar la comunicación hacia y desde todos los recursos de una subred mediante la creación de un grupo de seguridad de red y su asociación a la subred.

En el cuadro de búsqueda que aparece en la parte superior de la página del portal, busque Grupo de seguridad de red. En los resultados de la búsqueda, seleccione Grupos de seguridad de red.

En Grupos de seguridad de red, seleccione + Crear.

En la pestaña Conceptos básicos de la opción Crear un grupo de seguridad de red, escriba o seleccione la siguiente información:

Configuración Value Detalles del proyecto Subscription Seleccione su suscripción. Resource group Seleccione test-rg. Detalles de instancia Nombre Escriba nsg-storage. Region Seleccione Este de EE. UU. 2. Seleccione Revisar y crear y, luego, Crear.

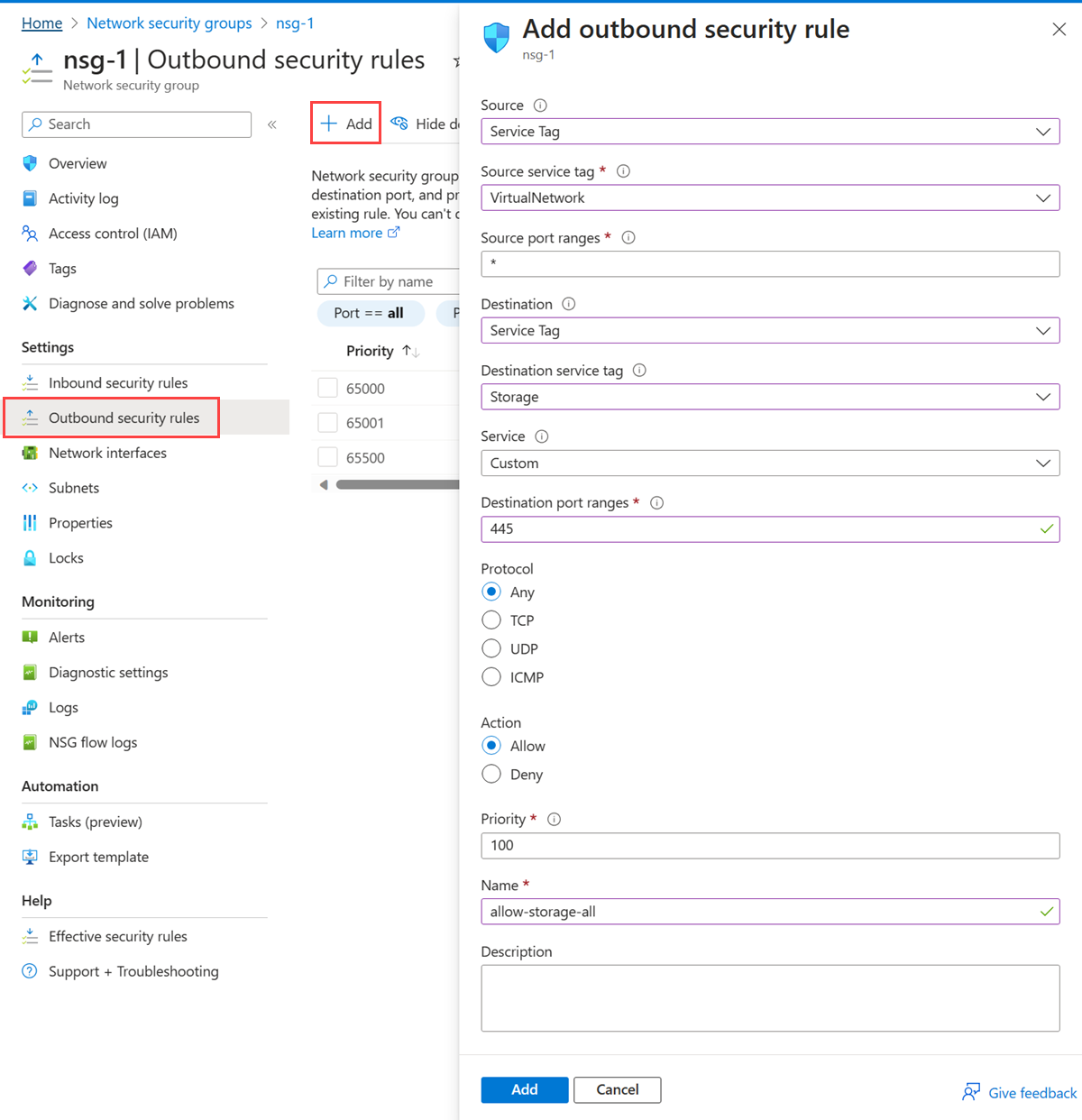

Creación de reglas de NSG de salida

En el cuadro de búsqueda que aparece en la parte superior de la página del portal, busque Grupo de seguridad de red. En los resultados de la búsqueda, seleccione Grupos de seguridad de red.

Seleccione nsg-storage.

En Configuración, seleccione Reglas de seguridad de salida.

Seleccione +Agregar.

Cree una regla que permita la comunicación saliente con el servicio Azure Storage. En Agregar regla de seguridad de entrada, escriba o seleccione la siguiente información:

Configuración Valor Source Seleccione Service Tag (Etiqueta de servicio). Etiqueta de servicio de origen Seleccione VirtualNetwork. Source port ranges Deje el valor predeterminado de *. Destination Seleccione Service Tag (Etiqueta de servicio). Etiqueta de servicio de destino Seleccione Storage. Servicio Deje el valor predeterminado de Personalizado. Intervalos de puertos de destino Escriba 445. El protocolo SMB se usa para la conexión a un recurso compartido de archivos creado en un paso posterior. Protocolo Seleccione Cualquiera. Acción seleccione Permitir. Priority Deje el valor predeterminado, 100. Nombre Escriba allow-storage-all.

Seleccione +Agregar.

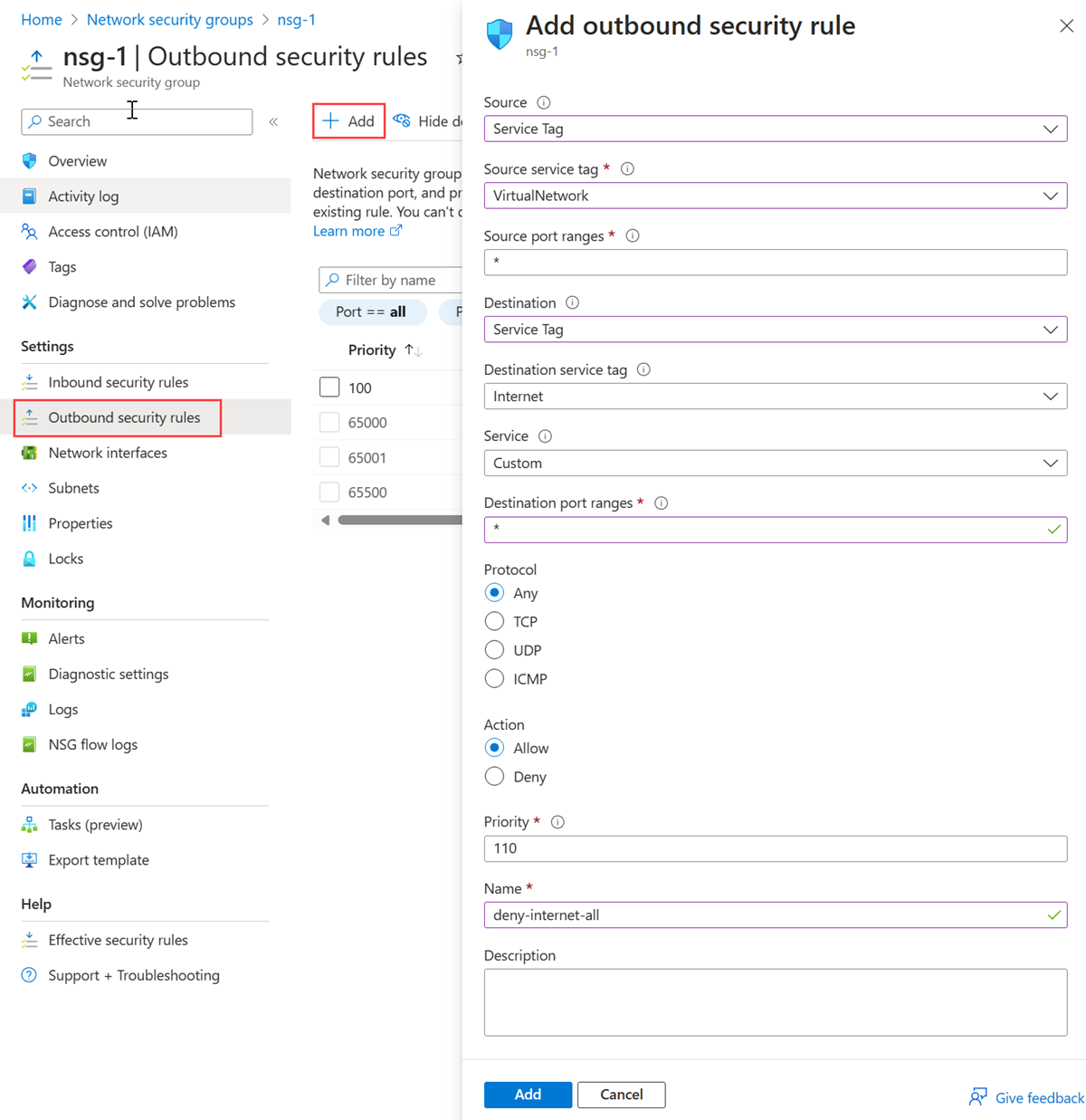

Cree otra regla de seguridad de salida que deniegue la comunicación a Internet. Esta regla invalida una regla predeterminada en todos los grupos de seguridad de red que permite la comunicación saliente de Internet. Complete los pasos anteriores con los siguientes valores en Agregar regla de seguridad de salida:

Configuración Valor Source Seleccione Service Tag (Etiqueta de servicio). Etiqueta de servicio de origen Seleccione VirtualNetwork. Source port ranges Deje el valor predeterminado de *. Destination Seleccione Service Tag (Etiqueta de servicio). Etiqueta de servicio de destino seleccione Internet. Servicio Deje el valor predeterminado de Personalizado. Intervalos de puertos de destino Escriba *. Protocolo Seleccione Cualquiera. Acción Seleccione Denegar. Priority Deje el valor predeterminado 110. Nombre Escriba deny-internet-all.

Seleccione Agregar.

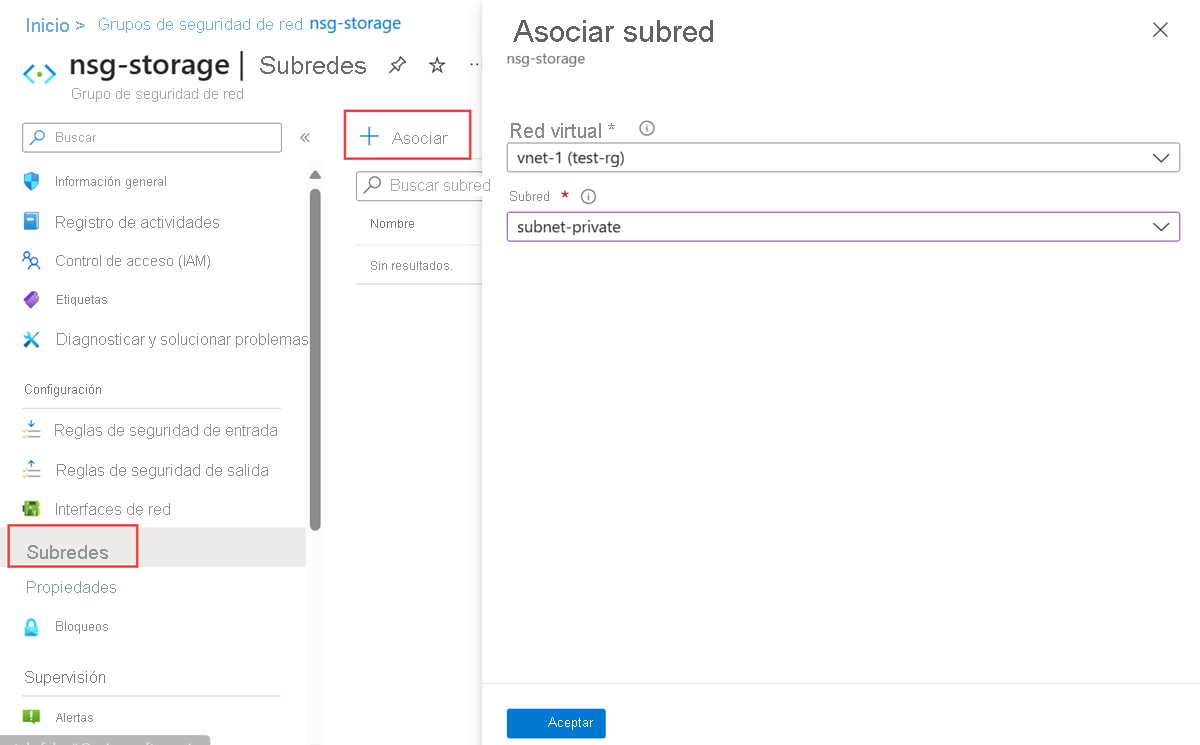

Asocie el grupo de seguridad de red con una subred

En el cuadro de búsqueda que aparece en la parte superior de la página del portal, busque Grupo de seguridad de red. En los resultados de la búsqueda, seleccione Grupos de seguridad de red.

Seleccione nsg-storage.

Seleccione Subredes en Configuración.

Seleccione + Asociar.

En Asociar subred, seleccione vnet-1 en Red virtual. Seleccione subred-private en Subred.

Seleccione Aceptar.

Restricción del acceso de la red a un recurso

Los pasos que deben seguirse para restringir el acceso de la red a los recursos creados a través de los servicios de Azure, que se habilitan para los puntos de conexión del servicio, varían de un servicio a otro. Consulte en la documentación de cada servicio concreto los pasos necesarios para dicho servicio. Como ejemplo, de aquí en adelante se explican los pasos necesarios para restringir el acceso de red en una cuenta de Azure Storage.

Crear una cuenta de almacenamiento

Cree una cuenta de Azure Storage para los pasos descritos en este artículo. Si ya tiene una cuenta de almacenamiento, puede usarla.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Cuenta de almacenamiento. En los resultados de la búsqueda, seleccione Cuentas de almacenamiento.

Seleccione + Create (+ Crear).

En la pestaña Aspectos básicos de la página Crear cuenta de almacenamiento, escriba o seleccione la información siguiente:

Configuración Value Detalles del proyecto Subscription Seleccione su suscripción a Azure. Grupo de recursos Seleccione test-rg. Detalles de instancia Nombre de la cuenta de almacenamiento Escriba storage1. Si el nombre no está disponible, escriba un nombre único. Location Seleccione (EE. UU.) Este de EE. UU. 2. Rendimiento Deje el valor predeterminado Estándar. Redundancia Seleccione Almacenamiento con redundancia local (LRS) . Seleccione Review (Revisar).

Seleccione Crear.

Creación de un recurso compartido de archivos en la cuenta de almacenamiento

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Cuenta de almacenamiento. En los resultados de la búsqueda, seleccione Cuentas de almacenamiento.

En Cuentas de almacenamiento, seleccione la cuenta de almacenamiento que creó en el paso anterior.

En Almacenamiento de datos, seleccione Recursos compartidos de archivos.

Seleccione + Recurso compartido de archivos.

En Nuevo recurso compartido de archivos, escriba o seleccione la información siguiente:

Configuración Value Nombre Escriba file-share. Nivel Deje el valor predeterminado de Optimizado para transacciones. Seleccione Siguiente: Copia de seguridad.

Anule la selección de Habilitar copia de seguridad.

Seleccione Revisar y crear y, luego, Crear.

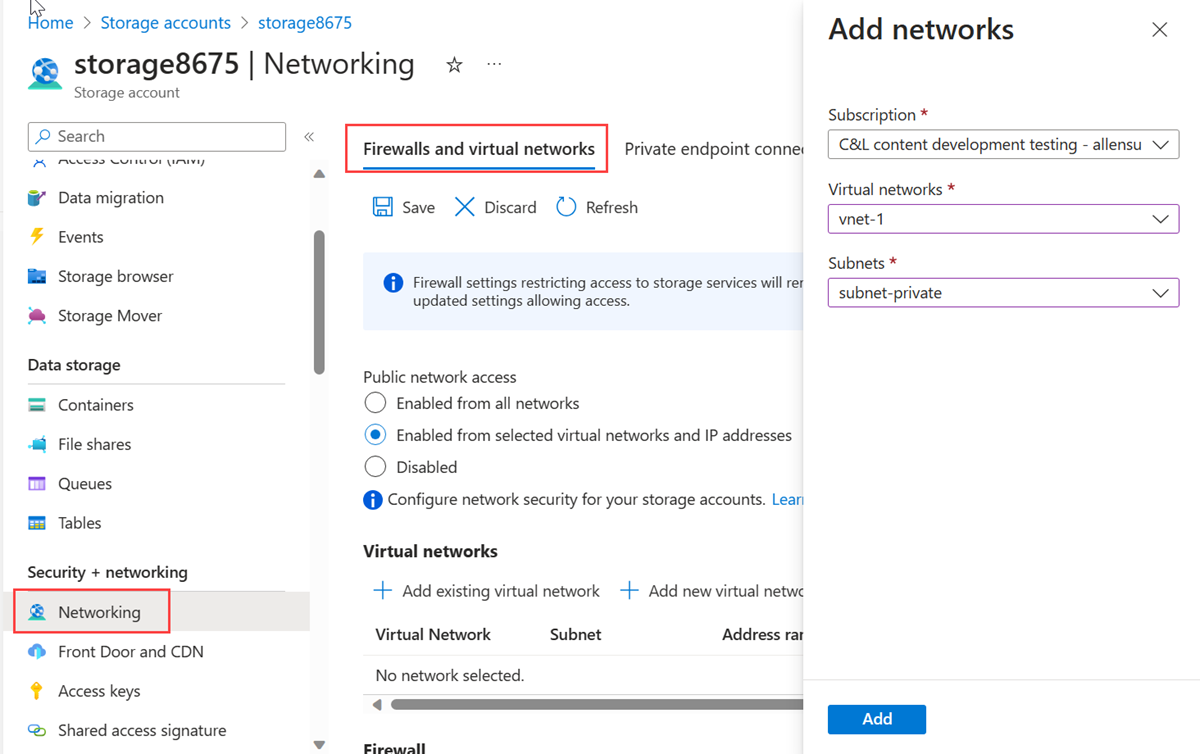

Restricción del acceso de la red a una subred

De forma predeterminada, las cuentas de almacenamiento aceptan conexiones de red procedentes de clientes de cualquier red, incluido Internet. Puede restringir tanto el acceso a la red desde Internet como a las demás subredes de todas las redes virtuales (excepto a la subred subnet-private de la red virtual vnet-1).

Para restringir acceso de la red a una subred:

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Cuenta de almacenamiento. En los resultados de la búsqueda, seleccione Cuentas de almacenamiento.

Seleccione la cuenta de almacenamiento.

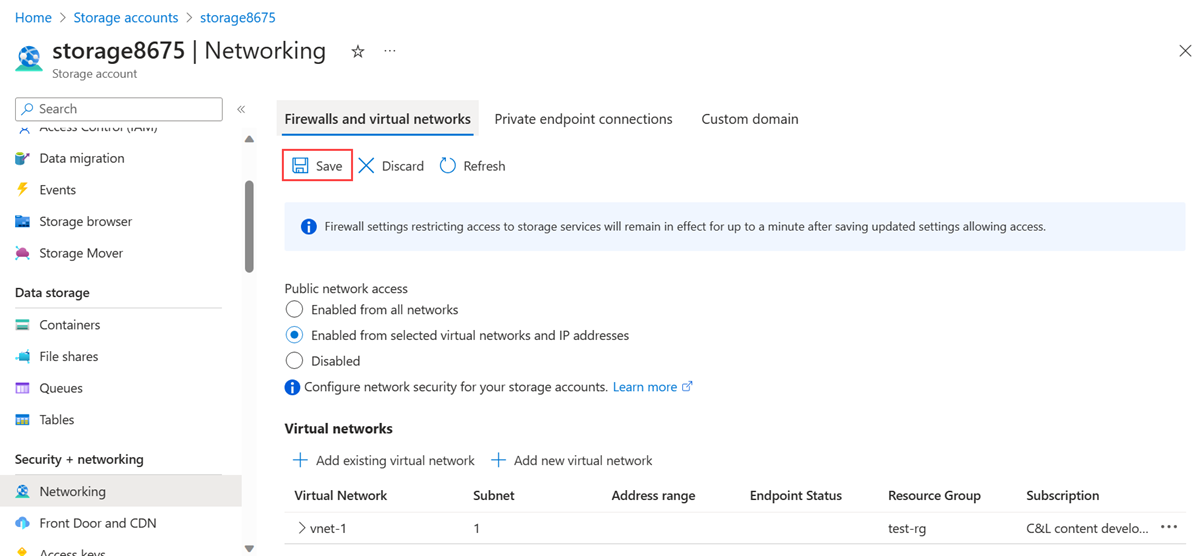

En Seguridad y redes, seleccione Redes.

En la pestaña Firewalls y redes virtuales, en Habilitado desde redes virtuales y direcciones IP seleccionadas en Acceso a la red pública.

En Redes virtuales, seleccione + Agregar red virtual existente.

En Agregar redes, escriba o seleccione la información siguiente:

Configuración Valor Suscripción Seleccione su suscripción. Redes virtuales Seleccione vnet-1. Subredes Seleccione subnet-private.

Seleccione Agregar.

Seleccione Guardar para guardar las configuraciones de la red virtual.

Creación de máquinas virtuales

Para probar el acceso de la red a una cuenta de almacenamiento, implemente una máquina virtual en cada subred.

Creación de una máquina virtual de prueba

El procedimiento siguiente crea una máquina virtual (VM) de prueba denominada vm-1 en la red virtual.

En el portal, busque y seleccione Máquinas virtuales.

En Máquinas virtuales, seleccione + Crear y, después, Máquina virtual de Azure.

En la pestaña Datos básicos de Crear una máquina virtual, escriba o seleccione la siguiente información:

Configuración Value Detalles del proyecto Subscription Seleccione su suscripción. Resource group Seleccione test-rg. Detalles de instancia Nombre de la máquina virtual Escriba vm-1. Region Seleccione Este de EE. UU. 2. Opciones de disponibilidad Seleccione No se requiere redundancia de la infraestructura. Tipo de seguridad Deje el valor predeterminado Estándar. Imagen Seleccione Windows Server 2022 Datacenter - x64 Gen2. Arquitectura VM Deje el valor predeterminado, x64. Size Seleccione un tamaño. Cuenta de administrador Tipo de autenticación Seleccione Contraseña. Nombre de usuario escriba usuarioazure. Contraseña Escriba una contraseña. Confirmar contraseña Reescriba la contraseña. Reglas de puerto de entrada Puertos de entrada públicos Seleccione Ninguno. Seleccione la pestaña Redes en la parte superior de la página.

En la pestaña Redes, escriba o seleccione la siguiente información:

Parámetro Valor Interfaz de red Virtual network Seleccione vnet-1. Subnet Seleccione subnet-1 (10.0.0.0/24). Dirección IP pública Seleccione Ninguno. Grupo de seguridad de red de NIC Seleccione Advanced (Avanzadas). Configuración del grupo de seguridad de red Seleccione Crear nuevo. Escriba nsg-1 como nombre. Deje el resto de los valores predeterminados y seleccione Aceptar. Deje el resto de las opciones en sus valores predeterminados y luego seleccione Revisar + crear.

Revise la configuración y seleccione Crear.

Nota

Las máquinas virtuales de una red virtual con un host bastión no necesitarán direcciones IP públicas. Bastion proporcionará la dirección IP pública y las máquinas virtuales usarán direcciones IP privadas para comunicarse dentro de la red. Es posible quitar las direcciones IP públicas de cualquier máquina virtual en redes virtuales hospedadas por Bastion. Para obtener más información, consulte Desasociación de una dirección IP pública de una máquina virtual de Azure.

Nota:

Azure proporciona una dirección IP de acceso de salida predeterminada para las máquinas virtuales que no tienen asignada una dirección IP pública o están en el grupo back-end de un equilibrador de carga de Azure básico interno. El mecanismo de dirección IP de acceso de salida predeterminado proporciona una dirección IP de salida que no se puede configurar.

La dirección IP de acceso de salida predeterminada está deshabilitada cuando se produce uno de los siguientes eventos:

- Se asigna una dirección IP pública a la máquina virtual.

- La máquina virtual se coloca en el grupo back-end de un equilibrador de carga estándar, con o sin reglas de salida.

- Se asigna un recurso de Azure NAT Gateway a la subred de la máquina virtual.

Las máquinas virtuales creadas mediante conjuntos de escalado de máquinas virtuales en modo de orquestación flexible no tienen acceso de salida predeterminado.

Para más información sobre las conexiones de salida en Azure, vea Acceso de salida predeterminado en Azure y Uso de traducción de direcciones de red (SNAT) de origen para conexiones de salida.

Creación de la segunda máquina virtual

Repita los pasos de la sección anterior para crear una segunda máquina virtual. Reemplace los valores siguientes en Creación de una máquina virtual:

Configuración Value Nombre de la máquina virtual Escriba vm-private. Subnet Seleccione subnet-private. Dirección IP pública Seleccione Ninguno. Grupo de seguridad de red de NIC Seleccione Ninguno. Advertencia

No continúe con el paso siguiente hasta que la implementación haya finalizado.

Confirmación del acceso a la cuenta de almacenamiento

La máquina virtual que creó anteriormente que se asigna a la subred subnet-private se usa para confirmar el acceso a la cuenta de almacenamiento. La máquina virtual que creó en la sección anterior que se asigna a la subred subned-1 se usa para confirmar que el acceso a la cuenta de almacenamiento está bloqueado.

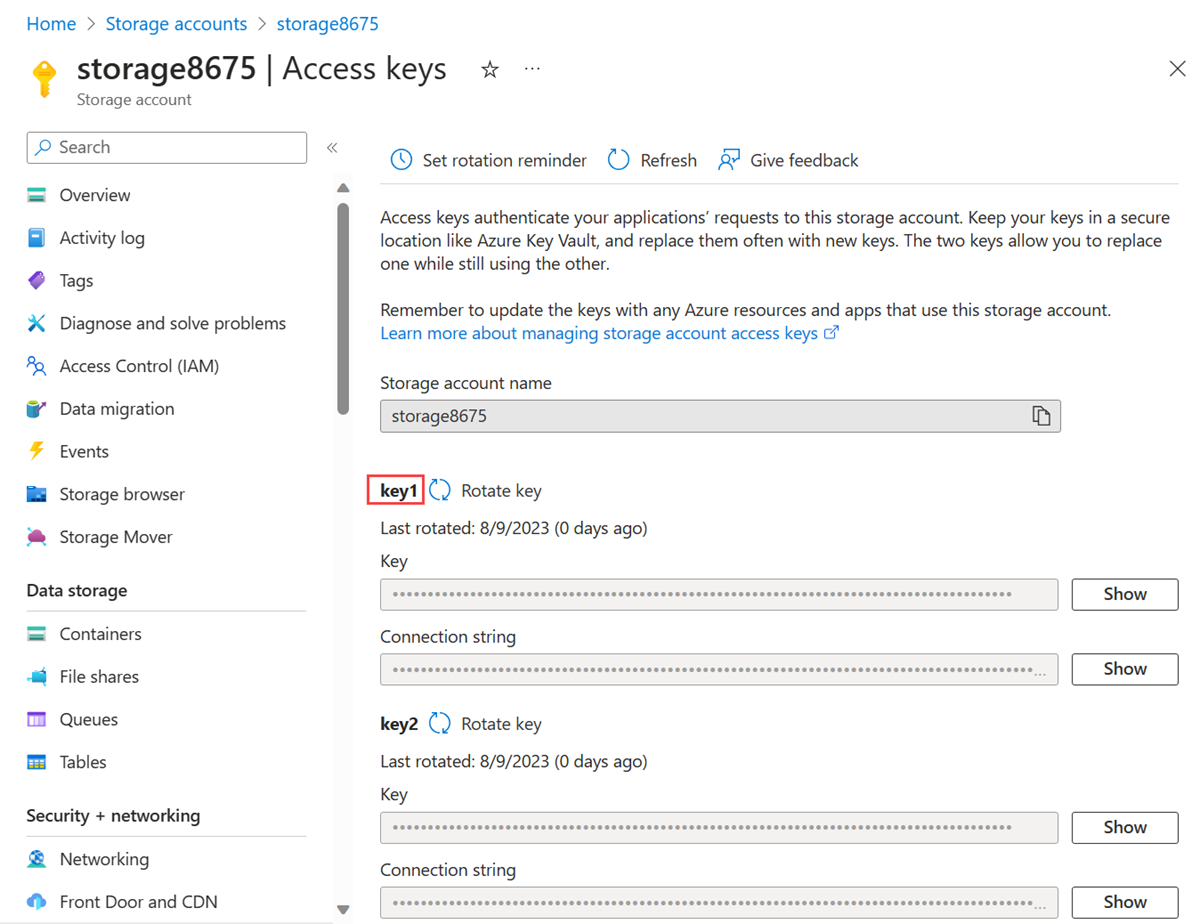

Obtener clave de acceso de la cuenta de almacenamiento

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Cuenta de almacenamiento. En los resultados de la búsqueda, seleccione Cuentas de almacenamiento.

En Cuentas de almacenamiento, seleccione la cuenta de almacenamiento.

En Seguridad y redes, seleccione Claves de acceso.

Copie el valor de key1. Es posible que tenga que seleccionar el botón Mostrar para mostrar la clave.

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Máquina virtual. En los resultados de la búsqueda, seleccione Máquinas virtuales.

Seleccione vm-private.

Seleccione Bastion en Operaciones.

Escriba el nombre de usuario y la contraseña que especificó al crear la máquina virtual. Seleccione Conectar.

Abra Windows PowerShell. Use el siguiente script para asignar el recurso compartido de archivos de Azure a la unidad Z.

Reemplace

<storage-account-key>con el nombre de la clave que copió en el paso anterior.Reemplace

<storage-account-name>por el nombre de la cuenta de almacenamiento. En este ejemplo, es storage8675.

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapPowerShell devuelve una salida similar a la del ejemplo siguiente:

Name Used (GB) Free (GB) Provider Root ---- --------- --------- -------- ---- Z FileSystem \\storage8675.file.core.windows.net\f...El recurso compartido de archivos de Azure se ha asignado correctamente a la unidad Z.

Cierre la conexión de Bastion a vm-private.

Confirmación de la denegación del acceso a la cuenta de almacenamiento

De vm-1

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Máquina virtual. En los resultados de la búsqueda, seleccione Máquinas virtuales.

Seleccione vm-1.

Seleccione Bastion en Operaciones.

Escriba el nombre de usuario y la contraseña que especificó al crear la máquina virtual. Seleccione Conectar.

Repita el comando anterior para intentar asignar la unidad al recurso compartido de archivos en la cuenta de almacenamiento. Es posible que tenga que volver a copiar la clave de acceso de la cuenta de almacenamiento para este procedimiento:

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapDebería recibir el siguiente mensaje de error:

New-PSDrive : Access is denied At line:1 char:5 + New-PSDrive @map + ~~~~~~~~~~~~~~~~ + CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception + FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommandCierre la conexión de Bastion a vm-1.

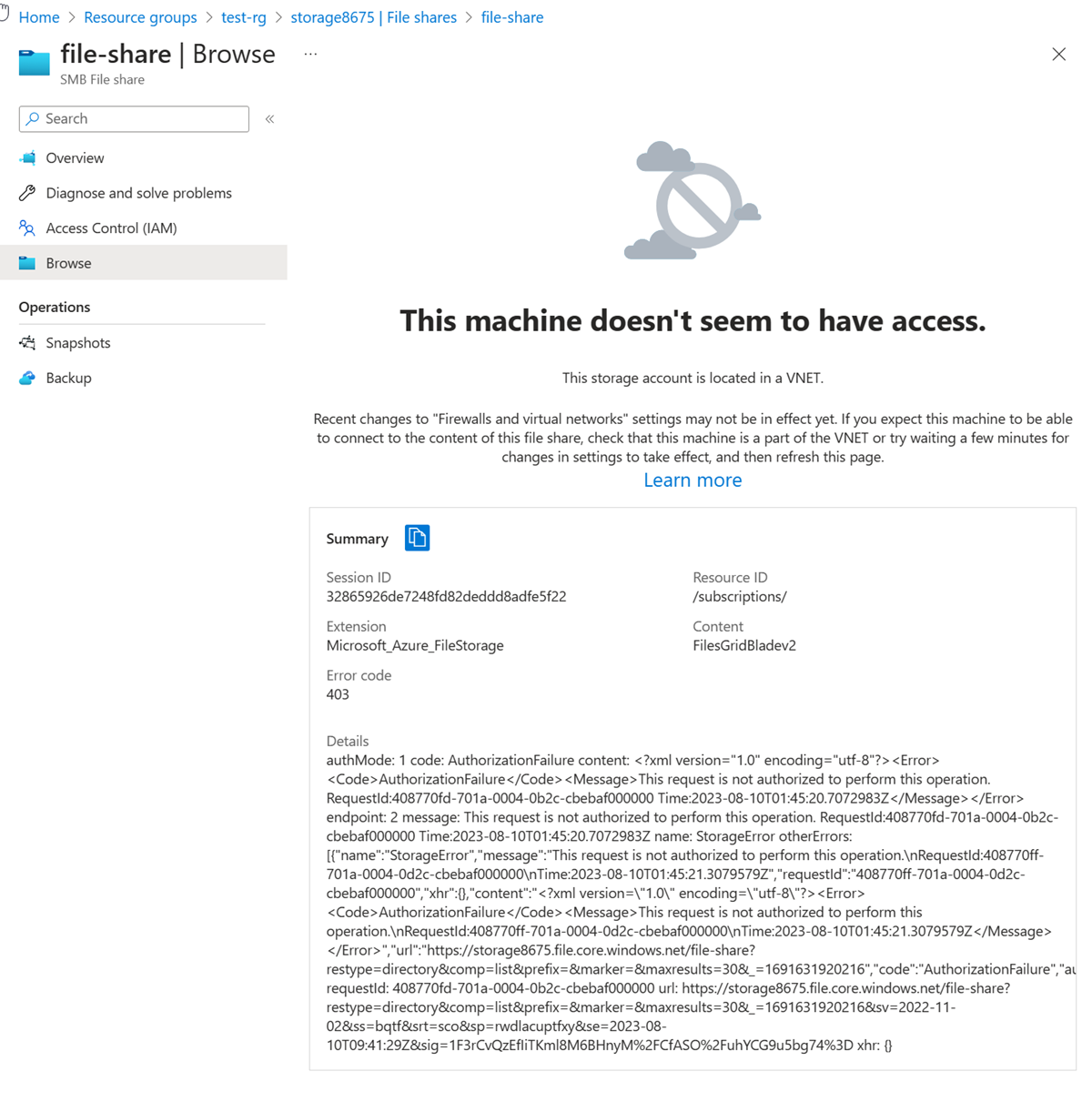

Desde una máquina local:

En el cuadro de búsqueda que aparece en la parte superior del portal, escriba Cuenta de almacenamiento. En los resultados de la búsqueda, seleccione Cuentas de almacenamiento.

En Cuentas de almacenamiento, seleccione la cuenta de almacenamiento.

En Almacenamiento de datos, seleccione Recursos compartidos de archivos.

Seleccione file-share.

Seleccione Examinar en el menú de la izquierda.

Debería recibir el siguiente mensaje de error:

Nota:

El acceso se deniega porque el equipo no se encuentra en la subred subnet-private de la red virtual vnet-1.

Limpieza de recursos

Cuando haya terminado de utilizar los recursos creados, puede eliminar el grupo de recursos y todos sus recursos:

En Azure Portal, busque y seleccione Grupos de recursos.

En la página Grupos de recursos, seleccione el grupo de recursos test-rg.

En la página test-rg, elija Eliminar grupo de recursos.

Escriba test-rg en Introducir nombre del grupo de recursos para confirmar la eliminación y, luego, seleccione Eliminar.

Pasos siguientes

En este tutorial:

Ha habilitado un punto de conexión de servicio para una subred de red virtual.

Ha aprendido que puede habilitar puntos de conexión de servicio para los recursos implementados desde varios servicios de Azure.

Ha creado una cuenta de Azure Storage y ha restringido el acceso de la red a la cuenta de almacenamiento que se encuentra en una subred de la red virtual.

Para más información acerca de los puntos de conexión de servicio, consulte Introducción a los puntos de conexión de un servicio y Administración de subredes.

Si tiene varias redes virtuales en su cuenta, puede establecer conectividad entre ellas para que los recursos puedan comunicarse entre sí. Para aprender a conectar redes virtuales, pase al siguiente tutorial.