¿Qué métodos de autenticación y comprobación están disponibles en Microsoft Entra ID?

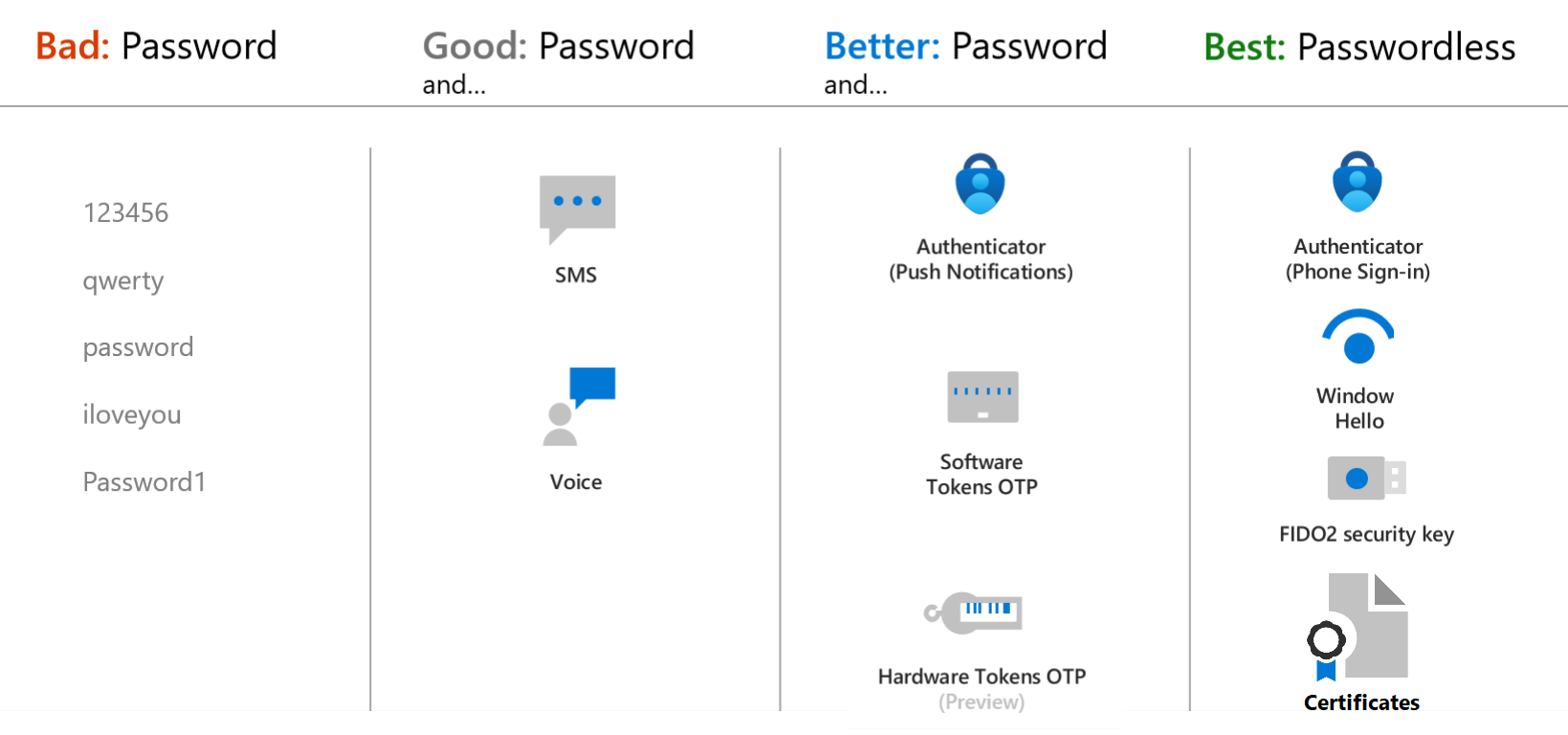

Microsoft recomienda los métodos de autenticación sin contraseña, como Windows Hello, claves de paso (FIDO2) y la aplicación Microsoft Authenticator, ya que son los proporcionan un inicio de sesión más seguro. Aunque los usuarios pueden iniciar sesión con otros métodos comunes, como un nombre de usuario y una contraseña, las contraseñas deben reemplazarse por métodos de autenticación más seguros.

La autenticación multifactor de Microsoft Entra agrega seguridad adicional con respecto al uso exclusivo de una contraseña cuando un usuario inicia sesión. Se pueden solicitar al usuario formas adicionales de autenticación, como responder a una notificación push, especificar un código de un token de software o hardware, o responder a un SMS o a una llamada de teléfono.

Para simplificar la experiencia de incorporación de los usuarios y registrarse tanto para MFA como para el autoservicio de restablecimiento de contraseña (SSPR), se recomienda habilitar el registro de información de seguridad combinada. Para mejorar la resistencia, se recomienda exigir a los usuarios que registren varios métodos de autenticación. Así, si un usuario no tiene disponible un método durante el inicio de sesión o el autoservicio de restablecimiento de contraseña, puede elegir autenticarse con otro método. Para obtener más información, vea Crear una estrategia de administración de control de acceso resistente en Microsoft Entra ID.

Este es un vídeo que hemos creado para ayudarle a elegir el mejor método de autenticación para mantener la seguridad de su organización.

Seguridad del método de autenticación

Cuando implemente características como la autenticación multifactor Microsoft Entra en su organización, revise los métodos de autenticación disponibles. Elija los métodos que cumplan o superen sus requisitos en cuanto a seguridad, facilidad de uso y disponibilidad. Siempre que sea posible, use métodos de autenticación con el nivel de seguridad más alto.

En la tabla siguiente se describen las consideraciones sobre seguridad que se deben tener en cuenta en los métodos de autenticación disponibles. La disponibilidad es una indicación de que el usuario puede usar el método de autenticación, no de la disponibilidad del servicio en Microsoft Entra ID:

| Método de autenticación | Seguridad | Facilidad de uso | Disponibilidad |

|---|---|---|---|

| Windows Hello para empresas | Alto | Alto | Alto |

| Microsoft Authenticator | Alto | Alto | Alto |

| Authenticator Lite | Alto | Alto | Alto |

| Clave de paso (FIDO2) | Alto | Alto | Alto |

| Autenticación basada en certificados | Alto | Alto | Alto |

| Tokens de hardware OATH (versión preliminar) | Media | Media | Alto |

| Tokens de software OATH | Media | Media | Alto |

| Pase de acceso temporal (TAP) | Media | Alto | Alto |

| SMS | Media | Alto | Media |

| Voz | Media | Media | Media |

| Contraseña | Bajo | Alto | Alto |

Para obtener la información más reciente sobre seguridad, consulte nuestras entradas de blog:

- Es el momento de colgar los transportes telefónicos para realizar la autenticación

- Vulnerabilidades de autenticación y vectores de ataque

Sugerencia

Para mejorar la flexibilidad y facilidad de uso, se recomienda usar la aplicación Microsoft Authenticator. Este método de autenticación ofrece la mejor experiencia de usuario y varios modos, como la opción sin contraseña, las notificaciones push MFA y los códigos OATH.

Funcionamiento de cada método de autenticación

Algunos métodos de autenticación se pueden usar como factor principal al iniciar sesión en una aplicación o un dispositivo, como el uso de una clave de seguridad FIDO2 o una contraseña. Otros métodos de autenticación solo están disponibles como factor secundario cuando usa la autenticación multifactor de Microsoft Entra o SSPR.

En la tabla siguiente se describe cuándo se puede usar un método de autenticación en un evento de inicio de sesión:

| Método | Autenticación principal | Autenticación secundaria |

|---|---|---|

| Windows Hello para empresas | Sí | MFA* |

| Microsoft Authenticator (inserción) | No | MFA y SSPR |

| Microsoft Authenticator (sin contraseña) | Sí | No* |

| Authenticator Lite | No | MFA |

| Clave de paso (FIDO2) | Sí | MFA |

| Autenticación basada en certificados | Sí | MFA |

| Tokens de hardware OATH (versión preliminar) | No | MFA y SSPR |

| Tokens de software OATH | No | MFA y SSPR |

| Pase de acceso temporal (TAP) | Sí | MFA |

| SMS | Sí | MFA y SSPR |

| Llamada de voz | No | MFA y SSPR |

| Contraseña | Sí | No |

* Windows Hello para empresas, por sí mismo, no sirve como una credencial de MFA de actualización a edición superior. Por ejemplo, un desafío de MFA de la frecuencia de inicio de sesión o una solicitud SAML que contiene forceAuthn=true. Windows Hello para empresas puede servir como credencial de MFA de actualización a edición superior mediante la autenticación FIDO2. Para ello, es necesario que los usuarios estén habilitados para que la autenticación FIDO2 funcione correctamente.

* El inicio de sesión sin contraseña solo se puede usar para la autenticación secundaria si se usa la autenticación basada en certificados (CBA) para la autenticación principal. Para más información, consulte Análisis técnico de la autenticación basada en certificados de Microsoft Entra.

Todos estos métodos de autenticación se pueden configurar en el Centro de administración de Microsoft Entra y, cada vez más, con la API de REST de Microsoft Graph.

Para obtener más información sobre cómo funciona cada método de autenticación, consulte los siguientes artículos conceptuales independientes:

- Windows Hello para empresas

- Aplicación Microsoft Authenticator

- Clave de paso (FIDO2)

- Autenticación basada en certificados

- Tokens de hardware OATH (versión preliminar)

- Tokens de software OATH

- Pase de acceso temporal (TAP)

- Inicio de sesión y verificación por SMS

- Verificación por llamada de voz

- Contraseña

Nota:

EnMicrosoft Entra ID, la contraseña suele ser uno de los métodos de autenticación principales. El método de autenticación de contraseña no se puede deshabilitar. Si usa una contraseña como factor de autenticación principal, aumente la seguridad de los eventos de inicio de sesión mediante la autenticación multifactor de Microsoft Entra.

En algunos escenarios se pueden usar los siguientes métodos de verificación adicional:

- Contraseñas de aplicación: se usan para aplicaciones antiguas que no admiten la autenticación moderna y pueden configurarse para la autenticación multifactor Microsoft Entra por usuario.

- Preguntas de seguridad: solo se usa en SSPR.

- Dirección de correo electrónico: solo se usa en SSPR.

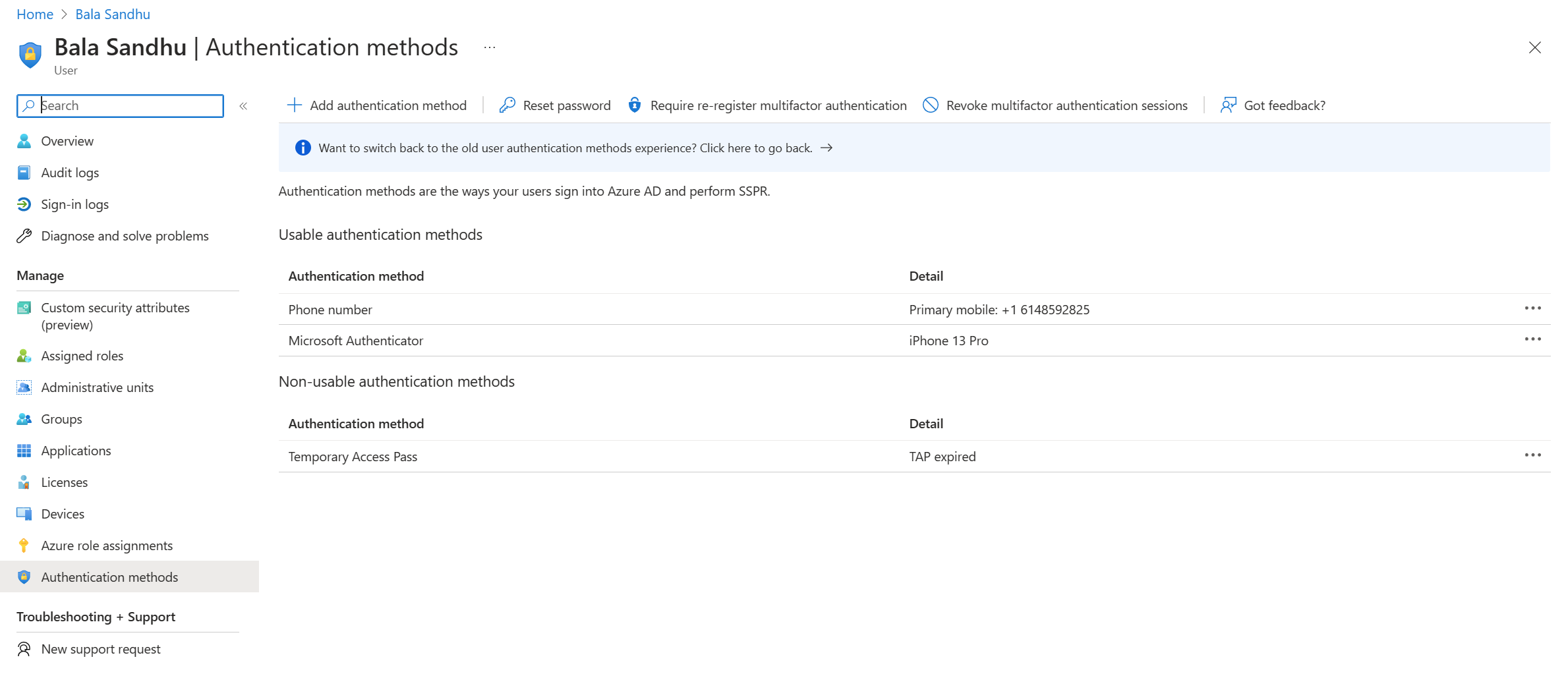

Métodos utilizables y no utilizables

Los administradores pueden ver los métodos de autenticación de usuario en el Centro de administración de Microsoft Entra. Los métodos utilizables se enumeran primero, seguidos de métodos no utilizables.

Cada método de autenticación puede dejar de usarse por diferentes motivos. Por ejemplo, un pase de acceso temporal puede expirar o la clave de seguridad FIDO2 puede producir un error en la atestación. El portal se actualizará para proporcionar el motivo por el que el método no se puede usar.

Aquí también se muestran los métodos de autenticación que ya no están disponibles debido a que se requiere volver a registrar la autenticación multifactor.

Pasos siguientes

Para comenzar, vea el tutorial para el restablecimiento de contraseñas de autoservicio (SSPR) y autenticación multifactor de Microsoft Entra.

Para obtener más información sobre los conceptos de SSPR, vea Cómo funciona el restablecimiento de contraseñas de autoservicio de Microsoft Entra.

Para obtener más información sobre los conceptos de MFA, vea Cómo funciona la autenticación multifactor de Microsoft Entra.

Más información sobre la configuración de métodos de autenticación con la API REST de Microsoft Graph.

Para revisar qué métodos de autenticación están en uso, vea Análisis de métodos de autenticación de multi-factor Authentication de Microsoft Entra con PowerShel.