Configuración de directivas de duración de sesión adaptables

Advertencia

Si utiliza la característica de vigencia del token configurable actualmente en versión preliminar pública, tenga en cuenta que no se admite la creación de dos directivas diferentes para el mismo usuario o combinación de aplicaciones: una con esta característica y otra con la característica de vigencia del token configurable. Microsoft ha retirado la característica de vigencia del token configurable para los tokens de sesión y actualización el 30 de enero de 2021 y la ha reemplazado por la característica de administración de sesiones de autenticación de acceso condicional.

Antes de habilitar la frecuencia de inicio de sesión, asegúrese de que cualquier otra configuración de reautenticación está deshabilitada en el inquilino. Si está habilitada la opción "Recordar MFA en dispositivos de confianza", asegúrese de deshabilitarla antes de usar la frecuencia de inicio de sesión, ya que el uso conjunto de estas dos configuraciones puede dar lugar a solicitudes inesperadas a los usuarios. Para obtener más información sobre los avisos de reautenticación y la duración de la sesión, consulte el artículo Optimizar los avisos de reautenticación y comprender la duración de la sesión para la autenticación multifactor de Microsoft Entra.

Implementación de directivas

Para asegurarse de que la directiva funciona según lo esperado, el procedimiento recomendado es probarla antes de implementarla en producción. Lo ideal es usar un inquilino de prueba para comprobar si la nueva directiva funciona según lo previsto. Para obtener más información, vea el artículo Planeamiento de la implementación del acceso condicional.

Directiva 1: Control de la frecuencia de inicio de sesión

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

Vaya a Protección> Acceso condicional.

Seleccione Crear nueva directiva.

Asigne un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

Elija todas las condiciones necesarias para el entorno del cliente, incluidas las aplicaciones en la nube de destino.

Nota:

Se recomienda establecer la misma frecuencia de autenticación para las aplicaciones clave de Microsoft Office, como Exchange Online y SharePoint Online, para una mejor experiencia del usuario.

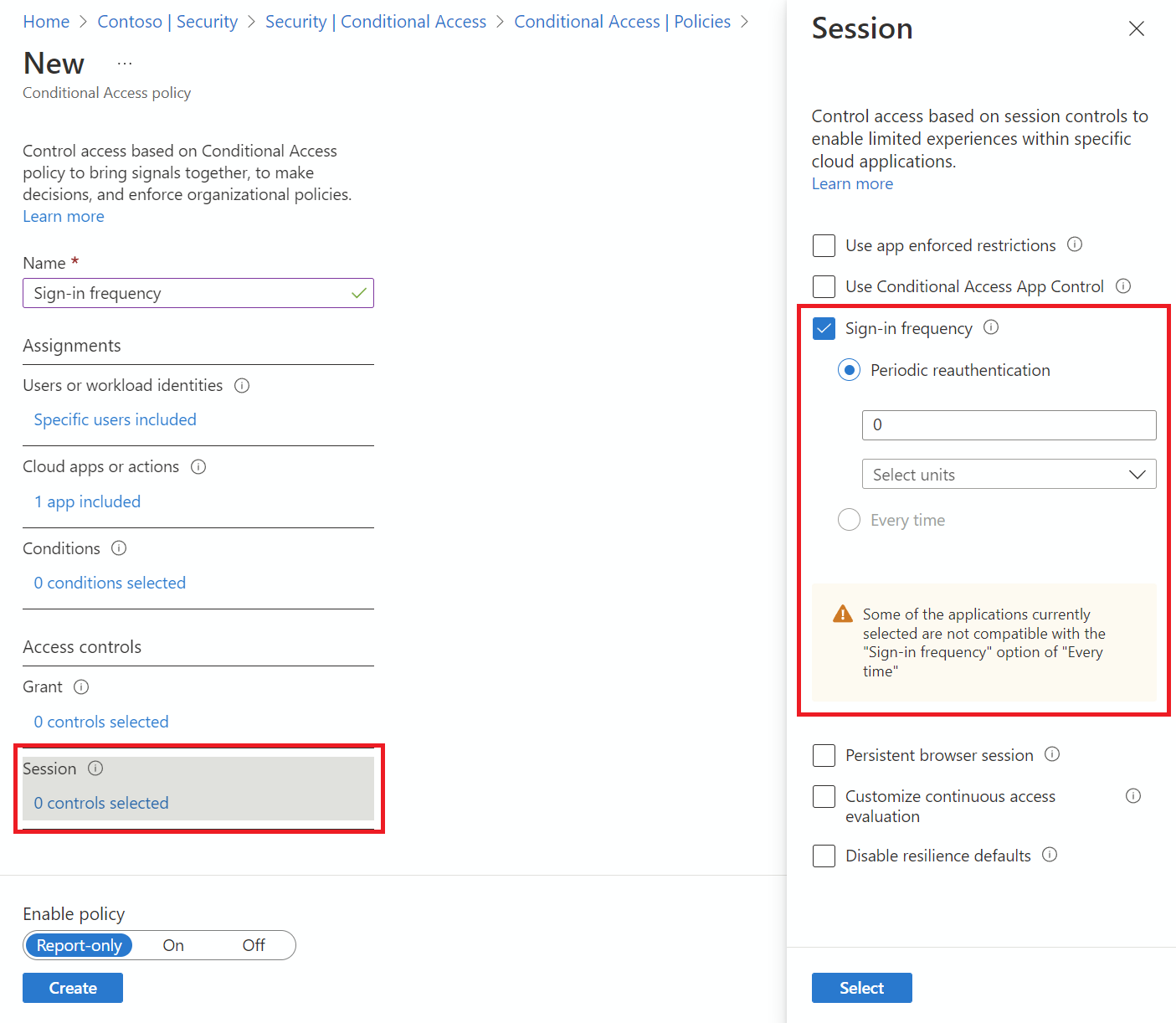

En Controles de acceso>Sesión.

- Seleccione Frecuencia de inicio de sesión.

- Elija Reautenticación periódica e introduzca un valor de horas o días o bien seleccione Siempre.

- Seleccione Frecuencia de inicio de sesión.

Guarde la directiva.

Directiva 2: Sesión del explorador persistente

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

Vaya a Protección> Acceso condicional.

Seleccione Crear nueva directiva.

Asigne un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

Elija todas las condiciones necesarias.

Nota:

Este control requiere elegir "Todas las aplicaciones en la nube" como condición. La persistencia de la sesión del explorador se controla mediante el token de la sesión de autenticación. Todas las pestañas de una sesión del explorador comparten un único token de sesión y, por tanto, todas ellas deben compartir el estado de persistencia.

En Controles de acceso>Sesión.

Seleccione Sesión del explorador persistente.

Nota:

La configuración de la sesión de navegador persistente en Microsoft Entra Conditional Access anula la opción "¿Mantener la sesión iniciada?" en el panel de marca de empresa para el mismo usuario si ha configurado ambas directivas.

Seleccione un valor en la lista desplegable.

Guarde la directiva.

Directiva 3: Control de frecuencia de inicio de sesión siempre que hay un usuario de riesgo

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Vaya a Protección> Acceso condicional.

- Seleccione Crear nueva directiva.

- Asigne un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

- En Assignments (Asignaciones), seleccione Users or workload identities (Identidades de usuario o de carga de trabajo).

- En Incluir, seleccione Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y, luego, elija las cuentas de acceso de emergencia de la organización.

- Seleccione Listo.

- En Recursos de destino>Aplicaciones en la nube>Incluir, seleccione Todas las aplicaciones en la nube.

- En Condiciones>Riesgo de usuario, establezca Configurar en Sí. En Configurar los niveles de riesgo de usuario necesarios para que se aplique la directiva, seleccione Alto y después, Listo.

- En Controles de acceso>Conceder, seleccione Conceder acceso, Requerir cambio de contraseña y Seleccionar.

- En Controles de sesión>Frecuencia de inicio de sesión, seleccione Siempre.

- Confirme la configuración y establezca Habilitar directiva en Solo informe.

- Seleccione Crear para crear la directiva.

Después de que los administradores confirmen la configuración desde el modo de solo informe, puede pasar el botón de alternancia Habilitar directiva de Solo informe a Activar.

Validación

Use la herramienta What If para simular un inicio de sesión del usuario en la aplicación de destino y otras condiciones en función de la configuración de la directiva. Los controles de administración de la sesión de autenticación se muestran en el resultado de la herramienta.

Tolerancia a avisos

Tenemos en cuenta cinco minutos de desviación del reloj cuando se selecciona cada vez en la directiva, para no solicitar a los usuarios más de una vez cada cinco minutos. Si el usuario ha completado la MFA en los últimos 5 minutos y se encuentra con otra directiva de acceso condicional que requiere la reautenticación, no hacemos ninguna solicitud al usuario. La solicitud excesiva de reautenticación a los usuarios puede afectar a su productividad y aumentar el riesgo de que los usuarios aprueben solicitudes de MFA que no hayan iniciado. Use "Frecuencia de inicio de sesión: siempre" solo para necesidades comerciales específicas.

Problemas conocidos

- Si configura la frecuencia de inicio de sesión para dispositivos móviles, la autenticación después de cada intervalo de frecuencia de inicio de sesión puede ser lenta (puede tardar 30 segundos de media). Además, podría ocurrir en varias aplicaciones al mismo tiempo.

- En dispositivos iOS, si una aplicación configura los certificados como el primer factor de autenticación y tiene aplicadas las directivas de administración de aplicaciones móviles de Intune y de frecuencia de inicio de sesión, los usuarios finales no podrán iniciar sesión en la aplicación cuando se desencadene la directiva.

Pasos siguientes

- Si está listo para configurar directivas de acceso condicional en su entorno, consulte el artículo Planeamiento de la implementación del acceso condicional.