Información general sobre id. externo de Microsoft Entra

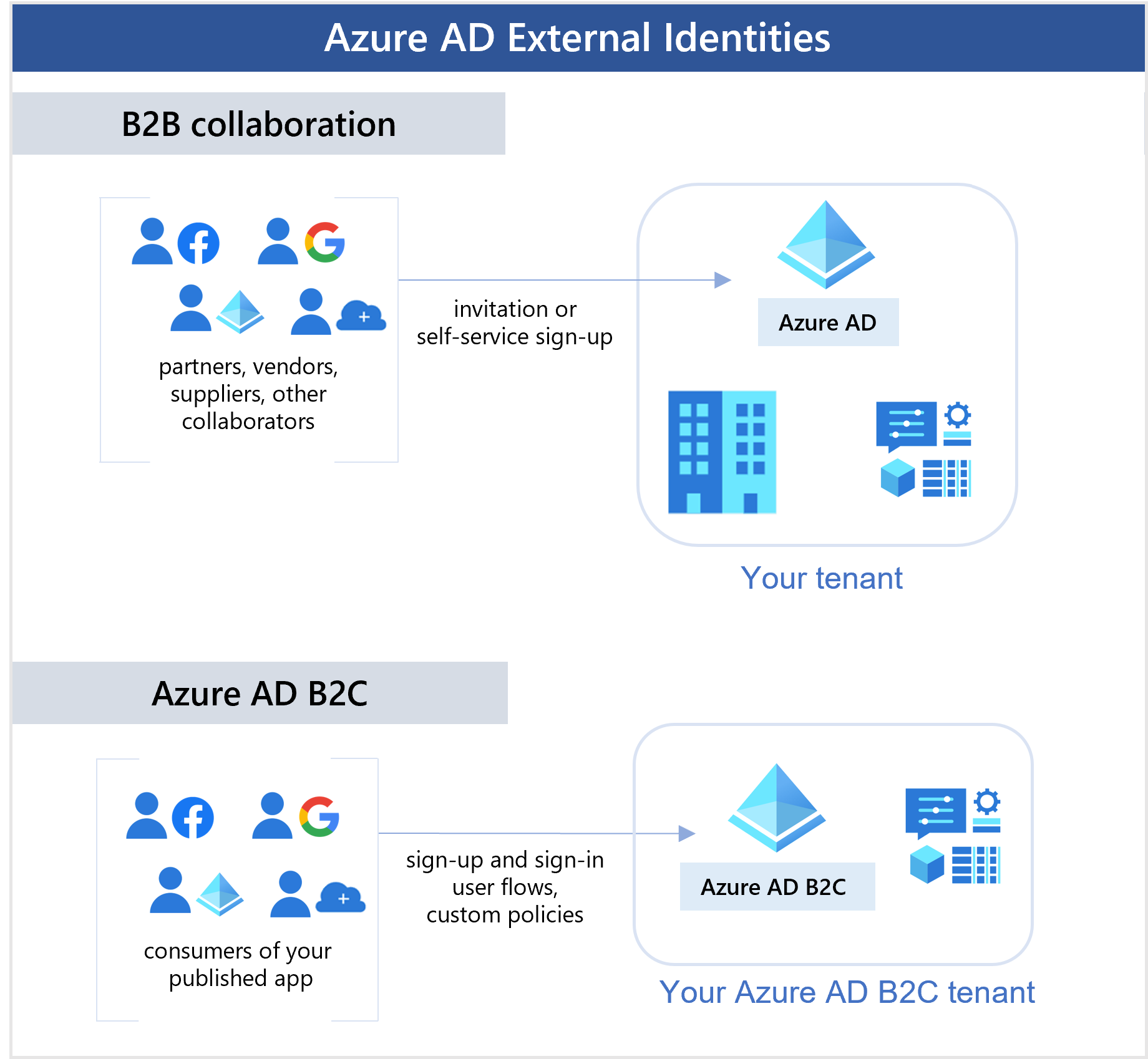

Microsoft Entra External ID hace referencia a todas las formas en las que puede interactuar de forma segura con usuarios fuera de su organización. Si quiere colaborar con asociados, distribuidores o proveedores, puede compartir los recursos y definir cómo los usuarios internos pueden acceder a organizaciones externas. Si es un desarrollador que crea aplicaciones orientadas al consumidor, puede administrar las experiencias de identidad de los clientes.

Con External ID, los usuarios externos pueden "traer sus propias identidades". Tanto si tienen una identidad digital corporativa o gubernamental, como una identidad social no administrada, como Google o Facebook, pueden usar sus propias credenciales para iniciar sesión. El proveedor de identidades administra la identidad del usuario externo y el usuario administra el acceso a sus aplicaciones conMicrosoft Entra ID o Azure AD B2C para mantener protegidos los recursos.

Las siguientes funcionalidades componen id. externa:

Colaboración B2B: colabore con usuarios externos y permítales usar su identidad preferida para iniciar sesión en las aplicaciones de Microsoft u otras aplicaciones empresariales (aplicaciones SaaS, aplicaciones desarrolladas de forma personalizada, etc.). Los usuarios de colaboración B2B se representan en el directorio, normalmente como usuarios invitados.

Conexión directa B2B: Establezca una confianza mutua y de dos sentidos con otra organización de Microsoft Entra para una colaboración sin problemas. La conexión directa B2B actualmente es compatible con los canales compartidos de Teams, lo que permite a los usuarios externos acceder a sus recursos desde sus instancias principales de Teams. Los usuarios de conexión directa B2B no se representan en el directorio, pero son visibles desde el canal compartido de Teams y se pueden supervisar en Teams informes del centro de administración.

Azure AD B2C: publique aplicaciones SaaS modernas o aplicaciones desarrolladas de forma personalizada (excepto aplicaciones de Microsoft) para consumidores y clientes, mientras usa Azure AD B2C para la administración de identidades y acceso.

Organización multiinquilino de Microsoft Entra: Colabore con varios inquilinos en una sola organización de Microsoft Entra mediante la sincronización entre inquilinos.

En función de cómo quiera interactuar con organizaciones externas y los tipos de recursos que necesite compartir, puede usar una combinación de estas funcionalidades.

Colaboración B2B

Con la colaboración B2B, puede invitar a cualquier persona a iniciar sesión en su organización de Microsoft Entra con sus propias credenciales para que puedan acceder a las aplicaciones y los recursos que quiera compartir con ellas. Use la colaboración B2B cuando necesite permitir que los usuarios externos accedan a las aplicaciones de Office 365, las aplicaciones de software como servicio (SaaS) y las aplicaciones de línea de negocio, especialmente cuando el asociado no usa Microsoft Entra ID o es poco práctico para los administradores configurar una conexión mutua a través de la conexión directa B2B. No hay credenciales asociadas a los usuarios de colaboración B2B. Lo que hacen es autenticarse con su organización principal o proveedor de identidades y, luego, su organización comprueba la idoneidad del usuario invitado para la colaboración B2B.

Hay varias maneras de agregar usuarios externos a su organización para la colaboración B2B:

Invitar a los usuarios a la colaboración B2B mediante sus cuentas de Microsoft Entra, cuentas Microsoft o identidades sociales que habilite, como Google. Un administrador puede usar Azure Portal o PowerShell para invitar a los usuarios a la colaboración B2B. Los usuarios inician sesión en los recursos compartidos con un proceso sencillo de canje con su cuenta profesional o educativa o con cualquier cuenta de correo electrónico.

Usar flujos de usuario de autoservicio de registro para permitir que los usuarios externos se suscriban ellos mismos a las aplicaciones. La experiencia se puede personalizar para permitir el registro con una identidad profesional, educativa o de redes sociales (como Google o Facebook). También puede recopilar información sobre el usuario durante el proceso de registro.

Usar la administración de derechos de Microsoft Entra, una característica de gobernanza de identidades que le permite administrar la identidad y el acceso de los usuarios externos a gran escala mediante la automatización de los flujos de trabajo de solicitud de acceso, las asignaciones de acceso, la revisiones y la expiración.

Se crea un objeto de usuario para el usuario de colaboración B2B en el mismo directorio que los empleados. Este objeto de usuario se puede administrar como otros objetos de usuario en el directorio, agregarse a grupos, etc. Puede asignar permisos al objeto de usuario (para la autorización) y permitirles usar sus credenciales existentes (para la autenticación).

Puede usar la configuración de acceso entre inquilinos para administrar la colaboración B2B con otras organizaciones de Microsoft Entra y en las nubes de Microsoft Azure. Para la colaboración B2B con organizaciones y usuarios externos que no son de Azure AD, use la configuración de colaboración externa.

Conexión directa B2B

Conexión directa B2B es una nueva manera de colaborar con otras organizaciones de Microsoft Entra. Actualmente, esta característica funciona con canales compartidos Microsoft Teams. Con conexión directa B2B, se crean relaciones de confianza de dos vías con otras organizaciones de Microsoft Entra para permitir que los usuarios inicien sesión sin problemas en los recursos compartidos y viceversa. Los usuarios de conexión directa B2B no se agregan como invitados a su directorio Microsoft Entra. Cuando dos organizaciones habilitan mutuamente la conexión directa B2B, los usuarios se autentican en su organización principal y reciben un token de la organización de recursos para el acceso. Obtenga más información sobre la conexión directa B2B en Microsoft Entra External ID.

Actualmente, la conexión directa B2B habilita la característica de canales compartidos de Teams Connect, que permite a sus usuarios colaborar con usuarios externos de varias organizaciones con un canal compartido de Teams para chat, llamadas, uso compartido de archivos y uso compartido de aplicaciones. Una vez que haya configurado la conexión directa B2B con una organización externa, las siguientes capacidades de canales compartidos de Teams estarán disponibles:

Dentro de Teams, el propietario de un canal compartido puede buscar usuarios permitidos de la organización externa y agregarlos al canal compartido.

Los usuarios externos pueden acceder al canal compartido de Teams sin tener que cambiar de organización o iniciar sesión con una cuenta diferente. Desde Teams, el usuario externo puede acceder a archivos y aplicaciones a través de la pestaña Archivos. El acceso del usuario está determinado por las políticas del canal compartido.

Use la configuración de acceso entre inquilinos para administrar las relaciones de confianza con otras organizaciones de Microsoft Entra y defina las directivas de entrada y salida para la conexión directa B2B.

Para más información sobre los recursos, archivos y aplicaciones que están disponibles para el usuario de conexión directa B2B a través del canal compartido de Teams, consulte Chat, equipos, canales, aplicaciones en Microsoft Teams.

Azure AD B2C

Azure AD B2C es una solución de administración de identidades y acceso del cliente (CIAM) que le permite crear recorridos de usuario para aplicaciones orientadas al consumidor y al cliente. Tanto si es una empresa como un desarrollador individual que crea aplicaciones orientadas a clientes, puede escalar a millones de consumidores, clientes o ciudadanos mediante Azure AD B2C. Los desarrolladores pueden usar Azure AD B2C como sistema CIAM completo para sus aplicaciones.

Con Azure AD B2C, los clientes pueden iniciar sesión con una identidad ya establecida (como Facebook o Gmail). Puede personalizar y controlar el modo en que los clientes se suscriben, inician sesión y administran sus perfiles al usar las aplicaciones.

Aunque Azure AD B2C se basa en la misma tecnología que Microsoft Entra External ID, es un servicio independiente con algunas diferencias de características. Para obtener más información sobre las diferencias entre un inquilino Azure AD B2C y un inquilino Microsoft Entra, vea Características admitidas de Microsoft Entra en la documentación de Azure AD B2C.

Comparación de los conjuntos de características de id. externa

En la tabla siguiente se proporciona una comparación detallada de los escenarios que se pueden habilitar con Microsoft Entra External ID. En los escenarios B2B, un usuario externo es cualquier persona que no esté alojada en su organización de Microsoft Entra.

| Colaboración B2B | Conexión directa B2B | Azure AD B2C | |

|---|---|---|---|

| Escenario principal | Colabore con usuarios externos permitiéndoles usar su identidad preferida para iniciar sesión en los recursos de la organización de Microsoft Entra. Proporciona acceso a las aplicaciones de Microsoft o a sus propias aplicaciones (aplicaciones SaaS, aplicaciones desarrolladas de forma personalizada, etc.). Ejemplo: Invitar a un usuario externo a iniciar sesión en las aplicaciones de Microsoft o convertirse en miembro invitado en Teams. |

Colaborar con usuarios de otras organizaciones de Microsoft Entra mediante el establecimiento de una conexión mutua. Actualmente se puede usar con los canales compartidos de Teams, a los que los usuarios externos pueden acceder desde sus instancias de inicio de Teams. Ejemplo: Agregue un usuario externo a un canal compartido de Teams, que proporciona un espacio para chatear, llamar y compartir contenido. |

Publique aplicaciones para consumidores y clientes y use Azure AD B2C en las experiencias de identidad. Proporciona administración de identidades y acceso para aplicaciones SaaS modernas o desarrolladas de forma personalizada (no aplicaciones propias de Microsoft). |

| Destinado a | Colaborar con socios comerciales de organizaciones externas como proveedores o asociados. Estos usuarios podrían tener o no Microsoft Entra ID o TI administrado. | Colaborar con socios comerciales de organizaciones externas que usan Microsoft Entra, como proveedores, socios, vendedores. | Clientes de su producto. Estos usuarios se administran en un directorio Microsoft Entra independiente. |

| Administración de usuarios | Los usuarios de colaboración B2B se administran en el mismo directorio que los empleados, pero normalmente se les etiqueta como usuarios invitados. Los usuarios invitados pueden administrarse del mismo modo que los empleados, pueden agregarse a los mismos grupos, etc. La configuración del acceso entre inquilinos se puede usar para determinar qué usuarios tienen acceso a la colaboración B2B. | No se crea ningún objeto de usuario en el directorio Microsoft Entra. La configuración de acceso entre inquilinos determina qué usuarios tienen acceso a la colaboración B2B. conexión directa. Los usuarios del canal compartido se pueden administrar en Teams y el acceso de los usuarios está determinado por las directivas del canal compartido de Teams. | Los objetos de usuario se crean para los usuarios consumidores en el directorio de Azure AD B2C. Se administran de manera independiente del directorio de asociados y de empleados de la organización (si existe). |

| Se admiten proveedores de identidades | Los usuarios externos pueden colaborar mediante cuentas profesionales, cuentas educativas, cualquier dirección de correo electrónico, proveedores de identidades basados en SAML y WS-Fed y proveedores de identidades sociales, como Gmail y Facebook. | Los usuarios externos colaboran mediante cuentas profesionales o educativas de Microsoft Entra ID. | Usuarios consumidores con cuentas de aplicaciones locales (cualquier dirección de correo electrónico, nombre de usuario o número de teléfono), Microsoft Entra ID, diversas identidades sociales admitidas y usuarios con identidades corporativas y gubernamentales mediante la federación del proveedor de identidades basado en SAML o WS-Fed. |

| Inicio de sesión único (SSO) | Se admite el inicio de sesión único para todas las aplicaciones conectadas a Microsoft Entra. Por ejemplo, puede proporcionar acceso a Microsoft 365, o bien a aplicaciones locales y a otras aplicaciones SaaS como Salesforce o Workday. | SSO a un canal compartido de Teams. | Se admite el inicio de sesión único para aplicaciones propiedad de los clientes dentro de los inquilinos de Azure AD B2C. No se admite el inicio de sesión único en Microsoft 365 ni en otras aplicaciones SaaS de Microsoft. |

| Licencias y precio | En función de los usuarios activos mensuales (MAU), incluidos los usuarios de colaboración B2B y Azure AD B2C. Más información sobre los precios de id. externa y la configuración de la facturación para B2B. | Basado en usuarios activos mensuales (MAU), incluida la colaboración B2B, la conexión directa B2B y los usuarios de Azure AD B2C. Más información sobre los precios de id. externa y la configuración de la facturación para B2B. | En función de los usuarios activos mensuales (MAU), incluidos los usuarios de colaboración B2B y Azure AD B2C. Más información sobre los precios de id. externa y la configuración de la facturación para Azure AD B2C. |

| Directiva de seguridad y cumplimiento | Administrada por la organización anfitriona o que invita (por ejemplo, con directivas de acceso condicional y configuración del acceso entre inquilinos). | Administrada por la organización anfitriona o que invita (por ejemplo, con directivas de acceso condicional y configuración del acceso entre inquilinos). Consulte también la documentación de Teams. | Las administra la organización mediante el acceso condicional e Identity Protection. |

| Autenticación multifactor | Si se configuran las opciones de confianza de entrada para aceptar notificaciones de MFA del inquilino principal del usuario y las directivas de MFA ya se han cumplido en el inquilino principal del usuario, el usuario externo puede iniciar sesión. Si la confianza de MFA no está activada, se presenta al usuario un desafío MFA de la organización de recursos. Obtenga más información sobre la MFA para usuarios externos de Microsoft Entra. | Si se configuran las opciones de confianza de entrada para aceptar notificaciones de MFA del inquilino principal del usuario y las directivas de MFA ya se han cumplido en el inquilino principal del usuario, el usuario externo puede iniciar sesión. Si la confianza de MFA no está habilitada y las directivas de acceso condicional requieren MFA, el usuario no puede acceder a los recursos. Debe configurar los valores de confianza de entrada para aceptar notificaciones de MFA de la organización. Obtenga más información sobre la MFA para usuarios externos de Microsoft Entra. | Se integra directamente con la autenticación multifactor de Microsoft Entra. |

| Configuración de la nube de Microsoft | Compatible. | No compatible. | No es aplicable. |

| Administración de derechos | Admitido. | No compatible. | No es aplicable. |

| Aplicaciones de línea de negocio (LOB) | Compatible. | No compatible. Solo se pueden compartir aplicaciones habilitadas para la conexión directa B2B (actualmente, canales compartidos de Teams Connect). | Funciona con la API RESTful. |

| Acceso condicional | lo administra la organización anfitriona o que realiza la invitación. Más información sobre las directivas de acceso condicional. | lo administra la organización anfitriona o que realiza la invitación. Más información sobre las directivas de acceso condicional. | Las administra la organización mediante el acceso condicional e Identity Protection. |

| Personalización de marca | se utiliza la marca de la organización anfitriona o que realiza la invitación. | Para las pantallas de inicio de sesión, se usa la marca de la organización principal del usuario. En el canal compartido, se usa la marca de la organización de recursos. | Personalización de marca totalmente personalizable por aplicación u organización. |

| Más información | Documentación | Documentación | página de producto, documentación |

En función de los requisitos de su organización, puede usar la sincronización entre inquilinos en organizaciones multiinquilino. Para obtener más información sobre esta nueva característica, consulte la documentación sobre organizaciones multiinquilino y la comparación de características.

Administración de las características de id. externa

Microsoft Entra colaboración B2B y conexión directa B2B son características de Microsoft Entra External ID y se administran en el Azure Portal a través del servicio Microsoft Entra. Para controlar la colaboración entrante y saliente, puede usar una combinación de la configuración de acceso entre inquilinos y la configuración de colaboración externa.

Configuración del acceso entre inquilinos

La configuración de acceso entre inquilinos le permite administrar la colaboración B2B y la conexión directa B2B con otras organizaciones de Microsoft Entra. Puede determinar cómo otras organizaciones de Microsoft Entra colaboran con usted (acceso de entrada) y cómo los usuarios colaboran con otras organizaciones de Microsoft Entra (acceso de salida). Los controles granulares le permiten determinar las personas, los grupos y las aplicaciones, tanto en su organización como en organizaciones externas de Microsoft Entra, que pueden participar en la colaboración B2B y la conexión directa B2B. También puede confiar en la autenticación multifactor y en las notificaciones de dispositivos (notificaciones de compatibilidad y notificaciones de unión híbrida de Microsoft Entra) de otras organizaciones de Microsoft Entra.

La configuración predeterminada de acceso entre inquilinos determina la configuración de entrada y salida de referencia tanto para la colaboración B2B como para la conexión directa B2B. Inicialmente, la configuración predeterminada está configurada para permitir toda la colaboración B2B entrante y saliente con otras organizaciones de Microsoft Entra y para bloquear la conexión directa B2B con todas las organizaciones de Microsoft Entra. Puede cambiar esta configuración inicial para crear su propia configuración predeterminada.

La configuración de acceso específica de la organización le permite configurar opciones personalizadas para organizaciones individuales de Microsoft Entra. Una vez que agregue una organización y personalice la configuración de acceso entre inquilinos con esta organización, esta configuración tendrá prioridad sobre los valores predeterminados. Por ejemplo, podría deshabilitar la colaboración B2B y la conexión directa B2B con todas las organizaciones externas de manera predeterminada, pero habilitar estas características solo para Fabrikam.

Para más información, vea Acceso entre inquilinos en Microsoft Entra External ID.

Microsoft Entra ID cuenta con una característica para organizaciones multiinquilino denominada sincronización entre inquilinos, que permite una experiencia de colaboración sin problemas entre los inquilinos de Microsoft Entra. Los ajustes de sincronización entre inquilinos se configuran en Configuración de acceso específica de la organización. Para más información sobre las organizaciones multiinquilino y la sincronización entre inquilinos, consulte la Documentación sobre organizaciones multiinquilino.

Configuración de la nube de Microsoft para la colaboración B2B

Los servicios en la nube de Microsoft Azure están disponibles en nubes nacionales independientes, que son instancias físicamente aisladas de Azure. Cada vez más, las organizaciones se encuentran con la necesidad de colaborar con organizaciones y usuarios en los límites de la nube global y la nube nacional. Con la configuración de la nube de Microsoft, puede establecer una colaboración B2B mutua entre las siguientes nubes de Microsoft Azure:

- Nube global de Microsoft Azure y Microsoft Azure Government

- Nube global de Microsoft Azure y Microsoft Azure operada por 21Vianet

Para configurar la colaboración B2B entre inquilinos en nubes diferentes, ambos inquilinos deben configurar sus opciones de nube de Microsoft para permitir la colaboración con la otra nube. A continuación, cada inquilino debe configurar el acceso entre inquilinos entrante y saliente con el inquilino en la otra nube. Consulte Configuración de la nube de Microsoft para obtener más información.

Configuración de colaboración externa

La configuración de colaboración externa determina si los usuarios pueden enviar invitaciones de colaboración B2B a usuarios externos y el nivel de acceso que los usuarios invitados tienen a su directorio. Con esta configuración, puede:

Determinar los permisos de usuarios invitados. Controlar qué usuarios invitados externos pueden ver el directorio Microsoft Entra. Por ejemplo, puede limitar la vista de pertenencia a grupos de los usuarios invitados o permitir que los invitados solo puedan ver su propia información de perfil.

Especificar quién puede realizar invitaciones. De forma predeterminada, todos los usuarios de la organización, incluidos los usuarios invitados de colaboración B2B, pueden invitar a usuarios externos a la colaboración B2B. Si quiere limitar la capacidad de enviar invitaciones, puede activar o desactivar invitaciones para todos, o limitar las invitaciones a determinados roles.

Permitir o bloquear dominios. Elija si quiere permitir o denegar invitaciones a los dominios que especifique. Para más información, consulte Permitir o bloquear dominios.

Para más información, consulte cómo configurar la colaboración externa B2B.

Funcionamiento conjunto de la colaboración externa y la configuración del acceso entre inquilinos

La configuración de la colaboración externa funciona a nivel de invitación, mientras que la configuración de acceso entre inquilinos funciona a nivel de autenticación.

La configuración del acceso entre inquilinos y la configuración de la colaboración externa se usan para administrar dos aspectos diferentes de la colaboración B2B. La configuración de acceso entre inquilinos controla si los usuarios pueden autenticarse con inquilinos externos de Microsoft Entra y se aplican a la colaboración B2B entrante y saliente. Por el contrario, la configuración de la colaboración externa controla cuál de los usuarios puede enviar invitaciones de colaboración B2B a usuarios externos de cualquier organización.

Al considerar la colaboración B2B con una organización externa específica de Microsoft Entra, querrá evaluar si su configuración de acceso entre inquilinos permite la colaboración B2B con esa organización, y si su configuración de colaboración externa permite a sus usuarios enviar invitaciones al dominio de esa organización. Estos son algunos ejemplos:

Ejemplo 1: Anteriormente ha agregado

adatum.com(una organización de Microsoft Entra) a la lista de dominios bloqueados en la configuración de colaboración externa, pero la configuración de acceso entre inquilinos permite la colaboración B2B para todas las organizaciones de Microsoft Entra. En este caso, se aplica la configuración más restrictiva. La configuración de colaboración externa impedirá que los usuarios envíen invitaciones a los usuarios enadatum.com.Ejemplo 2: Permite la colaboración B2B con Fabrikam en la configuración de acceso entre inquilinos, pero luego agrega

fabrikam.coma los dominios bloqueados en la configuración de colaboración externa. Los usuarios no podrán invitar a nuevos usuarios invitados de Fabrikam, pero los invitados existentes de Fabrikam podrán seguir usando la colaboración B2B.

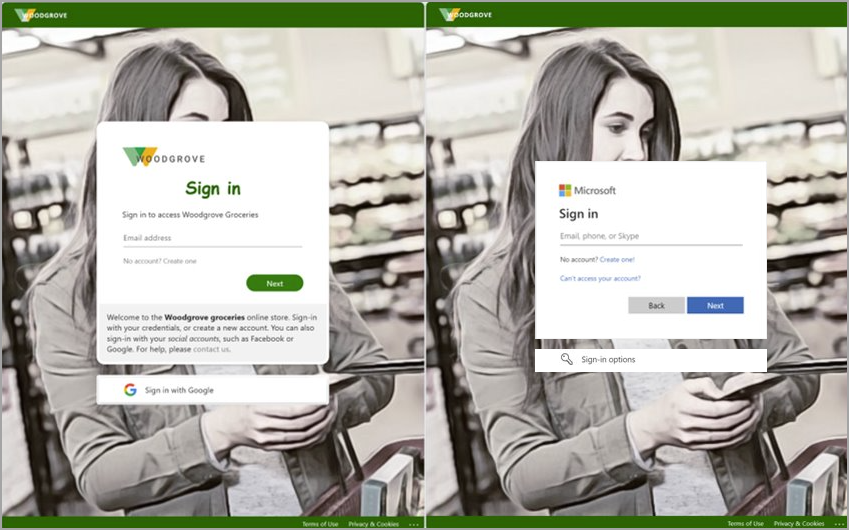

En el caso de los usuarios finales de colaboración B2B que realizan inicios de sesión entre inquilinos, aparece su personalización de marca de inquilino principal, incluso si no se especifica la personalización de marca personalizada. En el ejemplo siguiente, la personalización de marca de la empresa para Woodgrove Groceries aparece a la izquierda. En el ejemplo de la derecha se muestra la personalización de marca predeterminada para el inquilino principal del usuario.

Administración de Azure Active Directory B2C

Azure AD B2C es un directorio independiente basado en el consumidor que se administra en Azure Portal a través del servicio Azure AD B2C. Cada inquilino de Azure AD B2C es independiente y distinto de otros inquilinos de Microsoft Entra ID y Azure AD B2C. La experiencia del portal de Azure AD B2C es similar a Microsoft Entra ID, pero hay diferencias importantes, como la posibilidad de personalizar los recorridos del usuario mediante Identity Experience Framework.

Para más información sobre cómo configurar y administrar Azure AD B2C, consulte la documentación de Azure AD B2C.

Tecnologías de Microsoft Entra relacionadas

Hay varias tecnologías de Microsoft Entra que están relacionadas con la colaboración con usuarios y organizaciones externos. A medida que diseñe su modelo de colaboración de id. externa, tenga en cuenta estas otras características.

Administración de derechos de Microsoft Entra para el registro de usuarios invitados B2B

Como una organización que invita, puede que no sepa de antemano qué colaboradores externos individuales necesitan acceso a sus recursos. Necesita contar con una forma de que los usuarios de empresas asociadas se registren ellos mismos con unas directivas que usted controle. Si desea permitir que los usuarios de otras organizaciones soliciten acceso y, tras la aprobación, se aprovisionen con cuentas de invitado y se asignen a grupos, aplicaciones y sitios de SharePoint Online, puede usar la administración de derechos de Microsoft Entra para configurar directivas que administren el acceso para usuarios externos.

Microsoft Entra Microsoft Graph API para la colaboración B2B

Se pueden usar instancias de Microsoft Graph API para crear y administrar características de id. externa.

API de configuración de acceso entre inquilinos: la API de acceso entre inquilinos de Microsoft Graph le permite crear mediante programación las mismas políticas de colaboración B2B y conexión directa B2B que se pueden configurar en Azure Portal. Con la API, puede configurar directivas de colaboración entrante y saliente para permitir o bloquear características para todos de forma predeterminada y limitar el acceso a organizaciones, grupos, usuarios y aplicaciones específicos. La API también le permite aceptar notificaciones de MFA y de dispositivos (notificaciones de compatibilidad y notificaciones de unión a Microsoft Entra híbrido) de otras organizaciones de Microsoft Entra.

Administrador de invitaciones de colaboración B2B: la API del administrador de invitaciones de Microsoft Graph está disponible para crear sus propias experiencias de incorporación para los usuarios invitados de B2B. Puede usar la API de creación de invitaciones para enviar automáticamente un correo electrónico de invitación personalizado directamente al usuario B2B, por ejemplo. O bien, la aplicación puede usar el valor de inviteRedeemUrl devuelto en la respuesta de creación para elaborar su propia invitación (a través del mecanismo de comunicación elegido) al usuario invitado.

Acceso condicional

Las organizaciones pueden aplicar directivas de acceso condicional para usuarios externos de colaboración B2B y conexión directa B2B de la misma manera que están habilitadas para empleados a tiempo completo y miembros de la organización. En escenarios entre inquilinos de Microsoft Entra, si las directivas de acceso condicional requieren MFA o cumplimiento del dispositivo, ahora puede confiar en las notificaciones correspondientes que envía la organización principal de un usuario externo. Cuando se habilita la configuración de confianza, durante la autenticación, Microsoft Entra ID comprobará las credenciales de un usuario de una notificación de MFA o un identificador de dispositivo para determinar si las directivas ya se han cumplido. En caso afirmativo, se concederá al usuario externo un inicio de sesión completo en el recurso compartido. De lo contrario, se iniciará un desafío de MFA o dispositivo en el inquilino principal del usuario. Más información sobre el flujo de autenticación y el acceso condicional para usuarios externos.

Aplicaciones multiinquilino

Si ofrece una aplicación de software como servicio (SaaS) a muchas organizaciones, puede configurar su aplicación para aceptar inicios de sesión de cualquier inquilino de Microsoft Entra. Esta operación se conoce como convertir una aplicación en multiinquilino. Los usuarios de cualquier inquilino de Microsoft Entra podrán iniciar sesión en su aplicación después de dar su consentimiento para usar su cuenta con su aplicación. Vea cómo habilitar los inicios de sesión de varios usuarios.

Organizaciones multiinquilino

Una organización multiinquilino es una organización que tiene más de una instancia de Microsoft Entra ID. Hay varias razones para la opción multiinquilino, como el uso de varias nubes o el hecho de tener varios límites geográficos. Las organizaciones con varios inquilinos usan un servicio de sincronización unidireccional en Microsoft Entra ID, llamado sincronización entre inquilinos. La sincronización entre inquilinos permite una colaboración fluida para una organización con varios inquilinos. Mejora la experiencia del usuario y garantiza que los usuarios puedan acceder a los recursos, sin recibir un correo electrónico de invitación y sin tener que aceptar una solicitud de consentimiento en cada inquilino.