Configurar un webhook para obtener alertas del registro de actividad

Como parte de la definición de un grupo de acciones, se pueden configurar puntos de conexión de webhook para recibir notificaciones de alertas del registro de actividad. Los webhooks permiten enrutar estas notificaciones a otros sistemas para su procesamiento posterior o acciones personalizadas. Este artículo muestra el aspecto de la carga útil para HTTP POST a un webhook.

Para más información sobre las alertas del registro de actividad, consulte cómo crear alertas del registro de actividad de Azure.

Para obtener información sobre los grupos de acciones, consulte cómo crear grupos de acciones.

Nota

También se puede usar el esquema de alertas comunes para las integraciones de webhook. Ofrece la ventaja de tener una sola carga de alertas, extensible y unificada, para todos los servicios de alerta de Azure Monitor. Obtenga información sobre el esquema de alertas comunes.

Autenticación del webhook

El webhook puede usar opcionalmente autorización basada en token para la autenticación. El identificador URI del webhook se guarda con un identificador de token, por ejemplo, https://mysamplealert/webcallback?tokenid=sometokenid&someparameter=somevalue.

Esquema de carga

La carga útil JSON incluida en la operación POST difiere según el campo data.context.activityLog.eventSource de la carga.

Nota

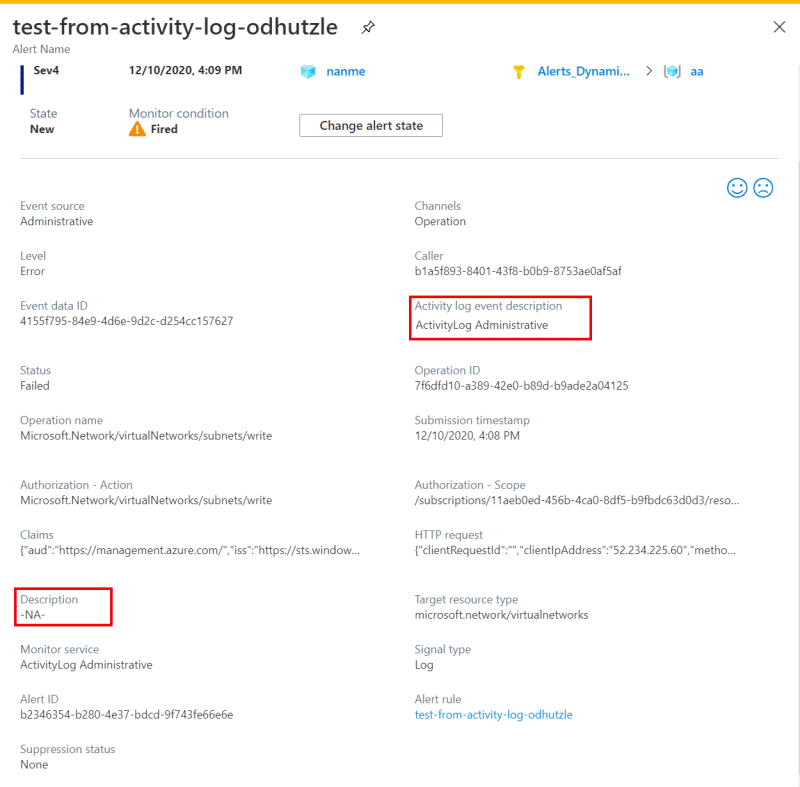

Actualmente, la descripción que forma parte del evento del registro de actividad se copia en la propiedad Alert Description activada.

A fin de alinear la carga del registro de actividad con otros tipos de alerta, a partir del 1 de abril de 2021, la propiedad de alerta activada Description contiene la descripción de la regla de alerta en su lugar.

Como preparación para ese cambio, creamos una nueva propiedad, Activity Log Event Description, en la alerta desencadenada del registro de actividad. Esta nueva propiedad se rellena con la propiedad Description que ya está disponible para su uso. Por lo tanto, el nuevo campo Activity Log Event Description contiene la descripción que forma parte del evento del registro de actividad.

Revise las reglas de alerta, las reglas de acción, los webhooks, la aplicación lógica o cualquier otra configuración en la que pueda estar usando la propiedad Description de la alerta activada. Reemplace la propiedad Description por la propiedad Activity Log Event Description.

Si su condición (en las reglas de acción, los webhooks, la aplicación lógica o cualquier otra configuración) se basa actualmente en la propiedad Description de las alertas del registro de actividad, puede que tenga que modificarla para que se base en la propiedad Activity Log Event Description en su lugar.

Para rellenar la nueva propiedad Description, puede agregar una descripción en la definición de la regla de alerta.

Comunes

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Operation",

"correlationId": "6ac88262-43be-4adf-a11c-bd2179852898",

"eventSource": "Administrative",

"eventTimestamp": "2017-03-29T15:43:08.0019532+00:00",

"eventDataId": "8195a56a-85de-4663-943e-1a2bf401ad94",

"level": "Informational",

"operationName": "Microsoft.Insights/actionGroups/write",

"operationId": "6ac88262-43be-4adf-a11c-bd2179852898",

"status": "Started",

"subStatus": "",

"subscriptionId": "52c65f65-0518-4d37-9719-7dbbfc68c57a",

"submissionTimestamp": "2017-03-29T15:43:20.3863637+00:00",

...

}

},

"properties": {}

}

}

Administrativo

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"authorization": {

"action": "Microsoft.Insights/actionGroups/write",

"scope": "/subscriptions/52c65f65-0518-4d37-9719-7dbbfc68c57b/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions"

},

"claims": "{...}",

"caller": "me@contoso.com",

"description": "",

"httpRequest": "{...}",

"resourceId": "/subscriptions/52c65f65-0518-4d37-9719-7dbbfc68c57b/resourceGroups/CONTOSO-TEST/providers/Microsoft.Insights/actionGroups/IncidentActions",

"resourceGroupName": "CONTOSO-TEST",

"resourceProviderName": "Microsoft.Insights",

"resourceType": "Microsoft.Insights/actionGroups"

}

},

"properties": {}

}

}

Seguridad

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"correlationId":"2518408115673929999",

"description":"Failed SSH brute force attack. Failed brute force attacks were detected from the following attackers: [\"IP Address: 01.02.03.04\"]. Attackers were trying to access the host with the following user names: [\"root\"].",

"eventSource":"Security",

"eventTimestamp":"2017-06-25T19:00:32.607+00:00",

"eventDataId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"level":"Informational",

"operationName":"Microsoft.Security/locations/alerts/activate/action",

"operationId":"Sec-07f2-4d74-aaf0-03d2f53d5a33",

"properties":{

"attackers":"[\"IP Address: 01.02.03.04\"]",

"numberOfFailedAuthenticationAttemptsToHost":"456",

"accountsUsedOnFailedSignInToHostAttempts":"[\"root\"]",

"wasSSHSessionInitiated":"No","endTimeUTC":"06/25/2017 19:59:39",

"actionTaken":"Detected",

"resourceType":"Virtual Machine",

"severity":"Medium",

"compromisedEntity":"LinuxVM1",

"remediationSteps":"[In case this is an Azure virtual machine, add the source IP to NSG block list for 24 hours (see https://azure.microsoft.com/documentation/articles/virtual-networks-nsg/)]",

"attackedResourceType":"Virtual Machine"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/Microsoft.Security/locations/centralus/alerts/Sec-07f2-4d74-aaf0-03d2f53d5a33",

"resourceGroupName":"contoso",

"resourceProviderName":"Microsoft.Security",

"status":"Active",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-25T20:23:04.9743772+00:00",

"resourceType":"MICROSOFT.SECURITY/LOCATIONS/ALERTS"

}

},

"properties":{}

}

}

Recomendación

{

"schemaId":"Microsoft.Insights/activityLogs",

"data":{

"status":"Activated",

"context":{

"activityLog":{

"channels":"Operation",

"claims":"{\"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress\":\"Microsoft.Advisor\"}",

"caller":"Microsoft.Advisor",

"correlationId":"123b4c54-11bb-3d65-89f1-0678da7891bd",

"description":"A new recommendation is available.",

"eventSource":"Recommendation",

"eventTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"httpRequest":"{\"clientIpAddress\":\"0.0.0.0\"}",

"eventDataId":"1bf234ef-e45f-4567-8bba-fb9b0ee1dbcb",

"level":"Informational",

"operationName":"Microsoft.Advisor/recommendations/available/action",

"properties":{

"recommendationSchemaVersion":"1.0",

"recommendationCategory":"HighAvailability",

"recommendationImpact":"Medium",

"recommendationName":"Enable Soft Delete to protect your blob data",

"recommendationResourceLink":"https://portal.azure.com/#blade/Microsoft_Azure_Expert/RecommendationListBlade/recommendationTypeId/12dbf883-5e4b-4f56-7da8-123b45c4b6e6",

"recommendationType":"12dbf883-5e4b-4f56-7da8-123b45c4b6e6"

},

"resourceId":"/subscriptions/12345-5645-123a-9867-123b45a6789/resourceGroups/contoso/providers/microsoft.storage/storageaccounts/contosoStore",

"resourceGroupName":"CONTOSO",

"resourceProviderName":"MICROSOFT.STORAGE",

"status":"Active",

"subStatus":"",

"subscriptionId":"12345-5645-123a-9867-123b45a6789",

"submissionTimestamp":"2017-06-29T13:52:33.2742943+00:00",

"resourceType":"MICROSOFT.STORAGE/STORAGEACCOUNTS"

}

},

"properties":{}

}

}

ServiceHealth

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin",

"correlationId": "bbac944f-ddc0-4b4c-aa85-cc7dc5d5c1a6",

"description": "Active: Virtual Machines - Australia East",

"eventSource": "ServiceHealth",

"eventTimestamp": "2017-10-18T23:49:25.3736084+00:00",

"eventDataId": "6fa98c0f-334a-b066-1934-1a4b3d929856",

"level": "Informational",

"operationName": "Microsoft.ServiceHealth/incident/action",

"operationId": "bbac944f-ddc0-4b4c-aa85-cc7dc5d5c1a6",

"properties": {

"title": "Virtual Machines - Australia East",

"service": "Virtual Machines",

"region": "Australia East",

"communication": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"incidentType": "Incident",

"trackingId": "0NIH-U2O",

"impactStartTime": "2017-10-18T02:48:00.0000000Z",

"impactedServices": "[{\"ImpactedRegions\":[{\"RegionName\":\"Australia East\"}],\"ServiceName\":\"Virtual Machines\"}]",

"defaultLanguageTitle": "Virtual Machines - Australia East",

"defaultLanguageContent": "Starting at 02:48 UTC on 18 Oct 2017 you have been identified as a customer using Virtual Machines in Australia East who may receive errors starting Dv2 Promo and DSv2 Promo Virtual Machines which are in a stopped "deallocated" or suspended state. Customers can still provision Dv1 and Dv2 series Virtual Machines or try deploying Virtual Machines in other regions, as a possible workaround. Engineers have identified a possible fix for the underlying cause, and are exploring implementation options. The next update will be provided as events warrant.",

"stage": "Active",

"communicationId": "636439673646212912",

"version": "0.1.1"

},

"status": "Active",

"subscriptionId": "45529734-0ed9-4895-a0df-44b59a5a07f9",

"submissionTimestamp": "2017-10-18T23:49:28.7864349+00:00"

}

},

"properties": {}

}

}

Para obtener detalles del esquema específico sobre alertas del registro de actividad de notificaciones de mantenimiento del servicio, consulte Notificaciones de mantenimiento del servicio. También puede obtener información acerca de cómo configurar notificaciones webhook del estado del servicio con las soluciones de administración de problemas existentes.

ResourceHealth

{

"schemaId": "Microsoft.Insights/activityLogs",

"data": {

"status": "Activated",

"context": {

"activityLog": {

"channels": "Admin, Operation",

"correlationId": "a1be61fd-37ur-ba05-b827-cb874708babf",

"eventSource": "ResourceHealth",

"eventTimestamp": "2018-09-04T23:09:03.343+00:00",

"eventDataId": "2b37e2d0-7bda-4de7-ur8c6-1447d02265b2",

"level": "Informational",

"operationName": "Microsoft.Resourcehealth/healthevent/Activated/action",

"operationId": "2b37e2d0-7bda-489f-81c6-1447d02265b2",

"properties": {

"title": "Virtual Machine health status changed to unavailable",

"details": "Virtual machine has experienced an unexpected event",

"currentHealthStatus": "Unavailable",

"previousHealthStatus": "Available",

"type": "Downtime",

"cause": "PlatformInitiated"

},

"resourceId": "/subscriptions/<subscription Id>/resourceGroups/<resource group>/providers/Microsoft.Compute/virtualMachines/<resource name>",

"resourceGroupName": "<resource group>",

"resourceProviderName": "Microsoft.Resourcehealth/healthevent/action",

"status": "Active",

"subscriptionId": "<subscription Id>",

"submissionTimestamp": "2018-09-04T23:11:06.1607287+00:00",

"resourceType": "Microsoft.Compute/virtualMachines"

}

}

}

}

| Nombre del elemento | Descripción |

|---|---|

| status | Usado para alertas de métrica. Siempre se establece en activated para las alertas del registro de actividad. |

| context | Contexto del evento |

| resourceProviderName | Proveedor de recursos del recurso afectado. |

| conditionType | Siempre es Event. |

| name | Nombre de la regla de alerta. |

| ID | Identificador de recurso de la alerta |

| description | Descripción de la alerta establecida al crear la alerta. |

| subscriptionId | Identificador de suscripción de Azure |

| timestamp | Cuándo generó el evento el servicio de Azure que procesó la solicitud |

| resourceId | Id. del recurso afectado. |

| resourceGroupName | Nombre del grupo de recursos del recurso afectado. |

| properties | Conjunto de pares <Key, Value> (es decir, Dictionary<String, String>) que incluye detalles sobre el evento. |

| event | Elemento que contiene metadatos sobre el evento. |

| authorization | Las propiedades del control de acceso basado en rol de Azure del evento. Estas propiedades normalmente incluyen la acción, el rol y el ámbito. |

| category | Categoría del evento. Los valores admitidos incluyen Administrative, Alert, Security, ServiceHealth y Recommendation. |

| caller | Dirección de correo electrónico del usuario que realizó la operación, la notificación de UPN o la notificación de SPN basada en la disponibilidad. Puede ser null para ciertas llamadas del sistema. |

| correlationId | Normalmente, un GUID en formato de cadena. Los eventos con correlationId pertenecen a la misma acción de mayor tamaño y suelen compartir un campo correlationId. |

| eventDescription | Descripción de texto estático del evento |

| eventDataId | Identificador único para el evento |

| eventSource | Nombre de la infraestructura o el servicio de Azure que generó el evento |

| httpRequest | La solicitud normalmente incluye clientRequestId, clientIpAddress y el método HTTP (por ejemplo, PUT). |

| Nivel | Uno de los valores siguientes: Critical, Error, Warning y Informational. |

| operationId | Por lo general, un GUID compartido entre los eventos correspondientes a una sola operación. |

| operationName | Nombre de la operación. |

| properties | Propiedades del evento. |

| status | String. Estado de la operación. Los valores habituales son Started, In Progress, Succeeded, Failed, Active y Resolved. |

| subStatus | Normalmente, incluye el código de estado HTTP de la llamada de REST correspondiente. También podría incluir otras cadenas que describen un subestado. Los valores de subestado más comunes son OK (código de estado HTTP: 200), Created (código de estado HTTP: 201), Accepted (código de estado HTTP: 202), No Content (código de estado HTTP: 204), Bad Request (código de estado HTTP: 400), Not Found (código de Estado HTTP: 404), Conflict (código de Estado HTTP: 409), Internal Server Error (código de estado HTTP: 500), Service Unavailable (código de estado HTTP: 503), y Gateway Timeout (código de estado HTTP: 504). |

Para obtener información del esquema específico en todas las otras alertas del registro de actividad, consulte Información general sobre el registro de actividad de Azure.

Pasos siguientes

- Más información sobre el registro de actividad.

- Ejecute scripts de Azure Automation (Runbooks) en alertas de Azure.

- Uso de una aplicación lógica para enviar un SMS a través de Twilio desde una alerta de Azure. Este ejemplo es para alertas de métrica, pero podría modificarse para funcionar con una alerta del registro de actividad.

- Uso de una aplicación lógica para enviar un mensaje de Slack desde una alerta de Azure. Este ejemplo es para alertas de métrica, pero podría modificarse para funcionar con una alerta del registro de actividad.

- Uso de una aplicación lógica para enviar un mensaje a una cola de Azure desde una alerta de Azure. Este ejemplo es para alertas de métrica, pero podría modificarse para funcionar con una alerta del registro de actividad.