Información de configuración

La información de configuración es información personalizada con tecnología de un modelo de Machine Learning. En este artículo se explica cómo funciona la información de configuración. La información de configuración está disponible actualmente en las líneas base de seguridad de Intune.

Una línea base de seguridad consta de un conjunto de configuraciones recomendadas por expertos para proteger dispositivos, aplicaciones y servicios. La información de configuración agrega información a las líneas base de seguridad, lo que le proporciona confianza en las configuraciones que adoptan correctamente organizaciones similares.

Información general

La característica Información de configuración proporciona confianza en las configuraciones al agregar información que organizaciones similares han adoptado correctamente. En este artículo se explica cómo se puede acceder o ver la información de configuración para las directivas que se crean o que existen en las líneas base de seguridad de Microsoft.

Por ejemplo, si una organización está en el sector de fabricación, examinaremos lo que hacen organizaciones similares con perfiles similares y prepararemos un plan adaptado a su situación específica.

Esta característica ya está disponible con carácter general.

Requisitos previos

- Licencias o suscripciones: debe tener una licencia del plan 1 de Microsoft Intune para usar la información de configuración. Para obtener más información, consulte Licencias disponibles para Microsoft Intune.

- Permisos: los administradores globales o los administradores de seguridad de puntos de conexión pueden crear un perfil mediante líneas base.

Visualización de información

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Seguridad de los puntos de conexión>Líneas base de seguridad para ver la lista de líneas base disponibles.

Seleccione una de las siguientes líneas base que desea usar y, a continuación, seleccione Crear perfil.

- Línea de base de Microsoft Edge

- Línea base de seguridad de Aplicaciones de Microsoft 365 para empresas

En la pestaña Aspectos básicos , especifique las propiedades Nombre y Descripción .

Seleccione Siguiente para ir a la pestaña siguiente.

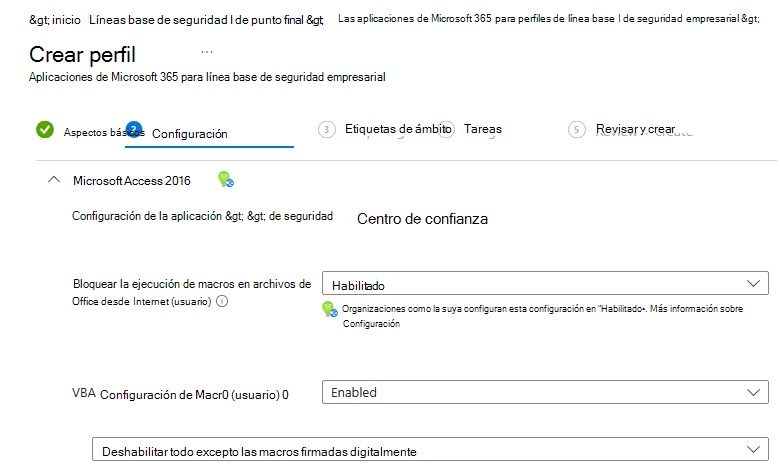

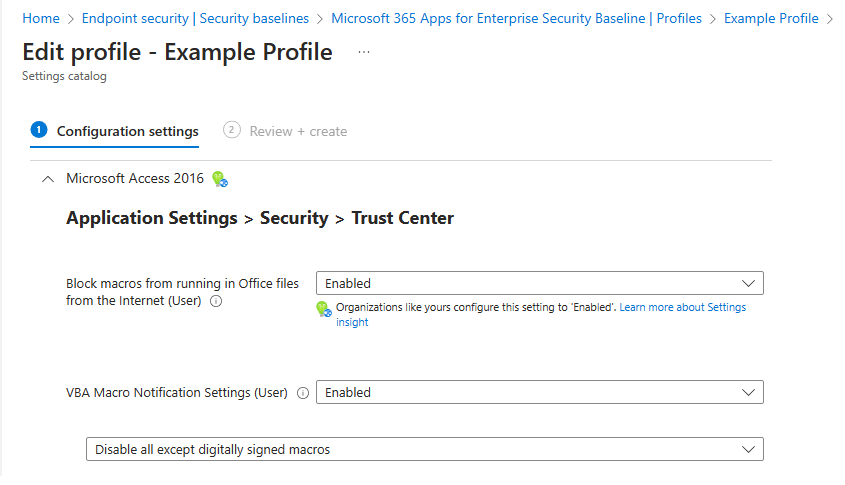

En la pestaña Configuración , vea los grupos de opciones que están disponibles. Puede expandir un grupo para ver la configuración de ese grupo y los valores predeterminados para esa configuración. Las conclusiones están disponibles junto a algunas configuraciones con un icono de bombilla.

También puede ver estas conclusiones al editar un perfil.

Modelos usados para clasificar organizaciones

Organizaciones similares se identifican mediante un modelo de agrupación en clústeres K-means basado en atributos de cliente, como el sector, el tamaño de la organización, etcetera. Los algoritmos de agrupación en clústeres y los atributos clave se seleccionan mediante experimentos para que los clientes se agrupe correctamente. El modelo determina el número óptimo de clústeres en tiempo de ejecución en función del rendimiento de la agrupación en clústeres.

A continuación, se realizan recomendaciones de valor para organizaciones similares clasificadas en el mismo clúster. Las organizaciones en buen estado dentro de un clúster se identifican primero en función de las puntuaciones analíticas de punto de conexión. Para una configuración común, el valor de configuración utilizado por la mayoría de las organizaciones se recomienda a otras organizaciones similares del mismo clúster. El valor de configuración recomendado solo se sugiere si se alinea con el valor de configuración predeterminado que la línea base de Microsoft selecciona y funciona como un refuerzo positivo.

Importante

Los datos de cliente no se usan en el modelo. Los datos de uso se agregan en el nivel de organización y se convierten al formato categórico siempre que sea posible. Por ejemplo, se usa un atributo booleano para reflejar si el cliente tiene Microsoft Exchange en uso y se usan datos categóricos para mostrar el intervalo de proporción de implementación en lugar de la relación de implementación real. Los datos en uso se cierran mediante revisiones de privacidad y seguridad para garantizar el cumplimiento y se almacenan de forma segura con la protección y la administración de retención adecuadas.

También se aplican otras medidas de salvaguardia para inhibir la inferencia individual del cliente. Por ejemplo, no se realiza ninguna recomendación si el número de clientes similares dentro de un clúster está por debajo de un umbral determinado o cuando el número mínimo necesario de organizaciones no adopta la configuración. La agregación de datos y un conjunto de umbrales se aplican para proteger la confidencialidad de las organizaciones individuales.

La ejecución y el rendimiento del modelo se supervisan activamente para garantizar la calidad y confiabilidad. Se configura una serie de monitores en directo para ver de cerca las anomalías de ejecución y las métricas de rendimiento clave. La investigación rápida y el mantenimiento regular están en vigor para proporcionar recomendaciones valiosas a los clientes.

Por qué es posible que algunas opciones de configuración no tengan información

La información de configuración cuenta con tecnología de aprendizaje automático y se basa en gran medida en los datos subyacentes que se usan para realizar recomendaciones. En el caso de las recomendaciones confiables, hemos establecido barreras de protección considerables para mostrar solo recomendaciones cuando tenemos datos suficientes para admitirlas. Si el administrador no ve recomendaciones para ciertas configuraciones, podría significar que no teníamos datos suficientes para proporcionar una información. Sin embargo, esto podría cambiar durante un período a medida que haya más datos disponibles.

Siguientes pasos

Para obtener más información sobre las líneas base de seguridad, vaya a: