Configure Microsoft Defender para punto de conexión en Intune

Use la información y los procedimientos de este artículo para configurar la integración de Microsoft Defender para punto de conexión con Intune. La configuración incluye los siguientes pasos generales:

- Establecer una conexión de servicio a servicio entre Intune y Microsoft Defender para punto de conexión. Esta conexión permite que Microsoft Defender para punto de conexión recopile datos sobre el riesgo de la máquina de los dispositivos compatibles que se administran con Intune. Consulte los requisitos previos para usar Microsoft Defender para punto de conexión con Intune.

- Use la directiva de Intune para incorporar dispositivos con Microsoft Defender para punto de conexión. Los dispositivos se incorporan para configurarlos y que se comuniquen con Microsoft Defender para punto de conexión y para proporcionar datos que ayuden a evaluar su nivel de riesgo.

- Use directivas de cumplimiento de dispositivos de Intune para establecer el nivel de riesgo que quiere permitir. Microsoft Defender para punto de conexión notifica un nivel de riesgo de dispositivos. Los dispositivos que superan el nivel de riesgo permitido se identifican como no conformes.

- Usar una directiva de acceso condicional para impedir que los usuarios accedan a los recursos corporativos desde dispositivos no conformes.

- Usedirectivas de protección de aplicaciones para Android e iOS/iPadOS para establecer los niveles de riesgo del dispositivo. Las directivas de protección de aplicaciones funcionan con dispositivos inscritos y no inscritos.

Además de administrar la configuración de Microsoft Defender para punto de conexión en dispositivos que se inscriben con Intune, puede administrar las configuraciones de seguridad de Defender para punto de conexión en dispositivos que no están inscritos con Intune. Este escenario se denomina Administración de seguridad para Microsoft Defender para punto de conexión y requiere que el botón de alternancia de la opción Permitir que Microsoft Defender para punto de conexión aplique configuraciones de seguridad de punto de conexión esté Activado. Para obtener más información, consulte Administración de configuración de seguridad de MDE.

Importante

Microsoft Intune está finalizando la compatibilidad con la administración del administrador de dispositivos Android en dispositivos con acceso a Google Mobile Services (GMS) el 30 de agosto de 2024. Después de esa fecha, la inscripción de dispositivos, el soporte técnico, las correcciones de errores y las correcciones de seguridad no estarán disponibles. Si actualmente usa la administración del administrador de dispositivos, se recomienda cambiar a otra opción de administración de Android en Intune antes de que finalice el soporte técnico. Para obtener más información, consulte Finalización de la compatibilidad con el administrador de dispositivos Android en dispositivos GMS.

Conexión de Microsoft Defender para punto de conexión a Intune

El primer paso que debe realizar es configurar la conexión de servicio a servicio entre Intune y Microsoft Defender para punto de conexión. La configuración requiere acceso administrativo al Centro de seguridad de Microsoft Defender y a Intune.

Solo tiene que habilitar Microsoft Defender para punto de conexión una vez por inquilino.

Para habilitar Microsoft Defender para punto de conexión

Abra el portal de Microsoft Defender para punto de conexión en security.microsoft.com. El Centro de administración de Intune también incluye un vínculo al portal de Defender para punto de conexión.

Inicie sesión en el Centro de administración de Microsoft Intune.

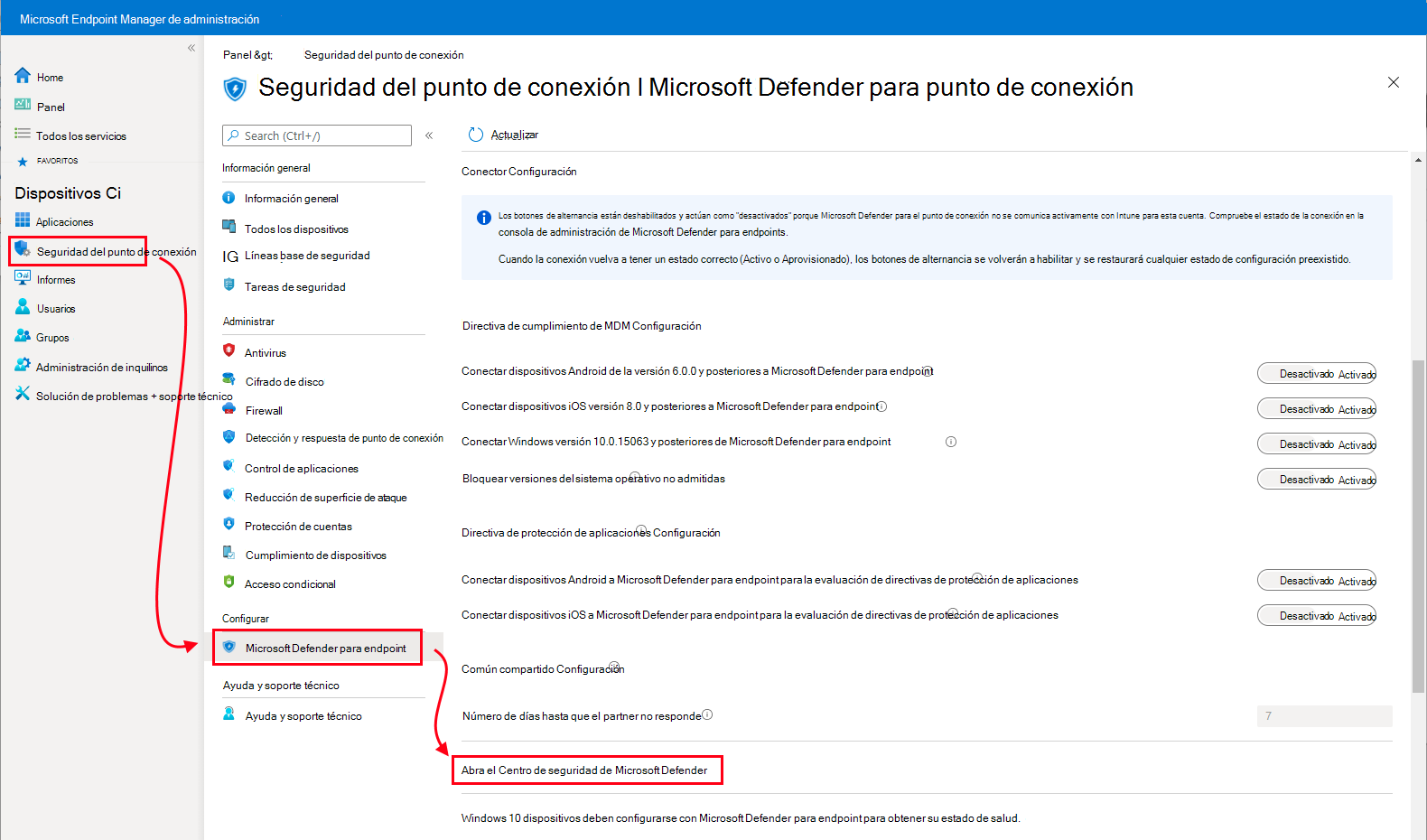

Seleccione Seguridad de los puntos de conexión>Microsoft Defender para punto de conexión y, luego, seleccione Abrir el Centro de seguridad de Microsoft Defender.

Sugerencia

En el Centro de administración de Intune, si el estado conexión de la parte superior de la página de Microsoft Defender para punto de conexión ya está establecido en Habilitado, la conexión a Intune ya está activa y el Centro de administración muestra texto de interfaz de usuario diferente para el vínculo. En este evento, seleccione Abrir la consola de administración de Microsoft Defender para punto de conexión para abrir el Microsoft Defender del portal. A continuación, puede usar las instrucciones del paso siguiente para confirmar que la conexión Microsoft Intune está establecida en Activado.

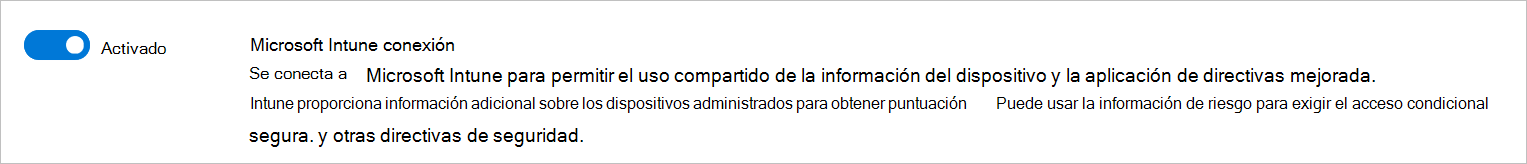

En Microsoft Defender portal (anteriormente el Centro de seguridad de Microsoft Defender):

Seleccione Configuración>Puntos de conexión>Características avanzadas.

Para Microsoft Intune connection (Conexión con Intune), elija Activado:

Seleccione Guardar preferencias.

Nota:

Una vez establecidas la conexión, se espera que los servicios se sincronicen entre sí al menos una vez cada 24 horas. El número de días sin sincronizar hasta que se considere que la conexión no responde se puede configurar en el Centro de administración de Microsoft Intune. Seleccione Seguridad de los puntos de conexión>Microsoft Defender para punto de conexión>Número de días que debe transcurrir para considerar que el asociado no responde

Vuelva a la página Microsoft Defender para punto de conexión en el Centro de administración de Microsoft Intune.

Para usar Defender para punto de conexión con directivas de cumplimiento, configure lo siguiente en Evaluación de directivas de cumplimiento para las plataformas compatibles:

- Establezca Conectar dispositivos Android a Microsoft Defender para punto de conexión en Activado

- Establezca Conectar dispositivos iOS/iPadOS en Microsoft Defender para punto de conexión en Activado

- Establezca Conectar dispositivos Windows a Microsoft Defender para punto de conexión en Activado.

Cuando estas opciones de configuración están en modo Activado, los dispositivos aplicables que se administran con Intune, y los que inscriba en el futuro, se conectan a Microsoft Defender para punto de conexión con fines de cumplimiento.

En el caso de los dispositivos iOS, Defender para punto de conexión también admite la siguiente configuración que ayuda a proporcionar la evaluación de vulnerabilidades de las aplicaciones en Microsoft Defender para punto de conexión para iOS. Para obtener más información sobre el uso de los dos valores siguientes, consulte Configurar la evaluación de vulnerabilidades de las aplicaciones.

Habilitar sincronización de aplicaciones para dispositivos iOS: establezca en Activado para permitir que Defender para punto de conexión solicite metadatos de las aplicaciones iOS de Intune para usarlos con fines de análisis de amenazas. El dispositivo iOS debe estar inscrito en MDM y proporcionar datos actualizados de la aplicación durante la protección del dispositivo.

Enviar datos de inventario de aplicaciones completos en dispositivos iOS/iPadOS de propiedad personal: esta configuración controla los datos de inventario de aplicaciones que Intune comparte con Defender para punto de conexión cuando Defender para punto de conexión sincroniza los datos de la aplicación y solicita la lista de inventario de aplicaciones.

Cuando se establece en Activado, Defender para punto de conexión puede solicitar una lista de aplicaciones de Intune para dispositivos iOS/iPadOS de propiedad personal. Esta lista incluye aplicaciones y aplicaciones no administradas que se implementaron a través de Intune.

Cuando se establece en Desactivado, no se proporcionan datos sobre aplicaciones no administradas. Intune comparte datos para las aplicaciones que se implementaron a través de Intune.

Para obtener más información, consulte Opciones de alternancia de defensa contra amenazas móviles.

Para usar Defender para punto de conexión con directivas de protección de aplicaciones para Android e iOS/iPadOS, configure lo siguiente en Protección de aplicaciones evaluación de directivas para las plataformas que use:

- Establezca Conectar dispositivos Android a Microsoft Defender para punto de conexión en Activado.

- Establezca Conectar dispositivos iOS/iPadOS para Microsoft Defender para punto de conexión en Activado.

Para configurar una Microsoft Defender para punto de conexión de integración para la evaluación de directivas de cumplimiento y protección de aplicaciones, debe tener un rol que incluya Lectura y modificación para el permiso Mobile Threat Defense en Intune. El rol de administrador integrado de Endpoint Security Manager para Intune tiene estos permisos incluidos. Para obtener más información sobre la configuración de directivas de cumplimiento de MDM y la configuración de directiva de protección de aplicaciones, consulte Opciones de alternancia de defensa contra amenazas móviles.

Seleccione Guardar.

Sugerencia

Al integrar una nueva aplicación en Intune Mobile Threat Defense y habilitar la conexión a Intune, Intune crea una directiva de acceso condicional clásica, como Windows Defender directiva de dispositivo ATP, en Microsoft Entra ID. Todas las aplicaciones de MTD que integre, incluido Microsoft Defender para punto de conexión o cualquiera de nuestros asociados de MTD adicionales, crean una directiva de acceso condicional clásica. Estas directivas se pueden omitir, pero no se deben editar, eliminar ni deshabilitar.

Si se elimina la directiva clásica, deberá eliminar la conexión a Intune responsable de su creación y, a continuación, configurarla de nuevo. Esto vuelve a crear la directiva clásica. No se admite la migración de directivas clásicas de aplicaciones de MTD al nuevo tipo de directiva de acceso condicional.

Directivas de acceso condicional clásicas para aplicaciones de MTD:

- Intune MTD los usa para requerir que los dispositivos se registren en Microsoft Entra ID de modo que tengan un identificador de dispositivo antes de comunicarse con asociados de MTD. El id. es necesario para que los dispositivos puedan informar de su estado correctamente a Intune.

- No tiene ningún efecto en otros recursos o aplicaciones en la nube.

- Son diferentes a las directivas de acceso condicional que puede crear para ayudarle con la administración de MTD.

- No interactúan de forma predeterminada con otras directivas de acceso condicional usadas para la evaluación.

Para ver las directivas de acceso condicional clásicas, en Azure, vaya a Microsoft Entra ID> Directivasclásicasde acceso> condicional.

Incorporar dispositivos

Al habilitar la compatibilidad con Microsoft Defender para punto de conexión en Intune, estableció una conexión de servicio a servicio entre Intune y Microsoft Defender para punto de conexión. Luego, puede incorporar los dispositivos que administra con Intune en Microsoft Defender para punto de conexión. La incorporación habilita la recopilación de datos sobre los niveles de riesgo de los dispositivos.

Al incorporar dispositivos, asegúrese de usar la versión más reciente de Microsoft Defender para punto de conexión para cada plataforma.

incorporar dispositivos Windows

Directiva de detección y respuesta de puntos de conexión (EDR). La página Microsoft Defender para punto de conexión del Centro de administración de Intune incluye un vínculo que abre directamente el flujo de trabajo de creación de directivas de EDR, que forma parte de la seguridad del punto de conexión en Intune.

Use la directivas de EDR para configurar la seguridad del dispositivo sin la sobrecarga del mayor volumen de configuración que se encuentra en los perfiles de configuración de dispositivo. También se puede usar la directiva de EDR con dispositivos asociados de inquilinos, que son los dispositivos que se administran con Configuration Manager.

Al configurar la directiva de EDR después de conectar Intune a Defender, la configuración de directiva Microsoft Defender para punto de conexión tipo de paquete de configuración de cliente tiene una nueva opción de configuración: Auto from connector(Auto from connector). Con esta opción, Intune obtiene automáticamente el paquete de incorporación (blob) desde la implementación de Defender para punto de conexión, reemplazando la necesidad de configurar manualmente el paquete de Incorporación.

Directiva de configuración del dispositivo. Al crear una directiva de configuración de dispositivos para incorporar dispositivos Windows, seleccione la plantilla Microsoft Defender para punto de conexión. Al conectar Intune a Defender, Intune recibió un paquete de configuración de incorporación de Defender. La plantilla usa este paquete para configurar dispositivos para comunicarse con Microsoft Defender para punto de conexión servicios y para examinar archivos y detectar amenazas. Los dispositivos incorporados también notifican su nivel de riesgo a Microsoft Defender para punto de conexión en función de las directivas de cumplimiento. Después de incorporar un dispositivo mediante el paquete de configuración, no es necesario hacerlo de nuevo.

Directiva de grupo o Microsoft Configuration Manager. Incorporar máquinas Windows con Microsoft Configuration Manager tiene más detalles sobre estas configuraciones de Microsoft Defender para punto de conexión.

Sugerencia

Al usar varias directivas o tipos de directivas, como la de configuración de dispositivos y la de detección de puntos de conexión y respuesta, para administrar la misma configuración de dispositivo (como la incorporación a Microsoft Defender para punto de conexión), se pueden crear conflictos de directivas en los dispositivos. Para obtener más información sobre los conflictos, vea Administración de conflictos en el artículo Administración de directivas de seguridad.

Creación del perfil de configuración de dispositivos para incorporar dispositivos Windows

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Seguridad de los puntos de conexión>Detección y respuesta de puntos de conexión>Crear directiva.

En Plataforma, seleccione Windows 10, Windows 11 y Windows Server.

En Tipo de perfil, seleccione Detección de puntos de conexión y respuesta y, después, Crear.

En la página Aspectos básicos, rellene los campos Nombre y Descripción (opcional) del perfil y, luego, elija Siguiente.

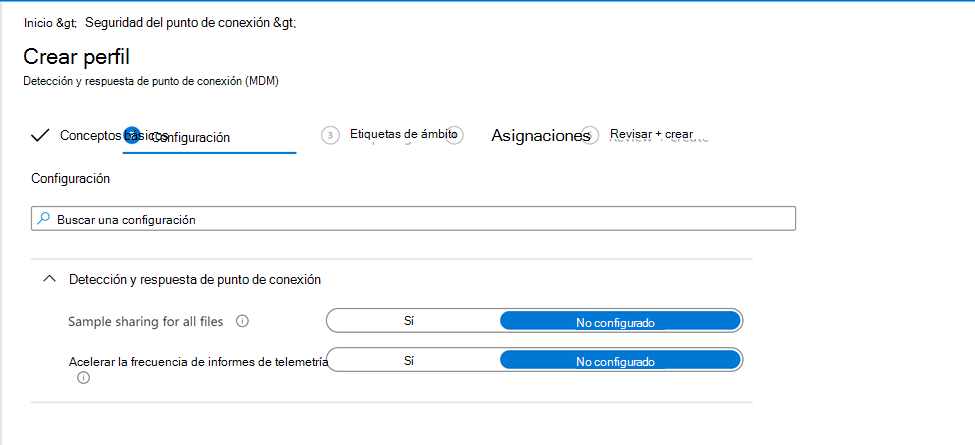

En la página Opciones de configuración, configure las opciones siguientes en Detección y respuesta de puntos de conexión:

- Microsoft Defender para punto de conexión tipo de paquete de configuración de cliente: seleccione Auto desde el conector para usar el paquete de incorporación (blob) de la implementación de Defender para punto de conexión. Si va a incorporarse a una implementación de Defender para punto de conexión diferente o desconectada, seleccione Incorporar y pegue el texto del archivo de blob WindowsDefenderATP.onboarding en el campo Incorporación (dispositivo).

- Uso compartido de ejemplo: devuelve o establece el parámetro de configuración Microsoft Defender para punto de conexión Uso compartido de ejemplo.

- [En desuso] Frecuencia de informes de telemetría: en el caso de los dispositivos que tienen un alto riesgo, habilite esta configuración para que informe de telemetría al servicio Microsoft Defender para punto de conexión con más frecuencia.

Nota:

En la captura de pantalla anterior se muestran las opciones de configuración después de haber configurado una conexión entre Intune y Microsoft Defender para punto de conexión. Cuando se conecta, los detalles de los blobs de incorporación y eliminación se generan y transfieren automáticamente a Intune.

Si no ha configurado esta conexión correctamente, la configuración Microsoft Defender para punto de conexión tipo de paquete de configuración de cliente solo incluye opciones para especificar blobs incorporados y fuera del panel.

Seleccione Siguiente para abrir la página Etiquetas de ámbito. Las etiquetas de ámbito son opcionales. Seleccione Siguiente para continuar.

En la página Asignaciones, seleccione los grupos que recibirán este perfil. Para obtener más información sobre la asignación de perfiles, vea Asignación de perfiles de usuario y dispositivo.

Al realizar la implementación en grupos de usuarios, un usuario debe iniciar sesión en un dispositivo para que se aplique la directiva y el dispositivo pueda incorporarse a Defender para punto de conexión.

Seleccione Siguiente.

Cuando haya terminado, elija Crear en la página Revisar y crear. El nuevo perfil se muestra en la lista cuando se selecciona el tipo de directiva del perfil creado. Seleccione Aceptar y, luego, Crear para guardar los cambios y crear el perfil.

Incorporación de dispositivos macOS

Después de establecer la conexión de servicio a servicio entre Intune y Microsoft Defender para punto de conexión, podrá incorporar dispositivos macOS a Microsoft Defender para punto de conexión. La incorporación configura los dispositivos para que se comuniquen con Microsoft Defender para punto de conexión, que luego recopila datos sobre el nivel de riesgo de los dispositivos.

Para obtener instrucciones sobre la configuración de Intune, consulte Microsoft Defender para punto de conexión para macOS.

Para obtener más información sobre Microsoft Defender para punto de conexión para Mac, incluidas las novedades de la versión más reciente, consulte Microsoft Defender para punto de conexión para Mac en la documentación de seguridad de Microsoft 365.

Incorporación de dispositivos Android

Después de establecer la conexión de servicio a servicio entre Intune y Microsoft Defender para punto de conexión, puede incorporar dispositivos Android a Microsoft Defender para punto de conexión. La incorporación configura los dispositivos para que se comuniquen con Defender para punto de conexión, que luego recopila datos sobre el nivel de riesgo de los dispositivos.

No hay un paquete de configuración para los dispositivos que ejecutan Android. En su lugar, vea Introducción a Microsoft Defender para punto de conexión para Android en la documentación de Microsoft Defender para punto de conexión a fin de obtener los requisitos previos y las instrucciones de incorporación para Android.

En el caso de los dispositivos que ejecutan Android, también puede usar la directiva de Intune para modificar Microsoft Defender para punto de conexión en Android. Para obtener más información, vea Protección web de Microsoft Defender para punto de conexión.

Incorporación de dispositivos iOS/iPadOS

Después de establecer la conexión de servicio a servicio entre Intune y Microsoft Defender para punto de conexión, puede incorporar dispositivos iOS/iPadOS a Microsoft Defender para punto de conexión. La incorporación configura los dispositivos para que se comuniquen con Defender para punto de conexión, que luego recopila datos sobre el nivel de riesgo de los dispositivos.

No hay ningún paquete de configuración para los dispositivos que ejecutan iOS/iPadOS. En su lugar, consulte Introducción a Microsoft Defender para punto de conexión para iOS en la documentación de Microsoft Defender para punto de conexión para ver los requisitos previos y las instrucciones de incorporación para iOS/iPadOS.

En los dispositivos que ejecutan iOS/iPadOS (en modo supervisado) hay una destreza especializada dadas las mayores capacidades de administración que proporciona la plataforma sobre estos tipos de dispositivos. Para aprovechar estas capacidades, la aplicación Defender debe saber si un dispositivo está en modo supervisado. Intune permite configurar la aplicación Defender para iOS por medio de una directiva de App Configuration (para dispositivos administrados) que debe destinarse a todos los dispositivos iOS como procedimiento recomendado. Para obtener más información, consulte Implementación completa para dispositivos supervisados.

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Aplicaciones Directivas> deconfiguración> de aplicaciones+ Agregar y, a continuación, seleccioneDispositivos administrados en la lista desplegable.

En la página Aspectos básicos, rellene los campos Nombre y Descripción (opcional) del perfil, seleccione Plataforma como iOS/iPadOS y luego Siguiente.

Seleccione Aplicación de destino como Microsoft Defender para iOS.

En la página Configuración, establezca la Clave de configuración en issupervised y Tipo de valor en cadena con {{issupervised}} como Valor de configuración.

Seleccione Siguiente para abrir la página Etiquetas de ámbito. Las etiquetas de ámbito son opcionales. Seleccione Siguiente para continuar.

En la página Asignaciones, seleccione los grupos que recibirán este perfil. En este escenario, se recomienda establecer como destino Todos los dispositivos. Para obtener más información sobre la asignación de perfiles, vea Asignación de perfiles de usuario y dispositivo.

Al implementar la directiva en grupos de usuarios, un usuario debe iniciar sesión en un dispositivo antes de que se aplique la directiva.

Seleccione Siguiente.

Cuando haya terminado, elija Crear en la página Revisar y crear. El nuevo perfil se muestra en la lista de perfiles de configuración.

Además, en los dispositivos que ejecutan iOS/iPadOS (en modo supervisado), el equipo de Defender para iOS ha puesto a disposición de todos un perfil .mobileconfig personalizado para implementar en dispositivos iPad/iOS. El perfil .mobileconfig se usa para analizar el tráfico de red con el fin de garantizar una experiencia de exploración segura: una característica de Defender para iOS.

Descargue el perfil .mobile que se hospeda aquí: https://aka.ms/mdatpiossupervisedprofile.

Inicie sesión en el Centro de administración de Microsoft Intune.

SeleccioneConfiguración de>dispositivos> En la pestaña Directivas, seleccione + Crear.

En Plataforma, seleccione iOS/iPadOS.

En Tipo de perfil, seleccione Personalizado y luego Crear.

En la página Aspectos básicos, rellene los campos Nombre y Descripción (opcional) del perfil y, luego, elija Siguiente.

Escriba un Nombre de perfil de la configuración y seleccione un

.mobileconfigarchivo para Cargar.Seleccione Siguiente para abrir la página Etiquetas de ámbito. Las etiquetas de ámbito son opcionales. Seleccione Siguiente para continuar.

En la página Asignaciones, seleccione los grupos que recibirán este perfil. En este escenario, se recomienda establecer como destino Todos los dispositivos. Para obtener más información sobre la asignación de perfiles, vea Asignación de perfiles de usuario y dispositivo.

Al realizar la implementación en grupos de usuarios, un usuario debe iniciar sesión en un dispositivo para que se aplique la directiva.

Seleccione Siguiente.

Cuando haya terminado, elija Crear en la página Revisar y crear. El nuevo perfil se muestra en la lista de perfiles de configuración.

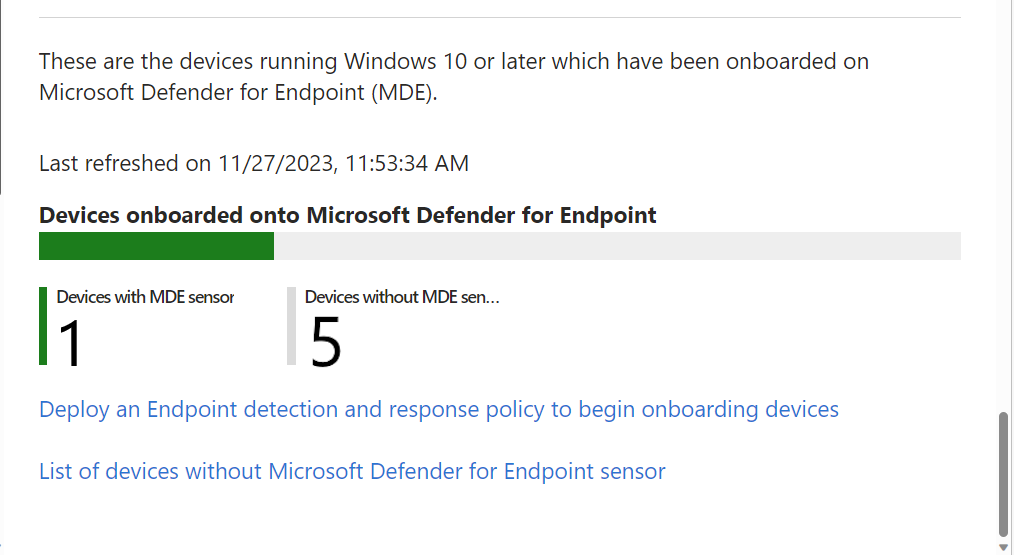

Ver el número de dispositivos incorporados a Microsoft Defender para punto de conexión

Para ver los dispositivos incorporados desde Microsoft Defender para punto de conexión en la página del conector de Microsoft Defender para punto de conexión, necesita un rol de Intune que incluya Lectura para el Microsoft Defender Avanzado Permiso de Protección contra amenazas.

Creación y asignación de una directiva de cumplimiento para establecer el nivel de riesgo del dispositivo

En los dispositivos Android, iOS/iPadOS y Windows, la directiva de cumplimiento determina el nivel de riesgo que se considera aceptable para un dispositivo.

Si no está familiarizado con la creación de una directiva de cumplimiento, consulte el procedimiento Creación de la directiva del artículo Creación de una directiva de cumplimiento en Microsoft Intune. La siguiente información es específica de la configuración de Microsoft Defender para punto de conexión como parte de una directiva de cumplimiento.

Inicie sesión en el Centro de administración de Microsoft Intune.

SeleccioneCumplimiento dedispositivos>. En la pestaña Directivas , seleccione + Crear directiva.

Para Plataforma, use el cuadro desplegable para seleccionar una de las opciones siguientes:

- Administrador de dispositivos Android

- Android Enterprise

- iOS/iPadOS

- Windows 10 y versiones posteriores

A continuación, seleccione Crear.

En la pestaña Aspectos básicos , especifique un nombre que le ayude a identificar esta directiva más adelante. También puede especificar una descripción en Descripción.

En la pestaña Configuración de cumplimiento, expanda la categoría Microsoft Defender para punto de conexión y establezca la opción Requerir que el dispositivo esté en o bajo la puntuación de riesgo de la máquina en el nivel que prefiera.

Las clasificaciones de nivel de amenaza vienen determinadas por Microsoft Defender para punto de conexión.

- Despejado: este nivel es el más seguro. El dispositivo no puede tener ninguna amenaza existente y aún puede acceder a los recursos de la empresa. Si se encuentra alguna amenaza, el dispositivo se clasificará como no conforme. (Microsoft Defender para punto de conexión usa el valor Seguro).

- Bajo: el dispositivo se evalúa como compatible solo si hay amenazas de nivel bajo. Los dispositivos con niveles de amenaza medio o alto no son compatibles.

- Medio: el dispositivo se evalúa como compatible si las amenazas que se encuentran en él son de nivel bajo o medio. Si se detectan amenazas de nivel alto, se determinará que el dispositivo no es compatible.

- Alto: este nivel es el menos seguro, ya que permite todos los niveles de amenaza. Los dispositivos con niveles de amenaza alto, medio o bajo se consideran compatibles.

Complete la configuración de la directiva, incluida la asignación de esta a los grupos correspondientes.

Creación y asignación de una directiva de protección de aplicaciones para establecer el nivel de riesgo de los dispositivos

Use el procedimiento para crear una directiva de protección de aplicaciones para iOS/iPadOS o Android y use la siguiente información en las páginas Aplicaciones, Inicio condicional y Asignaciones:

Aplicaiones: seleccione las aplicaciones a las que quiere que se apliquen las directivas de protección de aplicaciones. En este conjunto de características, estas aplicaciones se bloquean o se borran de forma selectiva en función de la evaluación de riesgos del dispositivo del proveedor de Mobile Threat Defense elegido.

Inicio condicional: en Condiciones del dispositivo, use el cuadro desplegable para seleccionar Nivel máximo de amenazas permitido en el dispositivo.

Opciones para el Valor del nivel de amenaza:

- Protegido: este nivel es el más seguro. El dispositivo no puede tener ninguna amenaza presente y aún puede tener acceso a los recursos de la empresa. Si se encuentra alguna amenaza, el dispositivo se clasificará como no conforme.

- Bajo: el dispositivo se evalúa como compatible si solo hay amenazas de nivel bajo. Cualquier valor por encima coloca al dispositivo en un estado de no conformidad.

- Medio: el dispositivo se evalúa como compatible si las amenazas que se encuentran en él son de nivel bajo o medio. Si se detectan amenazas de nivel alto, se determinará que el dispositivo no es compatible.

- Alto: Este nivel es el menos seguro, ya que permite todos los niveles de amenaza y usa Mobile Threat Defense solo con fines informativos. Los dispositivos deben tener activada la aplicación MTD con esta configuración.

Opciones para Acción:

- Bloquear acceso

- Borrar datos

Tareas: Asigne la directiva a los grupos de usuarios. Los dispositivos que utilicen los miembros de los grupos se evaluarán para determinar su acceso a los datos corporativos en las aplicaciones de destino a través de la protección de aplicaciones de Intune.

Importante

Si crea una directiva de protección de aplicaciones para una aplicación protegida, se evaluará el nivel de amenaza del dispositivo. En función de la configuración, los dispositivos que no cumplan un nivel aceptable se bloquearán o se borrarán de forma selectiva mediante el inicio condicional. Si se bloquean, se les impedirá acceder a los recursos corporativos hasta que se resuelva la amenaza en el dispositivo y se notifique a Intune a través del proveedor de MTD elegido.

Crear una directiva de acceso condicional

Las directivas de acceso condicional pueden usar datos de Microsoft Defender para punto de conexión para bloquear el acceso a los recursos de los dispositivos que superan el nivel de amenaza establecido. Puede bloquear el acceso del dispositivo a los recursos corporativos, como SharePoint o Exchange Online.

Sugerencia

El acceso condicional es una tecnología de Microsoft Entra. El nodo acceso condicional que se encuentra en el centro de administración de Microsoft Intune es el nodo de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Seguridad del punto de conexión>Acceso> condicionalCrear nueva directiva. Dado que Intune presenta la interfaz de usuario de creación de directivas para el acceso condicional desde el Azure Portal, la interfaz es diferente del flujo de trabajo de creación de directivas con el que podría estar familiarizado.

Escriba un nombre de directiva.

En Usuarios, use las pestañas Incluir y Excluir para configurar los grupos que recibirán esta directiva.

En Recursos de destino, establezca Seleccionar a qué se aplica esta directiva a las aplicaciones en la nube y, a continuación, elija qué aplicaciones proteger. Por ejemplo, elija Seleccionar aplicaciones y, a continuación, seleccione Seleccionar, busque y seleccione Office 365 SharePoint Online y Office 365 Exchange Online.

En Condiciones, seleccione Aplicaciones cliente y, a continuación, establezca Configurar en Sí. A continuación, active las casillas de las aplicaciones browser y mobile y los clientes de escritorio. A continuación, seleccione Listo para guardar la configuración de la aplicación cliente.

Para Conceder, configure esta directiva para que se aplique en función de las reglas de cumplimiento de dispositivos. Por ejemplo:

- Seleccione Conceder acceso.

- Active la casilla Requerir que el dispositivo se marque como compatible.

- Seleccione Requerir todos los controles seleccionados. Elija Seleccionar para guardar la configuración de concesión.

En Habilitar directiva, seleccione Activado y, a continuación, Crear para guardar los cambios.

Siguientes pasos

- Configuración de Microsoft Defender para punto de conexión en Android

- Supervisión del cumplimiento de los niveles de riesgo

Obtenga más información en la documentación de Intune:

- Uso de tareas de seguridad con la administración de vulnerabilidades de Defender para puntos de conexión para corregir problemas de los dispositivos

- Introducción a las directivas de cumplimiento de dispositivos de Intune

- Información general de las directivas de protección de aplicaciones

Obtenga más información en la documentación de Microsoft Defender para punto de conexión:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de