Revisión de las acciones de corrección en el Centro de acciones

A medida que se detectan amenazas, entran en juego las acciones de corrección. En función de la amenaza en particular y de cómo se configure la configuración de seguridad, es posible que las acciones de corrección se realicen automáticamente o solo tras la aprobación. Entre los ejemplos de acciones de corrección se incluyen detener la ejecución de un proceso o quitar una tarea programada.

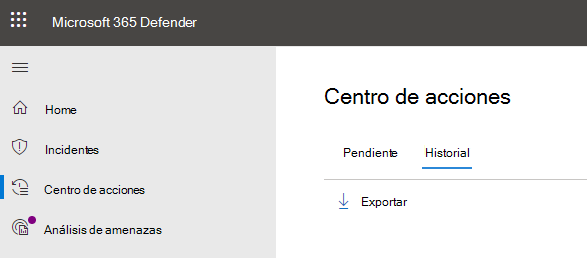

Se realiza un seguimiento de todas las acciones de corrección en el centro de actividades.

En este artículo se describe:

Uso del Centro de acciones

Vaya al portal de Microsoft Defender (https://security.microsoft.com) e inicie sesión.

En el panel de navegación, elija Centro de actividades.

Seleccione la pestaña Pendiente para ver y aprobar (o rechazar) las acciones pendientes. Las acciones pueden surgir de la protección antivirus/antimalware, las investigaciones automatizadas, las actividades de respuesta manual o las sesiones de respuesta en directo.

Seleccione la pestaña Historial para ver una lista de las acciones completadas.

Acciones de corrección

Defender for Business incluye varias acciones de corrección. Estas acciones incluyen acciones de contestación manual, acciones después de la investigación automatizada y acciones de respuesta inmediata.

En la tabla siguiente se enumeran las acciones de corrección que están disponibles.

| Origen | Acciones |

|---|---|

| Interrupción automática de ataques | - Contener un dispositivo - Contener un usuario - Deshabilitar una cuenta de usuario |

| Investigaciones automatizadas | - Poner en cuarentena un archivo - Quitar una clave del registro - Eliminación de un proceso - Detener un servicio - Deshabilitar un controlador - Quitar una tarea programada |

| Acciones de contestación manual | - Ejecutar examen de antivirus - Aislar un dispositivo - Agregar un indicador para bloquear o permitir un archivo |

| Respuesta inmediata | - Recopilación de datos forenses - Análisis de un archivo - Ejecutar un script - Envío de una entidad sospechosa a Microsoft para su análisis - Corrección de un archivo - Buscar amenazas de forma proactiva |

Siguientes pasos

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de