Configurar la unión híbrida Microsoft Entra

Al traer sus dispositivos a Microsoft Entra ID, está maximizando la productividad de los usuarios mediante un inicio de sesión único (SSO) en los recursos de nube y del entorno local. Puede proteger el acceso a los recursos con el acceso condicional al mismo tiempo.

Requisitos previos

- Microsoft Entra Connect versión 1.1.819.0 o posterior.

- No excluya los atributos de dispositivo predeterminados de la configuración de Sincronización de Microsoft Entra Connect. Para más información sobre los atributos de dispositivo predeterminados sincronizados con Microsoft Entra ID, consulte Atributos sincronizados con Microsoft Entra Connect.

- Si los objetos de equipo de los dispositivos que desea mantener unidos a Microsoft Entra híbrido pertenecen a unidades organizativas (UO) específicas, configure las OU correctas para sincronizarlas en Microsoft Entra Connect. Para más información acerca de cómo sincronizar objetos de equipo con Microsoft Entra Connect, consulte Filtrado basado en la unidad organizativa.

- Introduzca las credenciales de administrador global de para el inquilino de Microsoft Entra.

- Credenciales de administrador de empresa para cada uno de los bosques locales de Active Directory Domain Services.

- (Para dominios federados) Al menos Windows Server 2012 R2 con Servicios de federación de Active Directory (AD FS) instalado.

- Los usuarios pueden registrar sus dispositivos con Microsoft Entra ID. Dispone de información complementaria sobre esta configuración en el apartado Configuración de dispositivo del artículo Administración de identidades de dispositivo mediante Azure Portal.

Requisitos de conectividad de red

La unión a Microsoft Entra híbrido requiere que los dispositivos tengan acceso a los siguientes recursos de Microsoft desde dentro de la red de su organización:

https://enterpriseregistration.windows.nethttps://login.microsoftonline.comhttps://device.login.microsoftonline.comhttps://autologon.microsoftazuread-sso.com(si usa o planea usar SSO de conexión directa)- El servicio de token de seguridad (STS) de su organización (para dominios federados)

Advertencia

Si su organización usa servidores proxy que interceptan el tráfico SSL en escenarios tales como la prevención de pérdida de datos o las restricciones de inquilino de Microsoft Entra, asegúrese de que el tráfico a https://device.login.microsoftonline.com se excluya de la interrupción e inspección de TLS. Si no excluye esta dirección URL, pueden surgir interferencias con la autenticación de los certificados de cliente, lo que causaría problemas con el registro de dispositivos y el acceso condicional basado en dispositivos.

Si la organización necesita acceso a Internet mediante un proxy de salida, puede usar la Detección automática de proxy web (WPAD) para que los equipos con Windows 10 o versiones posteriores efectúen el registro de dispositivos con Microsoft Entra ID. Para solucionar problemas de configuración y administración de WPAD, consulte Solución de problemas de la detección automática.

Si no usa WPAD, puede configurar el proxy WinHTTP en el equipo con un objeto directiva de grupo (GPO) a partir de la versión 1709 de Windows 10. Para más información, consulte Configuración del servidor proxy WinHTTP implementado por GPO.

Nota:

Si configura el proxy en el equipo mediante WinHTTP, todos los equipos que no se puedan conectar al proxy configurado no podrán conectarse a Internet.

Si la organización requiere acceso a Internet mediante un servidor proxy saliente autenticado, asegúrese de que los equipos con Windows 10 o versiones posteriores pueden autenticarse correctamente en el proxy de salida. Debido a que los equipos con Windows 10 o versiones posteriores ejecutan el registro de dispositivos mediante el contexto del equipo, configure la autenticación del proxy de salida mediante el contexto del equipo. Realice un seguimiento con su proveedor de proxy de salida en relación a los requisitos de configuración.

Compruebe si el dispositivo tiene acceso a los recursos de Microsoft anteriores con la cuenta del sistema. Para ello, utilice el script para probar la conectividad del registro de dispositivos.

Dominios administrados

Creemos que la mayoría de las organizaciones implementan la unión híbrida de Microsoft Entra con dominios administrados. Los dominios administrados usan la sincronización de hash de contraseñas (PHS) o la autenticación de paso a través (PTA) con el inicio de sesión único fluido. Los escenarios de dominios administrados no exigen la configuración de un servidor de federación.

Configure Microsoft Entra unión híbrida mediante Microsoft Entra Connect para un dominio administrado:

Abra Microsoft Entra Connect y, a continuación, seleccione Configurar.

En Tareas adicionales, seleccione Configurar opciones de dispositivo y, a continuación, seleccione Siguiente.

En Información general, seleccione Siguiente.

En Conectarse a Microsoft Entra ID, escriba las credenciales de administrador global del inquilino de Microsoft Entra.

En Opciones de dispositivos, seleccione Configurar la unión híbrida a Microsoft Entra y, a continuación, seleccione Siguiente.

En Sistemas operativos de los dispositivos, seleccione los sistemas operativos que usan los dispositivos del entorno de Active Directory y, a continuación, seleccione Siguiente.

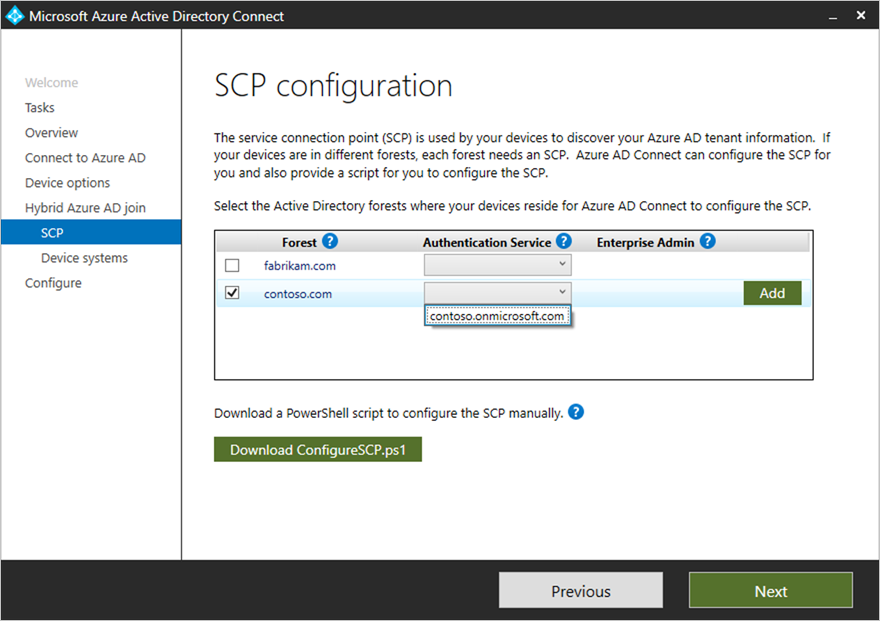

En Configuración de SCP, para cada bosque en el que quiera que Microsoft Entra Connect configure un punto de conexión de servicio (SCP), complete los pasos siguientes y, a continuación, seleccione Siguiente.

- Seleccione el Bosque.

- Seleccione un Servicio de autenticación.

- Seleccione Agregar para especificar las credenciales de administrador de empresa.

En Listo para configurar, seleccione Configurar.

En Configuración completada, seleccione Salir.

Dominios federados

Un entorno federado debe tener un proveedor de identidades que admita los requisitos siguientes. Si tiene un entorno federado en que se utilizan los Servicios de federación de Active Directory (AD FS), entonces los siguientes requisitos ya son compatibles.

- Notificación WIAORMULTIAUTHN: Esta notificación es necesaria para realizar la unión a Microsoft Entra híbrido para dispositivos Windows de nivel inferior.

- Protocolo WS-Trust: Este protocolo es necesario para autenticar en Microsoft Entra ID los dispositivos Windows actuales unidos a Microsoft Entra híbrido. Cuando use AD FS, debe habilitar los siguientes puntos de conexión de WS-Trust:

/adfs/services/trust/2005/windowstransport/adfs/services/trust/13/windowstransport/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Advertencia

Tanto adfs/services/trust/2005/windowstransport como adfs/services/trust/13/windowstransport se deben habilitar como puntos de conexión accesibles desde la intranet y NO deben exponerse como accesible desde la extranet mediante el Proxy de aplicación web. Para más información sobre cómo deshabilitar los puntos de conexión de Windows de WS-Trust, consulte Deshabilitar los puntos de conexión de Windows de WS-Trust en el proxy. Para ver qué puntos de conexión están habilitados, vaya a Servicio>Puntos de conexión en la consola de administración de AD FS.

Configure Microsoft Entra unión híbrida mediante Microsoft Entra Connect para un entorno federado:

Inicie Microsoft Entra Conectar y, a continuación, seleccione Configurar.

En la página Tareas adicionales, seleccione Configurar opciones de dispositivo y, a continuación, seleccione Siguiente.

En la página Información general, seleccione Siguiente.

En la página Conectarse a Microsoft Entra ID, escriba las credenciales de administrador global del inquilino de Microsoft Entra y, a continuación, seleccione Siguiente.

En la página Opciones de dispositivos, seleccione Configurar la unión híbrida a Microsoft Entra y, a continuación, seleccione Siguiente.

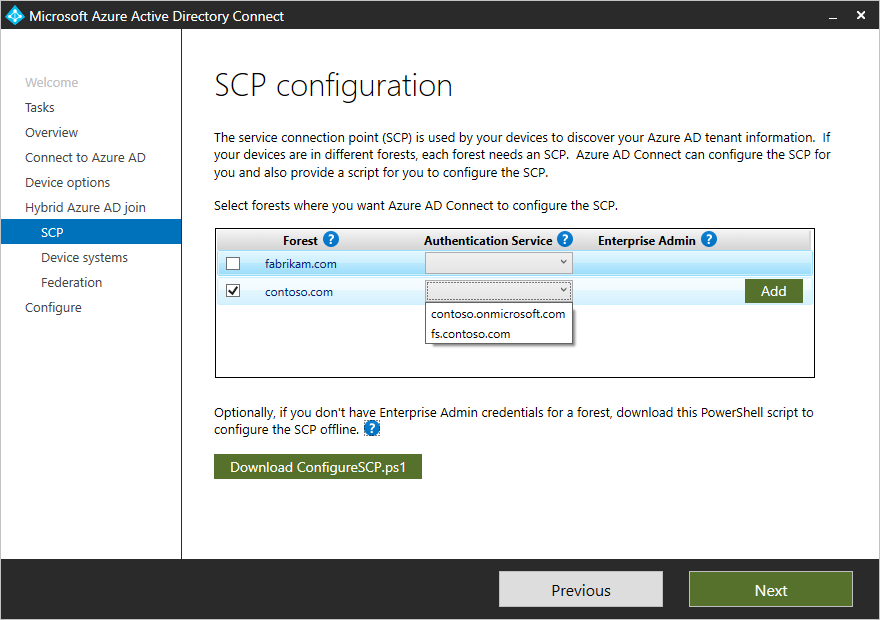

En la página SCP, complete los pasos siguientes y seleccione Siguiente:

- Seleccione el bosque.

- Seleccione el servicio de autenticación. Debe seleccionar servidor de AD FS a menos que su organización tenga exclusivamente clientes Windows 10 o más recientes y configure la sincronización de equipos/dispositivos, o la organización use el inicio de sesión único sin problemas.

- Seleccione Agregar para especificar las credenciales de administrador de empresa.

En la página Sistemas operativos de los dispositivos, seleccione los sistemas operativos que los dispositivos en el entorno de Active Directory utilizan y luego Siguiente.

En la página Configuración de federación, escriba las credenciales del administrador de AD FS y, a continuación, seleccione Siguiente.

En la página Listo para configurar, seleccione Configurar.

En la página Configuración completada, seleccione Salir.

Consideraciones sobre la federación

Con Windows 10 1803 o posterior, si se produce un error en la unión híbrida instantánea de Microsoft Entra para un entorno federado mediante AD FS, nos basamos en Microsoft Entra Connect para sincronizar el objeto de equipo en Microsoft Entra ID para completar el registro de dispositivos para la unión híbrida de Microsoft Entra.

Otros escenarios

Las organizaciones pueden probar la unión híbrida a Microsoft Entra en un subconjunto del entorno antes de un lanzamiento completo. Los pasos para completar una implementación de destino están disponibles en el artículo Validación controlada de la unión híbrida a Microsoft Entra. Las organizaciones deben incluir una muestra de usuarios con diversos roles y perfiles en este grupo piloto. Un lanzamiento dirigido ayuda a identificar las incidencias que puede que el plan no solucione antes de habilitar toda la organización.

Algunas organizaciones no podrán usar Microsoft Entra Connect para configurar AD FS. Los pasos para configurar las notificaciones manualmente se están disponibles en el artículo Configuración manual de dispositivos unidos de manera híbrida a Microsoft Entra.

Nube del Gobierno de EE. UU. (incluido GCCHigh y DoD)

En el caso de las organizaciones incluidas en Azure Government, la unión híbrida a Microsoft Entra requiere que los dispositivos tengan acceso a los siguientes recursos de Microsoft desde dentro de la red de su organización:

https://enterpriseregistration.windows.netyhttps://enterpriseregistration.microsoftonline.ushttps://login.microsoftonline.ushttps://device.login.microsoftonline.ushttps://autologon.microsoft.us(si usa o planea usar SSO de conexión directa)

Solucionar problemas de la unión híbrida Microsoft Entra

Si tiene problemas a la hora de completar la unión híbrida a Microsoft Entra para los dispositivos Windows unidos a un dominio, consulte:

- Solución de problemas de dispositivos mediante el comando dsregcmd

- Solución de problemas de la versión actual de la unión híbrida a Microsoft Entra con dispositivos de Windows

- Solución de problemas de la versión actual de la unión híbrida a Microsoft Entra con dispositivos de Windows

- Solución de problemas de estado de dispositivo pendiente