Configuración de una directiva de asignación automática para un paquete de acceso en la administración de derechos

Puede usar reglas para determinar la asignación de paquetes de acceso según las propiedades de usuario de Microsoft Entra ID, parte de Microsoft Entra. En Administración de derechos, un paquete de acceso puede tener varias directivas y cada directiva establece cómo los usuarios obtienen una asignación al paquete de acceso y durante cuánto tiempo. Como administrador, puede establecer una directiva para las asignaciones automáticas proporcionando una regla de pertenencia, que la administración de derechos seguirá para crear y quitar asignaciones automáticamente. De forma similar a un grupo dinámico, cuando se crea una directiva de asignación automática, los atributos de usuario se evalúan para buscar coincidencias con la regla de pertenencia de la directiva. Cuando cambia un atributo para un usuario, estas reglas de directiva de asignación automática en los paquetes de acceso se procesan para los cambios de pertenencia. Las asignaciones a los usuarios se agregan o quitan en función de si cumplen los criterios de regla.

Puede tener como máximo una directiva de asignación automática en un paquete de acceso y la directiva solo la puede crear un administrador. (Los propietarios del catálogo y los administradores de paquetes de acceso no pueden crear directivas de asignación automática).

En este artículo se describe cómo crear una directiva de asignación automática de paquetes de acceso para un paquete de acceso existente.

Antes de empezar

Tendrá que rellenar los atributos en los usuarios que estarán en el ámbito para el acceso asignado. Los atributos que puede usar en los criterios de reglas de una directiva de asignación de paquetes de acceso son los atributos enumerados en las propiedades admitidas, junto con los atributos de extensión y las propiedades de extensión personalizadas. Estos atributos se pueden incorporar al identificador de Entra de Microsoft revisando al usuario, un sistema de RR. HH. como SuccessFactors, sincronización en la nube de Microsoft Entra Connect o Microsoft Entra Connect Sync. Las reglas pueden incluir hasta 5000 usuarios por directiva.

Requisitos de licencia

El uso de esta característica requiere licencias de Microsoft Entra ID Governance. Para encontrar la licencia adecuada para sus requisitos, consulte Aspectos básicos de las licencias gubernamentales de id. de Microsoft Entra.

Crear una directiva de asignación automática

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Para crear una directiva para un paquete de acceso, debe empezar desde la pestaña Directiva del paquete de acceso. Siga estos pasos para crear una nueva directiva de asignación automática para un paquete de acceso.

Requisitos previos de rol: Administrador global o Administrador de Identity Governance.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de la identidad>Administración de derechos>Paquete de acceso.

En la página Paquetes de acceso, abra un paquete de acceso.

Haga clic en Directivas y, a continuación, en Agregar directiva de asignación automática si desea crear una nueva directiva.

En la primera pestaña, especificará la regla. Seleccione Editar.

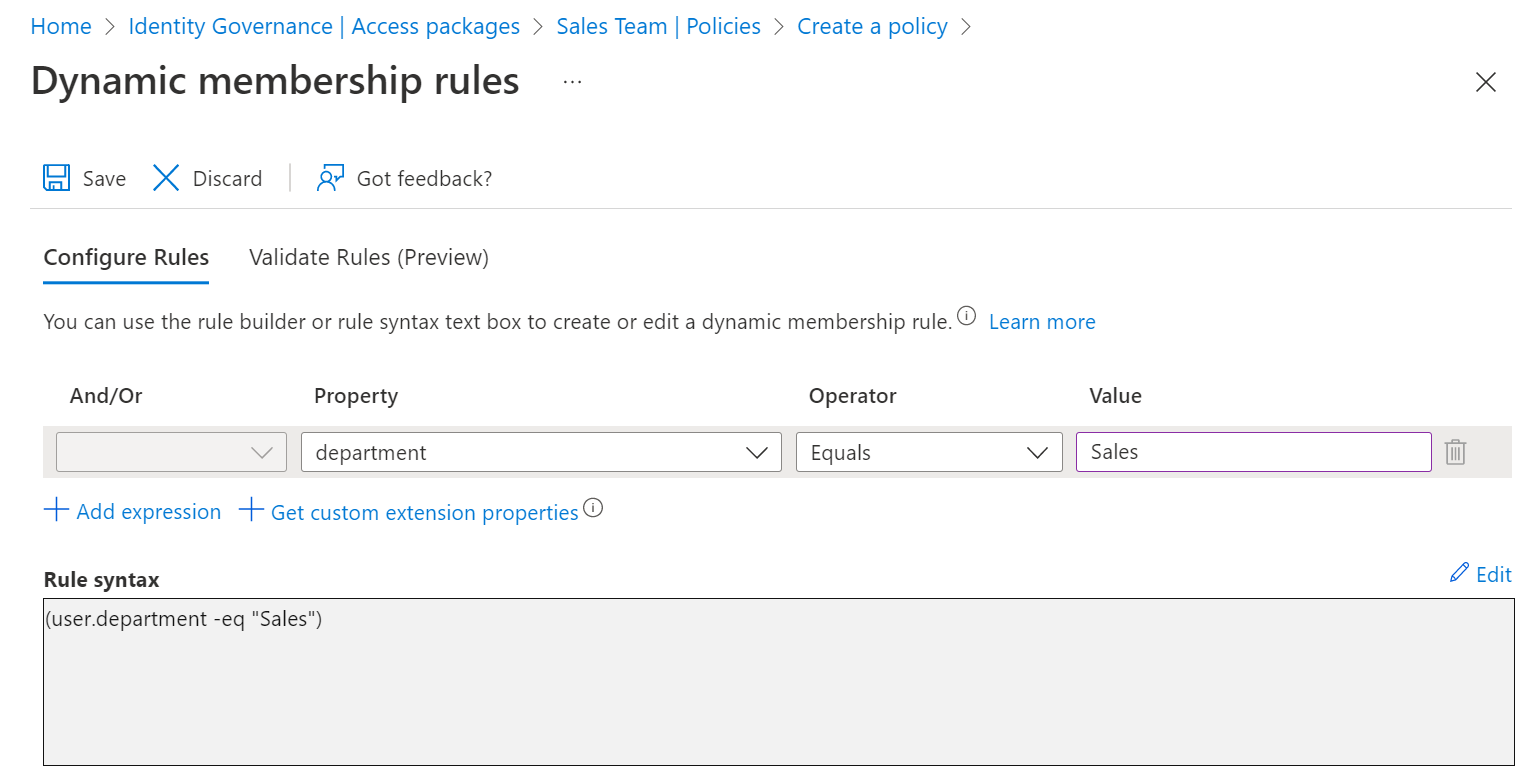

Proporcione una regla de pertenencia dinámica mediante el generador de reglas de pertenencia o haga clic en Editar en el cuadro de texto de sintaxis de la regla.

Nota

Es posible que el generador de reglas no pueda mostrar algunas reglas construidas en el cuadro de texto y para validar una regla actualmente se requiere que esté en el rol de Administrador global. Para más información, consulte el creador de reglas en el centro de administración de Microsoft Entra.

Haga clic en Guardar para cerrar el editor de reglas de pertenencia.

De forma predeterminada, las casillas para crear y quitar automáticamente las asignaciones deben permanecer activadas.

Si desea que los usuarios conserven el acceso durante un tiempo limitado después de que salgan del ámbito, puede especificar una duración en horas o días. Por ejemplo, cuando un empleado abandona el departamento de ventas, puede permitir que sigan conservando el acceso durante 7 días para permitirles usar aplicaciones de ventas y transferir la propiedad de sus recursos en esas aplicaciones a otro empleado.

Seleccione Siguiente para abrir la pestaña Extensiones personalizadas.

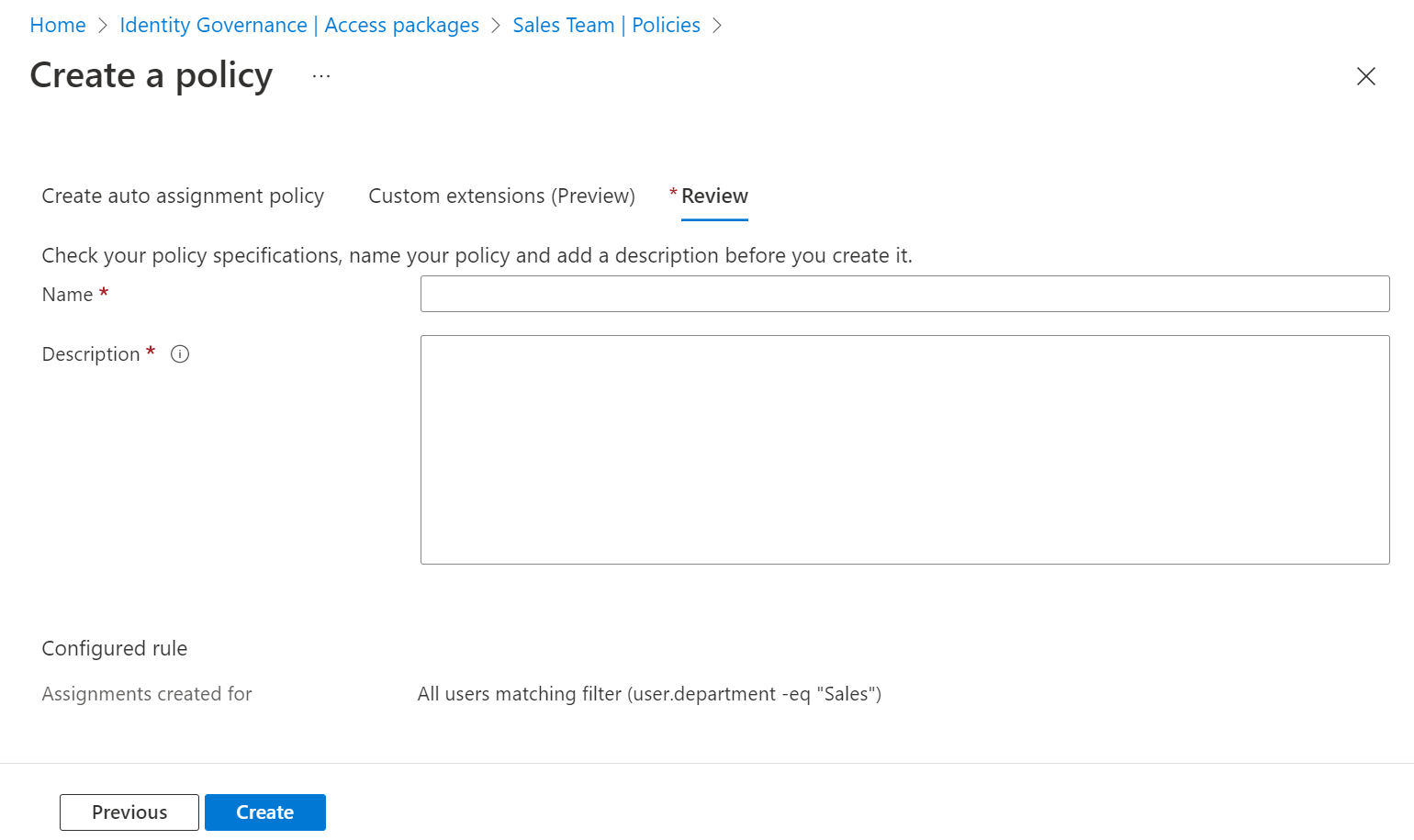

Si tiene extensiones personalizadas en el catálogo que quiere ejecutar cuando la directiva asigna o quita el acceso, puede agregarlas a esta directiva. Seleccione Siguiente para abrir la pestaña Revisar.

Escriba un nombre y una descripción para la directiva.

Haga clic en Crear para guardar la directiva.

Nota:

En este momento, la administración de derechos creará automáticamente un grupo de seguridad dinámico correspondiente a cada directiva para evaluar los usuarios en el ámbito. Este grupo no debe modificarse excepto por la propia administración de derechos. La administración de derechos también puede modificar o eliminar automáticamente este grupo, por lo que no use este grupo para otras aplicaciones o escenarios.

Microsoft Entra ID evaluará los usuarios de la organización que están en el ámbito de esta regla y creará asignaciones para los usuarios que aún no tienen asignaciones al paquete de acceso. Una directiva puede incluir como máximo 5,000 usuarios en su regla. La evaluación puede tardar varios minutos o que las actualizaciones posteriores de los atributos del usuario se reflejen en las asignaciones de los paquetes de acceso.

Creación de una directiva de asignación automática mediante programación

Hay dos maneras de crear una directiva de asignación de paquetes de acceso para la asignación automática mediante programación: con Microsoft Graph y con los cmdlets de PowerShell para Microsoft Graph.

Creación de una directiva de asignación de paquetes de acceso con Graph

Puede crear una directiva mediante Microsoft Graph. Un usuario de un rol adecuado con una aplicación con el permiso EntitlementManagement.ReadWrite.All delegado, o una aplicación en un rol de catálogo con el permiso EntitlementManagement.ReadWrite.All, puede llamar a la API para crear una API de assignmentPolicy. En la carga de solicitud, incluya las propiedades displayName, description, specificAllowedTargets, automaticRequestSettings y accessPackage de la directiva.

Creación de una directiva de asignación de paquetes de acceso con PowerShell

Puede crear una directiva en PowerShell con los cmdlets de Microsoft Graph PowerShell para el módulo Identity Governance versión 1.16.0 o posterior.

El script siguiente muestra el uso del perfil v1.0 para crear una directiva de asignación automática a un paquete de acceso. Para obtener más ejemplos, consulte Creación de assignmentPolicy.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$pparams = @{

DisplayName = "Sales department users"

Description = "All users from sales department"

AllowedTargetScope = "specificDirectoryUsers"

SpecificAllowedTargets = @( @{

"@odata.type" = "#microsoft.graph.attributeRuleMembers"

description = "All users from sales department"

membershipRule = '(user.department -eq "Sales")'

} )

AutomaticRequestSettings = @{

RequestAccessForAllowedTargets = $true

}

AccessPackage = @{

Id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams