Tutorial: Uso de la federación para la identidad híbrida en un único bosque de Active Directory

En este tutorial se muestra cómo crear un entorno de identidad híbrida en Azure mediante la federación y Windows Server Active Directory (Windows Server AD). Puede utilizar el entorno de identidad híbrido que cree para realizar pruebas o para familiarizarse con el funcionamiento de la identidad híbrida.

En este tutorial, aprenderá a:

- Cree una máquina virtual.

- Creación de un entorno de Windows Server Active Directory.

- Creación de un usuario de Windows Server Active Directory.

- Cree un certificado.

- Cree un inquilino de Microsoft Entra.

- Creación de una cuenta de administrador de identidad híbrida en Azure.

- Incorporación de un dominio personalizado al directorio.

- Configure Microsoft Entra Connect.

- Pruebas y comprobación de que los usuarios están sincronizados.

Requisitos previos

Para completar el tutorial, necesita estos elementos:

- Un equipo con Hyper-V instalado. Se recomienda instalar Hyper-V en un equipo Windows 10 o Windows Server 2016.

- Suscripción a Azure. Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

- Un adaptador de red externo, para que la máquina virtual pueda conectarse a Internet.

- Una copia de Windows Server 2016.

- Un dominio personalizado que se pueda comprobar.

Nota

En este tutorial se usan scripts de PowerShell para crear rápidamente el entorno del tutorial. Cada uno de los scripts usa variables que se declaran al principio de estos. Asegúrese de cambiar las variables para reflejar el entorno.

Los scripts del tutorial crean un entorno general de Windows Server Active Directory (Windows Server AD) antes de instalar Microsoft Entra Connect. Los scripts también se usan en tutoriales relacionados.

Los scripts de PowerShell que se usan en este tutorial están disponibles en GitHub.

Creación de una máquina virtual

Para crear un entorno de identidad híbrida, la primera tarea consiste en crear una máquina virtual que se usará como un servidor Windows Server AD local.

Nota

Si nunca ha ejecutado un script en PowerShell en el equipo host, antes de ejecutar scripts, abra Windows PowerShell ISE como administrador y ejecute Set-ExecutionPolicy remotesigned. En el cuadro de diálogo Cambio de directiva de ejecución, seleccione Sí.

Para crear la máquina virtual:

Abra Windows PowerShell como administrador.

Ejecute el siguiente script:

#Declare variables $VMName = 'DC1' $Switch = 'External' $InstallMedia = 'D:\ISO\en_windows_server_2016_updated_feb_2018_x64_dvd_11636692.iso' $Path = 'D:\VM' $VHDPath = 'D:\VM\DC1\DC1.vhdx' $VHDSize = '64424509440' #Create a new virtual machine New-VM -Name $VMName -MemoryStartupBytes 16GB -BootDevice VHD -Path $Path -NewVHDPath $VHDPath -NewVHDSizeBytes $VHDSize -Generation 2 -Switch $Switch #Set the memory to be non-dynamic Set-VMMemory $VMName -DynamicMemoryEnabled $false #Add a DVD drive to the virtual machine Add-VMDvdDrive -VMName $VMName -ControllerNumber 0 -ControllerLocation 1 -Path $InstallMedia #Mount installation media $DVDDrive = Get-VMDvdDrive -VMName $VMName #Configure the virtual machine to boot from the DVD Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

Instalar el sistema operativo

Para terminar de crear la máquina virtual, instale el sistema operativo:

- En el Administrador de Hyper-V, haga doble clic en la máquina virtual.

- Seleccione Inicio.

- En el símbolo del sistema, presione cualquier tecla para arrancar desde CD o DVD.

- En la ventana de inicio de Windows Server, seleccione el idioma y, a continuación, seleccione Siguiente.

- Seleccione Instalar.

- Escriba la clave de licencia y, a continuación, seleccione Siguiente.

- Seleccione la casilla Acepto los términos de licencia y, a continuación, seleccione Siguiente.

- Seleccione Personalizada: instalar solo Windows (avanzado).

- Seleccione Next (Siguiente).

- Cuando finalice la instalación, reinicie la máquina virtual. Inicie sesión y, a continuación, compruebe Windows Update. Instale las actualizaciones para asegurarse de que la máquina virtual está totalmente actualizada.

Instalación de Windows Server AD requisitos previos

Antes de instalar Windows Server AD, ejecute un script que instale los requisitos previos:

Abra Windows PowerShell como administrador.

Ejecute

Set-ExecutionPolicy remotesigned. En el cuadro de diálogo Cambio de directiva de ejecución seleccione Sí a Todo.Ejecute el siguiente script:

#Declare variables $ipaddress = "10.0.1.117" $ipprefix = "24" $ipgw = "10.0.1.1" $ipdns = "10.0.1.117" $ipdns2 = "8.8.8.8" $ipif = (Get-NetAdapter).ifIndex $featureLogPath = "c:\poshlog\featurelog.txt" $newname = "DC1" $addsTools = "RSAT-AD-Tools" #Set a static IP address New-NetIPAddress -IPAddress $ipaddress -PrefixLength $ipprefix -InterfaceIndex $ipif -DefaultGateway $ipgw # Set the DNS servers Set-DnsClientServerAddress -InterfaceIndex $ipif -ServerAddresses ($ipdns, $ipdns2) #Rename the computer Rename-Computer -NewName $newname -force #Install features New-Item $featureLogPath -ItemType file -Force Add-WindowsFeature $addsTools Get-WindowsFeature | Where installed >>$featureLogPath #Restart the computer Restart-Computer

Creación de un entorno de Windows Server AD

Ahora, instale y configure Active Directory Domain Services para crear el entorno:

Abra Windows PowerShell como administrador.

Ejecute el siguiente script:

#Declare variables $DatabasePath = "c:\windows\NTDS" $DomainMode = "WinThreshold" $DomainName = "contoso.com" $DomainNetBIOSName = "CONTOSO" $ForestMode = "WinThreshold" $LogPath = "c:\windows\NTDS" $SysVolPath = "c:\windows\SYSVOL" $featureLogPath = "c:\poshlog\featurelog.txt" $Password = ConvertTo-SecureString "Passw0rd" -AsPlainText -Force #Install Active Directory Domain Services, DNS, and Group Policy Management Console start-job -Name addFeature -ScriptBlock { Add-WindowsFeature -Name "ad-domain-services" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "dns" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "gpmc" -IncludeAllSubFeature -IncludeManagementTools } Wait-Job -Name addFeature Get-WindowsFeature | Where installed >>$featureLogPath #Create a new Windows Server AD forest Install-ADDSForest -CreateDnsDelegation:$false -DatabasePath $DatabasePath -DomainMode $DomainMode -DomainName $DomainName -SafeModeAdministratorPassword $Password -DomainNetbiosName $DomainNetBIOSName -ForestMode $ForestMode -InstallDns:$true -LogPath $LogPath -NoRebootOnCompletion:$false -SysvolPath $SysVolPath -Force:$true

Creación de un usuario de Windows Server AD

A continuación, cree una cuenta de usuario de prueba. Cree esta cuenta en el entorno de Active Directory local. A continuación, la cuenta se sincroniza con Microsoft Entra ID.

Abra Windows PowerShell como administrador.

Ejecute el siguiente script:

#Declare variables $Givenname = "Allie" $Surname = "McCray" $Displayname = "Allie McCray" $Name = "amccray" $Password = "Pass1w0rd" $Identity = "CN=ammccray,CN=Users,DC=contoso,DC=com" $SecureString = ConvertTo-SecureString $Password -AsPlainText -Force #Create the user New-ADUser -Name $Name -GivenName $Givenname -Surname $Surname -DisplayName $Displayname -AccountPassword $SecureString #Set the password to never expire Set-ADUser -Identity $Identity -PasswordNeverExpires $true -ChangePasswordAtLogon $false -Enabled $true

Creación de un certificado para AD FS

Necesita un certificado TLS o SSL que utilizará Servicios de federación de Active Directory (AD FS). El certificado es un certificado autofirmado y se crea para usarlo solo para las pruebas. Se recomienda no usar un certificado autofirmado en un entorno de producción.

Para crear un certificado:

Abra Windows PowerShell como administrador.

Ejecute el siguiente script:

#Declare variables $DNSname = "adfs.contoso.com" $Location = "cert:\LocalMachine\My" #Create a certificate New-SelfSignedCertificate -DnsName $DNSname -CertStoreLocation $Location

Creación de un inquilino de Microsoft Entra

Si no tiene uno, siga los pasos descritos en el artículo Creación de un nuevo inquilino en Microsoft Entra ID para crear un nuevo inquilino.

Creación de una cuenta de administrador de identidades híbridas en Microsoft Entra ID

La siguiente tarea consiste en crear una cuenta de administrador de identidades híbridas. Esta cuenta se usa para crear la cuenta del conector de Microsoft Entra durante la instalación de Microsoft Entra Connect. La cuenta del conector de Microsoft Entra se usa para escribir información en Microsoft Entra ID.

Para crear una cuenta de administrador de identidad híbrida:

Inicie sesión en el centro de administración de Microsoft Entra.

Vaya aIdentidad>Usuarios>Todos los usuarios

Seleccione Nuevo usuario>Crear nuevo usuario.

En el panel Crear nuevo usuario, escriba un Nombre para mostrar y un Nombre principal de usuario para el nuevo usuario. Va a crear la cuenta de administrador de identidad híbrida para el inquilino. Puede mostrar y copiar la contraseña temporal.

- En Asignaciones, seleccione Agregar rol y seleccione Administrador de identidades híbridas.

Después, seleccione Revisar y crear>Crear.

En una nueva ventana del explorador web, inicie sesión en

myapps.microsoft.comcon la nueva cuenta de Administrador de identidad híbrida y la contraseña temporal.Elija una nueva contraseña para la cuenta de Administrador de identidades híbridas y cambie la contraseña.

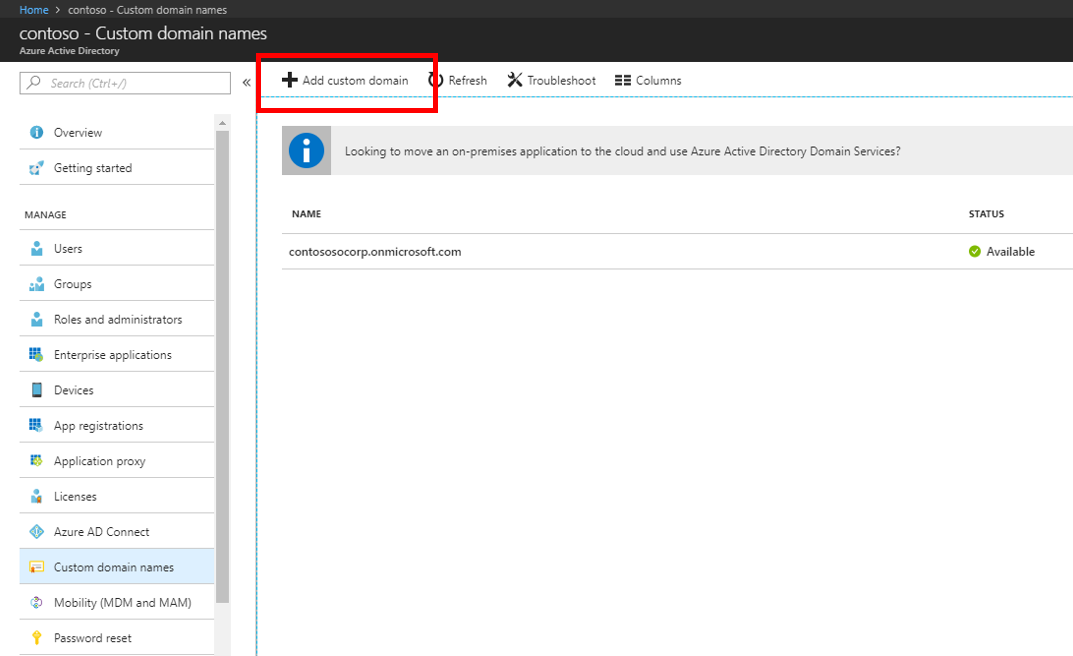

Incorporación de nombres de dominio personalizados al directorio

Ahora que tiene un inquilino y una cuenta de administrador de identidad híbrida, agregue el dominio personalizado, para que Azure pueda comprobarlo.

Para agregar un nombre de dominio personalizado a un directorio:

En [Microsoft Entra centro de administración](https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview), asegúrese de cerrar el panel Todos los usuarios.

En el menú de la izquierda, en Administrar, seleccione Nombres de dominio personalizados.

Seleccione Agregar dominio personalizado.

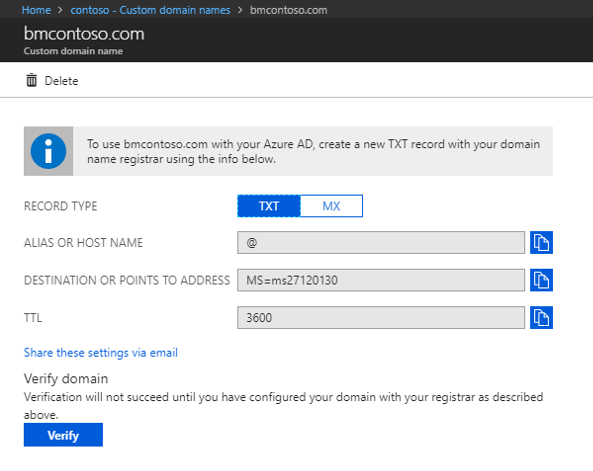

En Nombres de dominio personalizados, escriba el nombre del dominio personalizado y, luego, seleccione Agregar dominio.

En Nombre de dominio personalizado se muestra la información TXT o MX. Debe agregar esta información a la información de DNS del registrador de dominios en su dominio. Vaya al registrador de dominios y escriba la información de TXT o MX en la configuración de DNS del dominio.

Agregar esta información al registrador de dominios permite a Azure comprobar el dominio. La comprobación del dominio puede tardar hasta 24 horas.

Agregar esta información al registrador de dominios permite a Azure comprobar el dominio. La comprobación del dominio puede tardar hasta 24 horas.Para más información, consulte la documentación Incorporación de un dominio personalizado.

Para asegurarse de que el dominio se ha comprobado, seleccione Comprobar.

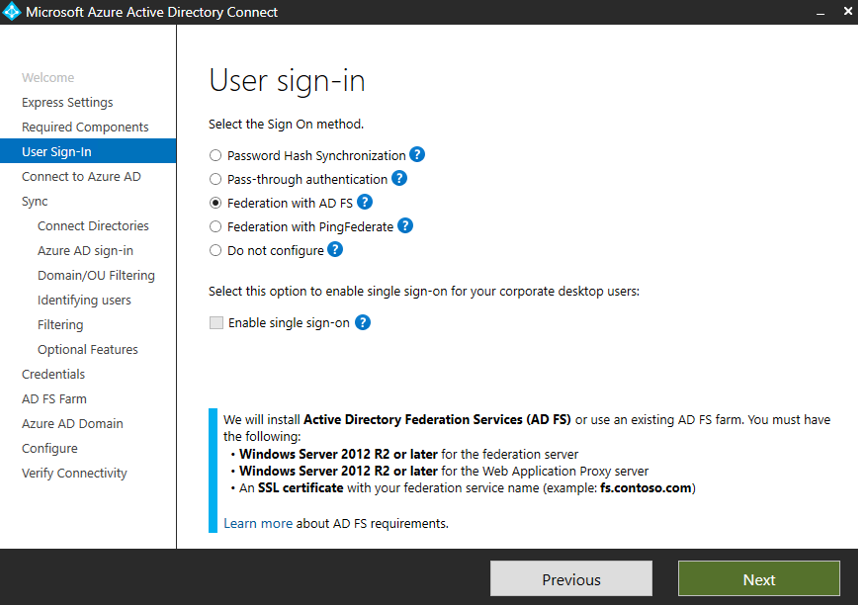

Descarga e instalación de Microsoft Entra Connect

Ahora es el momento de descargar e instalar Microsoft Entra Connect. Una vez instalado, usará la instalación rápida.

Descargue Microsoft Entra Connect.

Vaya a AzureADConnect.msi y haga doble clic para abrir el archivo de instalación.

En Bienvenida, active la casilla para aceptar los términos de licencia y, luego, seleccione Continuar.

En Configuración rápida, seleccione Personalizar.

En Instalar componentes necesarios, seleccione Instalar.

En Inicio de sesión de usuario, seleccione Federación con AD FS y, luego, seleccione Siguiente.

En Conectarse a Microsoft Entra ID, escriba el nombre de usuario y la contraseña de la cuenta de administrador de identidad híbrida que creó anteriormente y, luego, seleccione Siguiente.

En Conectar sus directorios, seleccione Agregar directorio. Luego, seleccione Crear una cuenta de AD y escriba el nombre de usuario y la contraseña de contoso\Administrator. Seleccione Aceptar.

Seleccione Siguiente.

En Configuración de inicio de sesión de Microsoft Entra, seleccione Continuar sin relacionar todos los sufijos UPN con los dominios verificados. Seleccione Siguiente.

En Filtrado de dominios y unidades organizativas, seleccione Siguiente.

En Identificación de forma exclusiva de usuarios, seleccione Siguiente.

En Filtrar usuarios y dispositivos, seleccione Siguiente.

En Características opcionales, seleccione Siguiente.

En Credenciales de administrador de dominio, escriba el nombre de usuario y la contraseña de contoso\Administrator y, luego, haga clic en Siguiente.

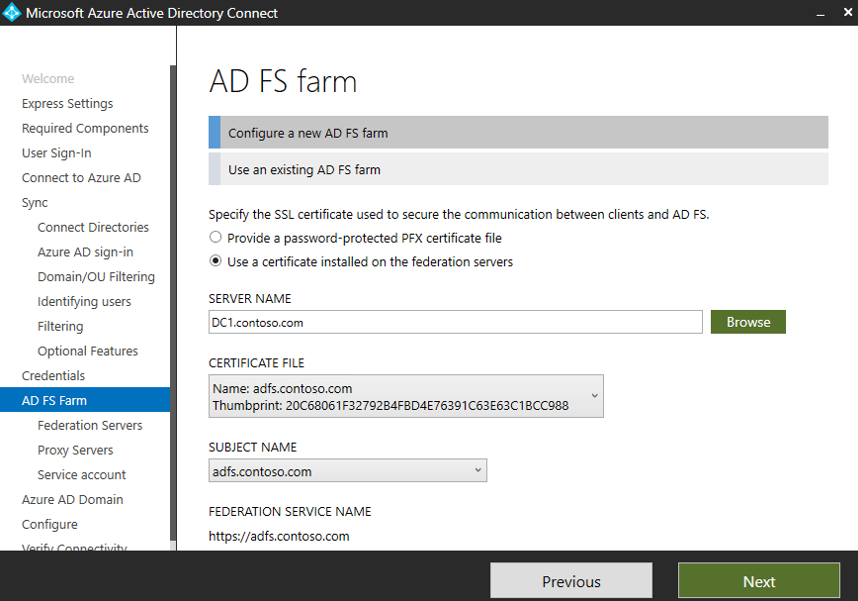

En Granja de AD FS, asegúrese de que la opción Configurar una nueva granja de servidores de AD FS esté seleccionada.

Seleccione Usar un certificado instalado en los servidores de federación y, luego, seleccione Examinar.

En el cuadro de búsqueda, escriba DC1 y selecciónelo en los resultados de la búsqueda. Seleccione Aceptar.

En Archivo de certificado, seleccione adfs.contoso.com, el certificado que creó. Seleccione Siguiente.

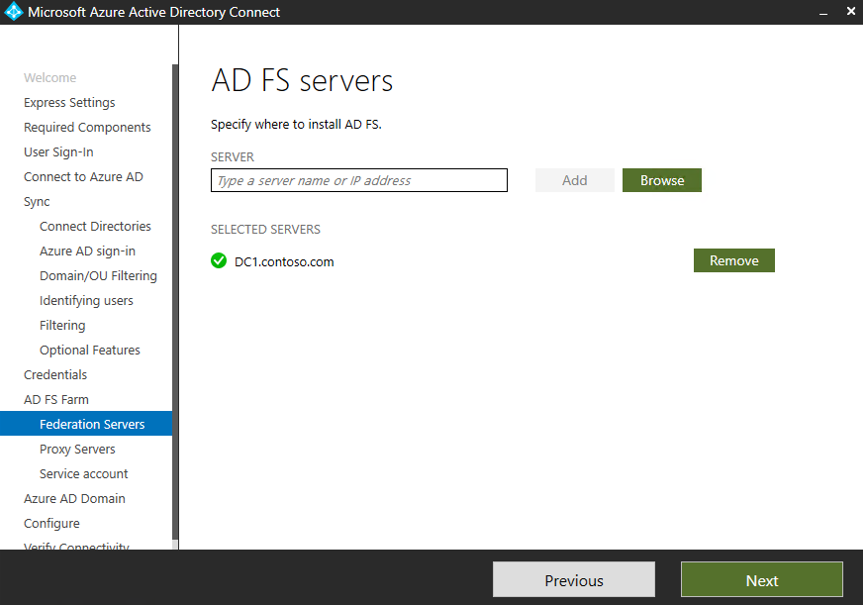

En Servidor de AD FS, seleccione Examinar. En el cuadro de búsqueda, escriba DC1 y selecciónelo en los resultados de la búsqueda. Seleccione Aceptar y después Siguiente.

En Servidores de Proxy de aplicación web, seleccione Siguiente.

En Cuenta del servicio AD FS, escriba el nombre de usuario y la contraseña de contoso\Administrator y, luego, seleccione Siguiente.

En Dominio de Microsoft Entra, seleccione el dominio personalizado comprobado y, luego, seleccione Siguiente.

En Listo para configurar, seleccione Instalar.

Cuando finalice la instalación, seleccione Salir.

Antes de usar Synchronization Service Manager o el Editor de reglas de sincronización, cierre la sesión y vuelva a iniciar sesión.

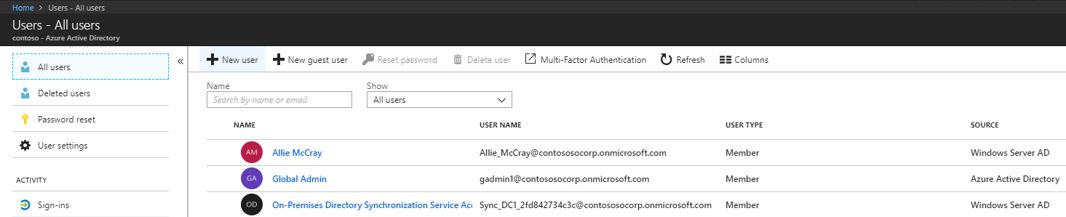

Comprobación de usuarios en el portal

Ahora comprobará que los usuarios del inquilino de Active Directory local se hayan sincronizado y ya estén en el inquilino de Microsoft Entra. Esta sección puede tardar unas horas en completarse.

Para comprobar que los usuarios están sincronizados:

Inicie sesión en el centro de administración de Microsoft Entra al menos como Administrador de identidad híbrida.

Vaya aIdentidad>Usuarios>Todos los usuarios

Compruebe que los nuevos usuarios estén en el inquilino.

Inicie sesión con una cuenta de usuario para probar la sincronización

Para probar que los usuarios del inquilino de Windows Server AD se sincronizan con el inquilino de Microsoft Entra, inicie sesión como uno de los usuarios:

Inicie sesión con una cuenta de usuario que se creó en su nuevo inquilino.

Para el nombre de usuario, use el formato

user@domain.onmicrosoft.com. Use la misma contraseña que utiliza el usuario para iniciar sesión en el Active Directory local.

Ha configurado correctamente un entorno de identidad híbrida que puede usar para probar y familiarizarse con lo que le ofrece Azure.

Pasos siguientes

- Revise Hardware y requisitos previos de Microsoft Entra Connect.

- Aprenda a usar la Configuración personalizada en Microsoft Entra Connect.

- Obtenga más información sobre Microsoft Entra Connect y la federación.