Tutorial: Configuración de BIG-IP Easy Button de F5 para el inicio de sesión único en Oracle PeopleSoft

En este artículo, aprenderá a proteger Oracle PeopleSoft (PeopleSoft) mediante Microsoft Entra ID con la configuración guiada de BIG-IP Easy Button de F5 (16.1).

La integración de BIG-IP con Microsoft Entra ID tiene muchas ventajas:

- Mejora de la gobernanza de confianza cero a través de la autenticación previa y el acceso condicional de Microsoft Entra

- Inicio de sesión único (SSO) entre Microsoft Entra ID y los servicios publicados de BIG-IP

- Gestione las identidades y el acceso desde el centro de administración de Microsoft Entra

Más información:

- Integración de F5 BIG-IP con Microsoft Entra ID

- Habilitación del inicio de sesión único para una aplicación empresarial

Descripción del escenario

En este tutorial, se usa una aplicación PeopleSoft que usa encabezados de autorización HTTP para administrar el acceso al contenido protegido.

Las aplicaciones heredadas carecen de protocolos modernos para admitir la integración de Microsoft Entra. La modernización es costosa, requiere planeamiento e introduce un riesgo potencial de tiempo de inactividad. En su lugar, use un controlador de entrega de aplicaciones (ADC) BIG-IP de F5 para salvar la distancia entre las aplicaciones heredadas y el control de identidad moderno con la transición de protocolo.

Con una instancia de BIG-IP frente a la aplicación, se superpone el servicio con la autenticación previa de Microsoft Entra y el inicio de sesión único basado en encabezados. Esta acción mejora la posición de seguridad de la aplicación.

Nota:

Obtenga acceso remoto a este tipo de aplicación con el proxy de aplicación de Microsoft Entra. Consulte Acceso remoto a aplicaciones locales a través del proxy de aplicación de Microsoft Entra.

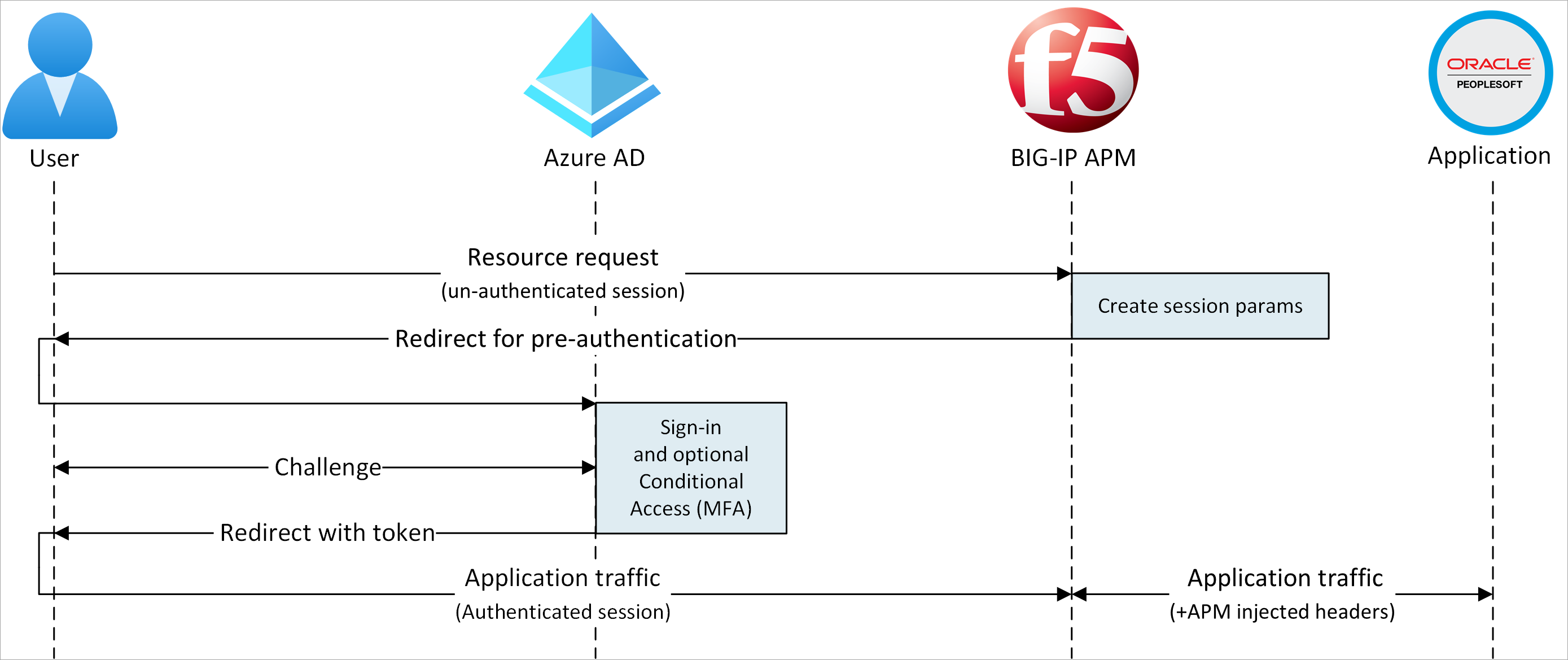

Arquitectura del escenario

La solución de acceso híbrido seguro (SHA) para este tutorial tiene los siguientes componentes:

- Aplicación PeopleSoft: servicio publicado de BIG-IP protegido mediante SHA de Microsoft Entra

- Microsoft Entra ID: el proveedor de identidades (IdP) de Lenguaje de Marcado para Confirmaciones de Seguridad (SAML), que verifica las credenciales de usuario, el acceso condicional y el SSO basado en SAML en BIG-IP

- Mediante el inicio de sesión único, Microsoft Entra ID proporciona atributos de sesión a BIG-IP.

- BIG-IP : proxy inverso y proveedor de servicios SAML (SP) en la aplicación. Este delega la autenticación en el IdP de SAML y, luego, realiza el inicio de sesión único basado en encabezados en el servicio PeopleSoft.

El este caso, de acceso híbrido seguro (SHA), para este escenario admite flujos iniciados por SP e IdP. En el diagrama siguiente se muestra el flujo iniciado por SP.

- El usuario se conecta al punto de conexión de la aplicación (BIG-IP).

- La directiva de acceso de APM de BIG-IP redirige al usuario a Microsoft Entra ID (IdP de SAML).

- Microsoft Entra autentica previamente al usuario y aplica directivas de acceso condicional.

- Se redirige al usuario a BIG-IP (SP de SAML) y el inicio de sesión único se realiza con el token SAML emitido.

- BIG-IP inserta los atributos de Microsoft Entra como encabezados en la solicitud a la aplicación.

- La aplicación autoriza la solicitud y devuelve la carga.

Requisitos previos

- Una cuenta gratuita de Microsoft Entra ID o superior

- Si no tiene una, obtenga una cuenta gratuita de Azure.

- Una instancia de BIG-IP o de BIG-IP Virtual Edition (VE) en Azure

- Cualquiera de las siguientes licencias de F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Licencia independiente de F5 BIG-IP APM

- Licencia del complemento F5 BIG-IP APM en una instalación de F5 BIG-IP® Local Traffic Manager™ (LTM) ya existente

- Licencia de evaluación gratuita completa de 90 días de BIG-IP

- Identidades de usuario sincronizadas desde un directorio local a Microsoft Entra ID, o bien creadas en Microsoft Entra ID y devueltas al directorio local

- Uno de los roles siguientes: Administrador global, Administrador de aplicaciones en la nube o Administrador de aplicaciones.

- Un certificado web de SSL para publicar servicios a través de HTTPS o usar certificados predeterminados de BIG-IP durante las pruebas

- Un entorno de PeopleSoft

Configuración de BIG-IP

En este tutorial, se utiliza la configuración guiada 16.1 con una plantilla de Easy Button.

Con Easy Button, los administradores no van entre Microsoft Entra ID y BIG-IP para permitir servicios de SHA. La implementación y la administración de directivas de APM se controlan con el asistente de configuración guiada y Microsoft Graph. La integración garantiza que las aplicaciones puedan admitir la federación de identidades, el SSO y el acceso condicional.

Nota

Reemplace las cadenas o valores de ejemplo de este tutorial por los de su entorno.

Registro de Easy Button

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Antes de que un cliente o servicio acceda a Microsoft Graph, la plataforma de identidad de Microsoft debe confiar en él.

Más información. Inicio rápido: Registro de una aplicación con la plataforma de identidad de Microsoft

Las instrucciones siguientes le ayudarán a crear un registro de aplicación de inquilino para autorizar el acceso de Easy Button a Graph. Con estos permisos, BIG-IP inserta las configuraciones para establecer una confianza entre una instancia de proveedor de servicio de SAML para la aplicación publicada y Microsoft Entra ID como el proveedor de identidades de SAML.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya aIdentidad>Aplicaciones>Registros de aplicaciones > Nuevo registro.

Escriba un nombre para la aplicación.

Para las cuentas solo de este directorio de la organización, especifique quién usa la aplicación.

Seleccione Registrar.

Vaya a Permisos de la API.

Autorice los siguientes permisos de aplicación de Microsoft Graph:

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Concesión de consentimiento del administrador a la organización.

Vaya a Certificados y Secretos.

Genere un nuevo secreto de cliente y anótelo.

Vaya a Información general y anote el id. de cliente y el id. de inquilino.

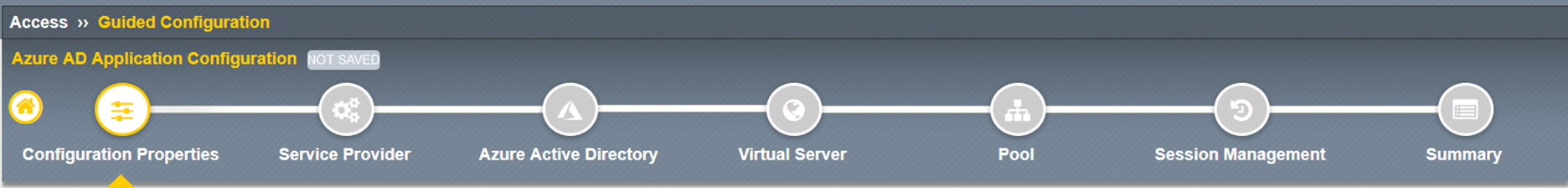

Configuración de Easy Button

- Inicie la configuración guiada de APM.

- Inicie la plantilla Easy Button.

- Vaya a Acceso > Configuración guiada.

- Seleccione Integración de Microsoft.

- Seleccione Aplicación Microsoft Entra.

- Revise la secuencia de configuración.

- Seleccione Siguiente.

- Siga la secuencia de configuración.

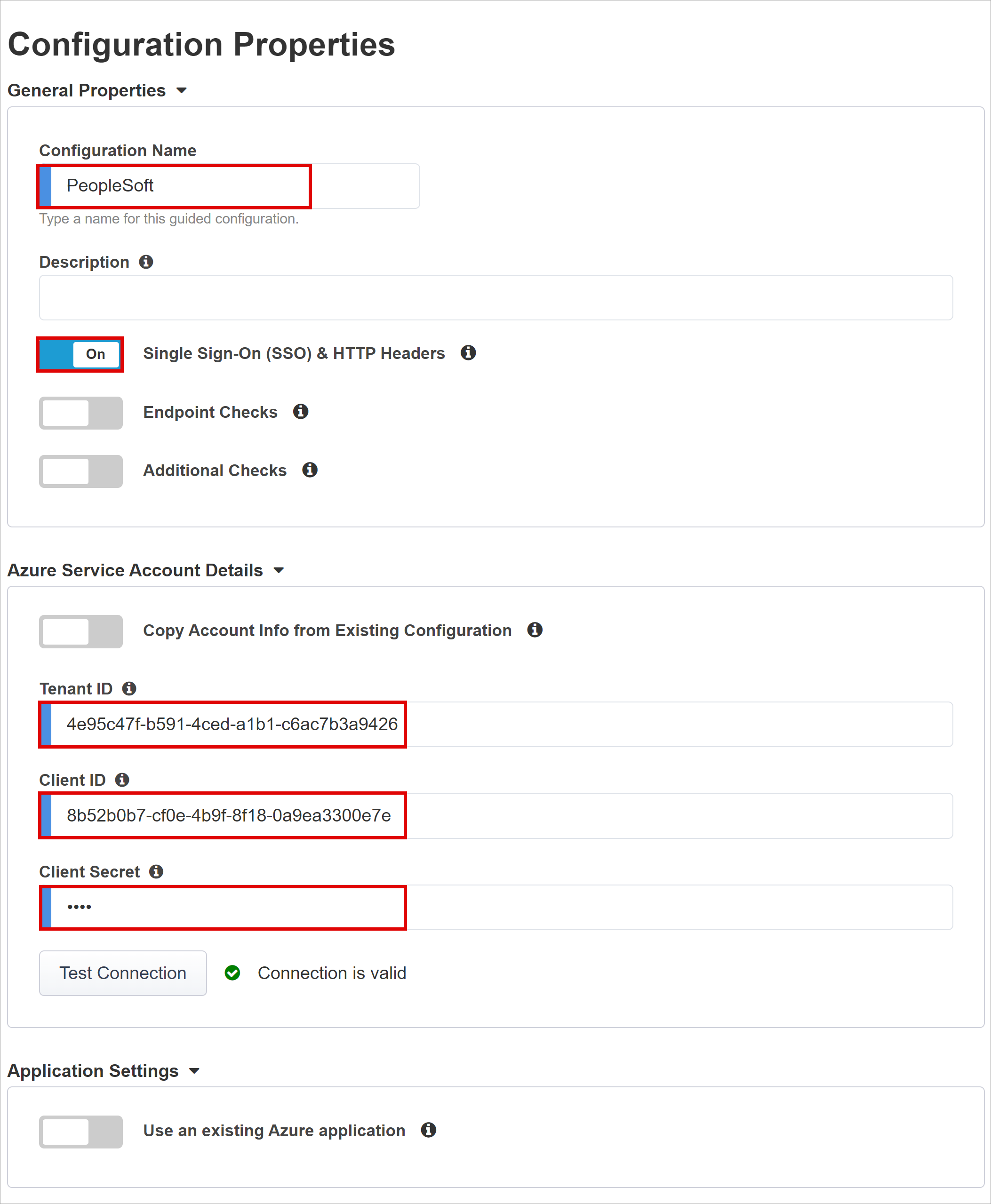

Configuration Properties

Use la pestaña Propiedades de configuración para crear nuevas opciones de configuración de la aplicación y objetos de inicio de sesión único. La sección de detalles de la cuenta de servicio de Azure representa al cliente que registró en el inquilino de Microsoft Entra como una aplicación. Use esta configuración para un cliente OAuth de BIG-IP para registrar un SP de SAML en el inquilino, con propiedades de SSO. Easy Button hace esta acción para los servicios BIG-IP que se publican y habilitan para SHA.

Nota

Algunas de las siguientes opciones son globales. Puede reutilizarlas para publicar más aplicaciones.

- Escriba el nombre de la configuración. Los nombres únicos ayudan a distinguir las configuraciones.

- Para Inicio de sesión único (SSO) y Encabezados HTTP, seleccione Activado.

- Escriba el id. de inquilino, id. de cliente y secreto de cliente que ha anotado.

- Confirme que BIG-IP se conecta al inquilino.

- Seleccione Siguiente.

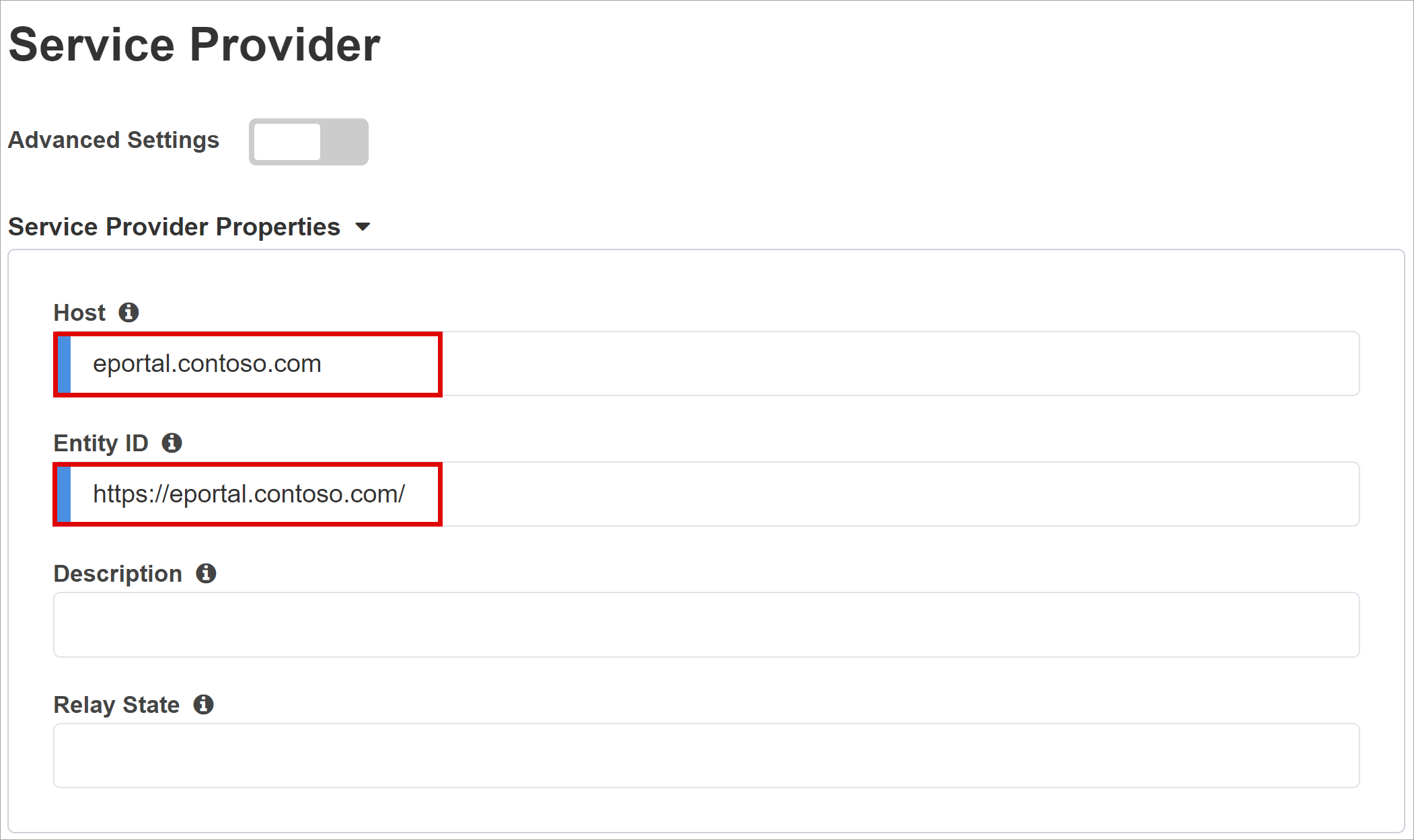

Proveedor de servicios

Use la configuración del proveedor de servicios para definir las propiedades del SP de SAML para la instancia de APM que representa la aplicación protegida por SHA.

- En Host, ingrese el FQDN público de la aplicación segura.

- Para Id. de entidad, escriba el identificador que usa Microsoft Entra ID para identificar el proveedor de servicios de SAML que solicita un token.

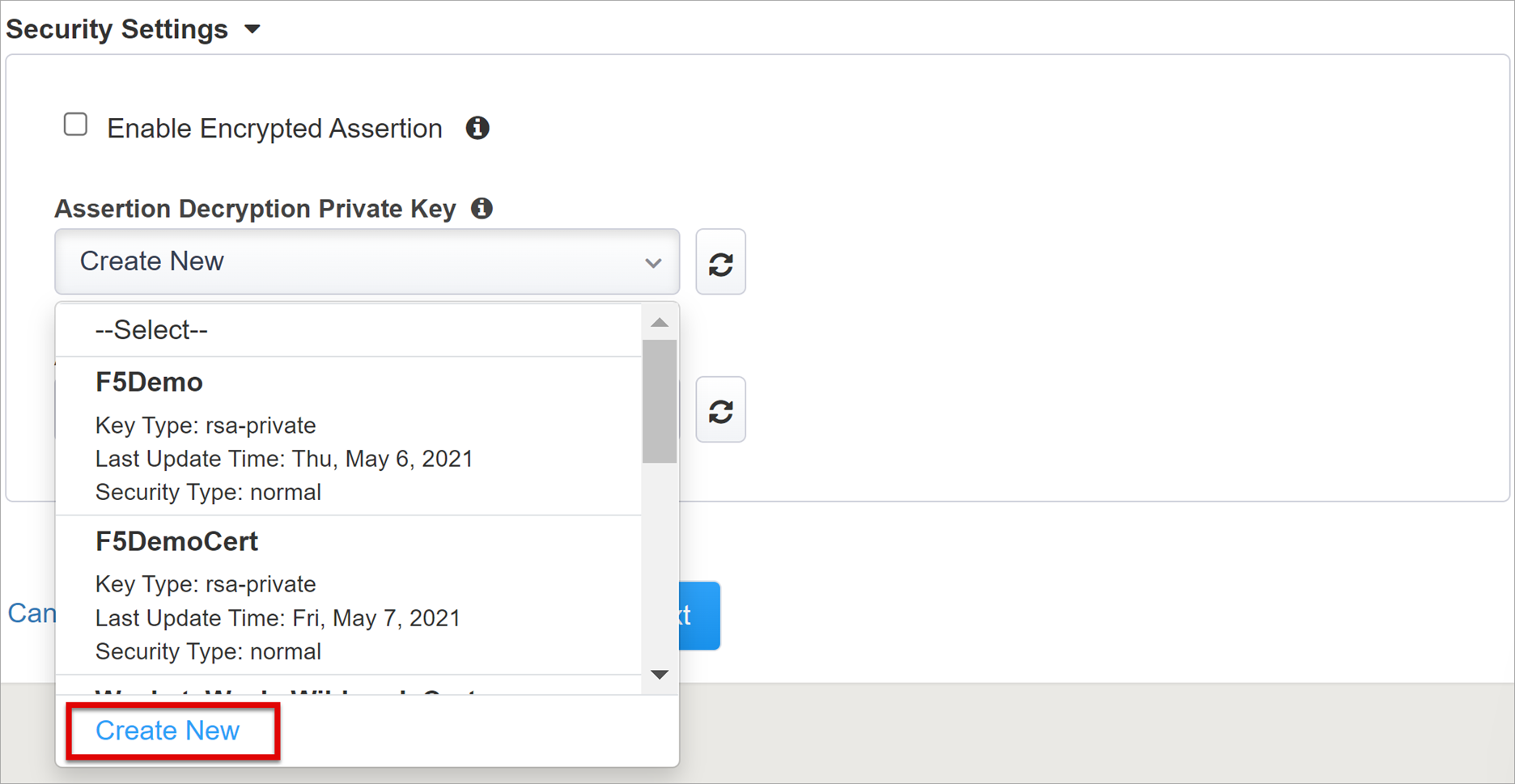

(Opcional) Para Configuración de seguridad, indique si Microsoft Entra ID cifra las aserciones de SAML emitidas. Esta opción aumenta la seguridad de que los tokens de contenido no se intercepten ni que los datos se pongan en peligro.

En la lista Assertion Decryption Private Key (Clave privada de descifrado de aserciones), seleccione Create New (Crear nueva).

- Seleccione Aceptar.

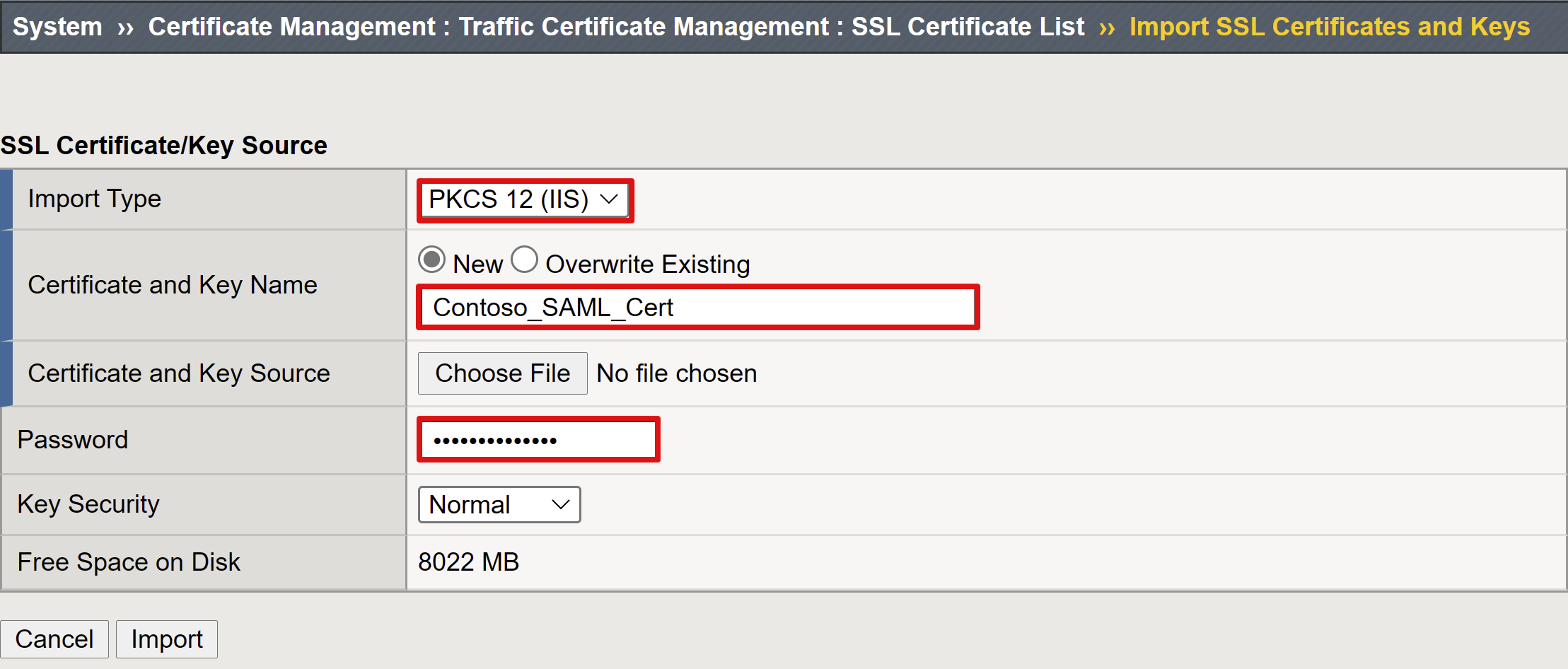

- El cuadro de diálogo Importar certificado SSL y claves aparece en una nueva pestaña.

- En Tipo de importación, seleccione PKCS 12 (IIS). Esta opción importa el certificado y la clave privada.

- Cierre la pestaña del explorador para volver a la pestaña principal.

- Para Habilitar la aserción cifrada, marque la casilla.

- Si ha habilitado el cifrado, seleccione el certificado en la lista Clave privada de descifrado de aserciones. La clave privada es para el certificado que usa APM de BIG-IP para descifrar las aserciones de Microsoft Entra.

- Si ha habilitado el cifrado, seleccione el certificado en la lista Certificado de descifrado de aserciones. BIG-IP carga este certificado en Microsoft Entra ID para cifrar las aserciones de SAML emitidas.

Microsoft Entra ID

Easy Button tiene plantillas para Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP y una plantilla de SHA genérica.

- Seleccione Oracle PeopleSoft.

- Seleccione Agregar.

Configuración de Azure

Escriba el nombre para mostrar para la aplicación BIG-IP que se crea en el inquilino de Azure AD. El nombre aparece en un icono de Mis aplicaciones.

(Opcional) En dirección URL de inicio de sesión, escriba el FQDN público de la aplicación PeopleSoft.

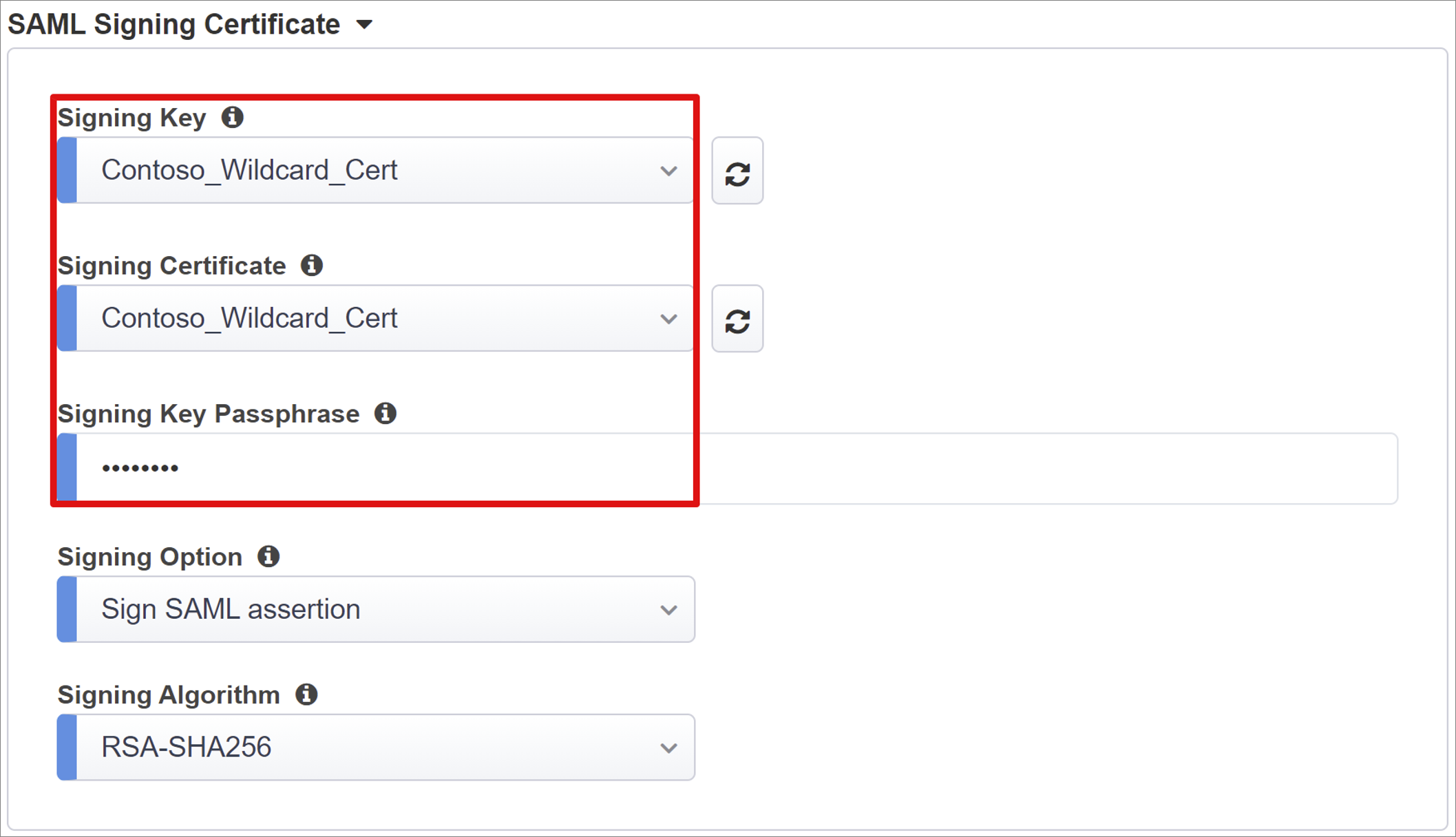

Junto a Clave de firma y Certificado de firma, seleccione Actualizar. Esta acción busca el certificado que ha importado.

En Frase de contraseña de clave de firma, escriba la contraseña del certificado.

(Opcional) En Opción de firma, seleccione una opción. Esta selección asegura que BIG-IP acepte tokens y notificaciones firmados por Microsoft Entra ID.

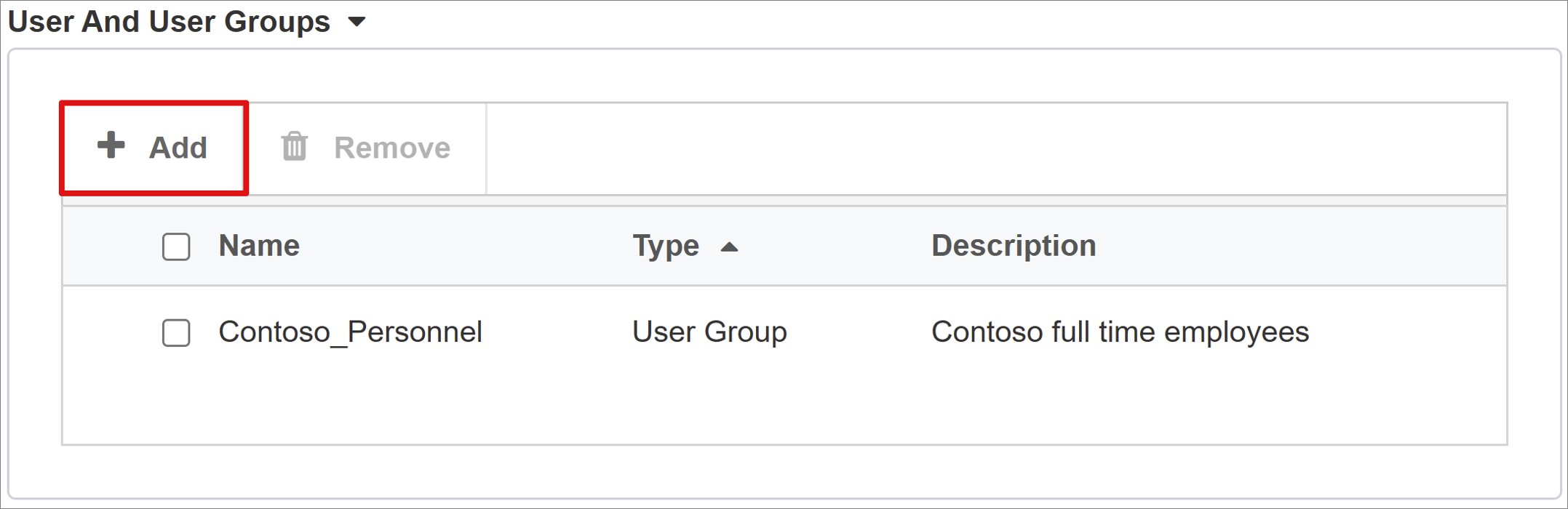

- Los usuarios y grupos de usuarios se consultan dinámicamente desde el inquilino de Microsoft Entra.

- Agregue un usuario o grupo para las pruebas; de lo contrario, se deniega el acceso.

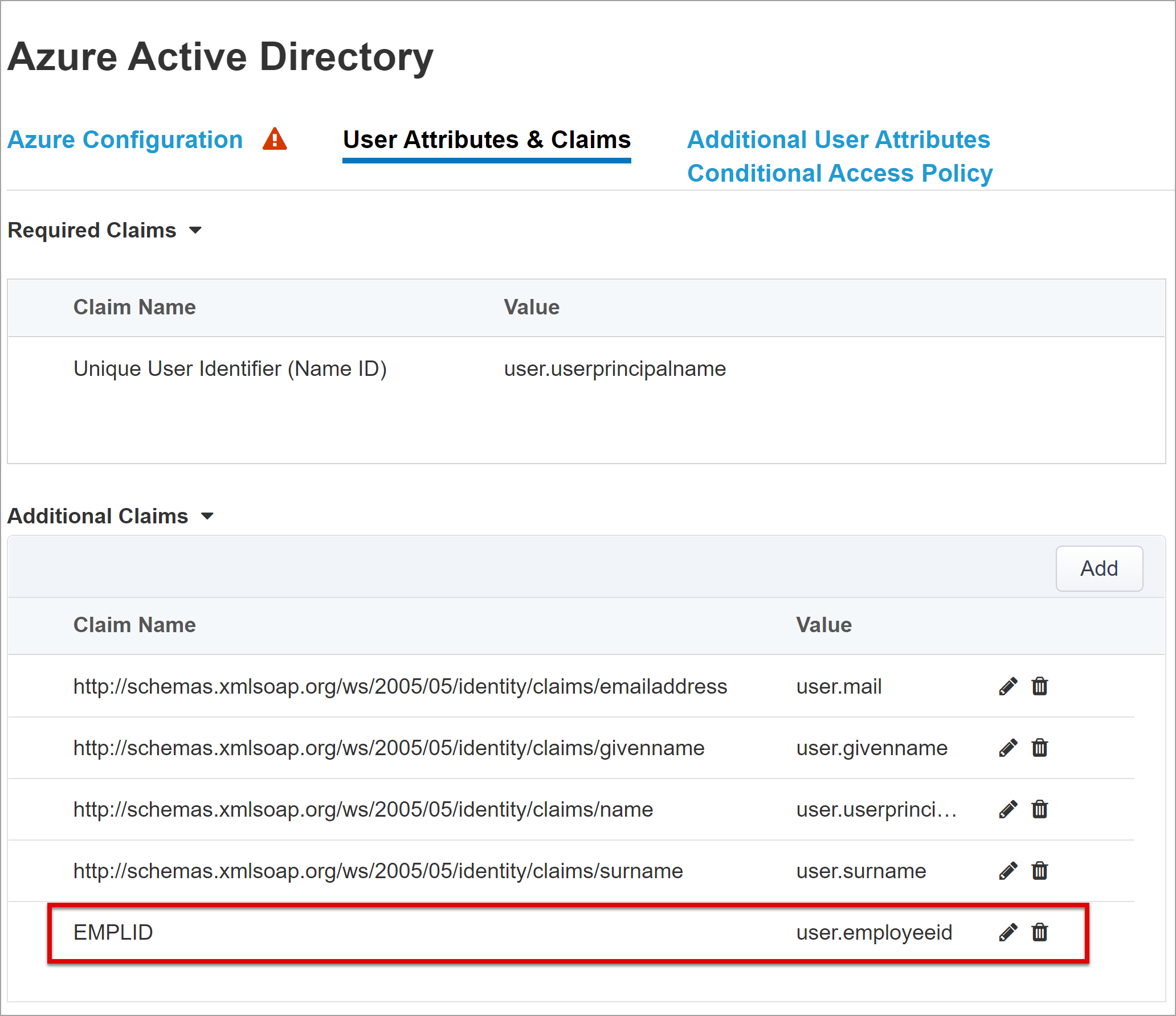

Atributos y notificaciones de usuario

Cuando un usuario se autentica, Microsoft Entra ID emite un token SAML con notificaciones y atributos predeterminados que identifican al usuario. La pestaña Atributos y notificaciones del usuario tiene las notificaciones predeterminadas que se emitirán para la nueva aplicación. Úselo para configurar más notificaciones. En la plantilla de Easy Button, PeopleSoft requiere la notificación de id. de empleado.

Si es necesario, incluya otros atributos de Microsoft Entra. La aplicación PeopleSoft de ejemplo requiere atributos predefinidos.

Atributos de usuario adicionales

La pestaña Atributos de usuario adicionales admite sistemas distribuidos que requieren que los atributos estén almacenados en otros directorios para el aumento de la sesión. Los atributos de un origen LDAP se inyectan como más encabezados de inicio de sesión único para controlar el acceso en función de los roles, los id. de partner, etc.

Nota:

Esta característica no tiene correlación con Microsoft Entra ID; es otro origen de atributo.

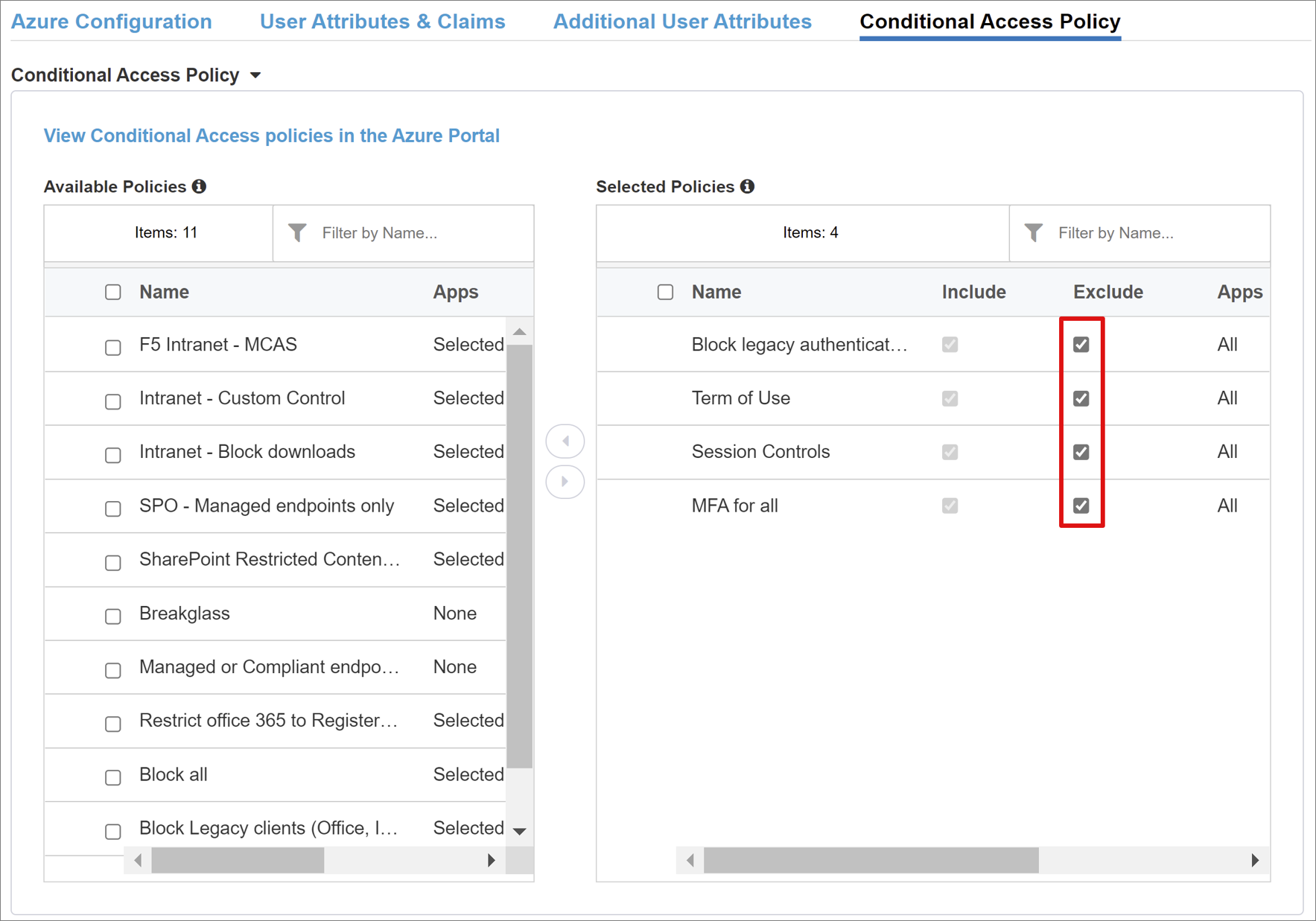

Directiva de acceso condicional

Las directivas de acceso condicional se aplican después de la autenticación previa de Microsoft Entra, para controlar el acceso en función de las señales de dispositivo, aplicación, ubicación y riesgo. La vista Directivas disponibles tiene directivas de acceso condicional sin acciones del usuario. La vista Directivas seleccionadas tiene las directivas dirigidas a las aplicaciones de nube. No puede anular la selección ni mover estas directivas a la lista Directivas disponibles porque se aplican en el nivel de inquilino.

Seleccione una directiva para la aplicación.

- En la lista Directivas disponibles, seleccione una directiva.

- Seleccione la flecha derecha y mueva la directiva a Directivas seleccionadas.

Las directivas seleccionadas deben tener marcada la opción Incluir o Excluir. Si ambas opciones están marcadas, no se aplica la directiva.

Nota:

La lista de directivas aparece una vez al seleccionar la pestaña. Use Actualizar para que el asistente consulte el inquilino. Esta opción aparece después de implementar la aplicación.

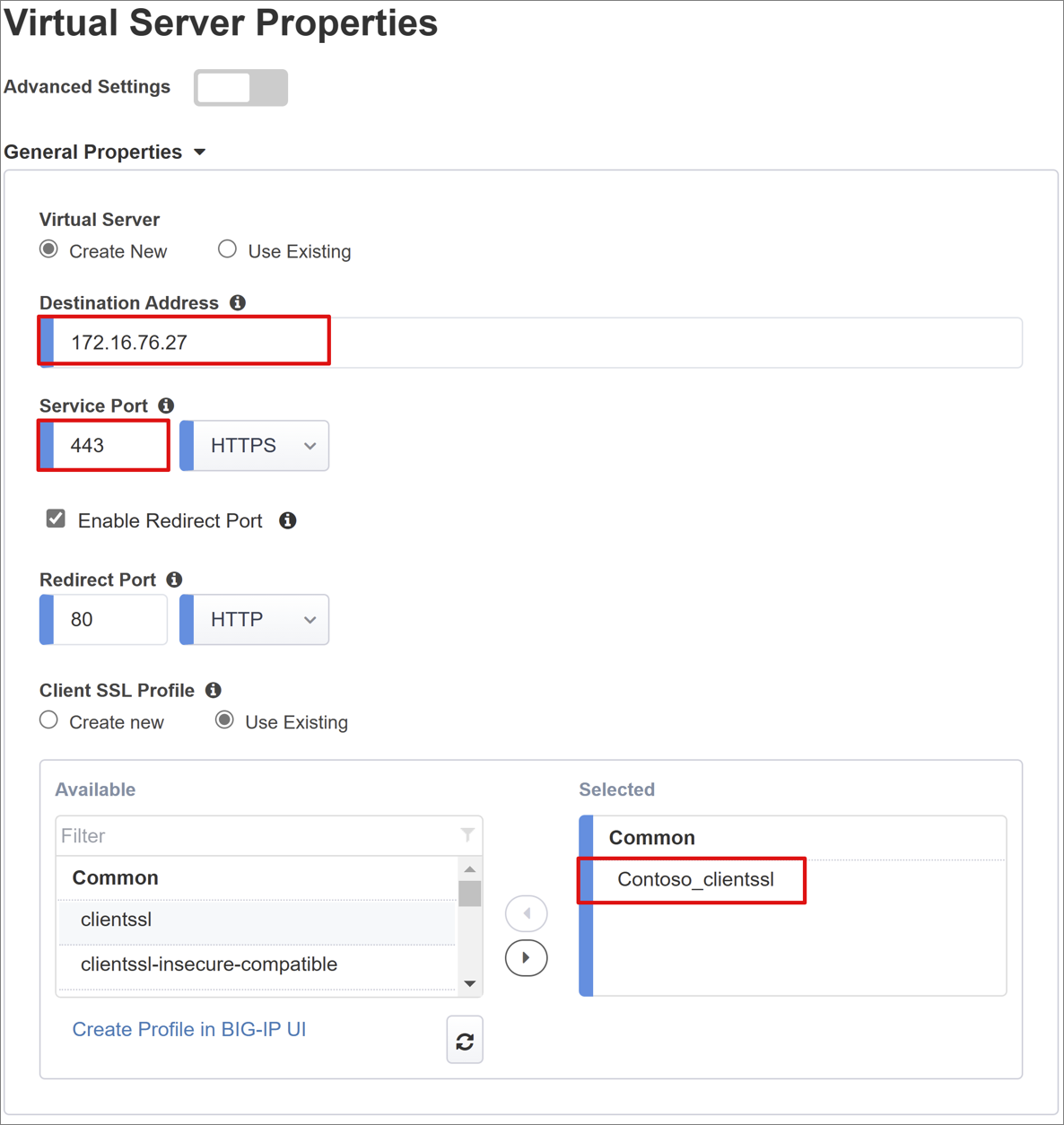

Propiedades del servidor virtual

Un servidor virtual es un objeto del plano de datos de BIG-IP, representado por una dirección IP virtual. El servidor escucha las solicitudes de cliente a la aplicación. El tráfico recibido se procesa y evalúa en relación con el perfil de APM del servidor virtual. A continuación, el tráfico se dirige según la directiva.

- En la dirección de destino, escriba una dirección IPv4 o IPv6 que usa BIG-IP para recibir el tráfico de cliente. Aparece un registro correspondiente en DNS, que permite a los clientes resolver la dirección URL externa de la aplicación publicada en la dirección IP. Use un DNS localhost del equipo de prueba para las pruebas.

- En Puerto de servicio, escriba 443 y seleccione HTTPS.

- En Habilitar puerto de redirección, active la casilla.

- En Puerto de redirección, escriba 80 y seleccione HTTP. Esta opción redirige el tráfico de cliente HTTP entrante a HTTPS.

- En Perfil SSL de cliente, seleccione Usar existente.

- En Común, seleccione la opción que ha creado. Si realiza pruebas, deje el valor predeterminado. El perfil SSL de cliente habilita el servidor virtual para HTTPS para que las conexiones de cliente se cifren con TLS.

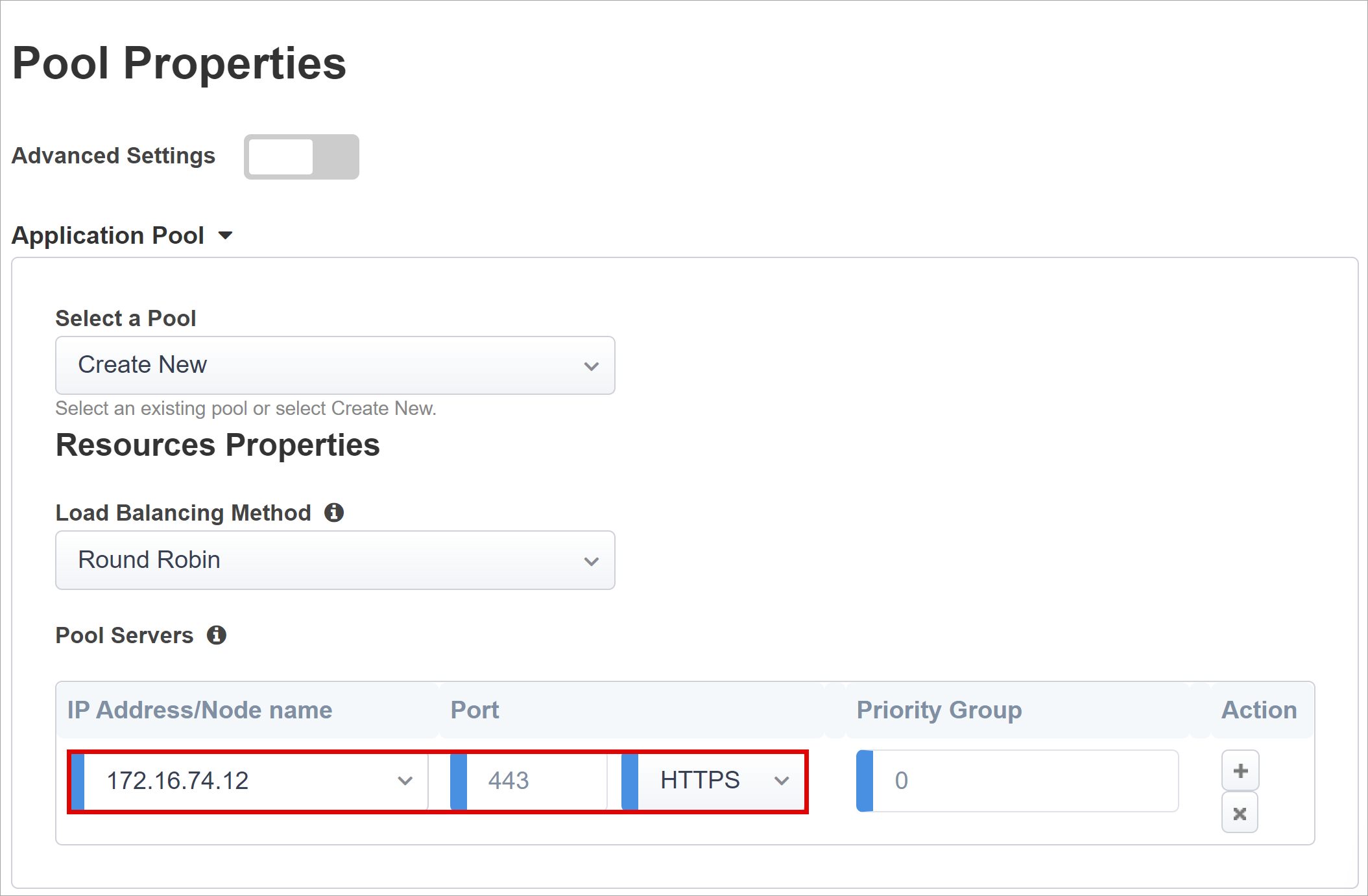

Propiedades del grupo

La pestaña Grupo de aplicaciones tiene los servicios detrás de BIG-IP representados como un grupo con servidores de aplicaciones.

- Para Seleccionar un grupo, seleccione Crear nuevo o seleccione uno.

- Para Método de equilibrio de carga, seleccione Round Robin.

- Para los servidores de grupo, en Dirección IP/Nombre de nodo, seleccione un nodo o escriba una dirección IP y puerto para los servidores que hospedan la aplicación PeopleSoft.

Inicio de sesión único y Encabezados HTTP

El asistente de Easy Button admite encabezados de autorización de Kerberos, portador de OAuth y HTTP para el inicio de sesión único en las aplicaciones publicadas. La aplicación PeopleSoft espera encabezados.

- En Encabezados HTTP, active la casilla.

- En Operación de encabezado, seleccione reemplazar.

- En Nombre de encabezado, escriba PS_SSO_UID.

- Para Valor de encabezado, escriba %{session.sso.token.last.username}.

Nota:

Las variables de sesión de APM entre llaves distinguen entre mayúsculas y minúsculas. Por ejemplo, si escribe OrclGUID y el nombre de atributo es orclguid, se produce un error de asignación de atributos.

Administración de sesiones

Use la configuración de administración de sesión de BIG-IP para definir las condiciones para cerrar o continuar las sesiones de los usuarios. Establezca límites para usuarios y direcciones IP y la información de usuario correspondiente.

Para obtener más información, vaya a support.f5.com y consulte K18390492: Seguridad | Guía de operaciones de APM de BIG-IP

No se incluye en la guía de operaciones la funcionalidad de cierre de sesión único (SLO), que asegura que las sesiones del proveedor de identidad (IdP), BIG-IP y del agente del usuario finalicen cuando los usuarios cierran sesión. Cuando Easy Button crea una instancia de aplicación SAML en el inquilino de Microsoft Entra, este rellena la dirección URL de cierre de sesión con el punto de conexión de cierre de sesión único de APM. El cierre de sesión iniciado por IdP de Mis aplicaciones finaliza las sesiones de cliente y BIG-IP.

Los datos de federación SAML de aplicaciones publicadas son importados desde el inquilino. Esta acción proporciona al APM el punto de conexión de cierre de sesión de SAML para Microsoft Entra ID, lo que garantiza que el cierre de sesión iniciado por SP finalice las sesiones del cliente y de Microsoft Entra. El APM debe saber cuándo un usuario cierra la sesión.

Cuando el portal de webtop de BIG-IP accede a aplicaciones publicadas, el APM procesa un cierre de sesión para llamar al punto de conexión de cierre de sesión de Microsoft Entra. Si no se usa ningún portal de webtop de BIG-IP, el usuario no puede indicar al APM que cierre la sesión. Si el usuario cierra la sesión de la aplicación, BIG-IP omite a la acción. El cierre de sesión iniciado por SP necesita la finalización segura de la sesión. Agregue una función SLO al botón Cerrar sesión de la aplicación para redirigir el cliente al punto de conexión de cierre de sesión de SAML o BIG-IP de Microsoft Entra. La dirección URL del punto de conexión de cierre de sesión de SAML para el inquilino está en Registros de aplicaciones > Puntos de conexión.

Si no puede cambiar la aplicación, considere la opción de que BIG-IP escuche las llamadas de cierre de sesión de la aplicación y desencadene el SLO. Para más información, consulte Cierre de sesión único de PeopleSoft en la sección siguiente.

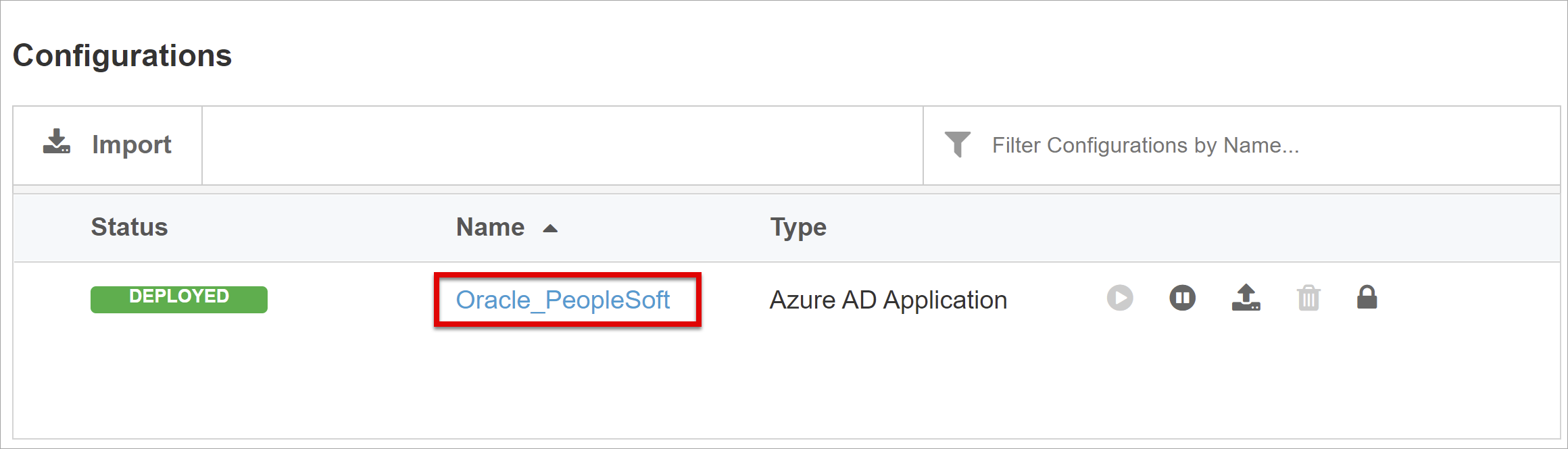

Implementación

- Seleccione Implementar.

- Compruebe la aplicación en la lista de inquilinos de aplicaciones empresariales.

- La aplicación se publica y se puede acceder a ella con SHA.

Configuración de PeopleSoft

Use Oracle Access Manager para la administración de identidades y acceso de la aplicación PeopleSoft.

Para más información, consulte en docs.oracle.com Guía de integración de Oracle Access Manager, integración con PeopleSoft

Configuración del inicio de sesión único de Oracle Access Manager

Configure Oracle Access Manager para aceptar el inicio de sesión único desde BIG-IP.

- Inicie sesión en la consola de Oracle con permisos de administrador.

- Vaya a PeopleTools > Seguridad.

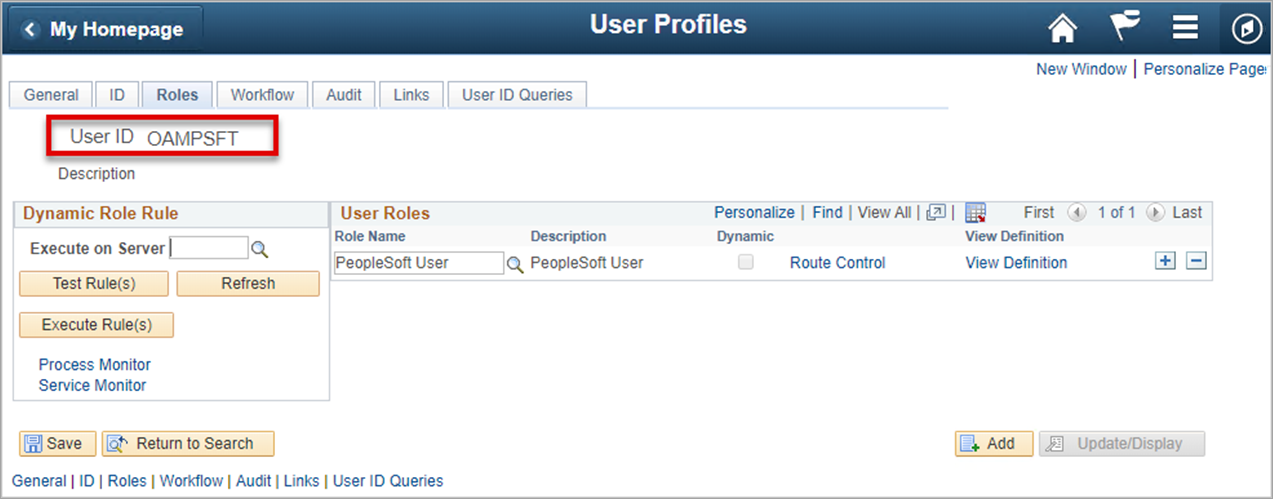

- Seleccione Perfiles de usuario.

- Seleccione Perfiles de usuario.

- Cree un nuevo perfil de usuario.

- En Id. de usuario, escriba OAMPSFT

- En Rol de usuario, escriba Usuario de PeopleSoft.

- Seleccione Guardar.

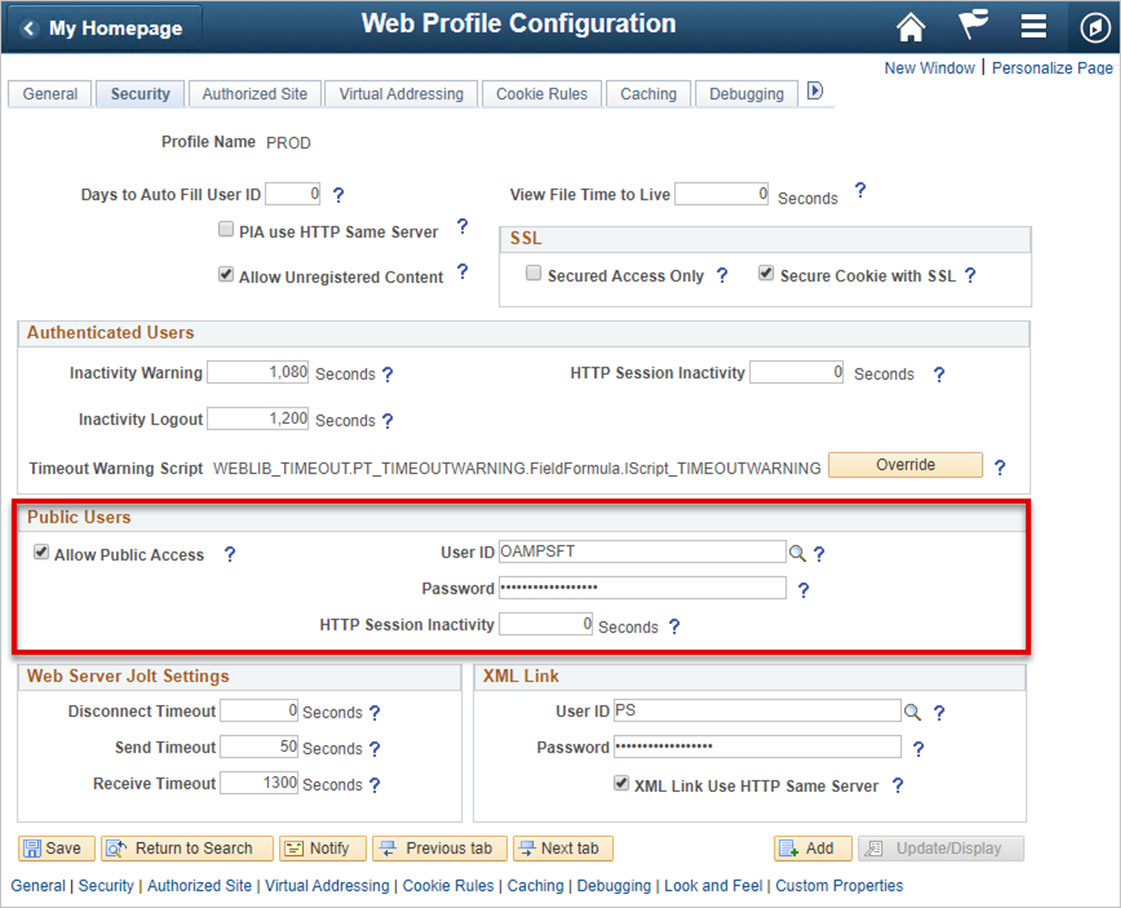

- Vaya a PeopleTools>Perfil web.

- Seleccione el perfil web.

- En la pestaña Seguridad, en Usuarios públicos, seleccione Permitir acceso público.

- En id. de usuario, escriba OAMPSFT.

- Escriba la Contraseña.

- Salga de la consola de PeopleSoft.

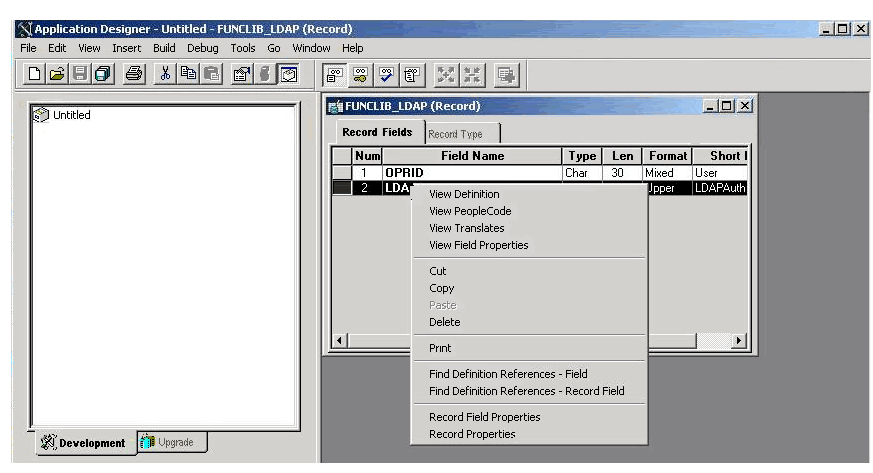

- Inicie el diseñador de aplicaciones PeopleTools.

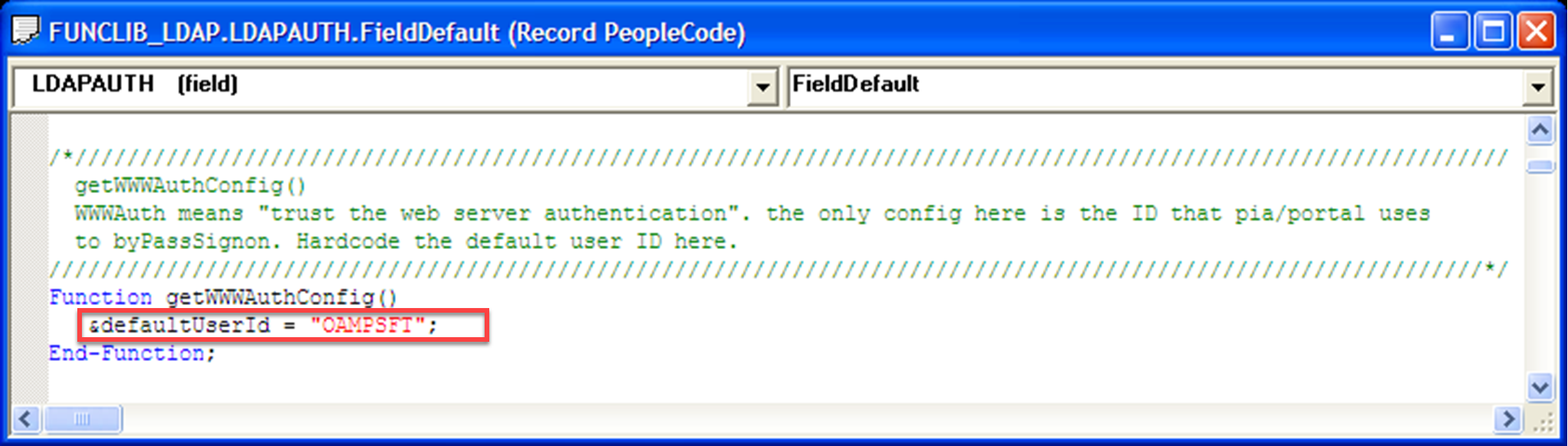

- Haga clic con el botón derecho en el campo LDAPAUTH.

- Seleccione Ver PeopleCode.

Se abrirán las ventanas de código LDAPAUTH.

Busque la función OAMSSO_AUTHENTICATION.

Reemplace el valor defaultUserId por OAMPSFT.

Guarde el registro.

Vaya a **PeopleTools > Seguridad.

Seleccione Objetos de seguridad.

Seleccione Iniciar sesión en PeopleCode.

Habilite OAMSSO_AUTHENTICATION.

Cierre de sesión único de PeopleSoft

Cuando cierra sesión en Mis aplicaciones, se inicia el SLO de PeopleSoft, que, en su lugar, llama al punto de conexión de SLO de BIG-IP. BIG-IP necesita instrucciones para realizar el cierre de sesión único en nombre de la aplicación. Haga que BIG-IP escuche las solicitudes de cierre de sesión del usuario en PeopleSoft y, después, desencadene SLO.

Agregue la compatibilidad de SLO para usuarios de PeopleSoft.

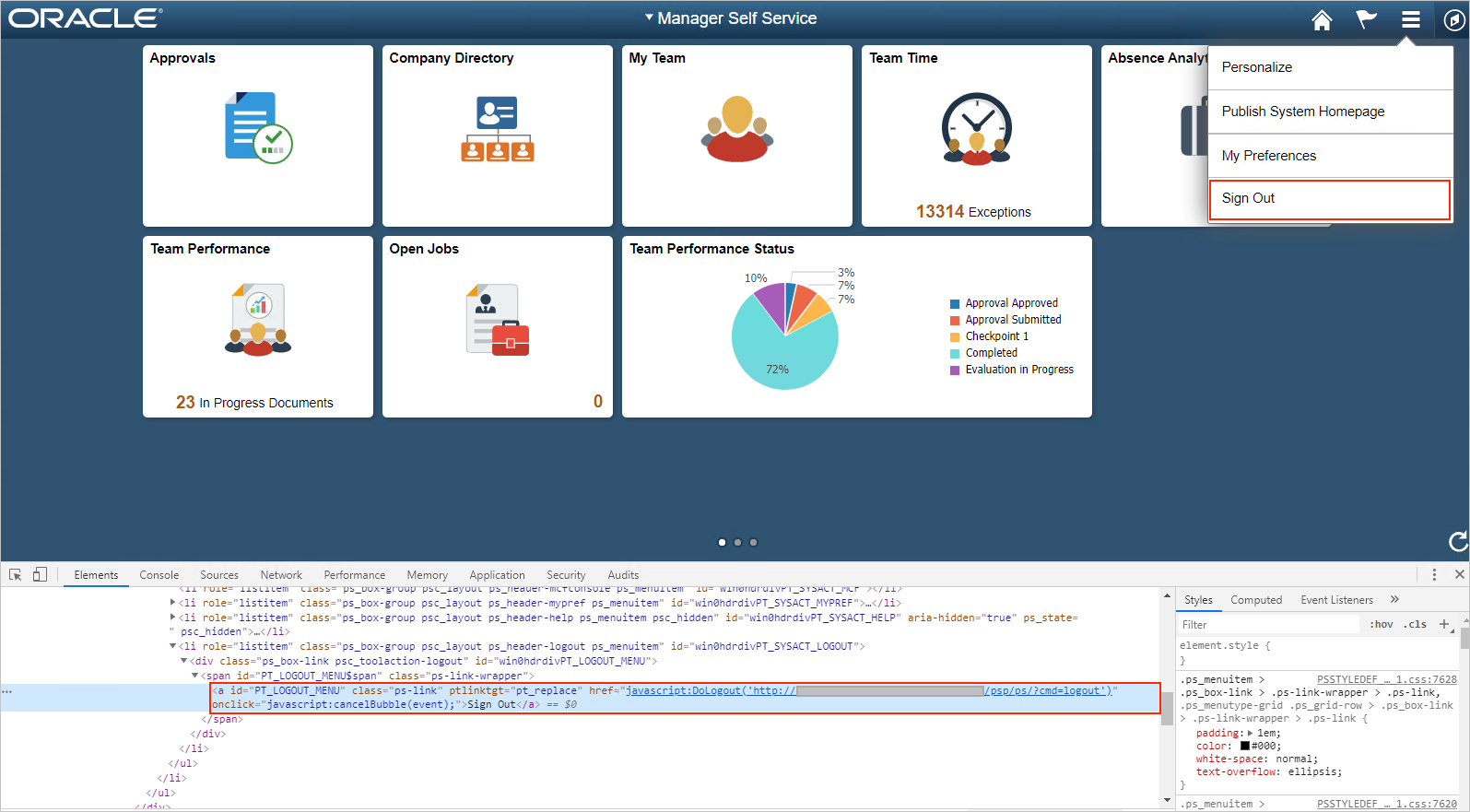

- Obtenga la dirección URL de cierre de sesión del portal de PeopleSoft.

- Abra el portal con un explorador web.

- Habilite las herramientas de depuración.

- Busque el elemento con el id. PT_LOGOUT_MENU.

- Guarde la ruta de acceso de la dirección URL con los parámetros de consulta. En este ejemplo,

/psp/ps/?cmd=logout.

Cree una iRule de BIG-IP para redirigir a los usuarios al punto de conexión de cierre de sesión del SP de SAML: /my.logout.php3.

- Vaya a **Tráfico local > Lista de iRules.

- Seleccione Crear.

- Escriba un nombre para la regla.

- Escriba las siguientes líneas de comandos.

when HTTP_REQUEST {switch -glob -- [HTTP::uri] { "/psp/ps/?cmd=logout" {HTTP::redirect "/my.logout.php3" }}}

- Seleccione Finished (Finalizado).

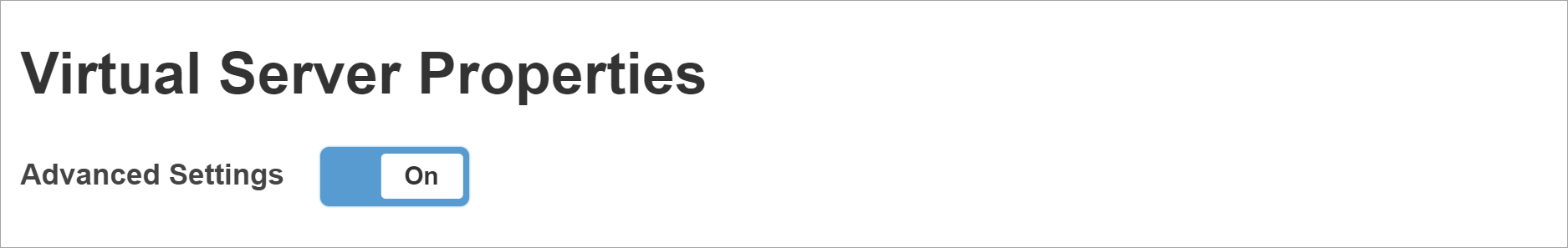

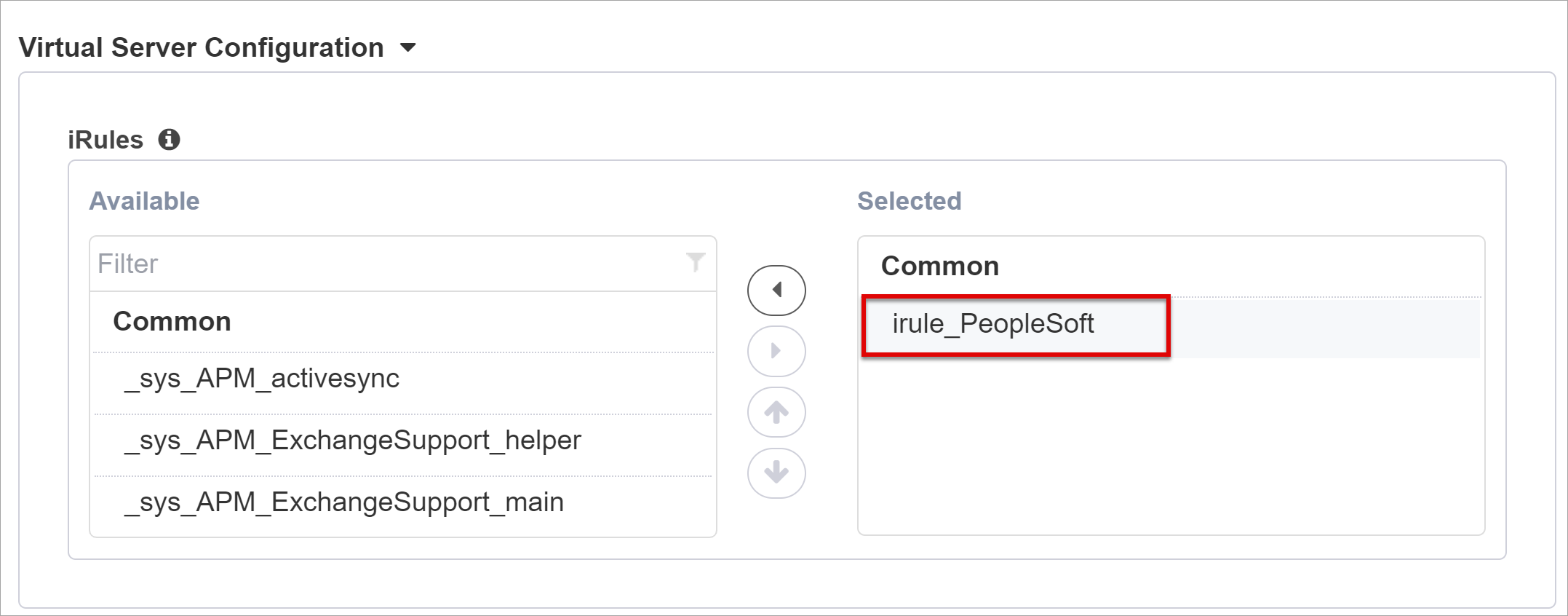

Asigne esta iRule al servidor virtual de BIG-IP.

- Vaya a Acceso > Configuración guiada.

- Seleccione el vínculo de configuración de la aplicación PeopleSoft.

- En la barra de navegación superior, seleccione Servidor virtual.

- En Configuración avanzada, seleccione *Activada.

- Desplácese hasta la parte inferior.

- En Común, agregue la iRule que ha creado.

- Seleccione Guardar.

- Seleccione Next (Siguiente).

- Continúe a las opciones de configuración.

Para más información, vaya a support.f5.com para:

- K42052145: Configuración de la terminación automática de sesión (cierre de sesión) basada en un nombre de archivo al que se hace referencia mediante un identificador URI

- K12056: Información general de la opción de inclusión de un identificador URI de cierre de sesión

Valor predeterminado de la página de aterrizaje de PeopleSoft

Redirija las solicitudes de usuario desde la raíz ("/") al portal PeopleSoft externo, que suele estar en: "/psc/ps/EXTERNAL/HRMS/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GBL"

- Vaya a Tráfico local > iRule.

- Seleccione iRule_PeopleSoft.

- Agregue las siguientes líneas de comandos.

when HTTP_REQUEST {switch -glob -- [HTTP::uri] {"/" {HTTP::redirect "/psc/ps/EXTERNAL/HRMS/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GB"/psp/ps/?cmd=logout" {HTTP::redirect "/my.logout.php3"} } }

- Asigne esta iRule al servidor virtual de BIG-IP.

Confirmar configuración

Con un explorador, vaya a la dirección URL externa de la aplicación PeopleSoft, o bien, seleccione el icono de aplicación en Mis aplicaciones.

Autentíquese en Microsoft Entra ID.

Se le redirigirá al servidor virtual BIG-IP e iniciará sesión con el inicio de sesión único.

Nota

Puede bloquear el acceso directo a la aplicación, forzando así una ruta a través de BIG-IP.

Implementación avanzada

A veces, las plantillas de configuración guiada carecen de flexibilidad.

Más información. Tutorial: Configuración de BIG-IP Access Policy Manager de F5 para inicio de sesión único basado en encabezados

Como alternativa, en BIG-IP, deshabilite el modo de administración estricta de la configuración guiada. Puede cambiar manualmente las configuraciones, pero la mayoría de las configuraciones están automatizadas con las plantillas de asistente.

- Vaya a Acceso > Configuración guiada.

- Al final de la fila, seleccione el candado.

No es posible realizar cambios con la interfaz de usuario del asistente, pero todos los objetos de BIG-IP asociados a la instancia publicada de la aplicación se desbloquean para la administración.

Nota:

Cuando vuelve a habilitar el modo estricto e implementa una configuración, se sobrescribe la configuración aplicada fuera de la configuración guiada. Se recomienda la configuración avanzada para los servicios de producción.

Solución de problemas

Use el registro de BIG-IP para aislar problemas con la conectividad, el inicio de sesión único, infracciones de directivas o asignaciones de variables mal configuradas.

Nivel de detalle del registro

- Vaya a Directiva de acceso > Información general.

- Seleccione Registro de eventos.

- Haga clic en Configuración.

- Seleccione la fila de la aplicación publicada.

- Seleccione Editar.

- Seleccione Acceder a los registros del sistema

- Seleccione Depurar en la lista de inicio de sesión único.

- Selecciona Aceptar.

- Reproduzca el problema.

- Inspección de los registros.

Cuando haya finalizado, revierta esta característica porque el modo detallado genera muchos datos.

Mensaje de error de BIG-IP

Si aparece un error de BIG-IP después de una autenticación previa de Microsoft Entra, es posible que el problema esté relacionado con el inicio de sesión único de Microsoft Entra ID en BIG-IP.

- Vaya a Acceso > Información general.

- Seleccione Informes de acceso.

- Ejecute el informe durante la última hora.

- Revise los registros para encontrar pistas.

Use el vínculo Ver sesión de la sesión para confirmar que APM recibe las notificaciones de Microsoft Entra esperadas.

No hay ningún mensaje de error de BIG-IP

Si no aparece ningún mensaje de error de BIG-IP, el problema podría estar relacionado con la solicitud de back-end o BIG-IP para el inicio de sesión único de la aplicación.

- Vaya a Directiva de acceso > Información general.

- Seleccionar Sesiones activas.

- Seleccione el vínculo de sesión activa.

Use el vínculo Ver variables para determinar problemas de SSO, especialmente si BIG-IP APM obtiene atributos incorrectos de las variables de sesión.

Más información:

- Vaya a devcentral.f5.com para ver ejemplos de asignación de variables de APM

- Vaya a techdocs.f5.com para ver las variables de sesión