Planear la migración de aplicaciones a Microsoft Entra ID

Obtén información sobre las ventajas de Microsoft Entra ID y cómo planear la migración de la autenticación de la aplicación en este artículo. En este artículo, se proporciona información general sobre los criterios de salida y planeación para ayudarle a planear la estrategia de migración y comprender cómo la autenticación de Microsoft Entra puede admitir los objetivos de la organización.

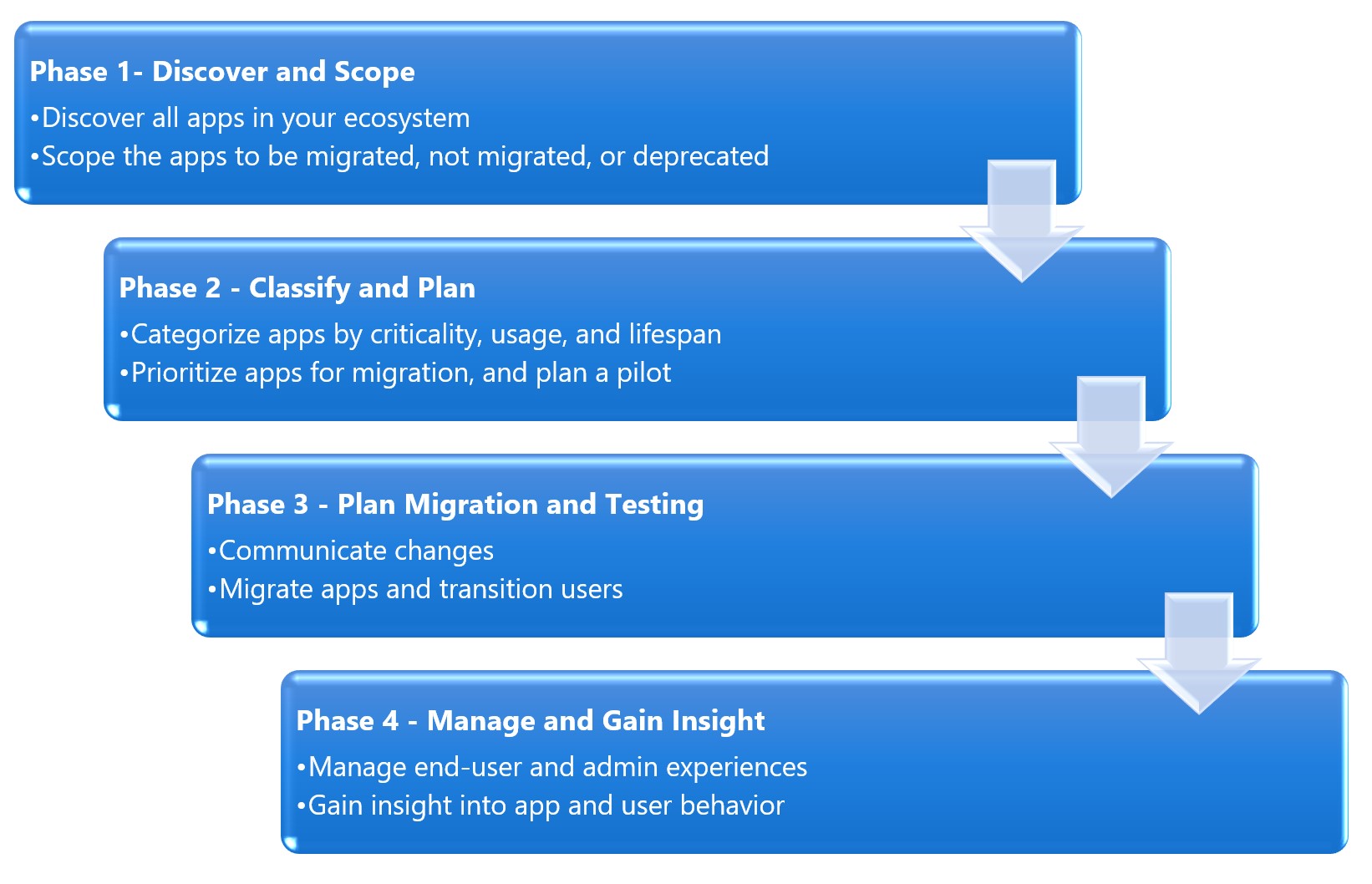

El proceso se divide en cuatro fases. Cada fase contiene criterios detallados de planeación y salida detallados para ayudarte a planear la estrategia de migración y a comprender cómo la autenticación de Microsoft Entra ayuda a los objetivos de tu organización.

Introducción

En la actualidad, su organización requiere varias aplicaciones para que los usuarios puedan trabajar. Probablemente siga agregando, desarrollando o retirando aplicaciones todos los días. Los usuarios tienen acceso a estas aplicaciones desde una amplia gama de dispositivos y ubicaciones tanto corporativos como personales. Abren las aplicaciones de muchas maneras, como:

- A través de la página principal o portal de la empresa

- Marcando como o añadiendo favoritos en sus exploradores

- A través de la dirección URL de un proveedor para las aplicaciones de software como servicio (SaaS)

- Vínculos enviados directamente a los dispositivos de escritorio o móviles del usuario a través de una solución de administración de dispositivos/aplicaciones móviles (MDM/MAM)

Es probable que sus aplicaciones usen los siguientes tipos de autenticación:

Lenguaje de marcado de aserción de seguridad (SAML) u OpenID Connect (OIDC) a través de una solución de federación de soluciones de administración de identidades y acceso (IAM) hospedada en la nube (como Servicios de federación de Active Directory (AD FS), Okta o Ping)

Kerberos o NTLM mediante Active Directory

Autenticación basada en encabezados a través de Ping Access

Para asegurarse de que los usuarios puedan acceder de forma fácil y segura a las aplicaciones, el objetivo es tener un único conjunto de controles y directivas de acceso en los entornos locales y en la nube.

Microsoft Entra ID ofrece una plataforma de identidad universal que proporciona a los empleados, asociados y clientes una identidad única para acceder a las aplicaciones que quieran. La plataforma aumenta la colaboración desde cualquier plataforma y dispositivo.

Con Microsoft Entra ID se incluye un conjunto completo de funcionalidades de administración de identidades. La estandarización de la autorización y la autenticación de sus aplicaciones en Microsoft Entra ID le permite obtener las ventajas que ofrecen estas funcionalidades.

Puede encontrar más recursos de migración en https://aka.ms/migrateapps.

Planificación de las fases de migración y la estrategia del proyecto

A menudo, los errores en los proyectos tecnológicos se deben a expectativas incompatibles, a que las partes interesadas adecuadas no están implicadas o a una falta de comunicación. Garantice una realización correcta mediante la planeación del proyecto.

Fases de la migración

Antes de abordar la información sobre herramientas, debe comprender el proceso de migración. Gracias a varios talleres directos para los clientes, se recomiendan las cuatro fases siguientes:

Conformación del equipo del proyecto

La migración de aplicaciones es un trabajo en equipo y debe asegurarse de que todos los puestos importantes están cubiertos. El apoyo de los directivos de la empresa es importante. Asegúrese de involucrar al conjunto adecuado de patrocinadores ejecutivos, responsables de la toma de decisiones empresariales y expertos en la materia (SME).

Durante el proyecto de migración, una persona puede cumplir varios roles o varias personas pueden cumplir cada rol, en función del tamaño y la estructura de su organización. También puedes depender de otros equipos que jueguen un papel clave en el panorama de seguridad.

En la tabla siguiente se incluyen los roles importantes y sus contribuciones:

| Role | Contribuciones |

|---|---|

| Administrador del proyecto | Responsable del proyecto que se encarga de dirigir el proyecto, lo que incluye: - obtener el apoyo de los ejecutivos - hacer participar a las partes interesadas - administrar programaciones, documentación y comunicaciones |

| Arquitecto de identidades / Administrador de aplicaciones de Microsoft Entra | Responsable de las siguientes tareas: - diseñar la solución en conjunto con las partes interesadas - documentar el diseño de la solución y los procedimientos operativos para entregarlos al equipo de operaciones - administrar los entornos de producción y preproducción |

| Equipo de operaciones de AD local | Organización que administra los distintos orígenes de identidades locales, como los bosques de AD, los directorios de LDAP, los sistemas de recursos humanos, etc. - realizar todas las tareas de corrección necesarias antes de la sincronización - proporcionar las cuentas de servicio necesarias para la sincronización : proporciona acceso para configurar la federación para Microsoft Entra ID |

| Administrador de soporte técnico de TI | Un representante de la organización de soporte técnico de TI que puede proporcionar información sobre la compatibilidad de este cambio desde una perspectiva del departamento de soporte técnico. |

| Propietario de seguridad | Un representante del equipo de seguridad que puede asegurarse de que el plan cumpla los requisitos de seguridad de la organización. |

| Propietarios técnicos de aplicaciones | Incluye a los propietarios técnicos de las aplicaciones y servicios que se integran con Microsoft Entra ID. Proporcionan los atributos de identidad de las aplicaciones que deben incluirse en el proceso de sincronización. Normalmente tienen una relación con los representantes de CSV. |

| Propietario empresarial de la aplicación | Compañeros representantes que pueden proporcionar información sobre la experiencia del usuario y la utilidad de este cambio desde la perspectiva del usuario. Este representante también posee el aspecto empresarial general de la aplicación, que puede incluir la administración del acceso. |

| Grupo piloto de usuarios | Usuarios que realizan pruebas como parte de su trabajo diario, la experiencia piloto y que proporcionan comentarios para guiar el resto de las implementaciones. |

Planeamiento de las comunicaciones

Las claves del éxito radican en una comunicación e interacción empresariales efectivas. Es importante proporcionar a las partes interesadas y a los usuarios finales una vía para obtener información y mantenerse informados de las actualizaciones programadas. Explique a todos el valor de la migración, cuáles son las escalas de tiempo previstas y cómo prepararse para cualquier interrupción temporal de las operaciones. Use varias vías, como sesiones informativas, correos electrónicos, reuniones uno a uno, banners y ayuntamientos.

En función de la estrategia de comunicación que elijas para la aplicación, es posible que desees recordar a los usuarios el tiempo de inactividad pendiente. También debe comprobar que no hay cambios recientes o repercusiones empresariales que requieran posponer la implementación.

En la tabla siguiente, encontrará la comunicación mínima sugerida para mantener informadas a las partes interesadas:

Fases del plan y estrategia del proyecto

| Comunicación | Público |

|---|---|

| Difusión e importancia técnica/empresaral del proyecto | Todos, excepto los usuarios finales |

| Convocatoria para aplicaciones piloto | - Propietarios empresariales de la aplicación - Propietarios técnicos de la aplicación - Equipo de arquitectos e identidades |

Fase 1: detección y ámbito:

| Comunicación | Público |

|---|---|

| - Convocatoria de información de la aplicación - Resultado del ejercicio de ámbito |

- Propietarios técnicos de la aplicación - Propietarios empresariales de la aplicación |

Fase 2: clasificación de aplicaciones y planificación del piloto:

| Comunicación | Público |

|---|---|

| - Resultado de las clasificaciones e implicaciones para la programación de la migración - Programación de la migración preliminar |

- Propietarios técnicos de la aplicación - Propietarios empresariales de la aplicación |

Fase 3: planificación de la migración y pruebas:

| Comunicación | Público |

|---|---|

| - Resultado de las pruebas de migración de aplicaciones. | - Propietarios técnicos de la aplicación - Propietarios empresariales de la aplicación |

| - Notificación de que la migración se aproxima y explicación de las experiencias de usuario final resultantes. - Tiempo de inactividad que se aproxima y comunicaciones completa, incluyendo lo que qué deben hacer ahora, los comentarios y cómo obtener ayuda. |

- Usuarios finales (y todos los demás) |

Fase 4: administración y obtención de conclusiones:

| Comunicación | Público |

|---|---|

| Análisis disponibles y cómo acceder | - Propietarios técnicos de la aplicación - Propietarios empresariales de la aplicación |

Panel de comunicación sobre estados de migración

Es fundamental comunicar el estado general del proyecto de migración, ya que muestra el progreso, y ayuda a los propietarios de las aplicaciones que están próximas a migrarse a prepararse para el traslado. Puede crear un panel sencillo con Power BI u otras herramientas de informes para ofrecer visibilidad del estado de las aplicaciones durante la migración.

Puede plantearse usar los siguientes estados de migración:

| Estados de migración | Plan de acción |

|---|---|

| Solicitud inicial | Busque la aplicación y póngase en contacto con el propietario para obtener más información. |

| Evaluación completada | El propietario de la aplicación evalúa los requisitos de la aplicación y devuelve el cuestionario de la aplicación. |

| Configuración en curso | Desarrolle los cambios necesarios para administrar la autenticación en Microsoft Entra ID |

| Configuración de prueba correcta | Evalúe los cambios y autentique la aplicación en el inquilino de Microsoft Entra de prueba en el entorno de prueba |

| Configuración de producción correcta | Cambie las configuraciones para que funcionen con el inquilino de AD de producción y evalúe la autenticación de la aplicación en el entorno de prueba. |

| Completado/aprobado | Implemente los cambios de la aplicación en el entorno de producción y ejecútelos en el inquilino de Microsoft Entra de producción |

Esta fase garantiza que los propietarios de la app sepan cuál es la programación correspondiente a la migración y la prueba cuando las aplicaciones van a migrarse. También saben cuáles son los resultados de otras aplicaciones migradas. También puede plantearse la posibilidad de proporcionar vínculos a la base de datos de seguimiento de errores para que los propietarios puedan archivar y ver los problemas de las aplicaciones que se van a migrar.