Tutorial: Integración del inicio de sesión único (SSO) de Microsoft Entra con Check Point Remote Secure Access VPN

En este tutorial, aprenderá a integrar Check Point Remote Secure Access VPN con Microsoft Entra ID. Al integrar Check Point Remote Secure Access VPN con Microsoft Entra ID, puede hacer lo siguiente:

- Controlar en Microsoft Entra ID quién tiene acceso a Check Point Remote Secure Access VPN.

- Permitir que los usuarios inicien sesión automáticamente en Check Point Remote Secure Access VPN con sus cuentas de Microsoft Entra.

- Administre sus cuentas en una ubicación central.

Requisitos previos

Para empezar, necesita los siguientes elementos:

- Una suscripción a Microsoft Entra. Si no tiene una suscripción, puede obtener una cuenta gratuita.

- Suscripción habilitada para el inicio de sesión único (SSO) de Check Point Remote Secure Access VPN.

Descripción del escenario

En este tutorial va a configurar y probar el inicio de sesión único de Microsoft Entra en un entorno de prueba.

- Check Point Remote Secure Access VPN admite el SSO iniciado por SP.

Incorporación de Check Point Remote Secure Access VPN desde la galería

Para configurar la integración de Check Point Remote Secure Access VPN en Microsoft Entra ID, es preciso agregar Check Point Remote Secure Access VPN desde la galería a la lista de aplicaciones SaaS administradas.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería, escriba Check Point Remote Secure Access VPN en el cuadro de búsqueda.

- Seleccione Check Point Remote Secure Access VPN en el panel de resultados y, a continuación, agregue la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

Si lo desea, puede usar también el asistente para la configuración de aplicaciones empresariales. En este asistente puede agregar una aplicación al inquilino, agregar usuarios o grupos a la aplicación y asignar roles, así como recorrer la configuración de SSO. Obtenga más información sobre los asistentes de Microsoft 365.

Configuración y prueba del SSO de Microsoft Entra para Check Point Remote Secure Access VPN

Configure y pruebe el SSO de Microsoft Entra con Check Point Remote Secure Access VPN con un usuario de prueba llamado B.Simon. Para que el SSO funcione, es necesario establecer una relación de vinculación entre un usuario de Microsoft Entra y el usuario relacionado de Check Point Remote Secure Access VPN.

Para configurar y probar el SSO de Microsoft Entra con Check Point Remote Secure Access VPN, siga estos pasos:

Configuración del inicio de sesión único de Microsoft Entra, para que los usuarios puedan utilizar esta característica.

- Cree un usuario de prueba de Microsoft Entra para probar el inicio de sesión único de Microsoft Entra con B.Simon.

- Asigne el usuario de prueba de Microsoft Entra, para permitir que B.Simon use el inicio de sesión único de Microsoft Entra.

Configuración de SSO de Check Point Secure Remote Access VPN : para permitir que los usuarios usen esta característica.

- Cree un usuario de prueba de Check Point Remote Secure Access VPN: para tener un homólogo de B.Simon en Check Point Remote Secure Access VPN que esté vinculado a la representación del usuario en Microsoft Entra.

Prueba del inicio de sesión único : para comprobar si la configuración funciona.

Configuración del inicio de sesión único de Microsoft Entra

Siga estos pasos para habilitar el SSO de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Check Point Remote Secure Access VPN>Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

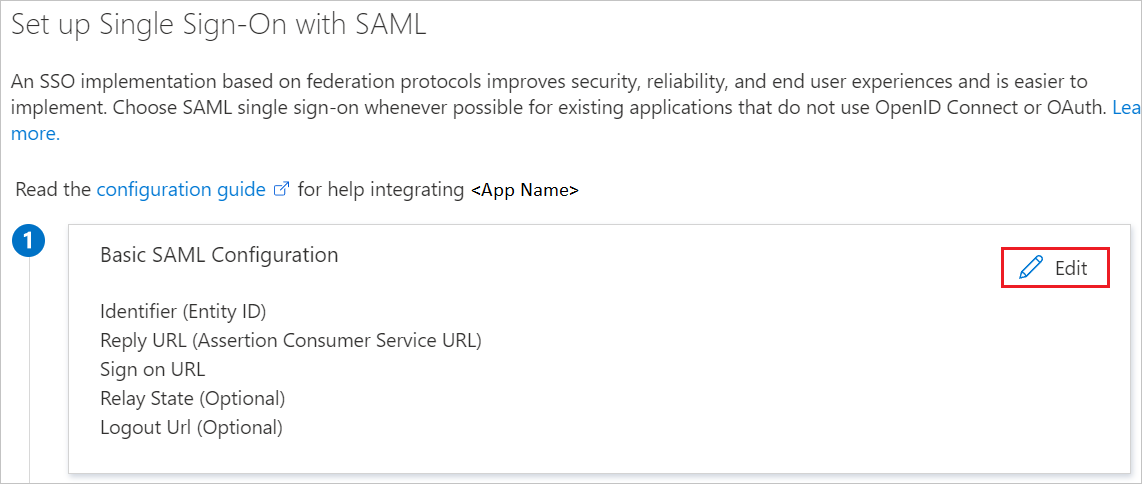

En la página Configuración del inicio de sesión único con SAML, haga clic en el icono de lápiz de Configuración básica de SAML para editar la configuración.

En la sección Configuración básica de SAML, especifique los valores de los siguientes campos:

En el cuadro de texto Identificador (id. de entidad) , escriba una dirección URL con el siguiente patrón:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/ID/<IDENTIFIER_UID>En el cuadro de texto URL de respuesta, escriba una dirección URL con el siguiente patrón:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/Login/<IDENTIFIER_UID>En el cuadro de texto URL de inicio de sesión, escriba una dirección URL con el siguiente patrón:

https://<GATEWAY_IP>/saml-vpn/

Nota:

Estos valores no son reales. Actualice estos valores con el identificador y las direcciones URL de inicio de sesión y de respuesta reales. Póngase en contacto con el equipo de soporte técnico para clientes de Check Point Remote Secure Access VPN para obtener estos valores. También puede consultar los patrones que se muestran en la sección Configuración básica de SAML.

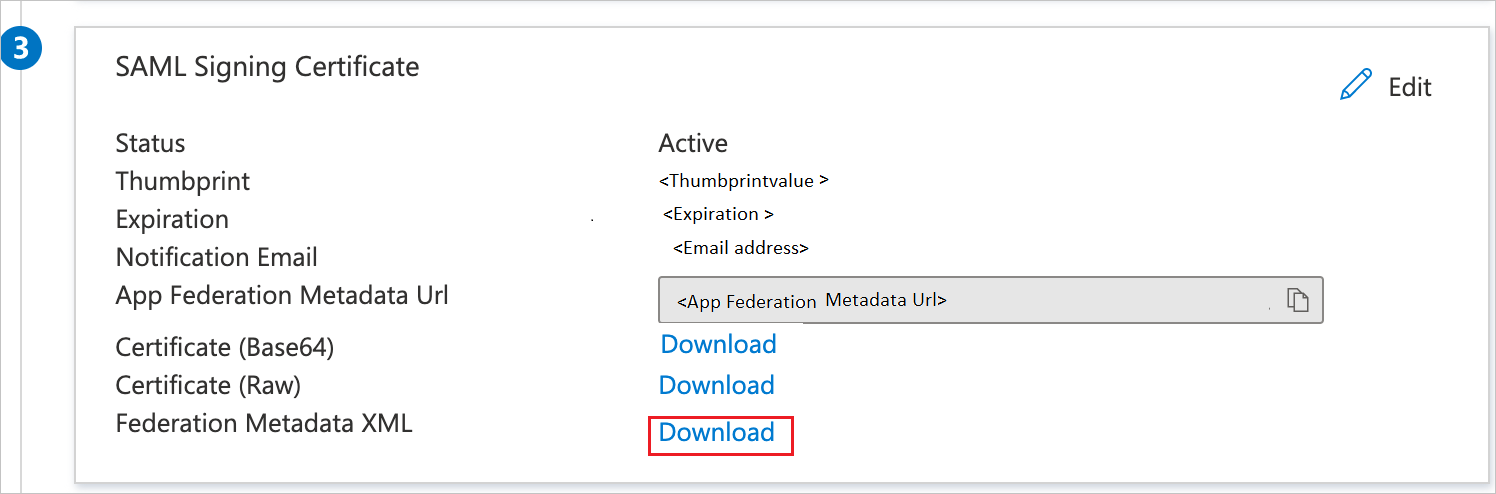

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, busque XML de metadatos de federación y seleccione Descargar para descargar el certificado y guardarlo en su equipo.

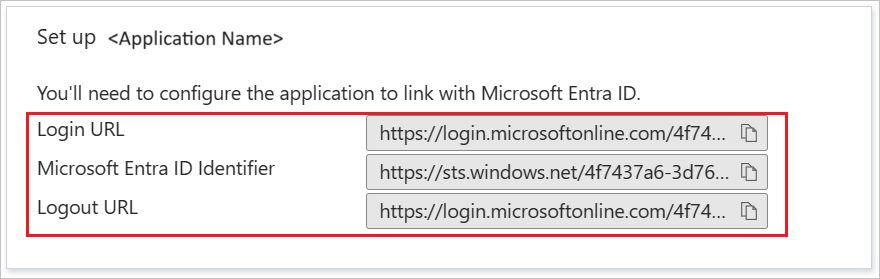

En la sección Configurar Check Point Remote Secure Access VPN, copie las direcciones URL adecuadas según sus necesidades.

Cree un usuario de prueba de Microsoft Entra

En esta sección, se crea un usuario llamado B.Simon.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de usuario.

- Vaya aIdentidad>Usuarios>Todos los usuarios.

- Seleccione Nuevo usuario>Crear nuevo usuario, en la parte superior de la pantalla.

- En las propiedades del usuario, siga estos pasos:

- En el campo Nombre para mostrar, escriba

B.Simon. - En el campo Nombre principal de usuario, escriba username@companydomain.extension. Por ejemplo,

B.Simon@contoso.com. - Active la casilla Show password (Mostrar contraseña) y, después, anote el valor que se muestra en el cuadro Contraseña.

- Seleccione Revisar + crear.

- En el campo Nombre para mostrar, escriba

- Seleccione Crear.

Asignación del usuario de prueba de Microsoft Entra

En esta sección, va a permitir que B.Simon acceda a Check Point Remote Secure Access VPN mediante el inicio de sesión único.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Check Point Remote Secure Access VPN.

- En la página de información general de la aplicación, seleccione Usuarios y grupos.

- Seleccione Agregar usuario o grupo. A continuación, en el cuadro de diálogo Agregar asignación, seleccione Usuarios y grupos.

- En el cuadro de diálogo Usuarios y grupos, seleccione B.Simon de la lista de usuarios y haga clic en el botón Seleccionar de la parte inferior de la pantalla.

- Si espera que se asigne un rol a los usuarios, puede seleccionarlo en la lista desplegable Seleccionar un rol. Si no se ha configurado ningún rol para esta aplicación, verá seleccionado el rol "Acceso predeterminado".

- En el cuadro de diálogo Agregar asignación, haga clic en el botón Asignar.

Configuración de SSO de Check Point Remote Secure Access VPN

Configuración de un objeto de perfil de usuario externo

Nota:

Esta sección solo es necesaria si no quiere usar una instancia de Active Directory local (LDAP).

Configure un perfil de usuario genérico en SmartDashboard heredado:

En SmartConsole, vaya a Administrar y configuración > Hojas.

En la sección Mobile Access (Acceso móvil), haga clic en Configure in SmartDashboard (Configurar en SmartDashboard). Se abre la instancia de SmartDashboard heredada.

En el panel Objects (Objetos) de red, haga clic en Users (Usuarios).

Haga clic con el botón derecho en un espacio vacío y seleccione New > External User Profile > Match all users (Nuevo > Perfil de usuario externo > Coincidir con todos los usuarios).

Configure las propiedades del perfil de usuario externo:

En la página General Properties (Propiedades generales).

- En el campo del nombre del perfil de usuario externo, deje el nombre predeterminado

generic*. - En el campo Expiration Date (Fecha de expiración), establezca la fecha aplicable.

- En el campo del nombre del perfil de usuario externo, deje el nombre predeterminado

En la página Autenticación:

- En la lista desplegable Authentication Scheme (Esquema de autenticación), seleccione

undefined.

- En la lista desplegable Authentication Scheme (Esquema de autenticación), seleccione

En las páginas Location, Time y Encryption (Ubicación, Hora y Cifrado):

- Configuración de otras opciones aplicables

Haga clic en OK.

En la barra de herramientas superior, haga clic en Update (Actualizar) (o presione Ctrl + S).

Cierre SmartDashboard.

En SmartConsole, instale la directiva de control de acceso.

Configuración de Remote Access VPN

Abra el objeto de la puerta de enlace de seguridad aplicable.

En la página de propiedades generales, habilite la hoja de software IPSec VPN (VPN con IPSec).

En el árbol izquierdo, haga clic en la página IPSec VPN (VPN con IPSec).

En la sección This Security Gateway participates in the following VPN communities (Esta puerta de enlace de seguridad participa en las siguientes comunidades de VPN), haga clic en Add (Agregar) y seleccione Remote Access Community (Comunidad de acceso remoto).

En el árbol izquierdo, haga clic en VPN Clients > Remote Access (Clientes VPN > Acceso remoto).

Habilite el modo de visitante de soporte técnico.

En el árbol izquierdo, haga clic en VPN Clients > Office Mode (Clientes VPN > Modo de oficina).

Seleccione Allow Office Mode (Permitir modo de oficina) y seleccione el método de modo de oficina correspondiente.

En el árbol izquierdo, haga clic en VPN Clients > SAML Portal Settings (Clientes VPN > Configuración del portal de SAML).

Asegúrese de que la dirección URL principal contenga el nombre de dominio completo de la puerta de enlace. Este nombre de dominio debe terminar con un sufijo DNS registrado por la organización. Por ejemplo:

https://gateway1.company.com/saml-vpnAsegúrese de que el explorador de los usuarios finales confíe en el certificado.

Haga clic en OK.

Configuración de un objeto de proveedor de identidades

Realice los pasos siguientes para cada puerta de enlace de seguridad que participa en Remote Access VPN.

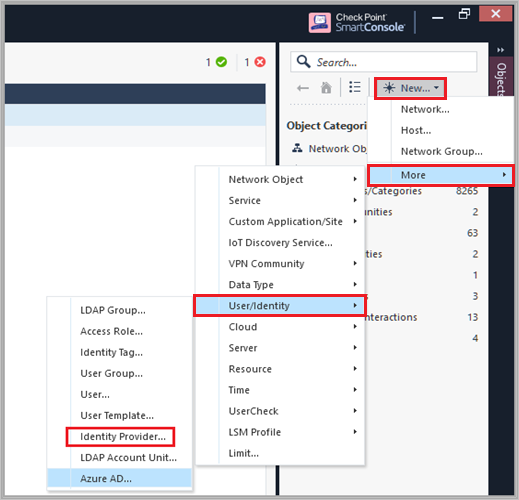

En la vista >Puertas de enlace y servidores de SmartConsole, haga clic en Nuevo > Más > Usuario/Identidad > Proveedor de identidades.

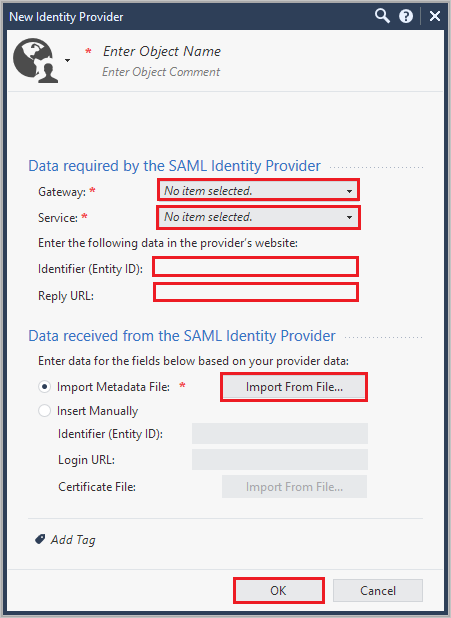

Realice los pasos siguientes en la ventana New Identity Provider (Nuevo proveedor de identidades).

a. En el Gateway (Puerta de enlace), seleccione la puerta de enlace de seguridad, que debe realizar la autenticación SAML.

b. En el campo Service (Servicio), seleccione Remote Access VPN en el menú desplegable.

c. Copie el valor de Identificador (id. de entidad) y péguelo en el cuadro de texto Identificador de la sección Configuración básica de SAML.

d. Copie el valor de Dirección URL de respuesta, péguelo en el cuadro de texto Dirección URL de respuesta, en la sección Configuración básica de SAML.

e. Seleccione Importar archivo de metadatos para cargar el archivo XML de metadatos de federación descargado.

Nota:

También puede seleccionar Insertar manualmente para pegar manualmente los valores de Id. de entidad y Dirección URL de inicio de sesión en los campos correspondientes y cargar el Archivo de certificado.

f. Haga clic en OK.

Configuración del proveedor de identidades como método de autenticación

Abra el objeto de la puerta de enlace de seguridad aplicable.

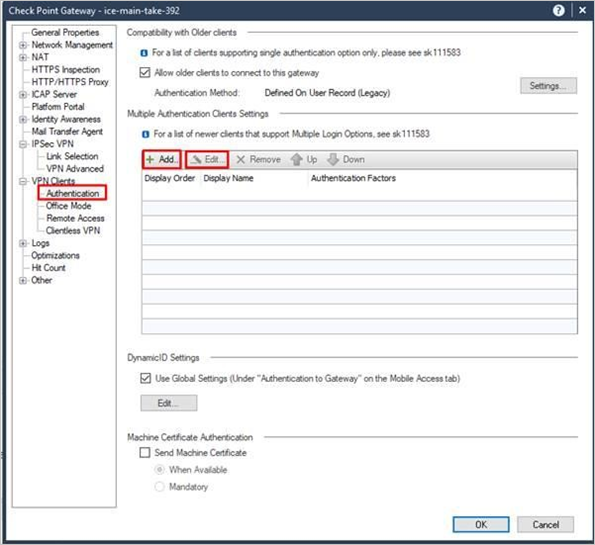

En la página VPN Clients > Authentication (Clientes VPN > Autenticación):

a. Desactive la casilla Allow older clients to connect to this gateway (Permitir que los clientes más antiguos se conecten a esta puerta de enlace).

b. Agregue un nuevo objeto o edite un dominio kerberos existente.

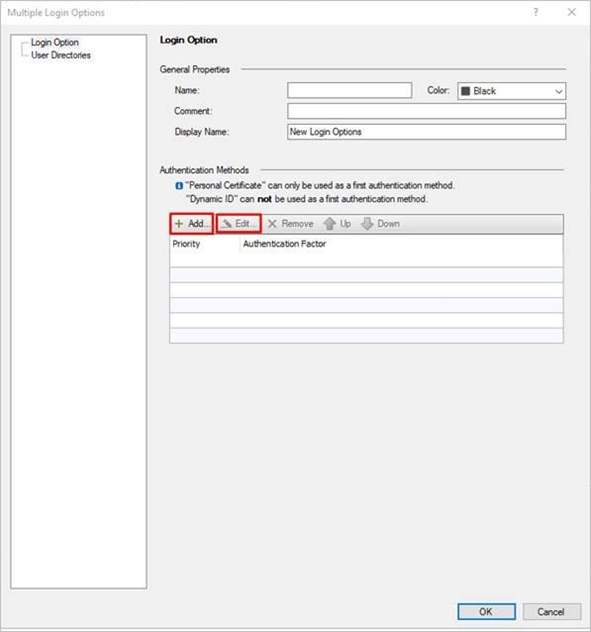

Escriba un nombre y un nombre para mostrar y agregue o edite un método de autenticación. En caso de que la opción de inicio de sesión se use en las GW que participan en MEP, para permitir una experiencia fluida del usuario, el nombre debe comenzar con el prefijo

SAMLVPN_.

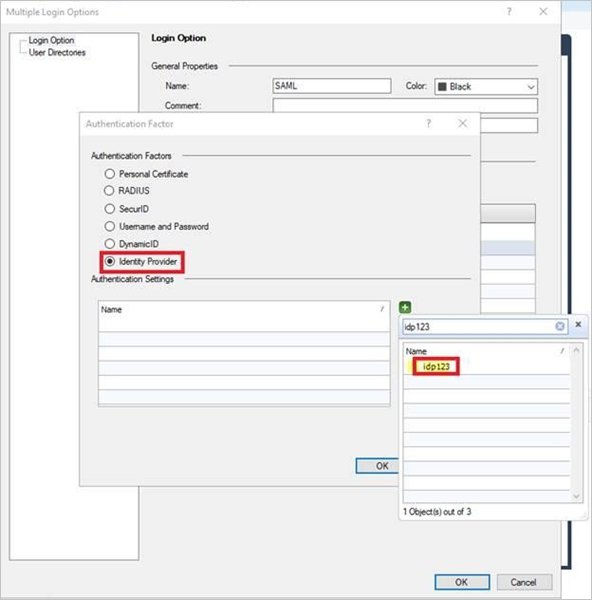

Seleccione la opción Proveedor de identidades, haga clic en el botón verde

+y seleccione el objeto Proveedor de identidades aplicable.

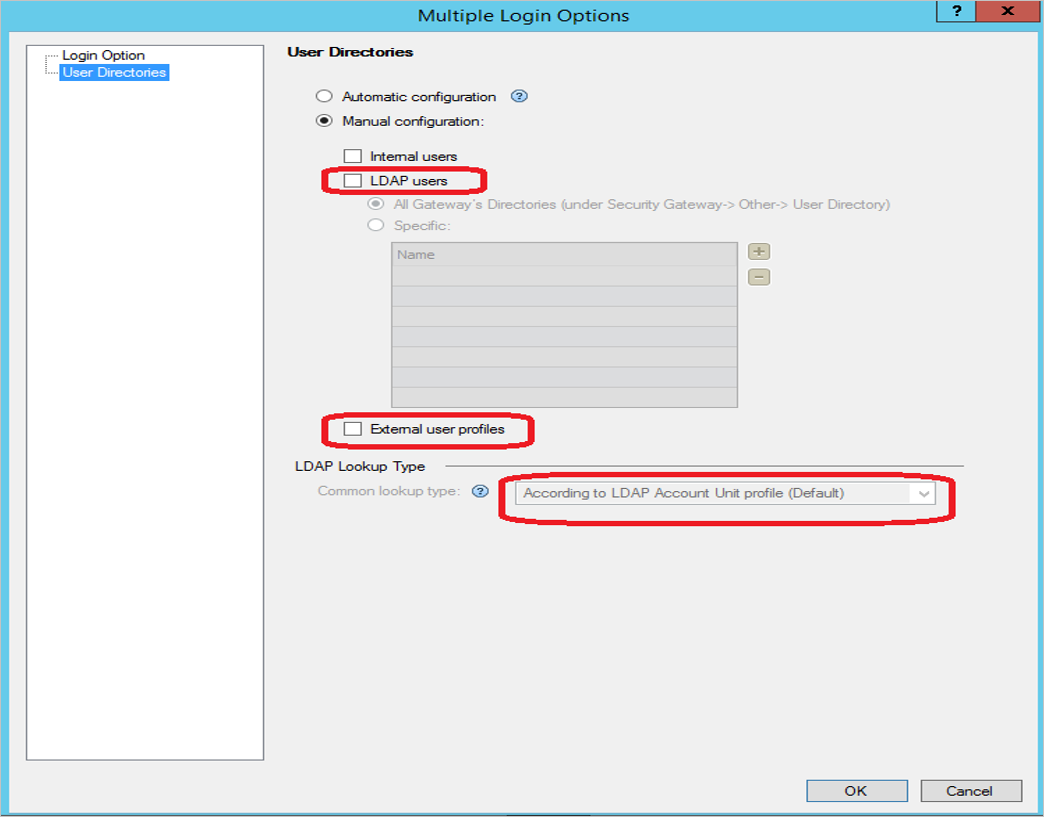

En la ventana Multiple Logon Options (Opciones de inicio de sesión múltiples), en el panel izquierdo, haga clic en User Directories (Directorios de usuario) y, a continuación, seleccione Manual Configuration (Configuración manual). Hay dos opciones:

- Si no desea usar un perfil de Active Directory local (LDAP), seleccione solo los perfiles de usuarios externos y haga clic en OK (Aceptar).

- Si desea usar una instancia de Active Directory local (LDAP), seleccione solo usuarios LDAP y, en tipo de búsqueda LDAP, seleccione correo electrónico. A continuación, haga clic en Aceptar.

Configure los valores necesarios en la base de datos de administración:

Cierre SmartConsole.

Conéctese con la herramienta GuiDBEdit al servidor de administración (consulte sk13009).

En el panel superior izquierdo, vaya a Edit > Network Objects (Editar > Objetos de red).

En el panel superior derecho, seleccione el objeto Security Gateway (Puerta de enlace de seguridad).

En el panel inferior, vaya a realms_for_blades>vpn.

Si no desea usar una instancia de Active Directory local (LDAP), establezca do_ldap_fetch en false y do_generic_fetch en true. A continuación, haga clic en Aceptar. Si desea usar una instancia de Active Directory local (LDAP), establezca do_ldap_fetch en true y do_generic_fetch en false. A continuación, haga clic en Aceptar.

Repita los pasos del 4 al 6 para todas las puertas de enlace de seguridad aplicables.

Guarde los cambios. Para ello, seleccione Archivo>Guardar todo.

Cierre la herramienta GuiDBEdit.

Cada puerta de enlace de seguridad y cada hoja de software tienen una configuración independiente. Revise la configuración de cada puerta de enlace de seguridad y de cada hoja de software que usan la autenticación (VPN, acceso móvil y reconocimiento de identidad).

Asegúrese de seleccionar la opción de usuarios de LDAP para las hojas de software que utilizan LDAP.

Asegúrese de seleccionar la opción External user profiles (Perfiles de usuarios externos) solo para las hojas de software que no usan LDAP.

Instale la directiva de control de acceso en cada puerta de enlace de seguridad.

Instalación y configuración del cliente de VPN-RA

Instale el cliente de VPN.

Establezca el modo de exploración de proveedor de identidades (opcional).

De manera predeterminada, el cliente Windows usa su explorador insertado y el cliente macOS usa Safari para autenticarse en el portal del proveedor de identidades. Para clientes Windows, cambie este comportamiento para usar Internet Explorer en su lugar:

En la máquina cliente, abra un editor de texto sin formato como administrador.

Abra el archivo

trac.defaultsen el editor de texto.En Windows de 32 bits:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsEn Windows de 64 bits:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaults

Cambie el valor del atributo

idp_browser_modedeembeddedaIE.Guarde el archivo.

Reinicie el servicio cliente de Check Point Endpoint Security VPN.

Abra el símbolo del sistema de Windows como administrador y ejecute estos comandos:

# net stop TracSrvWrapper# net start TracSrvWrapperInicie la autenticación con el explorador ejecutándose en segundo plano:

En la máquina cliente, abra un editor de texto sin formato como administrador.

Abra el archivo

trac.defaultsen el editor de texto.En Windows de 32 bits:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsEn Windows de 64 bits:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaultsEn macOS:

/Library/Application Support/Checkpoint/Endpoint Security/Endpoint Connect/trac.defaults

Cambie el valor de

idp_show_browser_primary_auth_flowafalse.Guarde el archivo.

Reinicie el servicio cliente de Check Point Endpoint Security VPN.

En los clientes de Windows, abra el símbolo del sistema como administrador y ejecute estos comandos:

# net stop TracSrvWrapper# net start TracSrvWrapperEn los clientes macOS, ejecute:

sudo launchctl stop com.checkpoint.epc.servicesudo launchctl start com.checkpoint.epc.service

Creación de un usuario de prueba de Check Point Remote Secure Access VPN

En esta sección, creará un usuario llamado Britta Simon en Check Point Remote Secure Access VPN. Trabaje con el equipo de soporte técnico de Check Point Remote Secure Access VPN para agregar los usuarios a la plataforma Check Point Remote Secure Access VPN. Los usuarios se tienen que crear y activar antes de usar el inicio de sesión único.

Prueba de SSO

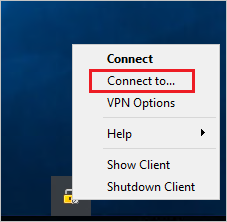

Abra el cliente VPN y haga clic en Connect to… (Conectar a...).

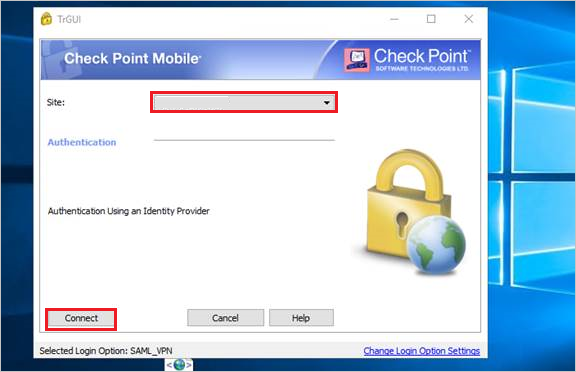

Seleccione Site (Sitio) la lista desplegable y haga clic en Connect (Conectar).

En el menú emergente de inicio de sesión de Microsoft Entra, inicie sesión con las credenciales de Microsoft Entra que ha creado en la sección Cree un usuario de prueba de Microsoft Entra.

Pasos siguientes

Una vez configurado Check Point Remote Secure Access VPN, puede aplicar el control de sesión, que protege la filtración y la infiltración de la información confidencial de la organización en tiempo real. El control de sesión procede del acceso condicional. Aprenda a aplicar el control de sesión con Microsoft Defender para aplicaciones en la nube.