Tutorial: Integración del inicio de sesión único de Microsoft Entra con Jamf Pro

En este tutorial, obtendrá información sobre cómo integrar Jamf Pro con Microsoft Entra ID. Al integrar Jamf Pro con Microsoft Entra ID, puede hacer lo siguiente:

- Usar Microsoft Entra ID para controlar quién tiene acceso a Jamf Pro.

- Hacer que los usuarios inicien sesión automáticamente en Jamf Pro con sus cuentas de Microsoft Entra.

- Administrar sus cuentas en una ubicación central: Azure Portal.

Requisitos previos

Para empezar, necesita los siguientes elementos:

- Una suscripción a Microsoft Entra. Si no tiene una suscripción, puede crear una cuenta gratuita.

- Una suscripción de Jamf Pro habilitada para el inicio de sesión único (SSO).

Descripción del escenario

En este tutorial va a configurar y probar el inicio de sesión único de Microsoft Entra en un entorno de prueba.

- Jamf Pro admite el inicio de sesión único iniciado por SP e IDP.

Incorporación de Jamf Pro desde la galería

Para configurar la integración de Jamf Pro en Microsoft Entra ID, deberá agregar Jamf Pro desde la galería a la lista de aplicaciones SaaS administradas.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería, escriba Jamf Pro en el cuadro de búsqueda.

- Seleccione Jamf Pro en el panel de resultados y agregue la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

Si lo desea, puede usar también el asistente para la configuración de aplicaciones empresariales. En este asistente puede agregar una aplicación al inquilino, agregar usuarios o grupos a la aplicación y asignar roles, así como recorrer la configuración de SSO. Obtenga más información sobre los asistentes de Microsoft 365.

Configuración y prueba del inicio de sesión único de Microsoft Entra ID para Jamf Pro

Configure y pruebe el inicio de sesión único de Microsoft Entra con Jamf Pro by mediante un usuario de prueba llamado B.Simon. Para que el inicio de sesión único funcione, es necesario establecer una relación de vínculo entre un usuario de Microsoft Entra y el usuario relacionado de Jamf Pro.

En esta sección, puede configurar y probar el inicio de sesión único de Microsoft Entra con Jamf Pro.

- Configure el inicio de sesión único en Microsoft Entra ID para que los usuarios puedan usar esta característica.

- Cree un usuario de prueba de Microsoft Entra para probar el inicio de sesión único de Microsoft Entra mediante la cuenta de B.Simon.

- Asigne el usuario de prueba de Microsoft Entra para que B.Simon pueda usar el inicio de sesión único en Microsoft Entra ID.

- Configure el inicio de sesión único en Jamf Pro para configurar el inicio de sesión único en la aplicación.

- Cree un usuario de prueba de Jamf Pro para tener un homólogo de B.Simon en Jamf Pro que esté vinculado a la representación del usuario en Microsoft Entra.

- Pruebe la configuración del inicio de sesión único para comprobar que la configuración funciona.

Configuración del inicio de sesión único en Microsoft Entra ID

En esta sección va a habilitar el inicio de sesión único de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a la página de integración de aplicaciones Identidad>Aplicaciones>Aplicaciones empresariales>Jamf Pro, busque la sección Administrar y seleccione Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

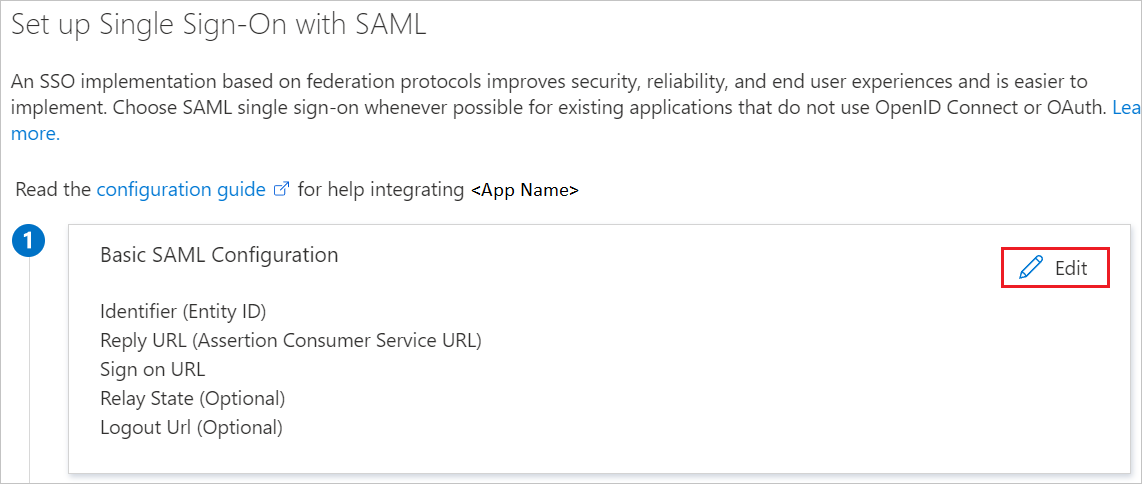

En la página Configurar el inicio de sesión único con SAML, seleccione el icono con forma de lápiz para abrir el cuadro de diálogo Configuración básica de SAML y modificar la configuración.

En la sección Configuración básica de SAML, si quiere configurar la aplicación en modo iniciado por IDP, escriba los valores de los siguientes campos:

a. En el cuadro de texto Identificador, escriba una dirección URL que use la siguiente fórmula:

https://<subdomain>.jamfcloud.com/saml/metadata.b. En el cuadro de texto URL de respuesta, escriba una dirección URL que use la siguiente fórmula:

https://<subdomain>.jamfcloud.com/saml/SSO.Seleccione Establecer direcciones URL adicionales. Si quiere configurar la aplicación en modo iniciado por SP, en el cuadro de texto URL de inicio de sesión, escriba una dirección URL que use la siguiente fórmula:

https://<subdomain>.jamfcloud.comNota:

Estos valores no son reales. Actualice estos valores con el identificador, la URL de respuesta y la dirección URL de inicio de sesión reales. Obtendrá el valor del identificador real de la sección Single Sign-On (Inicio de sesión único) en el portal de Jamf Pro, que se explica más adelante en el tutorial. Puede extraer el valor real del subdominio del valor del identificador y usar esa información del subdominio como las direcciones URL de inicio de sesión y de respuesta. También puede consultar las fórmulas que se muestran en la sección Configuración básica de SAML.

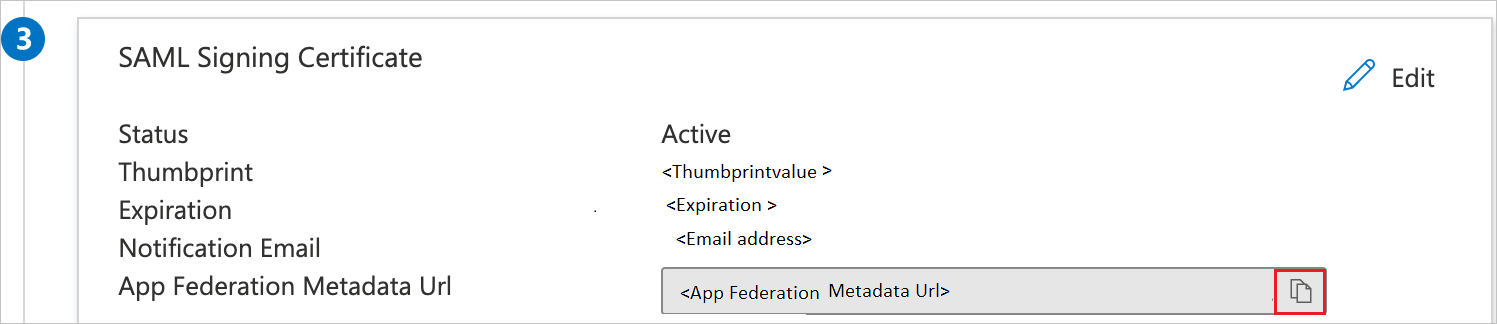

En la página Configurar el inicio de sesión único con SAML, vaya a la sección Certificado de firma de SAML, seleccione el botón de copia para copiar el valor de Dirección URL de metadatos de federación de aplicación y guárdelo en su equipo.

Cree un usuario de prueba de Microsoft Entra

En esta sección, se crea un usuario llamado B.Simon.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya aIdentidad>Usuarios>Todos los usuarios.

- Seleccione Nuevo usuario en la parte superior de la pantalla.

- En las propiedades del usuario, siga estos pasos:

- En el campo Nombre, escriba

B.Simon. - En el campo Nombre de usuario, escriba [nombre]@[dominioDeEmpresa].[extensión]. Por ejemplo,

B.Simon@contoso.com. - Active la casilla Show password (Mostrar contraseña) y, después, anote el valor que se muestra en el cuadro Contraseña.

- Seleccione Crear.

- En el campo Nombre, escriba

Asignación del usuario de prueba de Microsoft Entra

En esta sección le concederá acceso a B.Simon a Jamf Pro.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Jamf Pro.

- En la página de información general de la aplicación, busque la sección Administrar y seleccione Usuarios y grupos.

- Seleccione Agregar usuario. A continuación, en el cuadro de diálogo Agregar asignación, seleccione Usuarios y grupos.

- En el cuadro de diálogo Usuarios y grupos, seleccione B.Simon en la lista Usuarios y, luego, pulse el botón Seleccionar en la parte inferior de la pantalla.

- Si espera que se asigne un rol a los usuarios, puede seleccionarlo en la lista desplegable Seleccionar un rol. Si no se ha configurado ningún rol para esta aplicación, verá seleccionado el rol "Acceso predeterminado".

- En el cuadro de diálogo Agregar asignación, haga clic en el botón Asignar.

Configuración del inicio de sesión único en Jamf Pro

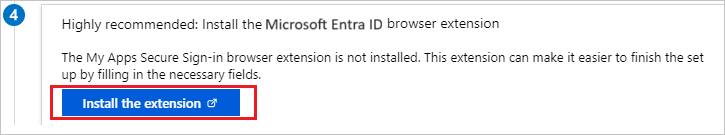

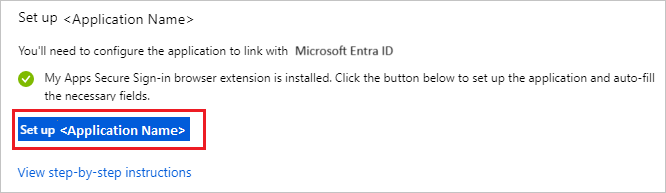

Para automatizar la configuración de Jamf Pro, instale la extensión del explorador de inicio de sesión seguro de Mis aplicaciones. Para ello, seleccione Instale la extensión.

Después de agregar la extensión al explorador, seleccione Configuración de Jamf Pro. Cuando se abra la aplicación Jamf Pro, proporcione las credenciales de administrador para iniciar sesión. La extensión del explorador configurará automáticamente la aplicación y automatizará los pasos 3 a 7.

Para configurar Jamf Pro manualmente, abra una nueva ventana del explorador web e inicie sesión en el sitio de empresa de Jamf Pro como administrador. A continuación, siga estos pasos.

Seleccione el icono de configuración en la esquina superior derecha de la página.

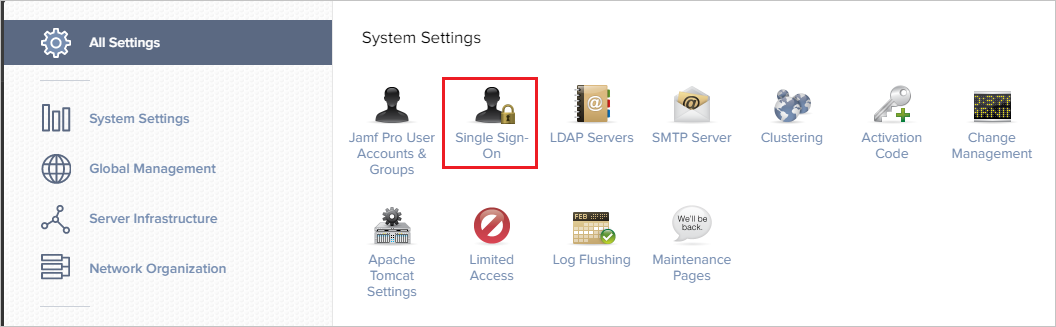

Seleccione Single Sign-On (Inicio de sesión único).

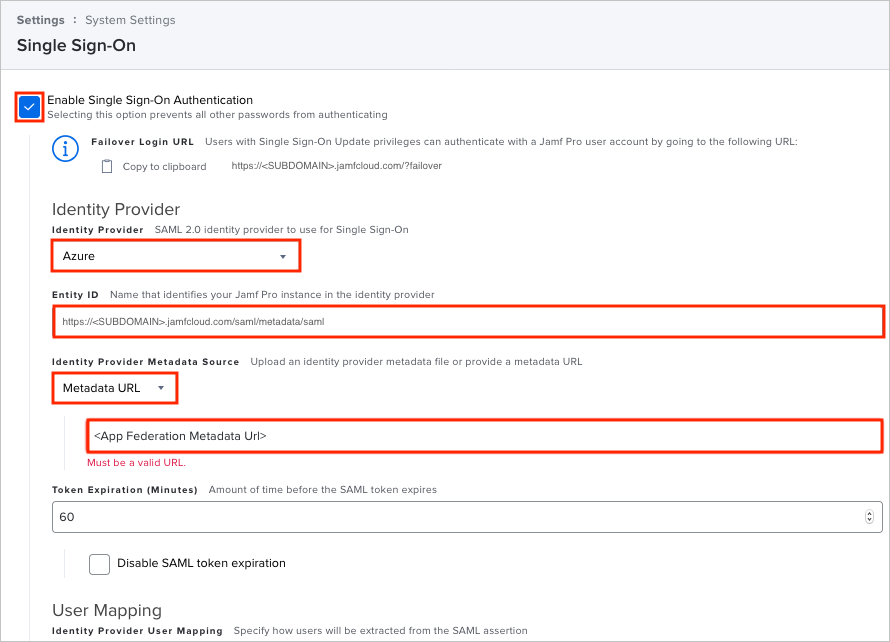

En la página Inicio de sesión único (Inicio de sesión único), siga estos pasos.

a. Seleccione Editar.

b. Seleccione la casilla Enable Single Sign-On Authentication (Habilitar autenticación de inicio de sesión único).

c. Seleccione la opción Azure en el menú desplegable Identity Provider (Proveedor de identidades).

d. Copie el valor ID. DE ENTIDAD y péguelo en el campo Identificador (id. de entidad) de la sección Configuración básica de SAML.

Nota:

Use el valor del campo

<SUBDOMAIN>para completar las direcciones URL de inicio de sesión y respuesta en la sección Configuración básica de SAML.e. Seleccione Metadata URL (URL de metadatos) en el menú desplegable Identity Provider Metadata Source (Origen de metadatos del proveedor de identidades). En el campo que aparece, pegue el valor de Dirección URL de metadatos de federación de aplicación que copió de Azure Portal.

f. (Opcional) Edite el valor de expiración del token o seleccione "Disable SAML token expiration" (Deshabilitar expiración de token SAML).

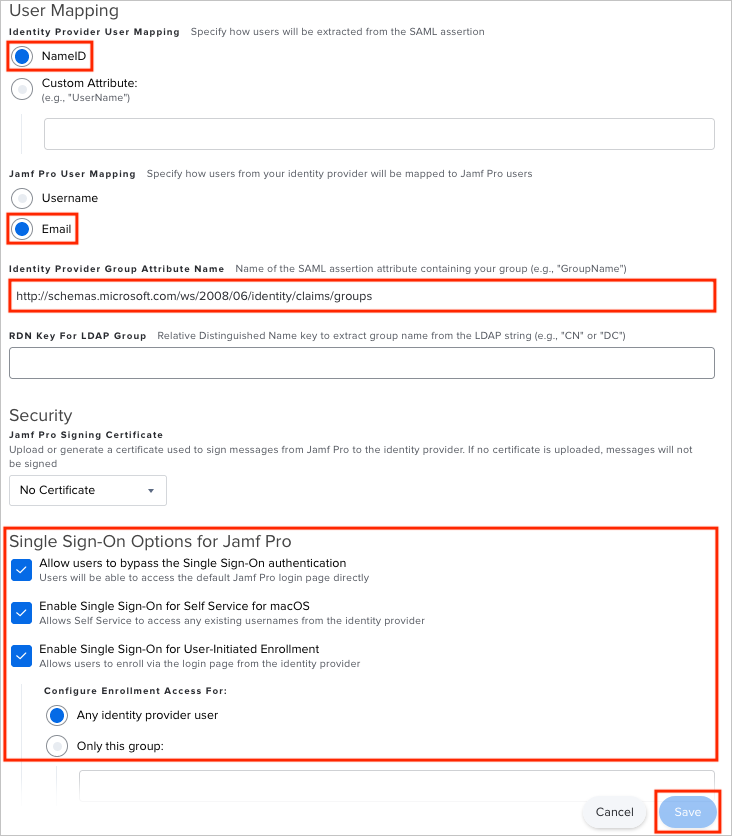

En la misma página, desplácese hacia abajo hasta la sección User Mapping (Asignación de usuarios). A continuación, siga estos pasos.

a. Seleccione la opción NameID para Identity Provider User Mapping (Asignación de usuario del proveedor de identidades). De forma predeterminada, esta opción se establece en NameID, pero se puede definir un atributo personalizado.

b. Seleccione Email (Correo electrónico) para Jamf Pro User Mapping (Asignación de usuario de Jamf Pro). Jamf Pro asigna los atributos SAML que envía el proveedor de identidades primero por usuarios y, después, por grupos. Cuando un usuario intenta acceder a Jamf Pro, este obtiene información sobre el usuario del proveedor de identidades y la compara con las cuentas de usuario de Jamf Pro. Si no se encuentra la cuenta de usuario entrante, Jamf Pro intentará encontrar una coincidencia por el nombre del grupo.

c. Pegue el valor

http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsen el campo IDENTITY PROVIDER GROUP ATTRIBUTE NAME (NOMBRE DE ATRIBUTO DEL PROVEEDOR DE IDENTIDADES).d. En la misma página, desplácese hacia abajo hasta la sección Security (Seguridad) y seleccione Allow users to bypass the Single Sign-On authentication (Permitir a los usuarios omitir la autenticación de inicio de sesión único). Como resultado, no se redirigirá a los usuarios a la página de inicio de sesión del proveedor de identidades para la autenticación y, en su lugar, podrán iniciar sesión en Jamf Pro directamente. Cuando un usuario intenta tener acceso a Jamf Pro a través del proveedor de identidades, se produce la autorización y autenticación mediante SSO iniciadas por el proveedor de identidades.

e. Seleccione Guardar.

Crear un usuario de prueba de Jamf Pro

Para que los usuarios de Microsoft Entra inicien sesión en Jamf Pro, tienen que aprovisionarse en Jamf Pro. En el caso de Jamf Pro, el aprovisionamiento es una tarea manual.

Para aprovisionar una cuenta de usuario, realice estos pasos:

Inicie sesión en su sitio de la empresa de Jamf Pro como administrador.

Seleccione el icono Settings (Configuración) en la esquina superior derecha de la página.

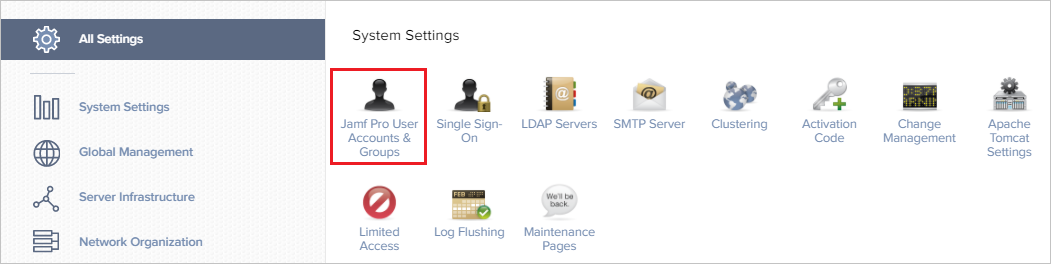

Seleccione Jamf Pro User Accounts & Groups (Grupos y cuentas de usuario de Jamf Pro).

Seleccione Nuevo.

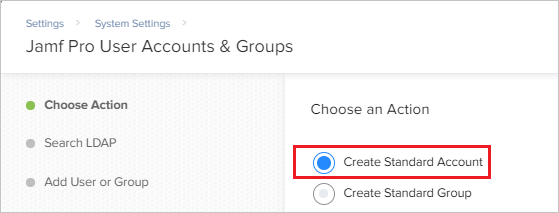

Seleccione Crear cuenta estándar.

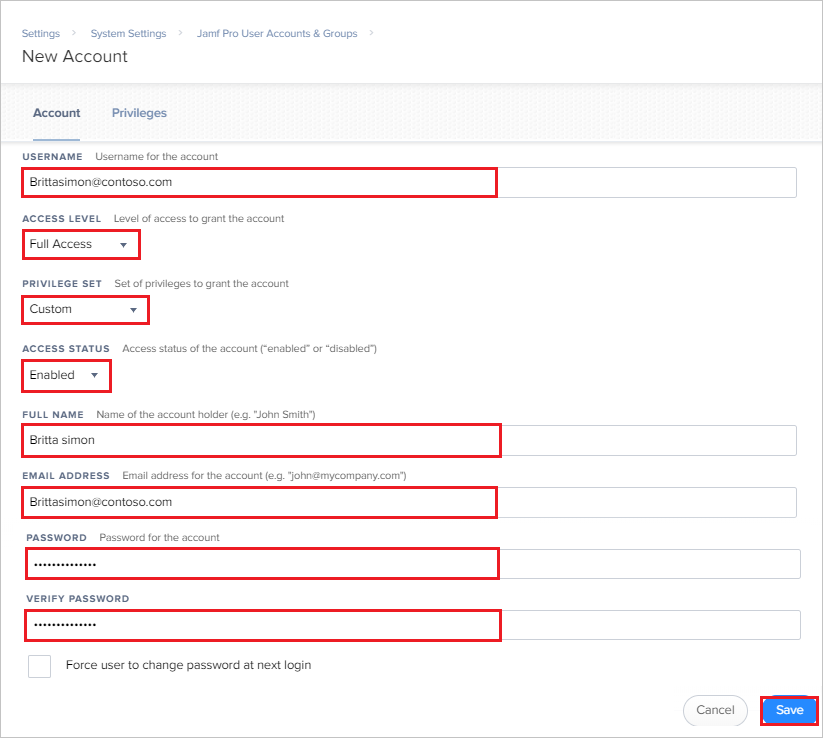

En el cuadro de diálogo New Account (Cuenta nueva) realice los siguientes pasos:

a. En el campo USERNAME (NOMBRE DE USUARIO), escriba

Britta Simon, el nombre completo del usuario de prueba.b. Seleccione las opciones ACCESS LEVEL, PRIVILEGE SET, and ACCESS STATUS (NIVEL DE ACCESO, CONJUNTO DE PRIVILEGIOS y ESTADO DE ACCESO) que cumplan las directrices de la organización.

c. En el campo FULL NAME (NOMBRE COMPLETO), escriba

Britta Simon.d. En el campo EMAIL ADDRESS (DIRECCIÓN DE CORREO ELECTRÓNICO), escriba la dirección de correo electrónico de la cuenta de Britta Simon.

e. En el campo PASSWORD (CONTRASEÑA), escriba la contraseña del usuario.

f. En el campo VERIFY PASSWORD (COMPROBAR CONTRASEÑA), escriba la contraseña del usuario.

g. Seleccione Guardar.

Prueba de la configuración de SSO

En esta sección va a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Iniciado por SP:

Haga clic en Probar esta aplicación, esto redirigirá a la dirección URL de inicio de sesión de Jamf Pro donde se puede poner en marcha el flujo de inicio de sesión.

Vaya directamente a la dirección URL de inicio de sesión de Jamf Pro y comience el flujo de inicio de sesión desde ahí.

Iniciado por IDP:

- Haga clic en Probar esta aplicación. Debería iniciar sesión automáticamente en Jamf Pro para el que ha configurado el SSO

También puede usar Aplicaciones de Microsoft para probar la aplicación en cualquier modo. Al hacer clic en el icono de Jamf Pro en Aplicaciones, si se ha configurado en modo SP, se le redirigirá a la página de inicio de sesión de la aplicación para comenzar el flujo de inicio de sesión; y si se ha configurado en modo IDP, se debería iniciar sesión automáticamente en la instancia de Jamf Pro para la que ha configurado el inicio de sesión único. Para más información acerca de Aplicaciones, consulte Inicio de sesión e inicio de aplicaciones desde el portal Aplicaciones.

Pasos siguientes

Una vez configurado Jamf Pro puede aplicar el control de sesión que proteja el filtrado externo e interno de la información confidencial de la organización en tiempo real. El control de sesión procede del acceso condicional. Aprenda a aplicar el control de sesión con Microsoft Defender para aplicaciones en la nube.