Redes perimetrales

Las redes perimetrales, a veces llamadas subredes filtradas, ayudan a proporcionar conectividad segura entre redes en la nube, redes locales o de centros de datos físicos e Internet.

En redes perimetrales eficaces, los paquetes entrantes fluyen a través de dispositivos de seguridad hospedados en subredes seguras, antes de que los paquetes puedan llegar a los servidores back-end. Los dispositivos de seguridad incluyen firewalls, aplicaciones virtuales de red y otros sistemas de detección y prevención de intrusiones. Los paquetes enlazados a Internet de las cargas de trabajo también deberían fluir a través de las aplicaciones de seguridad de la red perimetral antes de abandonar la red.

Normalmente, los equipos de TI y de seguridad centrales son responsables de definir los requisitos para el funcionamiento de las redes perimetrales. Las redes perimetrales pueden proporcionar cumplimiento de directivas, inspección y auditoría.

Las redes perimetrales pueden usar las siguientes características y servicios de Azure:

- Redes virtuales, rutas definidas por el usuario y grupos de seguridad de red

- Azure Firewall

- Azure Web Application Firewall en Azure Application Gateway

- Azure Web Application Firewall en Azure Front Door

- Otras aplicaciones virtuales de red

- Equilibrador de carga de Azure

- Direcciones IP públicas

Para más información sobre redes perimetrales, consulte Centro de datos virtual: una perspectiva de la red.

Para obtener plantillas de ejemplo que puede usar para implementar sus propias redes perimetrales, consulte la arquitectura de referencia Implementación de una red híbrida segura.

Topología de red perimetral

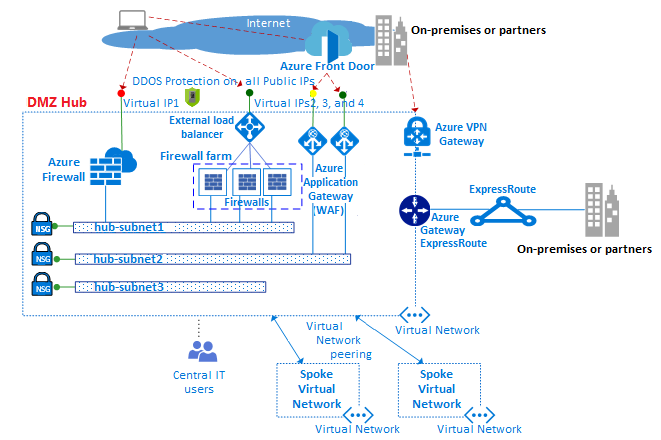

En el diagrama siguiente se muestra un ejemplo de una topología de red en estrella tipo hub-and-spoke con redes perimetrales que permiten el acceso a Internet y a una red local.

Las redes perimetrales están conectadas al centro de red perimetral. En este centro, la red perimetral a Internet se puede escalar verticalmente para admitir muchas líneas de negocio. Esta compatibilidad emplea varias granjas de firewalls de aplicaciones web o instancias de Azure Firewall que ayudan a proteger las redes virtuales de radios. El centro de conectividad también permite la conectividad a redes locales o de asociados a través de una red privada virtual (VPN) o Azure ExpressRoute, según sea necesario.

Redes virtuales

Las redes perimetrales normalmente se crean dentro de redes virtuales. La red virtual usa varias subredes para hospedar los distintos tipos de servicios que filtran e inspeccionan el tráfico hacia o desde otras redes o Internet. Estos servicios incluyen aplicaciones virtuales de red, firewalls de aplicaciones web e instancias de Application Gateway.

Rutas definidas por el usuario

En una topología de red en estrella tipo hub-and-spoke, es preciso garantizar que el tráfico generado por las máquinas virtuales que se encuentran en los radios pasen a través de los dispositivos virtuales correctos del centro de conectividad. Este enrutamiento del tráfico requiere rutas definidas por el usuario en las subredes de los radios.

Las rutas definidas por el usuario pueden garantizar que el tráfico pase por las máquinas virtuales personalizadas, NVA y equilibradores de carga especificados. Esta ruta establece la dirección IP de front-end del equilibrador de carga interno como el tipo de próximo salto. El equilibrador de carga interno distribuye el tráfico interno a las aplicaciones virtuales o al grupo de back-end de equilibradores de carga.

Puede usar las rutas definidas por el usuario para dirigir el tráfico hacia los firewalls, sistemas de detección de intrusiones y otras aplicaciones virtuales. Los clientes pueden enrutar el tráfico de red a través de estas aplicaciones de seguridad para la aplicación de directivas de límites de seguridad, auditoría e inspección.

Azure Firewall

Azure Firewall es un servicio administrado de firewall basado en la nube que ayuda a proteger los recursos de las redes virtuales. Azure Firewall es un firewall administrado con estado completo, con alta disponibilidad integrada y una escalabilidad sin restricciones en la nube. Puede usar Azure Firewall para crear, aplicar y registrar directivas de conectividad de red y de aplicaciones de forma centralizada en suscripciones y redes virtuales.

Azure Firewall usa una dirección IP pública estática para los recursos de la red virtual. Los firewalls externos pueden usar la dirección IP pública estática para identificar el tráfico que se origina en la red virtual. Azure Firewall funciona con Azure Monitor para los registros y análisis.

Aplicaciones virtuales de red

Puede administrar redes perimetrales con acceso a Internet a través de Azure Firewall o a través de una granja de firewalls o WAF. Una instancia de Azure Firewall y una aplicación virtual de red firewall puede utilizar un plano de administración común con un conjunto de reglas de seguridad. Estas reglas ayudan a proteger las cargas de trabajo hospedadas en los radios y a controlar el acceso a las redes locales. Azure Firewall tiene escalabilidad integrada y los firewalls de aplicación virtual de red se pueden escalar manualmente detrás de un equilibrador de carga.

Las diferentes líneas de negocio utilizan muchas aplicaciones web diferentes, que tienden a sufrir varias vulnerabilidades de seguridad y posibles puntos débiles. Un firewall de aplicaciones web detecta ataques contra las aplicaciones web HTTP/S con mayor profundidad que un firewall genérico. En comparación con la tecnología de firewall tradicional, los WAF tienen un conjunto de características específicas que ayudan a proteger los servidores web internos frente a amenazas.

Una granja de firewalls tiene menos software especializado que un WAF, pero tiene un ámbito más amplio de aplicación para filtrar e inspeccionar cualquier tipo de tráfico de entrada y salida. Si usa un enfoque NVA, puede buscar e implementar el software desde Azure Marketplace.

Use un conjunto de instancias de Azure Firewall (o NVA) para el tráfico que se origina en Internet y otro para el que se origina en el entorno local. Utilizar únicamente un conjunto de firewalls para ambos tipos de tráfico es un riesgo de seguridad, ya que no proporciona ningún perímetro de seguridad entre los dos conjuntos de tráfico de red. El uso de capas de firewalls independientes reduce la complejidad de la comprobación de las reglas de seguridad y aclara qué reglas se corresponden con cada solicitud de red entrante.

Azure Load Balancer

Azure Load Balancer ofrece un servicio de equilibrio de carga con un protocolo de control de transmisión de alta disponibilidad o protocolo de datagramas de usuario (TCP/UDP) de nivel 4. Este servicio puede distribuir el tráfico entrante entre instancias de servicio definidas en un conjunto con equilibrio de carga. Load puede redistribuir el tráfico desde puntos de conexión públicos de front-end o direcciones IP privadas, con o sin traducción de direcciones, a un grupo de direcciones IP de back-end, como aplicaciones virtuales de red o máquinas virtuales.

Load Balancer también puede sondear el estado de las distintas instancias de servidor. Cuando una instancia no puede responder a un sondeo, el equilibrador de carga deja de enviar tráfico a las instancias incorrectas.

En el ejemplo de una topología de red en estrella tipo hub-and-spoke, puede implementar un equilibrador de carga externo en el centro de conectividad y en los radios. En el concentrador, el equilibrador de carga enruta de forma eficaz el tráfico a los servicios de los radios. El equilibrador de carga de los radios administra el tráfico de aplicaciones.

Azure Front Door

Azure Front Door es la plataforma de aceleración de aplicaciones web altamente disponible y escalable, y el equilibrador de carga HTTP global. Puede usar Azure Front Door para crear, operar y escalar horizontalmente las aplicaciones web dinámicas y el contenido estático. Front Door se ejecuta en más de 100 ubicaciones de la red global de Microsoft.

Azure Front Door proporciona a la aplicación:

- Automatización unificada regional o de mantenimiento de stamps.

- Automatización de la continuidad empresarial y recuperación ante desastres (BCDR).

- Información de cliente o usuario unificada.

- Almacenamiento en caché.

- Información de servicio.

Azure Front Door ofrece rendimiento, confiabilidad y Acuerdos de Nivel de Servicio de soporte técnico. Azure Front Door también ofrece certificaciones de cumplimiento y procedimientos de seguridad auditables que Azure desarrolla, opera y admite de forma nativa.

Application Gateway

Application Gateway es una aplicación virtual dedicada que le ofrece un controlador de entrega de aplicaciones administrado como servicio. Application Gateway ofrece diversas funcionalidades de equilibrio de carga de nivel 7 para la aplicación.

Application Gateway ayuda a optimizar la productividad de la granja de servidores web descargando la terminación de la capa de socket segura (SSL) con uso intensivo de CPU. Application Gateway también proporciona otras funcionalidades de enrutamiento de nivel 7, como:

- Distribución round robin del tráfico entrante.

- Afinidad de sesión basada en cookies.

- Enrutamiento basado en URL.

- Hospedaje de varios sitios web en una sola instancia de Application Gateway.

Application Gateway con la SKU de WAF incluye un WAF y proporciona protección a las aplicaciones web frente a amenazas y vulnerabilidades de seguridad web habituales. Puede configurar Application Gateway como una puerta de enlace accesible desde Internet, una puerta de enlace solo para uso interno o una combinación de las dos.

Direcciones IP públicas

Algunas características de Azure le permiten asociar los puntos de conexión de servicio a una dirección IP pública. Esta opción proporciona acceso al recurso desde Internet. El punto de conexión usa la traducción de direcciones de red (NAT) para enrutar el tráfico a la dirección interna y el puerto de la red virtual de Azure. Esta ruta es la vía principal para que el tráfico externo pase a la red virtual. Puede configurar direcciones IP públicas para controlar qué tráfico se pasa y cómo y a dónde se traslada en la red virtual.

Azure DDoS Protection

Azure DDoS Protection proporciona funcionalidades de mitigación adicionales para ayudar a proteger los recursos de Azure en redes virtuales frente a ataques de denegación de servicio distribuido (DDoS). DDoS Protection tiene dos tipos de SKU: Protección de IP contra DDoS y Protección de red contra DDoS. Para más información, consulte Acerca de la comparación de SKU de Azure DDoS Protection.

DDoS Protection es fácil de habilitar y no requiere ningún cambio en la aplicación. Puede ajustar las directivas de protección mediante la supervisión del tráfico dedicado y los algoritmos de aprendizaje automático. DDoS Protection aplica protección a las direcciones IP públicas de Azure IPv4 asociadas a los recursos implementados en redes virtuales. Entre los ejemplos de recursos se incluyen instancias de Load Balancer, Application Gateway y Azure Service Fabric.

La telemetría en tiempo real está disponible mediante las vistas de Azure Monitor durante un ataque y con fines históricos. Se puede agregar protección en la capa de aplicación mediante el firewall de aplicaciones web de Application Gateway.

Pasos siguientes

Aprenda a administrar eficazmente los requisitos habituales de comunicación o seguridad mediante el modelo de topología en estrella tipo hub-and-spoke.