Configurar las redes virtuales de los servicios de Azure AI

Los servicios de Azure AI proporcionan un modelo de seguridad por niveles. Este modelo le permite proteger las cuentas de servicios de Azure AI en un subconjunto específico de redes. Cuando se configuran las reglas de red, solo las aplicaciones que solicitan datos del conjunto especificado de redes pueden acceder a la cuenta. Puede limitar el acceso a los recursos con el filtrado de solicitudes, que solo permite solicitudes que se originan a partir de direcciones IP especificadas, intervalos IP o de una lista de subredes de instancias de Azure Virtual Network.

Una aplicación que accede a un recurso de servicios de Azure AI cuando las reglas de red están en vigor requiere autorización. La autorización es compatible con las credenciales de Microsoft Entra ID o con una clave de API válida.

Importante

Al activar las reglas de firewall para su cuenta de servicios de Azure AI, se bloquean las solicitudes de datos entrantes de forma predeterminada. Para permitir las solicitudes, se debe cumplir una de las siguientes condiciones:

- La solicitud se origina en un servicio que funciona en una instancia de Azure Virtual Network en la lista de subredes permitidas de la cuenta de servicios de Azure AI de destino. La solicitud de punto de conexión que se originó en la red virtual debe establecerse como el subdominio personalizado de su cuenta de servicios de Azure AI.

- La solicitud se origina en una lista de direcciones IP permitidas.

Las solicitudes que bloquean incluyen aquellas de otros servicios de Azure, desde Azure Portal, y desde los servicios de registro y métricas.

Nota:

Se recomienda usar el módulo Azure Az de PowerShell para interactuar con Azure. Consulte Instalación de Azure PowerShell para empezar. Para más información sobre cómo migrar al módulo Az de PowerShell, consulte Migración de Azure PowerShell de AzureRM a Az.

Escenarios

Para proteger el recurso de servicios de Azure AI, primero debe configurar una regla para denegar el acceso al tráfico desde todas las redes, incluido el tráfico de Internet, de forma predeterminada. A continuación, configure las reglas que conceden acceso al tráfico desde redes virtuales específicas. Esta configuración le permite crear un límite de red seguro para las aplicaciones. También puede configurar reglas para conceder acceso al tráfico desde intervalos de direcciones IP de Internet públicas y habilitar conexiones desde clientes locales o específicos de Internet.

Se aplican reglas de red en todos los protocolos de red para servicios de Azure AI, incluidos REST y WebSocket. Para tener acceso a los datos mediante herramientas como las consolas de prueba de Azure, deben configurarse reglas de red explícitas. Puede aplicar reglas de red a recursos de servicios de Azure AI existentes o al crear nuevos recursos de servicios de Azure AI. Una vez que se apliquen las reglas de red, se aplicarán a todas las solicitudes.

Ofertas de servicio y regiones admitidas

Se admiten redes virtuales en las regiones en las que los servicios de Azure AI están disponibles. Los servicios de Azure AI admiten etiquetas de servicio para la configuración de reglas de red. Los servicios enumerados aquí se incluyen en la etiqueta de servicio CognitiveServicesManagement.

- Anomaly Detector

- Azure OpenAI

- Content Moderator

- Custom Vision

- Caras

- Language Understanding (LUIS)

- Personalizer

- Servicio de voz

- Idioma

- QnA Maker

- Translator

Nota:

Si usa Azure OpenAI, LUIS, los servicios de voz o los servicios de lenguaje, la etiqueta CognitiveServicesManagement solo le permite usar el servicio mediante el SDK o la API de REST. Para acceder al portal de Azure OpenAI Studio, portal de LUIS, Speech Studio o Language Studio desde una red virtual, tiene que utilizar las siguientes etiquetas:

AzureActiveDirectoryAzureFrontDoor.FrontendAzureResourceManagerCognitiveServicesManagementCognitiveServicesFrontEndStorage(Solo Speech Studio)

Para obtener información sobre cómo configurar Inteligencia artificial de Azure Studio, consulte la documentación de Inteligencia artificial de Azure Studio.

Modificación de la regla de acceso de red predeterminada

De forma predeterminada, los servicios de Azure AI aceptan conexiones de clientes en cualquier red. Para limitar el acceso a redes seleccionadas, primero debe cambiar la acción predeterminada.

Advertencia

La realización de cambios en reglas de red puede afectar a la capacidad de las aplicaciones para conectarse a los servicios de Azure AI. Si se establece la regla de red predeterminada en denegar, se bloquea el acceso a los datos, a no ser que se apliquen también las reglas de red específicas para conceder acceso.

Antes de cambiar la regla predeterminada para denegar el acceso, asegúrese de conceder acceso a las redes permitidas con reglas de red. Si permite las listas para las direcciones IP de su red local, asegúrese de agregar todas las direcciones IP públicas salientes posibles de dicha red.

Administración de reglas de acceso de red predeterminadas

Puede administrar las reglas predeterminadas de acceso a redes para los recursos de servicios de Azure AI a través de Azure Portal, PowerShell o la CLI de Azure.

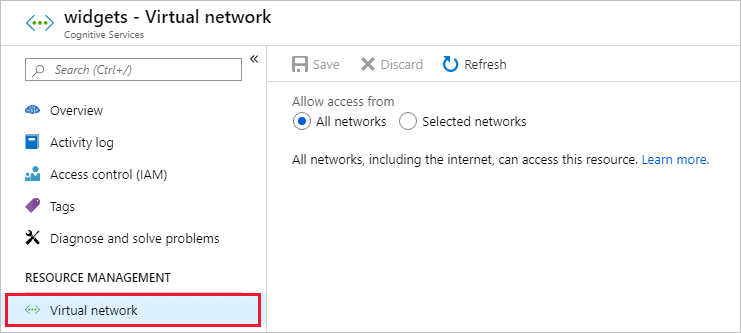

Vaya al recurso de servicios de Azure AI que desea proteger.

Seleccione Administración de recursos para expandirlo y, a continuación, seleccione Redes.

Para denegar el acceso de forma predeterminada, en Firewalls y redes virtuales, seleccione Redes y puntos de conexión privados seleccionados.

Solo con esta opción, sin las opciones Redes virtuales ni Intervalos de direcciones configuradas, todo el acceso se deniega de forma efectiva. Cuando se deniega todo el acceso, no se permiten solicitudes que intenten consumir el recurso de servicios de Azure AI. Azure Portal, Azure PowerShell o la CLI de Azure se pueden seguir usando para configurar el recurso de servicios de Azure AI.

Para permitir el tráfico de todas las redes, seleccione Todas las redes.

Seleccione Guardar para aplicar los cambios.

Concesión de acceso desde una red virtual

Puede configurar los recursos de servicios de Azure AI para permitir el acceso solo desde subredes específicas. Puede que las subredes permitidas pertenezcan a una red virtual de la misma suscripción o de una suscripción diferente. La otra suscripción puede pertenecer a otro inquilino de Microsoft Entra. Cuando la subred pertenece a otra suscripción, el proveedor de recursos Microsoft.CognitiveServices también debe registrarse para esa suscripción.

Habilite un punto de conexión de servicio para servicios de Azure AI dentro de la red virtual. El punto de conexión de servicio enruta el tráfico desde la red virtual hasta el servicio de Azure AI a través de una ruta de acceso óptima. Para obtener más información, consulte Puntos de conexión de servicio de red virtual.

Las identidades de la red virtual y la subred también se transmiten con cada solicitud. Los administradores pueden configurar entonces reglas de red para el recurso de servicios de Azure AI para permitir solicitudes desde subredes específicas de una red virtual. Los clientes a los que se concedió acceso a través de estas reglas de red deben seguir cumpliendo los requisitos de autorización del recurso de servicios de Azure AI para acceder a los datos.

Cada recurso de servicios de Azure AI admite hasta 100 reglas de red virtual, que se pueden combinar con reglas de red de IP. Para obtener más información, vea Conceder acceso desde un intervalo IP de Internet más adelante en este artículo.

Establecer los permisos necesarios

Para aplicar una regla de red virtual a un recurso de servicios de Azure AI, necesita los permisos adecuados para que las subredes se agreguen. El permiso requerido es el rol Colaborador predeterminado, o bien el rol Colaborador de Cognitive Services. También se pueden agregar los permisos necesarios a las definiciones de roles personalizados.

El recurso de servicios de Azure AI y las redes virtuales a las que se concedió acceso podrían estar en distintas suscripciones, incluidas las suscripciones que forman parte de un inquilino de Microsoft Entra diferente.

Nota:

La configuración de reglas que conceden acceso a subredes en redes virtuales que forman parte de un inquilino de Microsoft Entra diferente solo se admiten actualmente a través de PowerShell, la CLI de Azure y las API de REST. Puede ver estas reglas en Azure Portal, pero no puede configurarlas.

Configurar las reglas de red virtual

Puede administrar las reglas de red virtual para los recursos de servicios de Azure AI a través de Azure Portal, PowerShell o la CLI de Azure.

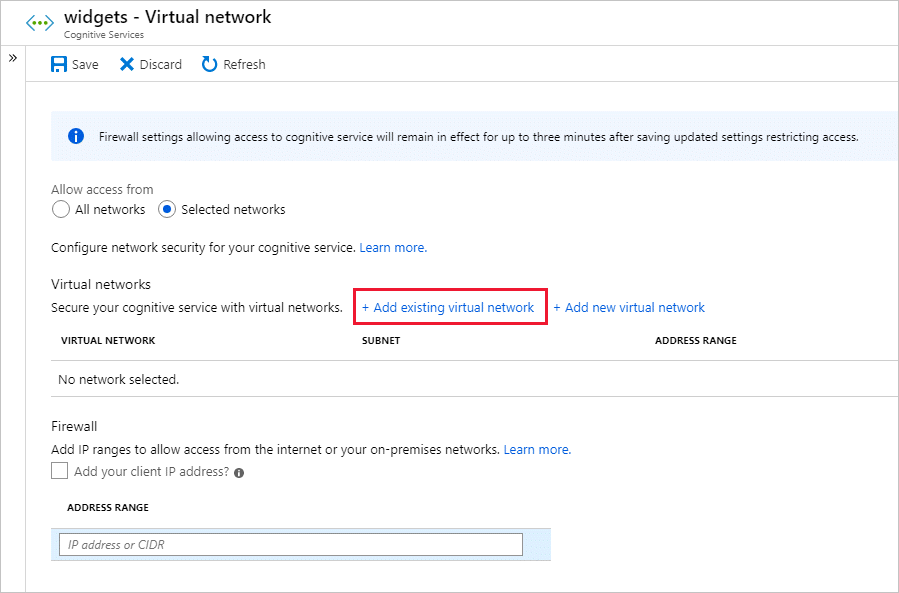

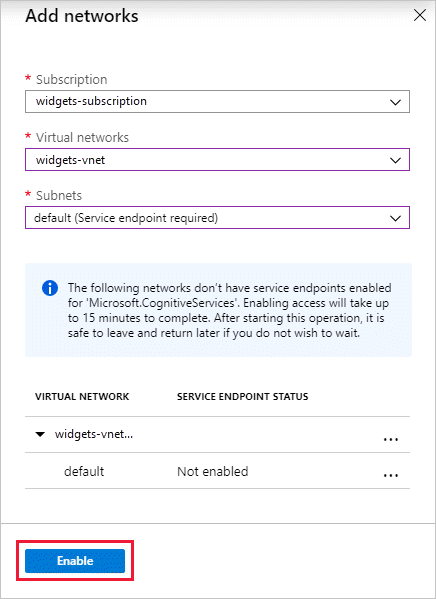

Para conceder acceso a una red virtual con una regla de red existente:

Vaya al recurso de servicios de Azure AI que desea proteger.

Seleccione Administración de recursos para expandirlo y, a continuación, seleccione Redes.

Confirme que ha seleccionado Redes y puntos de conexión privados seleccionados.

En Permitir acceso desde, seleccione Agregar red virtual existente.

Seleccione las opciones Redes virtuales y Subredes y, a continuación, haga clic en Habilitar.

Nota:

Si un punto de conexión de servicio para servicios de Azure AI no se ha configurado previamente para la red virtual y las subredes seleccionadas, se puede configurar como parte de esta operación.

Actualmente, solo las redes virtuales que pertenecen al mismo inquilino de Microsoft Entra están disponibles para su selección durante la creación de la regla. Para conceder acceso a una subred de una red virtual que pertenece a otro inquilino, use PowerShell, la CLI de Azure o las API de REST.

Seleccione Guardar para aplicar los cambios.

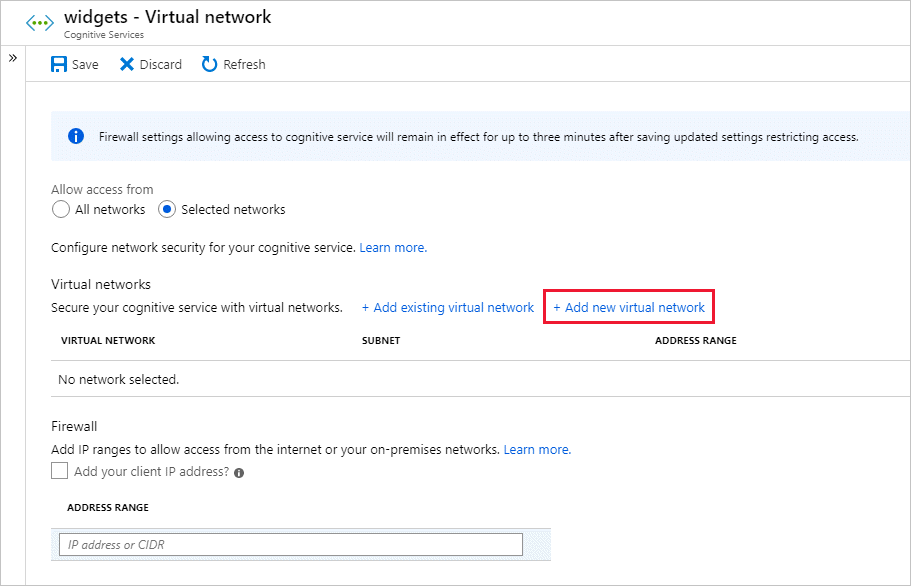

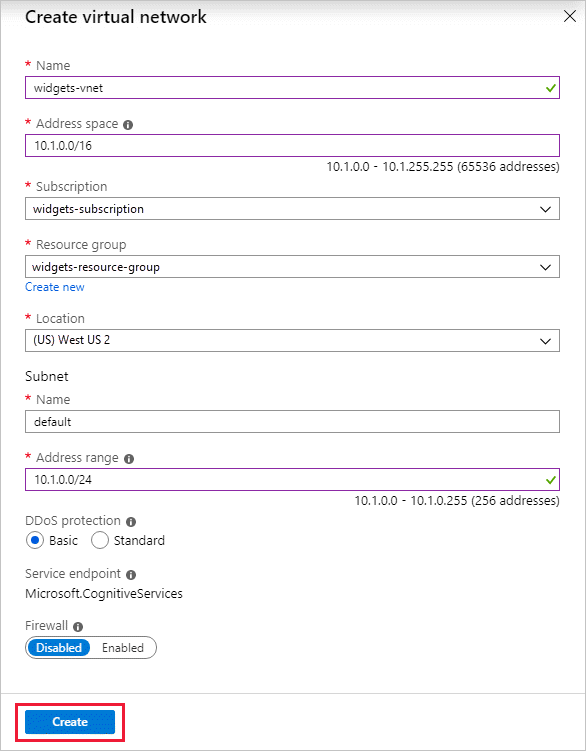

Para crear una nueva red virtual y concederle acceso:

En la misma página que el procedimiento anterior, seleccione Agregar nueva red virtual.

Proporcione la información necesaria para crear la nueva red virtual y, luego, seleccione Crear.

Seleccione Guardar para aplicar los cambios.

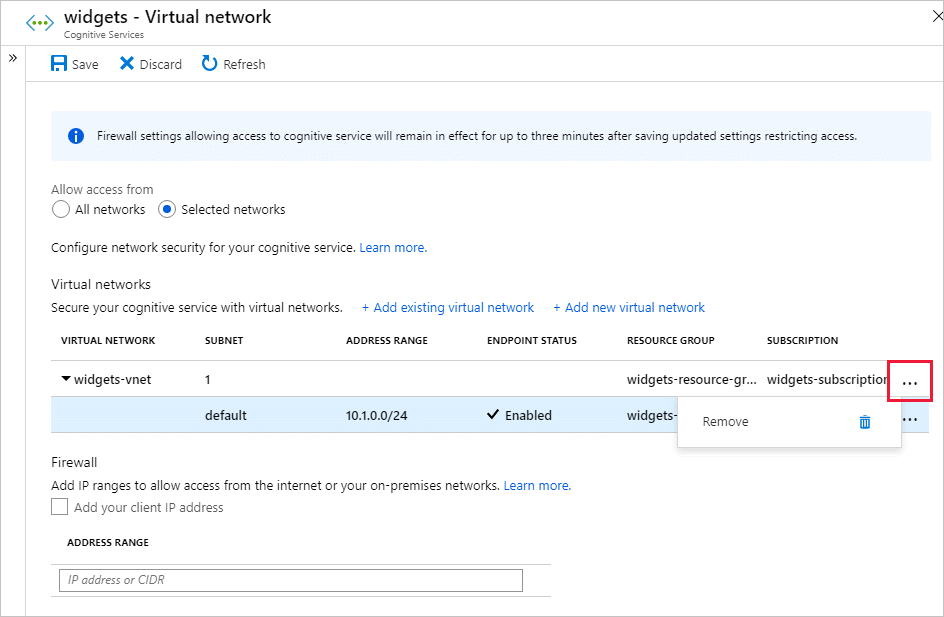

Para eliminar una regla de red virtual o de subred:

Importante

Asegúrese de establecer la regla predeterminada en denegar o, de lo contrario, las reglas de red no tendrán ningún efecto.

Concesión de acceso desde un intervalo IP de Internet

Puede configurar los recursos de servicios de Azure AI para permitir el acceso desde intervalos específicos de direcciones IP de Internet públicas. Esta configuración concede acceso a servicios específicos y redes locales, lo que bloquea el tráfico de Internet general de forma efectiva.

Puede especificar los intervalos de direcciones de Internet permitidos mediante el formato CIDR (RFC 4632) en el formulario 192.168.0.0/16 o como direcciones IP individuales, como 192.168.0.1.

Sugerencia

No se admiten los intervalos de dirección pequeños con tamaños de prefijos /31 o /32. Configure estos rangos utilizando reglas de direcciones IP individuales.

Las reglas de red IP solo se permiten para direcciones IP de Internet público. Los rangos de direcciones IP reservados para redes privadas no se permiten en las reglas de IP. Las redes privadas incluyen direcciones que comienzan por 10.*, 172.16.* - 172.31.* y 192.168.*. Para obtener más información, consulte Espacio de direcciones privadas (RFC 1918).

Actualmente, solo se admiten direcciones IPv4. Cada recurso de servicios de Azure AI admite hasta 100 reglas de red IP, que se pueden combinar con reglas de red virtual.

Configuración del acceso desde redes locales

Para conceder acceso desde las redes locales al recurso de servicios de Azure AI con una regla de red IP, identifique las direcciones IP orientadas a Internet que usa su red. Para obtener ayuda, póngase en contacto con el administrador de red.

Si usa Azure ExpressRoute en el entorno local para el emparejamiento público o el emparejamiento de Microsoft, deberá identificar las direcciones IP de NAT. Para más información, vea ¿Qué es Azure ExpressRoute?

Para el emparejamiento público, cada circuito de ExpressRoute usa dos direcciones IP de NAT de forma predeterminada. Cada una de estas se aplica al tráfico del servicio de Azure cuando el tráfico entra en la red troncal de Microsoft Azure. Para el emparejamiento de Microsoft, las direcciones IP de NAT que se utilizan las proporciona el cliente o el proveedor de servicios. Para permitir el acceso a los recursos de servicio, tiene que permitir estas direcciones IP públicas en la configuración del firewall de IP de recursos.

Para encontrar las direcciones IP de circuito de ExpressRoute de emparejamiento público, abra una incidencia de soporte técnico con ExpressRoute en Azure Portal. Para más información, consulte Requisitos de NAT para el emparejamiento público de Azure.

Administración de reglas de red IP

Puede administrar las reglas de red IP para los recursos de servicios de Azure AI a través de Azure Portal, PowerShell o la CLI de Azure.

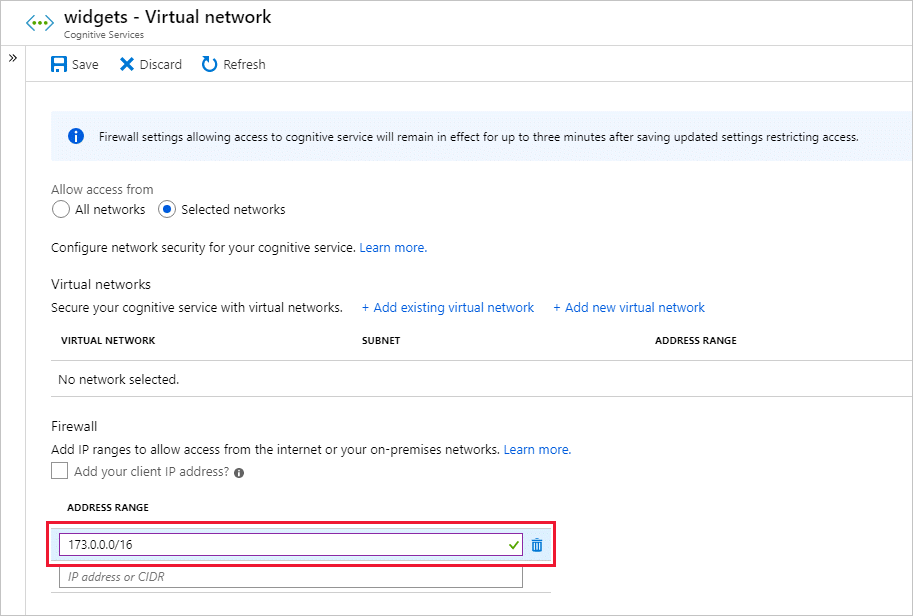

Vaya al recurso de servicios de Azure AI que desea proteger.

Seleccione Administración de recursos para expandirlo y, a continuación, seleccione Redes.

Confirme que ha seleccionado Redes y puntos de conexión privados seleccionados.

En Firewalls y redes virtuales, busque la opción Intervalo de direcciones. Para conceder acceso a un intervalo IP de Internet, escriba la dirección IP o el intervalo de direcciones (en formato CIDR). Solo se aceptan direcciones IP públicas válidas (no reservadas).

Para quitar una regla de red IP, haga clic en el icono de la Papelera junto al intervalo de direcciones.

Seleccione Guardar para aplicar los cambios.

Importante

Asegúrese de establecer la regla predeterminada en denegar o, de lo contrario, las reglas de red no tendrán ningún efecto.

Usar puntos de conexión privados

Puede usar puntos de conexión privados para los recursos de servicios de Azure AI para que los clientes de una red virtual puedan acceder de forma segura a los datos a través de una instancia de Azure Private Link. El punto de conexión privado usa una dirección IP del espacio de direcciones de la red virtual para el recurso de servicios de Azure AI. El tráfico de red entre los clientes de la red virtual y el recurso atraviesa la red virtual y un vínculo privado de la red troncal de Microsoft Azure, lo que elimina la exposición a la red pública de Internet.

Los puntos de conexión privados para recursos de servicios de Azure AI le permiten:

- Proteger el recurso de servicios de Azure AI mediante la configuración del firewall para bloquear todas las conexiones del punto de conexión público del servicio de Azure AI.

- Aumentar la seguridad de la red virtual, ya que permite bloquear la filtración de datos de la red virtual.

- Conexión segura a recursos de servicios de Azure AI desde redes locales que se conectan a la red virtual mediante Azure VPN Gateway o el emparejamiento privado de ExpressRoute.

Descripción de los puntos de conexión privados

Un punto de conexión privado es una interfaz de red especial para un recurso de Azure en la red virtual. Al crear un punto de conexión privado para el recurso de servicios de Azure AI, este proporciona conectividad segura entre los clientes de la red virtual y el recurso. Al punto de conexión privado se le asigna una dirección IP del intervalo de direcciones IP de su red virtual. La conexión entre el punto de conexión privado y el servicio de Azure AI usa un vínculo privado seguro.

Las aplicaciones de la red virtual pueden conectarse al servicio a través del punto de conexión privado sin problemas. Las conexiones usan las mismas cadenas de conexión y los mismos mecanismos de autorización que usarían en otros casos. La excepción son los servicios de voz, que requieren un punto de conexión independiente. Para más información, consulte Puntos de conexión privados con los servicios de voz en este artículo. Los puntos de conexión privados se pueden usar con todos los protocolos que admita el recurso de servicios de Azure AI, incluido REST.

Los puntos de conexión privados se pueden crear en subredes que usan puntos de conexión de servicio. Los clientes de una subred pueden conectarse a un recurso de servicios de Azure AI mediante un punto de conexión privado, al mismo tiempo que usan puntos de conexión de servicio para acceder a otros. Para obtener más información, consulte Puntos de conexión de servicio de red virtual.

Al crear un punto de conexión privado para un recurso de servicios de Azure AI en la red virtual, Azure envía una solicitud de consentimiento para su aprobación al propietario del recurso de servicios de Azure AI. Si el usuario que solicita la creación del punto de conexión privado también es propietario del recurso, esta solicitud de consentimiento se aprueba automáticamente.

Los propietarios de recursos de servicios de Azure AI pueden administrar las solicitudes de consentimiento y los puntos de conexión privados desde la pestaña conexión de punto de conexión privado del recurso de servicios de Azure AI en Azure Portal.

Especificación de puntos de conexión privados

Al crear un punto de conexión privado, especifique el recurso de servicios de Azure AI al que se va a conectar. Para más información acerca de la creación de un punto de conexión privado, consulte:

- Creación de un punto de conexión privado mediante Azure Portal

- Creación de un punto de conexión privado mediante Azure PowerShell

- Creación de un punto de conexión privado mediante la CLI de Azure

Conexión a puntos de conexión privados

Nota:

Azure OpenAI Service usa una zona DNS privada y un reenviador de zona DNS pública diferentes de otros servicios de Azure AI. Para conocer los nombres de zona y reenviador correctos, consulte Configuración de la zona DNS de servicios de Azure.

Los clientes de una red virtual que usan el punto de conexión privado usan la misma cadena de conexión para el recurso de servicios de Azure AI que aquellos clientes que se conectan mediante el punto de conexión público. La excepción es el servicio de voz, que requiere un punto de conexión independiente. Para más información, consulte Uso de puntos de conexión privados con los servicios de voz en este artículo. La resolución DNS enruta automáticamente las conexiones de la red virtual al recurso de servicios de Azure AI a través de un vínculo privado.

De forma predeterminada, Azure crea una zona DNS privada, asociada con la red virtual, que incluye las actualizaciones que necesitan los puntos de conexión privados. Si usa su propio servidor DNS, puede que tenga que realizar más cambios en la configuración de DNS. Para conocer las actualizaciones que podrían ser necesarias para los puntos de conexión privados, consulte Aplicación de cambios de DNS para puntos de conexión privados en este artículo.

Uso de puntos de conexión privados con el servicio de voz

Consulte Uso del servicio de voz mediante un punto de conexión privado.

Aplicación de cambios de DNS para puntos de conexión privados

Al crear un punto de conexión privado, el registro del recurso CNAME de DNS del recurso de servicios de Azure AI se actualiza a un alias de un subdominio con el prefijo privatelink. De forma predeterminada, Azure también crea una zona DNS privada, que se corresponde con el subdominio privatelink, con los registros de recursos A de DNS para los puntos de conexión privados. Para más información, consulte ¿Qué es el DNS privado de Azure?

Cuando se resuelve la dirección URL del punto de conexión desde fuera de la red virtual con el punto de conexión privado, se resuelve en el punto de conexión público del recurso de servicios de Azure AI. Cuando se resuelve desde la red virtual que hospeda el punto de conexión privado, la dirección URL del punto de conexión se resuelve en la dirección IP del punto de conexión privado.

Esta estrategia permite el acceso al recurso de servicios de Azure AI mediante la misma cadena de conexión para los clientes de la red virtual que hospeda los puntos de conexión privados y los clientes que están fuera de esta.

Si usa un servidor DNS personalizado en la red, los clientes deben ser capaces de resolver el nombre de dominio completo (FQDN) del punto de conexión del recurso de servicios de Azure AI en la dirección IP del punto de conexión privado. Configure el servidor DNS para delegar el subdominio del vínculo privado en la zona DNS privada de la red virtual.

Sugerencia

Cuando use un servidor DNS personalizado o local, debe configurarlo para resolver el nombre del recurso de servicios de Azure AI en el subdominio privatelink en la dirección IP del punto de conexión privado. Delegue el subdominio privatelink a la zona DNS privada de la red virtual. Como alternativa, configure la zona DNS en el servidor DNS y agregue los registros A de DNS.

Para más información sobre cómo configurar su propio servidor DNS para que admita puntos de conexión privados, consulte los recursos siguientes:

Concesión de acceso a servicios de Azure de confianza para Azure OpenAI

Puede conceder a un subconjunto de servicios de Azure de confianza acceso a Azure OpenAI y mantener la mismo tiempo las reglas de red para otras aplicaciones. Así, estos servicios de confianza usarán la identidad administrada para autenticar el servicio de Azure OpenAI. En la tabla siguiente se enumeran los servicios que pueden acceder a Azure OpenAI si la identidad administrada de esos servicios tiene la asignación de roles adecuada.

| Servicio | Nombre del proveedor de recursos |

|---|---|

| Servicios de Azure AI | Microsoft.CognitiveServices |

| Azure Machine Learning | Microsoft.MachineLearningServices |

| Búsqueda Azure AI | Microsoft.Search |

Puede conceder acceso a servicios de Azure de confianza mediante la creación de una excepción de regla de red con la API de REST:

accessToken=$(az account get-access-token --resource https://management.azure.com --query "accessToken" --output tsv)

rid="/subscriptions/<your subscription id>/resourceGroups/<your resource group>/providers/Microsoft.CognitiveServices/accounts/<your Azure AI resource name>"

curl -i -X PATCH https://management.azure.com$rid?api-version=2023-10-01-preview \

-H "Content-Type: application/json" \

-H "Authorization: Bearer $accessToken" \

-d \

'

{

"properties":

{

"networkAcls": {

"bypass": "AzureServices"

}

}

}

'

Nota:

La característica de servicio de confianza solo está disponible con la línea de comandos descrita anteriormente y no se puede realizar mediante Azure Portal.

Para revocar la excepción, establezca networkAcls.bypass en None.

Para comprobar si el servicio de confianza se ha habilitado desde Azure Portal,

Use la vista JSON desde la página de información general del recurso de Azure OpenAI

Elija la versión más reciente de la API en Versiones de API. Solo se admite la versión más reciente de la API,

2023-10-01-preview.

Precios

Para más información sobre los precios, consulte Precios de Azure Private Link.

Pasos siguientes

- Exploración de los distintos servicios de Azure AI

- Más información sobre los puntos de conexión de servicio de red virtual