Autenticación de usuario final con Azure Data Lake Storage Gen1 mediante Microsoft Entra ID

Azure Data Lake Storage Gen1 usa Microsoft Entra ID para la autenticación. Antes de crear una aplicación que funcione con Data Lake Storage Gen1 o Azure Data Lake Analytics, debe decidir cómo autenticar la aplicación con Microsoft Entra ID. Las dos principales opciones disponibles son:

- Autenticación de usuario final (este artículo)

- Autenticación entre servicios (elija esta opción en la lista desplegable anterior)

Con ambas opciones, la aplicación recibe un token de OAuth 2.0 que se adjunta a cada solicitud realizada a Data Lake Storage Gen1 o Azure Data Lake Analytics.

En este artículo se explica cómo crear una aplicación nativa de Microsoft Entra para la autenticación del usuario final. Para obtener instrucciones sobre Microsoft Entra configuración de aplicaciones para la autenticación de servicio a servicio, consulte Autenticación entre servicios con Data Lake Storage Gen1 mediante Microsoft Entra ID.

Requisitos previos

Suscripción a Azure. Consulte Obtención de una versión de evaluación gratuita.

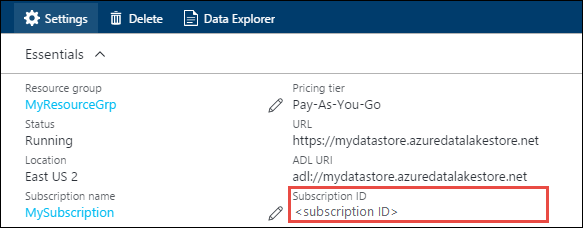

El identificador de suscripción. Puede recuperarlo en Azure Portal. Por ejemplo, está disponible en la hoja Data Lake Storage Gen1 cuenta.

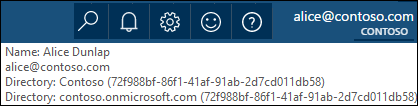

El nombre de dominio Microsoft Entra. Para recuperarlo, mantenga el puntero del mouse en la esquina superior derecha de Azure Portal. En la siguiente captura de pantalla, el nombre de dominio es contoso.onmicrosoft.com y el GUID entre paréntesis es el identificador del inquilino.

El identificador del inquilino de Azure. Para obtener instrucciones sobre cómo recuperar el identificador de inquilino, consulte Obtención del identificador de inquilino.

Autenticación de usuario final

Este mecanismo de autenticación es el enfoque recomendado si desea que un usuario final inicie sesión en la aplicación a través de Microsoft Entra ID. La aplicación puede acceder a los recursos de Azure con el mismo nivel de acceso que el usuario final que ha iniciado sesión. El usuario final tiene que proporcionar sus credenciales periódicamente para que la aplicación conserve el acceso.

El resultado de tener el inicio de sesión del usuario final es que la aplicación recibe un token de acceso y un token de actualización. El token de acceso se adjunta a cada solicitud realizada a Data Lake Storage Gen1 o Data Lake Analytics, y es válido durante una hora de forma predeterminada. El token de actualización se puede usar para obtener un nuevo token de acceso y es válido durante un máximo de dos semanas de forma predeterminada. Puede usar dos enfoques diferentes para el inicio de sesión del usuario final.

Uso de la ventana emergente de OAuth 2.0

La aplicación puede desencadenar una ventana emergente de autorización de OAuth 2.0 en la que el usuario final puede escribir sus credenciales. Este elemento emergente también funciona con el proceso Microsoft Entra autenticación en dos fases (2FA), si es necesario.

Nota

Este método todavía no es compatible con la Biblioteca de autenticación de Active Directory (ADAL) para Python o Java.

Transmisión directa de credenciales de usuario

La aplicación puede proporcionar directamente credenciales de usuario para Microsoft Entra ID. Este método solo funciona con cuentas de usuario de identificador de organización; no es compatible con cuentas de usuario personales o "live ID", incluidas las cuentas que terminan en @outlook.com o @live.com. Además, este método no es compatible con las cuentas de usuario que requieren Microsoft Entra Autenticación en dos fases (2FA).

¿Qué se necesita para este enfoque?

- Microsoft Entra nombre de dominio. Este requisito ya aparece en los requisitos previos de este artículo.

- Microsoft Entra identificador de inquilino. Este requisito ya aparece en los requisitos previos de este artículo.

- Microsoft Entra ID aplicación nativa

- Id. de aplicación para la aplicación nativa de Microsoft Entra

- URI de redirección para la aplicación nativa de Microsoft Entra

- Establecimiento de permisos delegados

Paso 1: Crear una aplicación nativa de Active Directory

Cree y configure una aplicación nativa de Microsoft Entra para la autenticación de usuario final con Data Lake Storage Gen1 mediante Microsoft Entra ID. Para obtener instrucciones, consulte Creación de una aplicación de Microsoft Entra.

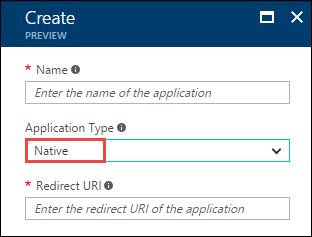

Al seguir las instrucciones del vínculo, asegúrese de seleccionar Nativa como tipo de aplicación, como se muestra en la captura de pantalla siguiente:

Paso 2: Obtener el identificador de aplicación y el URI de redireccionamiento

Si necesita recuperar el identificador de la aplicación, consulte Obtener el identificador de la aplicación.

Para recuperar el URI de redireccionamiento, siga estos pasos.

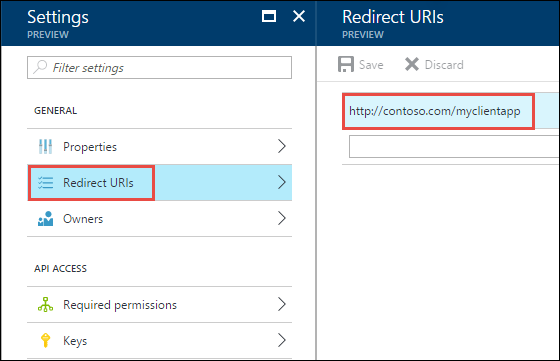

En el Azure Portal, seleccione Microsoft Entra ID, seleccione Registros de aplicaciones y, a continuación, busque y seleccione la Microsoft Entra aplicación nativa que creó.

En la hoja Configuración de la aplicación, seleccione URI de redirección.

Copie el valor mostrado.

Paso 3: Establecimiento de permisos

En el Azure Portal, seleccione Microsoft Entra ID, seleccione Registros de aplicaciones y, a continuación, busque y seleccione la Microsoft Entra aplicación nativa que creó.

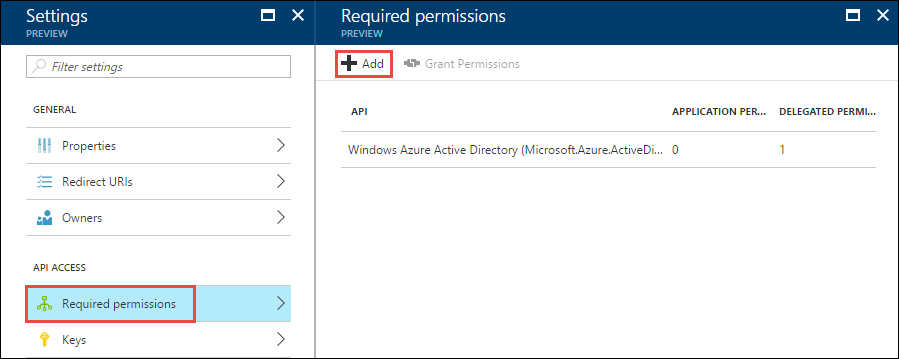

En la hoja Configuración de la aplicación, seleccione Permisos necesarios y, a continuación, seleccione Agregar.

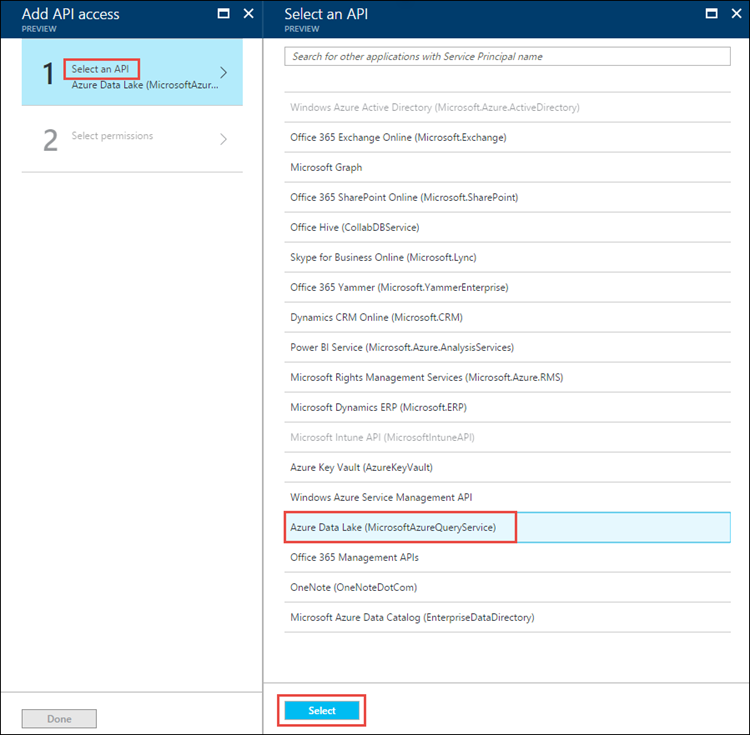

En la hoja Agregar acceso a API , seleccione Seleccionar una API, Azure Data Lake y, a continuación, seleccione Seleccionar.

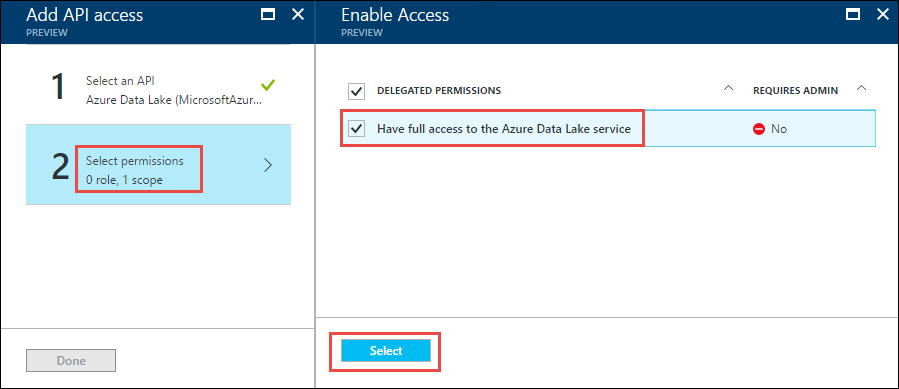

En la hoja Agregar acceso a API , seleccione Seleccionar permisos, active la casilla para conceder acceso total a Data Lake Store y, a continuación, seleccione Seleccionar.

Seleccione Listo.

Repita los dos últimos pasos para conceder permisos también para Service Management API de Windows Azure.

Pasos siguientes

En este artículo, ha creado una aplicación nativa de Microsoft Entra y ha recopilado la información que necesita en las aplicaciones cliente que cree mediante el SDK de .NET, el SDK de Java, la API REST, etc. Ahora puede continuar con los siguientes artículos que hablan sobre cómo usar la aplicación web de Microsoft Entra para autenticarse primero con Data Lake Storage Gen1 y, a continuación, realizar otras operaciones en el almacén.

- Autenticación de usuario final con Data Lake Storage Gen1 mediante el uso del SDK de Java

- Autenticación de usuario final con Data Lake Storage Gen1 mediante el uso del SDK de .NET

- Autenticación de usuario final con Data Lake Storage Gen1 mediante el uso de Python

- Autenticación de usuario final con Data Lake Storage Gen1 mediante el uso de la API de REST