Investigación de la recomendación de línea base del sistema operativo (basada en el punto de referencia CIS)

Realice investigaciones básicas y avanzadas en función de las recomendaciones de línea base del sistema operativo.

Investigación básica de la recomendación de seguridad del sistema operativo

Para investigar las recomendaciones de línea de base del sistema operativo, vaya a Defender para IoT en Azure Portal. Para más información, consulte cómo investigar las recomendaciones de seguridad.

Investigación de las recomendaciones avanzadas de seguridad del sistema operativo

En esta sección se describe cómo conocer mejor los resultados de las pruebas de la línea base del sistema operativo y consultar eventos en Azure Log Analytics.

Requisitos previos:

La investigación de las recomendaciones avanzadas de seguridad de línea base del sistema operativo solo se admite mediante Azure Log Analytics y debe conectar Defender para IoT a un área de trabajo de Log Analytics antes de continuar.

Para obtener más información, consulte Configuración de soluciones basadas en el agente de Microsoft Defender para IoT.

Para consultar las alertas de los eventos de seguridad de IoT en Log Analytics:

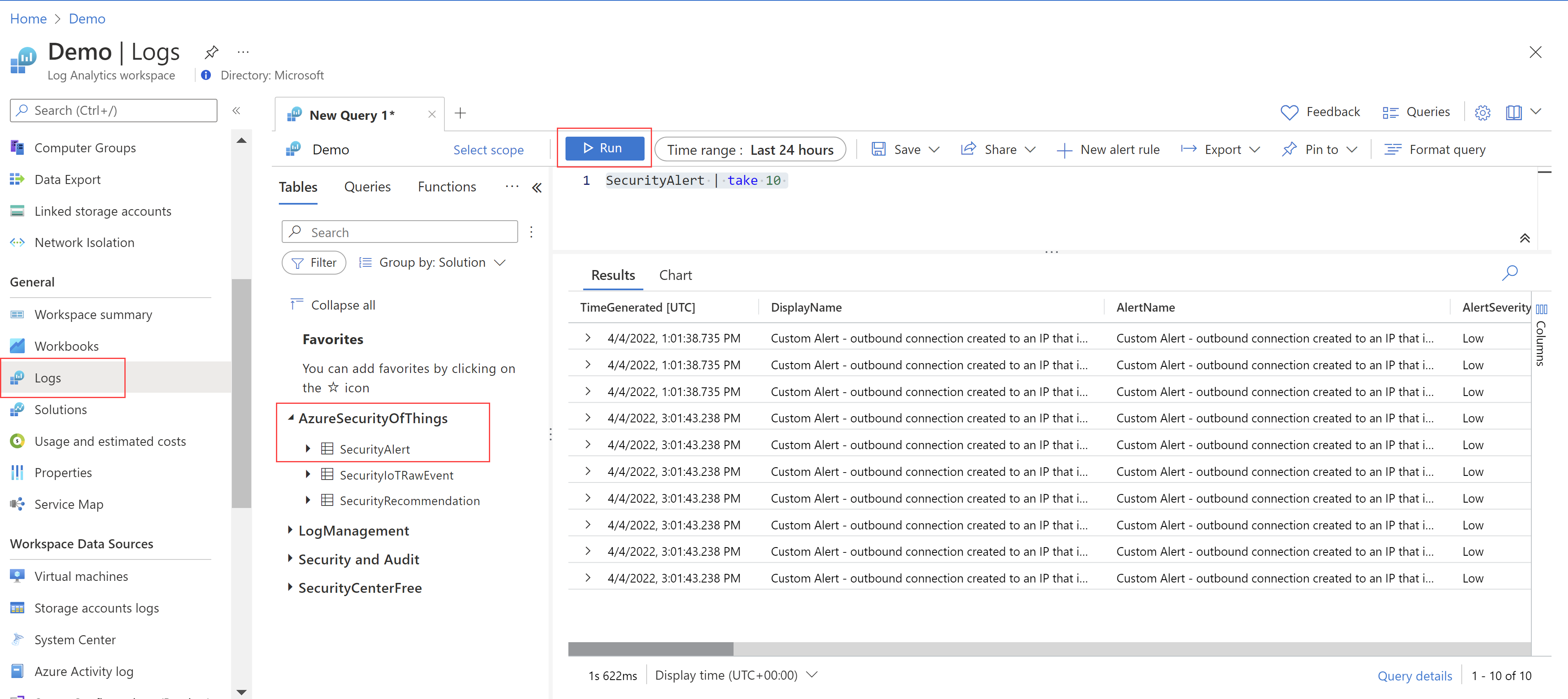

En el área de trabajo de Log Analytics, vaya a Registros>AzureSecurityOfThings>SecurityAlert.

En el editor de consultas de la derecha, escriba una consulta KQL para mostrar las alertas que quiere ver.

Seleccione Ejecutar para mostrar las alertas que coinciden con la consulta.

Por ejemplo:

Nota:

Además de las alertas, también puede usar este mismo procedimiento para consultar recomendaciones o datos de eventos sin procesar.

Consultas útiles para investigar los recursos de línea base del sistema operativo

Nota

Asegúrese de reemplazar <device-id> por los nombres que asignó al dispositivo en cada una de las siguientes consultas.

Recuperación de la información más reciente

Error de flota de dispositivos: ejecute la consulta para recuperar la información más reciente sobre las comprobaciones que produjeron error en la flota de dispositivos:

let lastDates = SecurityIoTRawEvent | where RawEventName == "Baseline" | summarize TimeStamp=max(TimeStamp) by DeviceId; lastDates | join kind=inner (SecurityIoTRawEvent) on TimeStamp, DeviceId | extend event = parse_json(EventDetails) | where event.BaselineCheckResult == "FAIL" | project DeviceId, event.BaselineCheckId, event.BaselineCheckDescriptionError de dispositivo específico: ejecute la consulta para recuperar la información más reciente sobre las comprobaciones que generaron error en un dispositivo concreto:

let id = SecurityIoTRawEvent | extend IoTRawEventId = extractjson("$.EventId", EventDetails, typeof(string)) | where TimeGenerated <= now() | where RawEventName == "Baseline" | where DeviceId == "<device-id>" | summarize arg_max(TimeGenerated, IoTRawEventId) | project IoTRawEventId; SecurityIoTRawEvent | extend IoTRawEventId = extractjson("$.EventId", EventDetails, typeof(string)), extraDetails = todynamic(EventDetails) | where IoTRawEventId == toscalar(id) | where extraDetails.BaselineCheckResult == "FAIL" | project DeviceId, CceId = extraDetails.BaselineCheckId, Description = extraDetails.BaselineCheckDescriptionError de dispositivo específico: ejecute la siguiente consulta para recuperar la información más reciente sobre las comprobaciones que generaron error en un dispositivo concreto:

let id = SecurityIoTRawEvent | extend IoTRawEventId = extractjson("$.EventId", EventDetails, typeof(string)) | where TimeGenerated <= now() | where RawEventName == "Baseline" | where DeviceId == "<device-id>" | summarize arg_max(TimeGenerated, IoTRawEventId) | project IoTRawEventId; SecurityIoTRawEvent | extend IoTRawEventId = extractjson("$.EventId", EventDetails, typeof(string)), extraDetails = todynamic(EventDetails) | where IoTRawEventId == toscalar(id) | where extraDetails.BaselineCheckResult == "ERROR" | project DeviceId, CceId = extraDetails.BaselineCheckId, Description = extraDetails.BaselineCheckDescriptionActualizar la lista de dispositivos de la flota de dispositivos que no ha superado una comprobación concreta: ejecute esta consulta para recuperar la lista actualizada de dispositivos (en la flota del dispositivo) que no han podido realizar una comprobación específica:

let lastDates = SecurityIoTRawEvent | where RawEventName == "Baseline" | summarize TimeStamp=max(TimeStamp) by DeviceId; lastDates | join kind=inner (SecurityIoTRawEvent) on TimeStamp, DeviceId | extend event = parse_json(EventDetails) | where event.BaselineCheckResult == "FAIL" | where event.BaselineCheckId contains "6.2.8" | project DeviceId;