Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

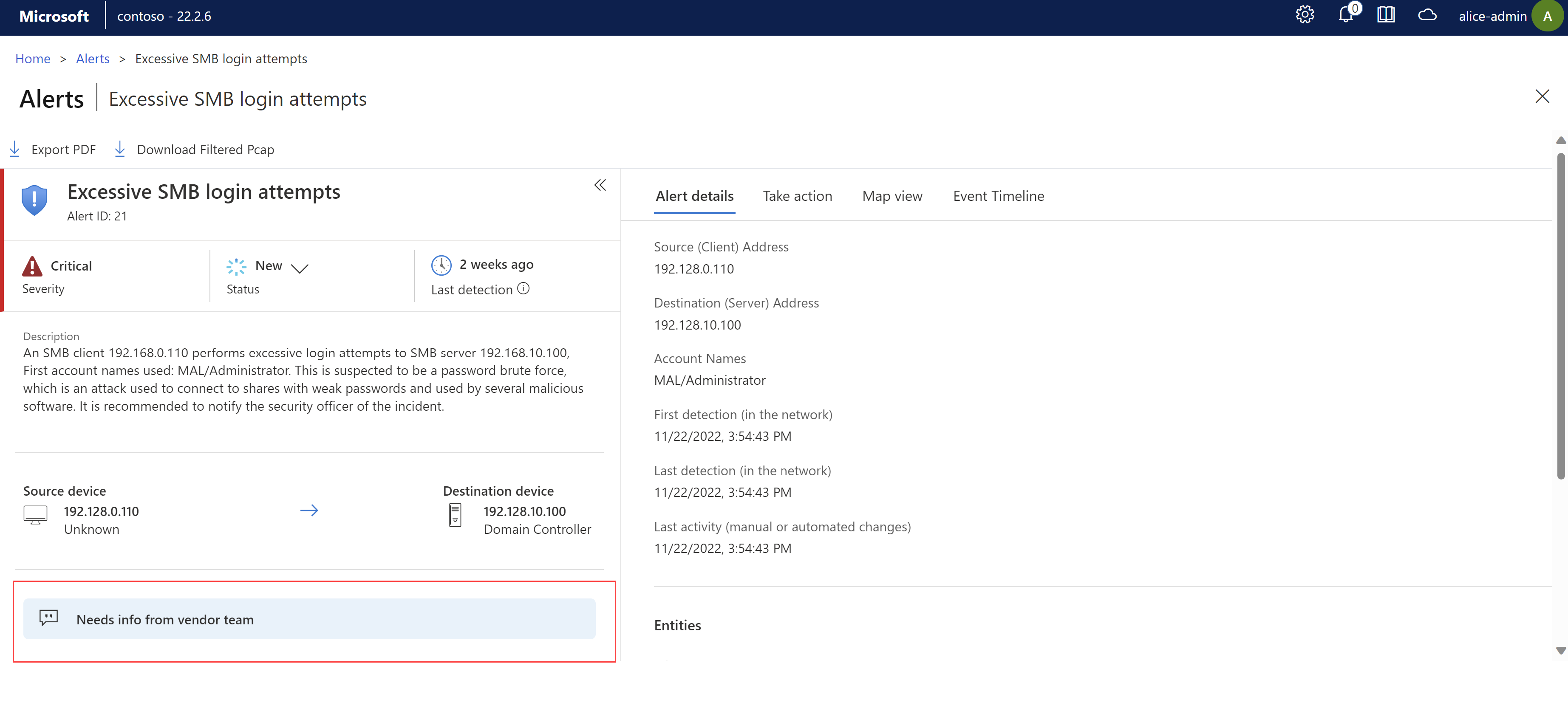

Las alertas de Microsoft Defender para IoT mejoran la seguridad de red y las operaciones con detalles en tiempo real sobre los eventos registrados en su red. Las alertas se desencadenan cuando los sensores de red de OT detectan cambios o actividades sospechosas en el tráfico de red que requieren su atención.

Por ejemplo:

Use los detalles que se muestran en la página Alertas, o en una página de detalles de alerta, para investigar y realizar acciones que corrijan cualquier riesgo para la red, ya sea desde dispositivos relacionados o desde el proceso de red que desencadenó la alerta.

Sugerencia

Use los pasos de corrección de alertas para ayudar a los equipos de SOC a comprender los posibles problemas y sus resoluciones. Se recomienda revisar los pasos de corrección recomendados antes de actualizar el estado de una alerta o de realizar un acción en el dispositivo o la red.

Opciones de administración de alertas

Las alertas de Defender para IoT están disponibles en las consolas de sensor de red de Azure Portal u OT. Con la seguridad de IoT empresarial, las alertas también están disponibles para dispositivos IoT empresariales detectados por Defender para punto de conexión, en Microsoft 365 Defender.

Aunque puede ver los detalles de las alertas, investigar el contexto de las alertas y clasificar y administrar los estados de las alertas desde cualquiera de estas ubicaciones, cada ubicación también ofrece acciones de alerta adicionales. En la tabla siguiente se describen las alertas que admite cada ubicación y las acciones adicionales disponibles solo en esa ubicación:

| Ubicación | Descripción | Acciones de alerta adicionales |

|---|---|---|

| Azure Portal | Alertas de todos los sensores OT conectados a la nube | - Ver las tácticas y técnicas de MITRE ATT&CK relacionadas - Usar los libros integrados para tener visibilidad de las alertas de prioridad alta - Ver las alertas de Microsoft Sentinel y ejecutar investigaciones más profundas con libros de estrategias y cuadernos de trabajo de Microsoft Sentinel. |

| Consolas de sensores de red OT | Alertas generadas por el sensor de OT | - Visualizar el origen y el destino de la alerta en el Mapa de dispositivos - Ver los eventos relacionados en la Escala de tiempo del evento - Reenviar las alertas directamente a los proveedores asociados - Crear comentarios de alerta - Crear reglas de alertas personalizadas - Desaprender alertas |

| Microsoft 365 Defender | Alertas generadas por dispositivos Enterprise IoT detectados por Microsoft Defender para punto de conexión | - Administrar datos de alertas junto con otros datos de Microsoft 365 Defender, incluida la búsqueda avanzada |

Sugerencia

Las alertas generadas a partir de sensores diferentes en la misma zona en un período de 10 minutos, con el mismo tipo, estado, protocolo de alerta y dispositivos asociados, se muestran como una única alerta unificada.

- El período de tiempo de 10 minutos se basa en el momento de la primera detección de la alerta.

- La única alerta unificada enumera todos los sensores que detectaron la alerta.

- Las alertas se combinan en función del protocolo de alerta y no del protocolo de dispositivo.

Para más información, consulte:

- Retención de datos de alerta

- Acelerando los flujos de trabajo de alertas de OT

- Estados de alerta y opciones de clasificación

- Planeamiento de sitios y zonas de OT

Las opciones de alerta también varían según la ubicación y el rol de usuario. Para más información, consulte Roles y permisos de usuario de Azure y Usuarios y roles locales.

Agregación de infracciones de alertas

La fatiga de alertas causada por un gran número de alertas idénticas podría provocar que el equipo no vea o corrija las alertas vitales. Cada alerta que se muestra en la página Alertas es el resultado de una infracción de red, por ejemplo, el uso no confirmado del código de función Modbus. La agregación de infracciones con los mismos parámetros y requisitos de corrección en una sola lista de alertas reduce el número de alertas que se muestran en la página Alertas. Los parámetros coincidentes difieren en función del tipo de alerta. Por ejemplo, la alerta Uso no confirmado del código de función Modbus debe tener las mismas direcciones IP de origen y destino para generar una infracción de alerta agregada. La alerta agregada podría incluir alertas con diferentes códigos de infracción, como códigos de lectura y escritura.

Descargue los datos agregados de infracción de alerta, que enumera cada alerta con los parámetros y funciones pertinentes, como un archivo CSV en la pestaña Infracciones de los detalles de la alerta. Estos datos pueden ayudar a los equipos a identificar patrones, evaluar el impacto y priorizar las respuestas de forma más eficaz en función de las sugerencias de corrección en la pestaña Realizar acción. Solo las alertas que tienen el mismo proceso de corrección se agregan en una sola alerta. Sin embargo, los eventos de infracción individuales todavía se pueden ver por separado dentro de sus respectivos dispositivos, lo que proporciona mayor claridad.

Las alertas que se pueden agregar se muestran en la referencia de alerta de tablas de alertas del motor de directivas en el encabezado Agregadas.

La agrupación de alertas aparece tanto en la consola del sensor de OT como en Azure Portal. Para más información, consulte Corrección de alertas agregadas en la consola del sensor y Corrección de alertas agregadas en Azure Portal.

Alertas centradas en entornos de OT/TI

Las organizaciones en las que se implementan sensores entre las redes de OT y de TI tratan muchas alertas, relacionadas tanto con el tráfico de OT como de TI. La cantidad de alertas, algunas de ellas irrelevantes, puede causar fatiga por alertas y afectar al rendimiento general. Para abordar estos desafíos, la directiva de detección de Defender para IoT dirige sus diferentes motores de alertas para que se centren en las alertas con impacto empresarial y relevancia en una red de OT y reduce las alertas relacionadas con TI de bajo valor. Por ejemplo, la alerta de conectividad a Internet no autorizada es muy importante en una red de OT, pero tiene un valor relativamente bajo en una red de TI.

Para centrarse en las alertas desencadenadas en estos entornos, todos los motores de alertas, excepto el motor de malware, desencadena alertas solo si detectan una subred o protocolo de OT relacionado.

Sin embargo, para mantener el desencadenamiento de alertas que indican escenarios críticos:

- El motor de malware desencadena alertas de malware, independientemente de si las alertas están relacionadas con dispositivos de OT o TI.

- Los otros motores incluyen excepciones para escenarios críticos. Por ejemplo, el motor operativo desencadena alertas relacionadas con el tráfico del sensor, independientemente de si la alerta está relacionada con el tráfico de OT o TI.

Administración de alertas de OT en un entorno híbrido

Los usuarios que trabajan en entornos híbridos podrían administrar alertas de OT en Defender para IoT en Azure Portal o el sensor de OT.

Nota:

Aunque la consola del sensor muestra el campo Última detección de una alerta en tiempo real, Defender para IoT en Azure Portal puede tardar hasta una hora en mostrar la hora actualizada. Esto explica un escenario en el que la hora de la última detección en la consola del sensor no es la misma que la hora de la última detección en Azure Portal.

Los estados de alerta se sincronizan completamente entre Azure Portal y el sensor de OT. Esto significa que, independientemente de dónde administre la alerta en Defender para IoT, la alerta también se actualiza en las otras ubicaciones.

Al establecer un estado de alerta en Cerrado o Silenciado en un sensor, se actualiza el estado de la alerta a Cerrado en el Azure Portal.

Sugerencia

Si trabaja con Microsoft Sentinel, se recomienda que configure la integración para sincronizar el estado de las alertas también con Microsoft Sentinel y, después, administre los estados de las alertas junto con los incidentes de Microsoft Sentinel relacionados.

Para obtener más información, vea Tutorial: Investigación y detección de amenazas para dispositivos IoT.

Alertas de IoT empresarial y Microsoft Defender para Endpoints

Si usa la seguridad de Enterprise IoT en Microsoft 365 Defender, las alertas de los dispositivos Enterprise IoT detectados por Microsoft Defender para punto de conexión solo están disponibles en Microsoft 365 Defender. Muchas de las detecciones basadas en red de Microsoft Defender para punto de conexión son pertinentes para dispositivos IoT empresariales, como alertas desencadenadas por exámenes que implican puntos de conexión administrados.

Para obtener más información, consulte Asegurar dispositivos IoT en la empresa y la cola de alertas en Microsoft 365 Defender.

Aceleración de los flujos de trabajo de alertas de Tecnología Operativa

Las nuevas alertas se cierran automáticamente si no se detecta ningún tráfico idéntico 90 días después de la detección inicial. Si se detecta tráfico idéntico durante esos primeros 90 días, se restablece el recuento de los 90 días.

Además del comportamiento predeterminado, es posible que quiera ayudar a los equipos de administración de OT y SOC a clasificar y corregir las alertas con mayor rapidez. Inicie sesión en un sensor de OT como un usuario Administrador para usar las siguientes opciones:

Cree reglas de alerta personalizadas. Solo sensores de OT.

Agregue reglas de alerta personalizadas para desencadenar alertas para actividades específicas en su red que no están cubiertas por las funcionalidades estándar.

Por ejemplo, en un entorno que ejecute MODBUS, puede agregar una regla para detectar los comandos escritos en un registro de memoria en una dirección IP específica y un destino de Ethernet.

Para más información, consulte Creación de reglas de alerta personalizadas en un sensor de OT.

Cree comentarios de alerta. Solo sensores de OT.

Cree un conjunto de comentarios de alerta que otros usuarios del sensor de OT puedan agregar a alertas individuales, con detalles como pasos de mitigación personalizados, comunicaciones para otros miembros del equipo u otras conclusiones o advertencias sobre el evento.

Los miembros del equipo pueden reutilizar estos comentarios personalizados a medida que clasifican y administran los estados de alerta. Los comentarios de alerta se muestran en un área de comentarios en la página de detalles de las alertas. Por ejemplo:

Para obtener más información, consulte Creación de comentarios de alertas en un sensor de OT.

Reenvíe los datos de alerta a los sistemas asociados, SIEM de socios, servidores syslog, direcciones de correo electrónico específicas y más.

Soportado por los sensores OT; para obtener más información, consulte Información de alerta anticipada.

Estados de alerta y opciones de clasificación

Use los siguientes estados de alerta y las siguientes opciones de clasificación para administrar alertas en Defender para IoT.

Al clasificar una alerta, tenga en cuenta que algunas alertas pueden reflejar cambios de red válidos, como un dispositivo autorizado que intenta acceder a un nuevo recurso en otro dispositivo.

Aunque las opciones de evaluación de prioridades del sensor de OT solo están disponibles para las alertas de OT, las opciones disponibles en Azure Portal están disponibles para las alertas de OT y Enterprise IoT.

Use la tabla siguiente para obtener más información sobre cada estado de alerta y cada opción de clasificación.

| Estado/acción de clasificación | Disponible en | Descripción |

|---|---|---|

| Nuevo | - Azure Portal - Sensores de red de OT |

Las nuevas alertas son aquellas que aún no han sido clasificadas o investigadas por el equipo. El nuevo tráfico detectado para los mismos dispositivos no genera una nueva alerta, sino que se agrega a la alerta existente. Nota: es posible que vea varias alertas Nuevas con el mismo nombre. Esto se debe a que cada alerta se desencadena por un tráfico diferente, en distintos conjuntos de dispositivos. |

| Activo | - Solo Azure Portal | Establezca una alerta como Activa para indicar que se está llevando a cabo una investigación, pero que la alerta aún no se puede cerrar ni clasificar. Este estado no tiene efecto en ninguna otra parte de Defender para IoT. |

| Closed | - Azure Portal - Sensores de red de OT |

Cierre una alerta para indicar que ha sido investigada completamente y que desea recibir otra alerta la próxima vez que se detecte el mismo tráfico. Al cerrar una alerta, esta se agrega a la escala de tiempo del evento del sensor. |

| Learn | - Azure Portal - Sensores de red de OT El desaprendizaje de alertas solo está disponible en el sensor de OT. |

Use el aprendizaje de una alerta cuando quiera cerrarla y agregarla como tráfico permitido para que no se le vuelva a avisar la próxima vez que se detecte el mismo tráfico. Por ejemplo, cuando el sensor detecta cambios en la versión de firmware siguiendo los procedimientos de mantenimiento estándar o cuando se agrega un dispositivo nuevo y esperado a la red. El aprendizaje de una alerta cierra la alerta y agrega un elemento a la escala de tiempo del evento del sensor. El tráfico detectado se incluye en los informes de minería de datos, pero no al generar otros informes de sensores de OT. El aprendizaje de alertas solo está disponible para ciertas alertas, principalmente para aquellas desencadenadas por los motores de anomalías y directivas. |

| Silencio | - Sensores de red de OT La reactivación de alertas silenciadas solo está disponible en el sensor de OT. |

Silencie una alerta cuando quiera cerrarla y no volver a ver el mismo tráfico, pero sin agregar el tráfico permitido de la alerta. Por ejemplo, cuando el motor operativo desencadena una alerta que indica que se cambió el modo de PLC en un dispositivo. El nuevo modo puede indicar que el PLC no es seguro, pero después de realizar la investigación, se determina que el nuevo modo es aceptable. Al silenciar una alerta, esta se cierra, pero no se agrega ningún elemento a la escala de tiempo del evento del sensor. El tráfico detectado se incluye en los informes de minería de datos, pero no al calcular los datos para otros informes de sensores. El silenciamiento de alertas solo está disponible para ciertas alertas, principalmente aquellas desencadenadas por el motor de anomalías, el motor de infracción de protocolo o el motor operativo. |

Evaluar las prioridades de alertas de OT durante el modo de aprendizaje

El modo de aprendizaje hace referencia al período inicial después de implementar un sensor OT, cuando el sensor de OT aprende la actividad de línea de base de la red, incluidos los dispositivos y protocolos de la red, y las transferencias de archivos normales que se producen entre dispositivos específicos.

Use el modo de aprendizaje para realizar una evaluación de prioridades inicial en las alertas de la red y aprenda aquellas que desee marcar como actividad autorizada y esperada. El tráfico aprendido no genera nuevas alertas la próxima vez que se detecte el mismo tráfico.

Para obtener más información, consulte Creación de una línea base aprendida de alertas de OT.

Pasos siguientes

Revise los tipos de alertas y los mensajes para ayudarle a comprender y planear las acciones de corrección y las integraciones de cuadernos de estrategias. Para más información, vea Descripciones y tipos de alertas de supervisión de OT.