Concesión o restricción del acceso mediante permisos

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2019

Puede conceder o restringir el acceso a los recursos que administra en Azure DevOps. Es posible que quiera abrir o cerrar el acceso a un conjunto seleccionado de características y para un conjunto de usuarios seleccionado. Aunque los grupos de seguridad integrados proporcionan un conjunto estándar de asignaciones de permisos, es posible que necesite más requisitos de seguridad no cumplidos por estas asignaciones.

Si no está familiarizado con la administración de permisos y grupos, consulte Introducción a los permisos, el acceso y los grupos de seguridad para obtener información sobre los estados de permisos y la herencia.

En este artículo aprenderá a realizar las siguientes tareas:

- Método recomendado para conceder y restringir permisos

- Delegación de tareas mediante la asignación de permisos de selección a roles específicos

- Limitar la visibilidad del usuario a la información de la organización

- Limitar el selector de personas a usuarios y grupos del proyecto

- Restringir el acceso para ver o modificar objetos

- Restringir la modificación de elementos de trabajo en función de un usuario o grupo

- Método recomendado para conceder y restringir permisos

- Delegación de tareas mediante la asignación de permisos de selección a roles específicos

- Restringir el acceso para ver o modificar objetos

- Restringir la modificación de elementos de trabajo en función de un usuario o grupo

Sugerencia

Dado que establece muchos permisos en un nivel de objeto, como repositorios y rutas de acceso de área, cómo estructura el proyecto determina las áreas que puede abrir o cerrar.

Método recomendado para conceder y restringir permisos

Para fines de mantenimiento, se recomienda usar los grupos de seguridad integrados o los grupos de seguridad personalizados para administrar los permisos.

No puede cambiar la configuración de permisos del grupo Administradores de proyectos ni del grupo Administradores de la colección de proyectos, que es por diseño. Sin embargo, para todos los demás grupos, puede cambiar los permisos.

Si administra algunos usuarios, es posible que encuentre una opción válida para cambiar los permisos individuales. Sin embargo, los grupos de seguridad personalizados permiten realizar un seguimiento mejor de los roles y los permisos asignados a esos roles.

Delegación de tareas a roles específicos

Como administrador o propietario de la cuenta, es una buena idea delegar tareas administrativas a los miembros del equipo que dirigen o administran un área. Varios de los roles integrados principales que incluyen permisos predeterminados y asignaciones de roles son:

- Lectores

- Colaboradores

- Administrador de equipo (rol)

- Project Administrators

- Project Collection Administrators

Para obtener un resumen de los permisos de los roles anteriores, vea Permisos y acceso predeterminados, o para los administradores de la colección de proyectos, consulte Cambio de permisos de nivel de colección de proyectos.

Para delegar tareas a otros miembros de la organización, considere la posibilidad de crear un grupo de seguridad personalizado y, a continuación, conceder permisos como se indica en la tabla siguiente.

Rol

Tareas que se deben realizar

Permisos para establecer en Permitir

Jefe de desarrollo (Git)

Administrar directivas de rama

Editar directivas, forzar inserción y administrar permisos

Consulte Establecimiento de permisos de rama.

Jefe de desarrollo (TFVC)

Administración de repositorios y ramas

Administrar etiquetas, Administrar rama y Administrar permisos

Consulte Establecimiento de permisos de repositorio de TFVC.

Arquitecto de software (Git)

Administrar repositorios

Creación de repositorios, forzar inserción y administrar permisos

Consulte Establecimiento de permisos de repositorio de Git.

Administradores de equipo

Agregar rutas de acceso de área para su equipo

Agregar consultas compartidas para su equipo

Crear nodos secundarios, Eliminar este nodo, Editar este nodo Vea Crear nodos secundarios, modificar elementos de trabajo en una ruta de acceso de área

Contribuir, Eliminar, Administrar permisos (para una carpeta de consulta), consulte Establecimiento de permisos de consulta.

Colaboradores

Agregar consultas compartidas en una carpeta de consultas, Contribuir a los paneles

Contribuir, Eliminar (para una carpeta de consulta), consulte Establecimiento de permisos de consulta.

Ver, editar y administrar paneles, consulte Establecer permisos de panel.

Administrador de proyectos o productos

Agregar rutas de acceso de área, rutas de acceso de iteración y consultas compartidas

Eliminar y restaurar elementos de trabajo, Mover elementos de trabajo fuera de este proyecto, eliminar permanentemente elementos de trabajo

Editar información de nivel de proyecto, consulte Cambio de permisos de nivel de proyecto.

Administrador de plantillas de proceso (modelo de proceso de herencia)

Personalización del seguimiento del trabajo

Administrar permisos de proceso, Crear nuevos proyectos, Crear proceso, Eliminar campo de cuenta, Eliminar proceso, Eliminar proceso, Eliminar proyecto, Editar proceso

Consulte Cambio de permisos de nivel de colección de proyectos.

Administrador de plantillas de proceso (modelo de proceso XML hospedado)

Personalización del seguimiento del trabajo

Editar información de nivel de colección, consulte Cambio de permisos de nivel de colección de proyectos.

Administración de proyectos (modelo de proceso XML local)

Personalización del seguimiento del trabajo

Editar información de nivel de proyecto, consulte Cambio de permisos de nivel de proyecto.

Administrador de permisos

Administrar permisos para un proyecto, una cuenta o una colección

Para un proyecto, editar información de nivel de proyecto

Para una cuenta o colección, editar información de nivel de instancia (o de colección)

Para comprender el ámbito de estos permisos, consulte la Guía de búsqueda de permisos. Para solicitar un cambio en los permisos, consulte Solicitar un aumento en los niveles de permisos.

También puede conceder permisos para administrar los permisos de los objetos siguientes:

Limitar la visibilidad del usuario a la información de la organización y del proyecto

Importante

- Las características de visibilidad limitadas descritas en esta sección solo se aplican a las interacciones a través del portal web. Con las API REST o

azure devopslos comandos de la CLI, los miembros del proyecto pueden acceder a los datos restringidos. - Los usuarios invitados que son miembros del grupo limitado con acceso predeterminado en microsoft Entra ID, no pueden buscar usuarios con el selector de personas. Cuando la característica de vista previa está desactivada para la organización o cuando los usuarios invitados no son miembros del grupo limitado, los usuarios invitados pueden buscar en todos los usuarios de Microsoft Entra, según lo previsto.

De forma predeterminada, los usuarios agregados a una organización pueden ver toda la información de la organización y la configuración del proyecto. Para restringir el acceso solo a los proyectos a los que agrega usuarios, puede habilitar la característica Limitar la visibilidad y colaboración del usuario a proyectos específicos de la organización. Para obtener más información, consulte Administración de características en versión preliminar.

Con esta característica habilitada, los usuarios agregados al grupo Usuarios con ámbito de proyecto no pueden ver la mayoría de la configuración de la organización y solo pueden conectarse a los proyectos a los que se han agregado.

Advertencia

Cuando la característica Limitar la visibilidad del usuario y la colaboración a proyectos específicos está habilitada para la organización, los usuarios con ámbito de proyecto no pueden buscar usuarios que se agregaron a la organización a través de la pertenencia a grupos de Microsoft Entra, en lugar de a través de una invitación de usuario explícita. Se trata de un comportamiento inesperado y se está trabajando en una resolución. Para resolver este problema de forma automática, deshabilite la característica Limitar la visibilidad del usuario y la colaboración a proyectos específicos en versión preliminar para la organización.

Limitar el selector de personas a usuarios y grupos del proyecto

En el caso de las organizaciones que administran sus usuarios y grupos mediante el identificador de Entra de Microsoft, los selectores de personas admiten la búsqueda de todos los usuarios y grupos agregados a un proyecto, no solo los usuarios o grupos agregados a un proyecto. Personas selectores admiten las siguientes funciones de Azure DevOps:

- Selección de una identidad de usuario de un campo de identidad de seguimiento de trabajo, como Asignado a

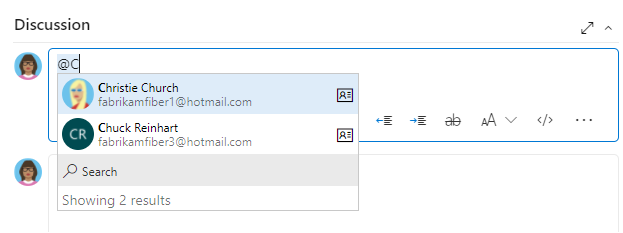

- Selección de un usuario o grupo mediante @mention en un campo de discusión de elementos de trabajo o texto enriquecido, una discusión de solicitud de incorporación de cambios, comentarios de confirmación o comentarios de conjunto de cambios o comentarios de conjunto de cambios

- Selección de un usuario o grupo mediante @mention desde una página wiki

Como se muestra en la siguiente imagen, simplemente empieza a escribir en un cuadro de selector de personas hasta que encuentre una coincidencia con un nombre de usuario o un grupo de seguridad.

Los usuarios y grupos que se agregan al grupo Usuarios con ámbito de proyecto solo pueden ver y seleccionar usuarios y grupos en el proyecto al que están conectados desde un selector de personas. Para definir el ámbito de los selectores de personas para todos los miembros del proyecto, consulte Administrar la organización, Limitar la búsqueda y la selección de identidades.

Restringir el acceso para ver o modificar objetos

Azure DevOps está diseñado para permitir que todos los usuarios válidos vean todos los objetos definidos en el sistema. Puede restringir el acceso a los recursos estableciendo el estado de permiso en Denegar. Puede establecer permisos para los miembros que pertenecen a un grupo de seguridad personalizado o para un usuario individual. Para más información sobre cómo establecer estos tipos de permisos, consulte Solicitar un aumento en los niveles de permisos.

Área que se va a restringir

Permisos para establecer en Denegar

Ver o contribuir a un repositorio

Ver, contribuir

Consulte Establecimiento de permisos de repositorio de Git o Establecimiento de permisos de repositorio tfVC.

Ver, crear o modificar elementos de trabajo dentro de una ruta de acceso de área

Editar elementos de trabajo en este nodo, Ver elementos de trabajo en este nodo

Consulte Establecer permisos y acceso para el seguimiento del trabajo, Modificar elementos de trabajo en una ruta de acceso de área.

Visualización o actualización de las canalizaciones de compilación y versión

Editar canalización de compilación, Ver canalización de compilación

Editar canalización de versión, Ver canalización de versión

Estos permisos se establecen en el nivel de objeto. Consulte Establecimiento de permisos de compilación y versión.

Edición de paneles

Visualización de paneles

Consulte Establecimiento de permisos de panel.

Restringir la modificación de elementos de trabajo o seleccionar campos

Para obtener ejemplos que muestran cómo restringir la modificación de elementos de trabajo o seleccionar campos, consulte Escenarios de reglas de ejemplo.

Pasos siguientes

Artículos relacionados

- Solución de problemas de permisos

- Reglas y evaluación de reglas

- Permisos y acceso predeterminado

- Guía de búsqueda de permisos

- Introducción a los permisos, el acceso y los grupos de seguridad

- Referencia de permisos y grupos

- Cambiar los permisos de nivel de proyecto

- Cambiar los permisos de nivel de colección de proyectos

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de