Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2019

Para administrar el seguimiento del trabajo de forma eficaz, asigne permisos específicos a usuarios o grupos para determinados objetos, proyectos o colecciones. También puede definir reglas personalizadas para procesos o proyectos que se aplican a usuarios o grupos específicos, controlando sus acciones en consecuencia. Para la mayoría de las características, se recomienda agregar usuarios al grupo Colaboradores del proyecto, que concede acceso completo y garantiza una experiencia de seguimiento del trabajo sin problemas y eficaz.

Nota:

En el caso de los proyectos públicos, el acceso de las partes interesadas proporciona a los usuarios un mayor acceso a las características de seguimiento del trabajo y acceso total a Azure Pipelines. Para obtener más información, consulte Referencia rápida sobre el acceso de parte interesada.

Requisitos previos

| Category | Requisitos |

|---|---|

| Permisos | Miembro del grupo administradores de proyectos o permiso explícito para administrar el área de seguimiento del trabajo, tal como se describe en este artículo. |

| Category | Requisitos |

|---|---|

| Permisos | Miembro del grupo de administradores de la colección de proyectos o tiene permisos explícitos para editar un proceso de colección. |

Descripción de los roles y los niveles de permisos para el seguimiento del trabajo

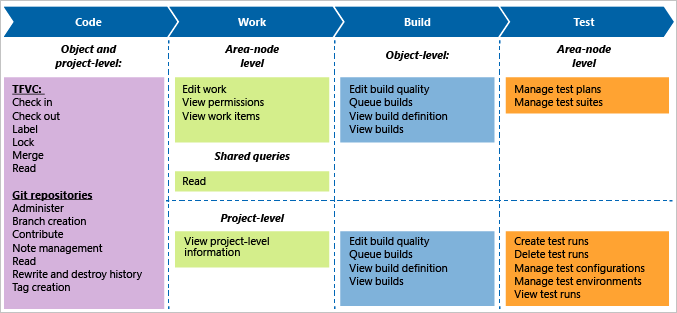

En la tabla siguiente se resumen los distintos permisos que puede establecer en el nivel de objeto, proyecto o colección. El rol de administrador del equipo proporciona acceso para agregar y modificar recursos del equipo. Consulte también Permisos predeterminados para paneles, trabajos pendientes, sprints, planes de entrega, administración de pruebas y consultas, más adelante en este artículo.

Nivel de rol o permiso

Conjunto de áreas funcionales

Rol de administrador de equipo

Agregar un administrador del equipo

Permisos de nivel de objeto

Permisos de nivel de proyecto

Permisos de nivel de colección de proyectos

Incluye todos los permisos que puede establecer en el nivel de colección.

- Crear, eliminar o editar un proceso (modelo de proceso de herencia)

- Eliminar campo de la cuenta (modelo de proceso de herencia)

- Administración de permisos de proceso (modelo de proceso de herencia)

- Edición de permisos de nivel de colección

Los permisos de nivel de colección de proyectos incluyen todos los permisos que puede establecer en el nivel de colección.

Permisos predeterminados para paneles, trabajos pendientes y sprints

Permisos predeterminados de Paneles

Task

Lectores

Colaboradores

Administradores del equipo

Administradores de proyectos

Ver paneles y abrir elementos de trabajo

✔️

✔️

✔️

Agregar elementos de trabajo a un panel; actualizar el estado mediante una operación de arrastrar y colocar

✔️

✔️

Reordenar elementos de trabajo o reorganizar elementos secundarios mediante operaciones de arrastrar y colocar; actualizar un campo en una tarjeta

✔️

✔️

Agregar elementos de trabajo a un panel; actualizar el estado, reordenar o reorganizar elementos secundarios mediante operaciones de arrastrar y colocar; actualizar un campo en una tarjeta

✔️

✔️

Agregar elementos secundarios a una lista de comprobación

✔️

✔️

Asignar a un sprint (desde el campo de tarjeta)

✔️

✔️

Configurar las opciones del panel

✔️

Trabajos pendientes de permisos predeterminados

Task

Lectores

Colaboradores

Administradores del equipo

Administradores de proyectos

Ver trabajos pendientes y abrir elementos de trabajo

✔️

✔️

✔️

Agregar elementos de trabajo a un trabajo pendiente

✔️

✔️

Usar características de edición masiva

✔️

✔️

Agregar elementos secundarios a un elemento de trabajo pendiente; priorizar o reordenar un trabajo pendiente; organizar elementos primarios mediante el panel Asignación; Asignar elementos a un sprint mediante el panel Planeamiento

✔️

✔️

Definir la configuración del equipo, los niveles de trabajo pendiente, mostrar errores, días laborables desactivados

✔️

Permisos predeterminados de sprints

Task

Lectores

Colaboradores

Administradores del equipoAdministradores del proyecto

Ver trabajos pendientes de sprint, paneles de tareas y abrir elementos de trabajo

✔️

✔️

✔️

Agregar elementos de trabajo a un trabajo pendiente de sprint o un panel de tareas

✔️

✔️

Priorizar o reordenar un trabajo pendiente de sprint o un panel de tareas; agregar elementos secundarios a un elemento de trabajo pendiente; reasignar elementos a un sprint mediante el panel Planeamiento

✔️

✔️

Ver la capacidad del equipo y los detalles del trabajo

✔️

✔️

✔️

Establecer la capacidad del equipo

✔️

Usar características de edición masiva

✔️

✔️

Definir sprints de equipo

✔️

Crear nodos secundarios, modificar elementos de trabajo en una ruta de acceso de iteración o área

Los permisos de ruta de acceso de área permiten administrar el acceso para editar o modificar elementos de trabajo, casos de prueba o planes de prueba asignados a esas áreas. Puede restringir el acceso a usuarios o grupos. También puede establecer permisos para quién puede agregar o modificar áreas o iteraciones para el proyecto.

Nota:

Los miembros del proyecto con permisos para crear o editar rutas de acceso de área o rutas de acceso de iteración no pueden establecer rutas de acceso de área de equipo ni rutas de iteración. Para configurar la configuración del equipo, debe ser añadido al rol de administrador del equipo de o ser miembro del grupo Administradores de Proyectos.

Realice los pasos siguientes para definir las áreas y las iteraciones de un proyecto.

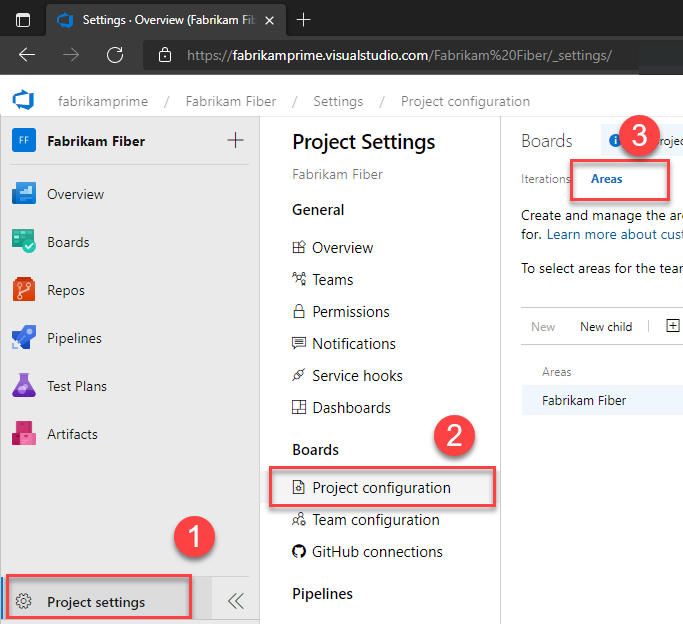

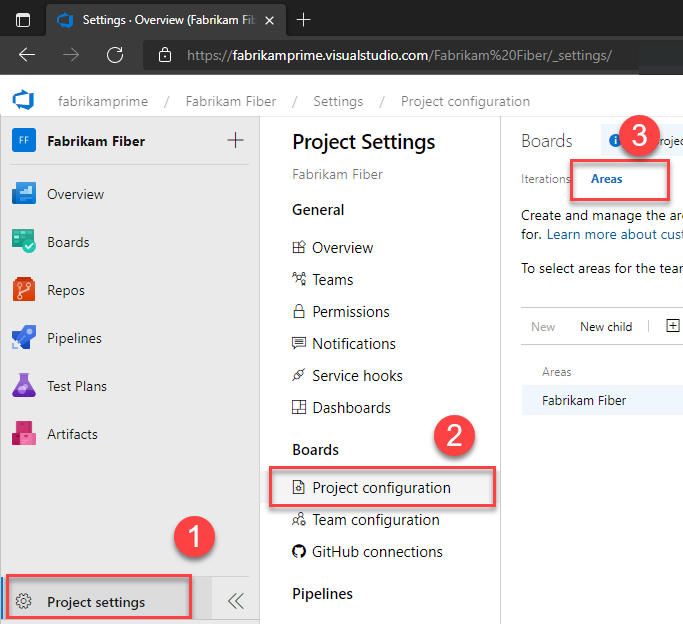

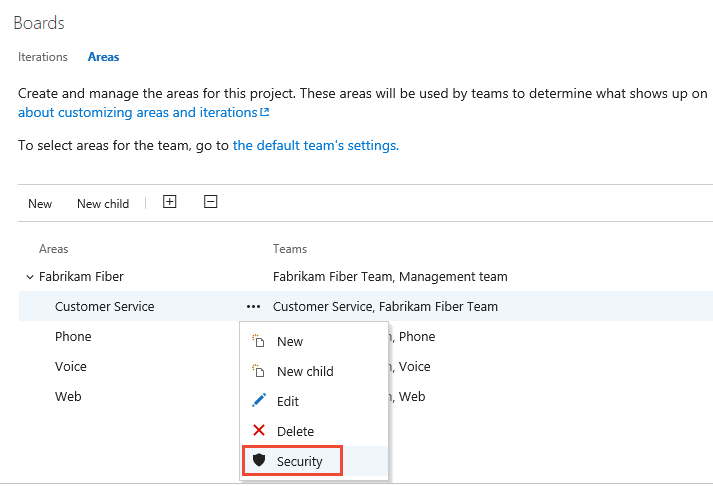

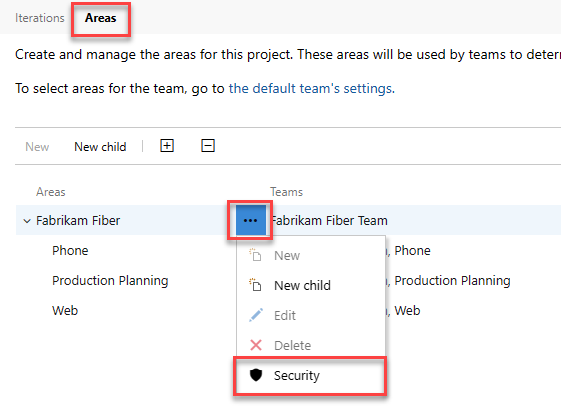

Elija Configuración del proyectoPaneles>del proyecto y, a continuación, seleccione > o Iteraciones para modificar rutas de acceso de área o Rutas de acceso de iteración.

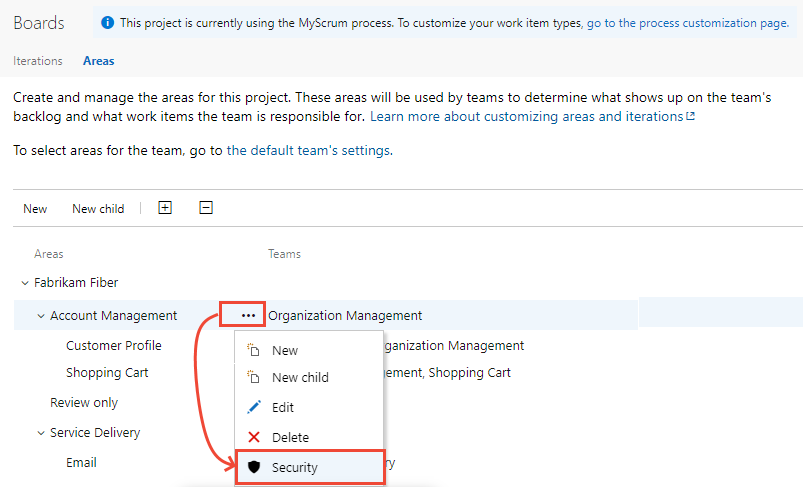

Elija el menú contextual ... para el nodo que desea administrar y seleccione Seguridad.

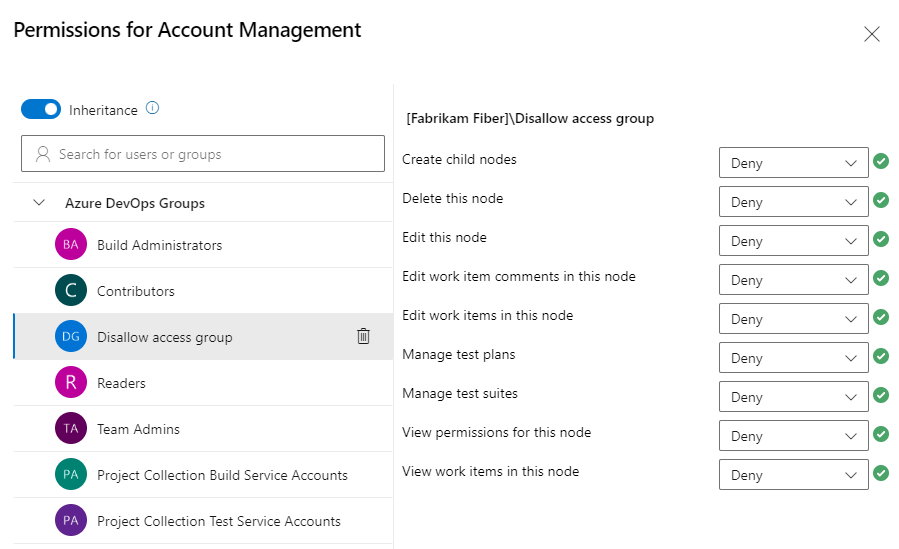

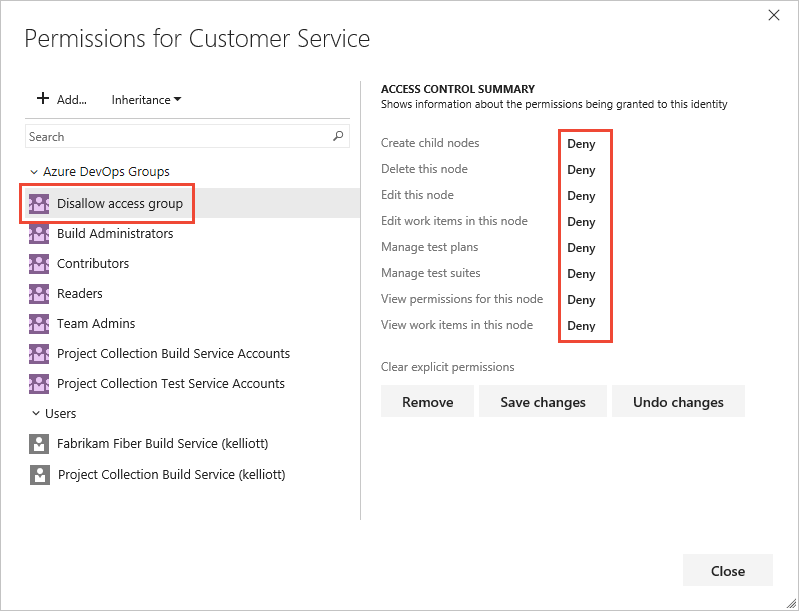

Seleccione el grupo o el miembro del proyecto y, a continuación, cambie la configuración de permisos. Para agregar un usuario o grupo, escriba su nombre en el cuadro de búsqueda.

Por ejemplo, aquí agregamos el grupo de acceso No permitir y no se permiten a los miembros de este grupo la capacidad de ver, modificar o editar elementos de trabajo en la ruta de acceso del área Administración de cuentas.

Puede especificar dos estados de autorización explícitos para los permisos: Denegar y Permitir. Además, los permisos pueden existir en uno de los otros tres estados. Para obtener más información, consulte Acerca de los permisos, el acceso y los grupos de seguridad.

(Opcional) Elija el control deslizante Herencia para deshabilitar la herencia. Deshabilitar la herencia conserva todos los permisos heredados como entradas de control de acceso (ACE) explícitas.

Cuando haya terminado, cierre el cuadro de diálogo. Los cambios se guardan automáticamente.

Realice los pasos siguientes para definir las áreas y las iteraciones de un proyecto.

Seleccione (1) del proyecto (2) >

Elija el menú contextual ... para el nodo que desea administrar y seleccione Seguridad.

Seleccione el grupo o el miembro del equipo y, a continuación, cambie la configuración de permisos. Para agregar un usuario o grupo, escriba su nombre en el cuadro de búsqueda.

En el ejemplo siguiente, agregamos el grupo de acceso No permitir y no se permiten a los miembros de este grupo la capacidad de ver, modificar o editar elementos de trabajo en la ruta de acceso del área servicio al cliente.

Puede especificar dos estados de autorización explícitos para los permisos: Denegar y Permitir. Los permisos también pueden existir en uno de los otros tres estados. Para obtener más información, consulte Acerca de los permisos, el acceso y los grupos de seguridad.

(Opcional) Cambie Herencia a Desactivado para deshabilitar la herencia. Deshabilitar la herencia conserva todos los permisos heredados como entradas de control de acceso (ACE) explícitas.

Cuando haya terminado, cierre el cuadro de diálogo. Los cambios se guardan automáticamente.

Permisos predeterminados para elementos de trabajo

Nota:

Puede cambiar el tipo de elemento de trabajo o mover elementos de trabajo a otro proyecto dentro de una colección de proyectos. Estas características requieren que el almacenamiento de datos esté deshabilitado. Con el almacenamiento de datos deshabilitado, el servicio Analytics le ayudará con los informes. Para más información sobre cómo deshabilitar el almacenamiento de datos, consulte Deshabilitación del almacenamiento de datos y el cubo.

Tarea o permiso

Lectores

Colaboradores

Administradores de proyectos

Ver elementos de trabajo en este nodo (permiso de ruta de acceso al área)

✔️

✔️

✔️

Editar elementos de trabajo en este nodo (permiso de ruta de acceso al área)

✔️

✔️

Editar comentarios de elementos de trabajo en este nodo (permiso de ruta de acceso al área)

✔️

✔️

Crear definición de etiqueta

✔️

✔️

Cambiar el tipo de elemento de trabajo (permiso en el nivel de proyecto)

✔️

✔️

Mover elementos de trabajo fuera de este proyecto (permiso en el nivel de proyecto)

✔️

✔️

Enviar por correo electrónico elementos de trabajo

✔️

✔️

✔️

Aplicar una plantilla de elemento de trabajo

✔️

✔️

Eliminar y restaurar elementos de trabajo (permiso en el nivel de proyecto) (puede restaurar desde la papelera de reciclaje)

✔️

✔️

Eliminar permanentemente elementos de trabajo (permiso en el nivel de proyecto)

✔️

Proporcionar comentarios (a través del cliente de comentarios de Microsoft)

✔️

✔️

✔️

✔️

Nota:

Los elementos de trabajo están sujetos a las reglas aplicadas. Las reglas condicionales basadas en la pertenencia a usuarios o grupos se almacenan en la caché para el explorador web. Si se encuentras con restricciones para actualizar un elemento de trabajo, es posible que se haya encontrado con una de estas reglas. Si cree que se ha encontrado con un problema que no se aplica a su caso, consulte Formulario de elementos de trabajo, problemas de almacenamiento en caché de IndexDB. Para obtener más información, consulte Reglas y evaluación de reglas.

Uso de reglas personalizadas

Las reglas personalizadas no controlan los permisos, pero afectan a si un usuario puede modificar un elemento de trabajo o establecer el valor de un campo de elemento de trabajo. Azure Boards admite las siguientes personalizaciones de seguimiento de trabajo que admiten flujos de trabajo empresariales.

| Personalización | Ejemplos |

|---|---|

| Aplique reglas tras la creación de elementos de trabajo, el cambio de estado y el estado especificado. | - Hacer que un campo sea de solo lectura: haga necesario un campo. |

| Aplique reglas cuando un valor de campo esté vacío, establezca en un valor específico o cambie o no a un valor. | - Borrar el valor de un campo si está vacío o cumple ciertos criterios : establezca un valor predefinido para el campo si está vacío o cumple condiciones específicas: copie el valor de un campo en otro campo ; oculte un campo en función de determinadas condiciones o valores. |

| Aplique reglas que dicten el estado al que se puede mover un elemento de trabajo desde un estado determinado. | - Reasignar un elemento de trabajo en función de los cambios de estado: especifique que un elemento de trabajo solo puede pasar de "Estado A" a "Estado B" - Administrar las transiciones de estado de los elementos de trabajo primarios en función de los cambios de estado de sus elementos de trabajo secundarios |

| Aplicar reglas basadas en la pertenencia de usuario o grupo del usuario que modifica un elemento de trabajo. | Especificar reglas que restrinjan que un grupo cree un elemento de trabajo, realice la transición de un elemento de trabajo a un estado cerrado o completado o cambie el valor de un campo. |

Hay algunas restricciones para aplicar reglas personalizadas a campos del sistema. Por ejemplo, no puede especificar reglas que establezcan o borren el valor de Ruta de acceso de área o Ruta de acceso de iteración, ya que son campos del sistema. Para obtener más información, consulte Reglas y evaluación de reglas y escenarios de reglas de ejemplo.

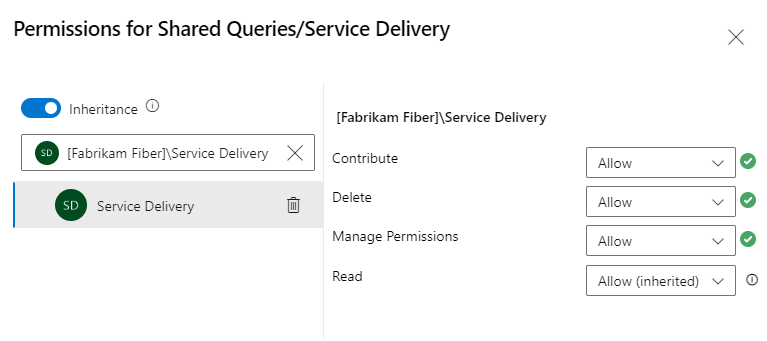

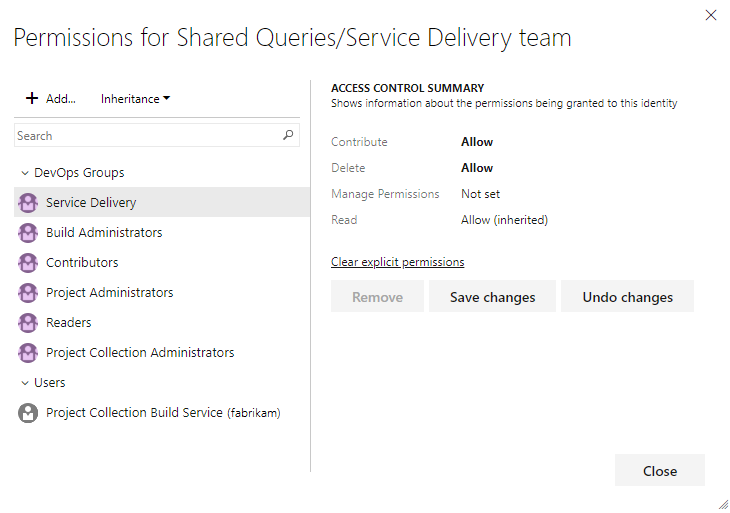

Establecimiento de permisos en consultas o carpetas de consulta

Puede especificar quién puede agregar o editar carpetas de consulta o consultas en el nivel de objeto. A fin de administrar permisos para una carpeta de consulta o para una consulta, debe ser el creador de la consulta o carpeta, miembro del grupo Administradores de proyectos o Administradores de colección de proyectos, o bien debe tener acceso explícito a través del cuadro de diálogo Seguridad del objeto.

Cuadro de diálogo Permisos de carpeta de consulta

Para obtener más información, consulte Creación de consultas administradas para enumerar, actualizar o gráficos elementos de trabajo.

Permisos predeterminados para consultas

Sugerencia

De forma predeterminada, los colaboradores no pueden crear ni guardar consultas compartidas. Le recomendamos que los administradores del proyecto creen una carpeta de consulta para cada equipo y conceda a los administradores del equipo o a los grupos de equipos permisos de consulta para administrar su carpeta. Necesita permisos de eliminación para cambiar el nombre o mover una consulta o carpeta compartidas, y permisos de colaboración para la carpeta a la que se mueve la consulta. Para obtener más información, consulte Establecer permisos en consultas y carpetas de consultas.

Task

Lectores

Colaboradores

Administradores de proyectos

Ver y ejecutar consultas administradas, ver gráficos de consultas

✔️

✔️

✔️

Crear y guardar Mis consultas administradas, gráficos de consultas

✔️

✔️

Crear, eliminar y guardar consultas compartidas, gráficos, carpetas

✔️

Las búsquedas Adhoc están basadas en un motor de búsqueda semántico.

Establecimiento de permisos para etiquetas de elementos de trabajo

De forma predeterminada, todos los usuarios del grupo Colaboradores pueden crear y agregar etiquetas a los elementos de trabajo. Para establecer permisos para un grupo o usuario para restringir esta capacidad, puede establecer la definición de la etiqueta Crear en Denegar en el nivel de proyecto. Para obtener información sobre cómo hacerlo, consulte Cambio del nivel de permiso de un grupo de nivel de proyecto.

Administración de permisos para planes de entrega

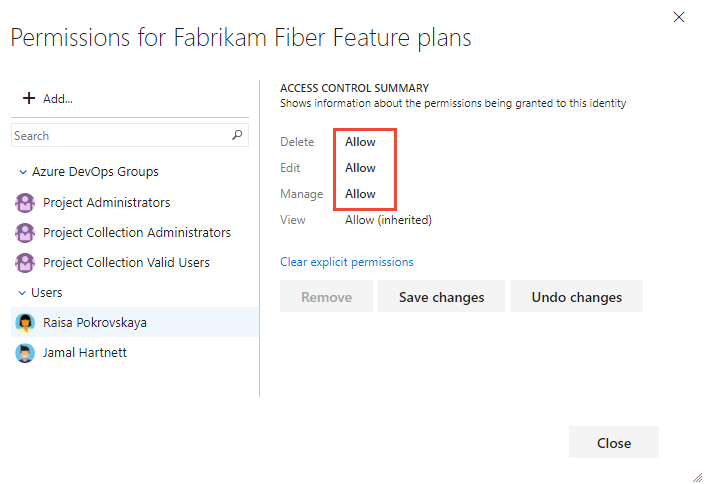

Los planes de entrega son un objeto dentro de un proyecto. Puede administrar permisos para cada plan, como la forma en que administra los permisos para las consultas compartidas o las carpetas de consulta. El creador de un plan de entrega y todos los miembros de los grupos Administradores de colecciones de proyectos y Administradores de proyectos tienen permisos para editar, administrar y eliminar planes.

Los usuarios con acceso de partes interesadas a proyectos privados no tienen acceso a los planes de entrega, mientras que los usuarios concedía acceso a las partes interesadas para proyectos públicos tienen el mismo acceso que los colaboradores normales concedidos acceso básico . Para obtener un gráfico de comparación de las partes interesadas frente al acceso básico, consulte la matriz de características.

Para editar los permisos de un Plan de Entrega, debe ser el creador del plan, un miembro del grupo de Administradores de Proyectos o Administradores de Colección de Proyectos, o tener permiso explícito a través del cuadro de diálogo de seguridad del plan.

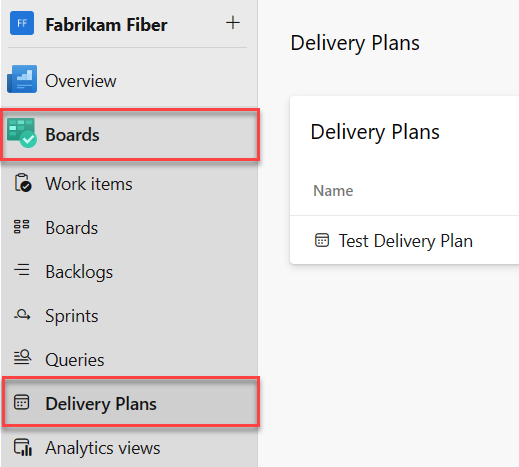

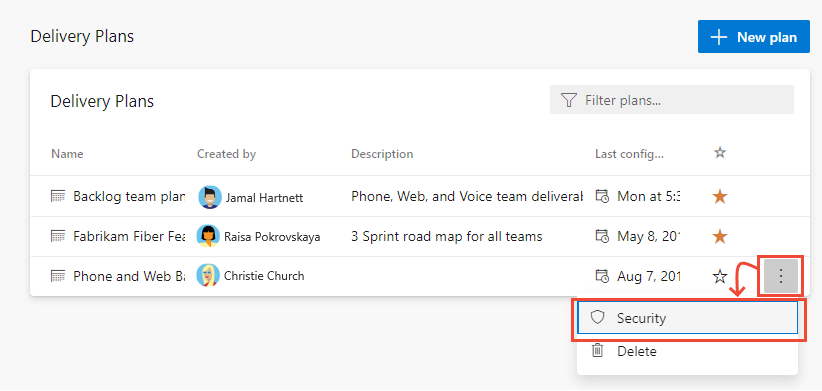

Abra Paneles>Planes de entrega.

Para conceder permisos a un grupo o usuario para administrar o editar un plan específico, elija

Más opciones para abrir el cuadro de diálogo Seguridad del plan.

Más opciones para abrir el cuadro de diálogo Seguridad del plan.

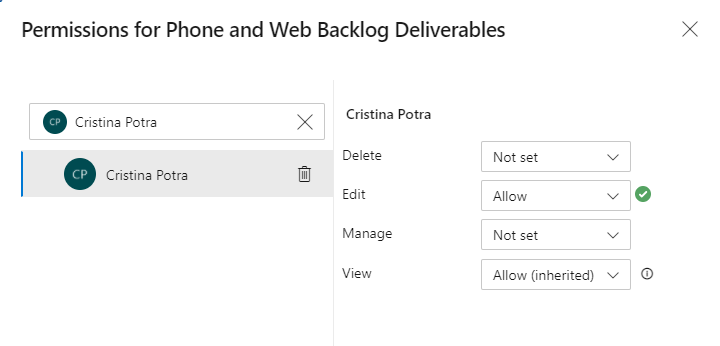

Agregue un usuario, un grupo de equipos u otro grupo de seguridad a los que quiera conceder permisos o restringir el acceso. Para más información, consulte Cambio de permisos de nivel de proyecto. De forma predeterminada, los no administradores no pueden eliminar ni editar un plan.

Con el usuario o grupo seleccionado, establezca el permiso que quiere que tengan en Permitir. Cuando Administrar está establecido en Permitir, el usuario puede administrar los permisos del plan.

Cuando haya terminado, cierre el cuadro de diálogo. Los cambios se guardan automáticamente.

Abra Paneles>Planes. Para obtener más información, consulte Revisión de los planes de entrega de equipos.

Para conceder permisos a un grupo o usuario para administrar o editar un plan específico, elija el icono de acciones

para abrir el cuadro de diálogo Seguridad del plan.

para abrir el cuadro de diálogo Seguridad del plan.

Agregue un usuario, un grupo de equipos u otro grupo de seguridad a los que quiera conceder permisos o restringir el acceso. Para más información, consulte Cambio de permisos de nivel de proyecto. De forma predeterminada, los usuarios no administradores no pueden eliminar ni editar un plan.

Con el usuario o grupo seleccionado, establezca el permiso que quiere que tengan en Permitir. Cuando Administrar está establecido en Permitir, el usuario puede administrar los permisos del plan.

Por ejemplo, aquí se concede permiso a Raisa para editar el plan.

Guarde cuando haya terminado.

Permisos predeterminados para planes de entrega

Task

Lectores

Colaboradores

Administradores del equipo

Administradores de proyectos

Visualización de planes de entrega

✔️

✔️

✔️

Crear, editar o eliminar un plan de entrega, los colaboradores solo pueden editar o eliminar planes que crean.

✔️

✔️

Administrar permisos para un plan de entrega, los colaboradores solo pueden administrar los permisos de los planes que crean.

✔️

✔️

Mover o eliminar permanentemente elementos de trabajo

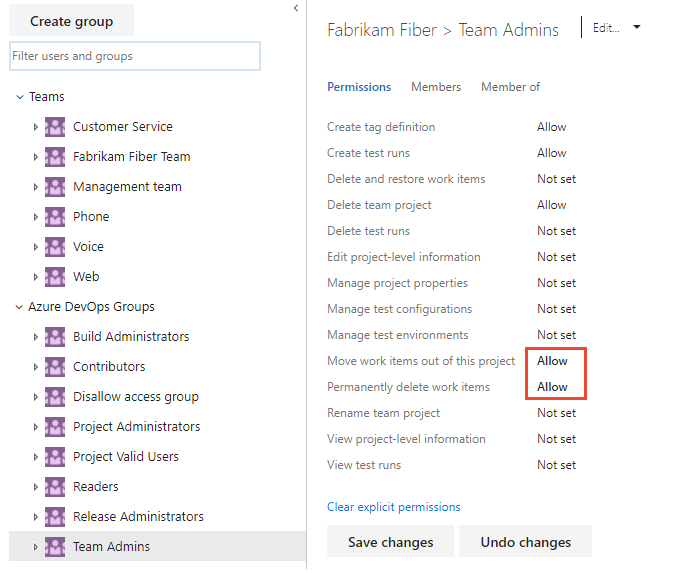

De forma predeterminada, los administradores y colaboradores del proyecto pueden cambiar el tipo de elemento de trabajo y eliminar elementos de trabajo moviendolos a la Papelera de reciclaje. Solo los administradores de proyectos pueden eliminar permanentemente elementos de trabajo y artefactos de prueba. Los administradores del proyecto pueden conceder permisos a otros miembros del equipo según sea necesario.

Por ejemplo, como administrador de proyectos, puede conceder a un usuario, grupo de equipo u otro grupo que haya creado para tener estos permisos. Abra la página Seguridad del proyecto y elija el usuario o grupo que desea conceder permisos. Para obtener información sobre cómo acceder a la seguridad de nivel de proyecto, consulte Cambio de permisos de nivel de proyecto.

Nota:

El permiso Mover elementos de trabajo fuera de este proyecto requiere el modelo de proceso heredado para el proyecto.

En el ejemplo siguiente, hemos concedido a los miembros asignados al rol de administrador del equipo y que pertenecen al grupo De administración del equipo, permisos para mover elementos de trabajo a otro proyecto y eliminar permanentemente elementos de trabajo.

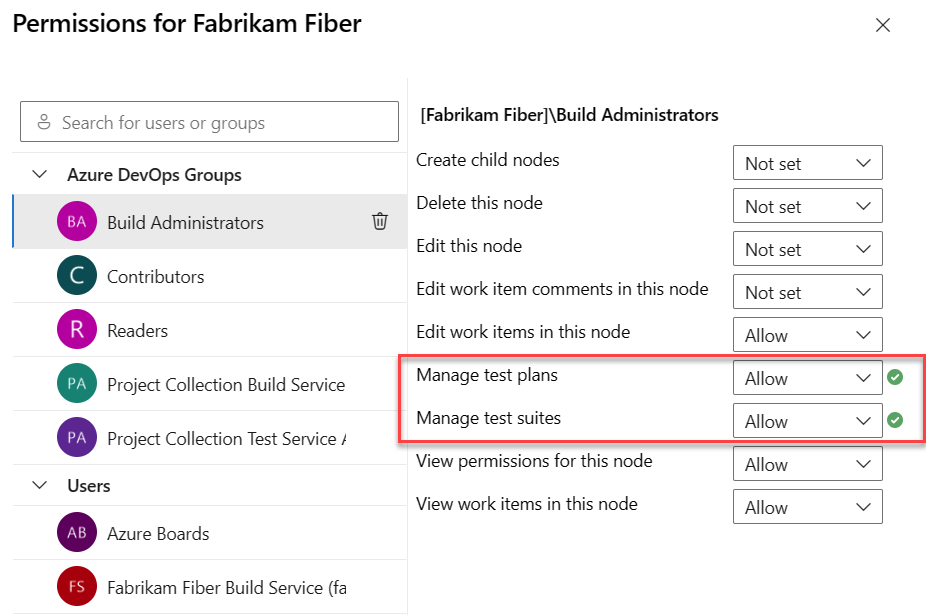

Administración de planes de pruebas y conjuntos de pruebas

Además de los permisos de nivel de proyecto establecidos en la sección anterior, los miembros del equipo necesitan permisos para administrar artefactos de prueba establecidos para una ruta de acceso de área.

Abra la página Seguridad para las rutas de acceso de área y elija el usuario o grupo que desea conceder permisos.

Establezca los permisos para Administrar planes de prueba y Administrar conjuntos de pruebas en Permitir.

Para tener acceso completo al conjunto de características de prueba, el nivel de acceso debe establecerse en Basic + Test Plans. Los usuarios con acceso básico y con permisos para eliminar permanentemente elementos de trabajo y administrar artefactos de prueba solo pueden eliminar casos de prueba huérfanos.

Permisos predeterminados para la administración de pruebas

Los planes de prueba, los conjuntos de pruebas, los casos de prueba y otros artefactos de prueba son tipos de elementos de trabajo específicos que admiten pruebas manuales y exploratorias. Para obtener más información, consulte Establecimiento de permisos de prueba en el nivel de proyecto.

Permiso

Nivel

Lectores

Colaboradores

Administradores de proyectos

Visualización de ejecuciones de pruebas

Nivel del proyecto

✔️

✔️

✔️

Creación de ejecuciones de prueba

Eliminación de ejecuciones de pruebas

Nivel del proyecto

✔️

✔️

Administración de configuraciones de prueba

Administración de entornos de prueba

Nivel del proyecto

✔️

✔️

Crear definición de etiqueta

Eliminar y restaurar elementos de trabajo

Nivel del proyecto

✔️

✔️

Eliminar definitivamente elementos de trabajo

Nivel del proyecto

✔️

Ver los elementos de trabajo en este nodo

Ruta de acceso del área

✔️

✔️

✔️

Editar elementos de trabajo en este nodo

Administración de planes de prueba

Administración de conjuntos de pruebas

Ruta de acceso del área

✔️

✔️

Nota:

El permiso Cambiar tipo de elemento de trabajo no se aplica a elementos de trabajo específicos de prueba. Incluso si elige esta característica en el formulario de elemento de trabajo, no se permite cambiar el tipo de elemento de trabajo.

Permisos de área para la administración de casos de prueba basados en web y control de ejecución de pruebas acceso a las siguientes acciones.

El permiso Administrar conjuntos de pruebas permite a los usuarios realizar las siguientes tareas:

- Creación y modificación de conjuntos de pruebas

- Agregar o quitar casos de prueba a o desde conjuntos de pruebas

- Cambio de las configuraciones de prueba asociadas a conjuntos de pruebas

- Modificar la jerarquía del conjunto de aplicaciones moviendo un conjunto de pruebas

El permiso Administrar planes de prueba permite a los usuarios realizar las siguientes tareas:

- Creación y modificación de planes de prueba

- Agregar o quitar conjuntos de pruebas a o desde planes de prueba

- Cambiar las propiedades del plan de prueba, como la configuración de compilación y pruebas

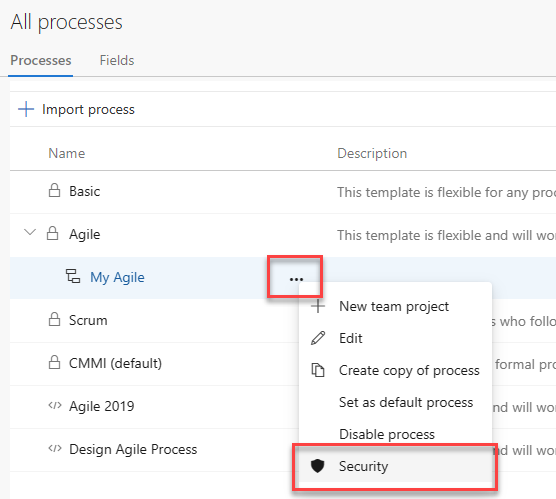

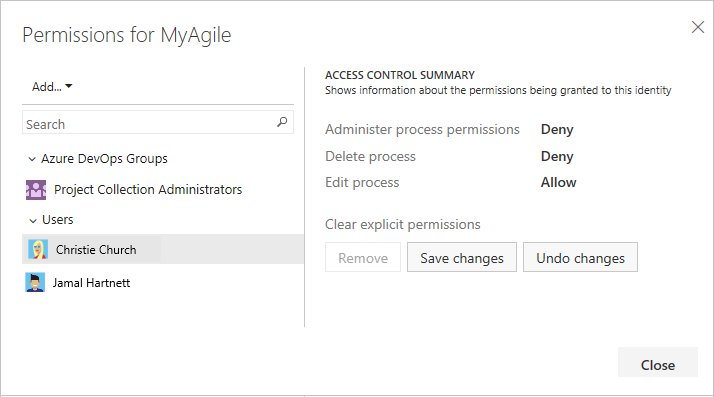

Personalización de un proceso heredado

De forma predeterminada, solo los administradores de la colección de proyectos pueden crear y editar procesos. Sin embargo, estos administradores pueden conceder permisos a otros miembros del equipo estableciendo explícitamente las opciones Crear proceso, Eliminar proceso o Editar proceso en permisos en el nivel de colección para un usuario específico.

Para personalizar un proceso, debe conceder permisos de proceso de edición a una cuenta de usuario para el proceso específico.

Nota:

Los usuarios agregados al grupo Usuarios con ámbito de proyecto no pueden acceder a la configuración del proceso si la característica Limitar la visibilidad del usuario y la colaboración a proyectos específicos está habilitada para la organización. Para obtener más información, incluidas las llamadas importantes relacionadas con la seguridad, consulte Administrar su organización, Limitar la visibilidad del usuario para proyectos y mucho más.

Abra el ... menú contextual del proceso heredado y elija Seguridad. Para abrir esta página, consulte Personalización de un proyecto mediante un proceso heredado.

Escriba el nombre de usuario, establezca los permisos aplicables en Permitir y, a continuación, salga. La página se guarda automáticamente.

Nota:

Los procesos son entidades protegibles con ACL distintas para la creación, edición y eliminación. Los administradores de la colección de proyectos en el nivel de colección determinan los procesos heredados. Los nuevos procesos heredados conceden control total al creador y a los administradores de la colección de proyectos, que también pueden asignar ACL a otros usuarios para la administración de procesos.

Más opciones de acceso para elementos de trabajo

Para obtener más información sobre las opciones para personalizar los tipos de elementos de trabajo para admitir restricciones, vea Restringir el acceso, Restringir la modificación de elementos de trabajo en función de un usuario o grupo.

Conceder permisos adicionales a los miembros del equipo

Para que los equipos funcionen de forma autónoma, es posible que quiera proporcionarles permisos que no tengan de forma predeterminada. Entre las tareas sugeridas se incluyen proporcionar permisos a los administradores del equipo o a los clientes potenciales del equipo para:

- Crear y editar nodos secundarios en su ruta de acceso de área predeterminada

- Creación y edición de nodos secundarios en un nodo de iteración existente

- Cree consultas y carpetas compartidas en la carpeta Consultas compartidas.

De forma predeterminada, los miembros del equipo heredan los permisos que se conceden a los miembros del grupo Colaboradores del proyecto. Los miembros de este grupo pueden agregar y modificar código fuente, crear y eliminar ejecuciones de pruebas y crear y modificar elementos de trabajo. Pueden colaborar en un proyecto de Git o colaborar con otros miembros del equipo y proteger el trabajo en la base de código (TFVC) del equipo.

Si la implementación local incluye informes, agregue usuarios a esos recursos. Consulte Concesión de permisos para ver o crear informes de SQL Server.