Protección del tráfico destinado a puntos de conexión privados en Azure Virtual WAN

Nota

Este artículo solo se aplica a los centros virtuales protegidos. Si desea inspeccionar el tráfico destinado a puntos de conexión privados mediante Azure Firewall en una red virtual de centro, consulte Uso de Azure Firewall para inspeccionar el tráfico destinado a un punto de conexión privado.

Un punto de conexión privado de Azure es el bloque de creación fundamental para Azure Private Link. Los puntos de conexión privados permiten que los recursos de Azure implementados en una red virtual se comuniquen de forma privada con recursos de Private Link.

Los puntos de conexión privados permiten a los recursos el acceso al servicio Private Link implementado en una red virtual. El acceso al punto de conexión privado a través del emparejamiento de red virtual y las conexiones de red locales amplía la conectividad.

Es posible que necesite filtrar el tráfico de los clientes ya sea local o en Azure destinado a los servicios expuestos mediante puntos de conexión privados en una red virtual conectada a Virtual WAN. Este artículo le guiará a través de esta tarea mediante el uso de un centro virtual protegido con Azure Firewall como proveedor de seguridad.

Azure Firewall filtra el tráfico con cualquiera de los métodos siguientes:

- FQDN en las reglas de red para los protocolos TCP y UDP

- FQDN en las reglas de aplicación para HTTP, HTTPS y MSSQL.

- Direcciones IP de origen y destino, puerto y protocolo mediante reglas de red

Se prefieren las reglas de aplicación frente a las reglas de red para inspeccionar el tráfico destinado a los puntos de conexión privados, ya que Azure Firewall siempre aplica SNAT al tráfico con reglas de aplicación. Se recomienda usar SNAT al inspeccionar el tráfico destinado a un punto de conexión privado debido a la limitación que se describe en ¿Qué es un punto de conexión privado?. Si planea usar reglas de red en su lugar, se recomienda configurar Azure Firewall para aplicar siempre SNAT: Intervalos de direcciones IP privadas de SNAT de Azure Firewall.

Microsoft administra centros virtuales protegidos, que no se pueden vincular a una zona DNS privada. Es necesario para resolver un FQDN de recurso de vínculo privado en su dirección IP de punto de conexión privado correspondiente.

El filtrado por nombre de dominio completo de SQL se admite solo en modo de proxy (puerto 1433). El modo de proxy puede traducirse en una mayor latencia en comparación con el modo de redirección. Si quiere seguir usando el modo de redirección, que es el valor predeterminado para los clientes que se conectan desde dentro de Azure, puede filtrar el acceso mediante FQDN en reglas de red del firewall.

Filtrado del tráfico mediante reglas de red o de aplicación en Azure Firewall

Los pasos siguientes permiten que Azure Firewall pueda filtrar el tráfico mediante reglas de red (basadas en FQDN o en direcciones IP) o reglas de aplicación:

Reglas de red:

Implemente una máquina virtual de reenviador DNS en una red virtual conectada al centro virtual protegido y vinculada a las zonas DNS privadas que hospedan los tipos de registro A para los puntos de conexión privados.

Configure servidores DNS personalizados para las redes virtuales conectadas al centro virtual protegido:

- Reglas de red basadas en FQDN: configure los valores de DNS personalizados para que apunten a la dirección IP de la máquina virtual del reenviador de DNS y habilite el proxy DNS en la directiva de firewall asociada a la instancia de Azure Firewall. Se requiere habilitar el proxy DNS si quiere hacer un filtrado de FQDN en las reglas de red.

- Reglas de red basadas en direcciones IP: la configuración de DNS personalizada descrita en el punto anterior es opcional. Puede configurar los servidores DNS personalizados para que apunten a la dirección IP privada de la máquina virtual del reenviador DNS.

Según la configuración elegida en el paso 2, configure los servidores DNS locales para reenviar consultas de DNS para las zonas DNS públicas de los puntos de conexión privados a la dirección IP privada de Azure Firewall o de la máquina virtual del reenviador DNS.

Configure una regla de red tal y como se requiere en la directiva de firewall asociada a Azure Firewall. Elija direcciones IP de Tipo de destino si va con una regla basada en direcciones IP y configure la dirección IP del punto de conexión privado como Destino. Para las reglas de red basadas en FQDN, elija FQDN como Tipo de destino y configure el FQDN público del recurso de vínculo privado como Destino.

Vaya a la directiva de firewall asociada a la instancia de Azure Firewall implementada en el centro virtual protegido. Seleccione Intervalos de IP privados (SNAT) y elija la opción para realizar siempre SNAT.

Reglas de aplicación:

En el caso de las reglas de aplicación, se siguen aplicando los pasos del 1 al 3 de la sección anterior. Para la configuración del servidor DNS personalizado, puede elegir usar Azure Firewall como proxy DNS o apuntar directamente a la máquina virtual del reenviador DNS.

Configure una regla de aplicación tal y como se requiere en la directiva de firewall asociada a Azure Firewall. Elija FQDN como Tipo de destino y el FQDN público del recurso de vínculo privado como Destino.

Por último, e independientemente del tipo de reglas configuradas en Azure Firewall, asegúrese de que las directivas de red (al menos para la compatibilidad con UDR) estén habilitadas en las subredes en las que se implementan los puntos de conexión privados. Esto garantiza que el tráfico destinado a puntos de conexión privados no omita la instancia de Azure Firewall.

Importante

De forma predeterminada, los prefijos RFC 1918 se incluyen de forma automática en los prefijos de tráfico privado de Azure Firewall. Para la mayoría de los puntos de conexión privados, esto será suficiente para asegurarse de que el firewall inspeccione el tráfico de los clientes locales o en diferentes redes virtuales conectadas al mismo centro protegido. En caso de que el tráfico destinado a los puntos de conexión privados no se registre en el firewall, pruebe a agregar el prefijo /32 para cada punto de conexión privado en la lista de prefijos de tráfico privado.

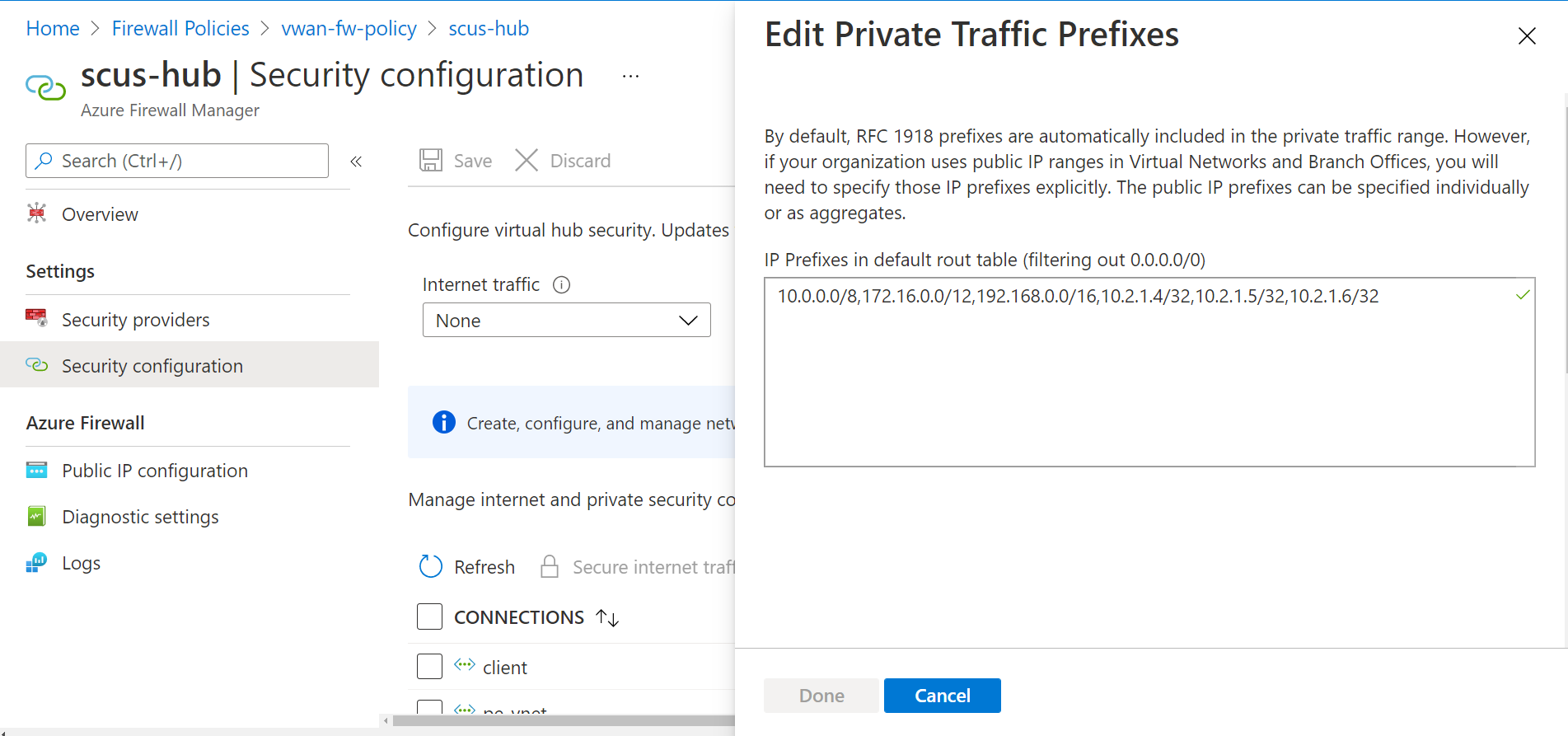

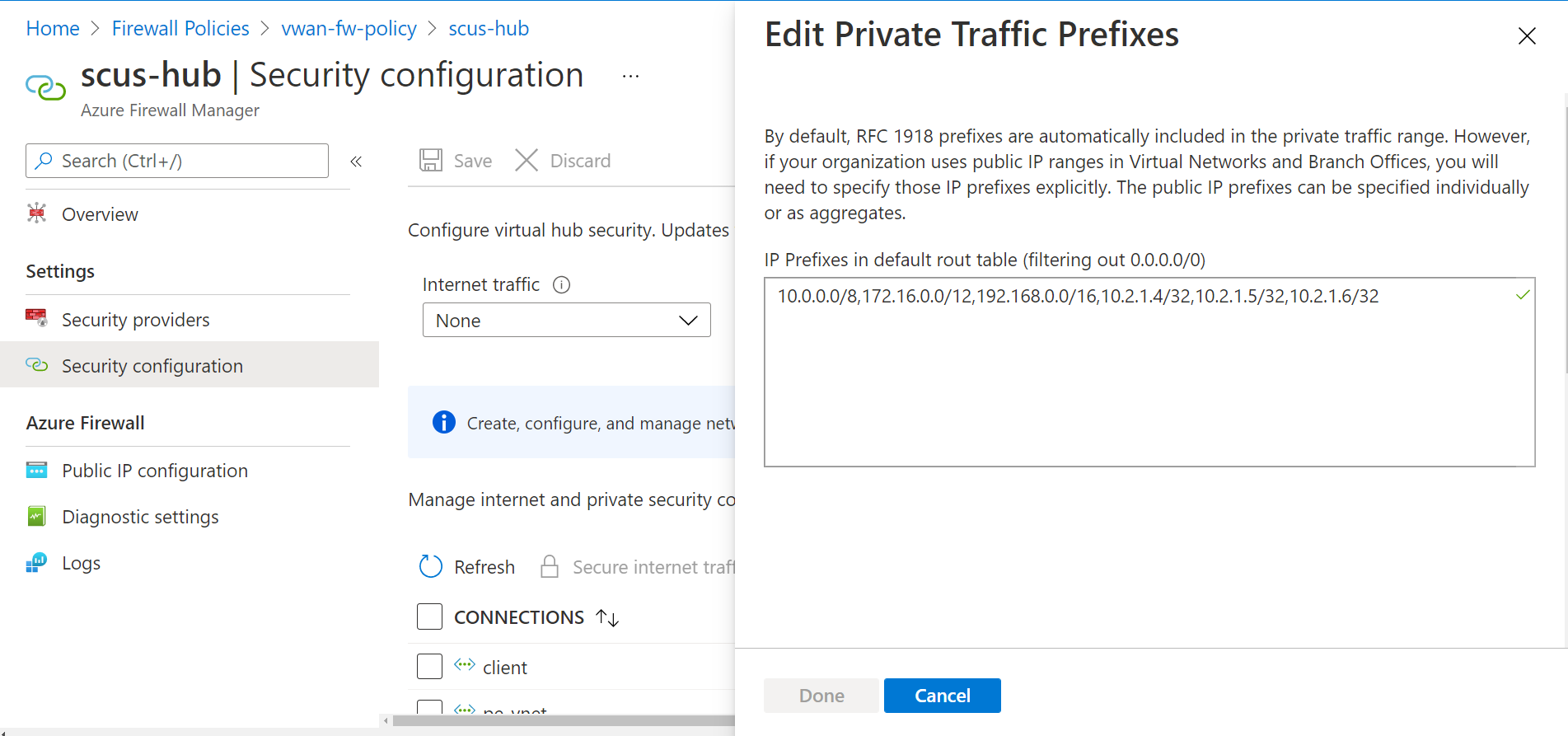

Si es necesario, puede editar los prefijos CIDR que se inspeccionan mediante Azure Firewall en un centro protegido de la siguiente manera:

Navegue a los Centros virtuales protegidos en la directiva de firewall asociada a la instancia de Azure Firewall implementada en el centro virtual protegido y seleccione el centro virtual protegido en el que se configura el filtrado de tráfico destinado a los puntos de conexión privados.

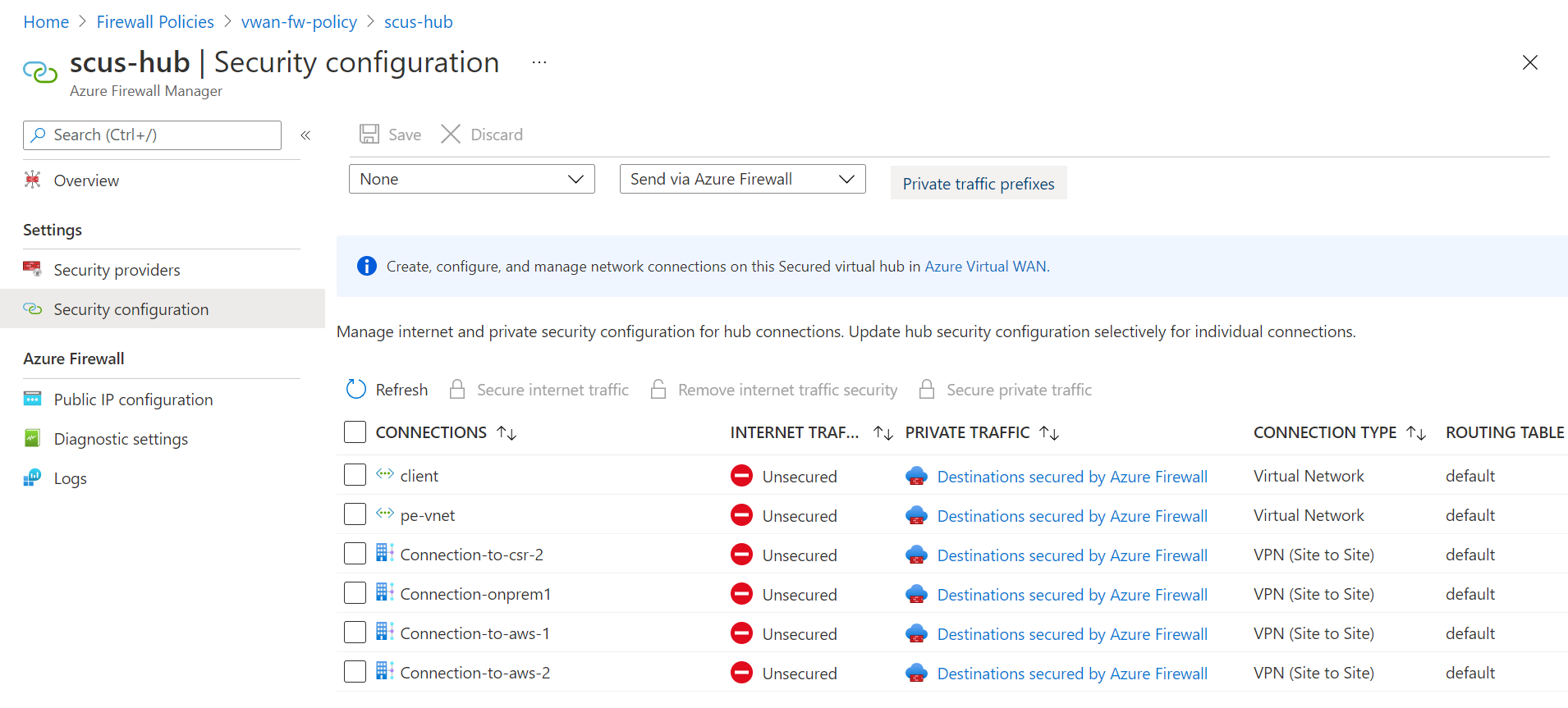

Vaya a Configuración de seguridady seleccione Send via Azure Firewall (Enviar a través de Azure Firewall) en Tráfico privado.

Seleccione Prefijos de tráfico privado para editar los prefijos CIDR que se inspeccionan a través de Azure Firewall en el centro virtual protegido y agregue un prefijo /32 para cada punto de conexión privado.

Para inspeccionar el tráfico de clientes de la misma red virtual que los puntos de conexión privados; no es necesario invalidar de forma específica las rutas /32 de los puntos de conexión privados. Siempre que las directivas de red estén habilitadas en las subredes de puntos de conexión privados, tiene prioridad una UDR con un intervalo de direcciones más amplio. Por ejemplo, configure esta UDR con el Tipo del próximo salto establecido en Aplicación virtual, la Dirección del próximo salto establecida en la dirección IP privada de Azure Firewall y el destino del Prefijo de dirección establecido en la subred dedicada a todos los puntos de conexión privados implementados en la red virtual. Propagate gateway routes (Propagar rutas de puerta de enlace) debe establecerse en Sí.

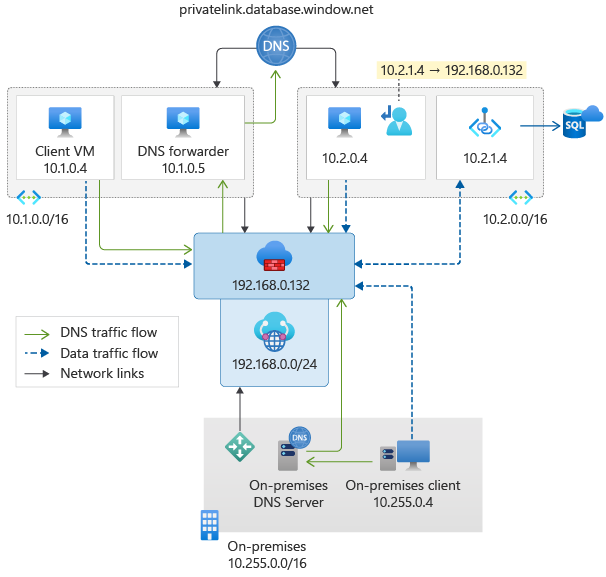

En el siguiente diagrama se ilustran los flujos de tráfico de datos y DNS para que los distintos clientes se conecten a un punto de conexión privado implementado en Azure Virtual WAN:

Solución de problemas

Los principales problemas que podría tener al intentar filtrar el tráfico destinado a puntos de conexión privados a través de un centro virtual protegido son:

Los clientes no pueden conectarse a los puntos de conexión privados.

Se omite Azure Firewall. Puede validar este síntoma por la ausencia de entradas de registro de reglas de red o de aplicación en Azure Firewall.

En la mayoría de los casos, uno de los siguientes problemas provoca estos problemas:

Resolución de nombres DNS incorrecta

Configuración de enrutamiento incorrecta

Resolución de nombres DNS incorrecta

Compruebe que los servidores DNS de la red virtual están establecidos en Personalizado y la dirección IP es la dirección IP privada de Azure Firewall en el centro virtual protegido.

CLI de Azure:

az network vnet show --name <VNET Name> --resource-group <Resource Group Name> --query "dhcpOptions.dnsServers"Compruebe que los clientes de la misma red virtual que la máquina virtual del reenviador DNS puedan resolver el FQDN público del punto de conexión privado en su dirección IP privada correspondiente; para ello, consulte directamente la máquina virtual configurada como reenviador de DNS.

Linux:

dig @<DNS forwarder VM IP address> <Private endpoint public FQDN>Inspeccione las entradas del registro AzureFirewallDNSProxy de Azure Firewall y valide que puede recibir y resolver consultas DNS de los clientes.

AzureDiagnostics | where Category contains "DNS" | where msg_s contains "database.windows.net"Compruebe que se ha habilitado Proxy DNS y que se ha configurado un servidor DNS Personalizado que apunta a la dirección IP de la máquina virtual del reenviador DNS en la directiva de firewall asociada a la instancia de Azure Firewall en el centro virtual protegido.

CLI de Azure:

az network firewall policy show --name <Firewall Policy> --resource-group <Resource Group Name> --query dnsSettings

Configuración de enrutamiento incorrecta

Compruebe la Configuración de seguridad en la directiva de firewall asociada a la instancia de Azure Firewall implementada en el centro virtual protegido. Asegúrese de que en la columna PRIVATE TRAFFIC (TRÁFICO PRIVADO) aparezca como Secured by Azure Firewall (Protegida por Azure Firewall) para todas las conexiones de red virtual y ramas para las que quiere filtrar el tráfico.

Compruebe la Configuración de seguridad en la directiva de firewall asociada a la instancia de Azure Firewall implementada en el centro virtual protegido. En caso de que el tráfico destinado a los puntos de conexión privados no se registre en el firewall, pruebe a agregar el prefijo /32 para cada punto de conexión privado en la lista de Prefijos de tráfico privado.

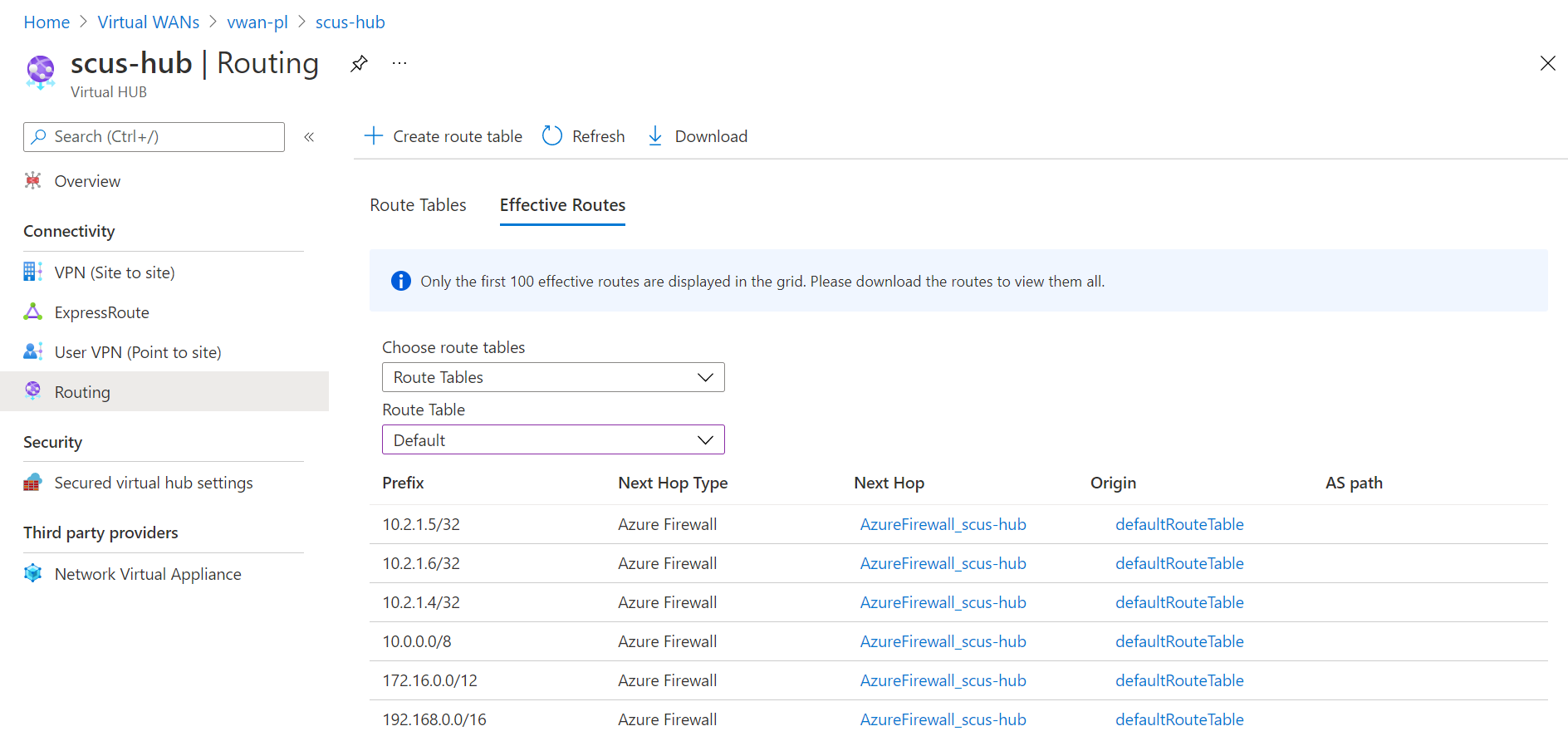

En el centro virtual protegido en Virtual WAN, inspeccione las rutas efectivas de las tablas de rutas asociadas a las redes virtuales y las conexiones de ramas para las que desea filtrar el tráfico. Si se han agregado entradas /32 para cada punto de conexión privado para el que quiere inspeccionar el tráfico, asegúrese de que se enumeren en las rutas eficaces.

Inspeccione las rutas efectivas en las NIC conectadas a las máquinas virtuales implementadas en las redes virtuales en las que quiere filtrar el tráfico. Asegúrese de que haya entradas /32 para cada dirección IP privada de punto de conexión privado para la que quiere filtrar el tráfico (si se han agregado).

CLI de Azure:

az network nic show-effective-route-table --name <Network Interface Name> --resource-group <Resource Group Name> -o tableInspeccione las tablas de enrutamiento de los dispositivos de enrutamiento locales. Asegúrese de que está obteniendo los espacios de direcciones de las redes virtuales donde están implementados los puntos de conexión privados.

Azure Virtual WAN no anuncia los prefijos configurados en Prefijos de tráfico privado en la Configuración de seguridad de la directiva de firewall en local. Se espera que las entradas /32 no se muestren en las tablas de enrutamiento de los dispositivos de enrutamiento locales.

Inspeccione los registros AzureFirewallApplicationRule y AzureFirewallNetworkRule de Azure Firewall. Asegúrese de que se está registrando el tráfico destinado a los puntos de conexión privados.

Las entradas del registro AzureFirewallNetworkRule no incluyen información de FQDN. Filtre por dirección IP y puerto al inspeccionar las reglas de red.

Al filtrar el tráfico destinado a puntos de conexión privados de Azure Files, solo se generan entradas del registro AzureFirewallNetworkRule cuando un cliente monta o se conecta al recurso compartido de archivos por primera vez. Azure Firewall no genera registros para las operaciones CRUD para archivos en el recurso compartido de archivos. Esto se debe a que las operaciones CRUD se transfieren por el canal TCP persistente abierto cuando el cliente se conecta o monta el recurso compartido de archivos por primera vez.

Ejemplo de consulta de registro de reglas de aplicación:

AzureDiagnostics | where msg_s contains "database.windows.net" | where Category contains "ApplicationRule"