Habilitación del registro de Key Vault

Después de crear uno o varios almacenes de claves, es probable que desee supervisar cómo y cuándo se accede a los almacenes de claves y quién lo hace. Para obtener detalles completos sobre la característica, consulte Registro de Azure Key Vault.

Esto es lo que se registra:

- Todas las solicitudes de la API REST autenticadas, incluidas las solicitudes con error debido a permisos de acceso, errores del sistema o solicitudes incorrectas.

- Las operaciones en el almacén de claves, incluidas la creación, la eliminación, la definición de políticas de acceso del almacén de claves y la actualización de los atributos del almacén de claves, como las etiquetas.

- Las operaciones en claves y secretos del almacén de claves, incluido lo siguiente:

- Crear, modificar o eliminar estas claves o secretos.

- Firmar, comprobar, cifrar, descifrar, encapsular y desencapsular claves, obtener secretos y elaborar listados de claves y secretos (y sus versiones).

- Solicitudes no autenticadas que dan como resultado una respuesta 401. Por ejemplo, las solicitudes que no tienen un token de portador, cuyo formato es incorrecto o está caducado o que tienen un token no válido.

- Eventos de notificaciones de Azure Event Grid para las siguientes condiciones: expirada, a punto de expirar y directiva de acceso al almacén modificada (el evento de nueva versión no se registra). Los eventos se registran incluso si hay una suscripción de eventos creada en el almacén de claves. Para más información, vea Azure Key Vault como origen de Event Grid.

Requisitos previos

Para completar este tutorial, deberá tener un almacén de claves de Azure. Puede crear un nuevo almacén de claves mediante uno de estos métodos:

- Creación de un almacén de claves mediante la CLI de Azure

- Creación de un almacén de claves mediante Azure PowerShell

- Creación de un almacén de claves mediante Azure Portal

También necesitará un destino para los registros. El destino puede ser una cuenta de almacenamiento de Azure existente o nueva o un área de trabajo de Log Analytics.

Puede crear una nueva cuenta de almacenamiento de Azure mediante uno de estos métodos:

- Creación de una cuenta de almacenamiento con la CLI de Azure

- Creación de una cuenta de almacenamiento mediante Azure PowerShell

- Crear una cuenta de almacenamiento mediante Azure Portal

Puede crear un área de trabajo de Log Analytics mediante uno de estos métodos:

- Creación de un área de trabajo de Log Analytics con la CLI de Azure

- Creación de un área de trabajo de Log Analytics con Azure PowerShell

- Creación de un área de trabajo de Log Analytics en Azure Portal

Conexión a su suscripción de Key Vault

El primer paso para configurar el registro de claves es conectarse a la suscripción que contiene el almacén de claves, si tiene varias suscripciones asociadas a su cuenta.

Con la CLI de Azure, puede ver todas las suscripciones mediante el comando az account list. A continuación, conéctese a una mediante el comando az account set:

az account list

az account set --subscription "<subscriptionID>"

Con Azure PowerShell, primero puede enumerar las suscripciones mediante el cmdlet Get-AzSubscription. A continuación, conéctese a una mediante el cmdlet Set-AzContext.

Get-AzSubscription

Set-AzContext -SubscriptionId "<subscriptionID>"

Obtención de identificadores de recursos

Para habilitar el registro en un almacén de claves, necesitará el identificador de recurso del almacén de claves y el destino (cuenta de Azure Storage o Log Analytics).

Si no recuerda el nombre del almacén de claves, puede usar el comando az keyvault list de la CLI de Azure o el cmdlet Get-AzKeyVault de Azure PowerShell para obtenerlo.

Use el nombre del almacén de claves para encontrar su identificador de recurso. Con la CLI de Azure, use el comando az keyvault show.

az keyvault show --name "<your-unique-keyvault-name>"

Con Azure PowerShell, use el cmdlet Get-AzKeyVault.

Get-AzKeyVault -VaultName "<your-unique-keyvault-name>"

El identificador de recurso del almacén de claves tiene el formato siguiente: "/subscriptions/your-subscription-ID/resourceGroups/myResourceGroup/providers/Microsoft.KeyVault/vaults/your-unique-keyvault-name". Guárdelo para el siguiente paso.

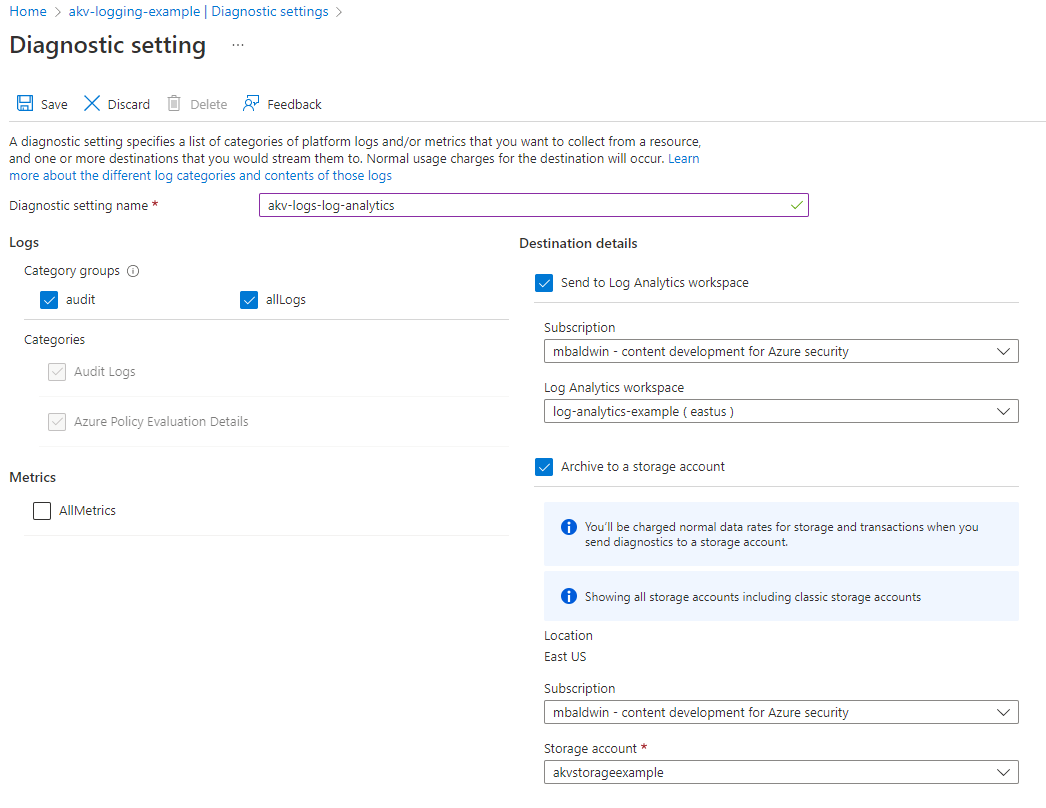

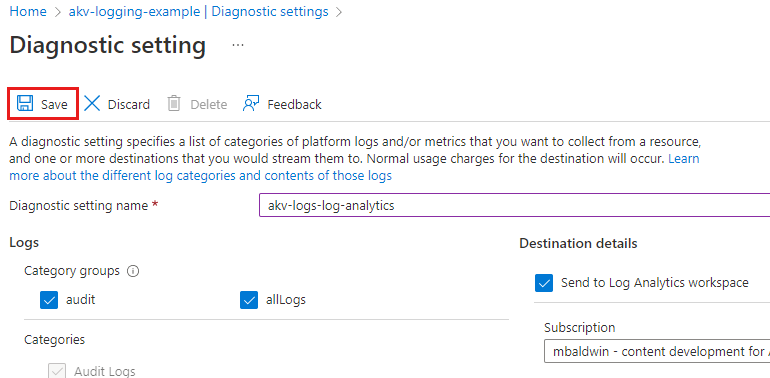

Habilitar registro

Puede habilitar el registro de Key Vault mediante la CLI de Azure, Azure PowerShell o Azure Portal.

Azure CLI

Use el comando az monitor diagnostic-settings create de la CLI de Azure, el identificador de la cuenta de almacenamiento y el identificador de recurso del almacén de claves, como se muestra a continuación:

az monitor diagnostic-settings create --storage-account "<storage-account-id>" --resource "<key-vault-resource-id>" --name "Key vault logs" --logs '[{"category": "AuditEvent","enabled": true}]' --metrics '[{"category": "AllMetrics","enabled": true}]'

Si lo desea, puede establecer una directiva de retención para los registros, de forma que los registros más antiguos se eliminen automáticamente tras un período de tiempo especificado. Por ejemplo, puede establecer una directiva de retención que elimine automáticamente los registros que tengan más de 90 días.

Con la CLI de Azure, use el comando az monitor diagnostic-settings update.

az monitor diagnostic-settings update --name "Key vault retention policy" --resource "<key-vault-resource-id>" --set retentionPolicy.days=90

Acceso a los registros

Los registros de Key Vault se encuentran en el contenedor insights-logs-auditevent de la cuenta de almacenamiento que ha proporcionado. Para ver los registros, tendrá que descargar blobs.

En primer lugar, enumere todos los blobs del contenedor. Con la CLI de Azure, use el comando az storage blob list.

az storage blob list --account-name "<your-unique-storage-account-name>" --container-name "insights-logs-auditevent"

Con Azure PowerShell, use Get-AzStorageBlob. Para mostrar una lista de todos los blobs de este contenedor, escriba:

Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context

En la salida del comando de la CLI de Azure o del cmdlet de Azure PowerShell, puede ver que los nombres de los blobs tienen el formato siguiente: resourceId=<ARM resource ID>/y=<year>/m=<month>/d=<day of month>/h=<hour>/m=<minute>/filename.json. Los valores de fecha y hora usan la hora universal coordinada.

Puesto que la misma cuenta de almacenamiento puede usarse para recopilar registros de varios recursos, el identificador de recurso completo en el nombre del blob es útil para acceder o descargar solo los blobs que necesita.

En primer lugar, descargue todos los blobs. Con la CLI de Azure, use el comando az storage blob download; pásele los nombres de los blobs y la ruta de acceso al archivo en el que desea guardar los resultados.

az storage blob download --container-name "insights-logs-auditevent" --file <path-to-file> --name "<blob-name>" --account-name "<your-unique-storage-account-name>"

Con Azure PowerShell, use el cmdlet Get-AzStorageBlob para obtener la lista de los blobs. A continuación, canalícela al cmdlet Get-AzStorageBlobContent para descargar los registros en la ruta de acceso elegida.

$blobs = Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context | Get-AzStorageBlobContent -Destination "<path-to-file>"

Al ejecutar este segundo comando en PowerShell, el delimitador / de los nombres de blobs crea una estructura de carpetas completa en la carpeta de destino. Usará esta estructura para descargar y almacenar los blobs como archivos.

Para descargar blobs de forma selectiva, utilice caracteres comodín. Por ejemplo:

Si tiene varios almacenes de claves y desea descargar los registros solo para un Almacén de claves, denominado CONTOSOKEYVAULT3:

Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context -Blob '*/VAULTS/CONTOSOKEYVAULT3Si tiene varios grupos de recursos y desea descargar los registros solo de un grupo de recursos específico, use

-Blob '*/RESOURCEGROUPS/<resource group name>/*':Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context -Blob '*/RESOURCEGROUPS/CONTOSORESOURCEGROUP3/*'Si desea descargar todos los registros del mes de enero de 2019, use

-Blob '*/year=2019/m=01/*':Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context -Blob '*/year=2016/m=01/*'

Uso de registros de Azure Monitor

Puede utilizar la solución Key Vault en registros de Azure Monitor para revisar los registros AuditEvent de Key Vault. En los registros de Azure Monitor, las consultas de los registros se usan para analizar los datos y obtener la información que necesita. Para obtener más información, consulte Supervisión de Key Vault.

Pasos siguientes

- Para obtener información conceptual, incluido cómo interpretar los registros de Key Vault, consulte Registro de Azure Key Vault.

- Para obtener más información sobre el uso de Azure Monitor en el almacén de claves, consulte Supervisión de Key Vault.