Configuración de una única dirección IP para uno o varios entornos de servicio de integración en Azure Logic Apps

Importante

El 31 de agosto de 2024, el recurso ISE se retirará, debido a su dependencia de Azure Cloud Services (clásico), que se retira al mismo tiempo. Antes de la fecha de retirada, exporte las aplicaciones lógicas del ISE a las aplicaciones lógicas estándar para que pueda evitar la interrupción del servicio. Los flujos de trabajo de aplicaciones lógicas estándar se ejecutan en Azure Logic Apps de un solo inquilino y proporcionan las mismas funcionalidades y más.

A partir del 1 de noviembre de 2022, ya no puede crear nuevos recursos de ISE. Sin embargo, los recursos de ISE existentes antes de esta fecha se admiten hasta el 31 de agosto de 2024. Para obtener más información, vea los siguientes recursos:

- Retirada de ISE: lo que necesita saber

- Comparación de las opciones de un solo inquilino, multiinquilino y entorno del servicio de integración para Azure Logic Apps

- Precios de Azure Logic Apps

- Exportación de flujos de trabajo de ISE a una aplicación lógica estándar

- El Entorno del servicio de integración se retirará el 31 de agosto de 2024, transición a Logic Apps Standard

- El modelo de implementación de Cloud Services (clásico) se retirará el 31 de agosto de 2024

Cuando trabaja con Azure Logic Apps, puede configurar un entorno de servicio de integración (ISE) para hospedar aplicaciones lógicas que necesitan acceso a recursos en una red virtual de Azure. Si tiene varias instancias de ISE que necesitan acceso a otros puntos de conexión con restricciones de IP, implemente Azure Firewall o una aplicación virtual de red en la red virtual y enrute el tráfico saliente a través de ese firewall o aplicación virtual de red. Luego, puede hacer que todas las instancias de ISE de la red virtual usen una única dirección IP pública, estática y predecible para comunicarse con los sistemas de destino que quiera. De ese modo, no es necesario configurar aperturas adicionales del firewall en los sistemas de destino para cada ISE.

En este tema se muestra cómo enrutar el tráfico saliente a través de Azure Firewall, pero puede aplicar conceptos similares a una aplicación virtual de red, como un firewall de terceros, desde Azure Marketplace. Aunque este tema se centra en la configuración de varias instancias de ISE, también puede usar este enfoque para un solo ISE si el escenario requiere limitar el número de direcciones IP que necesitan acceso. Considere si los costos adicionales del firewall o el dispositivo de red virtual tienen sentido para su escenario. Más información acerca de los precios de Azure Firewall.

Prerrequisitos

Una instancia de Azure Firewall que se ejecuta en la misma red virtual que el ISE. Si no tiene un firewall, primero agregue una subred denominada

AzureFirewallSubneta la red virtual. Luego puede crear e implementar un firewall en la red virtual.Una tabla de rutas de Azure. Si no tiene una tabla de rutas, primero debe crearla. Para más información sobre el enrutamiento, consulte Enrutamiento del tráfico de redes virtuales.

Configuración de una tabla de rutas

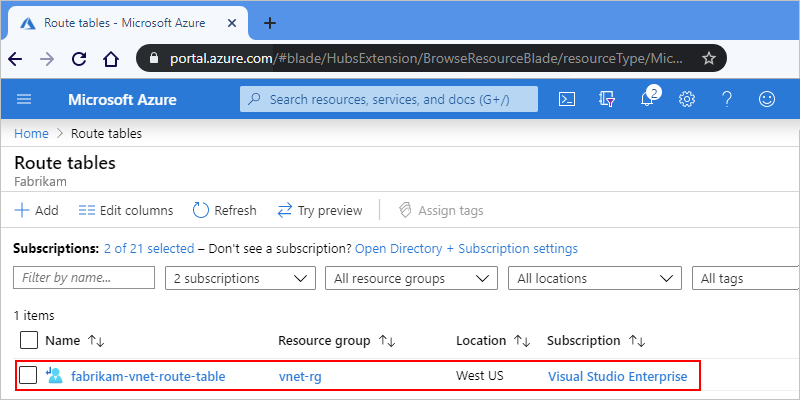

En Azure Portal, seleccione la tabla de rutas, por ejemplo:

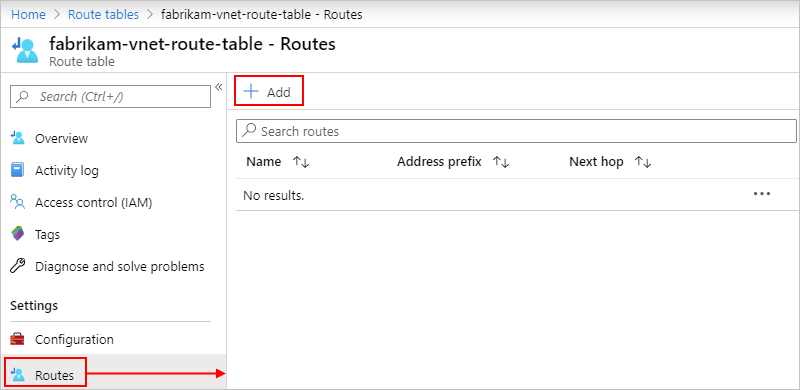

Para agregar una ruta nueva, en el menú de la tabla de rutas, seleccione Rutas>Agregar.

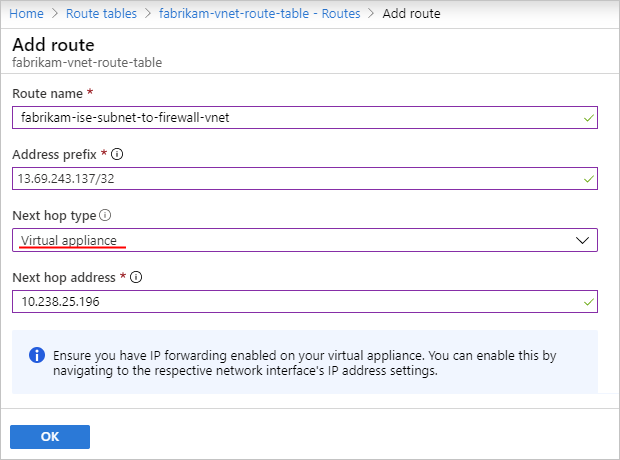

En el panel Agregar ruta, configure la ruta nueva con una regla que especifica que todo el tráfico saliente al sistema de destino sigue este comportamiento:

Usa la aplicación virtual como el tipo del próximo salto.

Va a la dirección IP privada para la instancia de firewall como la dirección del próximo salto.

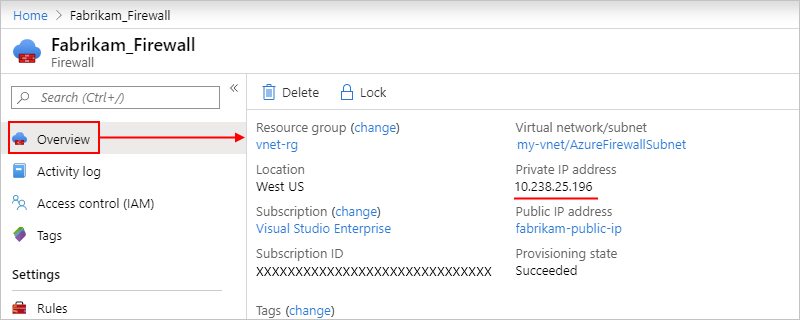

Para encontrar esta dirección IP, en el menú del firewall, seleccione Información general y busque la Dirección IP privada, por ejemplo:

Este es un ejemplo en el que se muestra cómo podría ser tal regla:

Propiedad Valor Descripción Nombre de ruta <unique-route-name> Un nombre único para la ruta en la tabla de rutas. Prefijo de dirección <destination-address> El prefijo de la dirección del sistema de destino adonde quiere que vaya el tráfico saliente. Asegúrese de usar la notación de enrutamiento de interdominios sin clases (CIDR) para esta dirección. En este ejemplo, el prefijo de dirección es para un servidor SFTP, que se describe en la sección Configuración de la regla de red. Tipo del próximo salto Aplicación virtual El tipo de salto que usa el tráfico saliente. Dirección del próximo salto <firewall-private-IP-address> La dirección IP privada del firewall.

Configuración de la regla de red

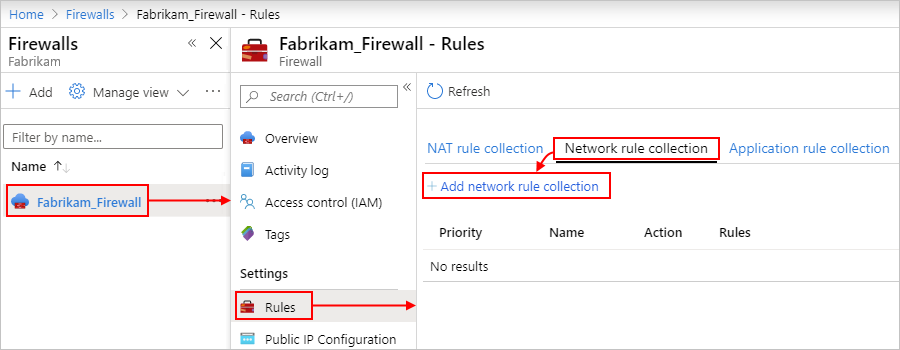

En Azure Portal, busque y seleccione el firewall. En el menú del firewall, en Configuración, seleccione Reglas. En el panel de las reglas, seleccione Colección de reglas de red>Agregar una colección de reglas de red.

En la colección, agregue una regla que permita el tráfico al sistema de destino.

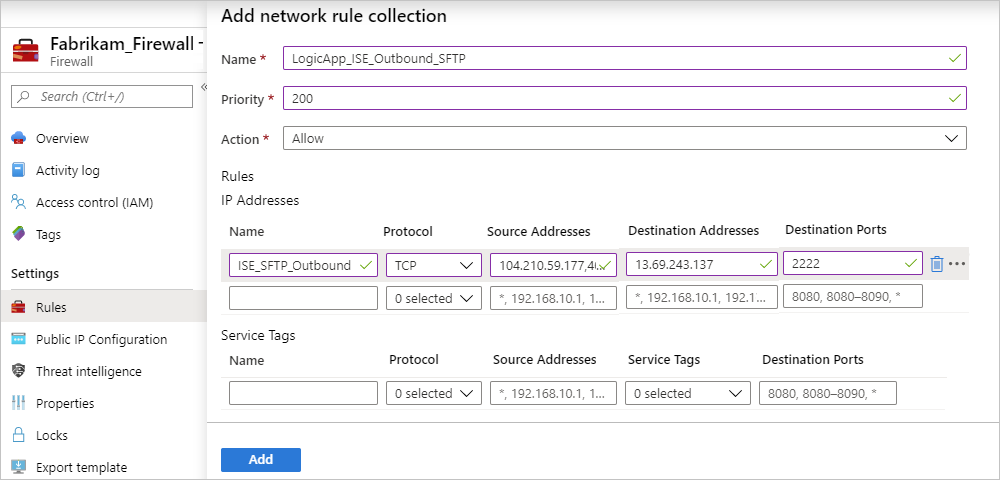

Por ejemplo, supongamos que tiene una aplicación lógica que se ejecuta en un ISE y necesita comunicarse con un servidor SFTP. Cree una colección de reglas de red denominada

LogicApp_ISE_SFTP_Outboundque contenga una regla de red denominadaISE_SFTP_Outbound. Esta regla permite el tráfico desde la dirección IP de cualquier subred en la que el ISE se ejecuta en la red virtual al servidor SFTP de destino mediante el uso de la dirección IP privada del firewall.

Propiedades de una colección de reglas de red

Propiedad Valor Descripción Nombre <network-rule-collection-name> El nombre de la colección de reglas de red. Prioridad <priority-level> El orden de prioridad que se va a usar para ejecutar la colección de reglas. Para más información, consulte ¿Cuáles son algunos de los conceptos de Azure Firewall? Acción Permitir El tipo de acción que se va a realizar para esta regla. Propiedades de una regla de red

Propiedad Valor Descripción Nombre <network-rule-name> El nombre de la regla de red. Protocolo <connection-protocols> Los protocolos de conexión que se van a usar. Por ejemplo, si usa reglas de NSG, seleccione tanto TCP como UDP, no solo TCP. Direcciones de origen <ISE-subnet-addresses> Las direcciones IP de subred donde se ejecuta el ISE y donde se origina el tráfico desde la aplicación lógica. Direcciones de destino <destination-IP-address> Las direcciones IP del sistema de destino adonde quiere que vaya el tráfico saliente. En este ejemplo, esta dirección IP es para el servidor SFTP. Puertos de destino <destination-ports> Todo puerto que el sistema de destino usa para la comunicación entrante. Para más observación sobre las reglas de red, consulte estos artículos: