Guía de planeamiento y operaciones

Esta guía está destinada a profesionales de las tecnologías de la información (TI), arquitectos de TI, analistas de seguridad de la información y administradores de la nube que planean usar Defender for Cloud.

Guía de planeamiento

En esta guía se proporciona información general sobre cómo Defender for Cloud se ajusta a los requisitos de seguridad de la organización y al modelo de administración en la nube. Es importante comprender cómo distintas personas o equipos de su organización usarán el servicio para satisfacer las necesidades relativas al desarrollo y las operaciones seguros, la supervisión, la gobernanza y la respuesta a incidentes. Las áreas principales que se deben tener en cuenta al planear el uso de Defender for Cloud son:

- Roles de seguridad y controles de acceso

- Directivas de seguridad y recomendaciones

- Recopilación de datos y almacenamiento

- Incorporación de recursos que no son de Azure

- Supervisión continuada de la seguridad

- Respuesta a los incidentes

En la siguiente sección obtendrá información sobre cómo planear cada una de esas áreas y aplicar las recomendaciones según sus requisitos.

Nota

Consulte en Preguntas más frecuentes sobre Defender for Cloud una lista de preguntas habituales que también pueden ser útiles durante la fase de diseño y planeamiento.

Roles de seguridad y controles de acceso

Según el tamaño y la estructura de la organización, es posible que varias personas y equipos usen Defender for Cloud para llevar a cabo diferentes tareas relacionadas con la seguridad. En el siguiente diagrama se ofrece un ejemplo de personas ficticias y sus respectivos roles y responsabilidades en cuanto a la seguridad:

Defender for Cloud hace posible que estos usuarios cumplan estas diversas responsabilidades. Por ejemplo:

Jeff (Propietario de la carga de trabajo)

Administración de una carga de trabajo de nube y sus recursos relacionados.

Responsable de la implementación y el mantenimiento de las protecciones de acuerdo con la directiva de seguridad de la empresa.

Ellen (CISO/CIO)

Responsable de todos los aspectos de seguridad de la empresa.

Desea comprender la postura de la empresa en materia de seguridad con respecto a las cargas de trabajo de nube.

Se le debe informar de los riesgos y ataques principales.

David (Seguridad de TI)

Define directivas de seguridad de la empresa para garantizar que existen las protecciones adecuadas.

Supervisa el cumplimiento con directivas.

Genera informes para la dirección ejecutiva o los auditores.

Judy (Operaciones de seguridad)

Supervisa y responde a alertas de seguridad en cualquier momento.

Transfiere el problema al propietario de la carga de trabajo de nube o al analista de seguridad de TI.

Sam (Analista de seguridad)

Investigación de los ataques.

Trabajar con el propietario de la carga de trabajo de nube para aplicar correcciones.

Defender for Cloud usa el control de acceso basado en rol de Azure (control de acceso basado en rol de Azure), que proporciona roles integrados que se pueden asignar a usuarios, grupos y servicios en Azure. Cuando un usuario abre Defender for Cloud, solo ve la información relacionada con los recursos a los que tiene acceso. Esto significa que al usuario se le asigna el rol de Propietario, Colaborador o Lector para la suscripción o el grupo de recursos a los que pertenece un recurso. Además de estos roles, hay dos roles específicos de Defender for Cloud:

Lector de seguridad: un usuario que pertenece a este rol solo puede ver las configuraciones de Defender for Cloud, que incluyen recomendaciones, alertas, directivas y estados, pero no puede realizar cambios.

Administrador de seguridad: igual que el lector de seguridad pero también puede actualizar la directiva de seguridad o descartar recomendaciones y alertas.

Los roles explicados en el diagrama anterior necesitan estos roles de control de acceso basado en rol de Azure:

Jeff (Propietario de la carga de trabajo)

- Propietario o colaborador de grupo de recursos.

Ellen (CISO/CIO)

- Propietario o colaborador de suscripción o administrador de seguridad.

David (Seguridad de TI)

- Propietario o colaborador de suscripción o administrador de seguridad.

Judy (Operaciones de seguridad)

Lector de suscripción o lector de seguridad para ver alertas.

Para poder descartar alertas, es preciso ser propietario o colaborador de suscripción o administrador de seguridad.

Sam (Analista de seguridad)

Lector de la suscripción para ver las alertas.

Para descartar alertas es preciso ser propietario o colaborador de la suscripción.

Es posible que se requiera acceso al área de trabajo.

Otra información importante que se debe tener en cuenta:

Solo los propietarios o colaboradores de la suscripción y los administradores de seguridad pueden editar una directiva de seguridad

Los únicos que pueden aplicar recomendaciones de seguridad para un recurso son los propietarios y los colaboradores de la suscripción y del grupo de recursos.

Al planear el control de acceso mediante el control de acceso basado en roles de Azure para Defender for Cloud, asegúrese de saber quién necesita acceso a Defender for Cloud para las tareas que se realizarán. Después, puede configurar el control de acceso basado en roles de Azure correctamente.

Nota

Es recomendable que asigne el rol de menos permisos que los usuarios necesiten para realizar sus tareas. Por ejemplo, a los usuarios que solo necesiten ver información sobre el estado de seguridad de los recursos, pero no llevar a cabo acciones como aplicar recomendaciones o editar directivas, se les debe asignar el rol Lector.

Directivas de seguridad y recomendaciones

Una directiva de seguridad define la configuración deseada de las cargas de trabajo. Además, ayuda a garantizar el cumplimiento de los requisitos de seguridad normativos o de la empresa. En Defender for Cloud, puede definir directivas para las suscripciones de Azure, que se pueden adaptar al tipo de carga de trabajo o la confidencialidad de los datos.

Las directivas de Defender for Cloud contienen los siguientes componentes:

Recopilación de datos: configuración de colección de datos y aprovisionamiento de agente.

Directiva de seguridad: una instancia de Azure Policy que determina qué controles supervisa y recomienda Defender for Cloud. También puede usar Azure Policy para crear definiciones, definir más directivas y asignar directivas en los grupos de administración.

Notificaciones por correo electrónico: configuración de contactos de seguridad y notificaciones.

Plan de tarifa: con o sin los planes de Defender de Defender for Cloud, lo que determina qué características de Defender for Cloud están disponibles para los recursos del ámbito (se puede especificar para suscripciones y áreas de trabajo mediante la API).

Nota

Al especificar un contacto de seguridad se garantiza que Azure puede llegar a la persona adecuada de su organización si se produce un incidente de seguridad. Consulte Configuración de notificaciones de alertas de seguridad por correo electrónico para más información sobre cómo habilitar esta recomendación.

Definiciones y recomendaciones de directivas de seguridad

Defender for Cloud crea automáticamente una directiva de seguridad predeterminada para cada una de las suscripciones de Azure. Puede editar la directiva en Defender for Cloud o usar Azure Policy para crear definiciones, definir más directivas y asignar directivas en los grupos de administración. Los grupos de administración pueden representar una organización entera o una unidad de negocio dentro de la organización. Puede supervisar el cumplimiento de directivas en estos grupos de administración.

Antes de configurar las directivas de seguridad, revise cada una de las recomendaciones de seguridad:

Consulte si estas directivas son adecuadas para las distintas suscripciones y grupos de recursos.

Comprenda qué acciones abordan las recomendaciones de seguridad.

Determine quién es el responsable en la organización de supervisar y corregir nuevas recomendaciones.

Recopilación de datos y almacenamiento

Defender for Cloud usa el agente de Log Analytics y el agente de Azure Monitor para recopilar datos de seguridad de las máquinas virtuales. Los datos recopilados por este agente se almacenan en las áreas de trabajo de Log Analytics.

Agente

Cuando el aprovisionamiento automático está habilitado en la directiva de seguridad, el agente de recopilación de datos se instala en todas las máquinas virtuales de Azure admitidas y en todas las máquinas virtuales admitidas que se creen. Si la máquina virtual o el equipo ya tienen instalado el agente de Log Analytics, Defender for Cloud usa el agente instalado actualmente. El proceso del agente está diseñado para que no sea invasivo y tenga un efecto mínimo sobre el rendimiento de la máquina virtual.

Si en algún momento desea deshabilitar la recopilación de datos, puede desactivarla en la directiva de seguridad. Sin embargo, debido a que el agente de Log Analytics se puede usar en otros servicios de administración y supervisión de Azure, el agente no se desinstalará automáticamente cuando desactive la recopilación de datos en Defender for Cloud. En caso necesario, puede desinstalar el agente manualmente.

Nota

Para encontrar una lista de las máquinas virtuales admitidas, consulte Preguntas frecuentes sobre Defender for Cloud.

Área de trabajo

Un área de trabajo es un recurso de Azure que actúa como contenedor de los datos. Tanto usted como otros miembros de la organización pueden usar varias áreas de trabajo para administrar diferentes conjuntos de datos, recopilados a partir de toda la infraestructura de TI o de algunos de sus componentes.

Los datos que recopila el agente de Log Analytics se pueden almacenar en un área de trabajo de Log Analytics existente asociada con la suscripción de Azure o en una nueva área de trabajo.

En Azure Portal, puede realizar una exploración para ver una lista de las áreas de trabajo de Log Analytics, incluidas las creadas por Defender for Cloud. Se crea un grupo de recursos relacionado para las nuevas áreas de trabajo. Los recursos se crean según esta convención de nomenclatura:

Área de trabajo: DefaultWorkspace-[subscription-ID]-[geo]

Grupo de recursos: DefaultResourceGroup-[geo]

En el caso de las áreas de trabajo creadas por Defender for Cloud, los datos se conservan durante 30 días. En las áreas de trabajo existentes, la retención se basa en el plan de tarifa del área de trabajo. Si lo desea, también puede usar un área de trabajo existente.

Si el agente informa a área de trabajo un área de trabajo que no sea la predeterminada, los planes Defender de Defender for Cloud que proporcionen características de seguridad mejoradas que haya habilitado en la suscripción también deben estar habilitados en el área de trabajo.

Nota

Microsoft está totalmente comprometido con la protección de la privacidad y la seguridad de estos datos. Microsoft se adhiere a instrucciones estrictas de seguridad y cumplimiento de normas, desde la codificación hasta la operación de un servicio. Para más información sobre el control de datos y la privacidad, consulte Seguridad de datos de Microsoft Defender for Cloud.

Incorporación de recursos que no son de Azure

Defender for Cloud puede supervisar la posición de seguridad de los equipos que no son de Azure, pero para ello antes hay que incorporar esos recursos. Para más información sobre cómo incorporar recursos que no son de Azure, lea Incorporar equipos que no son de Azure.

Supervisión continuada de la seguridad

Después de la configuración inicial y la aplicación de las recomendaciones de Defender for Cloud, el siguiente paso es considerar los procesos operativos de Defender for Cloud.

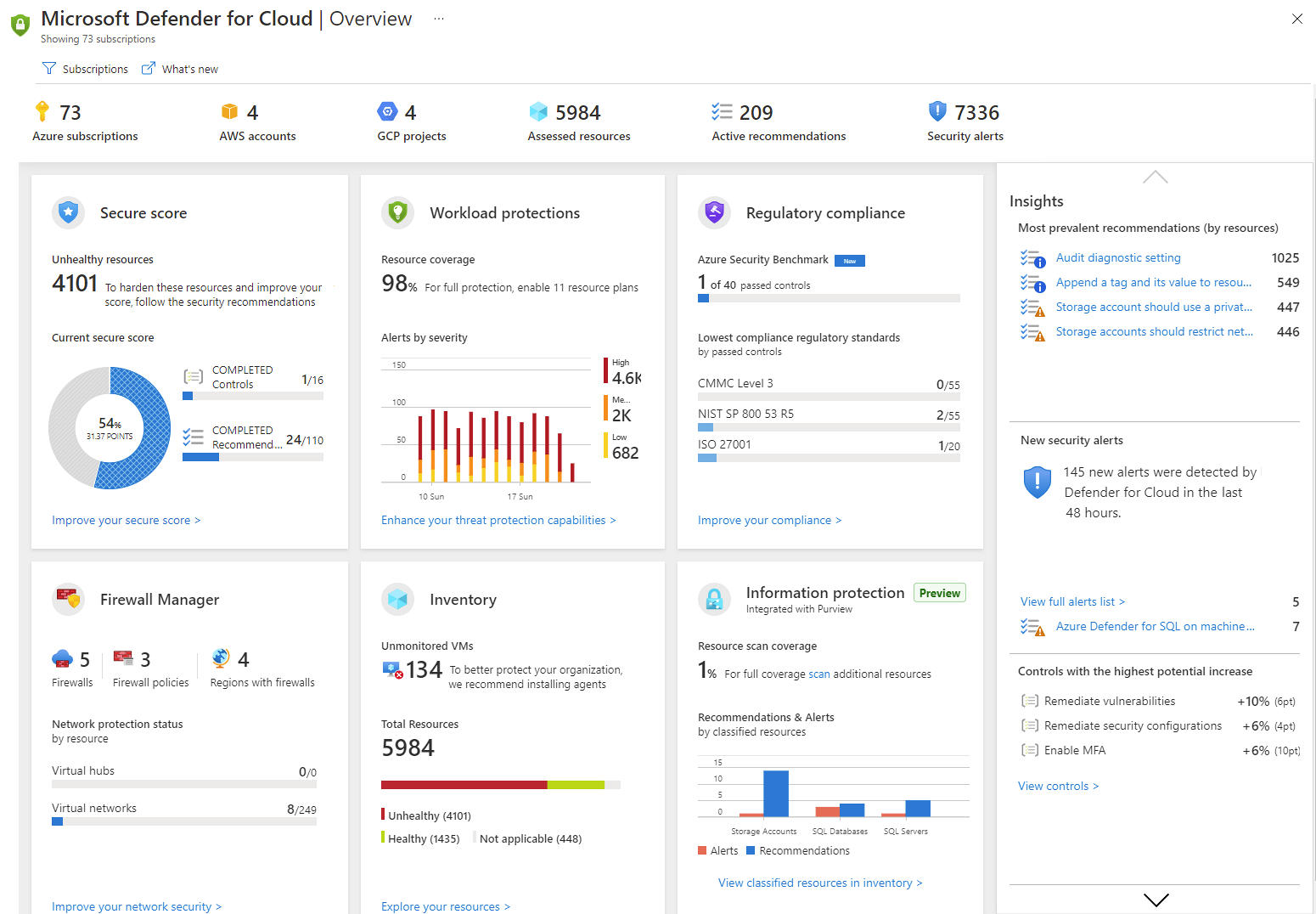

La información general de Defender for Cloud proporciona una vista unificada de la seguridad en todos los recursos de Azure y los recursos que no son de Azure que ha conectado. En este ejemplo se muestra un entorno con muchos problemas que se deben solucionar:

Nota:

Defender for Cloud no interfiere con los procedimientos operativos normales. Defender for Cloud supervisa de forma pasiva las implementaciones y proporciona recomendaciones basadas en las directivas de seguridad que habilite.

Cuando elige por primera vez usar Defender for Cloud para su entorno actual de Azure, debe asegurarse de revisar todas las recomendaciones, lo cual se puede hacer en la página Recomendaciones.

Planee la visita a la opción de inteligencia sobre amenazas como parte de las operaciones de seguridad diarias. Ahí puede identificar las amenazas de seguridad en el entorno, como determinar si un determinado equipo es parte de una red de robots (botnet).

Supervisión de recursos nuevos o modificados

La mayoría de los entornos de Azure son dinámicos; en ellos se crean recursos, se activan o desactivan, se reconfiguran y se cambian. Defender for Cloud ayuda a garantizar la visibilidad del estado de seguridad de estos nuevos recursos.

Cuando agregue nuevos recursos (máquinas virtuales y bases de datos SQL) a su entorno de Azure, Defender for Cloud los detecta automáticamente y empieza a supervisar su seguridad, incluidos los roles web y los roles de trabajo de PaaS. Si la recopilación de datos está habilitada en la directiva de seguridad, se habilitan automáticamente más funcionalidades de supervisión para las máquinas virtuales.

También debería supervisar periódicamente los recursos existentes en busca de cambios de configuración que podrían haber creado riesgos de seguridad, desviaciones de las bases de referencia recomendadas y alertas de seguridad.

Protección de acceso y aplicaciones

Como parte de las operaciones de seguridad, también debe adoptar medidas preventivas para restringir el acceso a las máquinas virtuales y controlar las aplicaciones que se ejecutan en ellas. Si bloquea el tráfico entrante a las máquinas virtuales de Azure, reduce la exposición a los ataques y, al mismo tiempo, proporciona un acceso fácil para conectarse a ellas cuando es necesario. Use la característica Acceso a VM Just-In-Time para proteger el acceso a las máquinas virtuales.

Puede usar controles de aplicación adaptables para limitar las aplicaciones que se pueden ejecutar en las máquinas virtuales que se encuentran en Azure. Entre otras ventajas, los controles de aplicaciones adaptables ayudan a proteger las máquinas virtuales frente al malware. Con la ayuda del aprendizaje automático, Defender for Cloud analiza los procesos que se ejecutan en la máquina virtual para ayudarle a crear reglas de inclusión en la lista de permitidos.

Respuesta a los incidentes

Defender for Cloud detecta amenazas y alerta sobre ellas a medida que se producen. Las organizaciones deben estar al tanto de las nuevas alertas de seguridad y tomar medidas según sea necesario para investigarlas o solucionar el ataque. Para más información sobre cómo funciona la protección contra amenazas de Defender for Cloud, consulte ¿Cómo detecta las amenazas Defender for Cloud?.

Aunque no podemos crear el plan de respuesta a incidentes, usaremos la respuesta de seguridad de Microsoft Azure en el ciclo de vida de la nube como base para las fases de respuesta a incidentes. Las fases de la respuesta a incidentes en el ciclo de vida de la nube son las siguientes:

Nota:

Puede usar la guía Computer Security Incident Handling Guide sobre el tratamiento de los incidentes de seguridad informática del National Institute of Standards and Technology (NIST) de EE. UU. como ayuda para crear el suyo propio.

Puede usar las alertas de Defender for Cloud durante las siguientes fases:

Detectar: identifique una actividad sospechosa en uno o varios recursos.

Evaluar: realice la evaluación inicial para más información acerca de la actividad sospechosa.

Diagnosticar: siga los pasos de corrección para llevar a cabo el procedimiento técnico para solucionar el problema.

Cada alerta de seguridad proporciona información que sirve para comprender la naturaleza del ataque y sugerir posibles mitigaciones. Algunas alertas también proporcionan vínculos a más datos o a otras fuentes de información dentro de Azure. Puede usar la información proporcionada para proseguir la investigación y para iniciar la mitigación, y también puede buscar datos relacionados con la seguridad que se almacenan en el área de trabajo.

En el ejemplo siguiente se muestra una actividad sospechosa de RDP:

En esta página se muestran los detalles relacionados con la hora en que ocurrió el ataque, el nombre del host de origen, la máquina virtual de destino y también pasos recomendados. En algunas circunstancias, es posible que la información de origen del ataque esté vacía. Consulte Falta de información de origen en las alertas de Defender for Cloud para más información acerca de este tipo de comportamiento.

Una vez identificado el sistema en riesgo, puede ejecutar una automatización de flujos de trabajo creada anteriormente. Las automatizaciones de flujos de trabajo son una colección de procedimientos que se pueden ejecutar desde Defender for Cloud una vez que se desencadene mediante una alerta.

Nota

Para más información acerca de cómo usar las funcionalidades de Defender for Cloud para ayudarle durante el proceso de respuesta ante incidentes, consulte Administración y respuesta a las alertas de seguridad en Microsoft Defender for Cloud.

Pasos siguientes

En este documento, ha aprendido a planear la adopción de Defender for Cloud. Obtenga más información sobre Defender for Cloud:

- Administración y respuesta a las alertas de seguridad en Microsoft Defender for Cloud

- Supervisión de las soluciones de asociados con Defender for Cloud: obtenga información sobre cómo supervisar el estado de mantenimiento de las soluciones de asociados.

- Preguntas frecuentes sobre Defender for Cloud: encuentre las preguntas más frecuentes sobre el uso del servicio.

- Blog de seguridad de Azure: lea entradas de blog sobre el cumplimiento y la seguridad de Azure.