Configuración de orígenes de identidad de vCenter para usar Active Directory

Acerca de los orígenes de identidad de VMware vCenter

VMware vCenter admite distintos orígenes de identidad para la autenticación de los usuarios que acceden a vCenter. Se puede configurar vCenter de la nube privada de CloudSimple para autenticarse con Active Directory para que sus administradores de VMware accedan a él. Una vez completada la instalación, el usuario cloudowner puede agregar usuarios del origen de identidad a vCenter.

Puede configurar el dominio y los controladores de dominio de Active Directory de cualquiera de las maneras siguientes:

- Dominio y controladores de dominio de Active Directory que se ejecutan localmente

- Dominio y controladores de dominio de Active Directory que se ejecutan en Azure como máquinas virtuales de la suscripción de Azure

- Nuevos dominios y controladores de dominio de Active Directory que se ejecutan en la nube privada

- Servicio de Azure Active Directory

En esta guía se explican las tareas para configurar el dominio y los controladores de dominio de Active Directory que se ejecutan de forma local o como máquinas virtuales de las suscripciones. Si quiere usar Azure AD como el origen de identidad, consulte Uso de Azure AD como proveedor de identidades para vCenter en la nube privada de CloudSimple para obtener instrucciones detalladas sobre cómo configurar el origen de identidad.

Antes de agregar un origen de identidad, escale los privilegios de vCenter temporalmente.

Precaución

Los nuevos usuarios solo se deben agregar a Cloud-Owner-Group, Cloud-Global-Cluster-Admin-Group, Cloud-Global-Storage-Admin-Group, Cloud-Global-Network-Admin-Group o Cloud-Global-VM-Admin-Group. Los usuarios agregados al grupo Administradores se quitarán automáticamente. Solo se deben agregar cuentas de servicio al grupo Administradores y estas cuentas no se deben usar para iniciar sesión en la interfaz de usuario web de vSphere.

Opciones de origen de identidad

- Adición de Active Directory local como origen de identidad de inicio de sesión único

- Configuración de una nueva instancia de Active Directory en una nube privada

- Configuración de Active Directory en Azure

Importante

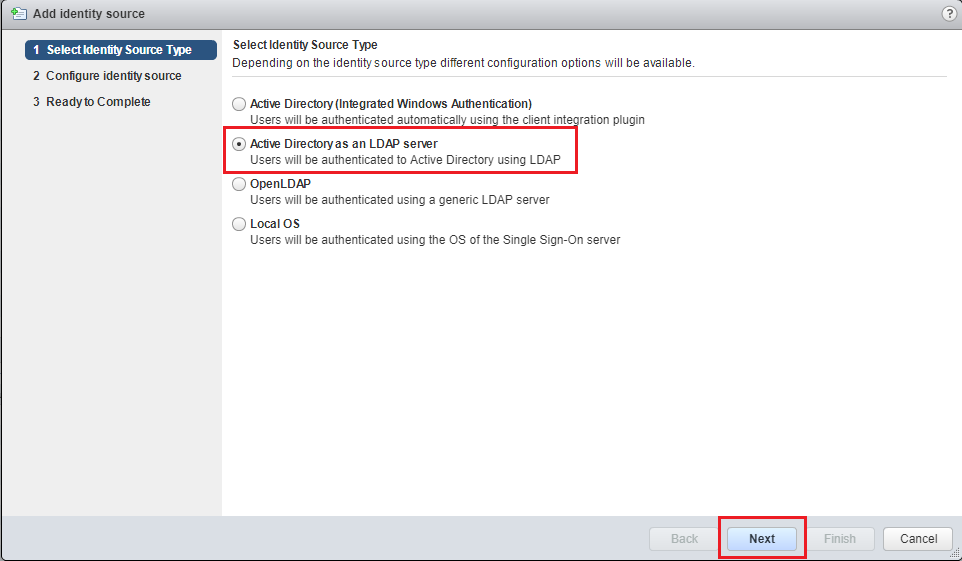

No se admite Active Directory (Autenticación integrada de Windows). Solo se admite la opción Active Directory a través de LDAP como origen de identidad.

Adición de Active Directory local como origen de identidad de inicio de sesión único

Para configurar la instancia de Active Directory local como un origen de identidad de inicio de sesión único, necesita lo siguiente:

- Conexión VPN de sitio a sitio desde el centro de datos local hasta la nube privada.

- Agregar la dirección IP del servidor DNS local a vCenter y al controlador de servicios de plataforma (PSC).

Use la información de la tabla siguiente al configurar el dominio de Active Directory.

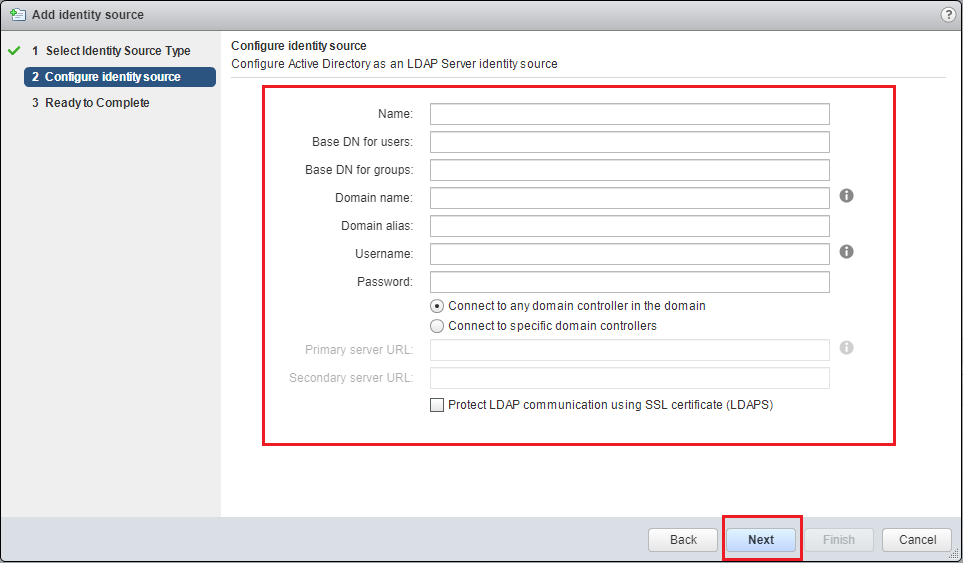

| Opción | Descripción |

|---|---|

| Nombre | Nombre del origen de identidad. |

| DN base para usuarios | Nombre distintivo base de los usuarios. |

| Nombre de dominio | FDQN del dominio, por ejemplo, ejemplo.com. No proporcione una dirección IP en este cuadro de texto. |

| Alias de dominio | Nombre NetBIOS del dominio. Si usa autenticaciones de SSPI, agregue el nombre de NetBIOS del dominio de Active Directory como un alias del origen de identidad. |

| DN base para grupos | Nombre distintivo base para los grupos. |

| URL de servidor principal | Servidor LDAP del controlador de dominio principal para el dominio. Utilice el formato ldap://hostname:port o ldaps://hostname:port. Normalmente, el puerto es 389 para las conexiones LDAP y 636 para las conexiones LDAPS. En el caso de las implementaciones de varios controladores de dominio de Active Directory, el puerto suele ser 3268 para LDAP y 3269 para LDAPS.Cuando se usa ldaps:// en la dirección URL de LDAP principal o secundaria, se requiere un certificado que establezca la confianza para el punto de conexión de LDAPS del servidor de Active Directory. |

| URL de servidor secundario | Dirección de un servidor LDAP de controlador de dominio secundario que se usa para la conmutación por error. |

| Elegir certificado | Si quiere usar LDAPS con el origen de identidad del servidor LDAP de Active Directory o del servidor de OpenLDAP, aparecerá el botón Elegir certificado cuando escriba ldaps:// en el cuadro de texto de la dirección URL. No se requiere una URL secundaria. |

| Nombre de usuario | Identificador de un usuario del dominio que tiene un mínimo de acceso de solo lectura al DN base para usuarios y grupos. |

| Contraseña | Contraseña del usuario que se especifica mediante el nombre de usuario. |

Cuando tenga la información de la tabla anterior, puede agregar su instancia de Active Directory local como un origen de identidad de inicio de sesión único en vCenter.

Sugerencia

Encontrará más información sobre los orígenes de identidad de inicio de sesión único en la página de documentación de VMware.

Configuración de una nueva instancia de Active Directory en una nube privada

Puede configurar un nuevo dominio de Active Directory en la nube privada y usarlo como origen de identidad para el inicio de sesión único. El dominio de Active Directory puede formar parte de un bosque existente de Active Directory o se puede configurar como un bosque independiente.

Nuevo bosque y dominio de Active Directory

Para configurar un nuevo bosque y dominio de Active Directory, necesita:

- Una o varias máquinas virtuales que ejecuten Microsoft Windows Server para usarlas como controladores de dominio para el nuevo bosque y dominio de Active Directory.

- Una o varias máquinas virtuales que ejecuten el servicio DNS para la resolución de nombres.

Para ver los pasos detallados, consulte Instalar un nuevo bosque de Active Directory de Windows Server 2012.

Sugerencia

Para lograr una alta disponibilidad de los servicios, se recomienda configurar varios controladores de dominio y servidores DNS.

Después de configurar el bosque y el dominio Active Directory, puede agregar un origen de identidad en vCenter para la nueva instancia de Active Directory.

Nuevo dominio de Active Directory en un bosque de Active Directory existente

Para configurar un nuevo dominio de Active Directory en un bosque de Active Directory existente, necesita lo siguiente:

- Conexión VPN de sitio a sitio a la ubicación del bosque de Active Directory.

- Servidor DNS para resolver el nombre del bosque de Active Directory existente.

Para ver los pasos detallados, consulte Instalar un nuevo dominio secundario o de árbol de Active Directory de Windows Server 2012.

Después de configurar el dominio de Active Directory, puede agregar un origen de identidad en vCenter para la nueva instancia de Active Directory.

Configuración de Active Directory en Azure

Active Directory en Azure es similar a Active Directory en el entorno local. Para configurar Active Directory en Azure como un origen de identidad de inicio de sesión único en vCenter, el servidor vCenter y el PSC deben tener conectividad de red con la red virtual de Azure donde se ejecutan los servicios de Active Directory. Puede establecer esta conectividad mediante una conexión de Azure Virtual Network con ExpressRoute desde la red virtual de Azure donde se ejecutan los servicios de Active Directory hasta la nube privada de CloudSimple.

Una vez establecida la conexión de red, siga los pasos descritos en Incorporación de Active Directory local como un origen de identidad de inicio de sesión único para agregarlo como un origen de identidad.

Adición de un origen de identidad en vCenter

Inicie sesión en vCenter para su nube privada.

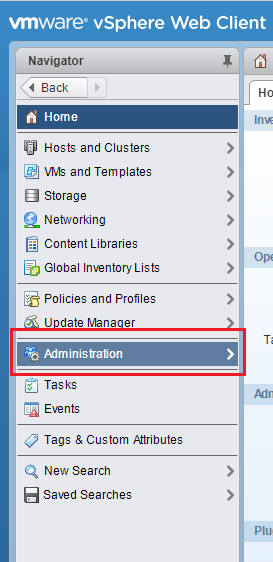

Seleccione Inicio > Administración.

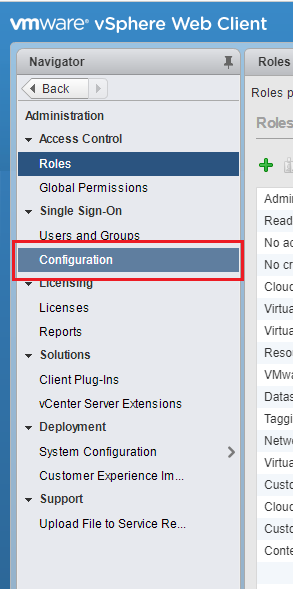

Seleccione Inicio de sesión único > Configuración.

(Inicio de sesión único)

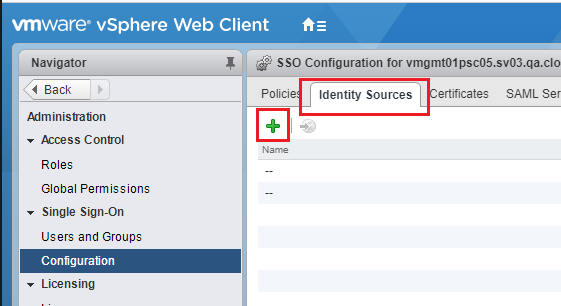

(Inicio de sesión único)Abra la pestaña Orígenes de identidad y haga clic en + para agregar un nuevo origen de identidad.

Seleccione Active Directory as an LDAP Server (Active Directory como servidor LDAP) y haga clic en Next (Siguiente).

Especifique los parámetros de origen de identidad para su entorno y haga clic en Next (Siguiente).

Revise la configuración y haga clic en Finish (Finalizar).