Eventos

9 abr, 15 - 10 abr, 12

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Regístrese ahora mismoEste explorador ya no se admite.

Actualice a Microsoft Edge para aprovechar las características y actualizaciones de seguridad más recientes, y disponer de soporte técnico.

Identidades administradas para recursos de Azure es una característica de Microsoft Entra ID. Cada servicio de Azure compatible con Managed Identities for Azure Resources está sujeto a su propia escala de tiempo. Asegúrese de revisar el estado de disponibilidad de las identidades administradas para el recurso y los problemas conocidos antes de comenzar.

Nota

Identidades administradas para recursos de Azure es el nombre con el que ahora se conoce al servicio Managed Service Identity (MSI).

Puede encontrar la lista de recursos con una identidad administrada asignada por el sistema mediante el siguiente comando de la CLI de Azure:

az resource list --query "[?identity.type=='SystemAssigned'].{Name:name, principalId:identity.principalId}" --output table

Microsoft.Compute/virtualMachines/write. Esta acción se incluye en los roles integrados específicos del recurso como, por ejemplo, Colaborador de máquina virtual.Microsoft.Compute/virtualMachines/write. También necesitará la acción Microsoft.ManagedIdentity/userAssignedIdentities/*/assign/action sobre la identidad asignada por el usuario. Esta acción se incluye en el rol integrado Operador de identidad administrada.Puede impedir que los usuarios creen identidades administradas asignadas por el usuario mediante Azure Policy

Inicie sesión en Azure Portal y vaya a Directiva.

Elija Definiciones.

Seleccione + Definición de directiva y escriba la información necesaria.

En la sección de la regla de directiva, pegue lo siguiente:

{

"mode": "All",

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.ManagedIdentity/userAssignedIdentities"

},

"then": {

"effect": "deny"

}

},

"parameters": {}

}

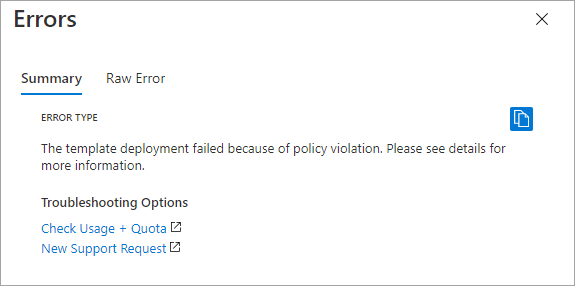

Después de crear la directiva, asígnela al grupo de recursos que quiere usar.

En este momento, se produce un error en cualquier intento de crear una identidad administrada asignada por el usuario en el grupo de recursos.

No, las identidades administradas y los registros de aplicaciones de Microsoft Entra no son lo mismo en el directorio.

Los registros de aplicaciones tienen dos componentes: Un objeto de aplicación y un objeto de entidad de servicio. Las identidades administradas para los recursos de Azure solo tienen uno de estos componentes: un objeto de entidad de servicio.

Las identidades administradas no tienen un objeto de aplicación en el directorio, que es lo que se suele usar para conceder permisos de aplicación para MS Graph. En su lugar, los permisos de MS Graph para identidades administradas deben concederse directamente a la entidad de servicio.

Nota

La forma de autenticarse las identidades administradas es un dato de implementación interno que está sujeto a cambios sin previo aviso.

Las identidades administradas usan la autenticación basada en certificados. Cada credencial de identidad administrada expira al cabo de 90 días y se revierte después de 45 días.

Si se asigna al recurso otra identidad administrada asignada por el usuario por cualquier motivo, las solicitudes a IMDS comenzarán a producir el error

Multiple user assigned identities exist, please specify the clientId / resourceId of the identity in the token request. Se recomienda especificar explícitamente una identidad en la solicitud, incluso si actualmente solo existe una identidad administrada asignada por el usuario para el recurso.

En resumen, sí puede usar identidades administradas asignadas por el usuario en más de una región de Azure. La respuesta más larga es que, mientras que las identidades administradas asignadas por el usuario se crean como recursos regionales, la entidad de servicio asociada (SP) creada en Microsoft Entra ID está disponible globalmente. La entidad de servicio se puede usar desde cualquier región de Azure y su disponibilidad depende de la disponibilidad de Microsoft Entra ID. Por ejemplo, si ha creado una identidad administrada asignada por el usuario en la región Centro y Sur, y esa región deja de estar disponible, este problema solo afecta a las actividades del plano de control en la propia identidad administrada. Las actividades realizadas por los recursos ya configuradas para usar las identidades administradas no se verán afectadas.

Las identidades administradas para los recursos de Azure no tienen compatibilidad con Azure Cloud Services (clásico) en este momento. “

El límite de seguridad de la identidad es el recurso al que está asociada. Por ejemplo, el límite de seguridad para una máquina virtual que tenga las identidades administradas para recursos de Azure habilitadas, es la máquina virtual. Cualquier código que se ejecute en esa máquina virtual puede llamar a los tokens de punto de conexión y solicitud de las identidades administradas. La experiencia es similar cuando se trabaja con otros recursos que admiten identidades administradas.

No, si mueve una suscripción a otro directorio, tendrá que volver a crearlas manualmente y volver a conceder asignaciones de roles de Azure.

No, las identidades administradas no admiten actualmente escenarios entre directorios.

Los límites de identidades administradas tienen dependencias de los límites de servicio de Azure, los de Azure Instance Metadata Service (IMDS) y los de Microsoft Entra.

No se admite el movimiento de una identidad administrada asignada por el usuario a otro grupo de recursos.

Los tokens de identidad administrada se almacenan en caché mediante la infraestructura de Azure para aumentar el rendimiento y la resistencia: los servicios back-end para identidades administradas mantienen una caché por URI de recurso durante unas 24 horas. Los cambios en los permisos de una identidad administrada pueden tardar varias horas en aplicarse, por ejemplo. En la actualidad, no es posible forzar la actualización del token de una identidad administrada antes de su expiración. Para más información, consulte Limitación del uso de identidades administradas para la autorización.

Sí, las identidades administradas se eliminan temporalmente durante 30 días. Puede ver la entidad de servicio de identidad administrada eliminada temporalmente, pero no puede restaurarla ni eliminarla de forma permanente.

Cuando se elimina una identidad administrada, un recurso de Azure que estaba asociado anteriormente a esa identidad ya no puede solicitar nuevos tokens para esa identidad. Los tokens emitidos antes de que se eliminara la identidad seguirán siendo válidos hasta su expiración original. Algunos sistemas de autorización de los puntos de conexión de destino pueden llevar a cabo otras comprobaciones en el directorio de la identidad, en cuyo caso se produce un error en la solicitud, ya que no se encuentra el objeto. Aun así, algunos sistemas, como RBAC de Azure, seguirán aceptando solicitudes de ese token hasta que expire.

Eventos

9 abr, 15 - 10 abr, 12

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Regístrese ahora mismoCursos

Módulo

Implementación de identidades administradas - Training

Implementación de identidades administradas

Certificación

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Muestre las características de Microsoft Entra ID para modernizar las soluciones de identidad, implementar soluciones híbridas e implementar la gobernanza de identidades.

Documentación

Cree identidades administradas asignadas por el usuario.

Identidades administradas de recursos de Azure - Managed identities for Azure resources

Información general sobre Managed Identities for Azure Resources.

Problemas conocidos con las identidades administradas - Managed identities for Azure resources

Problemas conocidos con identidades administradas para recursos de Azure.