Implementación de la tunelización dividida de VPN para Microsoft 365

Nota:

Este artículo forma parte de un conjunto de artículos que abordan la optimización de Microsoft 365 para usuarios remotos.

- Para obtener información general sobre el uso de la tunelización dividida de VPN para optimizar la conectividad de Microsoft 365 para usuarios remotos, consulte Información general: Túnel dividido de VPN para Microsoft 365.

- Para obtener una lista detallada de escenarios de tunelización dividida de VPN, consulte Escenarios comunes de tunelización dividida de VPN para Microsoft 365.

- Para obtener instrucciones sobre cómo proteger el tráfico multimedia de Teams en entornos de tunelización dividida de VPN, consulte Protección del tráfico multimedia de Teams para la tunelización dividida de VPN.

- Para obtener información sobre cómo configurar stream y eventos en directo en entornos VPN, consulte Consideraciones especiales para stream y eventos en directo en entornos VPN.

- Para obtener información sobre cómo optimizar el rendimiento de los inquilinos de Microsoft 365 en todo el mundo para los usuarios de China, consulte Optimización del rendimiento de Microsoft 365 para los usuarios de China.

La estrategia recomendada de Microsoft para optimizar la conectividad del trabajo remoto se centra en mitigar rápidamente los problemas y proporcionar un alto rendimiento con unos sencillos pasos. Estos pasos ajustan el enfoque de VPN heredado para algunos puntos de conexión definidos que omiten los servidores VPN con cuello de botella. Se puede aplicar un modelo de seguridad equivalente o incluso superior en diferentes capas para que no sea necesario proteger todo el tráfico de salida de la red corporativa. En la mayoría de los casos, esto se puede lograr de forma eficaz en cuestión de horas y, a continuación, se puede escalar a otras cargas de trabajo a medida que lo permite la demanda y el tiempo de los requisitos.

Implementación de túnel dividido de VPN

En este artículo, encontrará los sencillos pasos necesarios para migrar la arquitectura de cliente VPN de un túnel forzado de VPN a un túnel forzado de VPN con algunas excepciones de confianza, modelo de túnel dividido de VPN n.º 2 en escenarios de tunelización dividida de VPN común para Microsoft 365.

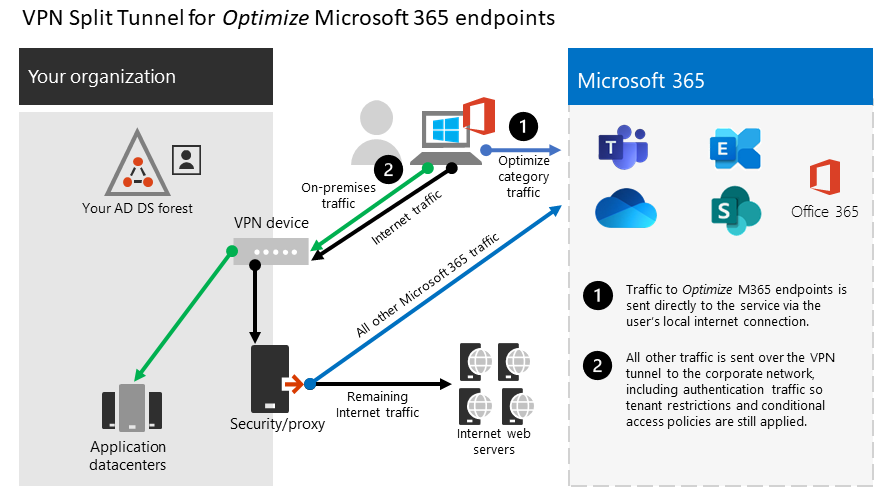

En el siguiente diagrama se muestra cómo funciona la solución recomendada de túnel dividido de VPN:

1. Identificar los puntos de conexión que se deben optimizar

En el artículo Direcciones URL y intervalos de direcciones IP de Microsoft 365 , Microsoft identifica claramente los puntos de conexión clave que necesita para optimizarlos y los clasifica como Optimizar. Actualmente solo hay cuatro direcciones URL y 20 subredes IP que deben optimizarse. Este pequeño grupo de puntos de conexión representa entre el 70 % y el 80 % del volumen de tráfico al servicio Microsoft 365, incluidos los puntos de conexión confidenciales de latencia, como los de los medios de Teams. Básicamente este es el tráfico que necesitamos tener especial cuidado y es también el tráfico que pondrá una presión increíble sobre las rutas de acceso de red tradicionales y la infraestructura VPN.

Las direcciones URL de esta categoría tienen las siguientes características:

- Son los puntos de conexión que pertenecen a Microsoft, que también se encarga de administrarlos y alojarlos en su infraestructura

- Se les ofrece IP

- Tienen una baja tasa de cambio y un número esperado reducido (actualmente, 20 subredes IP)

- Tienen ancho de banda o son sensibles a la latencia

- Se les puede proporcionar elementos de seguridad necesarios directamente en el servicio en lugar de en línea en la red

- Tenga en cuenta entre el 70 y el 80 % del volumen de tráfico al servicio Microsoft 365.

Para obtener más información sobre los puntos de conexión de Microsoft 365 y cómo se clasifican y administran, consulte Administración de puntos de conexión de Microsoft 365.

Optimización de direcciones URL

Las direcciones URL que se deben optimizar actualmente se muestran en la siguiente tabla. En la mayoría de los casos, solo debería necesitar usar puntos de conexión de URL en un archivo PAC de explorador en el que los puntos de conexión se configuren para enviarse directamente, en lugar de hacerlo al proxy.

| Optimización de direcciones URL | Puerto/Protocolo | Objetivo |

|---|---|---|

| https://outlook.office365.com | TCP 443 | Esta es una de las direcciones URL primarias que Outlook usa para conectarse a su servidor de Exchange Online y tiene un alto volumen de uso de ancho de banda y recuento de conexiones. Se requiere una baja latencia de red para las características en línea, entre las que se incluyen: búsqueda instantánea, otros calendarios de buzón, búsqueda libre/ocupada, administrar reglas y alertas, archivo de Exchange Online y mensajes de correo electrónico que salen de la bandeja de salida. |

| https://outlook.office.com | TCP 443 | Esta dirección URL se usa para que Outlook Online Web Access se conecte al servidor de Exchange Online y es sensible a la latencia de red. La conectividad es especialmente importante para la carga y descarga de archivos grandes con SharePoint Online. |

https://\<tenant\>.sharepoint.com |

TCP 443 | Esta es la dirección URL principal de SharePoint Online y tiene un uso de ancho de banda alto. |

https://\<tenant\>-my.sharepoint.com |

TCP 443 | Esta es la dirección URL principal de OneDrive para la Empresa y tiene un gran uso de ancho de banda y posiblemente un alto número de conexiones de la Herramienta de sincronización de OneDrive para la Empresa. |

| Direcciones IP del contenido multimedia de Teams (sin URL) | UDP 3478, 3479, 3480 y 3481 | Asignación de detección de retransmisión y tráfico en tiempo real. Estos son los puntos de conexión que se usan para Skype Empresarial y el tráfico multimedia de Microsoft Teams (llamadas, reuniones, etc.). La mayoría de los puntos de conexión se proporcionan cuando el cliente de Microsoft Teams establece una llamada (que se incluye en las direcciones IP mostradas para el servicio). El uso del protocolo UDP es necesario para obtener la calidad multimedia ideal. |

En los ejemplos anteriores, el inquilino debe reemplazarse por el nombre del inquilino de Microsoft 365. Por ejemplo, contoso.onmicrosoft.com usaría contoso.sharepoint.com y contoso-my.sharepoint.com.

Optimización de intervalos de direcciones IP

En el momento de escribir los intervalos de direcciones IP a los que corresponden estos puntos de conexión son los siguientes. Se recomienda encarecidamente usar un script como este ejemplo, el servicio web ip y dirección URL de Microsoft 365 o la página URL/IP para comprobar si hay actualizaciones al aplicar la configuración y establecer una directiva para hacerlo con regularidad. Si usa la evaluación de acceso continua, consulte Variación de direcciones IP de evaluación de acceso continuo. Es posible que sea necesario enrutar direcciones IP optimizadas a través de una DIRECCIÓN IP o VPN de confianza para evitar que se produzcan errores en bloques relacionados con insufficient_claims o con la comprobación de aplicación de IP instantánea en determinados escenarios.

104.146.128.0/17

13.107.128.0/22

13.107.136.0/22

13.107.18.10/31

13.107.6.152/31

13.107.64.0/18

131.253.33.215/32

132.245.0.0/16

150.171.32.0/22

150.171.40.0/22

204.79.197.215/32

23.103.160.0/20

40.104.0.0/15

40.108.128.0/17

40.96.0.0/13

52.104.0.0/14

52.112.0.0/14

52.96.0.0/14

52.122.0.0/15

2. Optimizar el acceso a estos puntos de conexión a través de la VPN

Ya identificados los puntos de conexión críticos, se deben desviar del túnel de VPN y permitirles usar la conexión a Internet local del usuario para conectarse directamente al servicio. La forma en que se logra esto varía en función de la plataforma del equipo y del producto de VPN que se use, pero la mayoría de las soluciones de VPN permite una configuración sencilla de las directivas para aplicar esta lógica. Para obtener instrucciones sobre el túnel dividido específico de la plataforma de VPN, consulte Guías para obtener más información sobre las plataformas VPN comunes.

Si desea probar la solución manualmente, puede ejecutar el siguiente ejemplo de PowerShell para emular la solución en el nivel de la tabla de rutas. Este ejemplo agrega una ruta para cada subred IP del contenido multimedia de Teams a la tabla de rutas. Puede probar el rendimiento del contenido multimedia de Teams antes y después, y observar la diferencia de rutas en los extremos especificados.

Ejemplo: agregar subredes IP del contenido multimedia de Teams a la tabla de rutas

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

$destPrefix = "52.120.0.0/14", "52.112.0.0/14", "13.107.64.0/18" # Teams Media endpoints

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

En el script anterior, $intIndex es el índice de la interfaz conectada a Internet (puede buscarla si ejecuta get-netadapter en PowerShell y se fija en el valor de ifIndex) y $Gateway es la puerta de enlace predeterminada de esa interfaz (puede buscarla si ejecuta ipconfig en un símbolo del sistema o (Get-NetIPConfiguration | Foreach IPv4DefaultGateway).NextHop en PowerShell).

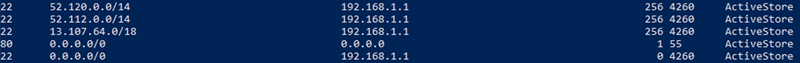

Una vez que haya agregado las rutas, puede confirmar que la tabla de rutas es la correcta, para ello, ejecute route print en un símbolo del sistema o PowerShell. El resultado debe contener las rutas que agregó y mostrar el índice de la interfaz (22 en este ejemplo) y la puerta de enlace para dicha interfaz (192.168.1.1 en este ejemplo):

Para agregar rutas para todos los intervalos de direcciones IP actuales en la categoría Optimizar, puede usar la siguiente variación de script para consultar la dirección IP y el servicio web url de Microsoft 365 para el conjunto actual de subredes DE IP de Optimización y agregarlas a la tabla de rutas.

Ejemplo: agregar subredes IP de la categoría Optimizar a la tabla de rutas

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

# Query the web service for IPs in the Optimize category

$ep = Invoke-RestMethod ("https://endpoints.office.com/endpoints/worldwide?clientrequestid=" + ([GUID]::NewGuid()).Guid)

# Output only IPv4 Optimize IPs to $optimizeIps

$destPrefix = $ep | where {$_.category -eq "Optimize"} | Select-Object -ExpandProperty ips | Where-Object { $_ -like '*.*' }

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Si ha agregado accidentalmente rutas con parámetros incorrectos o si simplemente desea revertir los cambios, puede quitar las rutas que acaba de agregar con el siguiente comando:

foreach ($prefix in $destPrefix) {Remove-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

El cliente VPN debe configurarse para que el tráfico a las direcciones IP de la categoría Optimizar se enrute de esta forma. Esto permite que el tráfico use recursos locales de Microsoft, como Microsoft 365 Service Front Doors , como Azure Front Door , que ofrece servicios de Microsoft 365 y puntos de conexión de conectividad lo más cerca posible de los usuarios. Esto nos permite ofrecer altos niveles de rendimiento a los usuarios dondequiera que estén en el mundo y aprovecha al máximo la red global de clase mundial de Microsoft, que es probable que en unos milisegundos de la salida directa de los usuarios.

Guías paso a paso para plataformas VPN comunes

En esta sección se proporcionan vínculos a guías detalladas para implementar la tunelización dividida para el tráfico de Microsoft 365 desde los asociados más comunes de este espacio. Se agregarán guías adicionales a medida que estén disponibles.

- Windows 10 cliente VPN: optimización del tráfico de Microsoft 365 para trabajos remotos con el cliente VPN de Windows 10 nativo

- Cisco AnyConnect: Optimize Anyconnect Split Tunnel for Office 365 (Optimización del túnel dividido de AnyConnect para Office 365)

- Palo Alto GlobalProtect: optimización del tráfico de Microsoft 365 a través de la ruta de acceso de exclusión de túnel dividido de VPN

- F5 Networks BIG-IP APM: Optimización del tráfico de Microsoft 365 en acceso remoto a través de VPN cuando se usa BIG-IP APM

- Citrix Gateway: optimización del túnel dividido de VPN de Citrix Gateway para Office365

- Pulse Secure: Vpn Tunneling: Cómo configurar la tunelización dividida para excluir aplicaciones de Microsoft 365

- Check Point VPN: Configuración del túnel dividido para Microsoft 365 y otras aplicaciones SaaS

Artículos relacionados

Información general: Túnel dividido de VPN para Microsoft 365

Escenarios comunes de tunelización dividida de VPN para Microsoft 365

Protección del tráfico multimedia Teams para la tunelización dividida VPN

Consideraciones especiales para stream y eventos en directo en entornos VPN

Optimización del rendimiento de Microsoft 365 para usuarios de China

Principios de conectividad de red de Microsoft 365

Evaluar la conectividad de red de Microsoft 365

Optimización de rendimiento y red de Microsoft 365

Funcionando con VPN: cómo Microsoft mantiene conectado a su personal remoto

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de