Bloqueo y contención de comportamientos

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

- Antivirus de Microsoft Defender

Plataformas

- Windows

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Información general

El panorama de amenazas de hoy en día está saturado por malware sin archivos y que vive fuera de la tierra, amenazas altamente polimórficas que mutan más rápido de lo que las soluciones tradicionales pueden mantenerse al día, y ataques operados por humanos que se adaptan a lo que los adversarios encuentran en dispositivos en peligro. Las soluciones de seguridad tradicionales no son suficientes para detener estos ataques; necesita funcionalidades respaldadas por inteligencia artificial (IA) y aprendizaje de dispositivos (ML), como el bloqueo y la contención del comportamiento, incluidos en Defender para punto de conexión.

Las funcionalidades de bloqueo y contención del comportamiento pueden ayudar a identificar y detener amenazas, en función de sus comportamientos y de los árboles de proceso, incluso cuando la amenaza ha comenzado a ejecutarse. Las características y los componentes y características de protección de última generación, EDR y Defender para punto de conexión funcionan conjuntamente en capacidades de bloqueo y contención de comportamiento.

Las funcionalidades de bloqueo y contención del comportamiento funcionan con varios componentes y características de Defender for Endpoint para detener ataques inmediatamente e impedir que los ataques avancen.

La protección de última generación (que incluye Microsoft Defender Antivirus) puede detectar amenazas mediante el análisis de comportamientos y detener las amenazas que han comenzado a ejecutarse.

La detección y respuesta de puntos de conexión (EDR) recibe señales de seguridad en toda la red, los dispositivos y el comportamiento del kernel. A medida que se detectan amenazas, se crean alertas. Varias alertas del mismo tipo se agregan a incidentes, lo que facilita que el equipo de operaciones de seguridad investigue y responda.

Defender para punto de conexión tiene una amplia gama de ópticas entre identidades, correo electrónico, datos y aplicaciones, además de las señales de comportamiento de red, punto de conexión y kernel recibidas a través de EDR. Un componente de Microsoft Defender XDR, Defender para punto de conexión procesa y correlaciona estas señales, genera alertas de detección y conecta alertas relacionadas en incidentes.

Con estas funcionalidades, se pueden evitar o bloquear más amenazas, incluso si empiezan a ejecutarse. Cada vez que se detecta un comportamiento sospechoso, la amenaza está contenida, se crean alertas y las amenazas se detienen en sus seguimientos.

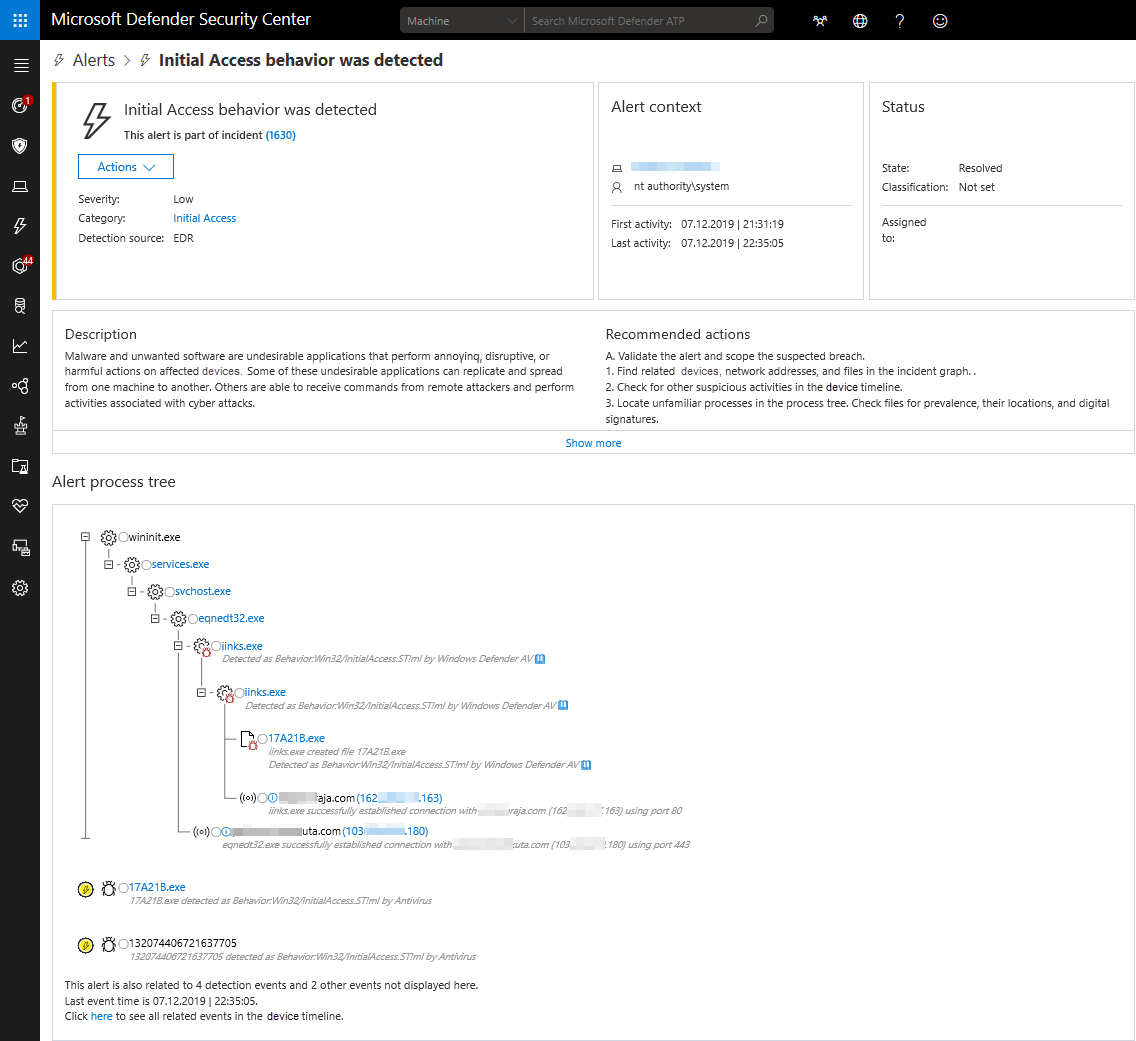

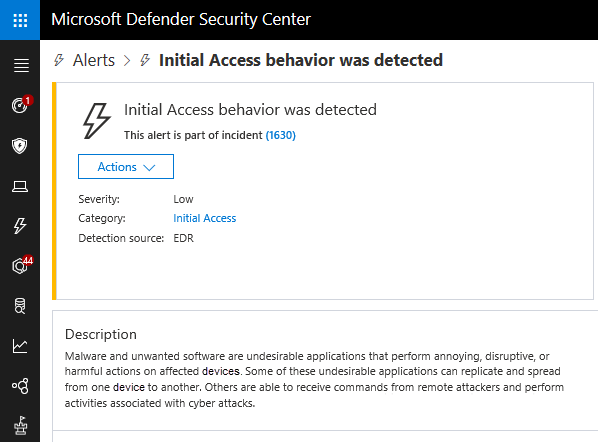

En la imagen siguiente se muestra un ejemplo de una alerta que se desencadenó mediante funcionalidades de bloqueo y contención de comportamiento:

Componentes del bloqueo y la contención del comportamiento

Reglas de reducción de la superficie expuesta a ataques basada en directivas en el cliente Se impide que se ejecuten comportamientos de ataque comunes predefinidos, según las reglas de reducción de la superficie expuesta a ataques. Cuando estos comportamientos intentan ejecutarse, se pueden ver en Microsoft Defender XDR como alertas informativas. Las reglas de reducción de superficie expuesta a ataques no están habilitadas de forma predeterminada; configure las directivas en el portal de Microsoft Defender.

Bloqueo del comportamiento del cliente Las amenazas en los puntos de conexión se detectan a través del aprendizaje automático y, a continuación, se bloquean y corrigen automáticamente. (El bloqueo de comportamiento del cliente está habilitado de forma predeterminada).

Bloqueo de bucles de comentarios (también conocido como protección rápida) Las detecciones de amenazas se observan a través de la inteligencia de comportamiento. Las amenazas se detienen y se impide que se ejecuten en otros puntos de conexión. (El bloqueo de bucles de comentarios está habilitado de forma predeterminada).

Detección y respuesta de puntos de conexión (EDR) en modo de bloque Los artefactos o comportamientos malintencionados que se observan a través de la protección posterior a la infracción se bloquean y contienen. EDR en modo de bloque funciona incluso si Microsoft Defender Antivirus no es la solución antivirus principal. (EDR en modo de bloque no está habilitado de forma predeterminada; se activa en Microsoft Defender XDR).

Espere más en el área de bloqueo y contención del comportamiento, ya que Microsoft sigue mejorando las características y funcionalidades de protección contra amenazas. Para ver lo que está planeado e implementar ahora, visite la hoja de ruta de Microsoft 365.

Ejemplos de bloqueo y contención del comportamiento en acción

Las funcionalidades de bloqueo y contención del comportamiento han bloqueado técnicas de atacante como las siguientes:

- Volcado de credenciales de LSASS

- Inyección entre procesos

- Vaciado de procesos

- Omisión del control de cuentas de usuario

- Manipulación del antivirus (por ejemplo, deshabilitarlo o agregar el malware como exclusión)

- Ponerse en contacto con command and control (C&C) para descargar cargas útiles

- Minería de monedas

- Modificación del registro de arranque

- Ataques de pass-the-hash

- Instalación del certificado raíz

- Intento de explotación de varias vulnerabilidades

A continuación se muestran dos ejemplos reales de bloqueo y contención del comportamiento en acción.

Ejemplo 1: Ataque de robo de credenciales contra 100 organizaciones

Como se describe en Búsqueda activa de amenazas elusivas: el bloqueo basado en el comportamiento controlado por IA detiene los ataques en sus pistas, un ataque de robo de credenciales contra 100 organizaciones de todo el mundo se detuvo mediante funcionalidades de bloqueo y contención del comportamiento. Los mensajes de correo electrónico de phishing de spear que contenían un documento de señuelo se enviaron a las organizaciones de destino. Si un destinatario abrió los datos adjuntos, un documento remoto relacionado pudo ejecutar código en el dispositivo del usuario y cargar el malware Lokibot, que robaba credenciales, filtraba datos robados y esperaba instrucciones adicionales de un servidor de comandos y control.

Los modelos de aprendizaje de dispositivos basados en el comportamiento de Defender para punto de conexión detectaron y detuvieron las técnicas del atacante en dos puntos de la cadena de ataques:

- La primera capa de protección detectó el comportamiento de vulnerabilidad de seguridad. Los clasificadores de aprendizaje de dispositivo en la nube identificaron correctamente la amenaza como e indicaron inmediatamente al dispositivo cliente que bloqueara el ataque.

- La segunda capa de protección, que ayudó a detener los casos en los que el ataque superó la primera capa, detectó el vaciado del proceso, detuvo ese proceso y quitó los archivos correspondientes (como Lokibot).

Mientras se detectó y detuvo el ataque, las alertas, como una "alerta de acceso inicial", se desencadenaron y aparecieron en el portal de Microsoft Defender.

En este ejemplo se muestra cómo los modelos de aprendizaje de dispositivos basados en el comportamiento en la nube agregan nuevas capas de protección contra ataques, incluso después de que hayan empezado a ejecutarse.

Ejemplo 2: Retransmisión NTLM: variante de malware de patata jugosa

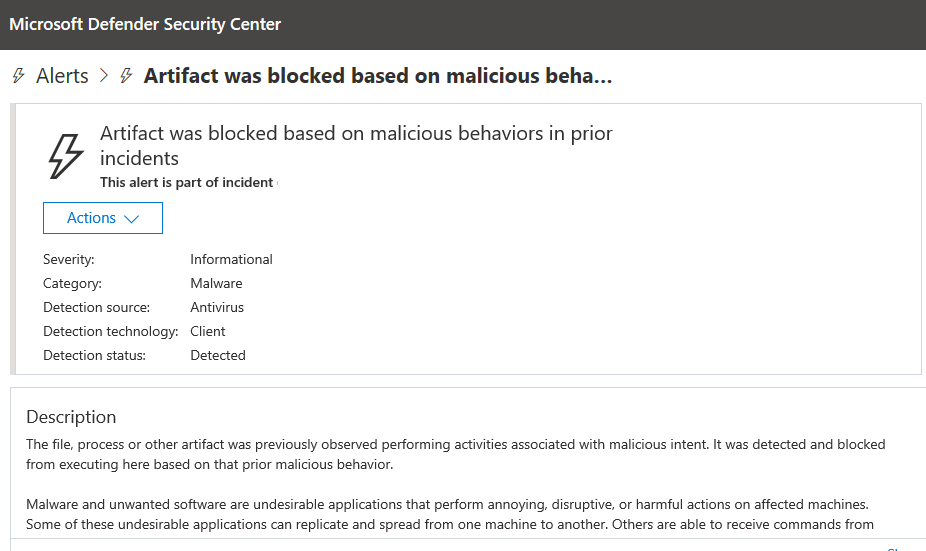

Como se describe en la entrada de blog reciente, Bloqueo de comportamiento y contención: Transformar la óptica en protección, en enero de 2020, Defender for Endpoint detectó una actividad de escalado de privilegios en un dispositivo de una organización. Se desencadenó una alerta denominada "Posible escalación de privilegios mediante la retransmisión NTLM".

La amenaza resultó ser malware; era una variante nueva, no vista antes de una herramienta de piratería notoria llamada Juicy Potato, que es utilizada por los atacantes para obtener la escalación de privilegios en un dispositivo.

Minutos después de desencadenar la alerta, se analizó el archivo y se confirmó que era malintencionado. Su proceso se detuvo y bloqueó, como se muestra en la siguiente imagen:

Unos minutos después de bloquear el artefacto, se bloquearon varias instancias del mismo archivo en el mismo dispositivo, lo que impidió que más atacantes u otro malware se implementaran en el dispositivo.

En este ejemplo se muestra que, con las funcionalidades de bloqueo y contención de comportamiento, las amenazas se detectan, contienen y bloquean automáticamente.

Sugerencia

Si busca información relacionada con el antivirus para otras plataformas, consulte:

- Establecer las preferencias para Microsoft Defender para punto de conexión en macOS

- Microsoft Defender para punto de conexión en Mac

- Configuración de las directivas de antivirus de macOS para Antivirus de Microsoft Defender para Intune

- Establecer preferencias para Microsoft Defender para punto de conexión en Linux

- Microsoft Defender para punto de conexión en Linux

- Configurar Defender para punto de conexión en características de Android

- Configurar Microsoft Defender para punto de conexión en las características de iOS

Pasos siguientes

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de