Configuración y configuración de Microsoft Defender para punto de conexión Plan 1

Se aplica a:

En este artículo se describe cómo configurar y configurar El plan 1 de Defender para punto de conexión. Tanto si tiene ayuda como si lo está haciendo usted mismo, puede usar este artículo como guía en toda la implementación.

Proceso de configuración y configuración

El proceso de configuración y configuración general de Defender para el plan 1 de punto de conexión es el siguiente:

| Número | Paso | Descripción |

|---|---|---|

| 1 | Revisar los requisitos | Listas requisitos de licencias, exploradores, sistemas operativos y centros de datos |

| 2 | Planear la implementación | Listas varios métodos de implementación que se deben tener en cuenta e incluye vínculos a más recursos para ayudarle a decidir qué método usar |

| 3 | Configuración del entorno de inquilino | Listas tareas para configurar el entorno de inquilino |

| 4 | Asignación de roles y permisos | Listas roles y permisos que se deben tener en cuenta para el equipo de seguridad SUGERENCIA: En cuanto se asignan roles y permisos, el equipo de seguridad puede empezar a usar el portal de Microsoft Defender. Para más información, consulte Introducción. |

| 5 | Incorporación a Defender para punto de conexión | Listas varios métodos por sistema operativo para incorporarse al plan 1 de Defender para punto de conexión e incluye vínculos a información más detallada para cada método. |

| 6 | Configurar protección de última generación | Describe cómo configurar las opciones de protección de próxima generación en Microsoft Intune |

| 7 | Configuración de las funcionalidades de reducción de la superficie expuesta a ataques | Listas los tipos de capacidades de reducción de superficie expuesta a ataques que puede configurar e incluir procedimientos con vínculos a más recursos |

Revisar los requisitos

En la tabla siguiente se enumeran los requisitos básicos del plan 1 de Defender para punto de conexión:

| Requisito | Descripción |

|---|---|

| Requisitos de licencias | Plan 1 de Defender para punto de conexión (independiente o como parte de Microsoft 365 E3 o A3) |

| Requisitos de los exploradores | Microsoft Edge Versión 11 de Internet Explorer Google Chrome |

| Sistemas operativos (cliente) | Windows 11 Windows 10, versión 1709 o posterior macOS iOS Sistema operativo Android |

| Sistemas operativos (servidor) | Windows Server 2022 Windows Server 2019 Windows Server versión 1803 y versiones posteriores se admiten Windows Server 2016 y 2012 R2 cuando se usa la solución unificada moderna Servidor Linux |

| Datacenter | Una de las siguientes ubicaciones del centro de datos: - Unión Europea -Reino Unido - Estados Unidos |

Nota:

La versión independiente del plan 1 de Defender para punto de conexión no incluye licencias de servidor. Para incorporar servidores, necesitará una licencia adicional, como:

- Microsoft Defender para los servidores plan 1 o plan 2 (como parte de la oferta de Defender for Cloud).

- Microsoft Defender para punto de conexión para servidores

- Microsoft Defender para Servidores Empresariales (para pequeñas y medianas empresas)

Para obtener más información. consulte Incorporación de Windows Server a Defender para punto de conexión

Planear la implementación

Al planear la implementación, puede elegir entre varias arquitecturas y métodos de implementación diferentes. Cada organización es única, por lo que tiene varias opciones que tener en cuenta, como se muestra en la tabla siguiente:

| Método | Descripción |

|---|---|

| Intune | Uso de Intune para administrar puntos de conexión en un entorno nativo en la nube |

| Intune y Configuration Manager | Uso de Intune y Configuration Manager para administrar puntos de conexión y cargas de trabajo que abarcan un entorno local y en la nube |

| Configuration Manager | Uso de Configuration Manager para proteger los puntos de conexión locales con la eficacia basada en la nube de Defender para punto de conexión |

| Script local descargado del portal de Microsoft Defender | Uso de scripts locales en puntos de conexión para ejecutar un piloto o incorporar solo algunos dispositivos |

Para más información sobre las opciones de implementación, consulte Planeamiento de la implementación de Defender para punto de conexión. Y descargue el siguiente póster:

Obtener el póster de implementación

Sugerencia

Para obtener información más detallada sobre cómo planear la implementación, consulte Planeamiento de la implementación de Microsoft Defender para punto de conexión.

Configuración del entorno de inquilino

La configuración del entorno de inquilino incluye tareas como:

- Comprobación de las licencias

- Configuración del inquilino

- Configuración del proxy (solo si es necesario)

- Asegurarse de que los sensores funcionan correctamente e informar de los datos a Defender para punto de conexión

Estas tareas se incluyen en la fase de configuración de Defender para punto de conexión. Consulte Configuración de Defender para punto de conexión.

Asignación de roles y permisos

Para acceder al portal de Microsoft Defender, configure los valores de Defender para punto de conexión o realice tareas, como realizar acciones de respuesta en las amenazas detectadas, se deben asignar los permisos adecuados. Defender para punto de conexión usa roles integrados dentro de Microsoft Entra ID.

Microsoft recomienda asignar a los usuarios solo el nivel de permiso que necesitan para realizar sus tareas. Puede asignar permisos mediante la administración básica de permisos o mediante el control de acceso basado en rol (RBAC).

- Con la administración básica de permisos, los administradores globales y los administradores de seguridad tienen acceso completo, mientras que los lectores de seguridad tienen acceso de solo lectura.

- Con RBAC, puede establecer permisos más granulares a través de más roles. Por ejemplo, puede tener lectores de seguridad, operadores de seguridad, administradores de seguridad, administradores de puntos de conexión, etc.

En la tabla siguiente se describen los roles clave que se deben tener en cuenta para Defender para punto de conexión en su organización:

| Role | Descripción |

|---|---|

| Administradores globales (también conocidos como administradores globales) Como procedimiento recomendado, limite el número de administradores globales. |

Los administradores globales pueden realizar todo tipo de tareas. La persona que registró su empresa para Microsoft 365 o para Microsoft Defender para punto de conexión Plan 1 es un administrador global de forma predeterminada. Los administradores globales pueden acceder o cambiar la configuración en todos los portales de Microsoft 365, como: - El Centro de administración de Microsoft 365 (https://admin.microsoft.com) - Microsoft Defender portal (https://security.microsoft.com) - Intune centro de administración (https://endpoint.microsoft.com) |

| Administradores de seguridad (también conocidos como administradores de seguridad) | Los administradores de seguridad pueden realizar tareas de operador de seguridad, además de las siguientes tareas: - Supervisión de directivas relacionadas con la seguridad - Administración de amenazas y alertas de seguridad - Visualización de informes |

| Operador de seguridad | Los operadores de seguridad pueden realizar tareas de lector de seguridad, además de las siguientes tareas: - Visualización de información sobre amenazas detectadas - Investigar y responder a las amenazas detectadas |

| Lector de seguridad | Los lectores de seguridad pueden realizar las siguientes tareas: - Visualización de directivas relacionadas con la seguridad en los servicios de Microsoft 365 - Visualización de amenazas y alertas de seguridad - Visualización de informes |

Sugerencia

Para obtener más información sobre los roles de Microsoft Entra ID, consulte Asignación de roles de administrador y no administrador a usuarios con Microsoft Entra ID. Y, más información sobre los roles de Defender para punto de conexión, consulte Control de acceso basado en rol.

Incorporación a Defender para punto de conexión

Cuando esté listo para incorporar los puntos de conexión de su organización, puede elegir entre varios métodos, como se muestra en la tabla siguiente:

| Punto de conexión | Herramienta de implementación |

|---|---|

| Windows | Script local (hasta 10 dispositivos) Directiva de grupo Microsoft Intune/Mobile Administrador de dispositivos Microsoft Endpoint Configuration Manager Scripts de VDI |

| macOS | Script local Microsoft Intune JAMF Pro Administración de dispositivos móviles |

| Android | Microsoft Intune |

| iOS | Microsoft Intune Administrador de aplicaciones móviles |

A continuación, continúe con la configuración de la protección de última generación y las capacidades de reducción de la superficie expuesta a ataques.

Configurar protección de última generación

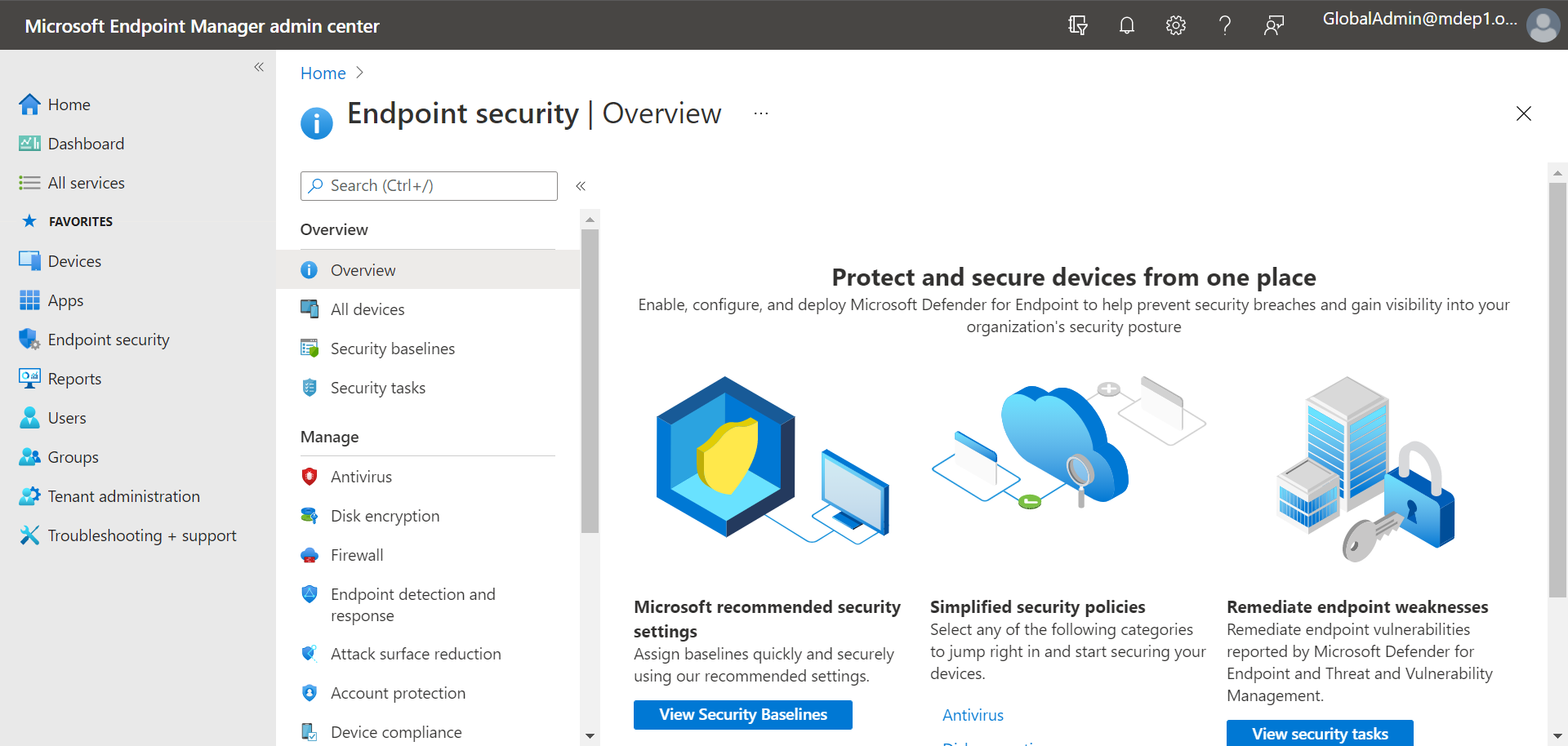

Se recomienda usar Intune para administrar los dispositivos y la configuración de seguridad de la organización, como se muestra en la siguiente imagen:

Para configurar la protección de próxima generación en Intune, siga estos pasos:

Vaya al centro de administración de Intune (https://endpoint.microsoft.com) e inicie sesión.

Seleccione Antivirus de seguridad> de puntos de conexión y, a continuación, seleccione una directiva existente. (Si no tiene una directiva existente, cree una nueva).

Establezca o cambie la configuración del antivirus. ¿Necesita ayuda? Consulte los siguientes recursos:

Cuando haya terminado de especificar la configuración, elija Revisar y guardar.

Configuración de las funcionalidades de reducción de la superficie expuesta a ataques

La reducción de la superficie expuesta a ataques consiste en reducir los lugares y las formas en que su organización está abierta a los ataques. El plan 1 de Defender para punto de conexión incluye varias características y funcionalidades que le ayudarán a reducir las superficies expuestas a ataques en los puntos de conexión. Estas características y funcionalidades se enumeran en la tabla siguiente:

| Característica o funcionalidad | Descripción |

|---|---|

| Reglas de la reducción de la superficie expuesta a ataques | Configure reglas de reducción de la superficie expuesta a ataques para restringir los comportamientos de riesgo basados en software y ayudar a mantener la seguridad de su organización. Las reglas de reducción de superficie expuesta a ataques tienen como destino determinados comportamientos de software, como - Iniciar archivos ejecutables y scripts que intentan descargar o ejecutar archivos - Ejecución de scripts ofuscados o sospechosos - Realizar comportamientos que las aplicaciones no suelen iniciar durante el trabajo diario normal Estos comportamientos de software a veces se ven en aplicaciones legítimas. Sin embargo, estos comportamientos a menudo se consideran de riesgo porque los atacantes suelen abusar de ellos a través de malware. |

| Mitigación de ransomware | Configure la mitigación de ransomware mediante la configuración del acceso controlado a carpetas, lo que ayuda a proteger los datos valiosos de su organización frente a aplicaciones y amenazas malintencionadas, como ransomware. |

| Control de dispositivos | Configure las opciones de control de dispositivos de su organización para permitir o bloquear dispositivos extraíbles (como unidades USB). |

| Protección de red | Configure la protección de red para evitar que las personas de su organización usen aplicaciones que accedan a dominios peligrosos o contenido malintencionado en Internet. |

| Protección web | Configure la protección contra amenazas web para proteger los dispositivos de su organización frente a sitios de phishing, sitios de vulnerabilidades de seguridad y otros sitios que no son de confianza o de baja reputación. Configure el filtrado de contenido web para realizar un seguimiento y regular el acceso a los sitios web en función de sus categorías de contenido (como ocio, ancho de banda alto, contenido para adultos o responsabilidad legal). |

| Firewall de red | Configure el firewall de red con reglas que determinen qué tráfico de red puede entrar o salir de los dispositivos de la organización. |

| Control de la aplicación | Configure las reglas de control de aplicaciones si desea permitir que solo se ejecuten aplicaciones y procesos de confianza en los dispositivos Windows. |

Reglas de reducción de la superficie expuesta a ataques

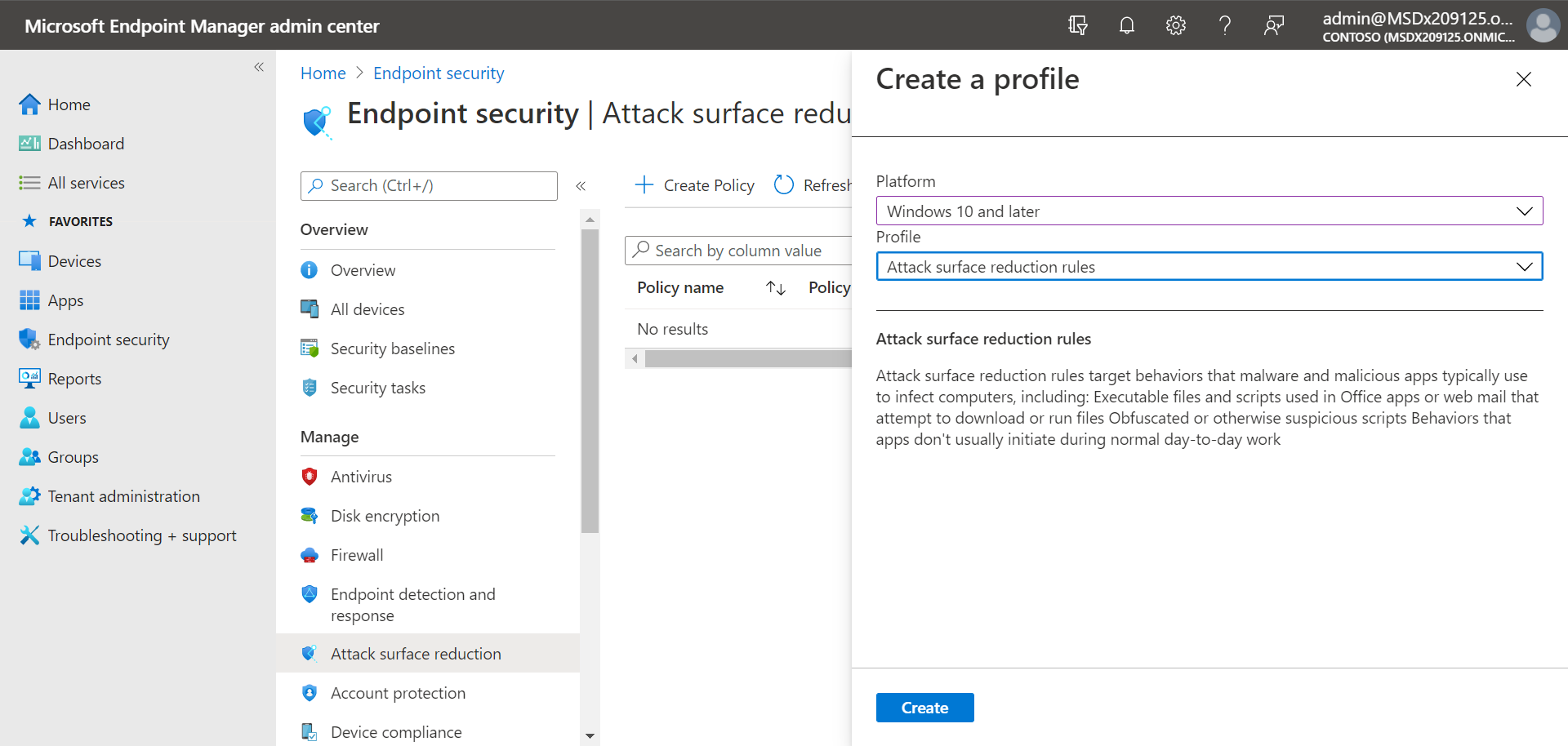

Las reglas de reducción de superficie expuesta a ataques están disponibles en dispositivos que ejecutan Windows. Se recomienda usar Intune, como se muestra en la siguiente imagen:

Vaya al centro de administración de Intune (https://endpoint.microsoft.com) e inicie sesión.

Elija Seguridad de punto de conexión>Reducción de la superficie expuesta a ataques>+ Crear directiva.

En Plataforma, seleccione Windows 10 y versiones posteriores.

En Perfil, seleccione Reglas de reducción de superficie expuesta a ataques y, a continuación, elija Crear.

En la pestaña Aspectos básicos , especifique un nombre y una descripción para la directiva y, a continuación, elija Siguiente.

En la pestaña Configuración , expanda Reglas de reducción de superficie expuesta a ataques.

Especifique la configuración de cada regla y, a continuación, elija Siguiente. (Para obtener más información sobre lo que hace cada regla, consulte Reglas de reducción de superficie expuesta a ataques).

En la pestaña Etiquetas de ámbito, si su organización usa etiquetas de ámbito, elija + Seleccionar etiquetas de ámbito y, a continuación, seleccione las etiquetas que desea usar. A continuación, elija Siguiente.

Para más información sobre las etiquetas de ámbito, consulte Uso del control de acceso basado en rol (RBAC) y las etiquetas de ámbito para TI distribuida.

En la pestaña Asignaciones , especifique los usuarios y grupos a los que se debe aplicar la directiva y, a continuación, elija Siguiente. (Para obtener más información sobre las asignaciones, consulte Asignación de perfiles de usuario y dispositivo en Microsoft Intune).

En la pestaña Revisar y crear , revise la configuración y, a continuación, elija Crear.

Sugerencia

Para más información sobre las reglas de reducción de superficie expuesta a ataques, consulte los siguientes recursos:

- Usar reglas de reducción de la superficie expuesta a ataques para evitar la infección de malware

- Ver la lista de reglas de reducción de superficie expuesta a ataques

- Implementación de reglas de reducción de superficie expuesta a ataques Paso 3: Implementar reglas de reducción de superficie expuesta a ataques

Mitigación de ransomware

Obtiene la mitigación de ransomware a través del acceso controlado a carpetas, lo que solo permite que las aplicaciones de confianza accedan a carpetas protegidas en los puntos de conexión.

Se recomienda usar Intune para configurar el acceso controlado a carpetas.

Vaya al centro de administración de Intune (https://endpoint.microsoft.com) e inicie sesión.

Seleccione Seguridad del punto de conexión y, a continuación, seleccione Reducción de superficie expuesta a ataques.

Elija + Crear directiva.

En Plataforma, seleccione Windows 10 y versiones posteriores y, en Perfil, seleccione Reglas de reducción de superficie expuesta a ataques. Después, haga clic en Crear.

En la pestaña Aspectos básicos , asigne un nombre a la directiva y agregue una descripción. Seleccione Siguiente.

En la pestaña Configuración , en la sección Reglas de reducción de superficie expuesta a ataques , desplácese hacia abajo hasta la parte inferior. En la lista desplegable Habilitar protección de carpetas , seleccione Habilitar. Opcionalmente, puede especificar estas otras opciones:

- Junto a Lista de carpetas adicionales que deben protegerse, seleccione el menú desplegable y agregue carpetas que deben protegerse.

- Junto a Lista de aplicaciones que tienen acceso a carpetas protegidas, seleccione el menú desplegable y, a continuación, agregue aplicaciones que deben tener acceso a carpetas protegidas.

- Junto a Excluir archivos y rutas de acceso de las reglas de reducción de superficie expuesta a ataques, seleccione el menú desplegable y agregue los archivos y rutas de acceso que deben excluirse de las reglas de reducción de superficie expuesta a ataques.

A continuación, elija Siguiente.

En la pestaña Etiquetas de ámbito, si su organización usa etiquetas de ámbito, elija + Seleccionar etiquetas de ámbito y, a continuación, seleccione las etiquetas que desea usar. A continuación, elija Siguiente.

Para más información sobre las etiquetas de ámbito, consulte Uso del control de acceso basado en rol (RBAC) y las etiquetas de ámbito para TI distribuida.

En la pestaña Asignaciones , seleccione Agregar todos los usuarios y + Agregar todos los dispositivos y, a continuación, elija Siguiente. (También puede especificar grupos específicos de usuarios o dispositivos).

En la pestaña Revisar y crear , revise la configuración de la directiva y, a continuación, elija Crear. La directiva se aplicará a cualquier punto de conexión que se haya incorporado a Defender para punto de conexión en breve.

Control de dispositivos

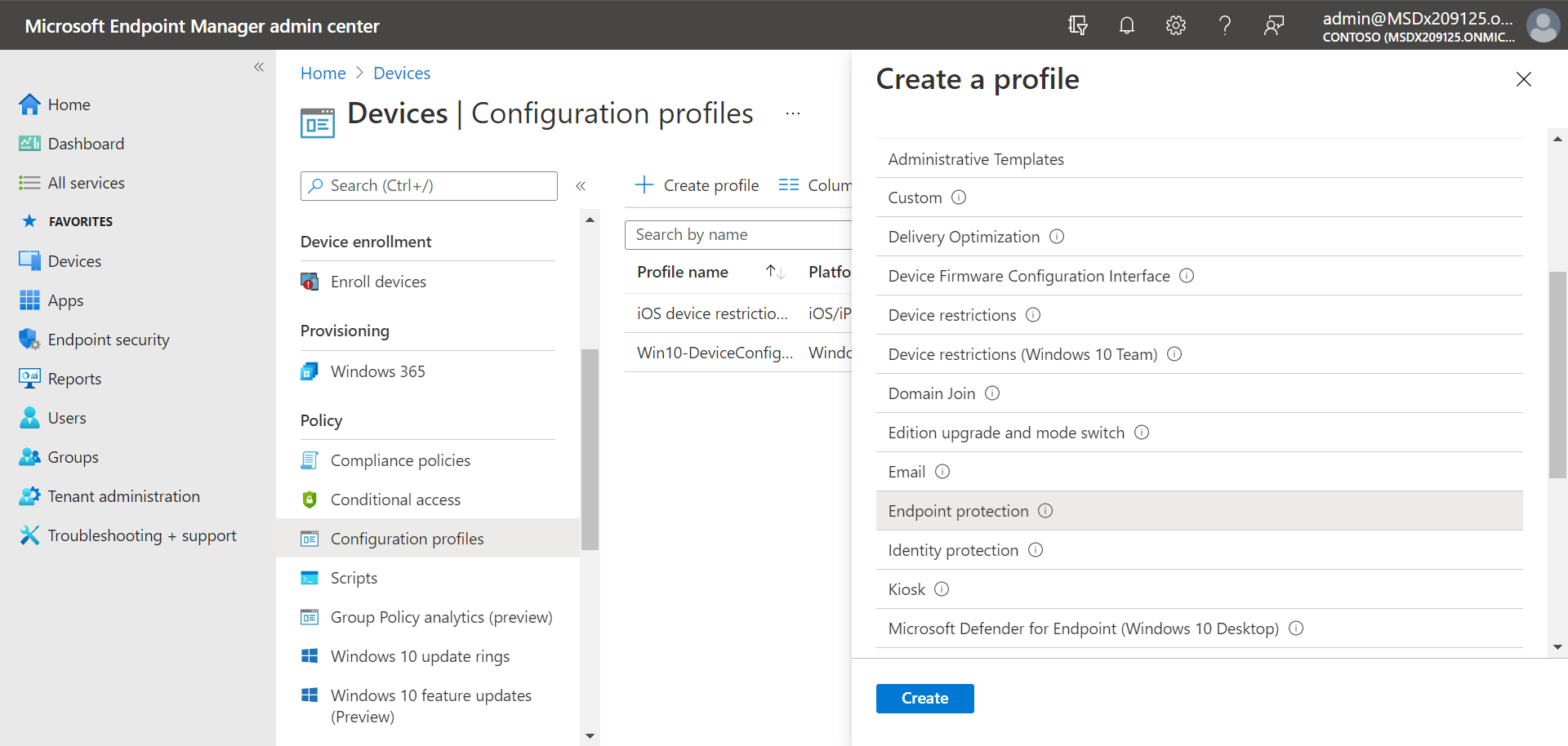

Puede configurar Defender para punto de conexión para bloquear o permitir dispositivos y archivos extraíbles en dispositivos extraíbles. Se recomienda usar Intune para configurar los valores de control del dispositivo.

Vaya al centro de administración de Intune (https://endpoint.microsoft.com) e inicie sesión.

Seleccione Dispositivos>Perfiles de configuración>Crear perfil.

En Plataforma, seleccione Windows 10 y versiones posteriores y, en Tipo de perfil, seleccione Plantillas.

En Nombre de plantilla, seleccione Plantillas administrativas y, a continuación, elija Crear.

En la pestaña Aspectos básicos , asigne un nombre a la directiva y agregue una descripción. Seleccione Siguiente.

En la pestaña Configuración , seleccione Todas las configuraciones. A continuación, en el cuadro de búsqueda, escriba

Removablepara ver todas las configuraciones que pertenecen a los dispositivos extraíbles.Seleccione un elemento de la lista, como Todas las clases de almacenamiento extraíble: Denegar todo el acceso, para abrir su panel flotante. El control flotante de cada configuración explica lo que ocurre cuando está habilitado, deshabilitado o no configurado. Seleccione una configuración y, a continuación, elija Aceptar.

Repita el paso 6 para cada configuración que quiera configurar. A continuación, elija Siguiente.

En la pestaña Etiquetas de ámbito, si su organización usa etiquetas de ámbito, elija + Seleccionar etiquetas de ámbito y, a continuación, seleccione las etiquetas que desea usar. A continuación, elija Siguiente.

Para más información sobre las etiquetas de ámbito, consulte Uso del control de acceso basado en rol (RBAC) y las etiquetas de ámbito para TI distribuida.

En la pestaña Asignaciones , seleccione Agregar todos los usuarios y + Agregar todos los dispositivos y, a continuación, elija Siguiente. (También puede especificar grupos específicos de usuarios o dispositivos).

En la pestaña Revisar y crear , revise la configuración de la directiva y, a continuación, elija Crear. La directiva se aplicará a cualquier punto de conexión que se haya incorporado a Defender para punto de conexión en breve.

Sugerencia

Para obtener más información, consulte Control de dispositivos USB y otros medios extraíbles mediante Microsoft Defender para punto de conexión.

Protección de red

Con la protección de red, puede ayudar a proteger su organización contra dominios peligrosos que podrían hospedar estafas de suplantación de identidad (phishing), vulnerabilidades de seguridad y otro contenido malintencionado en Internet. Se recomienda usar Intune para activar la protección de red.

Vaya al centro de administración de Intune (https://endpoint.microsoft.com) e inicie sesión.

Seleccione Dispositivos>Perfiles de configuración>Crear perfil.

En Plataforma, seleccione Windows 10 y versiones posteriores y, en Tipo de perfil, seleccione Plantillas.

En Nombre de plantilla, seleccione Endpoint Protection y, a continuación, elija Crear.

En la pestaña Aspectos básicos , asigne un nombre a la directiva y agregue una descripción. Seleccione Siguiente.

En la pestaña Configuración, expanda Microsoft Defender Protección contra vulnerabilidades de seguridad y, a continuación, expanda Filtrado de red.

Establezca Protección de red en Habilitar. (También puede elegir Auditar para ver cómo funcionará la protección de red en el entorno al principio).

A continuación, elija Siguiente.

En la pestaña Asignaciones , seleccione Agregar todos los usuarios y + Agregar todos los dispositivos y, a continuación, elija Siguiente. (También puede especificar grupos específicos de usuarios o dispositivos).

En la pestaña Reglas de aplicabilidad , configure una regla. El perfil que va a configurar solo se aplicará a los dispositivos que cumplan los criterios combinados que especifique.

Por ejemplo, puede optar por asignar la directiva a los puntos de conexión que ejecutan solo una edición del sistema operativo determinada.

A continuación, elija Siguiente.

En la pestaña Revisar y crear , revise la configuración de la directiva y, a continuación, elija Crear. La directiva se aplicará a cualquier punto de conexión que se haya incorporado a Defender para punto de conexión en breve.

Sugerencia

Puede usar otros métodos, como Windows PowerShell o directiva de grupo, para habilitar la protección de red. Para más información, consulte Activación de la protección de red.

Protección web

Con la protección web, puede proteger los dispositivos de su organización frente a amenazas web y contenido no deseado. La protección web incluye protección contra amenazas web y filtrado de contenido web. Configure ambos conjuntos de funcionalidades. Se recomienda usar Intune para configurar los valores de protección web.

Configuración de la protección contra amenazas web

Vaya al centro de administración de Intune (https://endpoint.microsoft.com) e inicie sesión.

Elija Endpoint security>Attack surface reduction (Reducción de la superficie expuesta a ataques) y, a continuación, elija + Crear directiva.

Seleccione una plataforma, como Windows 10 y versiones posteriores, seleccione el perfil de protección web y, a continuación, elija Crear.

En la pestaña Aspectos básicos , especifique un nombre y una descripción y, a continuación, elija Siguiente.

En la pestaña Configuración , expanda Protección web, especifique la configuración de la tabla siguiente y, a continuación, elija Siguiente.

Setting Recomendación Habilitación de la protección de red Establézcalo en Habilitado. Impide que los usuarios visiten sitios o dominios malintencionados.

Como alternativa, puede establecer la protección de red en modo auditoría para ver cómo funcionará en su entorno. En el modo de auditoría, la protección de red no impide que los usuarios visiten sitios o dominios, pero realiza un seguimiento de las detecciones como eventos.Requerir SmartScreen para Microsoft Edge (versión anterior) Establézcalo en Sí. Ayuda a proteger a los usuarios de posibles estafas de suplantación de identidad (phishing) y software malintencionado. Bloquear el acceso a sitios malintencionados Establézcalo en Sí. Impide que los usuarios omitan advertencias sobre sitios potencialmente malintencionados. Bloquear la descarga de archivos no comprobados Establézcalo en Sí. Impide que los usuarios omitan las advertencias y descarguen archivos no comprobados. En la pestaña Etiquetas de ámbito, si su organización usa etiquetas de ámbito, elija + Seleccionar etiquetas de ámbito y, a continuación, seleccione las etiquetas que desea usar. A continuación, elija Siguiente.

Para más información sobre las etiquetas de ámbito, consulte Uso del control de acceso basado en rol (RBAC) y las etiquetas de ámbito para TI distribuida.

En la pestaña Asignaciones , especifique los usuarios y dispositivos que van a recibir la directiva de protección web y, a continuación, elija Siguiente.

En la pestaña Revisar y crear , revise la configuración de la directiva y, a continuación, elija Crear.

Sugerencia

Para más información sobre la protección contra amenazas web, consulte Protección de su organización frente a amenazas web.

Configuración del filtrado de contenido web

Vaya al portal de Microsoft Defender (https://security.microsoft.com/) e inicie sesión.

Elija Puntosde conexión deconfiguración>.

En Reglas, elija Filtrado de contenido web y, a continuación, elija + Agregar directiva.

En el control flotante Agregar directiva , en la pestaña General , especifique un nombre para la directiva y, a continuación, elija Siguiente.

En Categorías bloqueadas, seleccione una o varias categorías que quiera bloquear y, a continuación, elija Siguiente.

En la pestaña Ámbito , seleccione los grupos de dispositivos que desea recibir esta directiva y, a continuación, elija Siguiente.

En la pestaña Resumen , revise la configuración de la directiva y, a continuación, elija Guardar.

Sugerencia

Para más información sobre cómo configurar el filtrado de contenido web, consulte Filtrado de contenido web.

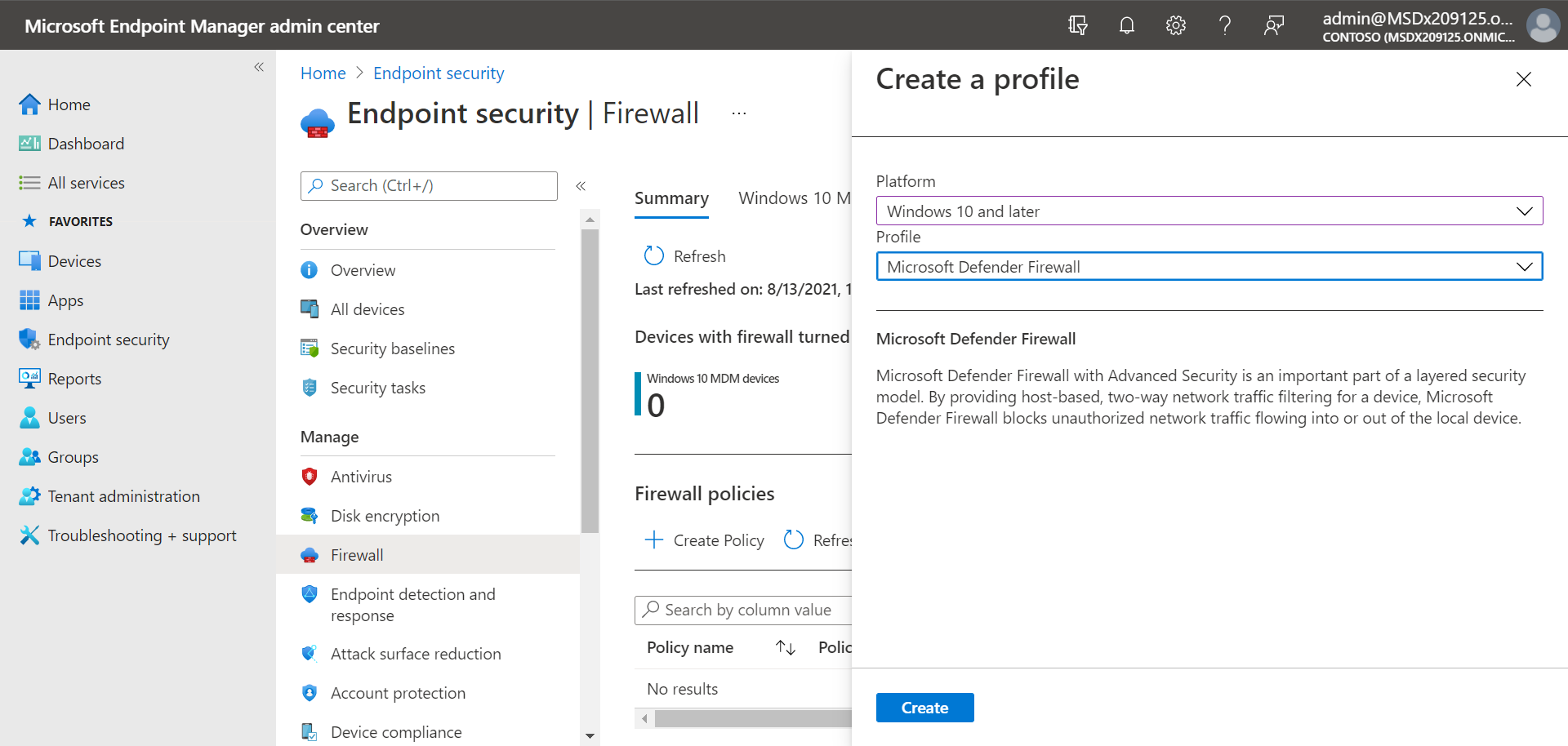

Firewall de red

El firewall de red ayuda a reducir el riesgo de amenazas de seguridad de red. El equipo de seguridad puede establecer reglas que determinen qué tráfico puede fluir hacia o desde los dispositivos de la organización. Se recomienda usar Intune para configurar el firewall de red.

Para configurar los valores básicos del firewall, siga estos pasos:

Vaya al centro de administración de Intune (https://endpoint.microsoft.com) e inicie sesión.

ElijaFirewall de seguridad> de punto de conexión y, a continuación, elija + Crear directiva.

Seleccione una plataforma, como Windows 10 y versiones posteriores, seleccione el perfil Microsoft Defender Firewall y, a continuación, elija Crear.

En la pestaña Aspectos básicos , especifique un nombre y una descripción y, a continuación, elija Siguiente.

Expanda Microsoft Defender Firewall y desplácese hacia abajo hasta la parte inferior de la lista.

Establezca cada una de las opciones siguientes en Sí:

- Activar Microsoft Defender Firewall para redes de dominio

- Activar Microsoft Defender Firewall para redes privadas

- Activar Microsoft Defender Firewall para redes públicas

Revise la lista de configuraciones en cada una de las redes de dominio, redes privadas y redes públicas. Puede dejarlos establecidos en No configurados o cambiarlos para que se adapten a las necesidades de su organización.

A continuación, elija Siguiente.

En la pestaña Etiquetas de ámbito, si su organización usa etiquetas de ámbito, elija + Seleccionar etiquetas de ámbito y, a continuación, seleccione las etiquetas que desea usar. A continuación, elija Siguiente.

Para más información sobre las etiquetas de ámbito, consulte Uso del control de acceso basado en rol (RBAC) y las etiquetas de ámbito para TI distribuida.

En la pestaña Asignaciones , seleccione Agregar todos los usuarios y + Agregar todos los dispositivos y, a continuación, elija Siguiente. (También puede especificar grupos específicos de usuarios o dispositivos).

En la pestaña Revisar y crear , revise la configuración de la directiva y, a continuación, elija Crear.

Sugerencia

La configuración del firewall se detalla y puede parecer compleja. Consulte Procedimientos recomendados para configurar Windows Defender Firewall.

Control de la aplicación

Windows Defender Control de aplicaciones (WDAC) ayuda a proteger los puntos de conexión de Windows al permitir que solo se ejecuten aplicaciones y procesos de confianza. La mayoría de las organizaciones usaban una implementación por fases de WDAC. Es decir, la mayoría de las organizaciones no implementa WDAC en todos los puntos de conexión de Windows al principio. De hecho, dependiendo de si los puntos de conexión de Windows de su organización están totalmente administrados, ligeramente administrados o "Traiga su propio dispositivo", es posible que implemente WDAC en todos o algunos puntos de conexión.

Para ayudar a planear la implementación de WDAC, consulte los siguientes recursos:

Pasos siguientes

Ahora que ha pasado por el proceso de configuración y configuración, el siguiente paso es empezar a usar Defender para punto de conexión.

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de