PASO 1: Configuración del entorno de red para garantizar la conectividad con el servicio Defender para punto de conexión

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Importante

Parte de la información contenida en este artículo se refiere a productos lanzados previamente que pueden sufrir modificaciones sustanciales antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Antes de incorporar dispositivos a Defender para punto de conexión, asegúrese de que la red está configurada para conectarse al servicio. El primer paso de este proceso implica agregar direcciones URL a la lista de dominios permitidos si el servidor proxy o las reglas de firewall impiden el acceso a Defender para punto de conexión. En este artículo también se incluye información sobre los requisitos de proxy y firewall para versiones anteriores del cliente Windows y Windows Server.

Habilitación del acceso a direcciones URL de servicio de Microsoft Defender para punto de conexión en el servidor proxy

De forma predeterminada, si un proxy o firewall bloquea todo el tráfico y solo permite dominios específicos, agregue los dominios enumerados en la hoja descargable a la lista de dominios permitidos.

En la siguiente hoja de cálculo descargable se enumeran los servicios y sus direcciones URL asociadas que la red debe poder conectarse. Asegúrese de que no hay reglas de filtrado de red ni de firewall para denegar el acceso a estas direcciones URL. Opcionalmente, es posible que tenga que crear una regla de permiso específicamente para ellos.

Nota:

(Se aplica a la versión preliminar pública)

- Como parte de la versión preliminar, determinados servicios de Defender para punto de conexión se consolidan detrás de la dirección URL:

*.endpoint.security.microsoft.com. Tiene la opción de usar el conjunto reducido de direcciones URL en Microsoft Defender XDR para Defender para punto de conexión. También tiene la nueva opción de configurar listas de permitidos mediante intervalos IP dedicados de Defender para punto de conexión estáticos. Para obtener más información, consulte Incorporación de dispositivos mediante el método simplificado y revise la lista actualizada de la tabla anterior. - Para usar el nuevo método de incorporación, los dispositivos deben cumplir requisitos previos específicos y usar un nuevo paquete de incorporación. Para obtener más información, consulte requisitos previos. Puede migrar dispositivos incorporados previamente. Consulte Migración de dispositivos a conectividad simplificada.

- Algunos servicios no se incluyen en esta consolidación. Debe comprobar que mantiene la conectividad con los servicios necesarios. Para obtener más información sobre los servicios no incluidos en la consolidación, consulte la hoja de direcciones URL simplificada o la incorporación de dispositivos mediante el método simplificado.

- Los dispositivos que ejecutan el agente MMA no se admiten en la solución simplificada y deben incorporarse mediante el método de nivel inferior. Para obtener una lista de las direcciones URL necesarias, consulte la pestaña MMA de la lista de direcciones URL simplificadas. Los dispositivos que ejecutan la versión heredada de Windows 1607, 1703, 1709 o 1803 pueden incorporarse mediante el nuevo paquete de incorporación, pero todavía requieren una lista más larga de direcciones URL. Para obtener más información, consulte la tabla anterior.

| Hoja de cálculo de la lista de dominios | Descripción |

|---|---|

| Microsoft Defender para punto de conexión lista de direcciones URL consolidadas (NEW - Streamlined) |

IMPORTANTE: Actualmente en versión preliminar pública. Hoja de cálculo de direcciones URL consolidadas para agilizar la conectividad de dispositivos. Descargue la hoja de cálculo aquí. Sistema operativo aplicable: Para obtener una lista completa, consulte Conectividad simplificada. - Windows 10 1809+ - Windows 11 - Windows Server 2019 - Windows Server 2022 - Windows Server 2012 R2, Windows Server 2016 R2 que ejecuta la solución unificada moderna de Defender para punto de conexión (requiere la instalación a través de MSI). - Versiones compatibles con macOS que ejecutan 101.23102.* + - Versiones compatibles con Linux que ejecutan 101.23102.* + Versiones mínimas de componentes: - Cliente antimalware: 4.18.2211.5 - Motor: 1.1.19900.2 - Inteligencia de seguridad: 1.391.345.0 - Versión Xplat: 101.23102.* + - Versión del sensor/ KB: >10.8040.*/ 8 de marzo de 2022+ Si va a mover dispositivos incorporados anteriormente al enfoque simplificado, consulte Migración de la conectividad de dispositivos. |

| Microsoft Defender para punto de conexión lista de direcciones URL para clientes comerciales (estándar) | Hoja de cálculo de registros DNS específicos para ubicaciones de servicio, ubicaciones geográficas y sistema operativo para clientes comerciales. Descargue la hoja de cálculo aquí. Microsoft Defender para punto de conexión Plan 1 y Plan 2 comparten las mismas direcciones URL del servicio proxy. |

| Microsoft Defender para punto de conexión lista de direcciones URL de Gov/GCC/DoD | Hoja de cálculo de registros DNS específicos para ubicaciones de servicio, ubicaciones geográficas y sistema operativo para clientes de Gov/GCC/DoD. Descargue la hoja de cálculo aquí. |

Nota:

- Windows 10 versión 1607, 1703, 1709, 1803 (RS1-RS4) se admiten en el paquete de incorporación, pero requieren una lista de direcciones URL más larga (consulte la hoja de direcciones URL actualizada). Estas versiones no admiten la reonboarding (primero deben estar completamente fuera de la placa).

- Los dispositivos que se ejecutan en Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Servidores no actualizados al Agente unificado (MMA) tendrán que seguir usando el método de incorporación de MMA.

Si un servidor proxy o firewall tiene habilitada la detección HTTPS (inspección SSL), excluya los dominios que aparecen en la tabla anterior de la detección HTTPS.

En el firewall, abra todas las direcciones URL donde la columna geography es WW. Para las filas en las que la columna geography no es WW, abra las direcciones URL a la ubicación de datos específica. Para comprobar la configuración de ubicación de datos, consulte Comprobación de la ubicación del almacenamiento de datos y actualización de la configuración de retención de datos para Microsoft Defender para punto de conexión. No excluya la dirección URL *.blob.core.windows.net de ningún tipo de inspección de red. En su lugar, excluya solo las direcciones URL de blob que son específicas de MDE y que aparecen en la lista de hojas de cálculo de dominios.

Nota:

Se aplica al conjunto estándar de direcciones URL:

Los dispositivos Windows que se ejecutan con la versión 1803 o versiones anteriores necesitan settings-win.data.microsoft.com.

Las direcciones URL que incluyen v20 en ellas solo son necesarias si tiene dispositivos Windows que ejecutan la versión 1803 o posterior. Por ejemplo, us-v20.events.data.microsoft.com es necesario para un dispositivo Windows que ejecute la versión 1803 o posterior y se incorpore a la región DE ALMACENAMIENTO DE DATOS DE EE. UU.

Si un proxy o firewall bloquea el tráfico anónimo desde el sensor de Defender para punto de conexión y se conecta desde el contexto del sistema, es importante asegurarse de que se permite el tráfico anónimo en el proxy o firewall para las direcciones URL enumeradas anteriormente.

Nota:

Microsoft no proporciona un servidor proxy. Estas direcciones URL son accesibles a través del servidor proxy que configure.

Importante

En cumplimiento con los estándares de cumplimiento y seguridad de Defender para punto de conexión, los datos se procesarán y almacenarán de acuerdo con la ubicación física del inquilino. En función de la ubicación del cliente, el tráfico puede fluir a través de cualquiera de estas regiones IP (que corresponden a las regiones del centro de datos de Azure). Para obtener más información, consulte Almacenamiento de datos y privacidad.

Microsoft Monitoring Agent (MMA): requisitos de proxy y firewall para versiones anteriores del cliente Windows o Windows Server

Nota:

(Se aplica a la versión preliminar pública)

Los servicios que usan soluciones basadas en MMA no pueden aprovechar la nueva solución de conectividad simplificada (dirección URL consolidada y opción para usar direcciones IP estáticas). Para Windows Server 2016 y Windows Server 2012 R2, deberá actualizar a la nueva solución unificada.

La información de la lista de información de configuración de proxy y firewall es necesaria para comunicarse con el agente de Log Analytics (a menudo denominado Microsoft Monitoring Agent) para versiones anteriores de Windows, como Windows 7 SP1, Windows 8.1 y Windows Server 2008 R2*.

| Recurso del agente | Puertos | Dirección | Omitir la inspección HTTP |

|---|---|---|---|

*.ods.opinsights.azure.com |

Puerto 443 | Salida | Yes |

*.oms.opinsights.azure.com |

Puerto 443 | Salida | Yes |

*.blob.core.windows.net |

Puerto 443 | Salida | Yes |

*.azure-automation.net |

Puerto 443 | Salida | Yes |

Nota:

Estos requisitos de conectividad se aplican a la Microsoft Defender para punto de conexión anterior de Windows Server 2016 y Windows Server 2012 R2 que requiere MMA. Las instrucciones para incorporar estos sistemas operativos con la nueva solución unificada se encuentran en Incorporación de servidores Windows o migración a la nueva solución unificada en escenarios de migración del servidor en Microsoft Defender para punto de conexión.

Nota:

Como solución basada en la nube, el intervalo IP puede cambiar. Se recomienda pasar a la configuración de resolución de DNS.

Incorporar dispositivos sin acceso a Internet

Para los dispositivos sin conexión directa a Internet, el uso de una solución de proxy es el enfoque recomendado. En el caso de los dispositivos Windows anteriores incorporados con la solución anterior basada en MMA, el uso de la solución de puerta de enlace de OMS proporciona un enfoque alternativo.

Nota:

(Se aplica a la versión preliminar pública)

Con esta versión preliminar, puede aprovechar los dispositivos de firewall con intervalos IP estáticos. Para obtener más información, consulte: Conectividad de dispositivos simplificada y lista de direcciones URL simplificadas.

Para obtener más información sobre los métodos de incorporación, consulte los artículos siguientes:

- Incorporar versiones anteriores de Windows

- Incorporación de servidores al servicio Microsoft Defender para punto de conexión

Importante

- Microsoft Defender para punto de conexión es una solución de seguridad en la nube. "Incorporación de dispositivos sin acceso a Internet" significa que el acceso a Internet para los puntos de conexión debe configurarse a través de un proxy. Microsoft Defender para punto de conexión no admite puntos de conexión sin acceso directo o proxy a Internet. Se recomienda la configuración de proxy de todo el sistema.

- Windows o Windows Server en entornos desconectados deben poder actualizar la confianza del certificado Listas sin conexión a través de un archivo interno o servidor web.

- Para obtener más información sobre cómo actualizar las CTL sin conexión, consulte Configuración de un archivo o servidor web para descargar los archivos CTL.

Dispositivos que ejecutan Windows 10 o posterior, Windows Server 2012 R2 o posterior, Linux y macOS

En función del sistema operativo, el proxy que se va a usar para Microsoft Defender para punto de conexión se puede configurar automáticamente, normalmente mediante la detección automática o un archivo de configuración automática, o estáticamente específico para los servicios de Defender para punto de conexión que se ejecutan en el dispositivo.

- Para dispositivos Windows, consulte Configuración del proxy de dispositivo y la conectividad a Internet.

- Para dispositivos Linux, consulte Configuración de Microsoft Defender para punto de conexión en Linux para la detección de proxy estático

- Para dispositivos macOS, consulte Microsoft Defender para punto de conexión en Mac.

Dispositivos Windows que ejecutan la solución anterior basada en MMA

Nota:

- No se puede usar un servidor de puerta de enlace de OMS como proxy para dispositivos Windows o Windows Server desconectados cuando se configuran a través del registro o GPO "TelemetryProxyServer".

- Para Windows o Windows Server: aunque puede usar TelemetryProxyServer, debe apuntar a un dispositivo o dispositivo proxy estándar.

- Configure Azure Log Analytics (anteriormente conocido como puerta de enlace de OMS) para que actúe como proxy o centro:

- Agente de Azure Log Analytics

- Instalar y configurar el punto de Microsoft Monitoring Agent (MMA) a la clave del área de trabajo de Defender para punto de conexión & id.

Incorporar versiones anteriores de Windows

Nota:

Cualquier cliente que no tenga acceso a Internet no se puede incorporar a Microsoft Defender punto de conexión. Un cliente debe tener acceso directamente a las direcciones URL necesarias o debe tener acceso a través de un proxy o firewall.

Como parte de la versión preliminar simplificada, ahora puede aprovechar las direcciones IP como alternativas a determinadas direcciones URL de servicio de Defender para punto de conexión.

Confirmación de los requisitos de dirección URL del servicio Microsoft Monitoring Agent (MMA)

Consulte las instrucciones siguientes para eliminar el requisito de caracteres comodín (*) para su entorno específico al usar Microsoft Monitoring Agent (MMA) para versiones anteriores de Windows.

Incorporación de un sistema operativo anterior con Microsoft Monitoring Agent (MMA) a Defender para punto de conexión (para obtener más información, consulte Incorporación de versiones anteriores de Windows on Defender para punto de conexión e Incorporación de servidores Windows).

Asegúrese de que la máquina informa correctamente en el portal de Microsoft Defender.

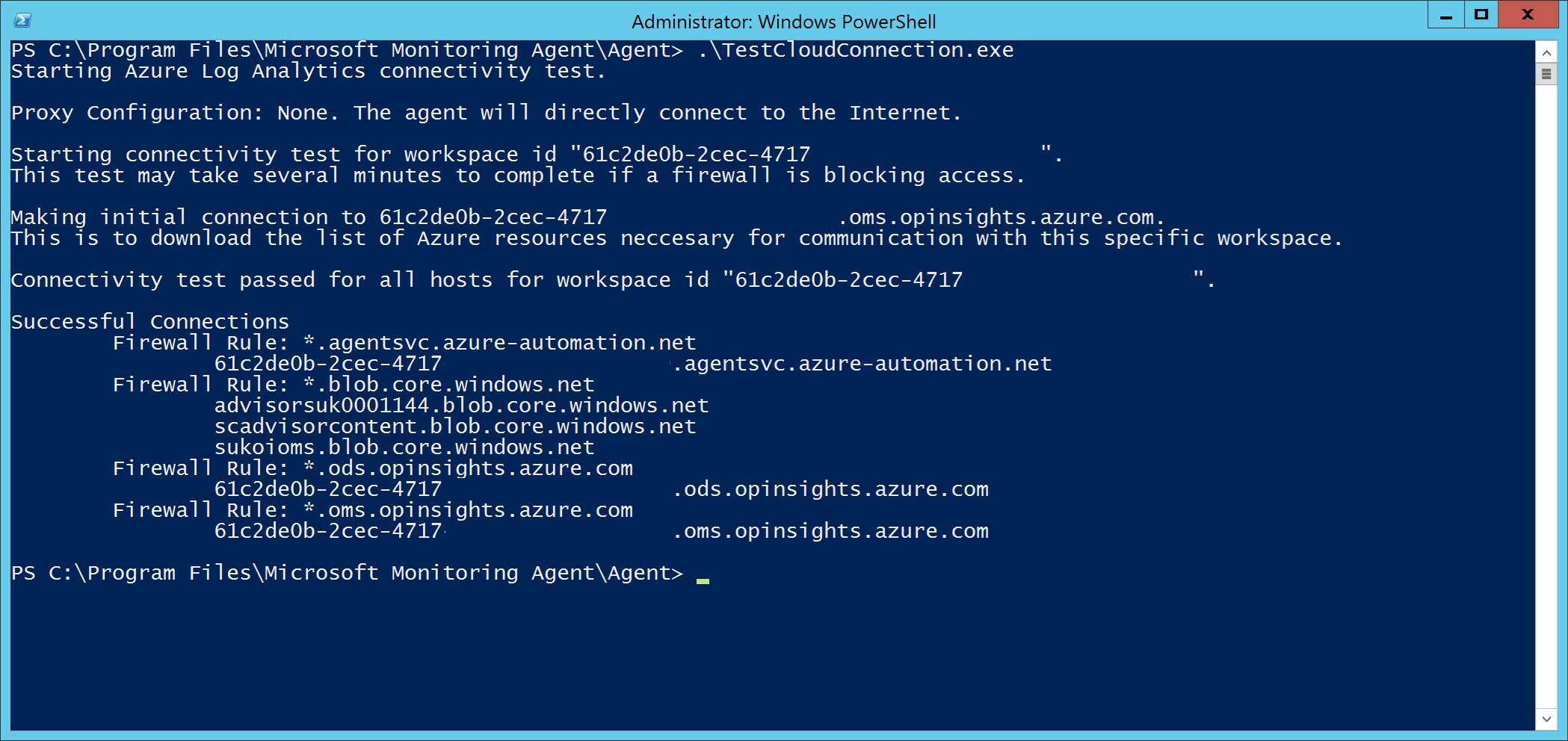

Ejecute la herramienta TestCloudConnection.exe desde

C:\Program Files\Microsoft Monitoring Agent\Agentpara validar la conectividad y para obtener las direcciones URL necesarias para el área de trabajo específica.Compruebe la lista de direcciones URL de Microsoft Defender para punto de conexión para obtener la lista completa de requisitos de su región (consulte la hoja de cálculo direcciones URL del servicio).

Los caracteres comodín (*) usados en *.ods.opinsights.azure.comlos puntos de conexión , *.oms.opinsights.azure.comy *.agentsvc.azure-automation.net url se pueden reemplazar por el identificador de área de trabajo específico. El identificador del área de trabajo es específico del entorno y del área de trabajo. Se puede encontrar en la sección Incorporación del inquilino en el portal de Microsoft Defender.

El *.blob.core.windows.net punto de conexión de dirección URL se puede reemplazar por las direcciones URL que se muestran en la sección "Regla de firewall: *.blob.core.windows.net" de los resultados de la prueba.

Nota:

En el caso de la incorporación a través de Microsoft Defender for Cloud, se pueden usar varias áreas de trabajo. Tendrá que realizar el procedimiento de TestCloudConnection.exe en la máquina incorporada desde cada área de trabajo (para determinar si hay cambios en las direcciones URL *.blob.core.windows.net entre las áreas de trabajo).

Paso siguiente

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de