Realizar acciones de respuesta en un dispositivo

Se aplica a:

Importante

Parte de la información contenida en este artículo se refiere a productos lanzados previamente que pueden sufrir modificaciones sustanciales antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Responda rápidamente a los ataques detectados mediante el aislamiento de dispositivos o la recopilación de un paquete de investigación. Después de realizar acciones en los dispositivos, puede comprobar los detalles de la actividad en el Centro de acciones.

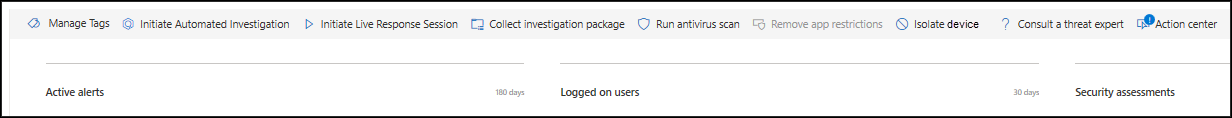

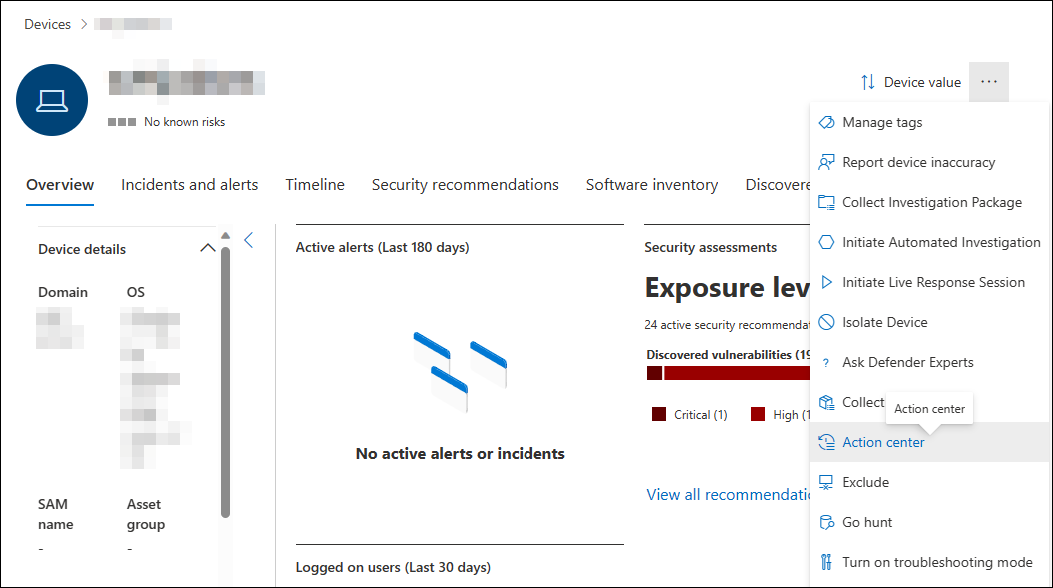

Las acciones de respuesta se ejecutan en la parte superior de una página de dispositivo específica e incluyen:

- Administrar etiquetas

- Iniciar investigación automatizada

- Iniciar sesión de respuesta dinámica

- Recopilar el paquete de investigación

- Ejecutar examen de antivirus

- Restringir ejecución de aplicación

- Aislar el dispositivo

- Contener dispositivo

- Consultar a un experto en amenazas

- Centro de actividades

Importante

El plan 1 de Defender para punto de conexión solo incluye las siguientes acciones de respuesta manual:

- Ejecutar examen de antivirus

- Aislar el dispositivo

- Detener y poner en cuarentena un archivo

- Agregar un indicador para bloquear o permitir un archivo.

Microsoft Defender para Empresas no incluye la acción "Detener y poner en cuarentena un archivo" en este momento.

La suscripción debe incluir el plan 2 de Defender para punto de conexión para tener todas las acciones de respuesta descritas en este artículo.

Puede encontrar páginas de dispositivo desde cualquiera de las vistas siguientes:

- Cola de alertas: seleccione el nombre del dispositivo junto al icono de dispositivo en la cola de alertas.

- Lista de dispositivos : seleccione el encabezado del nombre del dispositivo en la lista de dispositivos.

- Cuadro de búsqueda: seleccione Dispositivo en el menú desplegable y escriba el nombre del dispositivo.

Importante

Para obtener información sobre la disponibilidad y compatibilidad con cada acción de respuesta, consulte los requisitos mínimos o admitidos del sistema operativo que se encuentran en cada característica.

Administrar etiquetas

Agregue o administre etiquetas para crear una afiliación de grupo lógico. Las etiquetas de dispositivo son compatibles con la asignación adecuada de la red, lo que permite adjuntar diferentes etiquetas para capturar contexto y habilitar la creación de listas dinámicas como parte de un incidente.

Para obtener más información sobre el etiquetado de dispositivos, consulte Creación y administración de etiquetas de dispositivo.

Iniciar investigación automatizada

Puede iniciar una nueva investigación automatizada de uso general en el dispositivo si es necesario. Mientras se ejecuta una investigación, cualquier otra alerta generada desde el dispositivo se agregará a una investigación automatizada en curso hasta que se complete esa investigación. Además, si se ve la misma amenaza en otros dispositivos, esos dispositivos se agregan a la investigación.

Para obtener más información sobre las investigaciones automatizadas, consulte Introducción a las investigaciones automatizadas.

Iniciar sesión de respuesta en directo

La respuesta en vivo es una funcionalidad que proporciona acceso instantáneo a un dispositivo mediante una conexión de shell remoto. Esto le ofrece la capacidad de realizar un trabajo de investigación en profundidad y tomar medidas de respuesta inmediatas para contener rápidamente amenazas identificadas en tiempo real.

La respuesta en directo está diseñada para mejorar las investigaciones, ya que le permite recopilar datos forenses, ejecutar scripts, enviar entidades sospechosas para su análisis, corregir amenazas y buscar amenazas emergentes de forma proactiva.

Para obtener más información sobre la respuesta en vivo, consulte Investigación de entidades en dispositivos que usan la respuesta en vivo.

Recopilación de paquetes de investigación de dispositivos

Como parte del proceso de investigación o respuesta, puede recopilar un paquete de investigación de un dispositivo. Al recopilar el paquete de investigación, puede identificar el estado actual del dispositivo y comprender aún más las herramientas y técnicas usadas por el atacante.

Para descargar el paquete (archivo Zip) e investigar los eventos que se produjeron en un dispositivo:

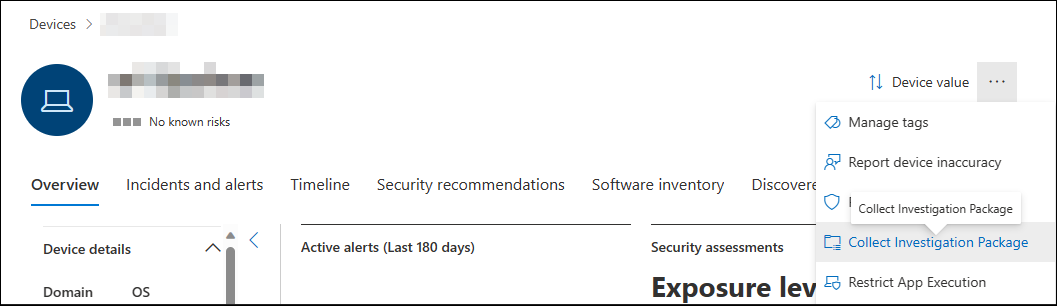

Seleccione Recopilar paquete de investigación en la fila de acciones de respuesta en la parte superior de la página del dispositivo.

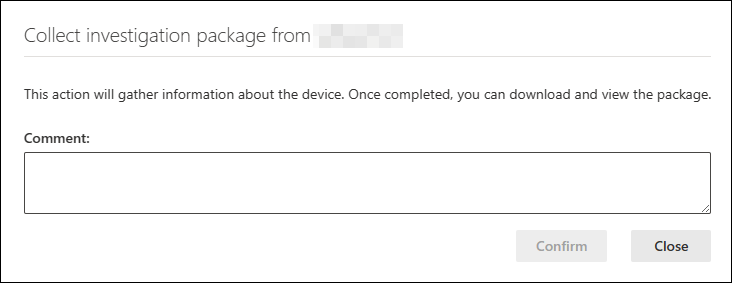

Especifique en el cuadro de texto por qué desea realizar esta acción. Seleccione Confirmar.

El archivo ZIP se descarga.

Pasos alternativos:

Seleccione Recopilar paquete de investigación en la sección acciones de respuesta de la página del dispositivo.

Agregue comentarios y seleccione Confirmar.

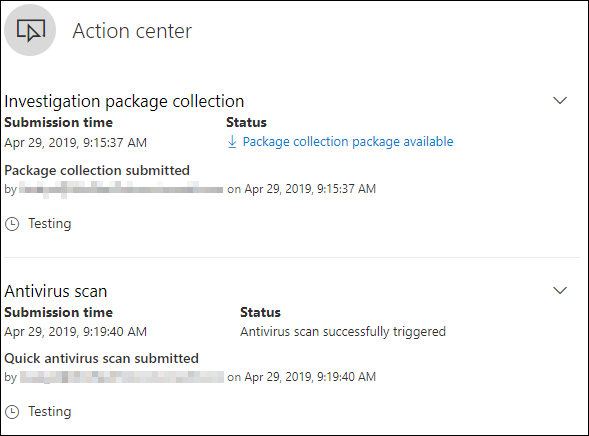

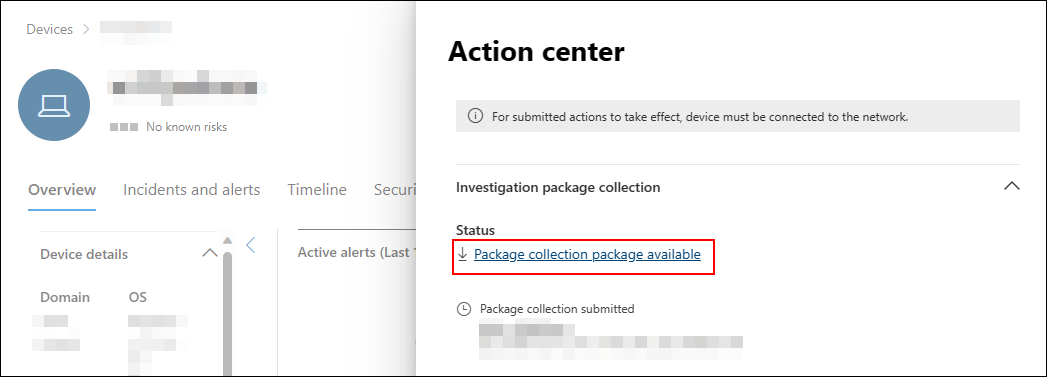

Seleccione Centro de acciones en la sección acciones de respuesta de la página del dispositivo.

Haga clic en el paquete de recopilación de paquetes disponible para descargar el paquete de recopilación.

En el caso de los dispositivos Windows, el paquete contiene las carpetas siguientes:

Folder Descripción Autoruns Contiene un conjunto de archivos que representan el contenido del registro de un punto de entrada de inicio automático (ASEP) conocido para ayudar a identificar la persistencia del atacante en el dispositivo. NOTA: Si no se encuentra la clave del Registro, el archivo contendrá el siguiente mensaje: "ERROR: El sistema no pudo encontrar la clave o el valor del Registro especificados".Programas instalados Este archivo .CSV contiene la lista de programas instalados que pueden ayudar a identificar lo que está instalado actualmente en el dispositivo. Para obtener más información, vea Win32_Product clase. Conexiones de red Esta carpeta contiene un conjunto de puntos de datos relacionados con la información de conectividad que puede ayudar a identificar la conectividad con direcciones URL sospechosas, la infraestructura de comandos y control del atacante (C&C), cualquier movimiento lateral o conexiones remotas. - ActiveNetConnections.txt: muestra las estadísticas de protocolo y las conexiones de red TCP/IP actuales. Proporciona la capacidad de buscar conectividad sospechosa realizada por un proceso.

- Arp.txt: muestra las tablas de caché del protocolo de resolución de direcciones (ARP) actuales para todas las interfaces. La caché arp puede revelar otros hosts en una red que se han visto comprometidos o sistemas sospechosos en la red que podrían haberse usado para ejecutar un ataque interno.

- DnsCache.txt: muestra el contenido de la caché del solucionador de cliente DNS, que incluye ambas entradas precargadas desde el archivo hosts local y los registros de recursos obtenidos recientemente para las consultas de nombres resueltas por el equipo. Esto puede ayudar a identificar conexiones sospechosas.

- IpConfig.txt: muestra la configuración completa de TCP/IP para todos los adaptadores. Los adaptadores pueden representar interfaces físicas, como adaptadores de red instalados o interfaces lógicas, como conexiones de acceso telefónico local.

- FirewallExecutionLog.txt y pfirewall.log

NOTA: El archivo pfirewall.log debe existir en %windir%\system32\logfiles\firewall\pfirewall.log, por lo que se incluirá en el paquete de investigación. Para obtener más información sobre cómo crear el archivo de registro de firewall, consulte Configuración del firewall de Windows Defender con el registro de seguridad avanzada.Archivos de captura previa Los archivos de captura previa de Windows están diseñados para acelerar el proceso de inicio de la aplicación. Se puede usar para realizar un seguimiento de todos los archivos usados recientemente en el sistema y encontrar seguimientos de las aplicaciones que podrían haberse eliminado, pero que todavía se pueden encontrar en la lista de archivos de captura previa. - Carpeta de captura previa: contiene una copia de los archivos de captura previa de

%SystemRoot%\Prefetch. NOTA: Se recomienda descargar un visor de archivos de captura previa para ver los archivos de captura previa. - PrefetchFilesList.txt: contiene la lista de todos los archivos copiados que se pueden usar para realizar un seguimiento de si se produjo algún error de copia en la carpeta de captura previa.

Procesos Contiene un archivo .CSV que enumera los procesos en ejecución y proporciona la capacidad de identificar los procesos actuales que se ejecutan en el dispositivo. Esto puede ser útil al identificar un proceso sospechoso y su estado. Tareas programadas Contiene un archivo .CSV que enumera las tareas programadas, que se pueden usar para identificar las rutinas realizadas automáticamente en un dispositivo elegido para buscar código sospechoso que se haya establecido para ejecutarse automáticamente. Registro de eventos de seguridad Contiene el registro de eventos de seguridad, que contiene registros de actividad de inicio de sesión o cierre de sesión, u otros eventos relacionados con la seguridad especificados por la directiva de auditoría del sistema. NOTA: Abra el archivo de registro de eventos mediante el Visor de eventos.Servicios Contiene un archivo .CSV que enumera los servicios y sus estados. Sesiones de bloque de mensajes de Windows Server (SMB) Listas acceso compartido a archivos, impresoras y puertos serie y comunicaciones diversas entre nodos de una red. Esto puede ayudar a identificar la filtración de datos o el movimiento lateral. Contiene archivos para SMBInboundSessions y SMBOutboundSession.

NOTA: Si no hay sesiones (entrantes o salientes), obtendrá un archivo de texto que le indicará que no se han encontrado sesiones SMB.Información del sistema Contiene un archivo SystemInformation.txt que muestra información del sistema, como la versión del sistema operativo y las tarjetas de red. Directorios temporales Contiene un conjunto de archivos de texto que enumera los archivos ubicados en %Temp% para cada usuario del sistema. Esto puede ayudar a realizar un seguimiento de los archivos sospechosos que un atacante puede haber eliminado en el sistema.

NOTA: Si el archivo contiene el siguiente mensaje: "El sistema no encuentra la ruta de acceso especificada", significa que no hay ningún directorio temporal para este usuario y podría deberse a que el usuario no ha iniciar sesión en el sistema.Usuarios y grupos Proporciona una lista de archivos que representan cada uno de ellos un grupo y sus miembros. WdSupportLogs Proporciona los MpCmdRunLog.txt y MPSupportFiles.cab NOTA: Esta carpeta solo se creará en Windows 10, versión 1709 o posterior con paquete acumulativo de actualizaciones de febrero de 2020 o instalado más reciente:CollectionSummaryReport.xls Este archivo es un resumen de la colección de paquetes de investigación, contiene la lista de puntos de datos, el comando usado para extraer los datos, el estado de ejecución y el código de error si se produce un error. Puede usar este informe para realizar un seguimiento de si el paquete incluye todos los datos esperados e identificar si se han producido errores. Los paquetes de colección para dispositivos macOS y Linux contienen lo siguiente:

Objeto macOS Linux Aplicaciones Lista de todas las aplicaciones instaladas No aplicable Volumen de disco - Cantidad de espacio libre

- Lista de todos los volúmenes de disco montados

- Lista de todas las particiones

- Cantidad de espacio libre

- Lista de todos los volúmenes de disco montados

- Lista de todas las particiones

Archivo Una lista de todos los archivos abiertos con los procesos correspondientes mediante estos archivos Una lista de todos los archivos abiertos con los procesos correspondientes mediante estos archivos Historial Historial de shell No aplicable Módulos de kernel Todos los módulos cargados No aplicable Conexiones de red - Conexiones activas

- Conexiones de escucha activas

- Tabla ARP

- Reglas de firewall

- Configuración de la interfaz

- Configuración del proxy

- Configuración VPN

- Conexiones activas

- Conexiones de escucha activas

- Tabla ARP

- Reglas de firewall

- Lista DE DIRECCIONES IP

- Configuración del proxy

Procesos Lista de todos los procesos en ejecución Lista de todos los procesos en ejecución Servicios y tareas programadas - Certificados

- Perfiles de configuración

- Información de hardware

- Detalles de la CPU

- Información de hardware

- Información del sistema operativo

Información de seguridad del sistema - Información de integridad de la interfaz de firmware extensible (EFI)

- Estado del firewall

- Información de la herramienta de eliminación de malware (MRT)

- Estado de Protección de integridad del sistema (SIP)

No aplicable Usuarios y grupos - Historial de inicio de sesión

- Sudoers

- Historial de inicio de sesión

- Sudoers

Ejecución Microsoft Defender examen del Antivirus en dispositivos

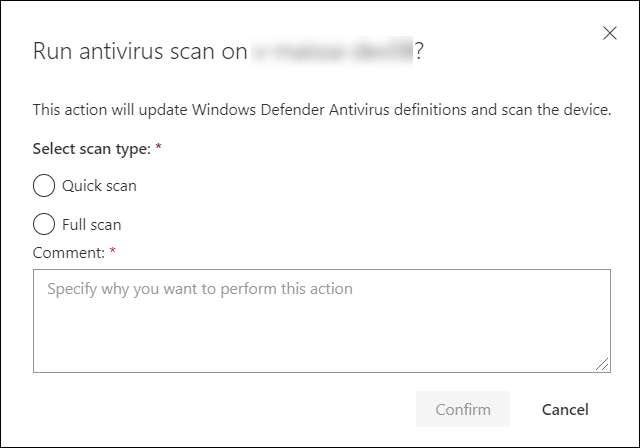

Como parte del proceso de investigación o respuesta, puede iniciar de forma remota un examen antivirus para ayudar a identificar y corregir el malware que podría estar presente en un dispositivo en peligro.

Importante

- Esta acción es compatible con macOS y Linux para la versión de cliente 101.98.84 y posteriores. También puede usar la respuesta en directo para ejecutar la acción. Para obtener más información sobre la respuesta en vivo, consulte Investigación de entidades en dispositivos con respuesta dinámica.

- Un examen Microsoft Defender Antivirus puede ejecutarse junto con otras soluciones antivirus, tanto si Microsoft Defender Antivirus es la solución antivirus activa como si no. Microsoft Defender Antivirus puede estar en modo pasivo. Para obtener más información, consulte compatibilidad con Microsoft Defender Antivirus.

Una vez que haya seleccionado Ejecutar examen antivirus, seleccione el tipo de examen que desea ejecutar (rápido o completo) y agregue un comentario antes de confirmar el examen.

El Centro de acciones mostrará la información de examen y la escala de tiempo del dispositivo incluirá un nuevo evento, lo que refleja que se envió una acción de examen en el dispositivo. Microsoft Defender alertas antivirus reflejarán las detecciones que aparecen durante el examen.

Nota:

Al desencadenar un examen mediante la acción de respuesta de Defender para punto de conexión, Microsoft Defender valor del antivirus "ScanAvgCPULoadFactor" sigue aplicando y limita el impacto de la CPU del examen. Si ScanAvgCPULoadFactor no está configurado, el valor predeterminado es un límite del 50 % de carga máxima de CPU durante un examen. Para obtener más información, consulte configure-advanced-scan-types-microsoft-defender-antivirus.

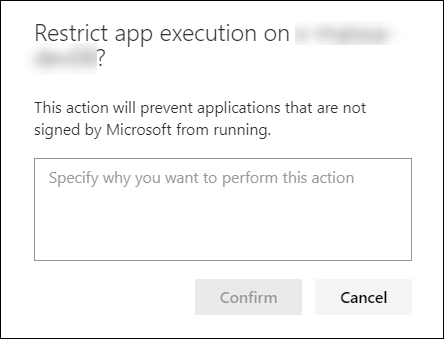

Restringir ejecución de aplicación

Además de contener un ataque mediante la detención de procesos malintencionados, también puede bloquear un dispositivo e impedir que se ejecuten intentos posteriores de programas potencialmente malintencionados.

Importante

- Esta acción está disponible para dispositivos en Windows 10, versión 1709 o posterior, Windows 11 y Windows Server 2019 o posterior.

- Esta característica está disponible si su organización usa Microsoft Defender Antivirus.

- Esta acción debe cumplir los requisitos de firma y formatos de directiva de integridad de código Windows Defender Control de aplicaciones. Para obtener más información, vea Formatos de directivas de integridad de código y firma).

Para impedir que una aplicación se ejecute, se aplica una directiva de integridad de código que solo permite que los archivos se ejecuten si están firmados por un certificado emitido por Microsoft. Este método de restricción puede ayudar a evitar que un atacante controle dispositivos en peligro y realice otras actividades malintencionadas.

Nota:

Podrá revertir la restricción de que las aplicaciones se ejecuten en cualquier momento. El botón de la página del dispositivo cambiará para decir Quitar restricciones de aplicación y, a continuación, realizará los mismos pasos que restringir la ejecución de la aplicación.

Una vez que haya seleccionado Restringir la ejecución de la aplicación en la página del dispositivo, escriba un comentario y seleccione Confirmar. El Centro de acciones mostrará la información del examen y la escala de tiempo del dispositivo incluirá un nuevo evento.

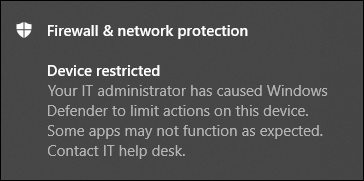

Notificación al usuario del dispositivo

Cuando una aplicación está restringida, se muestra la siguiente notificación para informar al usuario de que se está limitando la ejecución de una aplicación:

Nota:

La notificación no está disponible en Windows Server 2016 y Windows Server 2012 R2.

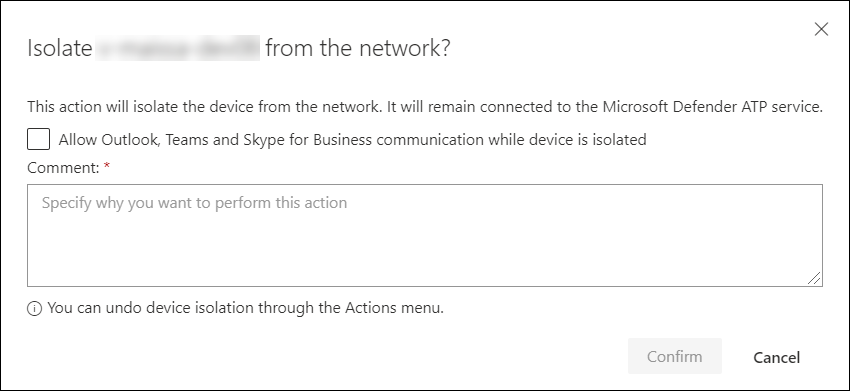

Aislar dispositivos de la red

En función de la gravedad del ataque y de la confidencialidad del dispositivo, es posible que desee aislar el dispositivo de la red. Esta acción puede ayudar a evitar que el atacante controle el dispositivo en peligro y realice otras actividades, como la filtración de datos y el movimiento lateral.

Importante

- El aislamiento de dispositivos de la red es compatible con macOS para la versión de cliente 101.98.84 y posteriores. También puede usar la respuesta en directo para ejecutar la acción. Para obtener más información sobre la respuesta en vivo, consulte Investigación de entidades en dispositivos con respuesta dinámica.

- El aislamiento completo está disponible para los dispositivos que ejecutan Windows 11, Windows 10, versión 1703 o posterior, Windows Server 2022, Windows Server 2019, Windows Server 2016 y Windows Server 2012 R2.

- Puede usar la funcionalidad de aislamiento de dispositivo en todos los Microsoft Defender para punto de conexión admitidos en Linux que se enumeran en Requisitos del sistema. Asegúrese de que están habilitados los siguientes requisitos previos: iptables, ip6tables y kernel de Linux con CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES y CONFIG_IP_NF_MATCH_OWNER.

- El aislamiento selectivo está disponible para los dispositivos que ejecutan Windows 10, versión 1709 o posterior y Windows 11.

- Al aislar un dispositivo, solo se permiten determinados procesos y destinos. Por lo tanto, los dispositivos que están detrás de un túnel VPN completo no podrán acceder al servicio en la nube Microsoft Defender para punto de conexión después de que el dispositivo esté aislado. Se recomienda usar una VPN de túnel dividido para Microsoft Defender para punto de conexión y Microsoft Defender tráfico relacionado con la protección basada en la nube de Antivirus.

- La característica admite la conexión VPN.

- Debe tener al menos uno de los siguientes permisos de rol: "Acciones de corrección activas". Para obtener más información, consulte Creación y administración de roles.

- Debe tener acceso al dispositivo en función de la configuración del grupo de dispositivos. Para obtener más información, consulte Creación y administración de grupos de dispositivos.

- No se admite la exclusión para el aislamiento de macOS y Linux.

- Un dispositivo aislado se quita del aislamiento cuando un administrador modifica o agrega una nueva regla iptable al dispositivo aislado.

- El aislamiento de un servidor que se ejecuta en Microsoft Hyper-V bloquea el tráfico de red a todas las máquinas virtuales secundarias del servidor.

Esta característica de aislamiento de dispositivo desconecta el dispositivo en peligro de la red mientras conserva la conectividad con el servicio Defender para punto de conexión, que sigue supervisando el dispositivo.

En Windows 10, versión 1709 o posterior, tendrá más control sobre el nivel de aislamiento de red. También puede habilitar Outlook, Microsoft Teams y Skype Empresarial conectividad (por ejemplo, "Aislamiento selectivo").

Nota:

Podrá volver a conectar el dispositivo a la red en cualquier momento. El botón de la página del dispositivo cambiará para decir Liberar del aislamiento y, a continuación, realizará los mismos pasos que el aislamiento del dispositivo.

Una vez que haya seleccionado Aislar dispositivo en la página del dispositivo, escriba un comentario y seleccione Confirmar. El Centro de acciones mostrará la información del examen y la escala de tiempo del dispositivo incluirá un nuevo evento.

Nota:

El dispositivo permanecerá conectado al servicio Defender para punto de conexión incluso si está aislado de la red. Si ha elegido habilitar Outlook y Skype Empresarial comunicación, podrá comunicarse con el usuario mientras el dispositivo está aislado. El aislamiento selectivo solo funciona en las versiones clásicas de Outlook y Microsoft Teams.

Liberar por la fuerza el dispositivo del aislamiento

La característica de aislamiento de dispositivos es una herramienta valiosa para proteger los dispositivos frente a amenazas externas. Sin embargo, hay instancias en las que los dispositivos aislados dejan de responder.

Hay un script descargable para estas instancias que puede ejecutar para liberar a la fuerza los dispositivos del aislamiento. El script está disponible a través de un vínculo en la interfaz de usuario.

Nota:

- Los administradores y administrar la configuración de seguridad en los permisos de Security Center pueden liberar a la fuerza los dispositivos del aislamiento.

- El script solo es válido para el dispositivo específico.

- El script expirará en tres días.

Para liberar por la fuerza el dispositivo del aislamiento:

- En la página del dispositivo, seleccione Descargar script para forzar la liberación de un dispositivo del aislamiento en el menú de acciones.

- En el asistente del lado derecho, seleccione Descargar script.

Requisitos mínimos

Los requisitos mínimos para la característica "liberar forzdamente el dispositivo del aislamiento" son:

- Solo admite Windows

- Se admiten las siguientes versiones de Windows:

- Windows 10 21H2 y 22H2 con KB KB5023773

- Windows 11 versión 21H2, todas las ediciones con KB5023774

- Windows 11 versión 22H2, todas las ediciones con KB5023778

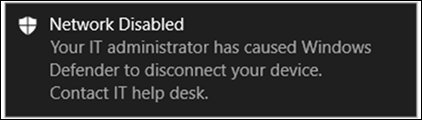

Notificación al usuario del dispositivo

Cuando se aísla un dispositivo, se muestra la siguiente notificación para informar al usuario de que el dispositivo se está aislando de la red:

Nota:

La notificación no está disponible en plataformas que no son de Windows.

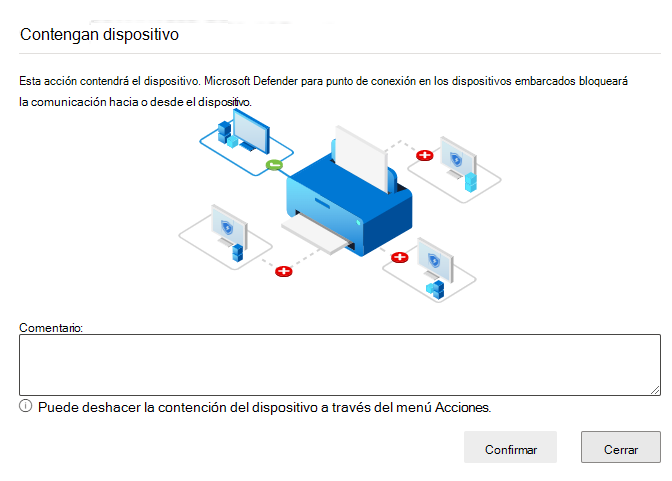

Contener dispositivos de la red

Cuando haya identificado un dispositivo no administrado que está en peligro o potencialmente en peligro, es posible que desee contener ese dispositivo de la red. Cuando contenga un dispositivo, cualquier Microsoft Defender para punto de conexión dispositivo incorporado bloqueará la comunicación entrante y saliente con ese dispositivo. Esta acción puede ayudar a evitar que los dispositivos vecinos se pongan en peligro mientras el analista de operaciones de seguridad localiza, identifica y corrige la amenaza en el dispositivo en peligro.

Nota:

El bloqueo de la comunicación entrante y saliente con un dispositivo "contenido" es compatible con dispositivos incorporados Microsoft Defender para punto de conexión Windows 10 y Windows Server 2019+.

Cómo contener un dispositivo

Vaya a la página Inventario de dispositivos y seleccione el dispositivo que va a contener.

Seleccione Contener dispositivo en el menú acciones del control flotante del dispositivo.

En el elemento emergente Contener dispositivo, escriba un comentario y seleccione Confirmar.

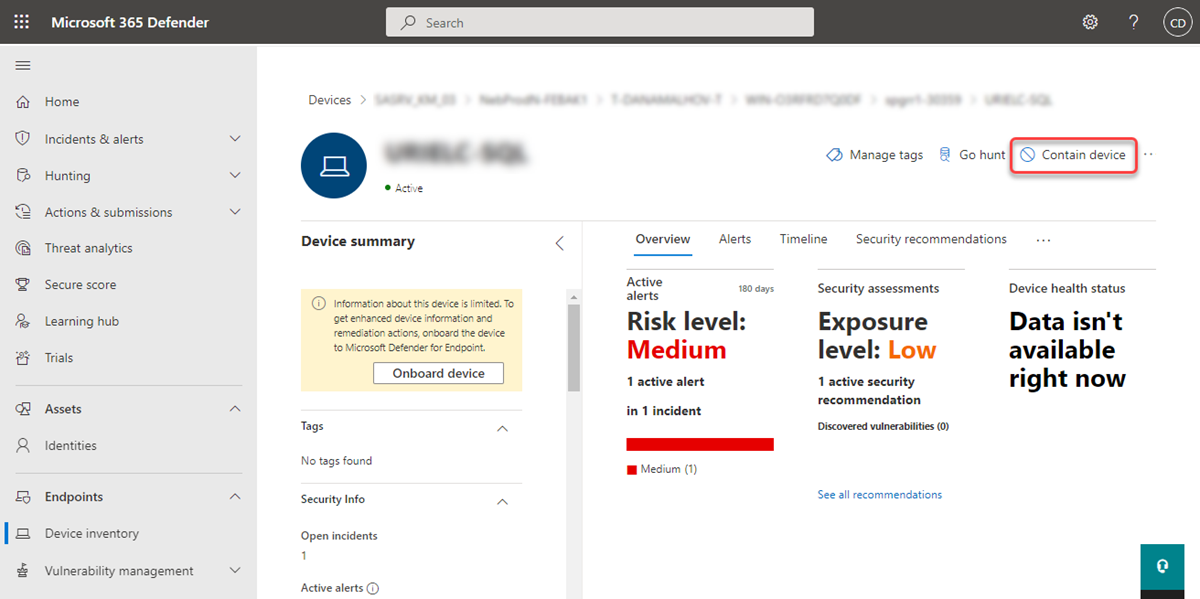

Contener un dispositivo de la página del dispositivo

Un dispositivo también se puede incluir en la página del dispositivo seleccionando Contener dispositivo en la barra de acciones:

Nota:

Los detalles sobre un dispositivo recién contenido pueden tardar hasta 5 minutos en llegar a Microsoft Defender para punto de conexión dispositivos incorporados.

Importante

- Si un dispositivo contenido cambia su dirección IP, todos los Microsoft Defender para punto de conexión dispositivos incorporados lo reconocerán y comenzarán a bloquear las comunicaciones con la nueva dirección IP. La dirección IP original ya no se bloqueará (puede tardar hasta 5 minutos en ver estos cambios).

- En los casos en los que otro dispositivo de la red usa la dirección IP del dispositivo contenido, habrá una advertencia al contener el dispositivo, con un vínculo a la búsqueda avanzada (con una consulta rellenada previamente). Esto proporcionará visibilidad a los demás dispositivos que usan la misma dirección IP para ayudarle a tomar una decisión consciente si desea continuar con la contención del dispositivo.

- En los casos en los que el dispositivo contenido sea un dispositivo de red, aparecerá una advertencia con un mensaje que indica que esto puede provocar problemas de conectividad de red (por ejemplo, que contiene un enrutador que actúa como puerta de enlace predeterminada). En este momento, podrá elegir si desea contener el dispositivo o no.

Después de contener un dispositivo, si el comportamiento no es el esperado, compruebe que el servicio Motor de filtrado base (BFE) está habilitado en los dispositivos incorporados de Defender para punto de conexión.

Dejar de contener un dispositivo

Podrá dejar de contener un dispositivo en cualquier momento.

Seleccione el dispositivo en inventario de dispositivos o abra la página del dispositivo.

Seleccione Liberar desde la contención en el menú de acción. Esta acción restaurará la conexión de este dispositivo a la red.

Contener el usuario de la red

Cuando una identidad de la red puede estar en peligro, debe impedir que esa identidad acceda a la red y a distintos puntos de conexión. Defender for Endpoint puede "contener" una identidad, bloquearla del acceso y ayudar a evitar ataques, en concreto, ransomware. Cuando se contiene una identidad, cualquier Microsoft Defender para punto de conexión dispositivo incorporado admitido bloqueará el tráfico entrante en protocolos específicos relacionados con ataques (inicios de sesión de red, RPC, SMB, RDP), finalizará las sesiones remotas en curso y cerrará las conexiones RDP existentes (finalizando la sesión en sí, incluidos todos sus procesos relacionados), al tiempo que se habilita el tráfico legítimo. Esta acción puede ayudar significativamente a reducir el impacto de un ataque. Cuando se contiene una identidad, los analistas de operaciones de seguridad tienen tiempo adicional para localizar, identificar y corregir la amenaza a la identidad en peligro.

Nota:

El bloqueo de la comunicación entrante con un usuario "contenido" se admite en dispositivos Microsoft Defender para punto de conexión Windows 10 y 11 incorporados (sense versión 8740 y posteriores), dispositivos Windows Server 2019+ y Windows Server 2012R2 y 2016 con el agente moderno.

Cómo contener un usuario

Actualmente, contener usuarios solo está disponible automáticamente mediante la interrupción automática de ataques. Cuando Microsoft detecta que un usuario está en peligro, se establece automáticamente una directiva "Contener usuario".

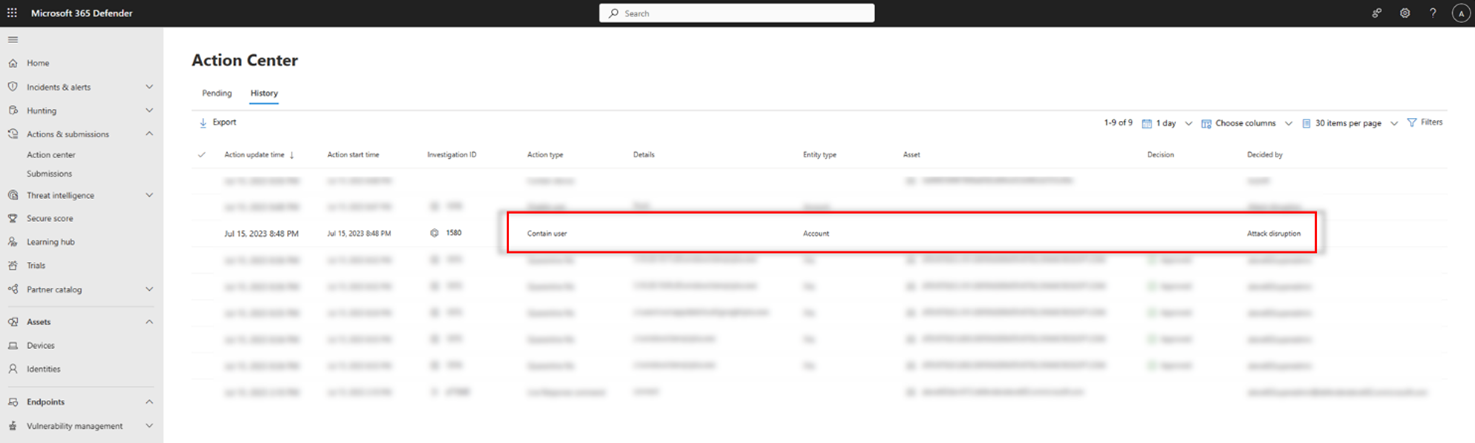

Visualización de las acciones de contenido de usuario

Una vez contenido un usuario, puede ver la acción en esta vista Historial del Centro de acciones. Aquí puede ver cuándo se produjo la acción y qué usuarios de su organización estaban contenidos:

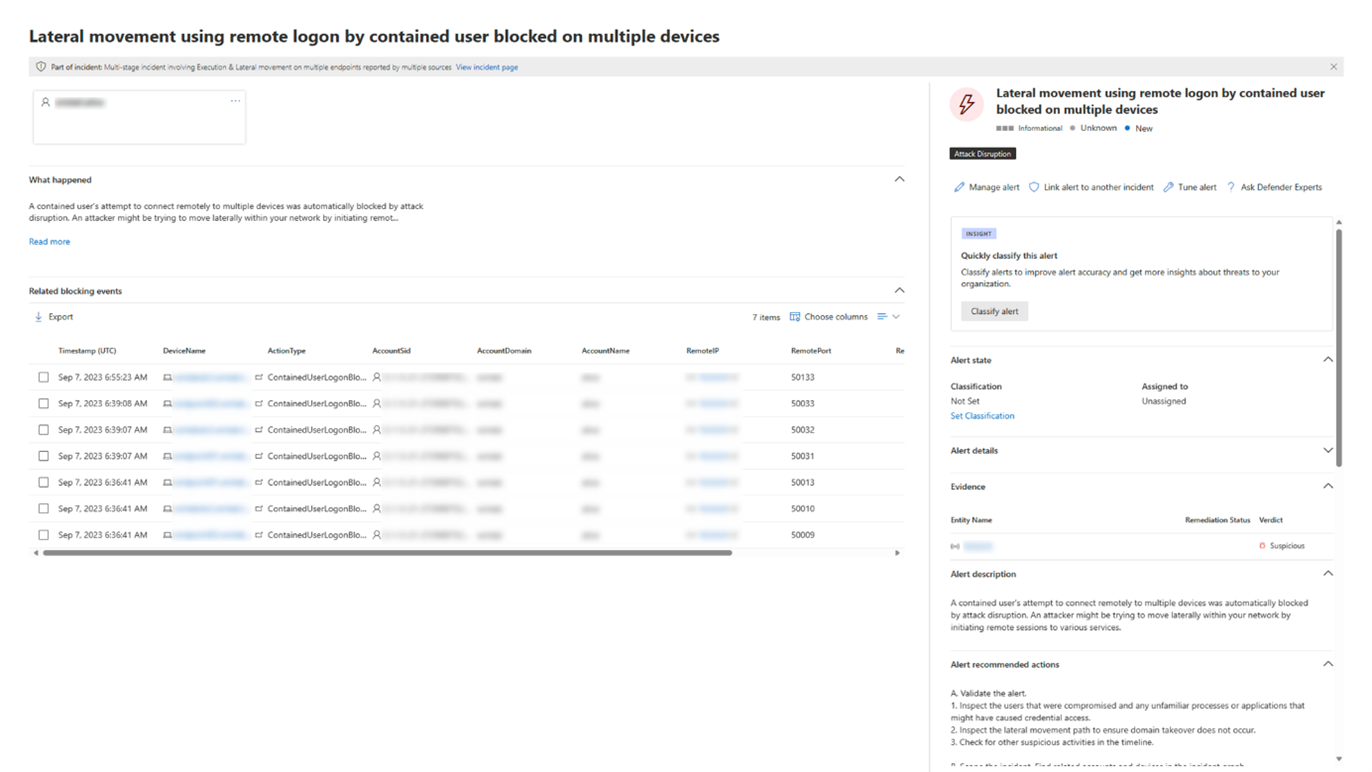

Además, una vez que una identidad se considera "independiente", Defender for Endpoint bloqueará ese usuario y no podrá realizar ningún movimiento lateral malintencionado ni cifrado remoto en ningún dispositivo incorporado de Defender para punto de conexión compatible. Estos bloques se mostrarán como alertas para ayudarle a ver rápidamente los dispositivos que el usuario en peligro intentó acceder y las posibles técnicas de ataque:

Deshacer contienen acciones de usuario

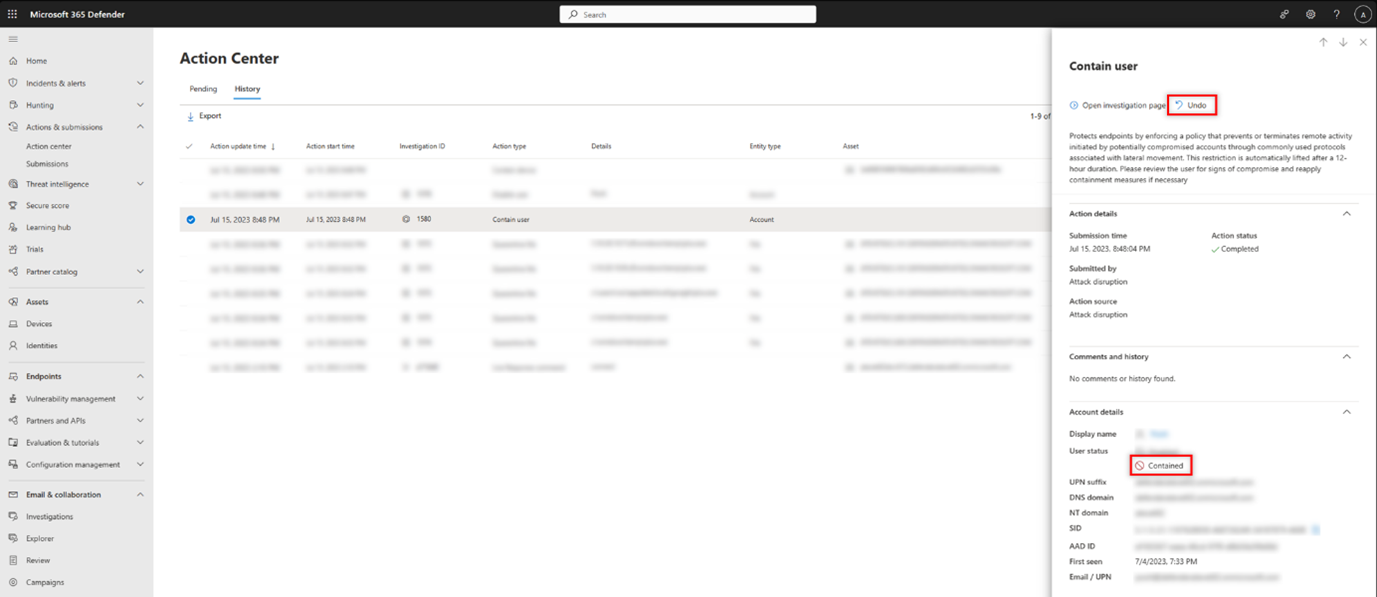

Puede liberar los bloques y la contención en un usuario en cualquier momento:

- Seleccione la acción Contener usuario en el Centro de acciones. En el panel lateral, seleccione Deshacer

- Seleccione el usuario en el inventario de usuarios, en el panel lateral de la página Incidente o en el panel lateral de alertas y seleccione Deshacer.

Esta acción restaurará la conexión de este usuario a la red.

Funcionalidades de investigación con Contener usuario

Una vez contenido un usuario, puede investigar la posible amenaza si ve las acciones bloqueadas por el usuario en peligro. En la vista Escala de tiempo del dispositivo, puede ver información sobre eventos específicos, incluida la granularidad de protocolo e interfaz, y la técnica DE MITRE pertinente asociada.

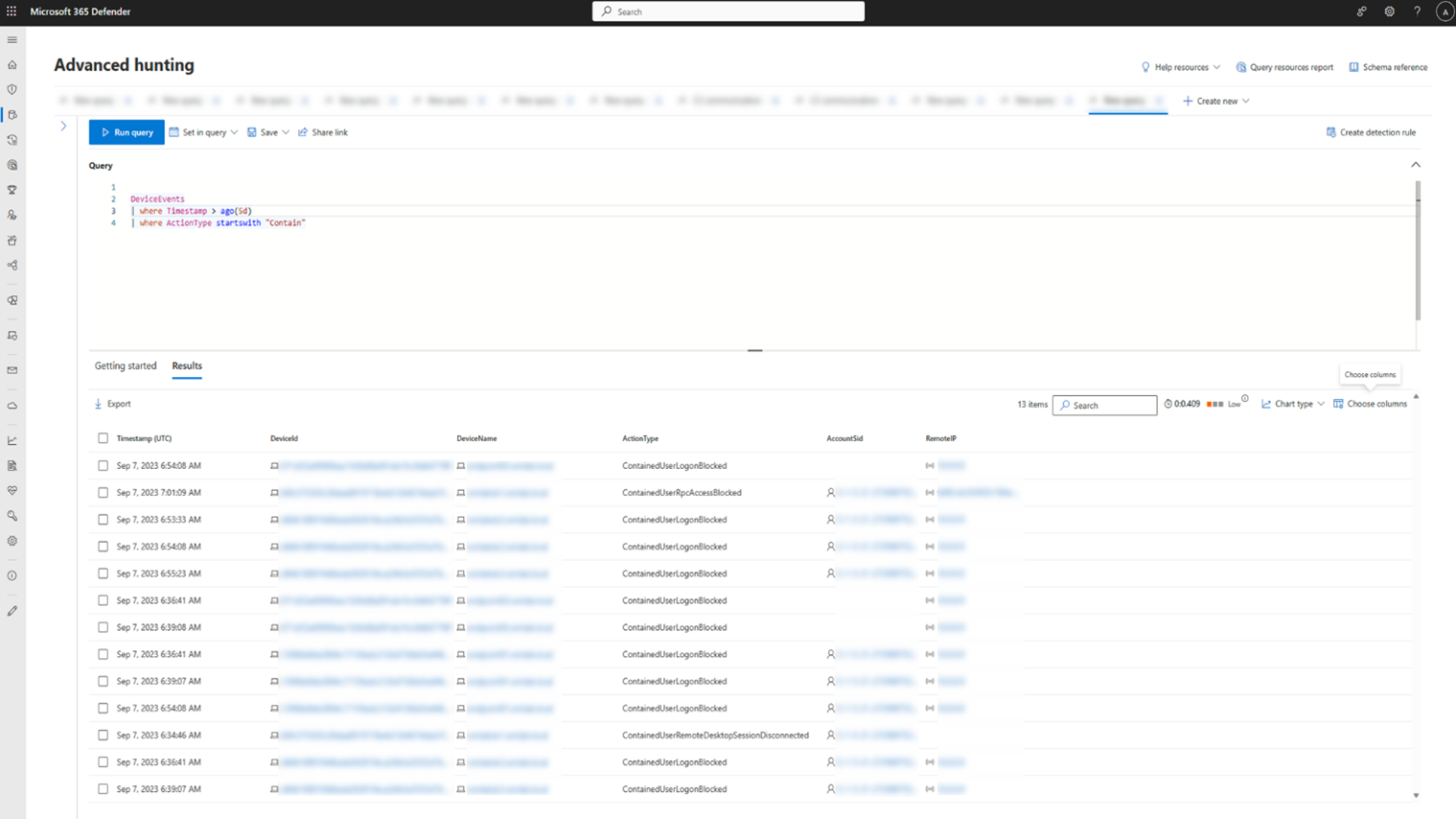

Además, puede expandir la investigación mediante la búsqueda avanzada. Busque cualquier "Tipo de acción" a partir de "Contener" en la tabla "DeviceEvents". A continuación, puede ver todos los diferentes eventos de bloqueo singulares en relación con El usuario contenido en el inquilino, profundizar en el contexto de cada bloque y extraer las distintas entidades y técnicas asociadas a esos eventos.

Consultar a un experto en amenazas

Puede consultar a un experto en amenazas de Microsoft para obtener más información sobre un dispositivo potencialmente comprometido o ya comprometido. Expertos en amenazas de Microsoft se pueden activar directamente desde el Microsoft Defender XDR para obtener una respuesta oportuna y precisa. Los expertos proporcionan información no solo sobre un dispositivo potencialmente comprometido, sino también para comprender mejor las amenazas complejas, las notificaciones de ataque dirigidas que recibe, o si necesita más información sobre las alertas o un contexto de inteligencia sobre amenazas que ve en el panel del portal.

Consulte Consulta con un experto en amenazas de Microsoft para obtener más información.

Comprobar los detalles de actividad en el Centro de actividades

El Centro de acciones proporciona información sobre las acciones que se realizaron en un dispositivo o archivo. Podrá ver los detalles siguientes:

- Colección de paquetes de investigación

- Examen antivirus

- Restricción de la aplicación

- Aislamiento del dispositivo

También se muestran todos los demás detalles relacionados, por ejemplo, la fecha y hora de envío, el usuario que envía y si la acción se realizó correctamente o no.

Vea también

- Realizar acciones de respuesta en un archivo

- Acciones de respuesta manual en Microsoft Defender para punto de conexión Plan 1

- Imprecisión del informe

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de