Create an app to access Microsoft Defender XDR APIs on behalf of a user

Applies to:

- Microsoft Defender XDR

Important

Some information relates to prereleased product which may be substantially modified before it's commercially released. Microsoft makes no warranties, express or implied, with respect to the information provided here.

This page describes how to create an application to get programmatic access to Microsoft Defender XDR on behalf of a single user.

If you need programmatic access to Microsoft Defender XDR without a defined user (for example, if you're writing a background app or daemon), see Create an app to access Microsoft Defender XDR without a user. If you need to provide access for multiple tenants—for example, if you're serving a large organization or a group of customers—see Create an app with partner access to Microsoft Defender XDR APIs.If you're not sure which kind of access you need, see Get started.

Microsoft Defender XDR exposes much of its data and actions through a set of programmatic APIs. Those APIs help you automate workflows and make use of Microsoft Defender XDR's capabilities. This API access requires OAuth2.0 authentication. For more information, see OAuth 2.0 Authorization Code Flow.

In general, you'll need to take the following steps to use these APIs:

- Create a Microsoft Entra application.

- Get an access token using this application.

- Use the token to access Microsoft Defender XDR API.

This article explains how to:

- Create a Microsoft Entra application

- Get an access token to Microsoft Defender XDR

- Validate the token

Note

When accessing Microsoft Defender XDR API on behalf of a user, you will need the correct application permissions and user permissions.

Tip

If you have the permission to perform an action in the portal, you have the permission to perform the action in the API.

Create an app

Sign in to Azure as a user with the Global Administrator role.

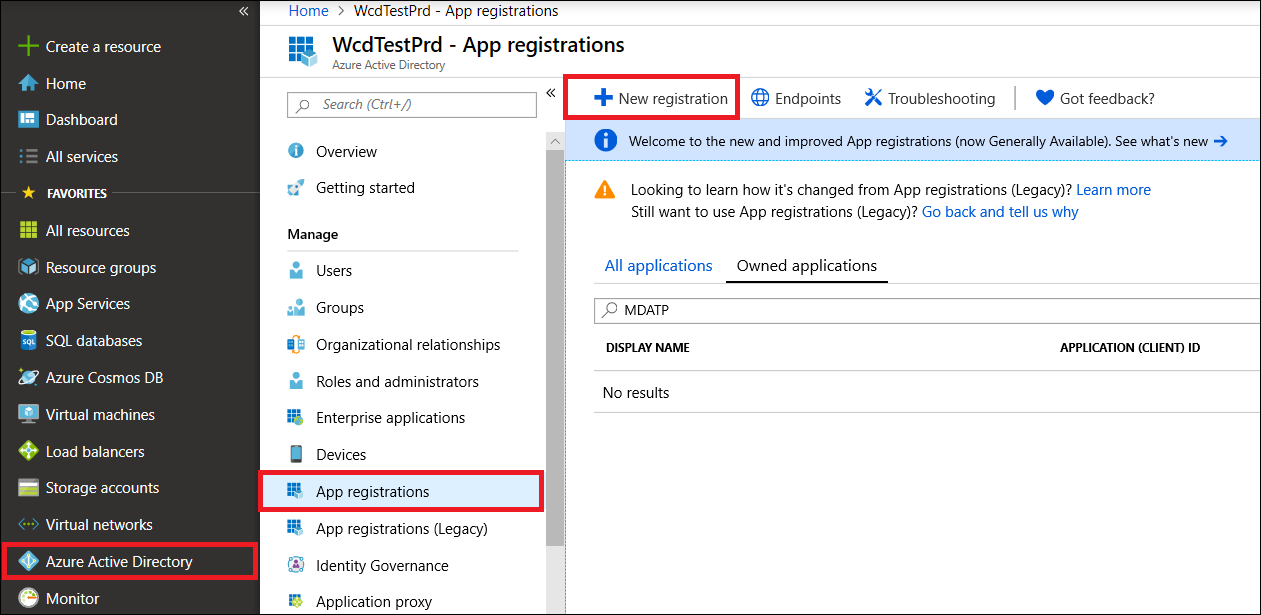

Navigate to Microsoft Entra ID > App registrations > New registration.

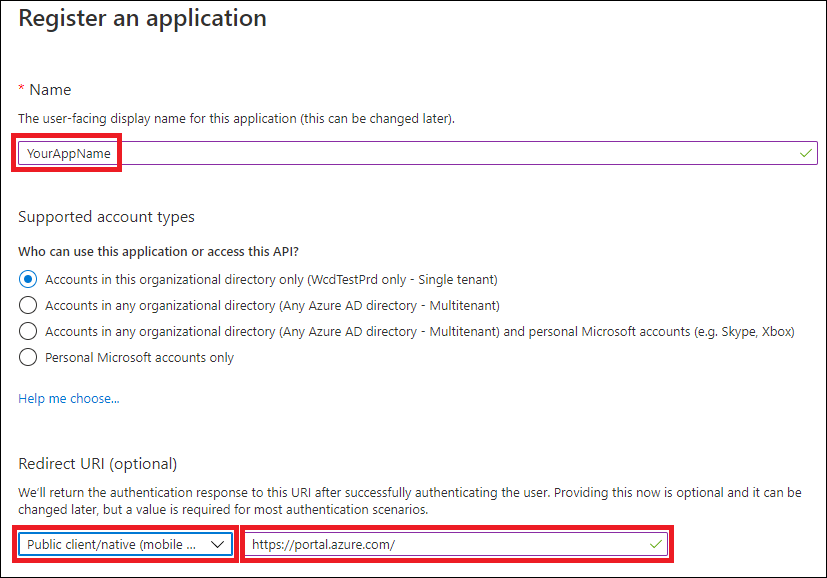

In the form, choose a name for your application and enter the following information for the redirect URI, then select Register.

- Application type: Public client

- Redirect URI: https://portal.azure.com

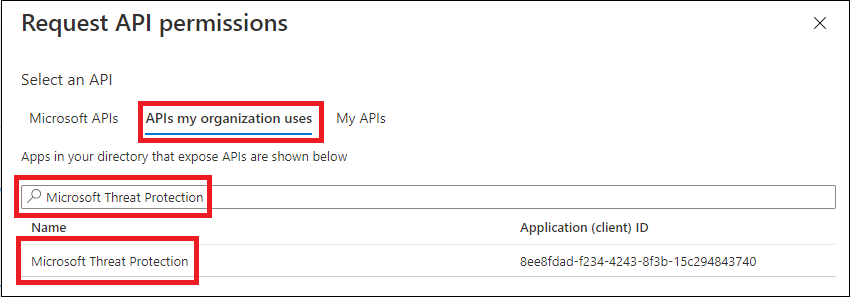

On your application page, select API Permissions > Add permission > APIs my organization uses >, type Microsoft Threat Protection, and select Microsoft Threat Protection. Your app can now access Microsoft Defender XDR.

Tip

Microsoft Threat Protection is a former name for Microsoft Defender XDR, and will not appear in the original list. You need to start writing its name in the text box to see it appear.

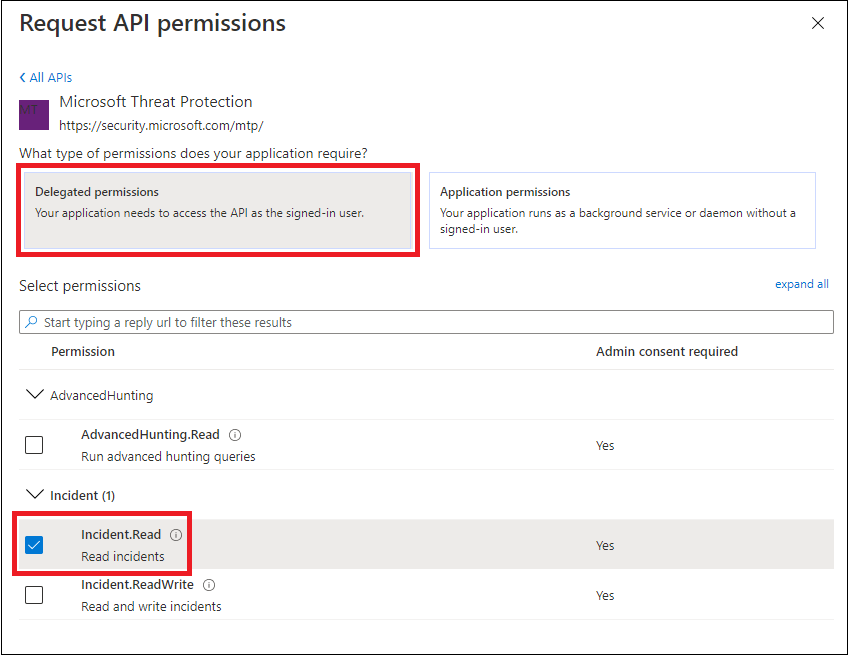

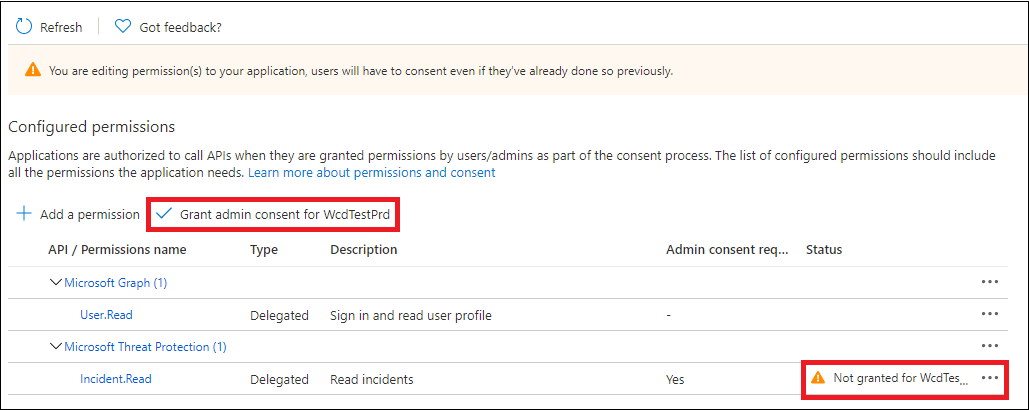

Choose Delegated permissions. Choose the relevant permissions for your scenario (for example Incident.Read), and then select Add permissions.

Note

You need to select the relevant permissions for your scenario. Read all incidents is just an example. To determine which permission you need, please look at the Permissions section in the API you want to call.

For instance, to run advanced queries, select the 'Run advanced queries' permission; to isolate a device, select the 'Isolate machine' permission.

Select Grant admin consent. Every time you add a permission, you must select Grant admin consent for it to take effect.

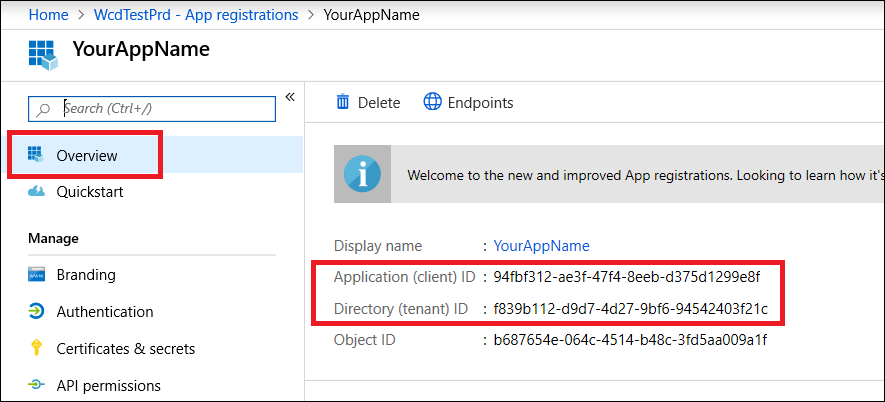

Record your application ID and your tenant ID somewhere safe. They're listed under Overview on your application page.

Get an access token

For more information on Microsoft Entra tokens, see the Microsoft Entra tutorial.

Get an access token on behalf of a user using PowerShell

Use the MSAL.PS library to acquire access tokens with Delegated permissions. Run the following commands to get access token on behalf of a user:

Install-Module -Name MSAL.PS # Install the MSAL.PS module from PowerShell Gallery

$TenantId = " " # Paste your directory (tenant) ID here.

$AppClientId="xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" # Paste your application (client) ID here.

$MsalParams = @{

ClientId = $AppClientId

TenantId = $TenantId

Scopes = 'https://graph.microsoft.com/User.Read.All','https://graph.microsoft.com/Files.ReadWrite','https://api.securitycenter.windows.com/AdvancedQuery.Read'

}

$MsalResponse = Get-MsalToken @MsalParams

$AccessToken = $MsalResponse.AccessToken

$AccessToken # Display the token in PS console

Validate the token

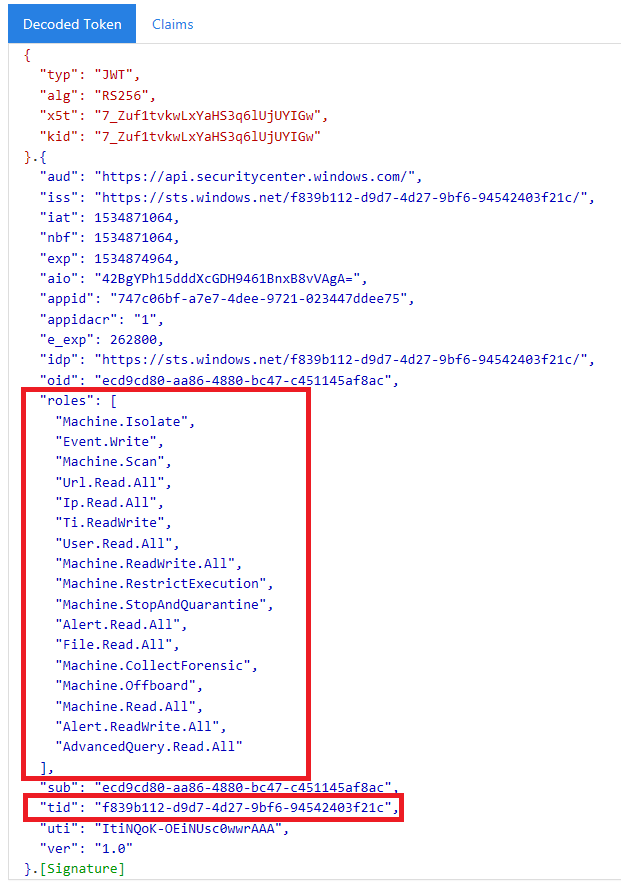

- Copy and paste the token into JWT to decode it.

- Make sure that the roles claim within the decoded token contains the desired permissions.

In the following image, you can see a decoded token acquired from an app, with Incidents.Read.All, Incidents.ReadWrite.All, and AdvancedHunting.Read.All permissions:

Use the token to access the Microsoft Defender XDR API

- Choose the API you want to use (incidents, or advanced hunting). For more information, see Supported Microsoft Defender XDR APIs.

- In the http request you're about to send, set the authorization header to

"Bearer" <token>, Bearer being the authorization scheme, and token being your validated token. - The token will expire within one hour. You can send more than one request during this time with the same token.

The following example shows how to send a request to get a list of incidents using C#.

var httpClient = new HttpClient();

var request = new HttpRequestMessage(HttpMethod.Get, "https://api.security.microsoft.com/api/incidents");

request.Headers.Authorization = new AuthenticationHeaderValue("Bearer", token);

var response = httpClient.SendAsync(request).GetAwaiter().GetResult();

Related articles

- Microsoft Defender XDR APIs overview

- Access the Microsoft Defender XDR APIs

- Create a 'Hello world' app

- Create an app to access Microsoft Defender XDR without a user

- Create an app with multi-tenant partner access to Microsoft Defender XDR APIs

- Learn about API limits and licensing

- Understand error codes

- OAuth 2.0 authorization for user sign in and API access

Tip

Do you want to learn more? Engage with the Microsoft Security community in our Tech Community: Microsoft Defender XDR Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de