Configuración de selladores arc de confianza

Email autenticación ayuda a validar el correo enviado a y desde su organización de Microsoft 365 para evitar remitentes suplantados que se usan en el riesgo de correo electrónico empresarial (BEC), ransomware y otros ataques de suplantación de identidad (phishing).

Sin embargo, algunos servicios de correo electrónico legítimos pueden modificar los mensajes antes de que se entreguen a su organización de Microsoft 365. La modificación de los mensajes entrantes en tránsito puede y probablemente provocará los siguientes errores de autenticación por correo electrónico en Microsoft 365:

- SPF produce un error debido al nuevo origen del mensaje (dirección IP).

- DKIM produce un error debido a la modificación del contenido.

- DMARC produce un error debido a los errores SPF y DKIM.

La cadena de recepción autenticada (ARC) ayuda a reducir los errores de autenticación de correo electrónico entrantes a partir de la modificación de mensajes por parte de servicios de correo electrónico legítimos. ARC conserva la información de autenticación de correo electrónico original en el servicio de correo electrónico. Puede configurar la organización de Microsoft 365 para que confíe en el servicio que modificó el mensaje y para usar esa información original en las comprobaciones de autenticación por correo electrónico.

¿Cuándo usar selladores ARC de confianza?

Una organización de Microsoft 365 necesita identificar selladores de ARC de confianza solo cuando los mensajes entregados a los destinatarios de Microsoft 365 se ven afectados periódicamente de las siguientes maneras:

- El servicio intermedio modifica el encabezado del mensaje o el contenido del correo electrónico.

- Las modificaciones del mensaje hacen que se produzca un error en la autenticación por otros motivos (por ejemplo, mediante la eliminación de datos adjuntos).

Después de que un administrador agregue un sellador de ARC de confianza en el portal de Defender, Microsoft 365 usa la información de autenticación de correo electrónico original que proporciona el sellador de ARC para validar los mensajes enviados a través del servicio a Microsoft 365.

Sugerencia

Agregue solo los servicios legítimos y necesarios como selladores de ARC de confianza en su organización de Microsoft 365. Esta acción ayuda a los mensajes afectados a pasar comprobaciones de autenticación de correo electrónico e impide que los mensajes legítimos se entreguen a la carpeta Email no deseado, se pongan en cuarentena o se rechacen debido a errores de autenticación por correo electrónico.

¿Qué necesita saber antes de empezar?

Abra el portal de Microsoft Defender en https://security.microsoft.com. Para ir directamente a la página de configuración de autenticación de Email, use https://security.microsoft.com/authentication.

Para conectarse al PowerShell de Exchange Online, consulte Conexión a Exchange Online PowerShell. Para conectarse a EOP PowerShell independiente, consulte Connect to Exchange Online Protection PowerShell (Conexión a Exchange Online Protection PowerShell).

Debe tener asignados permisos para poder realizar los procedimientos de este artículo. Tiene las siguientes opciones:

- Microsoft Defender XDR control de acceso basado en rol unificado (RBAC) (afecta solo al portal de Defender, no a PowerShell): Autorización y configuración/Configuración de seguridad/Configuración de seguridad principal (administrar) o Autorización y configuración/Configuración de seguridad/Configuración de seguridad principal (lectura).

- Exchange Online permisos: pertenencia a los grupos de roles Administración de la organización o Administrador de seguridad.

- Microsoft Entra permisos: la pertenencia a los roles administrador global o administrador de seguridad proporciona a los usuarios los permisos y permisos necesarios para otras características de Microsoft 365.

Uso del portal de Microsoft Defender para agregar selladores arc de confianza

En el portal de Microsoft Defender en https://security.microsoft.com, vaya a Email & Directivas de colaboración>& Directivasdeamenazas> de reglas >Email Configuración de autenticación en la sección >ReglasARC . O bien, para ir directamente a la página de configuración de autenticación de Email, use https://security.microsoft.com/authentication.

En la página de configuración de autenticación de Email, compruebe que la pestaña ARC está seleccionada y, a continuación, seleccione

Agregar.

Agregar.Sugerencia

Si los selladores de confianza ya aparecen en la pestaña ARC , seleccione

Editar.

Editar.En el control flotante Agregar selladores de ARC de confianza que se abre, escriba el dominio de firma de confianza en el cuadro (por ejemplo, fabrikam.com).

El nombre de dominio debe coincidir con el dominio que se muestra en el valor d en los encabezados ARC-Seal y ARC-Message-Signature en los mensajes afectados. Use los métodos siguientes para ver el encabezado del mensaje:

- Ver encabezados de mensajes de Internet en Outlook.

- Use el Analizador de encabezados de mensaje en https://mha.azurewebsites.net.

Repita este paso tantas veces como sea necesario. Para quitar una entrada existente, seleccione

junto a la entrada.

junto a la entrada.Cuando haya terminado en el control flotante Agregar selladores de ARC de confianza, seleccione Guardar.

Uso de Exchange Online PowerShell para agregar selladores arc de confianza

Si prefiere usar PowerShell para ver, agregar o quitar selladores de ARC de confianza, conéctese a Exchange Online PowerShell para ejecutar los siguientes comandos.

Visualización de selladores arc de confianza existentes

Get-ArcConfigSi no se configura ningún sellador de ARC de confianza, el comando no devuelve ningún resultado.

Adición o eliminación de selladores arc de confianza

Para reemplazar los selladores arc existentes por los valores especificados, use la sintaxis siguiente:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"El valor TenantId\ no es necesario en su propia organización, solo en organizaciones delegadas. Es un GUID que está visible en muchas direcciones URL del portal de administración en Microsoft 365 (el

tid=valor). Por ejemplo, a32d39e2-3702-4ff5-9628-31358774c091.En este ejemplo se configuran "cohovineyard.com" y "tailspintoys.com" como los únicos selladores de ARC de confianza de la organización.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"Para conservar los valores existentes, asegúrese de incluir los selladores de ARC que desea conservar junto con los nuevos selladores de ARC que desea agregar.

Para agregar o quitar selladores arc sin afectar a las demás entradas, consulte la sección Ejemplos en Set-ArcConfig.

Validación de un sellador de ARC de confianza

Si hay un sello arc de un servicio antes de que el mensaje llegue a Microsoft 365, compruebe el encabezado del mensaje para ver los encabezados arc más recientes después de entregar el mensaje.

En el último encabezado ARC-Authentication-Results , busque arc=pass y oda=1. Estos valores indican:

- Se ha comprobado el ARC anterior.

- El sellador arc anterior es de confianza.

- El resultado del paso anterior se puede usar para invalidar el error de DMARC actual.

Por ejemplo:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Para comprobar si el resultado de ARC se usó para invalidar un error de DMARC, busque compauth=pass y reason=130 en el último encabezado Authentication-Results . Por ejemplo:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

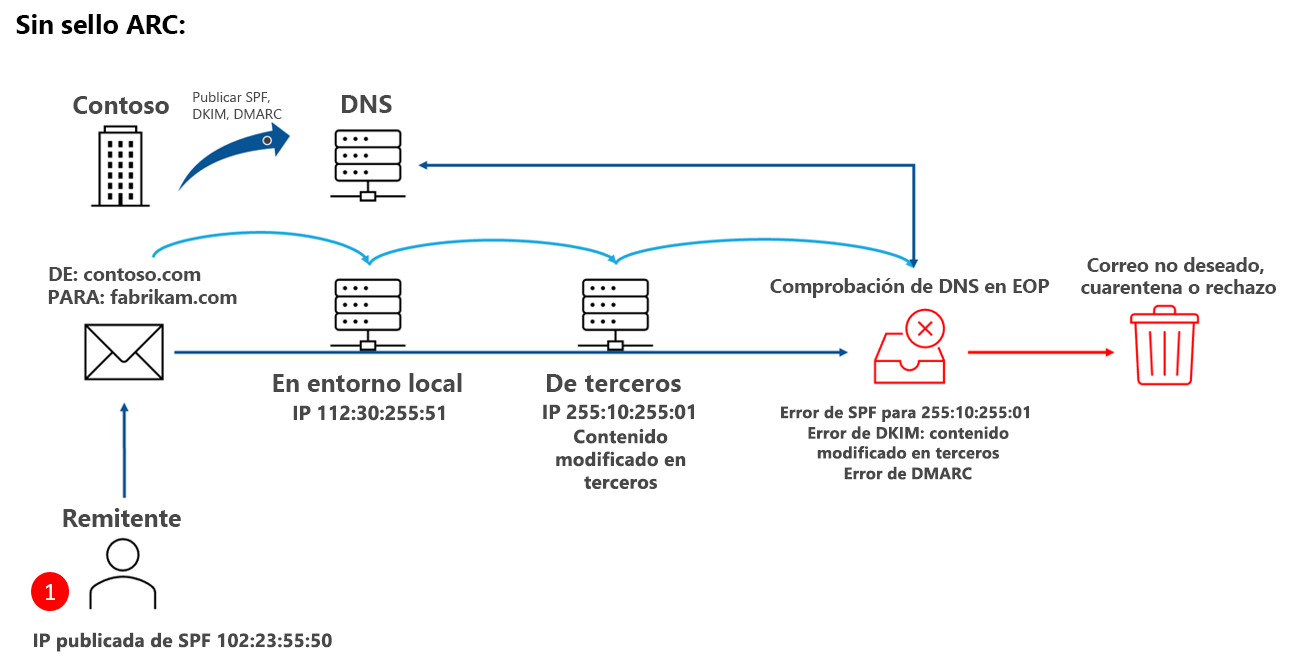

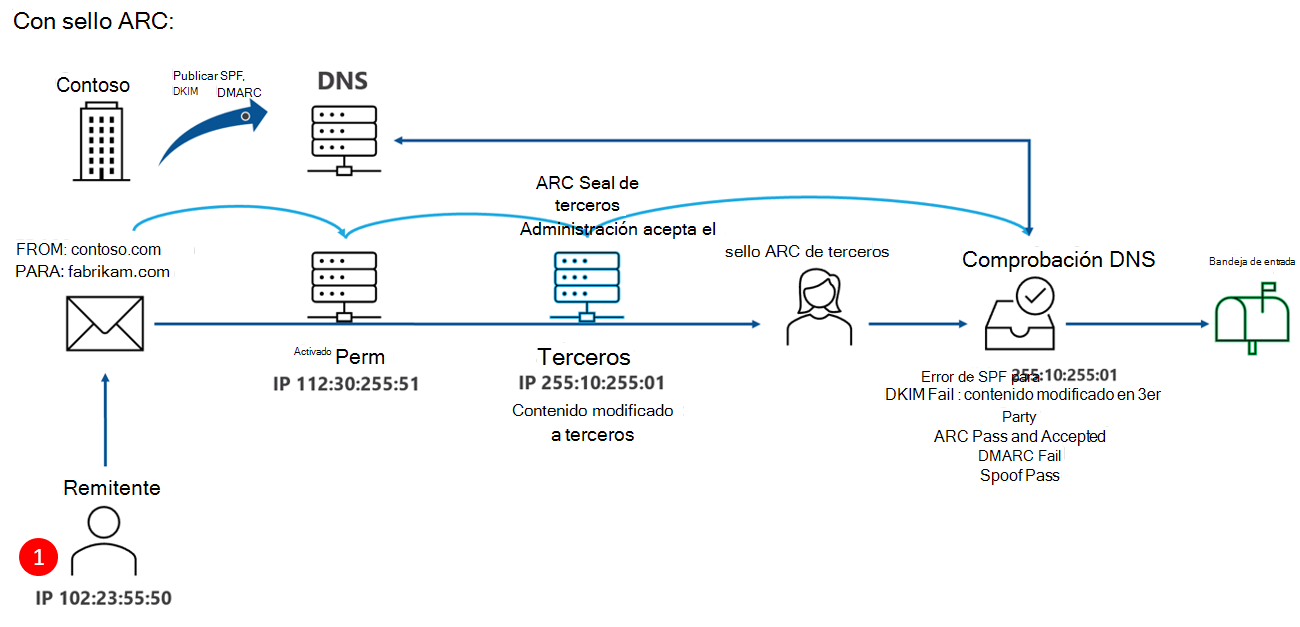

Diagramas de flujo de correo de sellador de ARC de confianza

Los diagramas de esta sección contrastan el flujo de correo y el efecto en los resultados de la autenticación de correo electrónico con y sin un sellador de ARC de confianza. En ambos diagramas, la organización de Microsoft 365 usa un servicio de correo electrónico legítimo que modifica el correo entrante antes de entregarlo a Microsoft 365. Esta modificación interrumpe el flujo de correo, lo que puede provocar errores de autenticación de correo electrónico cambiando la dirección IP de origen y actualizando el encabezado del mensaje de correo electrónico.

En este diagrama se muestra el resultado sin un sellador arc de confianza:

En este diagrama se muestra el resultado con un sellador arc de confianza:

Pasos siguientes

Compruebe los encabezados de ARC con el analizador de encabezados de mensaje en https://mha.azurewebsites.net.

Revise los procedimientos de configuración de SPF, DKIM, DMARC.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de