Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Roles adecuados: todos los partners interesados en el Centro de partners

Microsoft ayuda a los asociados de Jumpstart que aún tienen que pasar de privilegios de administrador delegado (DAP) a privilegios de administrador delegados (GDAP) pormenorizados. Esta ayuda ayuda a los asociados a reducir los riesgos de seguridad al avanzar hacia cuentas que usan procedimientos recomendados de seguridad, como el uso de contratos de seguridad de derechos mínimos limitados y limitados por el tiempo.

Funcionamiento de la transición dirigida por Microsoft

Estos son los pasos generales para ver cómo funciona la transición dirigida por Microsoft a GDAP:

- Microsoft crea automáticamente una relación de GDAP con ocho roles predeterminados.

- Los roles se asignan automáticamente a grupos de seguridad predefinidos del Proveedor de soluciones en la nube (CSP).

- Después de 30 días, se quita DAP.

¿Quién califica para la transición dirigida por Microsoft?

En esta tabla se muestra un resumen general:

| DAP habilitado | Existe relación GDAP | Relación de GDAP en estado de aprobación pendiente | Relación GDAP finalizada o caducada | Elegibilidad de transición dirigida por Microsoft |

|---|---|---|---|---|

| Sí | No | No disponible | No disponible | Sí |

| Sí | Sí | No | No | No |

| Sí | Sí | Sí | No | No† |

| Sí | Sí | No | Sí | No† |

| No | Sí | No | No | No† |

| No | No | No | Sí | No |

Si ha creado una relación de GDAP, Microsoft no creará una relación de GDAP como parte de la transición dirigida por Microsoft. La relación DAP se elimina en julio de 2023.

Es posible que sea parte de la transición dirigida por Microsoft en cualquiera de los escenarios siguientes:

- Ha creado una relación de GDAP y la relación está en un estado de aprobación pendiente . La relación se termina después de tres meses.

- † Podría calificar si creó una relación de GDAP, pero esa relación expiró. La calificación depende de cuánto tiempo ha expirado la relación:

- Si la relación expiró hace menos de 365 días, no se crea una nueva relación de GDAP.

- Si la relación expiró hace más de 365 días, se quita la relación.

¿Habrá una interrupción para los clientes después de la transición dirigida por Microsoft?

Los asociados y sus negocios son únicos. Una vez creada la relación de GDAP a través de la herramienta de transición dirigida por Microsoft, el GDAP tiene prioridad sobre DAP.

Microsoft recomienda que los asociados prueben y creen nuevas relaciones con los roles necesarios que faltan en la herramienta de transición dirigida por Microsoft. Cree una relación de GDAP con roles basados en los casos de uso y los requisitos empresariales para garantizar una transición sin problemas de DAP a GDAP.

¿Qué roles de Microsoft Entra asigna Microsoft cuando se crea una relación de GDAP mediante la herramienta de transición dirigida por Microsoft?

- Lectores de directorios: puede leer información básica del directorio. Normalmente se usa para conceder acceso de lectura al directorio, a las aplicaciones e invitados.

- Escritores de directorios: puede leer y escribir información básica del directorio. Se usa habitualmente para conceder acceso a las aplicaciones. Este rol no está pensado para los usuarios.

- Lector global: puede leer todo lo que un administrador global puede, pero no actualizar nada.

- Administrador de licencias: puede administrar licencias de productos en usuarios y grupos.

- Administrador de soporte técnico del servicio: puede leer información de estado del servicio y administrar incidencias de soporte técnico.

- Administrador de usuarios: puede administrar todos los aspectos de los usuarios y grupos, incluido el restablecimiento de contraseñas para administradores limitados.

- Administrador de roles con privilegios: puede administrar las asignaciones de roles en microsoft Entra ID y todos los aspectos de Privileged Identity Management (PIM).

- Administrador del departamento de soporte técnico: puede restablecer contraseñas para administradores que no son administradores y administradores del departamento de soporte técnico.

- Administrador de autenticación con privilegios: puede acceder, ver, establecer y restablecer la información del método de autenticación para cualquier usuario (administrador o no administrador).

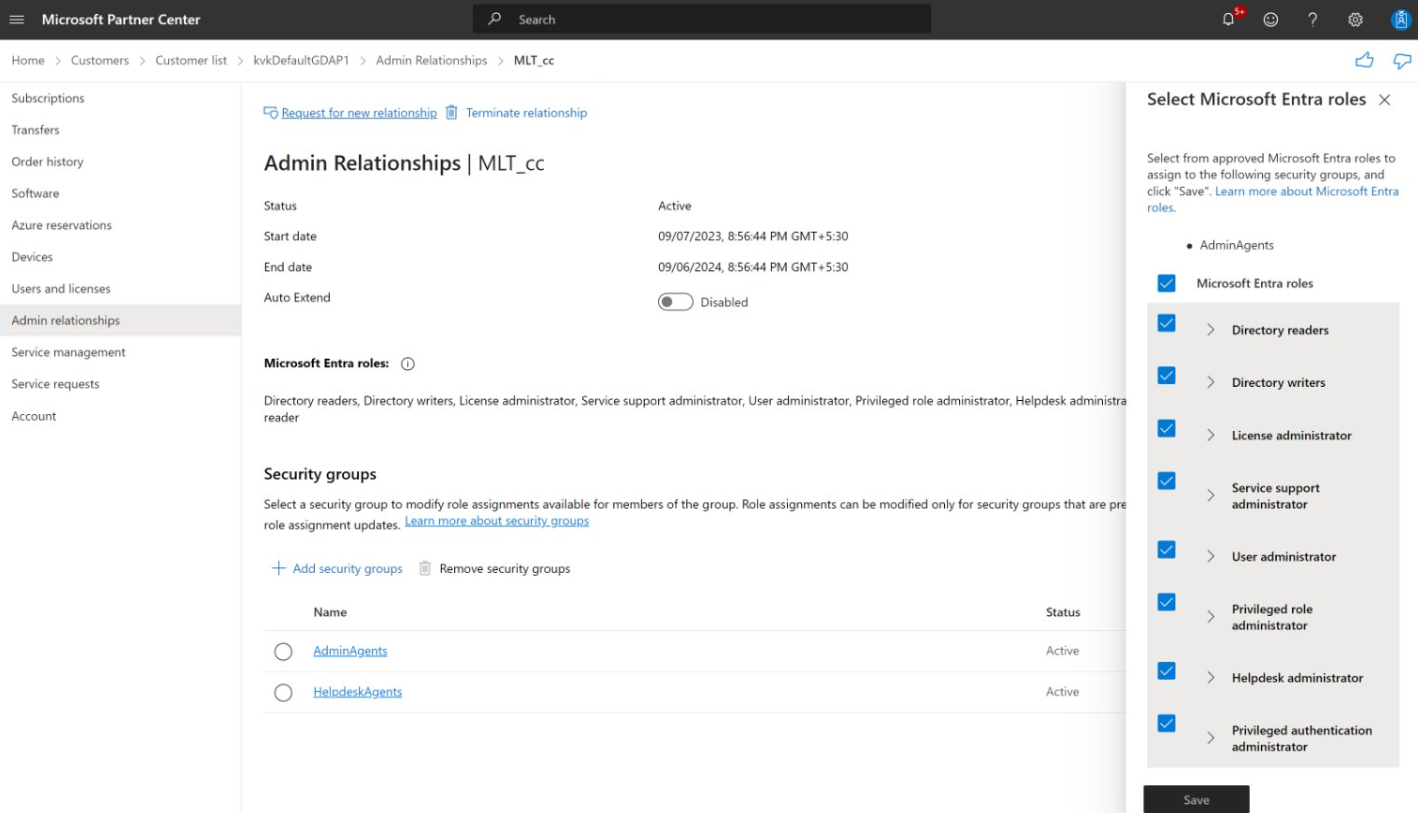

¿Qué roles de Microsoft Entra se asignan automáticamente a qué grupos de seguridad de CSP predefinidos como parte de la transición dirigida por Microsoft?

Grupo de seguridad de agentes de administración:

- Lectores de directorios: puede leer información básica del directorio. Normalmente se usa para conceder acceso de lectura al directorio, a las aplicaciones e invitados.

- Escritores de directorios: puede leer y escribir información básica del directorio; para conceder acceso a las aplicaciones, no pensadas para los usuarios.

- Lector global: puede leer todo lo que un administrador global puede, pero no actualizar nada.

- Administrador de licencias: puede administrar licencias de productos en usuarios y grupos.

- Administrador de usuarios: puede administrar todos los aspectos de los usuarios y grupos, incluido el restablecimiento de contraseñas para administradores limitados.

- Administrador de roles con privilegios: puede administrar las asignaciones de roles en microsoft Entra ID y todos los aspectos de Privileged Identity Management (PIM).

- Administrador de autenticación con privilegios: puede acceder, ver, establecer y restablecer la información del método de autenticación para cualquier usuario (administrador o no administrador).

- Administrador de soporte técnico del servicio: puede leer información de estado del servicio y administrar incidencias de soporte técnico.

- Administrador del departamento de soporte técnico: puede restablecer contraseñas para administradores que no son administradores y administradores del departamento de soporte técnico.

Grupo de seguridad de agentes del departamento de soporte técnico:

- Administrador de soporte técnico del servicio: puede leer información de estado del servicio y administrar incidencias de soporte técnico.

- Administrador del departamento de soporte técnico: puede restablecer contraseñas para administradores que no son administradores y administradores del departamento de soporte técnico.

¿Cuánto dura la nueva relación de GDAP?

La relación de GDAP creada durante la transición dirigida por Microsoft dura un año.

¿Saben los clientes cuándo Microsoft crea la nueva relación de GDAP como parte de la transición de DAP a GDAP, o retira DAP?

No. Se suprimen todos los correos electrónicos que normalmente irían a los clientes como parte de la transición de GDAP.

¿Cómo sé cuándo Microsoft crea una nueva relación como parte de la transición de DAP a GDAP?

Los partners no reciben notificaciones cuando se crea la nueva relación de GDAP durante la transición dirigida por Microsoft. Suprimemos estos tipos de notificaciones durante la transición, ya que enviar un correo electrónico para cada cambio podría crear un gran volumen de correo electrónico. Puede comprobar los registros de auditoría para ver cuándo se crea la nueva relación de GDAP.

No participar en la transición dirigida por Microsoft

Para optar por no participar en esta transición, puede crear una relación de GDAP o eliminar las relaciones de DAP existentes.

¿Cuándo se elimina la relación DAP?

Treinta días después de crear la relación de GDAP, Microsoft eliminará la relación de DAP. Si ya ha creado una relación de GDAP, Microsoft quita la relación DAP correspondiente en julio de 2023.

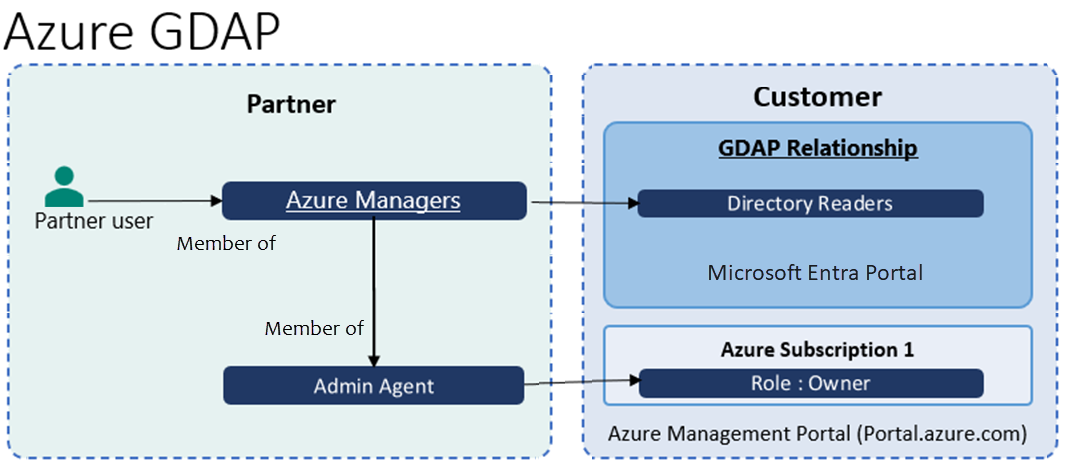

Acceso a Azure Portal después de la transición dirigida por Microsoft

Si el usuario asociado forma parte del grupo de seguridad del agente de administración o el usuario forma parte de un grupo de seguridad como Azure Manager que está anidado en el grupo de seguridad del agente de administración (procedimiento recomendado por Microsoft), el usuario asociado puede acceder a Azure Portal mediante el rol lector de directorios con privilegios mínimos. El rol Directory-Reader es uno de los roles predeterminados para la relación de GDAP que crea la herramienta de transición dirigida por Microsoft. Este rol se asigna automáticamente al grupo de seguridad del Agente de administración como parte de la transición dirigida por Microsoft de DAP a GDAP.

| Escenario | DAP habilitado | Existe relación GDAP | Rol de agente de administración asignado por el usuario | Usuario agregado al grupo de seguridad con membresía de Agente Administrador. | Rol de lector del directorio asignado automáticamente al grupo de seguridad del agente de administración | El usuario puede acceder a la suscripción de Azure |

|---|---|---|---|---|---|---|

| 1 | Sí | Sí | No | Sí | Sí | Sí |

| 2 | No | Sí | No | Sí | Sí | Sí |

| 3 | No | Sí | Sí | Sí | Sí | Sí |

En los escenarios 1 y 2, donde el rol de agente de administración asignado por el usuario es No, la pertenencia del usuario asociado cambia al rol Agente de administración una vez que forman parte del grupo de seguridad del agente de administración (SG). Este comportamiento no es una pertenencia directa, sino que se deriva al formar parte del Agente de administración SG o de un grupo de seguridad anidado en el Agente de administración SG.

Después de la transición dirigida por Microsoft, ¿cómo obtienen acceso los nuevos usuarios asociados a Azure Portal?

Consulte Cargas de trabajo compatibles con privilegios de administrador delegados pormenorizados (GDAP) para conocer los procedimientos recomendados de Azure. También puede volver a configurar los grupos de seguridad del usuario asociado existentes para seguir el flujo recomendado:

Consulte la nueva relación de GDAP.

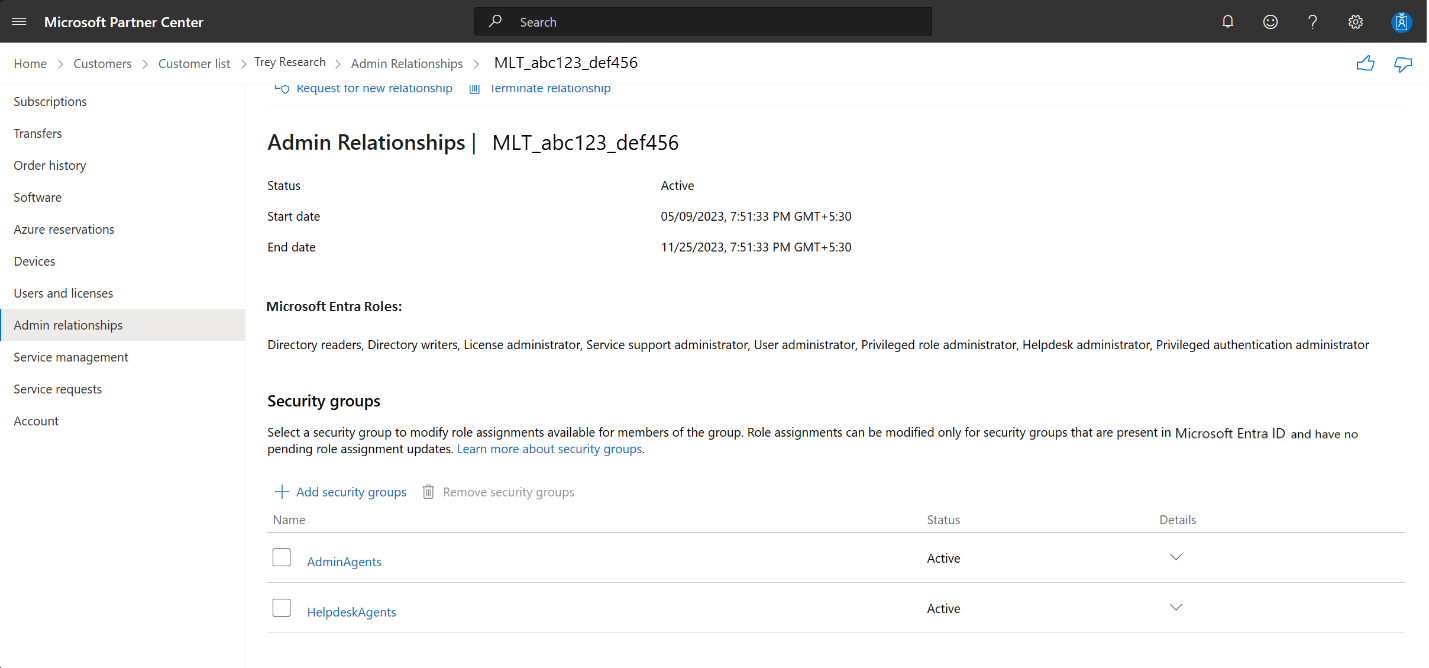

Cuando se crea una nueva relación de GDAP con la herramienta de transición dirigida por Microsoft, encontrará una relación con el nombre MLT_(First 8 digits of Partner Tenant)_(First 8 digits of Customer Tenant)_(8-digit random number). El número garantiza que la relación sea única tanto en su arrendatario como en el arrendatario del cliente. Nombre de la relación GDAP de ejemplo: "MLT_12abcd34_56cdef78_90abcd12".

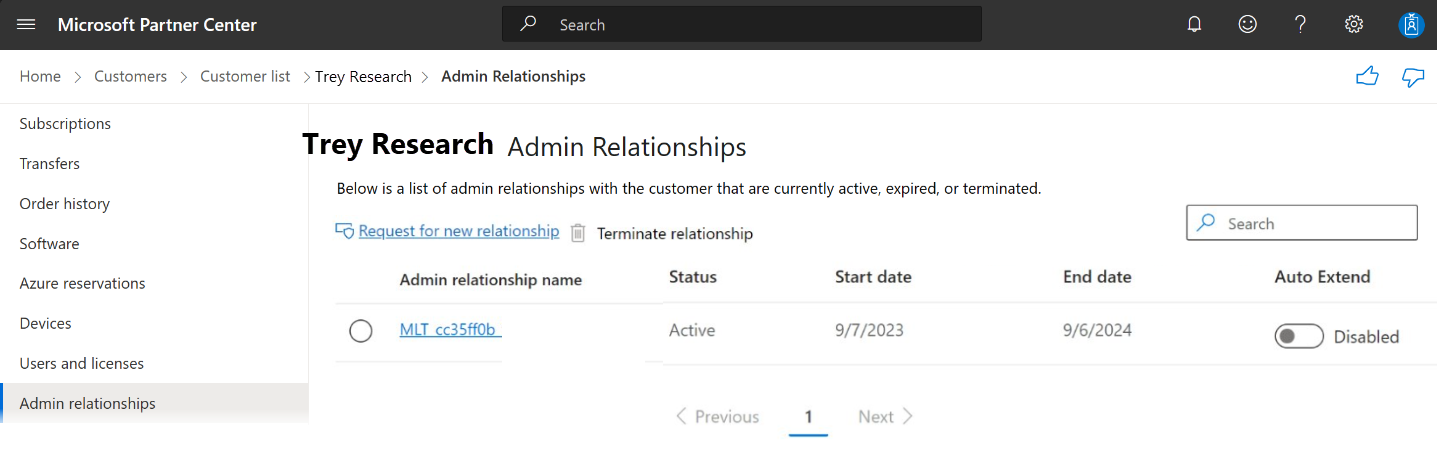

Vea la nueva relación de GDAP en el portal del Centro de asociados.

En el portal del Centro de Partners, abra el área de trabajo Cliente, seleccione la sección Relación de administrador y, a continuación, seleccione el cliente.

Desde aquí, puede encontrar los roles de Microsoft Entra y buscar qué roles de Microsoft Entra se asignan a los grupos de seguridad Agentes de administración y Agentes de soporte técnico .

Seleccione la flecha abajo de la columna Detalles para ver los roles de Microsoft Entra.

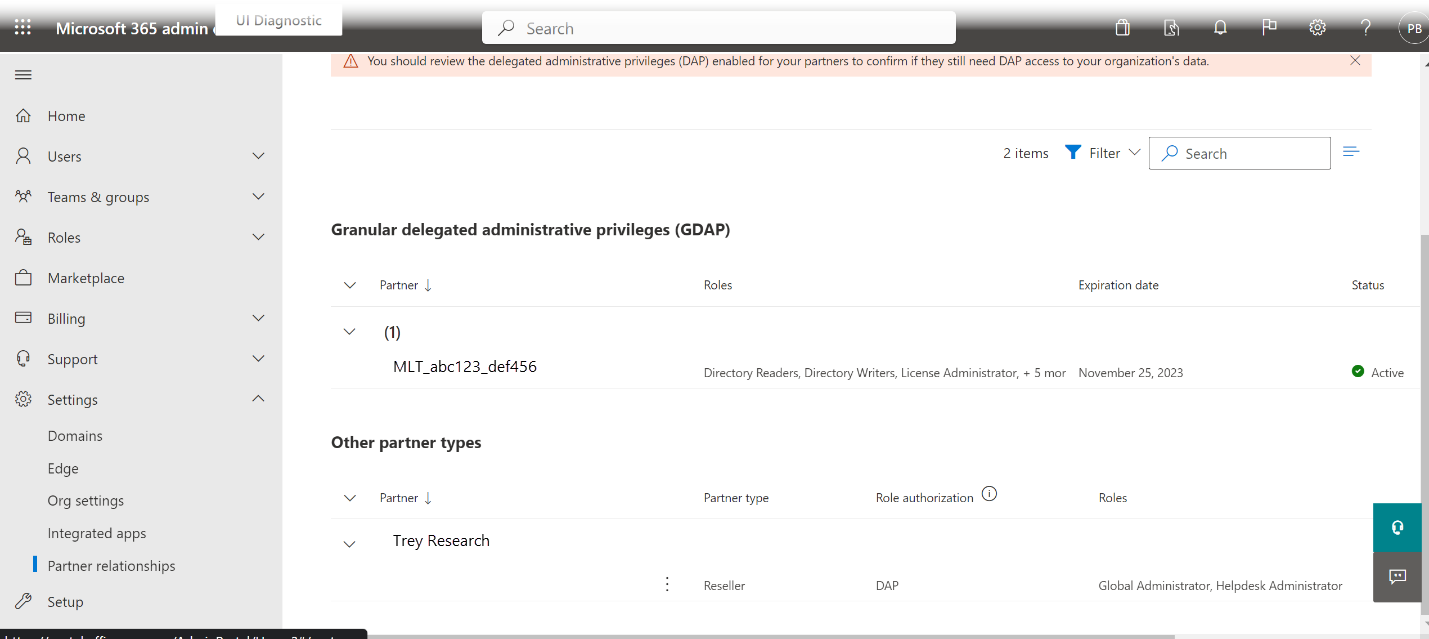

¿Dónde encuentran los clientes la nueva relación de GDAP creada a través de la transición dirigida por Microsoft en el portal del Centro de administración de Microsoft (MAC)?

Los clientes pueden encontrar la relación de GDAP dirigida por Microsoft en la sección Relación de partners de la pestaña Configuración .

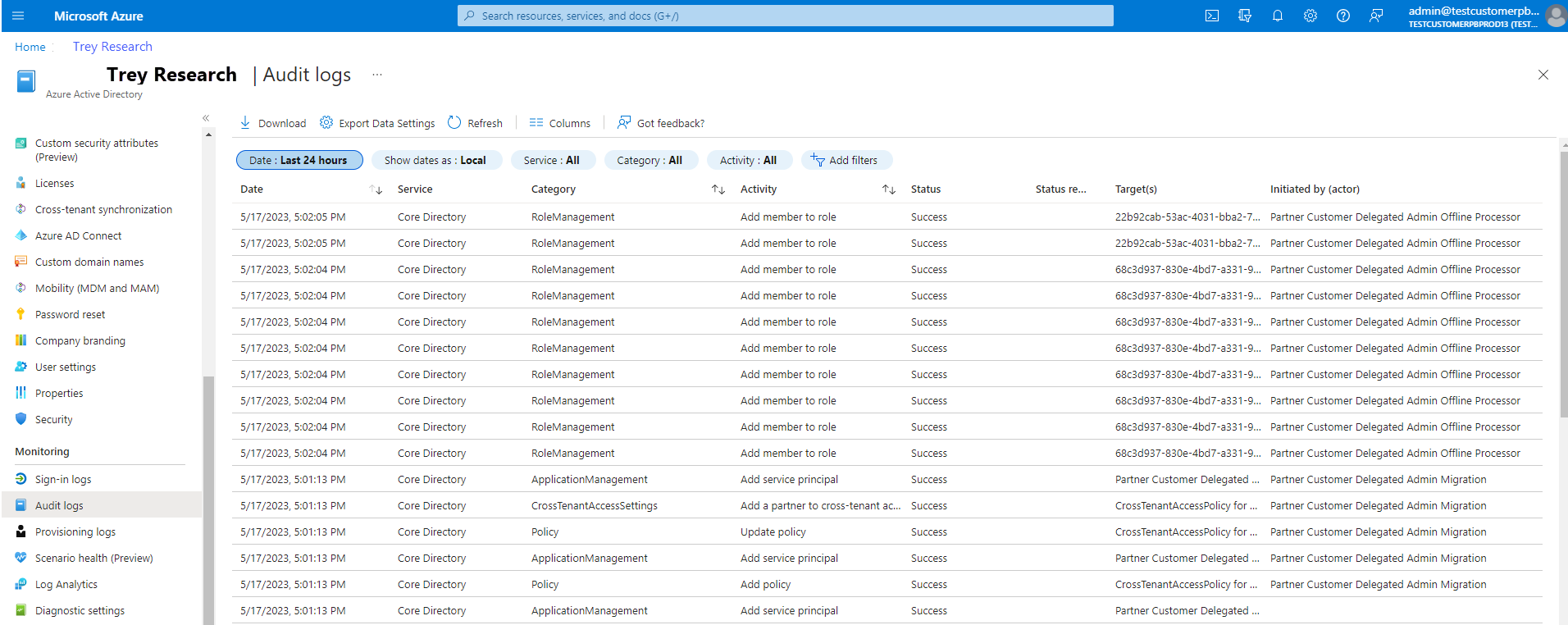

Registros de auditoría en el entorno del cliente

En la captura de pantalla siguiente se muestra el aspecto de los registros de auditoría en el tenant del cliente una vez creada la relación de GDAP a través de la transición liderada por Microsoft.

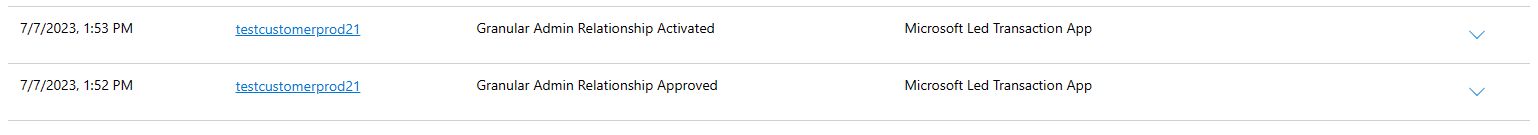

¿Cómo se ven los registros de auditoría en el Portal del Centro de socios para la relación de GDAP liderada por MS?

En la captura de pantalla siguiente se muestra el aspecto de los registros de auditoría en el portal del Centro de partners después de que se crea la relación GDAP a través de la transición liderada por Microsoft.

¿Cuáles son las entidades de servicio de GDAP de Microsoft Entra que se crean en el inquilino del cliente?

| Nombre | Identificador de aplicación |

|---|---|

| Administración delegada del cliente asociado | 2832473f-ec63-45fb-976f-5d45a7d4bb91 |

| Procesador sin conexión del administrador delegado del cliente asociado | a3475900-ccec-4a69-98f5-a65cd5dc5306 |

| Migración de administración delegada del Centro de socios | b39d63e7-7fa3-4b2b-94ea-ee256fdb8c2f |

En este contexto, "first-party" significa que Microsoft proporciona implícitamente el consentimiento en el momento de la llamada a la API y el token de acceso de OAuth 2.0 se valida en cada llamada API para aplicar el rol o los permisos de la identidad de llamada a las relaciones de GDAP administradas.

El Principal de servicio 283* establece la política de "servicio proveedor" de XTAP y prepara los permisos para gestionar la expiración y la administración de roles. Solo el SP de GDAP puede establecer o modificar las directivas XTAP para los proveedores de servicios.

La identidad a34* es necesaria para todo el ciclo de vida de la relación de GDAP y se quita automáticamente en el momento en que finaliza la última relación de GDAP. La principal función y permiso de la identidad de a34* es gestionar las políticas de XTAP y las configuraciones de acceso. Un administrador del cliente no debe intentar quitar manualmente la identidad a34*. La identidad a34* implementa funciones para la expiración confiable y la administración de roles. El método recomendado para que un cliente vea o quite las relaciones de GDAP existentes es a través del portal de admin.microsoft.com.

La entidad de servicio principal b39* es necesaria para la aprobación de una relación GDAP que se está migrando como parte de la transición liderada por Microsoft. El principal de servicio b39* tiene permiso para configurar la directiva "proveedor de servicios" de XTAP y agregar principales de servicio en los arrendatarios del cliente para migrar exclusivamente las relaciones de GDAP. Solo el SP de GDAP puede establecer o modificar las directivas XTAP para los proveedores de servicios.

Directivas de acceso condicional

Microsoft crea una nueva relación de GDAP, incluso si tiene una directiva de acceso condicional en vigor. La relación GDAP se crea en un estado Activo .

La nueva relación de GDAP no omite la directiva de acceso condicional existente que configura el cliente. La política de acceso condicional continúa y el socio sigue teniendo una experiencia similar a una relación DAP.

En algunos casos, aunque se crea la relación de GDAP, los roles de Microsoft Entra no se agregan a los grupos de seguridad mediante la herramienta de transición dirigida por Microsoft. Normalmente, los roles de Microsoft Entra no se agregan a grupos de seguridad debido a determinadas directivas de acceso condicional establecidas por el cliente. En tales casos, trabaje con el cliente para completar la configuración. Vea cómo los clientes pueden excluir los CSP de la directiva de acceso condicional.

Rol de lector global agregado a la transición liderada por Microsoft en GDAP

El rol de Lector global se agregó al GDAP creado por MS Led en mayo de 2023, después de recibir comentarios de asociados en junio. A partir de julio de 2023, todos los GDAP creados por Microsoft Led tienen un rol de lector global, lo que hace un total de nueve roles en Microsoft Entra.

Contenido relacionado

- de preguntas más frecuentes de

GDAP - Preguntas más frecuentes sobre la migración de GDAP