Configuración del SSO basado en Kerberos desde el servicio Power BI a los orígenes de datos locales

La habilitación de SSO facilita la tarea de los informes y paneles de Power BI de actualizar los datos de orígenes locales al tiempo que se respetan los permisos de nivel de usuario configurados en esos orígenes. Use la delegación restringida de Kerberos para habilitar la conectividad directiva del SSO.

En este artículo, se describen los pasos que debe seguir para configurar el inicio de sesión único (SSO) basado en Kerberos desde el servicio Power BI para orígenes de datos en el entorno local.

Prerrequisitos

Deben configurarse varios elementos para que la delegación restringida de Kerberos funcione correctamente, incluidos los nombres de entidad de seguridad de servicio (SPN)* y la configuración de delegación de cuentas de servicio.

Nota

No se admite el uso de alias DNS con SSO.

Esquema de configuración

A continuación, se describen los pasos necesarios para configurar el inicio de sesión único de puerta de enlace.

Realice todos los pasos de la Sección 1: Configuración básica.

En función del entorno de Active Directory y los orígenes de datos usados, es posible que tenga que realizar alguna o todas las configuraciones descritas en la Sección 2: Configuración específica del entorno.

A continuación, se enumeran los posibles escenarios que pueden requerir una configuración adicional:

Escenario Ir a El entorno de Active Directory está protegido por seguridad. Adición de una cuenta de servicio de puerta de enlace al grupo de autorización y acceso de Windows La cuenta de servicio de puerta de enlace y las cuentas de usuario que la puerta de enlace suplantará se encuentran en dominios o bosques diferentes. Adición de una cuenta de servicio de puerta de enlace al grupo de autorización y acceso de Windows No tiene configurado Microsoft Entra Connect con la sincronización de cuentas de usuario y el UPN usado en Power BI para los usuarios no coincide con el UPN del entorno local de Active Directory. Establecimiento de parámetros de configuración de asignación de usuarios en la máquina de la puerta de enlace Tiene previsto usar un origen de datos de SAP HANA con SSO. Finalización de los pasos de configuración específicos para el origen de datos Tiene previsto usar un origen de datos de SAP BW con SSO. Finalización de los pasos de configuración específicos para el origen de datos Tiene previsto usar un origen de datos de Teradata con SSO. Finalización de los pasos de configuración específicos para el origen de datos Valide la configuración como se describe en la Sección 3: Validación de la configuración para asegurarse de que el inicio de sesión único (SSO) se ha configurado correctamente.

Sección 1: Configuración básica

Paso 1: Instalación y configuración de la puerta de enlace de datos local de Microsoft

La puerta de enlace de datos local admite la actualización local, así como la adquisición de la configuración de las puertas de enlace existentes.

Paso 2: Obtención de derechos de administrador de dominio para configurar los SPN (SetSPN) y la delegación restringida de Kerberos

Para configurar los SPN y la delegación de Kerberos, un administrador de dominio debe evitar conceder derechos a alguien que no tenga derechos de administrador de dominio. En la siguiente sección, trataremos con más detalle los pasos de configuración recomendados.

Paso 3: Configuración de la cuenta de servicio de la puerta de enlace

La opción A que se indica a continuación es la configuración requerida, a menos que tenga Microsoft Entra Connect configurado y que las cuentas de usuario estén sincronizadas. En ese caso, se recomienda la opción B.

Opción A: Ejecución del servicio de puerta de enlace de Windows como una cuenta de dominio con SPN

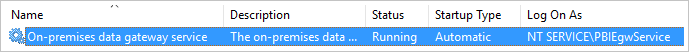

En una instalación estándar, la puerta de enlace se ejecuta como una cuenta de servicio de la máquina local (NT Service\PBIEgwService).

Para habilitar la delegación restringida de Kerberos, debe ejecutar la puerta de enlace como una cuenta de dominio, a menos que su instancia de Microsoft Entra ya esté sincronizada con su instancia de Active Directory local (mediante Microsoft Entra DirSync/Connect). Para cambiar a una cuenta de dominio, consulte Cambio de la cuenta de servicio de puerta de enlace.

Configuración de un SPN para la cuenta de servicio de la puerta de enlace

En primer lugar, determine si ya se ha creado un nombre de entidad de seguridad de servicio para la cuenta de dominio que se usa como la cuenta de servicio de la puerta de enlace:

Como administrador de dominio, inicie el complemento Equipos y usuarios de Active Directory de Microsoft Management Console (MMC).

En el panel izquierdo, haga clic con el botón derecho en el nombre del dominio, seleccione Buscar y escriba el nombre de la cuenta de servicio de la puerta de enlace.

En el resultado de la búsqueda, haga clic con el botón derecho en la cuenta de servicio de la puerta de enlace y seleccione Propiedades.

Si la pestaña Delegación aparece en el cuadro de diálogo Propiedades, ya se creó un SPN y puede pasar directamente a Configuración de la delegación restringida de Kerberos.

Si no hay ninguna pestaña Delegación en el cuadro de diálogo Propiedades, puede crear manualmente un SPN en la cuenta para su habilitación. Use la herramienta setspn que viene con Windows (necesita derechos de administrador de dominio para crear el SPN).

Por ejemplo, imagine que la cuenta de servicio de puerta de enlace es Contoso\GatewaySvc y que el nombre de la máquina donde se ejecuta el servicio de puerta de enlace es MyGatewayMachine. Para establecer el SPN de la cuenta de servicio de puerta de enlace, debe ejecutar el comando siguiente:

setspn -S gateway/MyGatewayMachine Contoso\GatewaySvcTambién puede establecer el SPN mediante el complemento MMC de Equipos y usuarios de Active Directory.

Opción B: Configurar el equipo para Microsoft Entra Connect

Si Microsoft Entra Connect está configurado y las cuentas de usuario están sincronizadas, el servicio de puerta de enlace no necesita realizar búsquedas de Microsoft Entra local en runtime. En su lugar, puede usar simplemente el SID de servicio local para que el servicio de puerta de enlace complete toda la configuración necesaria en Microsoft Entra ID. Los pasos de configuración de la delegación restringida de Kerberos que se describen en este artículo son los mismos que los pasos de configuración necesarios en el contexto de Microsoft Entra. Se aplican al objeto de equipo de la puerta de enlace (como lo identifica el SID de servicio local) en Microsoft Entra ID, en lugar de la cuenta de dominio. El SID de servicio local para NT SERVICE/PBIEgwService es el siguiente:

S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079

Para crear el SPN para este SID en el equipo de Power BI Gateway, debe ejecutar el comando siguiente desde un símbolo del sistema administrativo (reemplace <COMPUTERNAME> por el nombre del equipo de Power BI Gateway):

SetSPN -s HTTP/S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079 <COMPUTERNAME>

Nota:

Dependiendo de la configuración de seguridad local, es posible que tenga que agregar la cuenta del servicio de puerta de enlace, NT SERVICE\PBIEgwService, al grupo de administradores locales del equipo de puerta de enlace y después reiniciar el servicio de puerta de enlace en la aplicación de puerta de enlace. Esta opción no se admite en escenarios que tienen varias puertas de enlace, ya que Active Directory aplica SPN únicos en todo un bosque. En estos escenarios, use la opción A en su lugar.

Paso 4: Configuración de la delegación restringida de Kerberos

Es posible configurar la delegación tanto para una delegación restringida de Kerberos estándar como para una delegación restringida de Kerberos basada en recurso. Para más información sobre las diferencias entre ambos enfoques para la delegación, consulte la página de información general sobre la delegación restringida de Kerberos.

Se requieren las siguientes cuentas de servicio:

- Cuenta de servicio de la puerta de enlace: usuario de servicio que representa la puerta de enlace en Active Directory, con un SPN configurado en el paso 3.

- Cuenta de servicio del origen de datos: usuario de servicio que representa el origen de datos en Active Directory, con un SPN asignado al origen de datos.

Nota

Las cuentas de servicio del origen de datos y la puerta de enlace deben ser distintas. No se puede usar la misma cuenta de servicio para representar tanto la puerta de enlace como el origen de datos.

En función del enfoque que desee usar, continúe con una de las siguientes secciones. No complete ambas secciones:

- Opción A: Delegación restringida de Kerberos estándar. Esta es la recomendación predeterminada para la mayoría de los entornos.

- Opción B: Delegación restringida de Kerberos basada en recursos. Esto es necesario si el origen de datos pertenece a un dominio diferente al de la puerta de enlace.

Opción A: Delegación restringida de Kerberos estándar

Ahora estableceremos la configuración de delegación para la cuenta de servicio de la puerta de enlace. Hay varias herramientas que puede usar para realizar estos pasos. Aquí utilizaremos el complemento de MMC Usuarios y equipos de Active Directory para administrar y publicar información en el directorio. Está disponible en los controladores de dominio de manera predeterminada; en otras máquinas, se puede habilitar mediante la configuración de características de Windows.

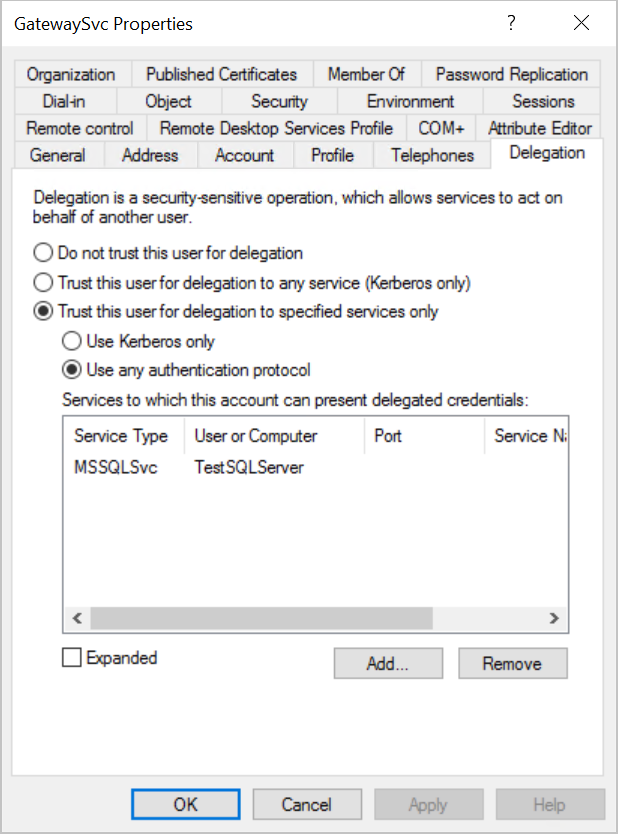

Es necesario configurar la delegación restringida de Kerberos con tránsito de protocolo. Con la delegación restringida, debe ser explícito con respecto a qué servicios permitirá que la puerta de enlace presente credenciales delegadas. Por ejemplo, solo SQL Server o el servidor de SAP HANA aceptan llamadas de delegación de la cuenta de servicio de la puerta de enlace.

En esta sección se da por supuesto que ya ha configurado los SPN de los orígenes de datos subyacentes (como SQL Server, SAP HANA, SAP BW, Teradata o Spark). Para obtener información sobre cómo configurar esos SPN de servidor de orígenes de datos, consulte la documentación técnica del servidor de base de datos correspondiente y vea la sección What SPN does your app require? (¿Qué SPN requiere la aplicación) de la entrada de blog My Kerberos Checklist (Mi lista de comprobación de Kerberos).

En los pasos siguientes, se asume que hay un entorno local con dos equipos en el mismo dominio: un equipo de la puerta de enlace y un servidor de base de datos que ejecuta SQL Server que ya está configurado para el SSO basado en Kerberos. Los pasos se pueden adoptar para uno de los otros orígenes de datos admitidos, siempre y cuando el origen de datos ya se haya configurado para el inicio de sesión único basado en Kerberos. En este ejemplo, vamos a usar la configuración siguiente:

- Dominio de Active Directory (Netbios): Contoso

- Nombre de la máquina de la puerta de enlace: MyGatewayMachine

- Cuenta de servicio de la puerta de enlace: Contoso\GatewaySvc

- Nombre de la máquina del origen de datos de SQL Server: TestSQLServer

- Cuenta de servicio del origen de datos de SQL Server: Contoso\SQLService

Aquí le mostramos cómo configurar las opciones de delegación:

Con derechos de administrador de dominio, abra el complemento de MMC Usuarios y equipos de Active Directory.

Haga clic con el botón derecho en la cuenta de servicio de la puerta de enlace (Contoso\GatewaySvc) y seleccione Propiedades.

Seleccione la ficha Delegación.

Seleccione Confiar en este equipo para la delegación solo a los servicios especificados>Usar cualquier protocolo de autenticación.

En Servicios en los que esta cuenta puede presentar credenciales delegadas, haga clic en Agregar.

En el cuadro de diálogo nuevo, seleccione Usuarios o equipos.

Escriba la cuenta de servicio para el origen de datos y, a continuación, seleccione Aceptar.

Por ejemplo, un origen de datos de SQL Server puede tener una cuenta de servicio como Contoso\SQLService. Ya se debe haber establecido un SPN adecuado para el origen de datos en esta cuenta.

Seleccione el SPN que ha creado para el servidor de base de datos.

En nuestro ejemplo, el SPN empieza por MSSQLSvc. Si ha agregado tanto el SPN de FQDN como el de NetBIOS, seleccione ambos. Es posible que solo vea uno.

Seleccione Aceptar.

Ahora debería ver el SPN en la lista de servicios a los que la cuenta de servicio de puerta de enlace puede presentar credenciales delegadas.

Para continuar con el proceso de configuración, vaya a Concesión de derechos de directiva local a la cuenta de servicio de la puerta de enlace en la máquina de la puerta de enlace.

Opción B: Delegación restringida de Kerberos basada en recursos

La delegación restringida de Kerberos basada en recursos se usa para habilitar la conectividad de inicio de sesión único de Windows Server 2012 y versiones posteriores. Este tipo de delegación permite a los servicios front-end y back-end estar en dominios diferentes. Para que esto funcione, el dominio del servicio back-end debe confiar en el dominio del servicio front-end.

En los pasos siguientes, se asume que disponemos de un entorno local con dos equipos en distintos dominios: un equipo de puerta de enlace y un servidor de bases de datos que ejecuta SQL Server que ya está configurado para el SSO basado en Kerberos. Estos pasos se pueden adoptar para uno de los otros orígenes de datos admitidos, siempre y cuando el origen de datos ya se haya configurado para el inicio de sesión único basado en Kerberos. En este ejemplo, vamos a usar la configuración siguiente:

- Dominio de front-end de Active Directory (Netbios): ContosoFrontEnd

- Dominio de back-end de Active Directory (Netbios): ContosoBackEnd

- Nombre de la máquina de la puerta de enlace: MyGatewayMachine

- Cuenta de servicio de la puerta de enlace: ContosoFrontEnd\GatewaySvc

- Nombre de la máquina del origen de datos de SQL Server: TestSQLServer

- Cuenta de servicio del origen de datos de SQL Server: ContosoBackEnd\SQLService

Complete los siguientes pasos de configuración:

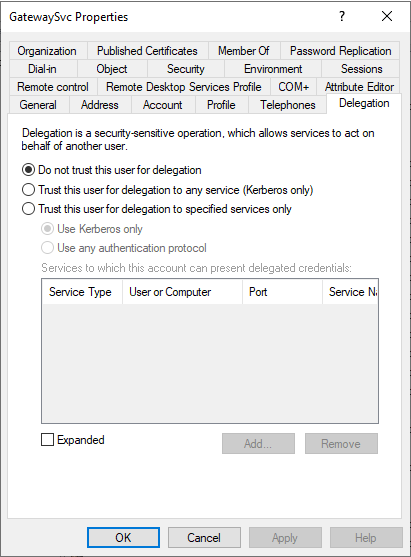

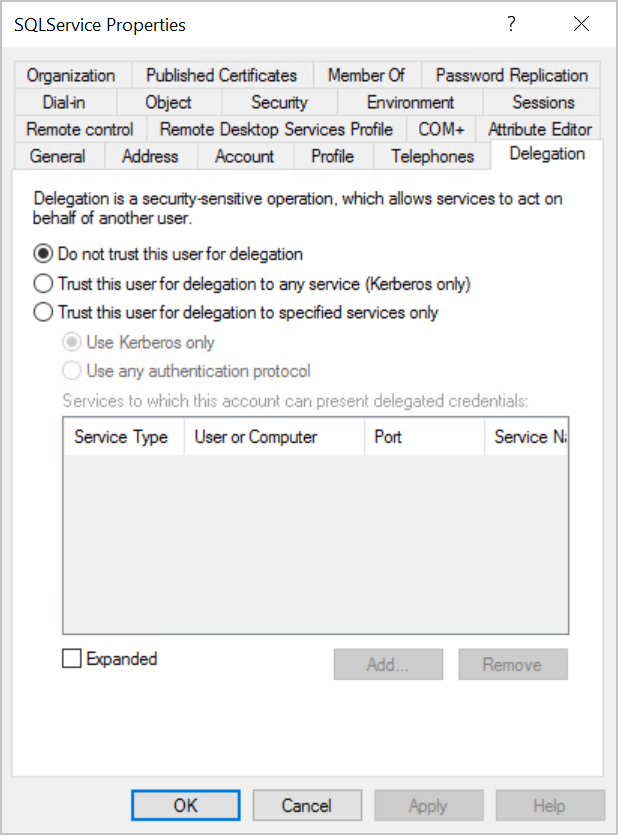

Use el complemento de MMC Equipos y usuarios de Active Directory en el controlador de dominio para el dominio ContosoFrontEnd y asegúrese de que no se aplica ninguna configuración de delegación para la cuenta de servicio de la puerta de enlace.

Use Equipos y usuarios de Active Directory en el controlador de dominio para el dominio ContosoBackEnd y asegúrese de que no se aplica ninguna configuración de delegación para la cuenta de servicio de back-end.

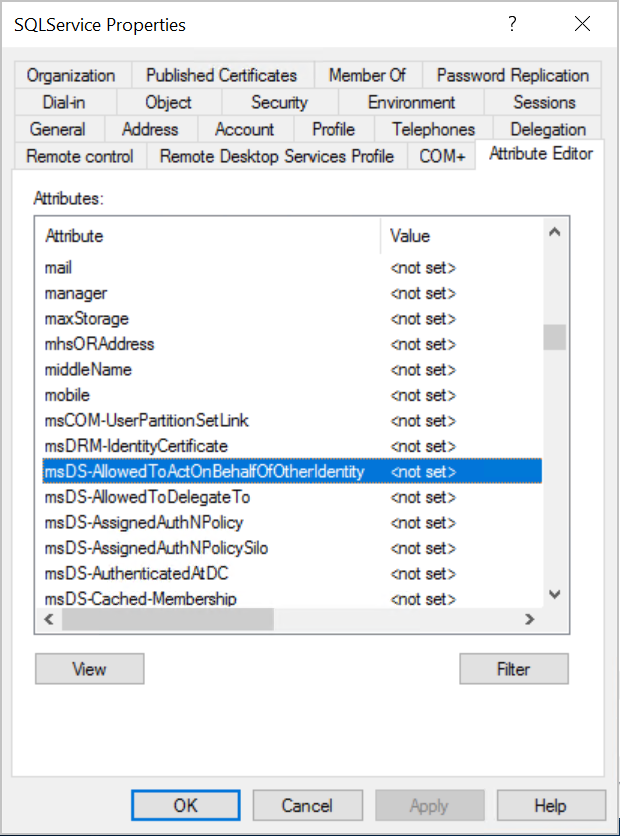

En la pestaña Editor de atributos de las propiedades de la cuenta, compruebe que el atributo msDS-AllowedToActOnBehalfOfOtherIdentity no está establecido.

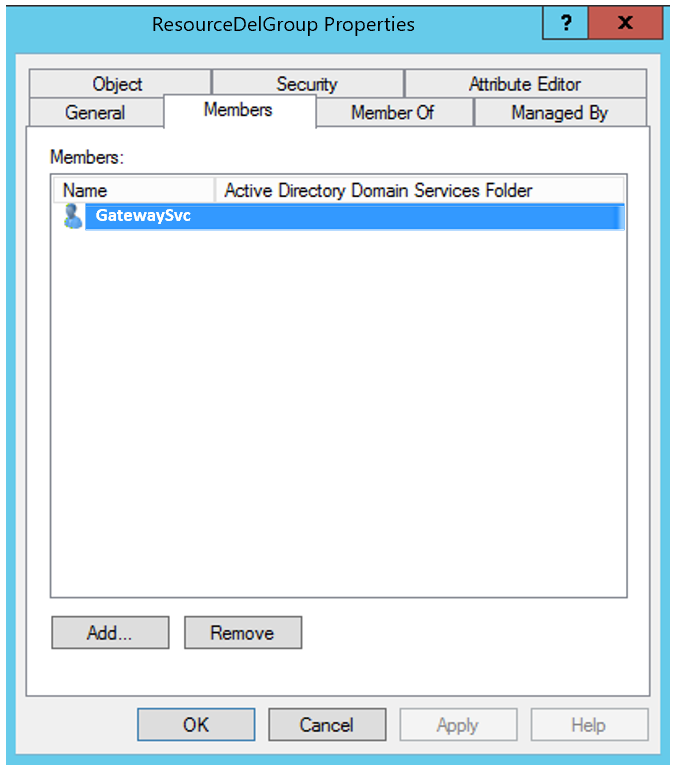

En Equipos y usuarios de Active Directory, cree un grupo en el controlador de dominio para el dominio ContosoBackEnd. Agregue la cuenta de servicio de puerta de enlace GatewaySvc al grupo ResourceDelGroup.

Para agregar usuarios de un dominio de confianza, este grupo debe tener un ámbito de dominio local.

Abra un símbolo del sistema y ejecute los comandos siguientes en el controlador de dominio para el dominio ContosoBackEnd para actualizar el atributo msDS-AllowedToActOnBehalfOfOtherIdentity de la cuenta de servicio de back-end:

$c = Get-ADGroup ResourceDelGroup Set-ADUser SQLService -PrincipalsAllowedToDelegateToAccount $cEn Equipos y usuarios de Active Directory, compruebe que la actualización se refleja en la pestaña Editor de atributos en las propiedades de la cuenta de servicio de back-end.

Paso 5: Habilitar el cifrado AES en cuentas de servicio

Aplique la siguiente configuración a la cuenta de servicio de puerta de enlace y a todas las cuentas de servicio de origen de datos a las que la puerta de enlace puede delegar:

Nota

Si hay tipos existentes definidos en las cuentas de servicio, consulte con el administrador de Active Directory, ya que de seguir los pasos abajo descritos se sobrescribirán los valores de enctypes existentes y se pueden interrumpir los procesos de los clientes.

Con derechos de administrador de dominio, abra el complemento de MMC Usuarios y equipos de Active Directory.

Haga clic con el botón derecho en la cuenta de servicio de origen de datos o puerta de enlace y seleccione Propiedades.

Seleccione la pestaña Cuenta.

En Opciones de cuenta, habilite al menos una (o ambas) de las siguientes opciones. Tenga en cuenta que es necesario habilitar las mismas opciones para todas las cuentas de servicio.

- Esta cuenta admite cifrado AES de Kerberos de 128 bits

- Esta cuenta admite cifrado AES de Kerberos de 256 bits

Nota

Si no está seguro de qué esquema de cifrado usar, consulte con el administrador de Active Directory.

Paso 6: Concesión de derechos de la directiva local a la cuenta de servicio de la puerta de enlace en la máquina de la puerta de enlace

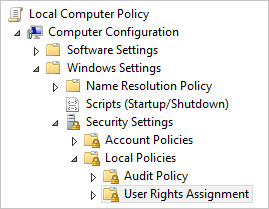

Por último, en la máquina en la que se ejecuta el servicio de puerta de enlace (MyGatewayMachine en el ejemplo), conceda a la cuenta de servicio de la puerta de enlace las directivas locales Suplantar a un cliente tras la autenticación y Actuar como parte del sistema operativo (SeTcbPrivilege). Realice esta configuración con el Editor de directivas de grupo local (gpedit.msc).

En la máquina de puerta de enlace, ejecute gpedit.msc.

Vaya a Directiva de equipo local>Configuración del equipo>Configuración de Windows>Configuración de seguridad>Directivas locales>Asignación de derechos de usuario.

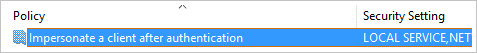

En la lista de directivas de Asignación de derechos de usuario, seleccione Suplantar a un cliente tras la autenticación.

Haga clic con el botón derecho en la directiva, abra Propiedadesy, a continuación, vea la lista de cuentas.

La lista debe incluir la cuenta de servicio de puerta de enlace (Contoso\GatewaySvc o ContosoFrontEnd\GatewaySvc según el tipo de delegación restringida).

En Asignación de derechos de usuario, seleccione Actuar como parte del sistema operativo (SeTcbPrivilege) en la lista de directivas. Asegúrese de que la cuenta de servicio de la puerta de enlace está incluida en la lista de cuentas.

Reinicie el proceso del servicio de la puerta de enlace de datos local.

Paso 7: La cuenta de Windows puede acceder a la máquina de la puerta de enlace

El SSO utiliza la autenticación de Windows para asegurarse de que la cuenta de Windows puede acceder a la máquina de la puerta de enlace. Si no lo tiene claro, agregue NT-AUTHORITY\Usuarios autenticados (S-1-5-11) al grupo "Usuarios" de la máquina local.

Sección 2: Configuración específica del entorno

Adición de una cuenta de servicio de puerta de enlace al grupo de autorización y acceso de Windows

Siga las indicaciones de esta sección si se da alguna de las siguientes circunstancias:

- El entorno de Active Directory está protegido por seguridad.

- La cuenta de servicio de puerta de enlace y las cuentas de usuario que la puerta de enlace suplantará se encuentran en dominios o bosques diferentes.

También puede agregar la cuenta de servicio de la puerta de enlace al grupo de autorización y acceso de Windows en situaciones donde el dominio y el bosque no están protegidos, pero no es necesario.

Para más información, consulte la sección sobre el grupo de autorización y acceso de Windows.

Para completar este paso de configuración, en cada dominio que contenga usuarios de Active Directory usuarios que quiere que la cuenta de servicio de la puerta de enlace pueda suplantar haga lo siguiente:

- Inicie sesión en un equipo del dominio e inicie el complemento MMC de Equipos y usuarios de Active Directory.

- Busque el grupo Grupo de autorización y acceso de Windows, que por lo general está en el contenedor Builtin.

- Haga doble clic en el grupo y, luego, haga clic en la pestaña Miembros.

- Haga clic en Agregar y cambie la ubicación del dominio al dominio donde reside la cuenta de servicio de la puerta de enlace.

- Escriba el nombre de la cuenta de servicio de la puerta de enlace y haga clic en Comprobar nombres para comprobar que es posible acceder a la cuenta de servicio de la puerta de enlace.

- Haga clic en OK.

- Haga clic en Aplicar.

- Reinicie el servicio de puerta de enlace.

Establecimiento de parámetros de configuración de asignación de usuarios en la máquina de la puerta de enlace

Siga las indicaciones de esta sección si se dan las DOS circunstancias siguientes:

- No tiene Microsoft Entra Connect configurado con la sincronización de cuentas de usuario Y

- El UPN usado en Power BI para los usuarios no coincide con el UPN del entorno local de Active Directory.

Cada usuario de Active Directory asignado de este modo debe tener permisos de SSO para el origen de datos.

Abra el archivo de configuración de la puerta de enlace principal,

Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll. De forma predeterminada, este archivo se almacena enC:\Program Files\On-premises data gateway.Establezca la propiedad ADUserNameLookupProperty en un atributo de Active Directory sin usar. Usaremos

msDS-cloudExtensionAttribute1en los pasos siguientes. Este atributo solo está disponible en Windows Server 2012 y versiones posteriores.Establezca ADUserNameReplacementProperty en

SAMAccountNamey, a continuación, guarde el archivo de configuración.Nota

En escenarios de varios dominios, puede que tenga que establecer ADUserNameReplacementProperty en

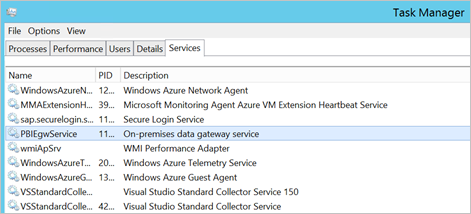

userPrincipalNamepara conservar la información del dominio del usuario.En la pestaña Servicios del Administrador de tareas, haga clic con el botón derecho en el servicio de puerta de enlace y, después, haga clic en Reiniciar.

Para cada usuario del servicio Power BI para el que desee habilitar el SSO de Kerberos, establezca la propiedad

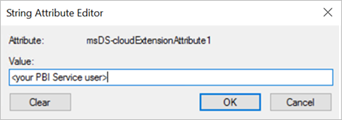

msDS-cloudExtensionAttribute1de un usuario de Active Directory local (con permiso de SSO para el origen de datos) en el nombre de usuario completo (UPN) del usuario del servicio Power BI. Por ejemplo, si inicia sesión en el servicio Power BI como test@contoso.com y quiere asignar este usuario a un usuario de Active Directory local con permisos de SSO, como test@LOCALDOMAIN.COM, establezca el atributomsDS-cloudExtensionAttribute1del usuario en test@contoso.com.Puede establecer la propiedad

msDS-cloudExtensionAttribute1mediante el complemento MMC de Equipos y usuarios de Active Directory:Como administrador de dominio, inicie Usuarios y equipos de Active Directory.

Haga clic con el botón derecho en el nombre del dominio, seleccione Buscar y escriba el nombre de la cuenta del usuario de Active Directory local que asignar.

Seleccione la pestaña Editor de atributos.

Localice la propiedad

msDS-cloudExtensionAttribute1y haga doble clic en ella. Establezca el valor en el nombre de usuario completo (UPN) del usuario que usa para iniciar sesión en el servicio Power BI.Seleccione Aceptar.

Seleccione Aplicar. Compruebe que se ha establecido el valor correcto en la columna Valor.

Finalización de los pasos de configuración específicos para el origen de datos

En el caso de los orígenes de datos de SAP HANA, SAP BW y Teradata, se requiere una configuración adicional para usar con el inicio de sesión único de puerta de enlace:

- Uso de Kerberos para el inicio de sesión único (SSO) en SAP HANA.

- Uso del inicio de sesión único (SSO) de Kerberos para SAP BW con CommonCryptoLib (sapcrypto.dll).

- Uso de Kerberos para el inicio de sesión único (SSO) en Teradata.

Nota

Aunque otras bibliotecas de SNC también podrían servir para el inicio de sesión único de BW, no son compatibles oficialmente con Microsoft.

Sección 3: Validación de la configuración

Paso 1: Configuración de orígenes de datos en Power BI

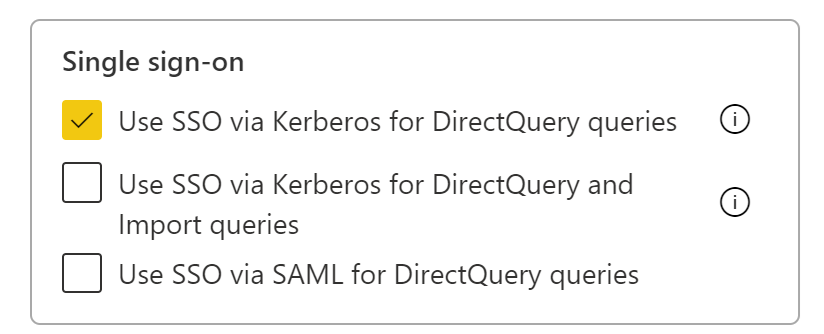

Después de completar todos los pasos de configuración, use la página Administrar puerta de enlace en Power BI para configurar el origen de datos que usará para el SSO. Si tiene varias puertas de enlace, asegúrese de seleccionar la que ya configuró para el SSO de Kerberos. Después, en la sección Configuración del origen de datos, confirme que la casilla Usar un SSO mediante Kerberos en las consultas de DirectQuery o la casilla Uso de SSO mediante Kerberos en consultas de importación y DirectQuery están activadas para los informes basados en DirectQuery, y que la casilla Uso de SSO mediante Kerberos en consultas de importación y DirectQuery está activada para los informes basados en importación.

Las configuraciones Usar un SSO mediante Kerberos en las consultas de DirectQuery y Uso de SSO mediante Kerberos en consultas de importación y DirectQuery dan un comportamiento distinto a los informes basados en DirectQuery y a los informes basados en importación.

Uso de un SSO mediante Kerberos en las consultas de DirectQuery:

- En el caso de un informe basado en DirectQuery, se usan las credenciales de SSO del usuario.

- En el caso de un informe basado en la importación, no se usan las credenciales de SSO, sino que se utilizan las credenciales especificadas en la página de origen de datos.

Uso de SSO mediante Kerberos en consultas de importación y DirectQuery:

- En el caso de un informe basado en DirectQuery, se usan las credenciales de SSO del usuario.

- En el caso de un informe basado en importación, se usan las credenciales de SSO del propietario del modelo semántico, independientemente del usuario que desencadenó la importación.

Paso 2: Prueba del inicio de sesión único

Vaya a Prueba del inicio de sesión único (SSO) para validar rápidamente que la configuración se ha establecido correctamente y solucionar problemas comunes.

Paso 3: Ejecución de un informe de Power BI

Al publicar, seleccione la puerta de enlace que ha configurado para el SSO si tiene varias puertas de enlace.

Contenido relacionado

Para más información sobre la puerta de enlace de datos local y DirectQuery, consulte los recursos siguientes:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de