Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Puede usar cualquier solución de administración de dispositivos móviles (MDM) para incorporar dispositivos macOS a soluciones de Microsoft Purview, como la prevención de pérdida de datos de punto de conexión (DLP).

Importante

Use este procedimiento si no tiene Microsoft Defender para punto de conexión (MDE) implementados en los dispositivos macOS.

Se aplica a:

Sugerencia

Si no es cliente de E5, use la prueba de 90 días de soluciones de Microsoft Purview para explorar cómo las funcionalidades adicionales de Purview pueden ayudar a su organización a administrar las necesidades de cumplimiento y seguridad de los datos. Comience ahora en el centro de pruebas de Microsoft Purview. Obtenga más información sobre términos de suscripción y prueba.

Antes de empezar

- OPCIONAL: instale el explorador Microsoft Edge v95+ en los dispositivos macOS para la compatibilidad nativa con DLP de punto de conexión en Microsoft Edge.

Nota:

Se admiten las tres versiones principales más recientes de macOS.

Incorporación de dispositivos a soluciones de Microsoft Purview con cualquier MDM

Requisitos previos

- Debe tener Microsoft Defender versión de cliente de Antimalware 101.25012.0005 o posterior instalada en el dispositivo.

- Descargue los siguientes archivos.

| Archivo | Descripción |

|---|---|

| mdatp.mobileconfig | Este es el archivo agrupado. |

| schema.json | Este es el archivo de preferencias de MDE. |

Sugerencia

Se recomienda descargar el archivo mdatp.mobileconfig agrupado, en lugar de los archivos individual.mobileconfig. El archivo agrupado incluye los siguientes archivos necesarios:

- accessibility.mobileconfig

- fulldisk.mobileconfig

- netfilter.mobileconfig

- sysext.mobileconfig

Si alguno de estos archivos se actualiza, debe descargar la agrupación actualizada o descargar cada archivo actualizado individualmente.

Obtención de los paquetes de instalación e incorporación de dispositivos

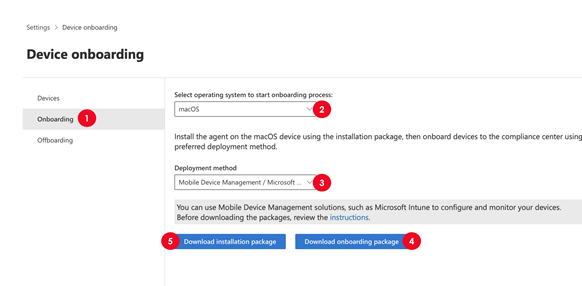

En el portal de Microsoft Purview, abra Configuración>Incorporación de dispositivos y, a continuación, elija Incorporación.

Para que el valor Seleccionar sistema operativo para iniciar el proceso de incorporación , elija macOS.

En Método de implementación, elija Mobile Administración de dispositivos/Microsoft Intune.

Elija Descargar paquete de incorporación y, a continuación, extraiga el contenido del paquete de incorporación de dispositivos. El archivo DeviceComplianceOnboarding.plist se descarga en la carpeta JAMF.

Elija Descargar paquete de instalación.

Implementación de paquetes de incorporación

- Cree un nuevo perfil de configuración en la MDM. Use los siguientes valores (si procede):

- Name:MDATP onboarding for macOS

- Descripción: *Incorporación de MDATP EDR para macOS

- Category:none

- Método de distribución: *`instalar automáticamente

- Nivel:nivel de equipo

- Cargar DeviceComplianceOnboarding.plist como una configuración personalizada

- Escriba

com.microsoft.wdav.atpcomo dominio de preferencia, - Seleccione Guardar. Consulte la documentación de MDM sobre la creación de un perfil de configuración.

Configuración de las preferencias de la aplicación

Importante

Debe usar com.microsoft.wdav como valor de dominio de preferencia . Microsoft Defender para punto de conexión usa este nombre y com.microsoft.wdav.ext para cargar la configuración administrada.

Para obtener información sobre cómo crear un nuevo perfil de configuración, consulte la documentación de MDM.

- Cree un nuevo perfil de configuración. Use estos valores (si procede):

- Name:MDATP MDAV configuration settings

- Descripción:Deje esto en blanco.

- Category:none

- Método de distribución:instalar automáticamente

- Nivel:nivel de equipo

Agregue como

schema.jsonun esquema personalizado en el perfil de configuración.En Propiedades del dominio de preferencias, busque Prevención de pérdida de datos y seleccione

enabled.Guarde el perfil después de ajustar otros valores de MDE (si es necesario).

Implementación de perfiles de configuración del sistema

Para obtener información sobre cómo implementar perfiles de configuración del sistema, consulte la documentación de MDM.

- Cree un nuevo perfil de configuración cargando el

mdatp.mobileconfigarchivo en su MDM.

Registrar identidad

En función de la configuración, registre la identidad Microsoft Entra de mediante uno de estos dos métodos.

Método 1: Registrarse sin el Microsoft Intune Portal de empresa

- Instale cualquier aplicación de Microsoft, como Microsoft Office, Teams o Microsoft Edge. Cuando el usuario inicia sesión con una cuenta de Microsoft Entra válida, esa cuenta se registra como UPN para la evaluación de directivas DLP. Las cuentas personales de Microsoft no se consideran válidas. Es posible que el dispositivo deba reiniciarse para completar el registro.

Método 2: Registrarse con el Microsoft Intune Portal de empresa

Este método es para usuarios cuyos dispositivos macOS no usan aplicaciones de Microsoft.

Puede obtener el Microsoft Intune Portal de empresa si aún no lo tiene.

- Implemente el complemento de inicio de sesión único de Microsoft Enterprise para dispositivos Apple en sus dispositivos macOS administrados mediante la solución MDM. El Microsoft Intune Portal de empresa para macOS proporciona el complemento SSO para una experiencia de usuario fluida. Por lo tanto, el Microsoft Intune Portal de empresa debe instalarse en el dispositivo macOS, pero no es necesario que el usuario inicie sesión en el portal de empresa de Intune. Cuando el usuario inicia sesión en cualquier aplicación que no sea de la Biblioteca de autenticación de Microsoft (MSAL), como el explorador Safari, el complemento sso está habilitado para registrar el UPN. Es posible que el dispositivo deba reiniciarse para completar el registro.

Para obtener información sobre cómo solucionar problemas de la extensión de inicio de sesión único de Microsoft Enterprise, vaya a Solución de problemas del complemento Microsoft Enterprise SSO Extension en dispositivos Apple.

Dispositivos macOS fuera del panel con cualquier MDM

Importante

La retirada hace que el dispositivo deje de enviar datos del sensor al portal. Sin embargo, los datos del dispositivo, incluidas las referencias a las alertas que haya tenido, se conservarán durante un máximo de seis meses.

Si no usa MDE, desinstale la aplicación. Consulte la documentación de MDM para obtener instrucciones específicas de MDM para la desinstalación.

Reinicie el dispositivo macOS. (Algunas aplicaciones pueden perder la funcionalidad de impresión hasta que se reinician).