Obtenga más información acerca de la prevención contra la pérdida de datos

Las organizaciones tienen información confidencial bajo su control, como:

- datos financieros

- datos propietarios

- números de tarjeta de crédito

- registros de estado

- números de seguridad social

Para ayudar a proteger esta información confidencial y reducir el riesgo de uso compartido excesivo, necesitan una manera de ayudar a evitar que sus usuarios compartan datos confidenciales de forma inapropiada con personas que no deberían tenerlo. Esta práctica se denomina prevención de pérdida de datos.

En Microsoft Purview, se implementa la prevención de pérdida de datos mediante la definición y aplicación de directivas DLP. Con una directiva DLP, puede identificar, supervisar y proteger automáticamente elementos confidenciales en:

- Servicios de Microsoft 365 como Teams, Exchange, SharePoint y cuentas de OneDrive

- Aplicaciones de Office como Word, Excel y PowerPoint

- puntos de conexión Windows 10, Windows 11 y macOS (tres versiones publicadas más recientes)

- aplicaciones en la nube que no son de Microsoft

- recursos compartidos de archivos locales y SharePoint local

- Tejido y Power BI

DLP detecta elementos confidenciales mediante el análisis de contenido profundo, no solo mediante un simple examen de texto. El contenido se analiza:

- Para coincidencias de datos principales con palabras clave

- Mediante la evaluación de expresiones regulares

- Por validación de función interna

- Por coincidencias de datos secundarios que están cerca de la coincidencia de datos principal

- DLP también usa algoritmos de aprendizaje automático y otros métodos para detectar contenido que coincida con las directivas DLP.

Sugerencia

Si no es cliente de E5, use la prueba de 90 días de soluciones de Microsoft Purview para explorar cómo las funcionalidades adicionales de Purview pueden ayudar a su organización a administrar las necesidades de cumplimiento y seguridad de los datos. Comience ahora en el centro de pruebas del portal de cumplimiento de Microsoft Purview. Obtenga más información sobre términos de suscripción y prueba.

Antes de empezar

Si no está familiarizado con DLP de Microsoft Purview, esta es una lista de los artículos principales que necesitará al implementar DLP:

- Administrative units

- Más información sobre Prevención de pérdida de datos de Microsoft Purview: el artículo que está leyendo ahora le presenta la materia de prevención de pérdida de datos y la implementación de DLP por parte de Microsoft.

- Planear la prevención de pérdida de datos (DLP): al trabajar en este artículo, podrá:

- Referencia de directiva de prevención de pérdida de datos: en este artículo se presentan todos los componentes de una directiva DLP y cómo influye cada uno en el comportamiento de una directiva.

- Diseñar una directiva DLP : este artículo le guiará a través de la creación de una instrucción de intención de directiva y su asignación a una configuración de directiva específica.

- Crear e implementar directivas de prevención de pérdida de datos : en este artículo se presentan algunos escenarios de intención de directivas comunes que se asignarán a las opciones de configuración y, a continuación, se le guiará a través de la configuración de esas opciones.

- Más información sobre la investigación de alertas de prevención de pérdida de datos : en este artículo se presenta el ciclo de vida de las alertas desde la creación hasta la corrección final y el ajuste de directivas. También le presenta las herramientas que usa para investigar alertas.

Licencias y suscripciones

Consulte la guía de Microsoft 365 para obtener información sobre la seguridad & cumplimiento para obtener más información sobre las suscripciones que admiten DLP.

DLP forma parte de la oferta de Microsoft Purview más grande

DLP es solo una de las herramientas de Microsoft Purview que usará para ayudar a proteger los elementos confidenciales dondequiera que vivan o viajen. Debe comprender las otras herramientas del conjunto de herramientas de Microsoft Purview, cómo se interrelacionan y funcionan mejor juntos. Consulte Herramientas de Microsoft Purview para obtener más información sobre el proceso de protección de la información.

Acciones de protección de las directivas DLP

Las directivas DLP son la forma de supervisar las actividades que los usuarios realizan en los elementos confidenciales en reposo, los elementos confidenciales en tránsito o los elementos confidenciales en uso y, a continuación, realizar acciones de protección. Por ejemplo, cuando un usuario intenta una acción prohibida, como copiar un elemento confidencial en una ubicación no aprobada o compartir información médica en un correo electrónico, DLP puede:

- mostrar una sugerencia de directiva emergente al usuario que le advierte de que podría estar intentando compartir un elemento confidencial de forma inapropiada

- bloquear el uso compartido y, a través de una sugerencia de directiva, permitir al usuario invalidar el bloque y capturar la justificación de los usuarios

- bloquear el uso compartido sin la opción de invalidación

- para los datos en reposo, los elementos confidenciales se pueden bloquear y mover a una ubicación de cuarentena segura

- para el chat de Teams, no se mostrará la información confidencial.

Todas las actividades supervisadas por DLP se registran en el registro de auditoría de Microsoft 365 de forma predeterminada y se enrutan al Explorador de actividad.

Ciclo de vida de DLP

Una implementación DLP suele seguir estas fases principales.

Plan para DLP

La supervisión y protección dlp son nativas de las aplicaciones que los usuarios usan cada día. Esto ayuda a proteger los elementos confidenciales de la organización frente a actividades de riesgo, incluso si los usuarios no están acostumbrados a las prácticas y los pensamientos de prevención de pérdida de datos. Si su organización y los usuarios no están familiarizados con las prácticas de prevención de pérdida de datos, la adopción de DLP podría requerir un cambio en los procesos empresariales y habrá un cambio de referencia cultural para los usuarios. Sin embargo, con el planeamiento, las pruebas y el ajuste adecuados, las directivas DLP protegen los elementos confidenciales al tiempo que minimizan las posibles interrupciones del proceso empresarial.

Planeamiento de tecnología para DLP

Tenga en cuenta que DLP como tecnología puede supervisar y proteger los datos en reposo, los datos en uso y los datos en movimiento en los servicios de Microsoft 365, Windows 10, Windows 11 y macOS (tres versiones más recientes publicadas), recursos compartidos de archivos locales y SharePoint local. Hay implicaciones de planeamiento para las distintas ubicaciones, el tipo de datos que desea supervisar y proteger y las acciones que se deben realizar cuando se produce una coincidencia de directiva.

Planeamiento de procesos empresariales para DLP

Las directivas DLP pueden impedir que los usuarios realicen actividades prohibidas, como el uso compartido inadecuado de información confidencial por correo electrónico. A medida que planee las directivas DLP, debe identificar los procesos empresariales que tocan los elementos confidenciales. Los propietarios de procesos empresariales pueden ayudarle a identificar comportamientos de usuario adecuados que se deben permitir y comportamientos de usuario inadecuados contra los que se debe proteger. Debe planear las directivas e implementarlas en modo de simulación y evaluar su impacto antes de ejecutarlas en modos más restrictivos.

Planeamiento de la cultura organizativa para DLP

Una implementación DLP correcta depende tanto de que los usuarios estén entrenados y aclimatados a las prácticas de prevención de pérdida de datos como en directivas bien planeadas y optimizadas. Dado que los usuarios están muy implicados, asegúrese de planear también el entrenamiento para ellos. Puede usar estratégicamente sugerencias de directiva para aumentar el conocimiento con los usuarios antes de cambiar el estado de la directiva del modo de simulación a modos más restrictivos.

Preparación para DLP

Puede aplicar directivas DLP a datos en reposo, datos en uso y datos en movimiento en ubicaciones como:

- Exchange Online correo electrónico

- Sitios de SharePoint

- Cuentas de OneDrive

- Mensajes de canales y chats de Teams

- Microsoft Defender for Cloud Apps (instancias)

- dispositivos Windows 10, Windows 11 y macOS (tres versiones más recientes)

- Repositorios locales

- Áreas de trabajo de Fabric y Power BI

Cada uno tiene requisitos previos diferentes. Los elementos confidenciales de algunas ubicaciones, como Exchange Online, se pueden colocar bajo el paraguas DLP con solo configurar una directiva que se aplique a ellos. Otros, como los repositorios de archivos locales, requieren una implementación de Microsoft Purview Information Protection analizador. Tendrá que preparar el entorno, codificar las directivas de borrador y probarlas exhaustivamente antes de activar las acciones de bloqueo.

Implementación de las directivas en producción

Diseñar las directivas

Empiece por definir los objetivos de control y cómo se aplican en cada carga de trabajo correspondiente. Redacte una directiva que incluya sus objetivos. No dude en empezar con una carga de trabajo a la vez o en todas las cargas de trabajo; aún no hay ningún impacto. Para obtener más información, consulte Creación e implementación de directivas de prevención de pérdida de datos.

Implementación de directivas en modo de simulación

Evalúe el impacto de los controles implementándolos con una directiva DLP en modo de simulación. Las acciones definidas en una directiva no se aplican mientras la directiva está en modo de simulación. Está bien aplicar la directiva a todas las cargas de trabajo en modo de simulación, de modo que pueda obtener toda la amplitud de los resultados, pero puede empezar con una carga de trabajo si es necesario. Para obtener más información, consulte Implementación de directivas.

Supervisión de resultados y ajuste de la directiva

Mientras esté en modo de simulación, supervise los resultados de la directiva y afinarla para que cumpla sus objetivos de control, a la vez que garantiza que no afecta negativa o involuntariamente a los flujos de trabajo y la productividad de los usuarios válidos. Estos son algunos ejemplos de cosas que hay que ajustar:

- ajustar las ubicaciones y las personas o lugares que están dentro o fuera del ámbito

- ajustar las condiciones que se usan para determinar si un elemento y lo que se realiza con él coinciden con la directiva

- la definición de información confidencial/s

- agregar nuevos controles

- agregar nuevas personas

- agregar nuevas aplicaciones restringidas

- agregar nuevos sitios restringidos

Nota:

Detener el procesamiento de más reglas no funciona en modo de simulación, incluso cuando está activada.

Habilitación del control y ajuste de las directivas

Una vez que la directiva cumpla todos los objetivos, actíela. Siga supervisando los resultados de la aplicación de directiva y ajuste según sea necesario.

Nota:

En general, las directivas surten efecto aproximadamente una hora después de activarse.

Introducción a la configuración de directivas DLP

Tiene flexibilidad en cómo crear y configurar las directivas DLP. Puede empezar desde una plantilla predefinida y crear una directiva con solo unos clics o puede diseñar la suya propia desde cero. Independientemente de lo que elija, todas las directivas DLP requieren la misma información.

Elija lo que quiere supervisar : DLP incluye muchas plantillas de directiva predefinidas para ayudarle a empezar o puede crear una directiva personalizada.

- Una plantilla de directiva predefinida, como datos financieros, datos médicos y de salud, datos de privacidad para varios países y regiones.

- Directiva personalizada que usa los tipos de información confidencial (SIT) disponibles, las etiquetas de retención y las etiquetasde confidencialidad.

Elegir ámbito administrativo : DLP admite la asignación de unidades administrativas a directivas. Los administradores asignados a una unidad administrativa solo pueden crear y administrar directivas para los usuarios, grupos, grupos de distribución y cuentas a los que están asignados. Por lo tanto, un administrador sin restricciones puede aplicar directivas a todos los usuarios y grupos, o bien se pueden limitar a unidades administrativas. Consulte Ámbito de directiva para obtener más detalles específicos de DLP. Consulte Unidades administrativas para obtener más información sobre las unidades administrativas en Microsoft Purview Information Protection.

Elija dónde desea supervisar : elija una o varias ubicaciones que desea que DLP supervise para obtener información confidencial. Puede supervisar:

ubicación incluir/excluir por Correo electrónico de Exchange grupos de distribución Sitios de SharePoint sitios Cuentas de OneDrive cuentas o grupos de distribución Mensajes de canales y chats de Teams cuenta o grupo de distribución dispositivos Windows 10, Windows 11 y macOS (tres versiones más recientes) usuario o grupo Microsoft Cloud App Security instancia Repositorios locales ruta de acceso de archivo de repositorio Tejido y Power BI áreas de trabajo Elija las condiciones que deben coincidir para que una directiva se aplique a un elemento : puede aceptar condiciones preconfiguradas o definir condiciones personalizadas. Por ejemplo:

- item contiene un tipo especificado de información confidencial que se usa en un contexto determinado. Por ejemplo, 95 números de seguridad social que se enviarán por correo electrónico al destinatario fuera de la organización.

- item tiene una etiqueta de confidencialidad especificada

- el elemento con información confidencial se comparte interna o externamente

Elija la acción que debe realizarse cuando se cumplan las condiciones de la directiva : las acciones dependen de la ubicación en la que se produce la actividad. Por ejemplo:

- SharePoint,Exchange/OneDrive: impide que las personas que están fuera de su organización accedan al contenido. Muestre al usuario una sugerencia y envíele una notificación por correo electrónico de que está realizando una acción prohibida por la directiva DLP.

- Chat y canal de Teams: impedir que la información confidencial se comparta en el chat o canal.

- dispositivos Windows 10, Windows 11 y macOS (tres versiones más recientes publicadas): audite o restrinja la copia de un elemento confidencial en un dispositivo USB extraíble.

- Aplicaciones de Office: muestra un elemento emergente que notifica al usuario que está participando en un comportamiento de riesgo y bloquea o bloquea, pero permite la invalidación.

- Recursos compartidos de archivos locales: mueva el archivo desde donde se almacena a una carpeta de cuarentena.

Nota:

Las condiciones y las acciones que se deben realizar se definen en un objeto denominado regla.

Creación e implementación de una directiva DLP

Todas las directivas DLP se crean y mantienen en el portal de cumplimiento Microsoft Purview. Consulte Crear e implementar directivas de prevención de pérdida de datos para obtener más información.

Después de crear una directiva DLP en el portal de cumplimiento, se almacena en un almacén de directivas central y, a continuación, se sincroniza con los distintos orígenes de contenido, entre los que se incluyen:

- Exchange, y de allí a Outlook en la Web y Outlook

- OneDrive

- Sitios de SharePoint

- Programas de escritorio de Office (Excel, PowerPoint y Word)

- Mensajes de conversaciones y canales de Microsoft Teams

Una vez sincronizada la directiva con las ubicaciones adecuadas, comienza a evaluar el contenido y aplicar acciones.

Visualización de los resultados de la aplicación de directiva

DLP informa a Microsoft Purview de una gran cantidad de información, desde la supervisión hasta las coincidencias de directivas y las acciones, hasta las actividades del usuario. Tendrá que consumir y actuar sobre esa información para ajustar las directivas y evaluar las acciones realizadas en elementos confidenciales. La telemetría entra primero en los registros de auditoría de Microsoft 365 , se procesa y se dirige a diferentes herramientas de informes. Cada herramienta de generación de informes tiene un propósito diferente.

Alto volumen de información confidencial compartida o guardada externamente

Microsoft 365 proporciona visibilidad sobre las actividades de usuario de riesgo fuera de las directivas DLP. El alto volumen de información confidencial compartida o guardada externamente en la página principal de DLP muestra un recuento de elementos confidenciales que los usuarios tienen:

- cargado en los dominios sospechosos

- a la que se accede con una aplicación sospechosa

- copiada en una unidad extraíble

Microsoft 365 examina los registros de auditoría en busca de actividades de riesgo y los ejecuta a través de un motor de correlación para buscar actividades que se producen a gran volumen. No se requieren directivas DLP.

Para obtener más detalles sobre los elementos que los usuarios copian o se mueven fuera de la organización (denominados actividades de salida o filtración), seleccione el vínculo Más información de la tarjeta para abrir un panel de detalles. Puede investigar los incidentes de Prevención de pérdida de datos de Microsoft Purview (DLP) desde el portal de Microsoft Defender Incidentes & alertas>Incidentes. Consulte Investigar incidentes de pérdida de datos con Microsoft Defender XDR e Investigar alertas en Microsoft Defender XDR.

Alertas DLP

DLP genera una alerta cuando un usuario realiza una acción que cumple los criterios de una directiva DLP y tiene informes de incidentes configurados para generar alertas. DLP publica la alerta para su investigación en el panel Alertas DLP. Use el panel Alertas DLP para ver alertas, evaluarlas, establecer el estado de la investigación y realizar un seguimiento de la resolución. Las alertas también se enrutan a Microsoft Defender portal, donde puede realizar todas las tareas del panel de alertas más más.

Sugerencia

Las alertas DLP están disponibles en el portal de Microsoft Defender durante seis meses. Solo están disponibles en el panel de alertas DLP de Microsoft Purview durante 30 días.

Nota:

Si es un administrador restringido de unidad administrativa, solo verá las alertas DLP de la unidad administrativa.

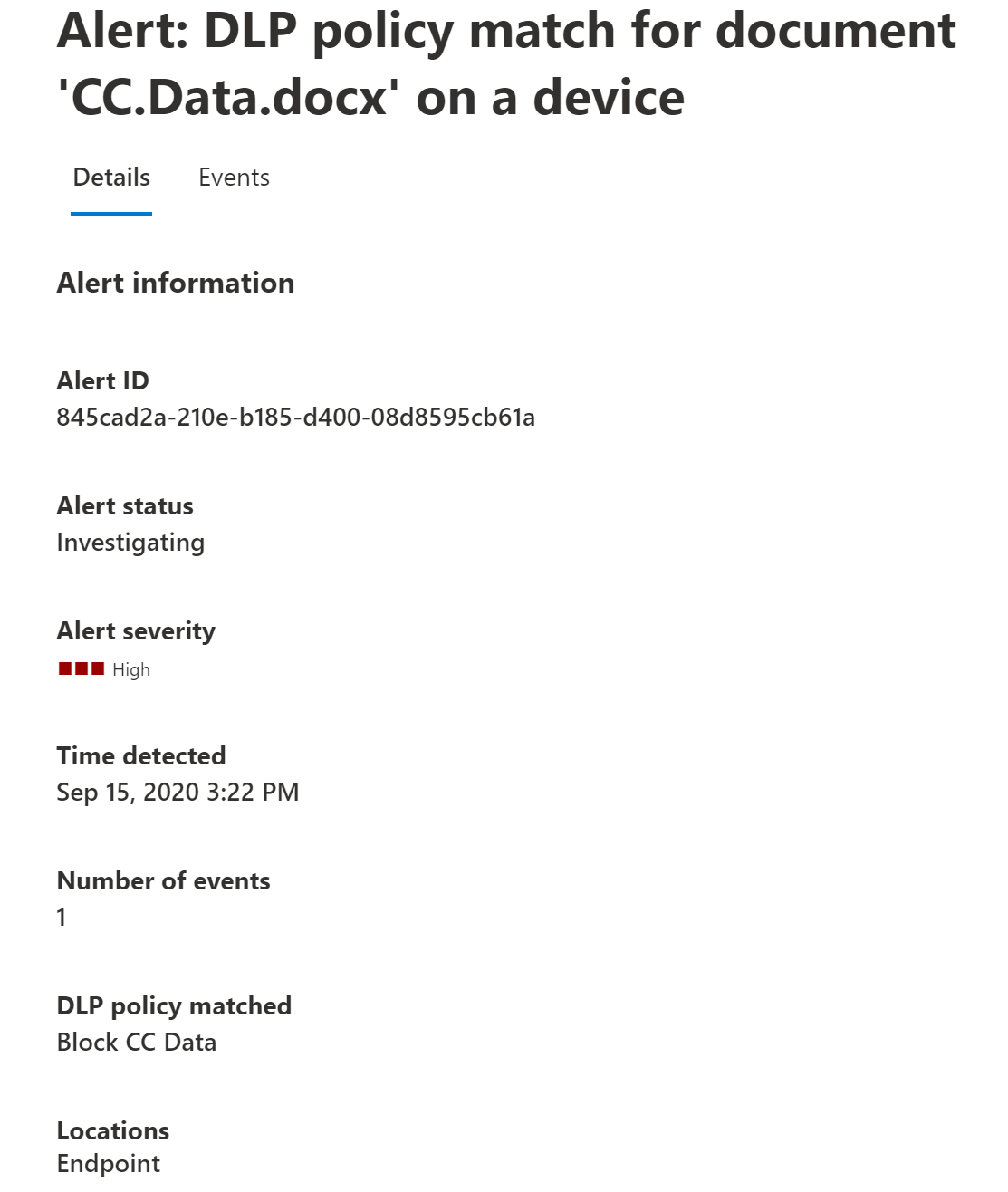

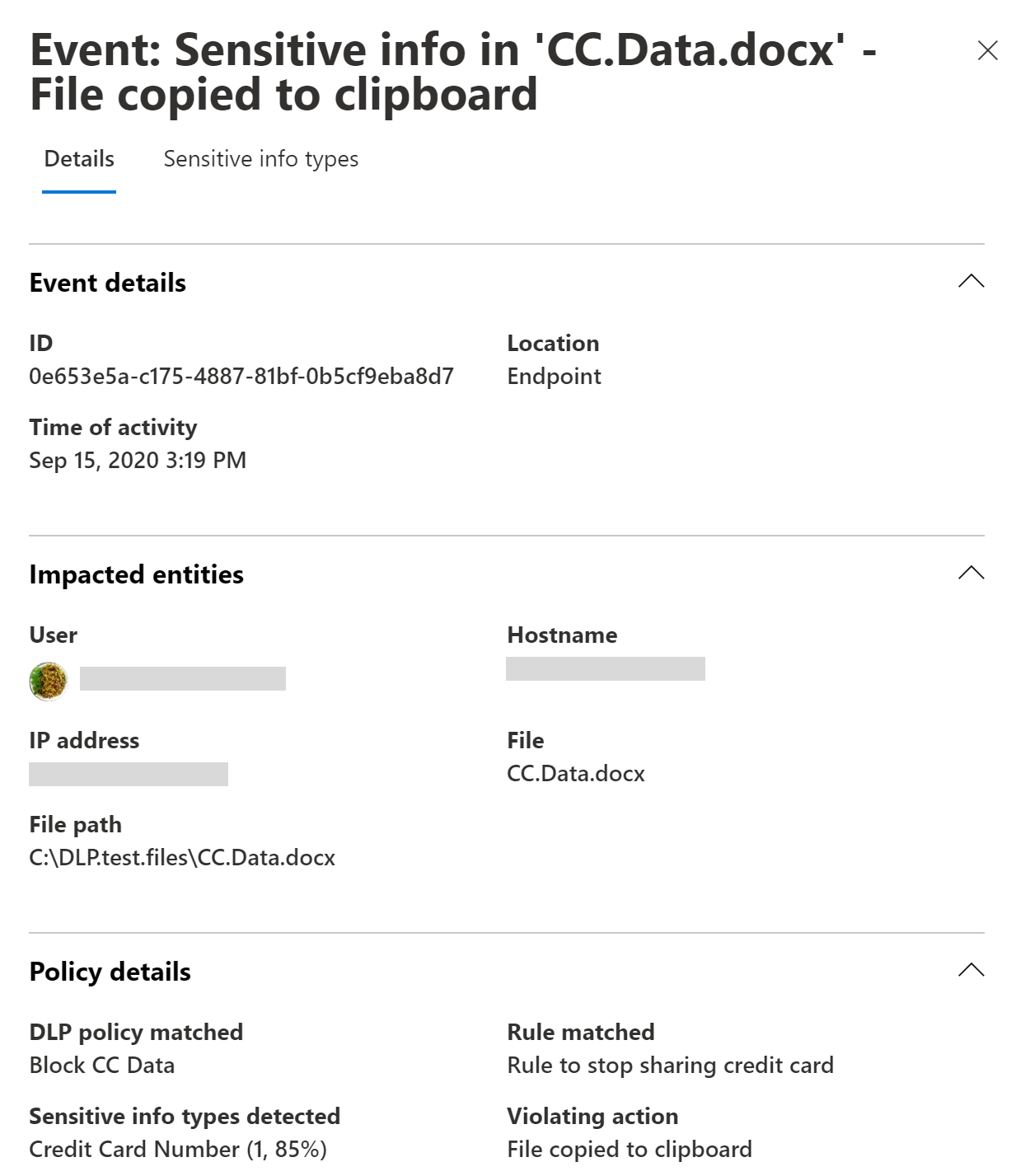

Este es un ejemplo de alertas generadas por coincidencias de directivas y actividades de dispositivos Windows 10.

También puede ver los detalles del evento asociado con metadatos enriquecidos en el mismo panel.

Nota:

Las alertas se generan de forma diferente para los correos electrónicos que para los elementos de SharePoint o OneDrive. En SharePoint y OneDrive, DLP examina los elementos existentes, así como los nuevos y genera una alerta cada vez que se encuentra una coincidencia. En Exchange, se examinan nuevos mensajes de correo electrónico y se genera una alerta si hay una coincidencia de directiva. DLP no examina ni coincide con los elementos de correo electrónico existentes anteriormente almacenados en un buzón o archivo.

Para obtener más información sobre las alertas, consulte:

- Alertas en directivas DLP: describe las alertas en el contexto de una directiva DLP.

- Introducción a las alertas de prevención de pérdida de datos: cubre los requisitos previos, permisos y licencias necesarios para las alertas DLP y los detalles de referencia de alertas.

- Crear e implementar directivas de prevención de pérdida de datos: incluye instrucciones sobre la configuración de alertas en el contexto de la creación de una directiva DLP.

- Obtenga información sobre la investigación de alertas de prevención de pérdida de datos: trata los distintos métodos para investigar las alertas DLP.

- Investigar incidentes de pérdida de datos con Microsoft Defender XDR: Cómo investigar alertas DLP en Microsoft Defender portal.

Informes y explorador de actividad DLP

La pestaña Explorador de actividad de la página DLP tiene varios filtros que puede usar para ver eventos DLP. Use esta herramienta para revisar la actividad relacionada con el contenido que contiene información confidencial o tiene etiquetas aplicadas, como las etiquetas que se cambiaron, los archivos se modificaron y coincidieron con una regla.

Puede ver los últimos 30 días de información dlp en el Explorador de actividad mediante estos filtros preconfigurados:

- Actividades DLP de punto de conexión

- Archivos que contienen tipos de información confidencial

- Actividades de salida

- Directivas DLP que detectaron actividades

- Reglas de directiva DLP que detectaron actividades

| Para ver esta información | Seleccionar esta actividad |

|---|---|

| Invalidaciones de usuario | Deshacer regla DLP |

| Elementos que coinciden con una regla DLP | Regla DLP coincidente |

También puede acceder al informe DLP mediante estos cmdlets en PowerShell de cumplimiento de seguridad &.

Use estos cmdlets:

Sin embargo, los informes DLP deben extraer datos de microsoft 365, incluido Exchange. Por este motivo, los siguientes cmdlets para informes DLP están disponibles en Exchange PowerShell. Para usar los cmdlets para estos informes DLP, siga estos pasos:

Use estos cmdlets:

Resumen contextual

Puede ver el texto que rodea el contenido coincidente, como un número de tarjeta de crédito en un evento DLPRuleMatch en el Explorador de actividad.

Los eventos DLPRuleMatch se emparejan con actividades de salida del usuario, como "CopyToClipboard" o "CloudEgress". Deben estar junto a (o al menos muy cerca) entre sí en el Explorador de actividad. Querrá examinar ambos porque la actividad del usuario contiene detalles sobre la directiva coincidente y el evento DLPRuleMatch contiene los detalles sobre el texto que rodea el contenido coincidente.

En el caso del punto de conexión, asegúrese de que ha aplicado KB5016688 para dispositivos Windows 10 y KB5016691 para dispositivos Windows 11 o versiones posteriores.

Para obtener más información, consulte Introducción al explorador de actividad.

Para obtener más información sobre DLP de Microsoft Purview, consulte:

- Obtenga más información sobre la prevención de pérdida de datos en punto de conexión

- Obtenga información sobre la directiva de prevención de pérdida de datos predeterminada en Microsoft Teams (versión preliminar)

- Más información sobre el escáner local de prevención de pérdida de datos

- Obtenga información sobre el Centro de cumplimiento de Microsoft

- Introducción al panel alertas de prevención de pérdida de datos

Para obtener información sobre cómo usar la prevención de pérdida de datos para cumplir con las normativas de privacidad de datos, consulte Implementación de la protección de la información para las regulaciones de privacidad de datos con Microsoft Purview (aka.ms/m365dataprivacy).