Diseño de una arquitectura conceptual con modelos de implementación de nube híbrida y privada

En el caso de las cargas de trabajo clasificadas, los clientes pueden usar los servicios de Azure para proteger las cargas de trabajo de destino a la vez que reducen los riesgos identificados. Azure, gracias a Azure Stack Hub y Azure Stack Edge, puede admitir modelos de implementación de nube privada e híbrida, y es adecuado para muchas cargas de trabajo gubernamentales diferentes que afectan a datos no clasificados y clasificados. En esta unidad se usa la siguiente taxonomía de clasificación de datos: confidencial, secreto y alto secreto. Los datos sin clasificar están fuera de esta taxonomía, ya que no requieren protección adicional. En muchos países o regiones existen esquemas de clasificación de datos similares.

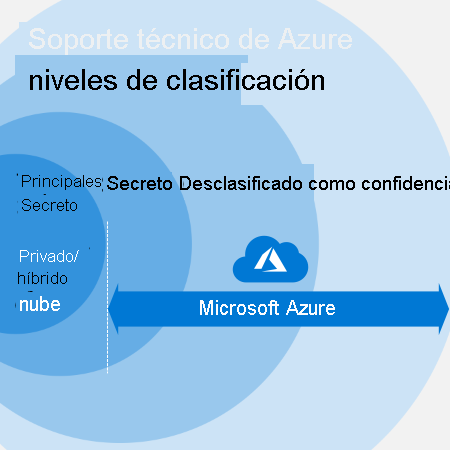

En la infografía se muestran una serie de anillos concéntricos, que corresponden a los niveles de clasificación del Soporte técnico de Azure. El centro del gráfico tiene la etiqueta "Alto secreto — Nube híbrida/privada". El segundo anillo desde el centro tiene la etiqueta "Secreto", el tercer anillo, "Confidencial" y, el cuarto anillo, "Sin clasificar". Una flecha con la etiqueta "Microsoft Azure" expande el segundo, tercer y cuarto anillo (etiquetados como "Secreto", "Confidencial" y "Sin clasificar", respectivamente). Encima de la flecha hay un icono de Microsoft Azure.

Implementación de cargas de trabajo y datos confidenciales

La siguiente lista identifica las tecnologías y los servicios clave que los clientes pueden encontrar útiles al implementar datos confidenciales y cargas de trabajo en Azure:

- Todas las tecnologías recomendadas que se usan para los datos sin clasificar, especialmente servicios como Virtual Network, Microsoft Defender for Cloud y Azure Monitor.

- Las direcciones IP públicas están deshabilitadas, lo que permite solo el tráfico a través de conexiones privadas, incluidas ExpressRoute y la puerta de enlace de red privada virtual (VPN).

- El cifrado de datos en reposo y en tránsito se recomienda con claves administradas por el cliente (CMK) en Azure Key Vault con el respaldo de módulos de seguridad de hardware multiinquilino (HSM) que tienen validación FIPS 140-2, nivel 2.

- Solo se habilitan los servicios que admiten opciones de integración con red virtual. La red virtual de Azure permite a los clientes colocar los recursos de Azure en una red enrutable que no sea de Internet, que luego se puede conectar a la red local del cliente mediante tecnologías VPN. La integración con red virtual proporciona a las aplicaciones web acceso a los recursos de la red virtual.

- Los clientes pueden usar Azure Private Link para acceder a los servicios PaaS de Azure a través de un punto de conexión privado en su red virtual. Este vínculo garantiza que el tráfico entre su red virtual y el servicio viaje a través de la red troncal global de Microsoft, lo que elimina la necesidad de exponer el servicio a la red pública de Internet.

- Caja de seguridad del cliente de Azure permite a los clientes autorizar o denegar solicitudes de acceso con privilegios elevados para los datos de los clientes en escenarios de soporte técnico. Es una extensión del flujo de trabajo Just-In-Time (JIT) que incluye el registro de auditoría completo habilitado.

Con las capacidades públicas de nube multiinquilino de Azure, los clientes pueden lograr el nivel de aislamiento, seguridad y confianza necesario para almacenar datos confidenciales. Los clientes deben usar Microsoft Defender for Cloud y Azure Monitor para obtener visibilidad sobre los entornos de Azure, incluida la posición de seguridad.

Implementación de cargas de trabajo y datos secretos

La siguiente lista identifica las tecnologías y los servicios clave que los clientes pueden encontrar útiles al implementar datos secretos y cargas de trabajo en Azure:

- Todas las tecnologías recomendadas que se usan para los datos confidenciales.

- Use HSM administrado de Azure Key Vault, que proporciona un HSM de un solo inquilino totalmente administrado y de alta disponibilidad como un servicio que usa HSM con la validación FIPS 140-2, nivel 3. Cada instancia de HSM administrado está enlazada a un dominio de seguridad independiente que controla el cliente y que está aislado criptográficamente de instancias que pertenecen a otros clientes.

- Azure Dedicated Host proporciona servidores físicos que pueden hospedar una o varias máquinas virtuales de Azure, y que están dedicados a una suscripción de Azure. Los clientes pueden aprovisionar hosts dedicados en una región, zona de disponibilidad y dominio de error. Después, pueden colocar las máquinas virtuales directamente en hosts dedicados mediante la configuración que mejor se adapte a sus necesidades. Dedicated Host proporciona aislamiento de hardware en el nivel de servidor físico, lo que permite a los clientes colocar sus máquinas virtuales de Azure en un servidor físico aislado y dedicado que ejecuta solo las cargas de trabajo de su organización para cumplir los requisitos de cumplimiento corporativo.

- Las redes FPGA aceleradas basadas en SmartNIC de Azure permiten a los clientes descargar redes de host en hardware dedicado, lo que permite la tunelización para redes virtuales, seguridad y equilibrio de carga. La descarga del tráfico a un chip dedicado impide ataques de canal lateral en la CPU principal.

- La informática confidencial de Azure ofrece cifrado de datos mientras están en uso, lo que garantiza que los datos siempre están bajo control del cliente. Los datos están protegidos dentro de un entorno de ejecución de confianza basado en hardware (TEE, también conocido como enclave) y no hay ninguna manera de ver los datos o las operaciones desde fuera de este enclave.

- El acceso a la máquina virtual (VM) Just-In-Time (JIT) se puede usar para bloquear el tráfico entrante a las máquinas virtuales de Azure mediante la creación de reglas de grupo de seguridad de red (NSG). El cliente selecciona los puertos de la máquina virtual en los que se bloqueará el tráfico entrante. Cuando un usuario solicita acceso a una máquina virtual, Microsoft Defender for Cloud comprueba que este tiene permisos de control de acceso basado en rol (RBAC).

Para alojar los datos secretos en la nube pública multiinquilino de Azure, los clientes pueden implementar más tecnologías y servicios encima de las que ya usan para los datos confidenciales. También pueden limitar sus servicios a los que proporcionan aislamiento suficiente. Estos servicios ofrecen opciones de aislamiento en tiempo de ejecución y admiten el cifrado de datos en reposo. Usan claves administradas por el cliente en HSM de un solo inquilino dedicados que solo están bajo el control de cliente.

Implementación de cargas de trabajo y datos de alto secreto

La siguiente lista identifica los productos clave que los clientes pueden encontrar útiles al implementar datos de alto secreto y cargas de trabajo en Azure:

- Use todas las tecnologías recomendadas para los datos de alto secreto.

- Azure Stack Hub permite a los clientes ejecutar cargas de trabajo con la misma arquitectura y API que en Azure, a la vez que tienen una red aislada físicamente para sus datos de clasificación más altos.

- Azure Stack Edge admite el almacenamiento y el procesamiento de los datos de clasificación más altos, pero también permite a los clientes cargar la información o los modelos resultantes directamente en Azure. Este enfoque crea una ruta de acceso para el uso compartido de información entre dominios que facilita y hace más seguros.

- Azure Stack Hub táctico aborda las implementaciones perimetrales tácticas para una conectividad limitada o sin conectividad, requisitos totalmente móviles, condiciones difíciles que requieren soluciones de carácter militar, etcétera.

- Los módulos de seguridad de hardware (HSM) proporcionados por el usuario permiten a los clientes almacenar sus claves de cifrado, y otros secretos en HSM implementados localmente y que controlan únicamente los clientes.

Puede que el alojamiento de los datos de alto secreto requiera un entorno desconectado, que es lo que proporciona Azure Stack Hub. Azure Stack Hub puede funcionar desconectado de Azure o Internet. Aunque las redes "aisladas" no aumentan necesariamente la seguridad, muchos gobiernos pueden ser reacios a almacenar datos clasificados de este modo en un entorno conectado a Internet. Azure ofrece una gama incomparable de modelos de implementación de nube pública, privada e híbrida para abordar las preocupaciones de cada cliente en relación con el control de sus datos.

Ahora, vamos a revisar la información que ha obtenido con una prueba de conocimientos.