Solución de problemas de un extremo a otro de los objetos y atributos de Microsoft Entra Connect

Este artículo está diseñado para establecer una práctica común sobre cómo solucionar problemas de sincronización en Microsoft Entra ID. Este método se aplica a situaciones en las que un objeto o atributo no se sincroniza con Azure Active AD y no muestra ningún error en el motor de sincronización, en los registros del Visor de aplicaciones o en los registros de Microsoft Entra. Es fácil perderse en los detalles si no hay ningún error obvio. Sin embargo, mediante el uso de procedimientos recomendados, puede aislar el problema y proporcionar información para Soporte técnico de Microsoft ingenieros.

A medida que aplique este método de solución de problemas al entorno, con el tiempo podrá realizar los pasos siguientes:

- Solución de problemas de la lógica del motor de sincronización de un extremo a otro.

- Resuelva los problemas de sincronización de forma más eficaz.

- Identifique los problemas más rápidamente mediante la predicción del paso en el que se producirán.

- Identifique el punto de partida para revisar los datos.

- Determine la resolución óptima.

Los pasos que se proporcionan aquí comienzan en el nivel local de Active Directory y avanzan hacia Microsoft Entra ID. Estos pasos son la dirección más común de la sincronización. Sin embargo, los mismos principios se aplican a la dirección inversa (por ejemplo, para la escritura diferida de atributos).

Requisitos previos

Para comprender mejor este artículo, lea primero los siguientes artículos de requisitos previos para comprender mejor cómo buscar un objeto en orígenes diferentes (AD, AD CS, MV, etc.) y comprender cómo comprobar los conectores y el linaje de un objeto.

- Microsoft Entra Connect: Cuentas y permisos

- Solución de problemas de un objeto que no se sincroniza con Microsoft Entra ID

- Solución de problemas de sincronización de objetos con Microsoft Entra Connect Sync

Procedimientos de solución de problemas incorrectos

La marca DirSyncEnabled de Microsoft Entra ID controla si el inquilino está preparado para aceptar la sincronización de objetos de AD local. Hemos visto que muchos clientes tienen el hábito de deshabilitar DirSync en el inquilino mientras solucionan problemas de sincronización de objetos o atributos. Es fácil desactivar la sincronización de directorios mediante la ejecución del siguiente cmdlet de PowerShell:

Set-MsolDirSyncEnabled -EnableDirSync $false "Please DON'T and keep reading!"

Nota:

Los módulos de PowerShell de Azure AD y MSOnline están en desuso a partir del 30 de marzo de 2024. Para obtener más información, lea la actualización de desuso. Después de esta fecha, la compatibilidad con estos módulos se limita a la ayuda de migración al SDK de PowerShell de Microsoft Graph y a las correcciones de seguridad. Los módulos en desuso seguirán funcionando hasta el 30 de marzo de 2025.

Se recomienda migrar a Microsoft Graph PowerShell para interactuar con Microsoft Entra ID (anteriormente Azure AD). Para obtener preguntas comunes sobre la migración, consulte las Preguntas más frecuentes sobre la migración. Nota: Las versiones 1.0.x de MSOnline pueden experimentar interrupciones después del 30 de junio de 2024.

Sin embargo, esto puede ser catastrófico porque desencadena una operación back-end compleja y larga para transferir SoA de Active Directory local a Microsoft Entra ID/Exchange Online para todos los objetos sincronizados en el inquilino. Esta operación es necesaria para convertir cada objeto de DirSyncEnabled a solo nube y limpiar todas las propiedades de sombra sincronizadas desde AD local (por ejemplo, ShadowUserPrincipalName y ShadowProxyAddresses). En función del tamaño del inquilino, esta operación puede tardar más de 72 horas. Además, no es posible predecir cuándo finalizará la operación. Nunca use este método para solucionar un problema de sincronización, ya que esto provocará daños adicionales y no solucionará el problema. Se le impedirá volver a habilitar DirSync hasta que se complete esta operación de deshabilitación. Además, después de volver a habilitar DirSync, AADC debe volver a coincidir con todos los objetos locales con objetos Microsoft Entra existentes. Este proceso puede ser perjudicial.

Los únicos escenarios en los que se admite este comando para deshabilitar DirSync son los siguientes:

- Está retirando el servidor de sincronización local y quiere seguir administrando las identidades completamente desde la nube en lugar de desde las identidades híbridas.

- Tiene algunos objetos sincronizados en el inquilino que desea mantener como solo en la nube en Microsoft Entra ID y quitar de AD local de forma permanente.

- Actualmente usa un atributo personalizado como SourceAnchor en AADC (por ejemplo, employeeId) y vuelve a instalar AADC para empezar a usar ms-Ds-Consistency-Guid/ObjectGuid como el nuevo atributo SourceAnchor (o viceversa).

- Tiene algunos escenarios que implican estrategias de migración de inquilinos y buzones de correo de riesgo.

En algunas situaciones, es posible que tenga que detener temporalmente la sincronización o controlar manualmente los ciclos de sincronización de AADC. Por ejemplo, es posible que tenga que detener la sincronización para poder ejecutar un paso de sincronización a la vez. Sin embargo, en lugar de deshabilitar DirSync, solo puede detener el programador de sincronización ejecutando el siguiente cmdlet:

Set-ADSyncScheduler -SyncCycleEnabled $false

Y cuando esté listo, inicie manualmente un ciclo de sincronización mediante la ejecución del siguiente cmdlet:

Start-ADSyncSyncCycle

Glosario

| Acrónimo o abreviatura | Nombre/descripción |

|---|---|

| AADC | Microsoft Entra Connect |

| AADCA | Cuenta de conector de Microsoft Entra |

| AADCS | Espacio del conector de Microsoft Entra |

| AADCS:AttributeA | Atributo 'A' en Microsoft Entra espacio del conector |

| Acl | Access Control Listas (también conocido como permisos ADDS) |

| ADCA | Cuenta del conector de AD |

| ADCS | Espacio del conector de Active Directory |

| ADCS:AttributeA | Atributo 'A' en el espacio del conector de Active Directory |

| ADDS o AD | Servicios de dominio de Active Directory |

| CS | Espacio del conector |

| MV | Metaverso |

| Cuenta de MSOL | Cuenta de conector de AD generada automáticamente (MSOL_########) |

| MV:AttributeA | Atributo 'A' en el objeto Metaverse |

| Soa | Origen de la autoridad |

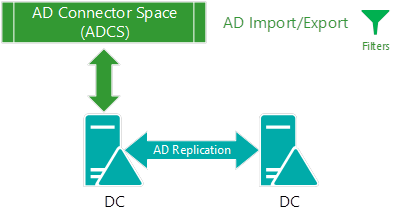

Paso 1: Sincronización entre ADDS y ADCS

Objetivo del paso 1

Determine si el objeto o atributo está presente y es coherente en ADCS. Si puede encontrar el objeto en ADCS y todos los atributos tienen los valores esperados, vaya al paso 2.

Descripción del paso 1

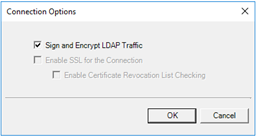

La sincronización entre ADDS y ADCS se produce en el paso de importación y es el momento en que AADC lee desde el directorio de origen y almacena datos en la base de datos. Es decir, cuando los datos se preconfigura en el espacio del conector. Durante una importación diferencial desde AD, AADC solicita todos los cambios nuevos que se produjeron después de una marca de agua de directorio determinada. Esta llamada la inicia AADC mediante el control DirSync de servicios de directorio en el servicio de replicación de Active Directory. Este paso proporciona la última marca de agua como la última importación correcta de AD y proporciona a AD la referencia a un momento dado desde el momento en que se deben recuperar todos los cambios (delta). Una importación completa es diferente porque AADC importará desde AD todos los datos (en el ámbito de sincronización) y, a continuación, marcará como obsoletos (y eliminará) todos los objetos que todavía están en ADCS pero no se importaron desde AD. Todos los datos entre AD y AADC se transfieren a través de LDAP y se cifran de forma predeterminada.

Si la conexión con AD es correcta, pero el objeto o atributo no está presente en ADCS (suponiendo que el dominio o el objeto están en el ámbito de sincronización), lo más probable es que el problema implique permisos ADDS. ADCA requiere permisos de lectura mínimos en el objeto de AD para importar datos a ADCS. De forma predeterminada, la cuenta de MSOL tiene permisos explícitos de lectura y escritura para todas las propiedades de usuario, grupo y equipo. Sin embargo, esta situación podría seguir siendo problemática si se cumplen las condiciones siguientes:

- AADC usa un ADCA personalizado, pero no se le proporcionaron permisos suficientes en AD.

- Una unidad organizativa primaria ha bloqueado la herencia, lo que impide la propagación de permisos desde la raíz del dominio.

- El propio objeto o atributo ha bloqueado la herencia, lo que impide la propagación de permisos.

- El objeto o atributo tiene un permiso Deny explícito que impide que ADCA lo lea.

Solución de problemas de Active Directory

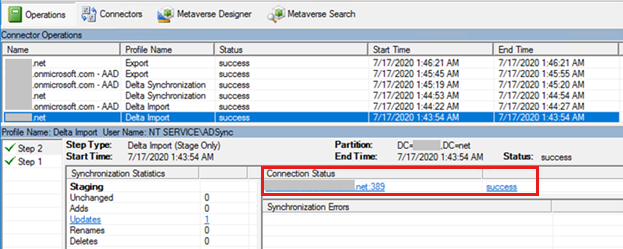

Conectividad con AD

En el Service Manager de sincronización, el paso "Importar desde AD" muestra con qué controlador de dominio se establece contacto en Estado de conexión. Lo más probable es que vea un error aquí cuando haya un problema de conectividad que afecte a AD.

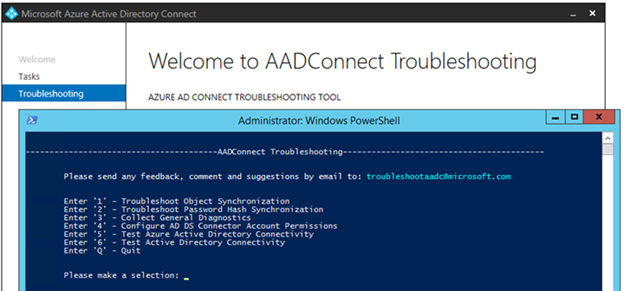

Si tiene que solucionar problemas adicionales de conectividad para AD, especialmente si no se ha producido ningún error en Microsoft Entra servidor connect o si todavía está en proceso de instalar el producto, empiece por usar ADConnectivityTool.

Los problemas de conexión a ADDS tienen las siguientes causas:

- Credenciales de AD no válidas. Por ejemplo, adca ha expirado o la contraseña ha cambiado.

- Error de "búsqueda errónea", que se produce cuando el control DirSync no se comunica con el servicio de replicación de AD, normalmente debido a la fragmentación de paquetes de alta red.

- Error "no-start-ma", que se produce cuando hay problemas de resolución de nombres (DNS) en AD.

- Otros problemas que pueden deberse a problemas de resolución de nombres, problemas de enrutamiento de red, puertos de red bloqueados, alta fragmentación de paquetes de red, sin controladores de dominio grabables disponibles, etc. En tales casos, es probable que tenga que implicar a los equipos de soporte técnico de servicios de directorio o redes para ayudar a solucionar problemas.

Resumen de solución de problemas

- Identifique qué controlador de dominio se usa.

- Use los controladores de dominio preferidos para tener como destino el mismo controlador de dominio.

- Identifique correctamente adca.

- Use ADConnectivityTool para identificar el problema.

- Use la herramienta LDP para intentar enlazar con el controlador de dominio con ADCA.

- Póngase en contacto con Directory Services o con un equipo de soporte técnico de red para ayudarle a solucionar problemas.

Ejecución del solucionador de problemas de sincronización

Después de solucionar problemas de conectividad de AD, ejecute la herramienta Solucionar problemas de sincronización de objetos, ya que esto solo puede detectar las razones más obvias para que un objeto o atributo no se sincronice.

Permisos de AD

La falta de permisos de AD puede afectar a ambas direcciones de la sincronización:

- Al importar de ADDS a ADCS, la falta de permisos puede hacer que AADC omita objetos o atributos para que AADC no pueda obtener actualizaciones ADDS en el flujo de importación. Este error se produce porque ADCA no tiene permisos suficientes para leer el objeto.

- Al exportar de ADCS a ADDS, la falta de permisos genera un error de exportación de "problema de permisos".

Para comprobar los permisos, abra la ventana Propiedades de un objeto de AD, seleccione Seguridad>avanzada y, a continuación, examine las ACL de permitir o denegar del objeto seleccionando el botón Deshabilitar herencia (si la herencia está habilitada). Puede ordenar el contenido de la columna por Tipo para buscar todos los permisos de "denegación". Los permisos de AD pueden variar mucho. Sin embargo, de forma predeterminada, solo puede ver una "ACL de denegación" para "Subsistema de confianza de Exchange". La mayoría de los permisos se marcarán como Permitir.

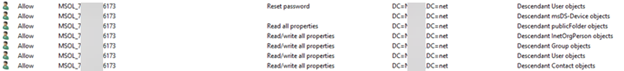

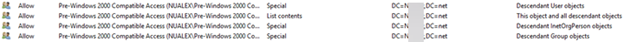

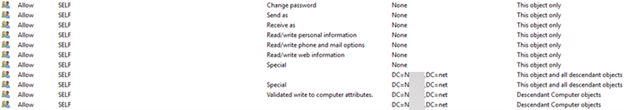

Los siguientes permisos predeterminados son los más relevantes:

Usuarios autenticados

Todos

Cuenta de ADCA o MSOL personalizada

Acceso compatible anterior a Windows 2000

SELF

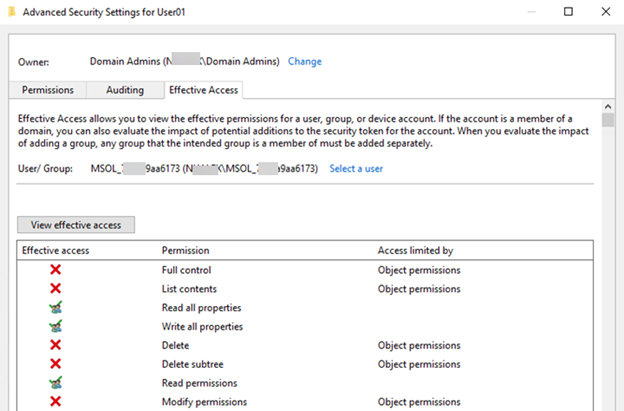

La mejor manera de solucionar problemas de permisos es usar la característica "Acceso efectivo" en la consola Usuarios y equipos de AD . Esta característica comprueba los permisos efectivos de una cuenta determinada (ADCA) en el objeto o atributo de destino que desea solucionar.

Importante

Solucionar problemas de permisos de AD puede ser complicado porque un cambio en las ACL no tiene efecto inmediato. Tenga en cuenta siempre que estos cambios están sujetos a la replicación de AD.

Por ejemplo:

- Asegúrese de realizar los cambios necesarios directamente en el controlador de dominio más cercano (consulte la sección "Conectividad con AD"):

- Espere a que se produzcan las replicación de ADDS.

- Si es posible, reinicie el servicio ADSync para borrar la memoria caché.

Resumen de solución de problemas

- Identifique qué controlador de dominio se usa.

- Use los controladores de dominio preferidos para tener como destino el mismo controlador de dominio.

- Identifique correctamente adca.

- Use la herramienta Configurar permisos de cuenta del conector de AD DS .

- Use la característica "Acceso efectivo" en Usuarios y equipos de AD.

- Use la herramienta LDP para enlazar con el controlador de dominio que tiene ADCA e intente leer el objeto o atributo con errores.

- Agregue temporalmente ADCA a los administradores de empresa o administradores de dominio y reinicie el servicio ADSync.

Importante: No lo use como solución.

- Después de comprobar el problema de permisos, quite ADCA de cualquier grupo con privilegios elevados y proporcione los permisos de AD necesarios directamente a ADCA.

- Engage Directory Services o un equipo de soporte técnico de red para ayudarle a solucionar la situación.

Replicación de AD

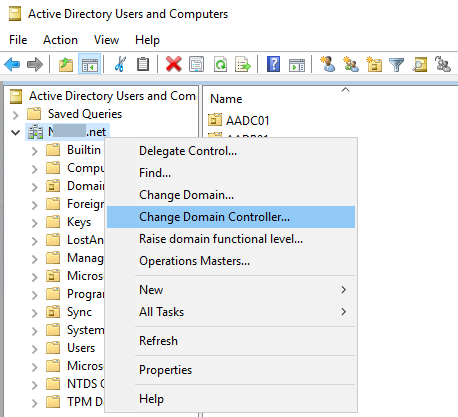

Es menos probable que este problema afecte a Microsoft Entra Connect porque causa problemas mayores. Sin embargo, cuando Microsoft Entra Connect importa datos de un controlador de dominio mediante la replicación retrasada, no importará la información más reciente de AD, lo que provoca problemas de sincronización en los que un objeto o atributo que se creó o cambió recientemente en AD no se sincroniza con Microsoft Entra ID porque no se replicó en el controlador de dominio que Microsoft Entra Connect está contactando. Para comprobar que se trata del problema, compruebe el controlador de dominio que AADC usa para la importación (consulte "Conectividad con AD") y use la consola Usuarios y equipos de AD para conectarse directamente a este servidor (consulte Cambiar controlador de dominio en la siguiente imagen). A continuación, compruebe que los datos de este servidor corresponden a los datos más recientes y si son coherentes con los datos de ADCS respectivos. En esta fase, AADC generará una mayor carga en el controlador de dominio y la capa de red.

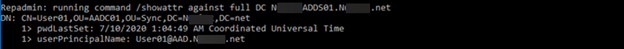

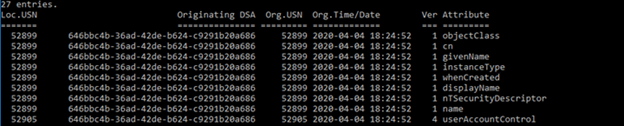

Otro enfoque consiste en usar la herramienta RepAdmin para comprobar los metadatos de replicación del objeto en todos los controladores de dominio, obtener el valor de todos los controladores de dominio y comprobar el estado de replicación entre controladores de dominio:

Valor de atributo de todos los controladores de dominio:

repadmin /showattr * "DC=contoso,DC=com" /subtree /filter:"sAMAccountName=User01" /attrs:pwdLastSet,UserPrincipalName

Metadatos de objetos de todos los controladores de dominio:

repadmin /showobjmeta * "CN=username,DC=contoso,DC=com" > username-ObjMeta.txt

Resumen de replicación de AD

repadmin /replsummary

Resumen de solución de problemas

- Identifique qué controlador de dominio se usa.

- Comparar datos entre controladores de dominio.

- Analice los resultados de RepAdmin.

- Póngase en contacto con Directory Services o con el equipo de soporte técnico de red para ayudar a solucionar el problema.

Cambios de dominio y unidad organizativa, y tipos de objeto o atributos filtrados o excluidos en el conector ADDS

Cambiar el filtrado de dominio o unidad organizativa requiere una importación completa

Tenga en cuenta que incluso si se confirma el filtrado de dominio o unidad organizativa, los cambios realizados en el filtrado de dominios o unidades organizativas solo surten efecto después de ejecutar un paso de importación completo.

Filtrado de atributos con Microsoft Entra aplicación y filtrado de atributos

Un escenario fácil de perder para los atributos que no se sincronizan es cuando Microsoft Entra Connect está configurado con la aplicación Microsoft Entra y la característica de filtrado de atributos. Para comprobar si la característica está habilitada y para qué atributos, realice un informe de diagnóstico general.

Tipo de objeto excluido en la configuración del conector ADDS

Esta situación no se produce normalmente para usuarios y grupos. Sin embargo, si faltan todos los objetos de un tipo de objeto específico en ADCS, puede ser útil examinar qué tipos de objetos están habilitados en la configuración del conector ADDS.

Puede usar el cmdlet Get-ADSyncConnector para recuperar los tipos de objeto habilitados en el conector, como se muestra en la siguiente imagen. A continuación se muestran los tipos de objeto que deben habilitarse de forma predeterminada:

(Get-ADSyncConnector | where Name -eq "Contoso.com").ObjectInclusionListA continuación se muestran los tipos de objeto que deben habilitarse de forma predeterminada:

Nota:

El tipo de objeto publicFolder solo está presente cuando está habilitada la característica Carpeta pública habilitada para correo.

Atributo excluido en ADCS

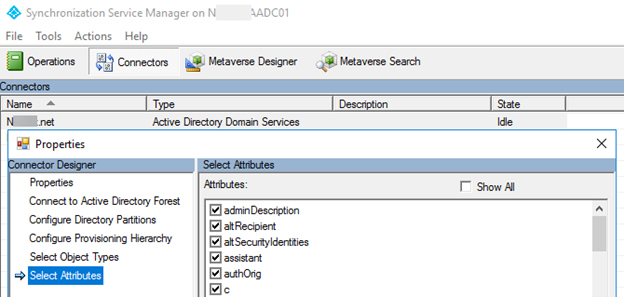

De la misma manera, si falta el atributo para todos los objetos, compruebe si el atributo está seleccionado en el conector de AD.

Para comprobar si hay atributos habilitados en ADDS Connector, use el Administrador de sincronización, como se muestra en la imagen siguiente, o ejecute el siguiente cmdlet de PowerShell:

(Get-ADSyncConnector | where Name -eq "Contoso.com").AttributeInclusionList

Nota:

No se admite la inclusión o exclusión de tipos de objetos o atributos en el Service Manager de sincronización.

Resumen de solución de problemas

- Comprobación de la característica de filtrado de atributos y aplicaciones de Microsoft Entra

- Compruebe que el tipo de objeto está incluido en ADCS.

- Compruebe que el atributo está incluido en ADCS.

- Ejecute una importación completa.

Recursos para el paso 1

Recursos principales:

Get-ADSyncConnectorAccount: identificación de la cuenta de conector correcta usada por AADC

Identificar problemas de conectividad con ADDS

Trace-ADSyncToolsADImport (ADSyncTools): datos de seguimiento que se importan desde ADDS

LDIFDE: volcado de objetos de ADDS para comparar datos entre ADDS y ADCS

LDP: probar la conectividad y los permisos de enlace de AD para leer el objeto en el contexto de seguridad de ADCA

DSACLS: comparación y evaluación de permisos ADDS

Permisos de características >de Set-ADSync<: aplicar permisos predeterminados de AADC en ADDS

RepAdmin: comprobación de los metadatos de objetos de AD y el estado de replicación de AD

Paso 2: Sincronización entre ADCS y MV

Objetivo del paso 2

Este paso comprueba si el objeto o atributo fluye de CS a MV (es decir, si el objeto o atributo se proyecta en el MV). En esta fase, asegúrese de que el objeto está presente o de que el atributo es correcto en ADCS (incluido en el paso 1) y, a continuación, empiece a examinar las reglas de sincronización y el linaje del objeto.

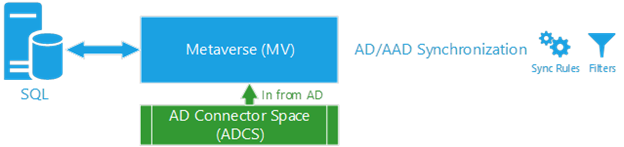

Descripción del paso 2

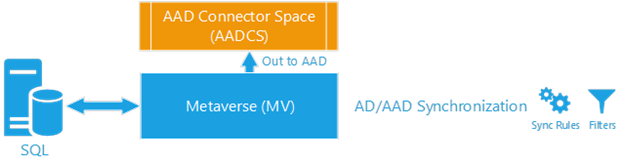

La sincronización entre ADCS y MV se produce en el paso de sincronización delta/completa. En este punto, AADC lee los datos almacenados provisionalmente en ADCS, procesa todas las reglas de sincronización y actualiza el objeto MV correspondiente. Este objeto MV contendrá vínculos CS (o conectores) que apuntan a los objetos CS que contribuyen a sus propiedades y al linaje de reglas de sincronización que se aplicaron en el paso de sincronización. Durante esta fase, AADC genera más carga en las capas de red y SQL Server (o LocalDB).

Solución de problemas de ADCS > MV para objetos

Comprobación de las reglas de sincronización de entrada para el aprovisionamiento

Un objeto que está presente en ADCS pero que falta en MV indica que no había filtros de ámbito en ninguna de las reglas de sincronización de aprovisionamiento que se aplicaron a ese objeto. Por lo tanto, el objeto no se proyectó en MV. Este problema puede producirse si hay reglas de sincronización deshabilitadas o personalizadas.

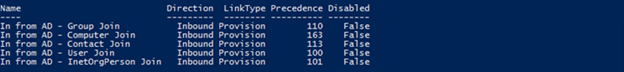

Para obtener una lista de reglas de sincronización de aprovisionamiento de entrada, ejecute el siguiente comando:

Get-ADSyncRule | where {$_.Name -like "In From AD*" -and $_.LinkType -eq "Provision"} | select Name,Direction,LinkType,Precedence,Disabled | ft

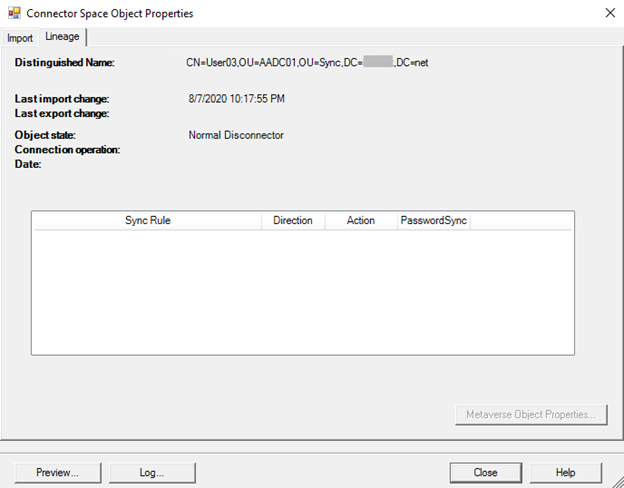

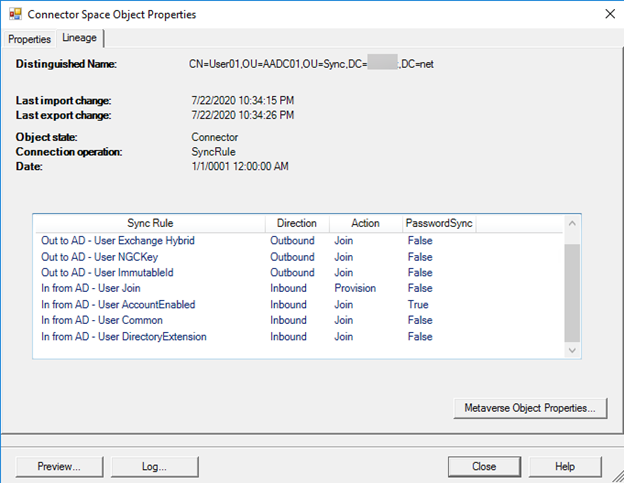

Comprobación del linaje del objeto ADCS

Puede recuperar el objeto con errores de ADCS si busca "DN o Delimitador" en "espacio del conector de Búsqueda". En la pestaña Linaje, probablemente verá que el objeto es un disconnector (sin vínculos a MV) y que el linaje está vacío. Además, compruebe si el objeto tiene algún error, en caso de que haya una pestaña de error de sincronización.

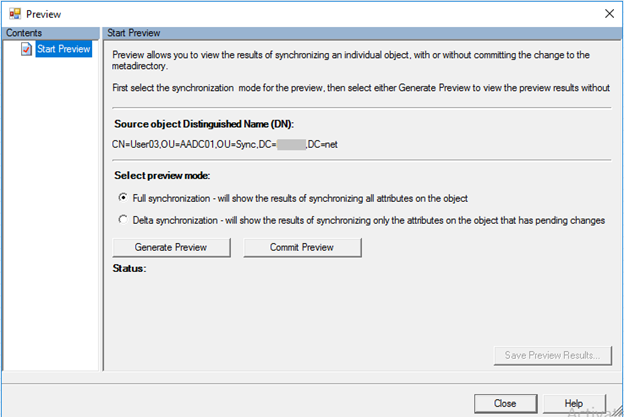

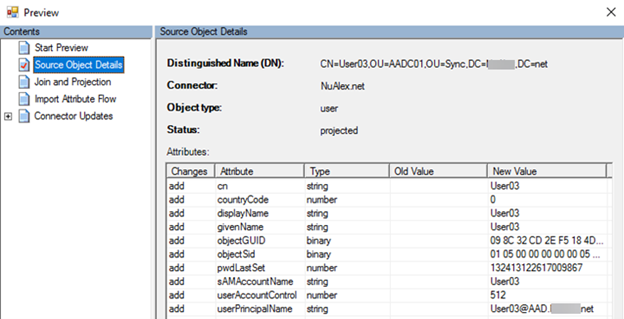

Ejecución de una vista previa en el objeto ADCS

Seleccione PreviewGenerate PreviewCommit Preview Preview (Vista previa >generar versión preliminar> de confirmación) para ver si el objeto está proyectado en MV. Si ese es el caso, un ciclo de sincronización completo debe corregir el problema de otros objetos en la misma situación.

Exportación del objeto a XML

Para un análisis más detallado (o para el análisis sin conexión), puede recopilar todos los datos de base de datos relacionados con el objeto mediante el cmdlet Export-ADSyncObject . Esta información exportada ayudará a determinar qué regla filtra el objeto. En otras palabras, el filtro de ámbito de entrada en las reglas de sincronización de aprovisionamiento impide que el objeto se proyecte en el MV.

Estos son algunos ejemplos de sintaxis Export-ADsyncObject :

Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\Tools\AdSyncTools.psm1"Export-ADsyncObject -DistinguishedName 'CN=TestUser,OU=Sync,DC=Domain,DC=Contoso,DC=com' -ConnectorName 'Domain.Contoso.com'Export-ADsyncObject -ObjectId '{46EBDE97-7220-E911-80CB-000D3A3614C0}' -Source Metaverse -Verbose

Resumen de solución de problemas (objetos)

- Compruebe los filtros de ámbito en las reglas de aprovisionamiento de entrada "In From AD".

- Cree una vista previa del objeto.

- Ejecute un ciclo de sincronización completo.

- Exporte los datos del objeto mediante el script Export-ADSyncObject .

Solución de problemas de ADCS > MV para atributos

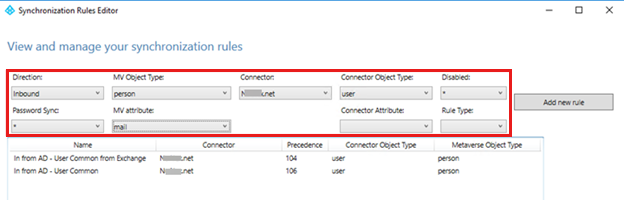

Identificar las reglas de sincronización de entrada y las reglas de transformación del atributo

Cada atributo tiene su propio conjunto de reglas de transformaciones que son responsables de dirigir el valor de ADCS a MV. El primer paso consiste en identificar qué reglas de sincronización contienen la regla de transformación para el atributo que está solucionando problemas.

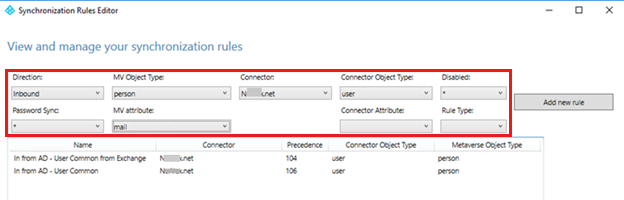

La mejor manera de identificar qué reglas de sincronización tienen una regla de transformación para un atributo determinado es usar las funcionalidades de filtrado integradas de las reglas de sincronización Editor.

Comprobación del linaje del objeto ADCS

Cada conector (o vínculo) entre CS y MV tendrá un linaje que contiene información sobre las reglas de sincronización que se aplican a ese objeto CS. El paso anterior le indicará qué conjunto de reglas de sincronización de entrada (ya sean de aprovisionamiento o de unión) debe estar presente en el linaje del objeto para fluir el valor correcto de ADCS a MV. Al examinar el linaje en el objeto ADCS, podrá determinar si esa regla de sincronización se aplicó al objeto.

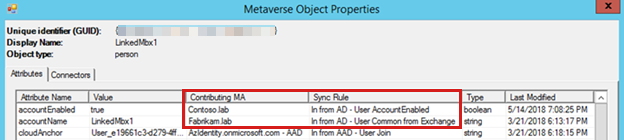

Si hay varios conectores (varios bosques de AD) vinculados al objeto MV, es posible que tenga que examinar las propiedades del objeto metaverso para determinar qué conector está aportando el valor del atributo al atributo que intenta solucionar. Después de identificar el conector, examine el linaje de ese objeto ADCS.

Comprobación de los filtros de ámbito en la regla de sincronización de entrada

Si una regla de sincronización está habilitada pero no está presente en el linaje del objeto, el filtro de ámbito de la regla de sincronización debe filtrar el objeto. Al comprobar los filtros de ámbito de la regla de sincronización, los datos del objeto ADCS y si la regla de sincronización está habilitada o deshabilitada, debe poder determinar por qué no se aplicó esa regla de sincronización al objeto ADCS.

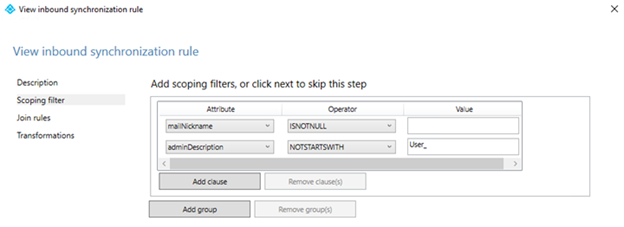

Este es un ejemplo de un filtro de ámbito problemático común de una regla de sincronización responsable de sincronizar las propiedades de Exchange. Si el objeto tiene un valor NULL para mailNickName, ninguno de los atributos de Exchange de las reglas de transformación fluirá a Microsoft Entra ID.

Ejecución de una vista previa en el objeto ADCS

Si no puede determinar por qué falta la regla de sincronización en el linaje del objeto ADCS, ejecute una vista previa mediante Generar vista previa y Confirmar vista previa para una sincronización completa del objeto. Si el atributo se actualiza en el MV y tiene una vista previa, un ciclo de sincronización completo debe corregir el problema de otros objetos en la misma situación.

Exportación del objeto a XML

Para un análisis más detallado o sin conexión, puede recopilar todos los datos de base de datos relacionados con el objeto mediante el script Export-ADSyncObject . Esta información exportada puede ayudarle a determinar qué regla de sincronización o regla de transformación falta en el objeto que impide que el atributo se proyecte en el MV (consulte los ejemplos de Export-ADSyncObject anteriores en este artículo).

Resumen de solución de problemas (para atributos)

- Identifique las reglas de sincronización y las reglas de transformación correctas responsables de fluir el atributo al MV.

- Compruebe el linaje del objeto.

- Compruebe si se han habilitado las reglas de sincronización.

- Compruebe los filtros de ámbito de las reglas de sincronización que faltan en el linaje del objeto.

Solución de problemas avanzada de la canalización de regla de sincronización

Si tiene que depurar aún más el motor de ADSync (también conocido como MiiServer) en términos de procesamiento de reglas de sincronización, puede habilitar el seguimiento etw en el archivo .config (C:\Archivos de programa\Microsoft Azure AD Sync\Bin\miiserver.exe.config). Este método genera un amplio archivo de texto detallado que muestra todo el procesamiento de reglas de sincronización. Sin embargo, puede ser difícil interpretar toda la información. Use este método como último recurso o si está indicado por Soporte técnico de Microsoft.

Recursos para el paso 2

- Interfaz de usuario de Service Manager de sincronización

- Reglas de sincronización Editor

- script de Export-ADsyncObject

- Start-ADSyncSyncCycle -PolicyType Initial

- Seguimiento de ETW SyncRulesPipeline (miiserver.exe.config)

Paso 3: Sincronización entre MV y AADCS

Objetivo del paso 3

En este paso se comprueba si el objeto o atributo fluye de MV a AADCS. En este punto, asegúrese de que el objeto está presente o de que el atributo es correcto en ADCS y MV (descritos en los pasos 1 y 2). A continuación, examine las reglas de sincronización y el linaje del objeto. Este paso es similar al paso 2, en el que se examinó la dirección de entrada de ADCS a MV; sin embargo, en esta fase, nos centraremos en las reglas de sincronización de salida y el atributo que fluye de MV a AADCS.

Descripción del paso 3

La sincronización entre MV y AADCS se produce en el paso de sincronización delta/completa, cuando AADC lee los datos en MV, procesa todas las reglas de sincronización y actualiza el objeto AADCS correspondiente. Este objeto MV contendrá vínculos CS (también conocidos como conectores) que apuntan a los objetos CS que contribuyen a sus propiedades y al linaje de las reglas de sincronización que se aplicaron en el paso de sincronización. En este punto, AADC genera más carga en SQL Server (o localDB) y la capa de red.

Solución de problemas de MV a AADCS para objetos

Comprobación de las reglas de sincronización de salida para el aprovisionamiento

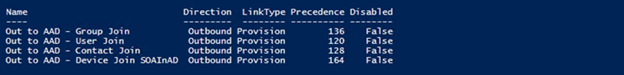

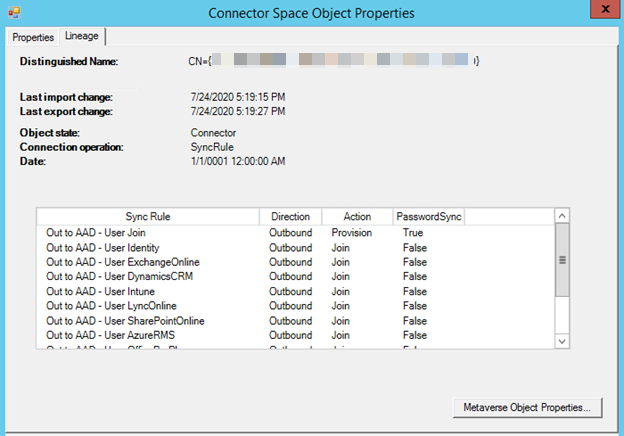

Un objeto que está presente en MV pero que falta en AADCS indica que no había filtros de ámbito en ninguna de las reglas de sincronización de aprovisionamiento que se aplicaron a ese objeto. Por ejemplo, vea las reglas de sincronización "Out to Microsoft Entra ID" que se muestran en la siguiente imagen. Por lo tanto, el objeto no se aprovisionó en AADCS. Este error puede producirse si hay reglas de sincronización deshabilitadas o personalizadas.

Para obtener una lista de reglas de sincronización de aprovisionamiento de entrada, ejecute el siguiente comando:

Get-ADSyncRule | where {$_.Name -like "Out to AAD*" -and $_.LinkType -eq "Provision"} | select Name,Direction,LinkType,Precedence,Disabled | ft

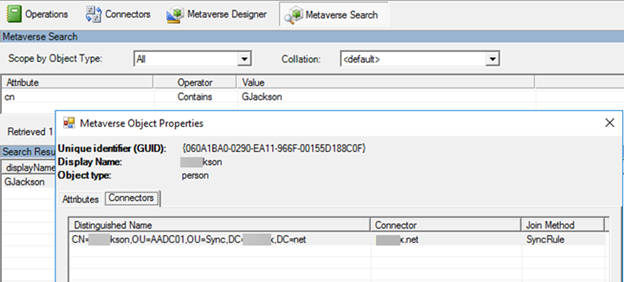

Comprobación del linaje del objeto ADCS

Para recuperar el objeto con errores del mv, use un metaverso Búsqueda y, a continuación, examine la pestaña conectores. En esta pestaña, puede determinar si el objeto MV está vinculado a un objeto AADCS. Además, compruebe si el objeto tiene errores, en caso de que haya una pestaña de error de sincronización.

Si no hay ningún conector AADCS presente, lo más probable es que el objeto se establezca en cloudFiltered=True. Para comprobar si el objeto está filtrado por la nube, examine los atributos mv para los que la regla de sincronización contribuye con el valor cloudFiltered .

Ejecución de una vista previa en el objeto AADCS

Seleccione Vista previa>Generar vista previa>Confirmar una vista previa para determinar si el objeto se conecta a AADCS. Si es así, un ciclo de sincronización completo debe corregir el problema de otros objetos en la misma situación.

Exportación del objeto a XML

Para un análisis más detallado o sin conexión, puede recopilar todos los datos de base de datos relacionados con el objeto mediante el script Export-ADSyncObject . Esta información exportada, junto con la configuración de reglas de sincronización (salientes), puede ayudar a determinar qué regla filtra el objeto y puede determinar qué filtro de ámbito de salida en las reglas de sincronización de aprovisionamiento impide que el objeto se conecte con AADCS.

Estos son algunos ejemplos de sintaxis Export-ADsyncObject :

Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\Tools\AdSyncTools.psm1"Export-ADsyncObject -ObjectId '{46EBDE97-7220-E911-80CB-000D3A3614C0}' -Source Metaverse -VerboseExport-ADsyncObject -DistinguishedName 'CN={2B4B574735713744676B53504C39424D4C72785247513D3D}' -ConnectorName 'Contoso.onmicrosoft.com - AAD'

Solución de problemas de resumen de objetos

- Compruebe los filtros de ámbito en las reglas de aprovisionamiento saliente "Out to Microsoft Entra ID".

- Cree una vista previa del objeto.

- Ejecute un ciclo de sincronización completo.

- Exporte los datos del objeto mediante el script Export-ADSyncObject .

Solución de problemas de MV a AADCS para atributos

Identificar las reglas de sincronización de salida y las reglas de transformación del atributo

Cada atributo tiene su propio conjunto de reglas de transformación que son responsables de fluir el valor de MV a AADCS. Empiece por identificar qué reglas de sincronización contienen la regla de transformación para el atributo que está solucionando problemas.

La mejor manera de identificar qué reglas de sincronización tienen una regla de transformación para un atributo determinado es usar las funcionalidades de filtrado integradas de las reglas de sincronización Editor.

Comprobación del linaje del objeto ADCS

Cada conector (o vínculo) entre CS y MV tendrá un linaje que contiene información sobre las reglas de sincronización aplicadas a ese objeto CS. El paso anterior le indicará qué conjunto de reglas de sincronización de salida (ya sean de aprovisionamiento o de unión a reglas de sincronización) debe estar presente en el linaje del objeto para fluir el valor correcto de MV a AADCS. Al examinar el linaje en el objeto AADCS, puede determinar si esa regla de sincronización se ha aplicado al objeto .

Comprobación de los filtros de ámbito en la regla de sincronización de salida

Si una regla de sincronización está habilitada pero no está presente en el linaje del objeto, debe filtrarse por el filtro de ámbito de la regla de sincronización. Al comprobar la presencia de los filtros de ámbito de la regla de sincronización y los datos del objeto MV y si la regla de sincronización está habilitada o deshabilitada, debe poder determinar por qué no se aplicó esa regla de sincronización al objeto AADCS.

Ejecución de una vista previa en el objeto AADCS

Si determina por qué falta la regla de sincronización en el linaje del objeto ADCS, ejecute una vista previa que use Generar vista previa y Confirmar vista previa para una sincronización completa del objeto. Si el atributo se actualiza en el MV con una vista previa, un ciclo de sincronización completo debe corregir el problema de otros objetos en la misma situación.

Exportación del objeto a XML

Para un análisis más detallado o sin conexión, puede recopilar todos los datos de base de datos relacionados con el objeto mediante el script "Export-ADSyncObject". Esta información exportada, junto con la configuración de reglas de sincronización (salientes), puede ayudarle a determinar qué regla de sincronización o regla de transformación falta en el objeto que impide que el atributo fluya a AADCS (consulte los ejemplos anteriores de "Export-ADSyncObject").

Resumen de solución de problemas de atributos

- Identifique las reglas de sincronización y las reglas de transformación correctas que son responsables de fluir el atributo a AADCS.

- Compruebe el linaje del objeto.

- Compruebe que las reglas de sincronización están habilitadas.

- Compruebe los filtros de ámbito de las reglas de sincronización que faltan en el linaje del objeto.

Solución de problemas de la canalización de regla de sincronización

Si tiene que depurar aún más el motor de ADSync (también conocido como MiiServer) en términos de procesamiento de reglas de sincronización, puede habilitar el seguimiento etw en el archivo .config (C:\Archivos de programa\Microsoft Azure AD Sync\Bin\miiserver.exe.config). Este método genera un amplio archivo de texto detallado que muestra todo el procesamiento de reglas de sincronización. Sin embargo, puede ser difícil interpretar toda la información. Use este método solo como último recurso o si está indicado por Soporte técnico de Microsoft.

Recursos

- Interfaz de usuario de Service Manager de sincronización

- Reglas de sincronización Editor

- script de Export-ADsyncObject

- Start-ADSyncSyncCycle -PolicyType Initial

- Seguimiento de ETW SyncRulesPipeline (miiserver.exe.config)

Paso 4: Sincronización entre AADCS y AzureAD

Objetivo del paso 4

Esta fase compara el objeto AADCS con el objeto correspondiente aprovisionado en Microsoft Entra ID.

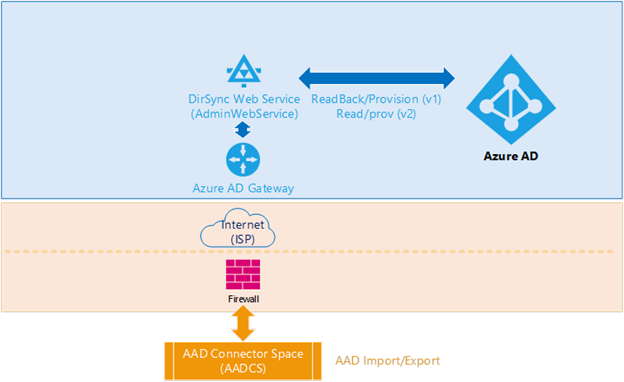

Descripción del paso 4

Varios componentes y procesos implicados en la importación y exportación de datos hacia y desde Microsoft Entra ID pueden causar los siguientes problemas:

- Conectividad a Internet

- Firewalls internos y conectividad ISP (por ejemplo, tráfico de red bloqueado)

- Puerta de enlace de Microsoft Entra delante del servicio web DirSync (también conocido como punto de conexión AdminWebService)

- La API de servicios web de DirSync

- El servicio de directorio Microsoft Entra Core

Afortunadamente, los problemas que afectan a estos componentes suelen generar un error en los registros de eventos que Soporte técnico de Microsoft pueden realizar un seguimiento. Por lo tanto, estos problemas están fuera del ámbito de este artículo. Sin embargo, todavía hay algunas cuestiones "silenciosas" que se pueden examinar.

Solución de problemas de AADCS

Varios servidores AADC activos que se exportan a Microsoft Entra ID

En un escenario común en el que los objetos de Microsoft Entra ID voltear los valores de atributo de un lado a otro, hay más de un servidor Microsoft Entra Connect activo y uno de estos servidores pierde el contacto con el AD local, pero sigue conectado a Internet y puede exportar datos a Microsoft Entra ID. Por lo tanto, cada vez que este servidor "obsoleto" importa un cambio de Microsoft Entra ID en un objeto sincronizado realizado por el otro servidor activo, el motor de sincronización revierte ese cambio en función de los datos obsoletos de AD que se encuentra en ADCS. Un síntoma típico en este escenario es que se realiza un cambio en AD que se sincroniza con Microsoft Entra ID, pero el cambio se revierte al valor original unos minutos más tarde (hasta 30 minutos). Para mitigar rápidamente este problema, vuelva a los servidores o máquinas virtuales antiguos que se hayan retirado y compruebe si el servicio ADSync todavía se está ejecutando.

Atributo móvil con DirSyncOverrides

Cuando el Administración usa el módulo de PowerShell MSOnline o AzureAD, o si el usuario va a Office Portal y actualiza el atributo Mobile, el número de teléfono actualizado se sobrescribirá en AzureAD a pesar de que el objeto se sincroniza desde AD local (también conocido como DirSyncEnabled).

Junto con esta actualización, Microsoft Entra ID también establece un DirSyncOverrides en el objeto para marcar que este usuario tiene el número de teléfono móvil "sobrescrito" en Microsoft Entra ID. A partir de este momento, cualquier actualización del atributo móvil que se origine en el entorno local se omitirá porque este atributo ya no se administrará mediante AD local.

Para obtener más información sobre la característica BypassDirSyncOverrides y cómo restaurar la sincronización de mobile y otros atributos de Mobile de Microsoft Entra ID a Active Directory local, consulte Uso de la característica BypassDirSyncOverrides de un inquilino de Microsoft Entra.

Los cambios de UserPrincipalName no se actualizan en Microsoft Entra ID

Si el atributo UserPrincipalName no se actualiza en Microsoft Entra ID, mientras que otros atributos se sincronizan según lo esperado, es posible que una característica denominada SynchronizeUpnForManagedUsers no esté habilitada en el inquilino. Este escenario se produce con frecuencia.

Antes de agregar esta característica, las actualizaciones del UPN que provenían del entorno local después de que el usuario se aprovisionase en Microsoft Entra ID y se asignara una licencia se omitían "silenciosamente". Un administrador tendría que usar MSOnline o Azure AD PowerShell para actualizar el UPN directamente en Microsoft Entra ID. Una vez actualizada esta característica, las actualizaciones de UPN fluirán a Microsoft Entra independientemente de si el usuario tiene licencia (administrada).

Nota:

Una vez habilitada, esta característica no se puede deshabilitar.

Las actualizaciones de UserPrincipalName funcionarán si el usuario NO tiene licencia. Sin embargo, sin la característica SynchronizeUpnForManagedUsers, UserPrincipalName cambia después de aprovisionar al usuario y se le asigna una licencia que NO se actualizará en Microsoft Entra ID. Tenga en cuenta que Microsoft no deshabilita esta característica en nombre del cliente.

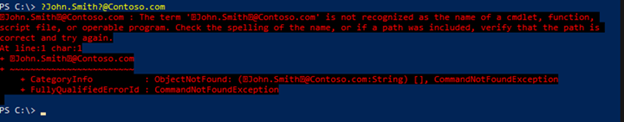

Caracteres no válidos y elementos internos de ProxyCalc

Los problemas que implican caracteres no válidos que no producen ningún error de sincronización son más problemáticos en los atributos UserPrincipalName y ProxyAddresses debido al efecto en cascada en el procesamiento de ProxyCalc que descartará silenciosamente el valor sincronizado desde AD local. Esta situación se produce de la siguiente manera:

El UserPrincipalName resultante en Microsoft Entra ID será el dominio inicial MailNickName o CommonName @ (at). Por ejemplo, en lugar de John.Smith@Contoso.com, userPrincipalName en Microsoft Entra ID podría convertirse smithj@Contoso.onmicrosoft.com en porque hay un carácter invisible en el valor de UPN de AD local.

Si un ProxyAddress contiene un carácter de espacio, ProxyCalc lo descartará y generará automáticamente una dirección de correo electrónico basada en MailNickName en el dominio inicial. Por ejemplo, "SMTP: John.Smith@Contoso.com" no aparecerá en Microsoft Entra ID porque contiene un carácter de espacio después de los dos puntos.

Un UserPrincipalName que incluya un carácter de espacio o un ProxyAddress que incluya un carácter invisible provocará el mismo problema.

Para solucionar problemas de un carácter no válido en UserPrincipalName o ProxyAddress, examine el valor almacenado en el AD local desde un LDIFDE o PowerShell exportado a un archivo. Un truco fácil para detectar un carácter invisible es copiar el contenido del archivo exportado y, a continuación, pegarlo en una ventana de PowerShell. El carácter invisible se reemplazará por un signo de interrogación (?), como se muestra en el ejemplo siguiente.

Atributo ThumbnailPhoto (KB4518417)

Hay un error general que después de sincronizar ThumbnailPhoto de AD por primera vez, ya no se puede actualizar, lo que solo es cierto parcialmente.

Normalmente, thumbnailphoto en Microsoft Entra ID se actualiza continuamente. Sin embargo, se produce un problema si la imagen actualizada ya no se recupera de Microsoft Entra ID por la carga de trabajo o asociado correspondiente (por ejemplo, EXO o SfBO). Este problema provoca la falsa impresión de que la imagen no se sincronizó desde AD local a Microsoft Entra ID.

Pasos básicos para solucionar problemas de ThumbnailPhoto

Asegúrese de que la imagen está almacenada correctamente en AD y no supera el límite de tamaño de 100 KB.

Compruebe la imagen en el Portal de cuentas o use Get-AzureADUserThumbnailPhoto porque estos métodos leen ThumbnailPhoto directamente desde Microsoft Entra ID.

Si thumbnailPhoto de AD (o AzureAD) tiene la imagen correcta pero no es correcta en otros servicios en línea, es posible que se apliquen las condiciones siguientes:

- El buzón del usuario contiene una imagen HD y no acepta imágenes de baja resolución de Microsoft Entra thumbnailPhoto. La solución consiste en actualizar directamente la imagen del buzón del usuario.

- La imagen de buzón del usuario se actualizó correctamente, pero sigue viendo la imagen original. La solución consiste en esperar al menos seis horas para ver la imagen actualizada en Office 365 Portal de usuarios o en el Azure Portal.

Recursos adicionales

- Solución de problemas de errores durante la sincronización

- Solución de problemas de sincronización de objetos con Microsoft Entra Connect Sync

- Solución de problemas de un objeto que no se sincroniza con Microsoft Entra ID

- Microsoft Entra Connect Single Object Sync

Ponte en contacto con nosotros para obtener ayuda

Si tiene preguntas o necesita ayuda, cree una solicitud de soporte o busque consejo en la comunidad de Azure. También puede enviar comentarios sobre el producto con los comentarios de la comunidad de Azure.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de