Información general: Acceso entre inquilinos con id. externa de Microsoft Entra

Las organizaciones de Microsoft Entra pueden usar la configuración de acceso entre inquilinos de External ID para administrar cómo colaboran con otras organizaciones de Microsoft Entra y con otras nubes de Microsoft Azure a través de la colaboración B2B y la conexión directa B2B. La configuración de acceso entre inquilinos proporciona un control granular sobre cómo las organizaciones externas de Microsoft Entra colaboran con usted (acceso de entrada) y cómo colaboran los usuarios con organizaciones externas de Microsoft Entra (acceso saliente). Esta configuración también le permite confiar en la autenticación multifactor (MFA) y las notificaciones de dispositivo (notificaciones de compatibilidad y notificaciones de unión a Microsoft Entra híbrido) de otras organizaciones de Microsoft Entra.

En este artículo se describe la configuración de acceso entre inquilinos, que se usa para administrar la colaboración B2B y la conexión directa B2B con organizaciones externas de Microsoft Entra, incluidas las nubes de Microsoft. Hay más opciones de configuración disponibles para la colaboración B2B con identidades que no son de Microsoft Entra (por ejemplo, identidades sociales o cuentas externas no administradas por TI). Esta configuración de colaboración externa incluye opciones para restringir el acceso de los usuarios invitados, especificar quién puede invitar a invitados y permitir o bloquear dominios.

Importante

Microsoft comenzó a trasladar a los clientes que utilizan configuraciones de acceso entre inquilinos a un nuevo modelo de almacenamiento el 30 de agosto de 2023. Es posible que observe una entrada en sus registros de auditoría que le informa que su configuración de acceso entre inquilinos se actualizó a medida que la tarea automatizada migra su configuración. Durante un breve período mientras se procesa la migración, no podrá realizar cambios en la configuración. Si no puede realizar un cambio, espere unos instantes e intente el cambio de nuevo. Una vez que se complete la migración, ya no tendrá un límite de 25 kb de espacio de almacenamiento y no habrá más límites en la cantidad de socios que puede agregar.

Administración del acceso externo con la configuración de entrada y salida

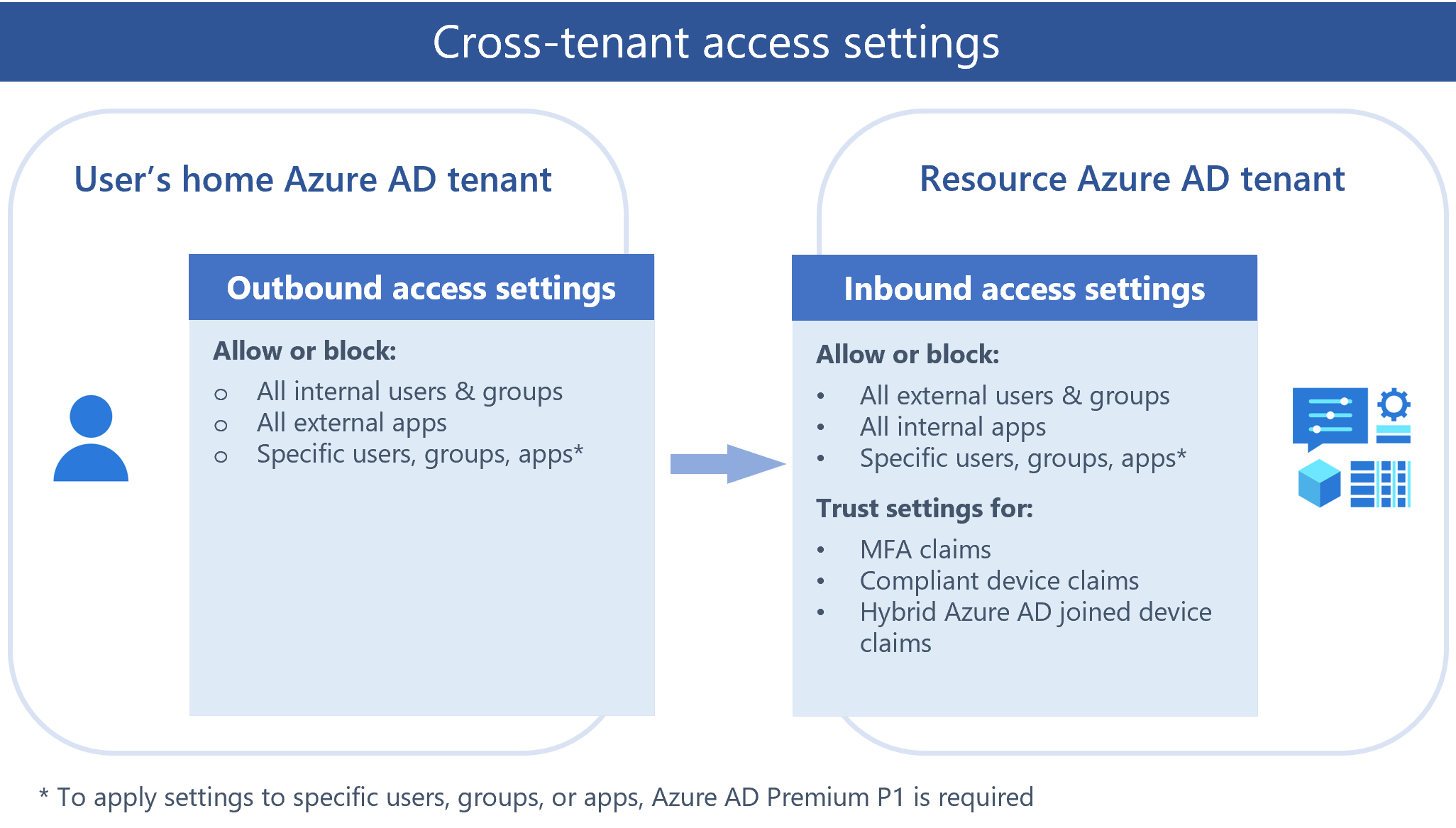

La configuración de acceso entre inquilinos con identidades externas administra la forma en la que colabora con otras organizaciones de Microsoft Entra. Esta configuración determina tanto el nivel de acceso de entrada a los recursos que tienen los usuarios de las organizaciones de Microsoft Entra externas, como el nivel de acceso de salida que tienen los usuarios a las organizaciones externas.

En el diagrama siguiente se muestra la configuración de acceso de entrada y salida entre inquilinos. El inquilino de recursos de Microsoft Entra es el inquilino que contiene los recursos que se van a compartir. En el caso de la colaboración B2B, el inquilino de recursos es el inquilino que invita (por ejemplo, el inquilino corporativo al que desea invitar a los usuarios externos). El inquilino principal del usuario de Microsoft Entra es el inquilino en el que se administran los usuarios externos.

De forma predeterminada, la colaboración B2B con otras Microsoft Entra está habilitada y la conexión directa B2B está bloqueada. Pero la siguiente configuración de administración completa le permite administrar ambas características.

La configuración de acceso saliente controla si los usuarios pueden acceder a los recursos de una organización externa. Puede aplicar esta configuración a todos los usuarios o especificar usuarios, grupos y aplicaciones concretos.

La configuración del acceso de entrada controla si los usuarios de organizaciones externas de Microsoft Entra pueden acceder a los recursos de su organización. Puede aplicar esta configuración a todos los usuarios o especificar usuarios, grupos y aplicaciones concretos.

La configuración de confianza (entrante) determina si las directivas de acceso condicional confiarán en la autenticación multifactor (MFA), el dispositivo compatible y las notificaciones de dispositivos unidos a Microsoft Entra híbrido de una organización externa si sus usuarios ya han cumplido estos requisitos en sus inquilinos principales. Por ejemplo, cuando se configuran las opciones de confianza para confiar en MFA, las directivas de MFA se siguen aplicando a usuarios externos, pero los usuarios que ya han completado MFA en sus inquilinos principales no tendrán que volver a completar MFA en el inquilino.

Configuración predeterminada

La configuración predeterminada de acceso entre inquilinos se aplica a todas las organizaciones de Microsoft Entra externas al inquilino, excepto a aquellas para las que ha configurado la configuración de la organización. Puede cambiar la configuración predeterminada, pero la configuración predeterminada inicial para la colaboración B2B y la conexión directa B2B es la siguiente:

B2B collaboration: Todos sus usuarios internos están habilitados para la colaboración B2B de manera predeterminada. Esta opción significa que los usuarios pueden invitar a invitados externos para acceder a los recursos y se pueden invitar a organizaciones externas como invitados. MFA y las notificaciones de dispositivos de otras organizaciones de Microsoft Entra no son de confianza.

Conexión directa B2B: no se establece ninguna relación de confianza de conexión directa B2B de forma predeterminada. Microsoft Entra ID bloquea todas las funcionalidades de conexión directa B2B entrante y saliente para todos los inquilinos de Microsoft Entra externos.

Configuración organizativa: De manera predeterminada, no se agrega ninguna organización a la configuración de la organización. Esto significa que todas las organizaciones externas de Microsoft Entra están habilitadas para la colaboración B2B con su organización.

Sincronización entre inquilinos: en la sincronización entre inquilinos, los usuarios de otros inquilinos no se sincronizan en su inquilino.

Los comportamientos descritos anteriormente se aplican a la colaboración B2B con otros inquilinos de Microsoft Entra en la misma nube de Microsoft Azure. En escenarios entre nubes, la configuración predeterminada funciona un poco diferente. Consulte la configuración de la nube de Microsoft más adelante en este artículo.

Configuración de la organización

Para configurar opciones específicas de la organización, agregue una organización y modifique la configuración de entrada y salida de esa organización. La configuración de la organización tiene prioridad sobre la configuración predeterminada.

Colaboración B2B: para la colaboración B2B con otras organizaciones de Microsoft Entra, puede usar la configuración de acceso entre inquilinos para administrar la colaboración B2B entrante y saliente y el acceso de ámbito a usuarios, grupos y aplicaciones específicos. Puede establecer una configuración predeterminada que se aplique a todas las organizaciones externas y, a continuación, crear configuraciones individuales específicas de la organización según sea necesario. Mediante la configuración de acceso entre inquilinos, también puede confiar en la autenticación multifactor (MFA) y las notificaciones de dispositivo (notificaciones de compatibilidad y notificaciones de unión a Microsoft Entra híbrido) de otras organizaciones de Microsoft Entra.

Sugerencia

Se recomienda excluir a los usuarios externos de la directiva de registro de MFA de Protección de identidad si va a confiar en la MFA para usuarios externos. Cuando ambas directivas están presentes, los usuarios externos no podrán satisfacer los requisitos de acceso.

Conexión directa B2B: para esta conexión, use la configuración de la organización para configurar una relación de confianza mutua con otra organización de Microsoft Entra. Tanto la organización como la organización externa deben habilitar mutuamente la conexión directa B2B mediante la configuración de las opciones de acceso entre inquilinos entrantes y salientes.

Puede usar la configuración de colaboración externa para limitar quién puede invitar a usuarios externos, permitir o bloquear dominios específicos de B2B y establecer restricciones en el acceso de los usuarios invitados al directorio.

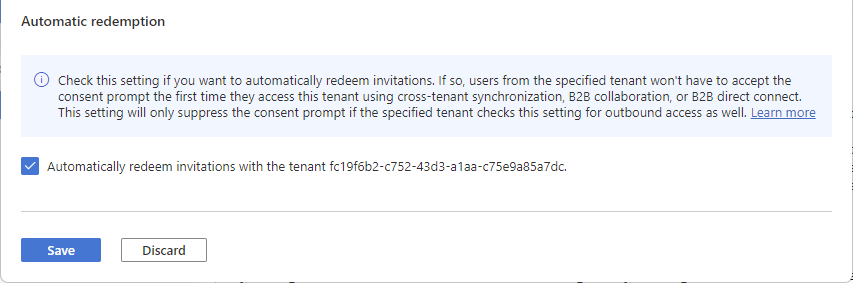

Configuración de canje automático

La configuración de canje automático es de tipo de confianza organizativa de entrada y salida. De este modo, se canjean automáticamente invitaciones a fin de que los usuarios no tengan que aceptar el aviso de consentimiento la primera vez que acceden al inquilino de destino o al recurso. Esta configuración es una casilla con el siguiente nombre:

- Canjee automáticamente las invitaciones con el inquilino<inquilino>

Comparación de la configuración en diferentes escenarios

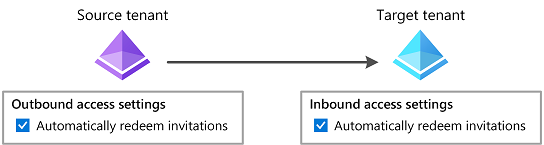

La configuración de canje automático se aplica a la sincronización entre inquilinos, la colaboración B2B y la conexión directa B2B en las situaciones siguientes:

- Cuando los usuarios se crean en un inquilino de destino mediante la sincronización entre inquilinos.

- Cuando los usuarios se agregan a un inquilino de recursos mediante la colaboración B2B.

- Cuando los usuarios acceden a los recursos de un inquilino de recursos mediante la conexión directa B2B.

En la tabla siguiente se muestra la comparación de esta configuración habilitada en los distintos escenarios:

| Elemento | Sincronización entre inquilinos | Colaboración B2B | Conexión directa B2B |

|---|---|---|---|

| Configuración de canje automático | Obligatorio | Opcionales | Opcionales |

| Los usuarios reciben un correo electrónico de invitación de colaboración B2B | No | No | N/D |

| Los usuarios deben aceptar un mensaje de consentimiento | No | N.º | No |

| Los usuarios reciben un correo electrónico de notificación de colaboración B2B | No | Sí | N/D |

Esta configuración no afecta a las experiencias de consentimiento de la aplicación. Para más información, consulte Experiencia de consentimiento para aplicaciones en Microsoft Entra ID. Esta configuración no es compatible con algunas organizaciones en distintos entornos de nube de Microsoft, como Azure Commercial y Azure Government.

¿Cuándo se suprime la solicitud de consentimiento?

La configuración de canje automático solo suprimirá la solicitud de consentimiento y el correo electrónico de invitación si el inquilino de inicio u origen (salida) y el inquilino de destino o recurso (entrada) comprueban esta configuración.

En la tabla siguiente se muestra el comportamiento de la solicitud de consentimiento para los usuarios del inquilino de origen cuando se comprueba la configuración de canje automático para distintas combinaciones de configuración de acceso entre inquilinos.

| Inquilino de inicio u origen | Inquilino de recurso o destino | Comportamiento de solicitud de consentimiento para usuarios de inquilinos de origen |

|---|---|---|

| Outbound | Entrante | |

| Suprimida | ||

| No suprimida | ||

| No suprimida | ||

| No suprimida | ||

| Entrante | Outbound | |

| No suprimida | ||

| No suprimida | ||

| No suprimida | ||

| No suprimida |

Para configurar esta opción mediante Microsoft Graph, consulte la API de actualización crossTenantAccessPolicyConfigurationPartner. Para obtener información sobre cómo crear una experiencia de incorporación propia, consulte Administrador de invitaciones de colaboración B2B.

Para obtener más información, consulte Configuración de sincronización entre inquilinos, Configuración del acceso entre inquilinos para la Colaboración B2B, Configuración de acceso entre inquilinos para la Conexión directa B2B.

Canje configurable

Con el canje configurable, se puede personalizar el orden de los proveedores de identidades con los que los usuarios invitados podrán iniciar sesión cuando acepten la invitación. Se puede habilitar la característica y especificar el orden de canje en la pestaña Orden de canje.

Cuando un usuario invitado selecciona el vínculo Aceptar invitación de un correo electrónico de invitación, Microsoft Entra ID canjea automáticamente la invitación basándose en el orden de canje predeterminado. Al cambiar el orden del proveedor de identidades en la nueva pestaña Orden de canje, el nuevo orden invalidará el orden de canje predeterminado.

Los proveedores de identidades principales y los proveedores de identidades de reserva se encuentran en la pestaña Orden de canje.

Los proveedores de identidades principales son los que tienen federaciones con otros orígenes de autenticación. Los proveedores de identidades de reserva son los que se usan cuando un usuario no coincide con un proveedor de identidades principal.

Los proveedores de identidades de reserva pueden ser una cuenta de Microsoft (MSA), un código de acceso de un solo uso de correo electrónico o ambos. No es posible deshabilitar ambos proveedores de identidades de reserva, pero sí se pueden deshabilitar todos los proveedores de identidades principales y solo usar proveedores de identidades de reserva para opciones de canje.

A continuación se muestran las limitaciones conocidas de la característica:

Si un usuario de Microsoft Entra ID que tiene una sesión de inicio de sesión único (SSO) existente se autentica mediante un código de acceso de un solo uso (OTP) de correo electrónico, deberá elegir Usar otra cuenta y volver a escribir su nombre de usuario para desencadenar el flujo de OTP. De lo contrario, el usuario recibirá un error que indica que la cuenta no existe en el inquilino de recursos.

Si los usuarios invitados solo pueden usar el código de acceso de un solo uso de correo electrónico para canjear una invitación, en ese momento se les bloqueará el uso de SharePoint. Esto es específico de los usuarios de Microsoft Entra ID que canjean a través de OTP. Todos los demás usuarios no se verán afectados.

En escenarios en los que un usuario tiene el mismo correo electrónico en sus cuentas de Microsoft Entra ID y Microsoft, incluso después de que el administrador haya deshabilitado la cuenta de Microsoft como método de canje, se le pedirá al usuario que elija entre usar su cuenta de Microsoft Entra ID o su cuenta de Microsoft. Si elige la cuenta de Microsoft, se permitirá como opción de canje aunque esté deshabilitada.

Federación directa para dominios comprobados de Microsoft Entra ID

La federación del proveedor de identidades SAML/WS-Fed (federación directa) ahora es compatible con los dominios comprobados de Microsoft Entra ID. Esta característica permite configurar una federación directa con un proveedor de identidades externo para un dominio comprobado en Microsoft Entra.

Nota:

Asegúrese de que el dominio no se compruebe en el mismo inquilino en el que esté intentando configurar la Federación directa. Una vez que haya configurado una federación directa, configure la preferencia de canje del inquilino y mueva el proveedor de identidades SAML/WS-Fed a través de Microsoft Entra ID a través de la nueva configuración de acceso entre inquilinos de canje configurable.

Cuando el usuario invitado canjee la invitación, verá una pantalla de consentimiento tradicional y, a continuación, se le redirigirá a la página Mis aplicaciones. Si entra en el perfil de usuario de este usuario de Federación directa en el inquilino de recursos, observará que el usuario ahora se canjea con federación externa siendo el emisor.

Impedir que los usuarios B2B canjeen una invitación mediante cuentas Microsoft

Ya es posible impedir que los usuarios invitados B2B canjeen su invitación mediante cuentas Microsoft. Esto significa que cualquier nuevo usuario invitado B2B usará el código de acceso de un solo uso de correo electrónico como proveedor de identidades de reserva y no podrá canjear una invitación con sus cuentas de Microsoft existentes o se le pida que cree una nueva cuenta de Microsoft. Para ello, deshabilite las cuentas de Microsoft en los proveedores de identidades de reserva de la configuración de orden de canje.

Tenga en cuenta que, en un momento dado, deberá haber un proveedor de identidades de reserva habilitado. Esto significa que si se desean deshabilitar cuentas de Microsoft, se tendrá que habilitar el código de acceso de un solo uso de correo electrónico. Los usuarios invitados existentes que hayan iniciado sesión con cuentas de Microsoft seguirán haciendo uso durante los inicios de sesión posteriores. Tendrá que restablecer su estado de canje para que se aplique esta configuración.

Configuración de la sincronización entre inquilinos

La configuración de la sincronización entre inquilinos es de tipo organizativa únicamente de entrada para permitir que el administrador de un inquilino de origen sincronice los usuarios en un inquilino de destino. Esta configuración es una casilla con el nombre Permitir que los usuarios se sincronicen en este inquilino especificado en el inquilino de destino. Esta configuración no afecta a las invitaciones B2B creadas mediante otros procesos, como la invitación manual o la administración de derechos de Microsoft Entra.

Para configurar este valor mediante Microsoft Graph, vea la API de actualización crossTenantIdentitySyncPolicyPartner. Para obtener más información, vea Configuración de la sincronización entre inquilinos.

Restricciones de inquilino

Con la configuración de restricciones de inquilino, puede controlar los tipos de cuentas externas que los usuarios pueden usar en los dispositivos que administra, entre los que se incluyen:

- Cuentas que los usuarios han creado en inquilinos desconocidos.

- Cuentas que las organizaciones externas han proporcionado a los usuarios para que puedan acceder a los recursos de esa organización.

Se recomienda configurar las restricciones de inquilino para no permitir estos tipos de cuentas externas y usar la colaboración B2B en su lugar. La colaboración B2B le ofrece la posibilidad de:

- Usar el acceso condicional y forzar la autenticación multifactor para los usuarios de colaboración B2B.

- Administración de los accesos entrantes y salientes.

- Finalizar las sesiones y las credenciales cuando cambie el estado de empleo de un usuario de colaboración B2B o sus credenciales se infringen.

- Usar los registros de inicio de sesión para ver detalles sobre el usuario de colaboración B2B.

Las restricciones de inquilino son independientes de otras opciones de acceso entre inquilinos, por lo que cualquier configuración de entrada, salida o confianza que haya configurado no afectará a las restricciones de inquilino. Para obtener más información sobre cómo configurar las restricciones de inquilino, consulte Configuración de restricciones de inquilino V2.

Configuración de la nube de Microsoft

La configuración de la nube de Microsoft le permite colaborar con organizaciones de diferentes nubes de Microsoft Azure. Con la configuración de la nube de Microsoft, puede establecer una colaboración B2B mutua entre las nubes siguientes:

- Nube comercial de Microsoft Azure y Microsoft Azure Government

- Nube comercial Microsoft Azure y Microsoft Azure operado por 21Vianet (operado por 21Vianet)

Nota:

Microsoft Azure Government incluye las nubes Office GCC-High y DoD.

Para configurar la colaboración B2B, ambas organizaciones configuran sus opciones de nube de Microsoft para habilitar la nube del socio. Así, cada organización usa el Id. de inquilino del socio para buscar y agregar al socio a su configuración organizativa. Desde ahí, cada organización puede permitir que la configuración de acceso entre inquilinos predeterminada se aplique al socio, o bien puede configurar opciones de entrada y salida específicas de cada socio. Después de establecer la colaboración B2B con un socio en otra nube, podrá hacer lo siguiente:

- Use la colaboración B2B para invitar a un usuario del inquilino del socio a acceder a los recursos de su organización, incluidas las aplicaciones de línea de negocio web, las aplicaciones SaaS y los sitios, documentos y archivos de SharePoint Online.

- Use la colaboración B2B para compartir contenido de Power BI con un usuario del inquilino asociado.

- Aplique directivas de acceso condicional al usuario de colaboración B2B y opte por confiar en la autenticación multifactor o en las notificaciones del dispositivo (notificaciones compatibles y notificaciones unidas a Microsoft Entra híbrido) que vienen del inquilino principal del usuario.

Nota:

No se admite la conexión directa B2B para la colaboración con inquilinos de Microsoft Entra en otra nube de Microsoft.

Para conocer los pasos de configuración, consulte Configuración de la nube de Microsoft para la colaboración B2B.

Configuración predeterminada en escenarios entre nubes

Para colaborar con un inquilino de socio en una nube de Microsoft Azure diferente, ambas organizaciones deben habilitar mutuamente la colaboración B2B entre sí. El primer paso es habilitar la nube del socio en la configuración entre inquilinos. Al habilitar por primera vez otra nube, la colaboración B2B se bloquea para todos los inquilinos de esa nube. Debe agregar el inquilino con el que desea colaborar a la configuración de la organización y, en ese momento, la configuración predeterminada solo entrará en vigor para ese inquilino. Puede permitir que la configuración predeterminada permanezca en vigor o puede modificar la configuración de la organización para el inquilino.

Consideraciones importantes

Importante

Cambiar la configuración de entrada o salida predeterminada para bloquear el acceso podría bloquear el acceso crítico para la empresa existente a las aplicaciones de su organización u organizaciones asociadas. Asegúrese de usar las herramientas que se describen en este artículo y consulte con las partes interesadas del negocio para identificar el acceso necesario.

Para configurar las opciones de acceso entre inquilinos en Azure Portal, necesitará una cuenta con un rol de administrador global, administrador de seguridad o un rol personalizado que haya definido.

Para configurar valores de confianza o aplicar opciones de acceso a usuarios, grupos o aplicaciones específicos, necesitará una licencia Microsoft Entra ID Premium P1. Se requiere la licencia en el inquilino que configure. En el caso de la conexión directa B2B, donde se requiere una relación de confianza mutua con otra organización de Microsoft Entra, necesitará una licencia de Microsoft Entra ID Premium P1 en ambos inquilinos.

La configuración de acceso entre inquilinos se usa para administrar la colaboración B2B y conexión directa B2B con otras organizaciones de Microsoft Entra. Para la colaboración B2B con identidades que no son de Microsoft Entra (por ejemplo, identidades sociales o cuentas externas no administradas por TI), use configuración de colaboración externa. La configuración de colaboración externa incluye opciones de colaboración B2B para restringir el acceso de los usuarios invitados, especificar quién puede invitar a invitados y permitir o bloquear dominios.

Si desea aplicar la configuración de acceso a usuarios, grupos o aplicaciones específicos de una organización externa, deberá ponerse en contacto con la organización para obtener información antes de realizar la configuración. Obtenga sus identificadores de objeto de usuario, identificadores de objeto de grupo o identificadores de aplicación (identificadores de aplicación cliente o identificadores de aplicación de recursos) para que pueda tener como destino la configuración correctamente.

Sugerencia

Es posible que pueda encontrar los identificadores de aplicación de las aplicaciones en organizaciones externas mediante la comprobación de los registros de inicio de sesión. Consulte la sección Identificación de los inicios de sesión entrantes y salientes.

La configuración de acceso que configure para usuarios y grupos debe coincidir con la configuración de acceso de las aplicaciones. No se permiten configuraciones en conflicto y verá mensajes de advertencia si intenta configurarlas.

Ejemplo 1: si bloquea el acceso a todos los usuarios y grupos externos, también se debe bloquear el acceso a todas las aplicaciones.

Ejemplo 2: si permite el acceso a todos los usuarios (o usuarios o grupos específicos), se le impedirá bloquear todo el acceso a aplicaciones externas; se debe permitir el acceso a al menos una aplicación.

Si desea permitir la conexión directa B2B con una organización externa y las directivas de acceso condicional requieren MFA, debe configurar los valores de confianza para que las directivas de acceso condicional acepten notificaciones de MFA de la organización externa.

Si bloquea el acceso a todas las aplicaciones de manera predeterminada, los usuarios no podrán leer correos electrónicos cifrados con Microsoft Rights Management Service (también conocido como Cifrado de mensajes de Office 365 u OME). Para evitar este problema, se recomienda configurar las opciones de salida para permitir que los usuarios accedan a este identificador de aplicación: 00000012-0000-0000-c000-000000000000. Si esta es la única aplicación que permite, el acceso a todas las demás aplicaciones se bloqueará de manera predeterminada.

Roles personalizados para administrar la configuración de acceso entre inquilinos

La configuración de acceso entre inquilinos se puede administrar con roles personalizados definidos por su organización. Esto le permite definir sus propios roles de ámbito preciso para administrar la configuración de acceso entre inquilinos en lugar de usar uno de los roles integrados para la administración. Su organización puede definir roles personalizados para administrar la configuración de acceso entre inquilinos. Esto le permite crear sus propios roles de ámbito preciso para administrar la configuración de acceso entre inquilinos en lugar de usar roles integrados para la administración.

Roles personalizados recomendados

Administrador de acceso entre inquilinos

Este rol puede administrar todos los valores en la configuración de acceso entre inquilinos, incluida la configuración predeterminada y basada en la organización. Este rol debe asignarse a los usuarios que necesiten administrar todos los valores en la configuración de acceso entre inquilinos.

Busque la lista de acciones recomendadas para este rol a continuación.

| Acciones |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/allowedCloudEndpoints/update |

| microsoft.directory/crossTenantAccessPolicy/basic/update |

| microsoft.directory/crossTenantAccessPolicy/default/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/default/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/default/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/default/tenantRestrictions/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/partners/create |

| microsoft.directory/crossTenantAccessPolicy/partners/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/partners/delete |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/basic/update |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/create |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/tenantRestrictions/update |

Lector de acceso entre inquilinos

Este rol puede leer todos los valores en la configuración de acceso entre inquilinos, incluida la configuración predeterminada y basada en la organización. Este rol debe asignarse a los usuarios que solo necesitan revisar los valores en la configuración de acceso entre inquilinos, pero no administrarlos.

Busque la lista de acciones recomendadas para este rol a continuación.

| Acciones |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

Administrador de asociados de acceso entre inquilinos

Este rol puede administrar todo lo relacionado con los asociados y leer la configuración predeterminada. Este rol debe asignarse a los usuarios que necesiten administrar la configuración basada en la organización, pero que no puedan cambiar la configuración predeterminada.

Busque la lista de acciones recomendadas para este rol a continuación.

| Acciones |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/basic/update |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bDirectConnect/update |

| microsoft.directory/crossTenantAccessPolicy/partners/create |

| microsoft.directory/crossTenantAccessPolicy/partners/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/partners/delete |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/basic/update |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/create |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/tenantRestrictions/update |

Protección de acciones administrativas de acceso entre inquilinos

Las acciones que modifican la configuración de acceso entre inquilinos se consideran acciones protegidas y se pueden proteger además con directivas de acceso condicional. Para obtener más información y pasos de configuración, consulte Acciones protegidas.

Identificación de los inicios de sesión entrantes y salientes

Hay varias herramientas disponibles para ayudarle a identificar el acceso que necesitan los usuarios y asociados antes de establecer la configuración de acceso entrante y saliente. Para asegurarse de que no quita el acceso que necesitan los usuarios y asociados, debe examinar el comportamiento de inicio de sesión actual. Realizar este paso preliminar ayudará a evitar la pérdida de acceso deseado para los usuarios finales y los usuarios asociados. Sin embargo, en algunos casos estos registros solo se conservan durante 30 días, por lo que se recomienda encarecidamente que hable con las partes interesadas del negocio para asegurarse de que no se pierde el acceso necesario.

Script de PowerShell de actividad de inicio de sesión entre inquilinos

Para revisar la actividad de inicio de sesión de usuario asociada a inquilinos externos, use el script de PowerShell de actividad de inicio de sesión de usuario entre inquilinos. Por ejemplo, para ver todos los eventos de inicio de sesión disponibles para la actividad de entrada (los usuarios externos que acceden a recursos en el inquilino local) y la actividad saliente (los usuarios locales que acceden a recursos de un inquilino externo), ejecute el siguiente comando:

Get-MSIDCrossTenantAccessActivity -SummaryStats -ResolveTenantId

La salida es un resumen de todos los eventos de inicio de sesión disponibles para la actividad entrante y saliente, enumerados por identificador de inquilino externo y nombre de inquilino externo.

Script de PowerShell de registros de inicio de sesión

Para determinar el acceso de los usuarios a organizaciones externas de Microsoft Entra, use el cmdlet Get-MgAuditLogSignIn del SDK de PowerShell de Microsoft Graph para ver los datos de los registros de inicio de sesión de los últimos 30 días. Por ejemplo, ejecute el siguiente comando:

#Initial connection

Connect-MgGraph -Scopes "AuditLog.Read.All"

Select-MgProfile -Name "beta"

#Get external access

$TenantId = "<replace-with-your-tenant-ID>"

Get-MgAuditLogSignIn -Filter "ResourceTenantId ne '$TenantID'" -All:$True |

Group-Object ResourceTenantId,AppDisplayName,UserPrincipalName |

Select-Object count,@{n='Ext TenantID/App User Pair';e={$_.name}}

La salida es una lista de inicios de sesión salientes iniciados por los usuarios en aplicaciones en inquilinos externos.

Azure Monitor

Si su organización se suscribe al servicio de Azure Monitor, use el libro actividad de acceso entre inquilinos (disponible en la galería de libros de supervisión en Azure Portal) para explorar visualmente los inicios de sesión entrantes y salientes durante períodos de tiempo más largos.

Sistemas de administración de eventos e información de seguridad (SIEM)

Si su organización exporta los registros de inicio de sesión a un sistema de administración de eventos e información de seguridad (SIEM), puede recuperar la información necesaria del sistema SIEM.

Identificación de cambios en la configuración del acceso entre inquilinos

Los registros de auditoría de Microsoft Entra capturan toda la actividad en torno a los cambios y la actividad en la configuración del acceso entre inquilinos. Para auditar los cambios en la configuración del acceso entre inquilinos, use la categoríaCrossTenantAccessSettings para filtrar toda la actividad y mostrar los cambios realizados en la configuración del acceso entre inquilinos.

Pasos siguientes

Configuración del acceso entre inquilinos para la colaboración B2BConfiguración de la configuración de acceso entre inquilinos para la Conexión directa B2B