Implementación de una VM de F5 BIG-IP Virtual Edition en Azure

En este tutorial, aprenderá a implementar BIG-IP Virtual Edition (VE) en infraestructura como servicio (IaaS) de Azure. Al final del tutorial tendrá:

- Una máquina virtual (VM) de BIG-IP para modelar una prueba de concepto de acceso híbrido seguro (SHA)

- Una instancia de almacenamiento provisional para probar nuevas revisiones y actualizaciones del sistema BIG-IP

Mas información: Proteger aplicaciones heredadas con Microsoft Entra ID

Requisitos previos

No es necesario tener experiencia ni conocimientos previos acerca de BIG-IP de F5. Sin embargo, se recomienda revisar la terminología estándar del sector en el glosario de F5.

La implementación de una instancia de BIG-IP en Azure para el acceso híbrido seguro requiere:

- Una suscripción de pago de Azure

- Si no tiene una, puede obtener una evaluación gratuita de Azure.

- Cualquiera de las siguientes SKU de licencias de F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Licencia independiente de F5 BIG-IP Access Policy Manager™ (APM).

- Licencia del complemento F5 BIG-IP Access Policy Manager™ (APM) en una instalación de F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licencia de evaluación gratuita completa de 90 días de BIG-IP

- Certificado comodín o de nombre alternativo del firmante (SAN), para publicar aplicaciones web a través de la capa de sockets seguros (SSL)

- Vaya a letsencrypt.org para ver ofertas. Seleccione Comenzar.

- Un certificado SSL para proteger la interfaz de administración de BIG-IP. Puede usar un certificado para publicar aplicaciones web, si su firmante se corresponde con el nombre de dominio completo de BIG-IP. Por ejemplo, puede usar un certificado comodín con un asunto

*.contoso.comparahttps://big-ip-vm.contoso.com:8443.

La implementación de máquinas virtuales y las configuraciones del sistema base tardan aproximadamente 30 minutos; luego, BIG-IP implementa escenarios SHA en Integración de F5 BIG-IP con Microsoft Entra ID.

Escenarios de pruebas

Al probar los escenarios, en este tutorial se da por supuesto lo siguiente:

- BIG-IP se implementa en un grupo de recursos de Azure con un entorno de Active Directory (AD).

- El entorno consta de un controlador de dominio (DC) y de máquinas virtuales de host web de Internet Information Services (IIS).

- Es aceptable que haya servidores que no están en las mismas ubicaciones que la máquina virtual de BIG-IP, si BIG-IP ve los roles necesarios para admitir un escenario.

- Se admiten los escenarios en los que la máquina virtual de BIG-IP está conectada a otro entorno a través de una conexión VPN.

Si no tiene los elementos anteriores para las pruebas, puede implementar un entorno de dominio de AD en Azure mediante un script en Cloud Identity Lab. Puede implementar mediante programación aplicaciones de prueba de ejemplo en un host web de IIS mediante una automatización con scripts en Demo Suite.

Nota:

Algunos pasos de este tutorial pueden diferir del diseño del centro de administración de Microsoft Entra.

Implementación en Azure

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Puede implementar una instancia de BIG-IP en diferentes topologías. Esta guía se centra en una implementación de una sola tarjeta de interfaz de red (NIC). Sin embargo, si la implementación de BIG-IP requiere varias interfaces de red para lograr una alta disponibilidad, segregación de red o un rendimiento de más de 1 GB, considere la posibilidad de usar las plantillas precompiladas de Azure Resource Manager de F5.

Para implementar BIG-IP VE desde Azure Marketplace.

Inicie sesión en el centro de administración de Microsoft Entra con una cuenta que tenga permisos para crear máquinas virtuales, como la de administrador global.

En el cuadro de búsqueda de la cinta de opciones superior, escriba Marketplace.

Seleccione Entrar.

Escriba F5 en el filtro de Marketplace.

Seleccione Entrar.

En la cinta de opciones superior, seleccione + Agregar.

En el filtro de Marketplace, escriba F5.

Seleccione Entrar.

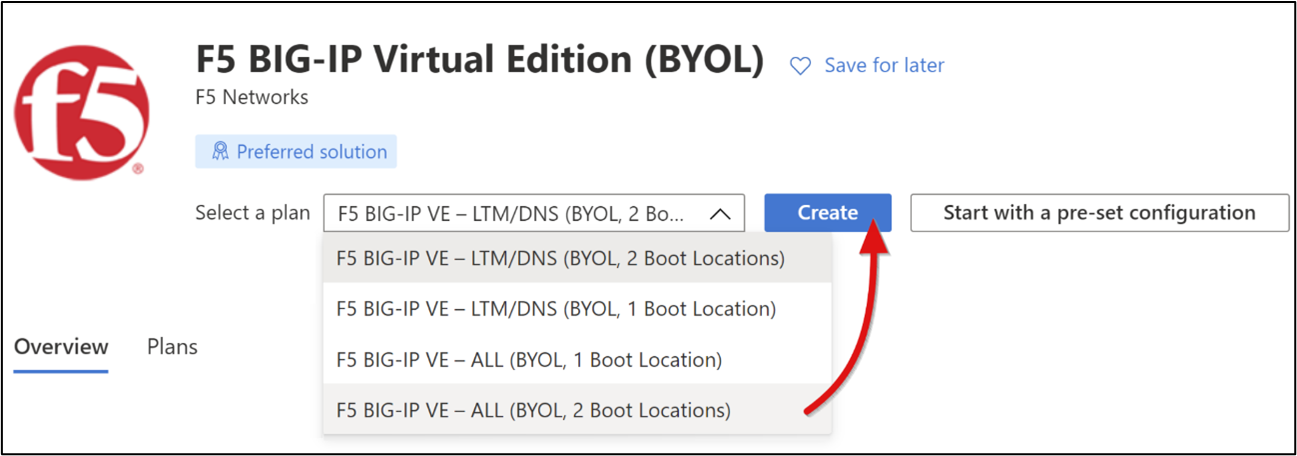

Seleccione F5 BIG-IP Virtual Edition (BYOL)>Seleccionar un plan de software>F5 BIG-IP VE- ALL (BYOL, 2 ubicaciones de arranque).

Seleccione Crear.

Para Conceptos básicos:

- Suscripción: suscripción de destino para la implementación de la máquina virtual de BIG-IP.

- Grupo de recursos grupo de recursos de Azure en el que se implementará la máquina virtual de BIG-IP, o se creará una. Es el grupo de recursos de máquinas virtuales de controlador de dominio e IIS.

- Para detalles de la instancia:

- Nombre de la máquina virtual: ejemplo de máquina virtual de BIG-IP.

- Región: geoárea de Azure de destino para la máquina virtual de BIG-IP.

- Opciones de disponibilidad: habilitación si se usa una máquina virtual en producción.

- Imagen: F5 BIG-IP VE - ALL (BYOL, 2 ubicaciones de arranque)

- Instancia de Azure Spot: no, pero habilítelo si es necesario.

- Tamaño: las especificaciones mínimas son 2 vCPU y 8 GB de memoria.

- Para la cuenta de administrador:

- Tipo de autenticación: seleccione una contraseña por ahora y cambie a un par de claves más adelante.

- Nombre de usuario: la identidad que se creará como una cuenta local de BIG-IP para acceder a sus interfaces de administración. El nombre de usuario distingue mayúsculas de minúsculas.

- Contraseña: proteja el acceso de administrador con una contraseña segura.

- Reglas de puerto de entrada: puertos de entrada públicos, ninguno.

- Seleccione Siguiente: Discos. Deje los valores predeterminados.

- Seleccione Siguiente: Redes.

- Para Redes:

- Red virtual: la misma red virtual de Azure que usan las máquinas virtuales de DC e IIS, o bien cree otra.

- Subred: la misma subred interna de Azure que las máquinas virtuales de DC e IIS, o bien cree otra.

- IP pública: ninguna.

- Grupo de seguridad de red de NIC: Seleccione Ninguno si la subred de Azure que seleccionó está asociada a un grupo de seguridad de red. De lo contrario, seleccione Básico.

- Aceleración de redes: desactivado

- Para Equilibrio de carga: VM de equilibrio de carga, no.

- Seleccione Siguiente: Administración y complete la configuración:

- Supervisión detallada: desactivado.

- Diagnósticos de arranque: habilítelo con la cuenta de almacenamiento personalizada. Esta característica permite la conexión a la interfaz del shell seguro (SSH) de BIG-IP a través de la opción Consola serie del centro de administración de Microsoft Entra. Seleccione una cuenta de Almacenamiento de Azure disponible.

- Para Identidad:

- Identidad administrada asignada por el sistema: desactivado.

- Microsoft Entra ID: BIG-IP no admite esta opción

- Para Apagado automático: habilítelo; si está realizando pruebas, puede configurar la VM de BIG-IP para que se apague diariamente.

- Seleccione Siguiente: Avanzado; deje los valores predeterminados.

- Seleccione Siguiente: Etiquetas.

- Para revisar la configuración de la máquina virtual de BIG-IP, seleccione Siguiente: Revisar y crear.

- Seleccione Crear. El tiempo para implementar una máquina virtual de BIG-IP suele ser de 5 minutos.

- Cuando haya terminado, expanda el menú izquierdo del centro de administración de Microsoft Entra.

- Seleccione Grupos de recursos y vaya a BIG-IP-VM.

Nota:

Si se produce un error en la creación de la máquina virtual, seleccione Atrás y Siguiente.

Configuración de red

Cuando se arranca la máquina virtual de BIG-IP por primera vez, su NIC se aprovisiona con una IP privada principal emitida por el servicio Protocolo de configuración dinámica de host (DHCP) de la subred de Azure a la que está conectada. El sistema operativo de administración de tráfico (TMOS) de BIG-IP usa la dirección IP para comunicarse con:

- Hosts y servicios

- Acceso de salida a Internet público

- Acceso de entrada a las interfaces de administración de la configuración web y SSH de BIG-IP

La exposición de las interfaces de administración a Internet aumenta la superficie expuesta a ataques de BIG-IP. Este riesgo es el motivo por el que la dirección IP principal de BIG-IP no se aprovisionó con una dirección IP pública durante la implementación. En su lugar, se aprovisionará una IP interna secundaria y una IP pública asociada para la publicación. Esta asignación de 1 a 1 entre una dirección IP pública y una IP privada de máquina virtual permite que el tráfico externo llegue a una máquina virtual. Sin embargo, se requiere una regla de grupo de seguridad de red de Azure para permitir el tráfico, similar a un firewall.

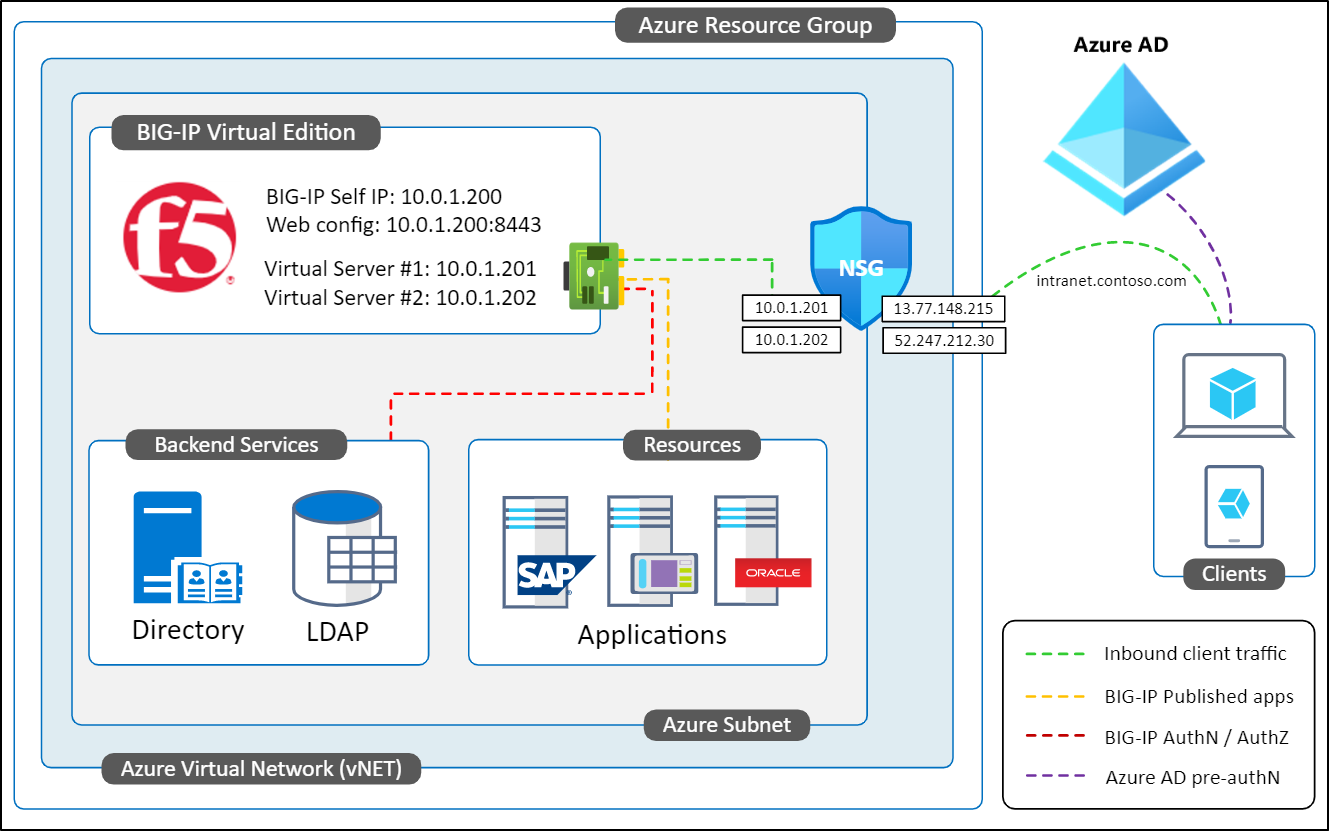

En el diagrama siguiente se muestra una implementación de NIC de una instancia de BIG-IP VE en Azure, configurada con una dirección IP principal para operaciones generales y administración. Hay una dirección IP de servidor virtual independiente para los servicios de publicación. Una regla de grupo de seguridad de red permite que el tráfico remoto con destino a intranet.contoso.com se enrute a la dirección IP pública del servicio publicado antes de que se reenvíe al servidor virtual de BIG-IP.

De manera predeterminada, las direcciones IP privadas y públicas emitidas a las máquinas virtuales de Azure son dinámicas, por lo que pueden cambiar cuando se reinicia una máquina virtual. Evite problemas de conectividad cambiando la dirección IP de administración de BIG-IP a estática. Realice la misma acción en las direcciones IP secundarias para los servicios de publicación.

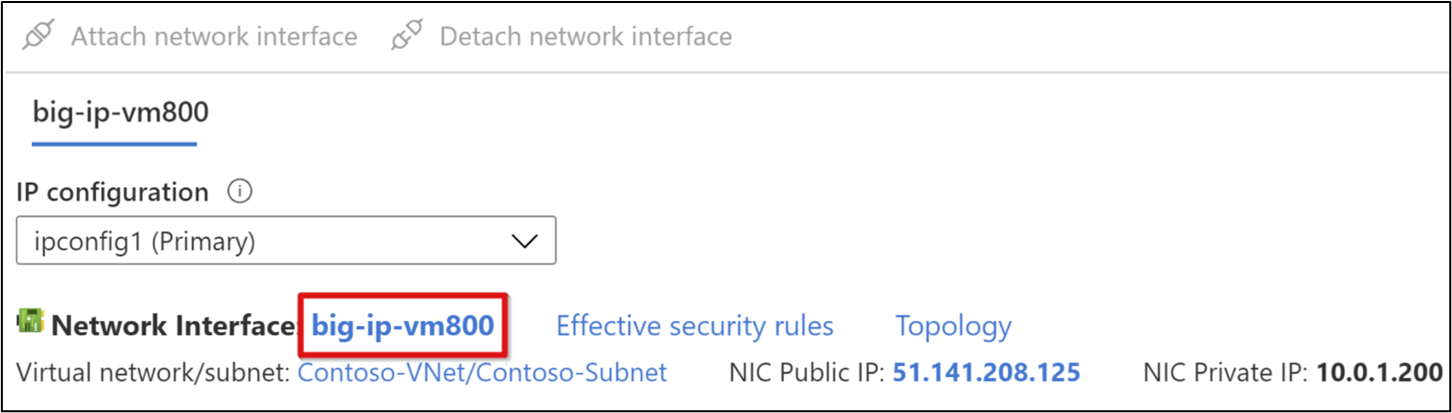

En el menú de la máquina virtual de BIG-IP, vaya a Configuración>Redes.

En la vista Redes, seleccione el vínculo situado a la derecha de Interfaz de red.

Nota:

Los nombres de las máquinas virtuales se generan aleatoriamente durante la implementación.

- En el panel de la izquierda, seleccione Configuraciones de IP.

- Seleccione la fila ipconfig1.

- Establezca la opción Asignación de IP en Estática. Si es necesario, cambie la dirección IP principal de la máquina virtual BIG-IP.

- Seleccione Guardar.

- Cierre el menú ipconfig1.

Nota:

Usará la dirección IP principal para conectarse a la máquina virtual de BIG-IP y administrarla.

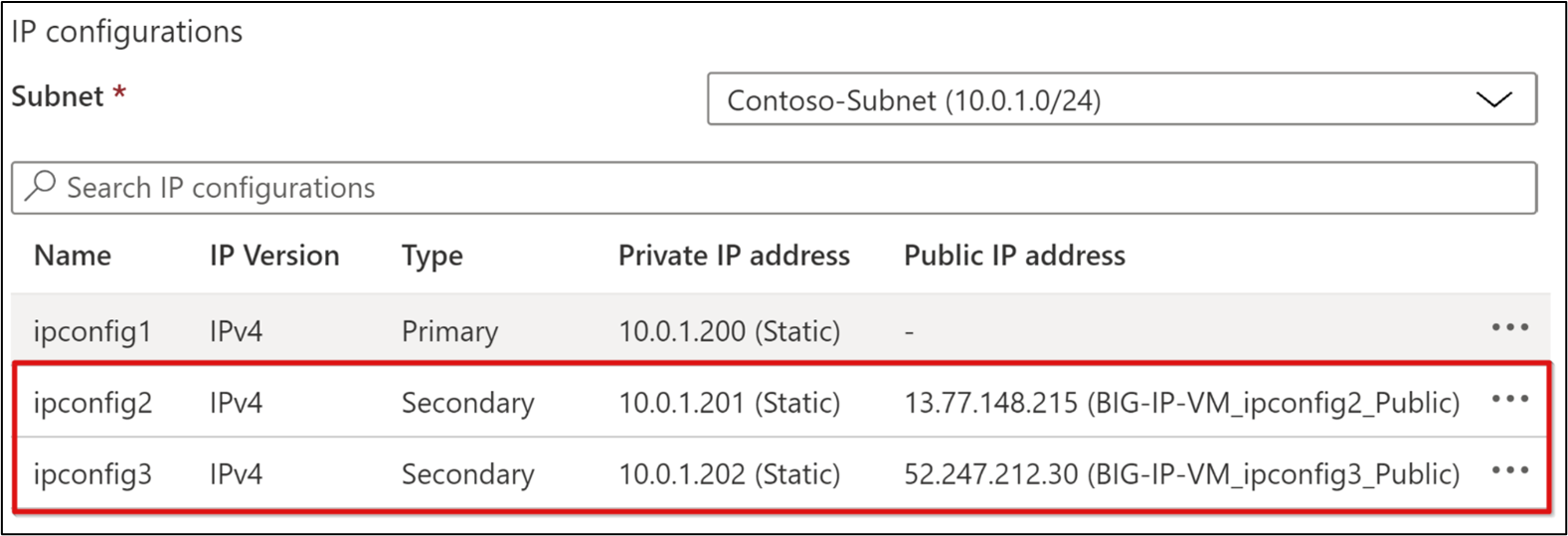

- En la cinta de opciones superior, seleccione + Agregar.

- Proporcione un nombre IP privado secundario, por ejemplo, ipconfig2.

- Para la configuración de la dirección IP privada, establezca la opción Asignación en Estática. Al indicar la siguiente dirección IP superior o inferior, se mantiene mejor el orden.

- Establezca la dirección IP pública en Asociar.

- Seleccione Crear.

- Para la nueva dirección IP pública, proporcione un nombre, por ejemplo, BIG-IP-VM_ipconfig2_Public.

- Si se le solicita, establezca la SKU en Estándar.

- Si se le solicita, establezca el Nivel en Global.

- Establezca la opción Asignación en Estática.

- Seleccione Aceptar dos veces.

La máquina virtual BIG-IP está lista para:

- IP privada principal: dedicada a la administración de la máquina virtual de BIG-IP a través de su utilidad de configuración web y SSH. La usa el sistema de BIG-IP, como su dirección IP propia, para conectarse a los servicios de back-end publicados. Se conecta a servicios externos:

- Protocolo de tiempo de redes (NTP)

- Active Directory (AD)

- Protocolo ligero de acceso a directorios (LDAP)

- IP privada secundaria: se usa para crear un servidor virtual de BIG-IP APM para escuchar la solicitud de entrada a servicios publicados.

- Dirección IP pública: asociada a la IP privada secundaria, permite que el tráfico de cliente desde la red pública de Internet llegue al servidor virtual de BIG-IP para los servicios publicados.

En el ejemplo se muestra la relación 1 a 1 entre las direcciones IP públicas y privadas de una máquina virtual. Una NIC de máquina virtual de Azure tiene una dirección IP principal, y otras direcciones IP son secundarias.

Nota:

Necesita las asignaciones de IP secundarias para publicar servicios de BIG-IP.

Para implementar el acceso híbrido seguro mediante la configuración del acceso guiado de BIG-IP, repita los pasos para crear pares adicionales de IP privadas y públicas para los servicios que publique mediante BIG-IP APM. Use el mismo enfoque para publicar servicios mediante la configuración avanzada de BIG-IP. Sin embargo, evite la sobrecarga de IP pública mediante una configuración de Indicador de nombre de servidor (SNI): un servidor virtual BIG-IP acepta el tráfico de cliente que recibe y lo envía a su destino.

Configuración de DNS

Para resolver los servicios SHA publicados en las direcciones IP públicas de BIG-IP-VM, configure DNS para los clientes. En los pasos siguientes se da por supuesto que la zona DNS del dominio público para los servicios del acceso híbrido seguro se administra en Azure. Aplique los principios de DNS de creación de localizador, sin importar dónde se administra la zona DNS.

Expanda el menú izquierdo del portal.

Con la opción Grupos de recursos, vaya a la máquina virtual de BIG-IP.

En el menú de la máquina virtual de BIG-IP, vaya a Configuración>Redes.

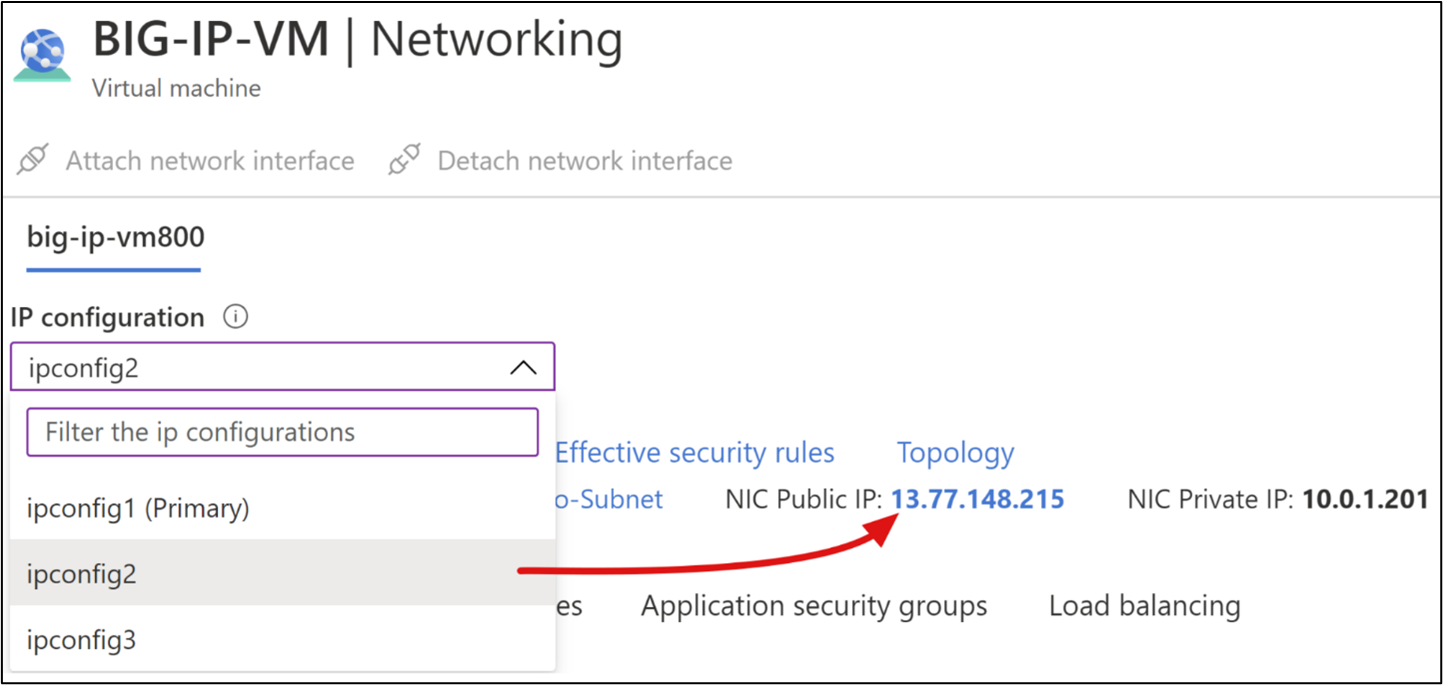

En la vista de redes de las máquinas virtuales de BIG-IP, en la lista desplegable de configuración de IP, seleccione la primera dirección IP secundaria.

Seleccione el vínculo Dirección IP pública de NIC.

En el panel izquierdo, debajo de la sección Configuración, seleccione Configuración.

Aparece el menú de propiedades de IP pública y DNS.

Seleccione y cree un registro de alias.

En el menú desplegable, seleccione la zona DNS. Si no hay ninguna zona DNS, se puede administrar fuera de Azure o crear una para el sufijo de dominio para comprobarla en Microsoft Entra.

Para crear el primer registro de alias de DNS:

- Suscripción: la misma suscripción que la máquina virtual de BIG-IP.

- Zona DNS: zona DNS que tiene autorización para el sufijo de dominio comprobado que usarán los sitios web publicados, por ejemplo, www.contoso.com.

- Nombre: el nombre de host que especifique se resuelve en la dirección IP pública asociada a la IP secundaria seleccionada. Defina asignaciones de DNS a IP. Por ejemplo, intranet.contoso.com a 13.77.148.215

- TTL: 1

- Unidades de TTL: horas

Seleccione Crear.

Deje la etiqueta de nombre DNS (opcional).

Seleccione Guardar.

Cierre el menú de la IP pública.

Nota:

Para crear registros DNS adicionales para los servicios que publicará con la configuración guiada de BIG-IP, repita los pasos del 1 al 6.

Con los registros DNS vigentes, puede usar herramientas como DNS Checker para comprobar que un registro creado se ha propagado correctamente en todos los servidores DNS públicos globales. Si administra el espacio de nombres de dominio del DNS con un proveedor externo como GoDaddy, cree los registros mediante su propia utilidad de administración de DNS.

Nota:

Si prueba y cambia con frecuencia los registros DNS, puede usar un archivo de hosts locales del equipo: seleccione Win + R. En el cuadro Ejecutar, escriba controladores. Un registro de host local proporciona la resolución DNS para el equipo local, no para otros clientes.

Tráfico de cliente

De forma predeterminada, las redes virtuales de Azure y las subredes asociadas son redes privadas que no pueden recibir tráfico de Internet. Conecte la NIC de la VM de BIG-IP-al grupo de seguridad de red especificado durante la implementación. Para que el tráfico web externo llegue a la máquina virtual de BIG-IP, defina una regla de grupo de seguridad de red de entrada para permitir el acceso a los puertos 443 (HTTPS) y 80 (HTTP) desde la red pública de Internet.

- En el menú principal de información general de la máquina virtual de BIG-IP, seleccione Redes.

- Seleccione Agregar una regla de entrada.

- Escriba las propiedades de la regla de NSG:

- Origen: Cualquiera

- Intervalos de puertos de origen: *|

- Direcciones IP de destino: lista separada por comas de direcciones IP privadas secundarias de la máquina virtual de BIG-IP.

- Puertos de destino: 80, 443.

- Protocolo: TCP

- Acción: Permitir

- Prioridad: menor valor disponible entre 100 y 4096.

- Nombre: nombre descriptivo, como:

BIG-IP-VM_Web_Services_80_443.

- Seleccione Agregar.

- Cierre el menú Redes.

El tráfico HTTP y HTTPS puede acceder a las interfaces secundarias de las máquinas virtuales de BIG-IP. La autorización del puerto 80 permite que BIG-IP APM redirija automáticamente a los usuarios de HTTP a HTTPS. Edite esta regla para agregar o quitar direcciones IP de destino.

Administración de BIG-IP

Un sistema BIG-IP se administra con su interfaz de usuario de configuración web. Acceda a la interfaz de usuario desde:

- Una máquina en la red interna de BIG-IP.

- Un cliente VPN conectado a la red interna de BIG-IP-VM.

- Publicado con el proxy de aplicación de Microsoft Entra

Nota:

Seleccione uno de los tres métodos anteriores antes de continuar con las configuraciones restantes. Si es necesario, conéctese directamente a la configuración web desde Internet mediante la configuración de la dirección IP principal de BIG-IP con una IP pública. Después, agregue una regla de grupo de seguridad de red para permitir el tráfico del puerto 8443 a esa dirección IP principal. Restrinja el origen a su propia dirección IP de confianza; de lo contrario, cualquiera podrá conectarse.

Confirmación de la conexión

Confirme que puede conectarse a la configuración web de la máquina virtual de BIG-IP e inicie sesión con las credenciales especificadas durante la implementación de la máquina virtual:

- Si se va a conectar desde una máquina virtual de su red interna o a través de VPN, conéctese a la dirección IP principal de BIG-IP y al puerto de la configuración web. Por ejemplo,

https://<BIG-IP-VM_Primary_IP:8443. Es posible que el aviso del explorador indique que la conexión no es segura. Omita el aviso hasta que BIG-IP se haya configurado. Si el explorador bloquea el acceso, borre la memoria caché y vuelva a intentarlo. - Si ha publicado el archivo de configuración web mediante Application Proxy, use la dirección URL definida para acceder a la configuración web externamente. No anexe el puerto, por ejemplo,

https://big-ip-vm.contoso.com. Defina la dirección URL interna mediante el puerto de configuración web, por ejemplo,https://big-ip-vm.contoso.com:8443.

Nota:

Puede administrar un sistema BIG-IP con su entorno SSH, que normalmente se usa para las tareas de la línea de comandos (CLI) y el acceso de nivel raíz.

Para conectarse a la CLI:

- Servicio Azure Bastion: conexión a máquinas virtuales de una red virtual desde cualquier ubicación.

- Cliente SSH, como PowerShell con el enfoque Just-In-Time (JIT).

- Consola serie: en el portal, en el menú de la máquina virtual, en la sección Soporte técnico y solución de problemas. No admite transferencias de archivos.

- Desde Internet: configure la dirección IP principal de BIG-IP con una dirección IP pública. Agregue una regla de NSG para permitir el tráfico SSH. Restrinja el origen de la dirección IP de confianza.

Licencia de BIG-IP

Antes de que se pueda configurar para publicar servicios y SHA, active y aprovisione un sistema BIG-IP con el módulo APM.

- Inicie sesión en la configuración web.

- En la página General Properties, seleccione Activate.

- En el campo Base Registration key, escriba la clave que distingue mayúsculas de minúsculas que proporciona F5.

- Deje Activation Method en Automatic.

- Seleccione Next (Siguiente).

- BIG-IP valida la licencia y muestra el contrato de licencia de usuario final.

- Seleccione Accept y espere a que se complete la activación.

- Seleccione Continuar.

- En la parte inferior de la página de resumen de licencia, inicie sesión.

- Seleccione Next (Siguiente).

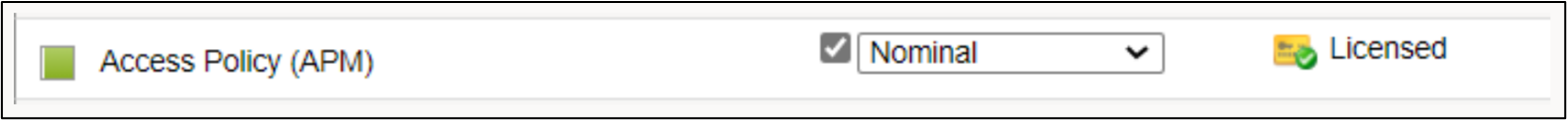

- Aparece una lista de módulos necesarios para SHA.

Nota:

Si la lista no aparece, en la pestaña principal, vaya a System>Resource Provisioning. Compruebe la columna de aprovisionamiento de la directiva de acceso (APM).

- Seleccione Submit (Enviar).

- Acepte la advertencia.

- Espere a que se complete la inicialización.

- Seleccione Continuar.

- En la pestaña About, seleccione Run the setup utility.

Importante

Una licencia F5 es para una instancia de BIG-IP VE. Para migrar una licencia de una instancia a otra, consulte el artículo AskF5 K41458656: Reutilización de una licencia BIG-IP VE en otro sistema BIG-IP VE. Revoque la licencia de prueba en la instancia activa antes de retirarla; de lo contrario, la licencia se perderá permanentemente.

Aprovisionamiento de BIG-IP

Es importante proteger el tráfico de administración hacia y desde la configuración web de BIG-IP. Para ayudar a proteger el canal de configuración web frente a riesgos, configure un certificado de administración de dispositivos.

En la barra de navegación izquierda, vaya a System>Certificate Management>Traffic Certificate Management>SSL Certificate List>Import.

En la lista desplegable Import Type, seleccione PKCS 12(IIS) y Choose File.

Busque un certificado web SSL con un nombre de firmante o SAN que abarque el FQDN, que se asigna a la máquina virtual de BIG-IP más adelante.

Proporcione la contraseña del certificado.

Seleccione Import (Importar).

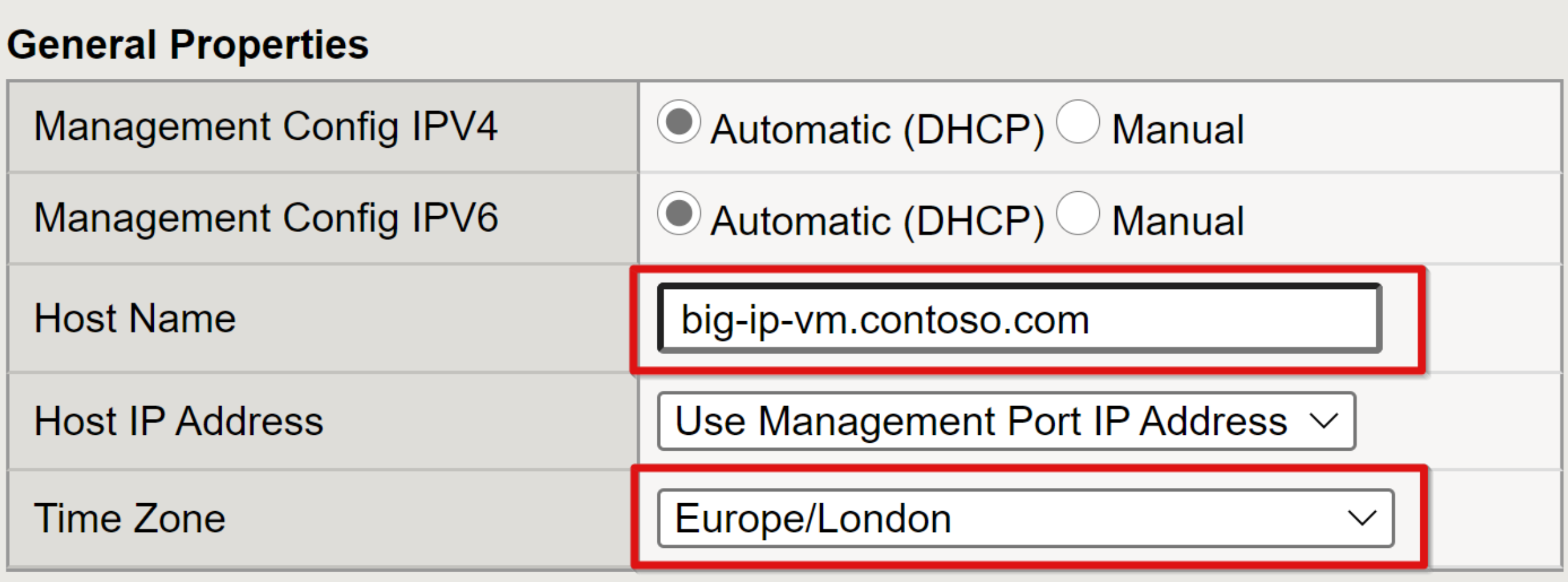

En la barra de navegación izquierda, vaya a System>Platform.

En las propiedades generales, escriba un nombre de host completo y una zona horaria para el entorno.

Seleccione Actualizar.

En la barra de navegación izquierda, vaya a System>Configuration>Device>NTP.

Especifique un origen NTP.

Seleccione Agregar.

Selecciona Actualización. Por ejemplo:

time.windows.com

Necesita un registro DNS para resolver el FQDN de las instancias de BIG-IP en su dirección IP privada principal, que especificó en los pasos anteriores. Agregue un registro al DNS interno del entorno o a un archivo localhost de PC para conectarse a la configuración web de BIG-IP. Cuando se conecta a la configuración web, ya no aparece la advertencia del explorador, ni con Application Proxy ni con ningún otro proxy inverso.

Perfil de SSL

Como proxy inverso, un sistema de BIG-IP es un servicio de reenvío, también conocido como proxy transparente, o un proxy completo que participa activamente en intercambios entre clientes y servidores. Un proxy completo crea dos conexiones: una conexión de cliente TCP de front-end y una conexión de servidor TCP de back-end, con un hueco flexible en el medio. Los clientes se conectan al agente de escucha del proxy en un extremo, un servidor virtual, y el proxy establece una conexión independiente con el servidor back-end. Esta configuración es bidireccional en ambos lados. En este modo de proxy completo, el sistema F5 BIG-IP puede inspeccionar el tráfico e interactuar con solicitudes y respuestas. Las funciones como el equilibrio de carga y la optimización del rendimiento web, y servicios de administración de tráfico más avanzados (seguridad de la capa de aplicación, aceleración web, enrutamiento de páginas y acceso remoto seguro) dependen de esta funcionalidad. Al publicar servicios basados en SSL, los perfiles SSL de BIG-IP se encargan de descifrar y cifrar el tráfico entre los clientes y los servicios back-end.

Hay dos tipos de perfil:

- SSL de cliente: la creación de este perfil es la manera más común de configurar un sistema BIG-IP para publicar servicios internos con SSL. Con un perfil de SSL de cliente, un sistema de BIG-IP descifra las solicitudes de cliente de entrada antes de enviarlas a un servicio de nivel inferior. Cifra las respuestas de back-end salientes y las envía a los clientes.

- SSL de servidor: en el caso de los servicios de back-end configurados para HTTPS, puede configurar BIG-IP para que use un perfil de SSL de servidor. Con este perfil, BIG-IP vuelve a cifrar la solicitud de cliente y, a continuación, la envía al servicio back-end de destino. Cuando el servidor devuelve una respuesta cifrada, el sistema de BIG-IP la descifra y la vuelve a cifrar antes de enviarla al cliente a través del perfil de SSL de cliente configurado.

Para que BIG-IP esté preconfigurado y listo para escenarios de SHA, aprovisione perfiles SSL de cliente y servidor.

En la barra de navegación izquierda, vaya a System>Certificate Management>Traffic Certificate Management>SSL Certificate List>Import.

En la lista desplegable Import Type, seleccione PKCS 12(IIS).

Para el certificado importado, escriba un nombre como

ContosoWildcardCert.Seleccione Choose File.

Vaya al certificado web SSL con un nombre de firmante que corresponda al sufijo de dominio para los servicios publicados.

Para el certificado importado, proporcione la contraseña.

Seleccione Import (Importar).

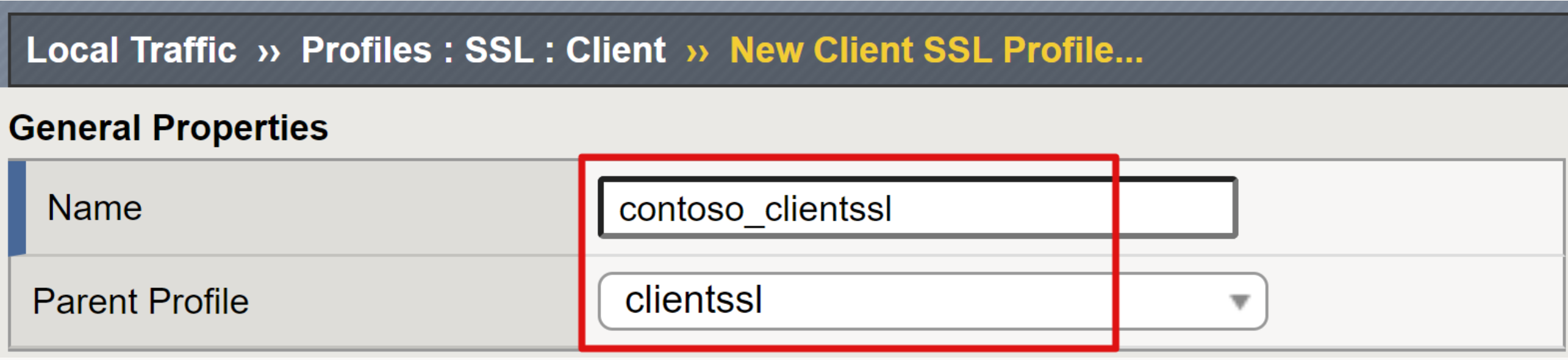

En el panel de navegación izquierdo, vaya a Local Traffic>Profiles>SSL>Client.

Seleccione Crear.

En la página New Client SSL Profile, escriba un nombre descriptivo único.

Asegúrese de que el perfil primario está establecido en clientssl.

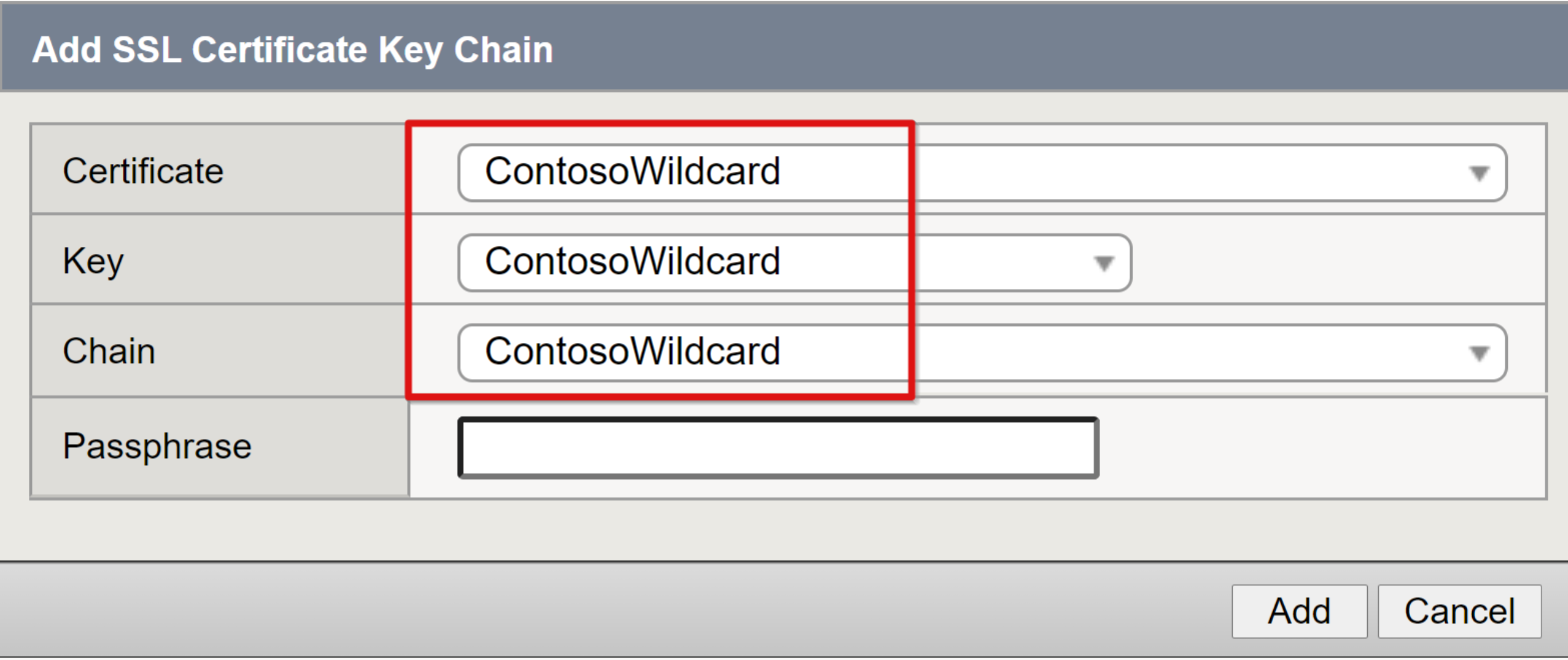

En la fila Certificate Key Chain, active la casilla de verificación del extremo derecho.

Seleccione Agregar.

En las listas desplegables Certificate, Key y Chain, seleccione el certificado comodín que importó sin una frase de contraseña.

Seleccione Agregar.

Seleccione Finished (Finalizado).

Repita los pasos 6 a 9 para crear un perfil de certificado SSL de servidor.

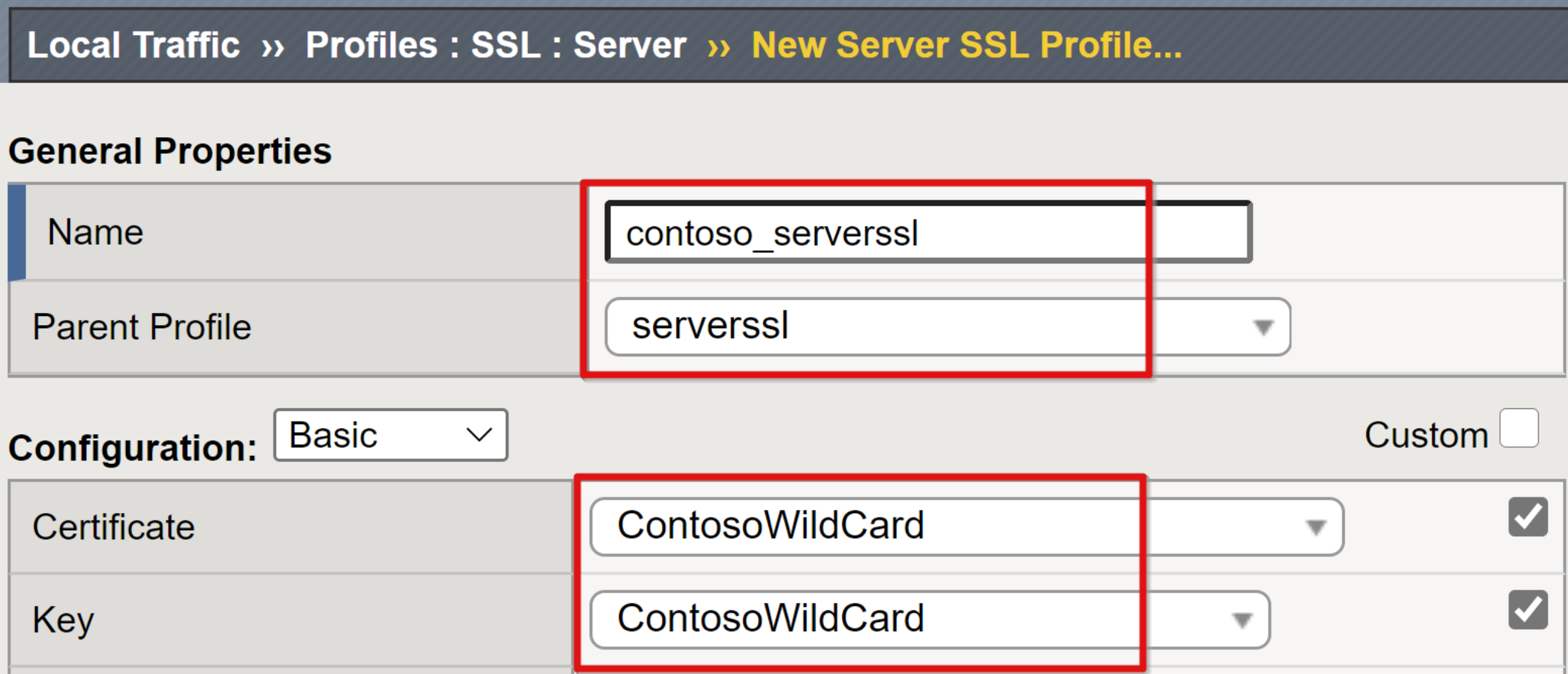

En la cinta de opciones superior, seleccione SSL>Server>Create (SSL > Servidor > Crear).

En la página New Server SSL Profile, escriba un nombre descriptivo único.

Asegúrese de que el perfil primario está establecido en serverssl.

Active la casilla de verificación del extremo derecho en las filas Certificate y Key.

En las listas desplegablesCertificate y Key, seleccione el certificado importado.

Seleccione Finished (Finalizado).

Nota:

Si no puede adquirir un certificado SSL, use los certificados SSL de cliente y servidor de BIG-IP autofirmados integrados. Aparece un error de certificado en el explorador.

Búsqueda del recurso

Para preparar una instancia de BIG-IP para SHA, ubique los recursos que publica y el servicio de directorio en el que se basa para SSO. BIG-IP tiene dos orígenes de resolución de nombres, empezando por su archivo local/.../hosts. Si no se encuentra un registro, el sistema BIG-IP usa el servicio DNS con el que se configuró. El método de archivo de hosts no se aplica a los grupos y nodos de APM que usan un nombre de dominio completo.

- En la configuración web, vaya a System>Configuration>Device>DNS.

- En DNS Lookup Server List, escriba la dirección IP del servidor DNS del entorno.

- Seleccione Agregar.

- Selecciona Actualización.

Un paso opcional es una configuración de LDAP para autenticar sysadmins de BIG-IP en Active Directory en lugar de administrar cuentas locales de BIG-IP.

Actualización de BIG-IP

Consulte la lista siguiente para obtener instrucciones relacionadas con la actualización. A continuación figuran las instrucciones de actualización.

- Para comprobar la versión del sistema operativo de administración del tráfico (TMOS):

- En la parte superior izquierda de la página principal, mantenga el cursor sobre el nombre de host de BIG-IP.

- Ejecute v15.x y versiones posteriores. Consulte la página de descargas de F5. Es necesario iniciar sesión.

- Para actualizar el TMOS principal, consulte el artículo de F5 K34745165: Administración de imágenes de software en el sistema BIG-IP

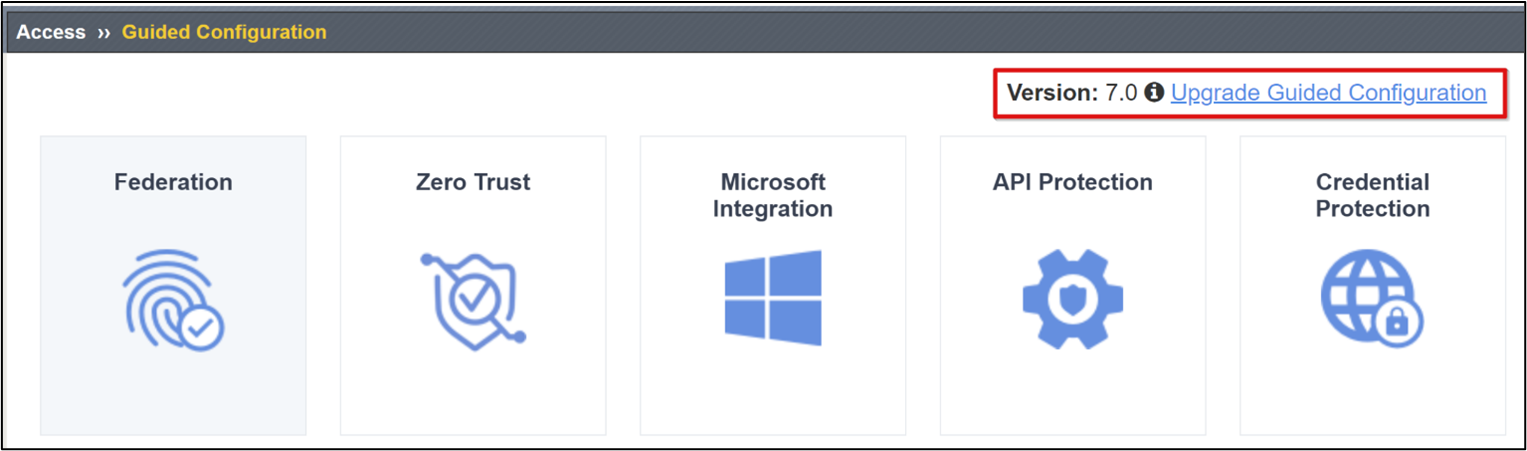

- Si no puede actualizar el TMOS principal, puede actualizar la configuración guiada. Para ello, siga los pasos que se describen a continuación.

- Consulte también la guía basada en escenarios.

En la configuración web de BIG-IP, en la pestaña principal, vaya a Access>Guided Configuration.

En la página Guided Configuration, seleccione Upgrade Guided Configuration.

En el cuadro de diálogo Upgrade Guided Configuration, seleccione Choose File.

Seleccione Upload and Install.

Espere a que la actualización se complete.

Seleccione Continuar.

Copia de seguridad de BIG-IP

Cuando se aprovisiona el sistema BIG-IP, se recomienda una copia de seguridad de configuración completa.

- Vaya a System>Archives>Create.

- Proporcione un nombre de archivo único.

- Habilite el cifrado con una frase de contraseña.

- Establezca la opción Private Keys en Include para realizar copias de seguridad de los certificados SSL y de dispositivo.

- Seleccione Finished (Finalizado).

- Espere hasta que se complete este proceso.

- Aparece un mensaje con los resultados.

- Seleccione Aceptar.

- Seleccione el vínculo de copia de seguridad.

- Guarde el archivo del conjunto de configuración de usuario (UCS) localmente.

- Seleccione Descargar.

Puede crear una copia de seguridad de todo el disco del sistema mediante instantáneas de Azure. Esta herramienta permite realizar pruebas entre versiones de TMOS o volver a un sistema nuevo.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

Restauración de BIG-IP

La restauración de BIG-IP es similar al proceso de copia de seguridad y se puede usar para migrar configuraciones entre máquinas virtuales de BIG-IP. Antes de importar una copia de seguridad, confirme las rutas de actualización admitidas.

- Vaya a System>Archives.

- Seleccione un vínculo de copia de seguridad, o

- Seleccione Upload y vaya a un archivo UCS guardado que no esté en la lista.

- Proporcione la frase de contraseña de copia de seguridad.

- Selecciones Restore.

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

Nota:

Actualmente, el cmdlet AzVmSnapshot puede restaurar la instantánea más reciente, según la fecha. Las instantáneas se almacenan en la raíz del grupo de recursos de la máquina virtual. La restauración de instantáneas reinicia una máquina virtual de Azure, por lo que debe asegurarse de que la tarea se realiza en el momento óptimo.

Recursos

- Restablecimiento de la contraseña de BIG-IP VE en Azure

- Restablecimiento de la contraseña sin usar el portal

- Cambio de la NIC usada para la administración de BIG-IP VE

- Acerca de las rutas en una sola configuración de NIC

- Microsoft Azure: Waagent

Pasos siguientes

Seleccione un escenario de implementación e inicie la implementación.