Tutorial: Configuración del acceso híbrido seguro con Microsoft Entra ID y Silverfort

Silverfort usa una tecnología sin agentes y sin proxies para conectar todos los recursos, en el entorno local y en la nube, a Microsoft Entra ID. Esta solución permite a las organizaciones aplicar la protección de identidades, la visibilidad y la experiencia del usuario en los entornos de Microsoft Entra ID. Habilita la supervisión universal basada en riesgos y la evaluación de la actividad de autenticación en entornos locales y en la nube, y ayuda a prevenir amenazas.

En este tutorial, aprenderá a integrar la implementación de la instancia de Silverfort local con Microsoft Entra ID.

Más información:

Silverfort conecta los recursos con Microsoft Entra ID. Estos recursos con puente aparecen como aplicaciones normales en Microsoft Entra ID y se pueden proteger con el acceso condicional, el inicio de sesión único (SSO), la autenticación multifactor, la auditoría y mucho más. Use Silverfort para conectar recursos, entre los que se pueden incluir:

- Aplicaciones heredadas e internas

- Escritorio remoto y Secure Shell (SSH)

- Herramientas de línea de comandos y otro acceso de administrador

- Recursos compartidos de archivos y bases de datos

- Infraestructura y sistemas industriales

Silverfort integra activos corporativos y plataformas de Administración de identidad y acceso (IAM) de terceros, lo que incluye los Servicios de federación de Active Directory (AD FS) y el Servicio de autenticación remota telefónica de usuario (RADIUS) en Microsoft Entra ID. El escenario incluye entornos híbridos y multinube.

Use este tutorial para configurar y probar el puente Silverfort de Microsoft Entra ID en el inquilino de Microsoft Entra para comunicarse con la implementación de Silverfort. Después de la configuración, puede crear directivas de autenticación de Silverfort que unan las solicitudes de autenticación de los orígenes de identidad con Microsoft Entra ID para SSO. Una vez puenteada una aplicación, puede administrarla en Microsoft Entra ID.

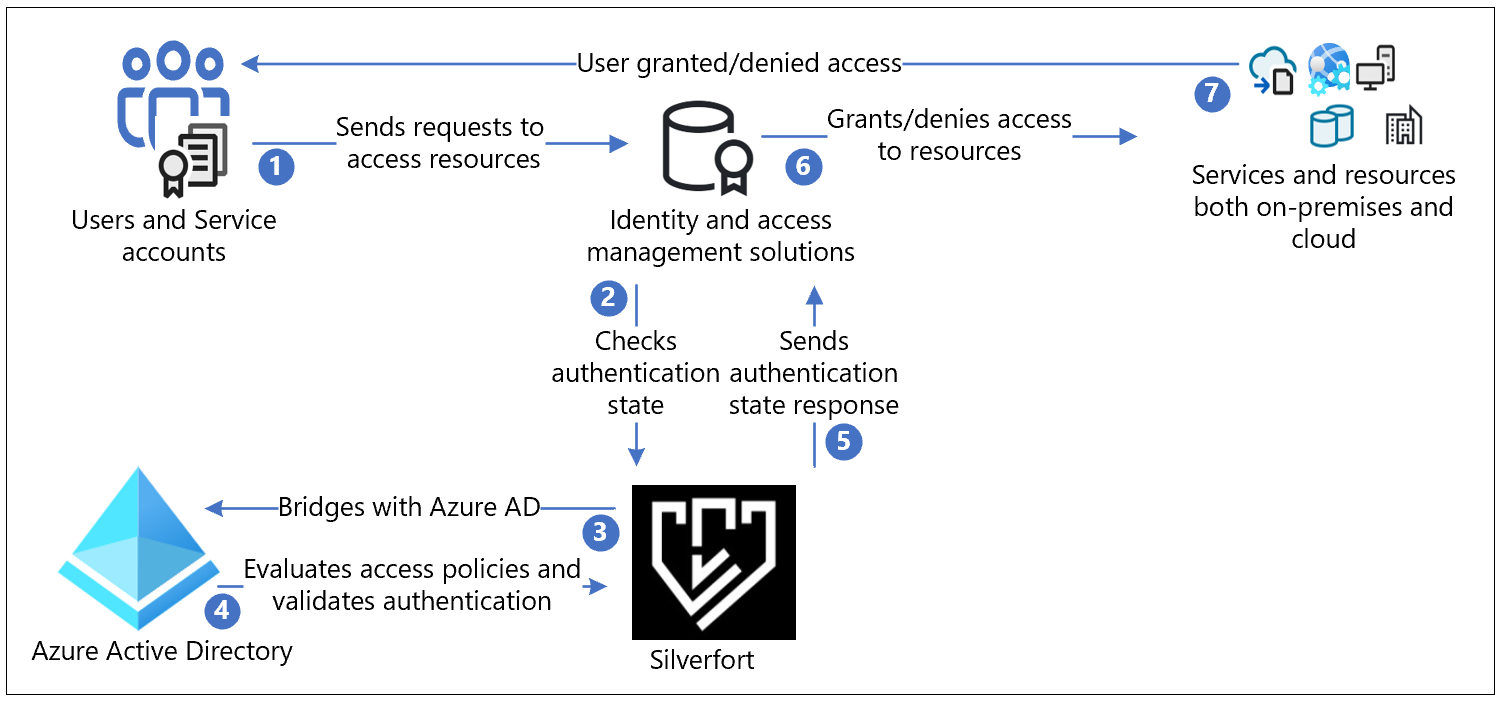

Silverfort con arquitectura de autenticación de Microsoft Entra

En el diagrama siguiente se muestra la arquitectura de autenticación orquestada por Silverfort en un entorno híbrido.

Flujo de usuario

- Los usuarios envían la solicitud de autenticación al proveedor de identidades (IdP) original a través de protocolos como Kerberos, SAML, NTLM, OIDC y LDAP

- Las respuestas se enrutan tal y como están a Silverfort para que se valide y se compruebe el estado de autenticación

- Silverfort proporciona visibilidad, detección y un puente a Microsoft Entra ID

- Si la aplicación se envía por un puente, la decisión de autenticación se pasa a Microsoft Entra ID. Microsoft Entra ID evalúa las directivas de acceso condicional y valida la autenticación.

- Silverfort envía la respuesta del estado de autenticación tal y como está al IdP

- El IdP concede o deniega el acceso al recurso

- Los usuarios reciben una notificación si se concede o se deniega la solicitud de acceso

Requisitos previos

Debe implementar Silverfort en su inquilino o infraestructura para llevar a cabo este tutorial. Para implementar Silverfort en el inquilino o en la infraestructura, vaya a silverfort.com Silverfort para instalar la aplicación de escritorio de Silverfort en las estaciones de trabajo.

Configure el adaptador de Microsoft Entra para Silverfort en el inquilino de Microsoft Entra:

- Una cuenta de Azure con una suscripción activa

- Puede crear una cuenta gratuita de Azure.

- Uno de los siguientes roles en su cuenta de Azure:

- Administrador global

- Administrador de aplicaciones en la nube

- Administrador de aplicaciones

- Propietario de entidad de servicio

- La aplicación del adaptador de Silverfort para Microsoft Entra en la galería de aplicaciones de Microsoft Entra está preconfigurada para admitir el inicio de sesión único. Desde la galería, agregue el adaptador de Microsoft Entra para Silverfort al inquilino como una aplicación empresarial.

Configuración de Silverfort y creación de una directiva

Desde un explorador, inicie sesión en la consola de administración de Silverfort.

En el menú principal, vaya a Configuración y, a continuación, desplácese hasta Conector de puente de Microsoft Entra ID en la sección General.

Confirme el id. de inquilino y, a continuación, seleccione Authorize (Autorizar).

Seleccione Save changes (Guardar los cambios).

En el diálogo Permisos solicitados, seleccione Aceptar.

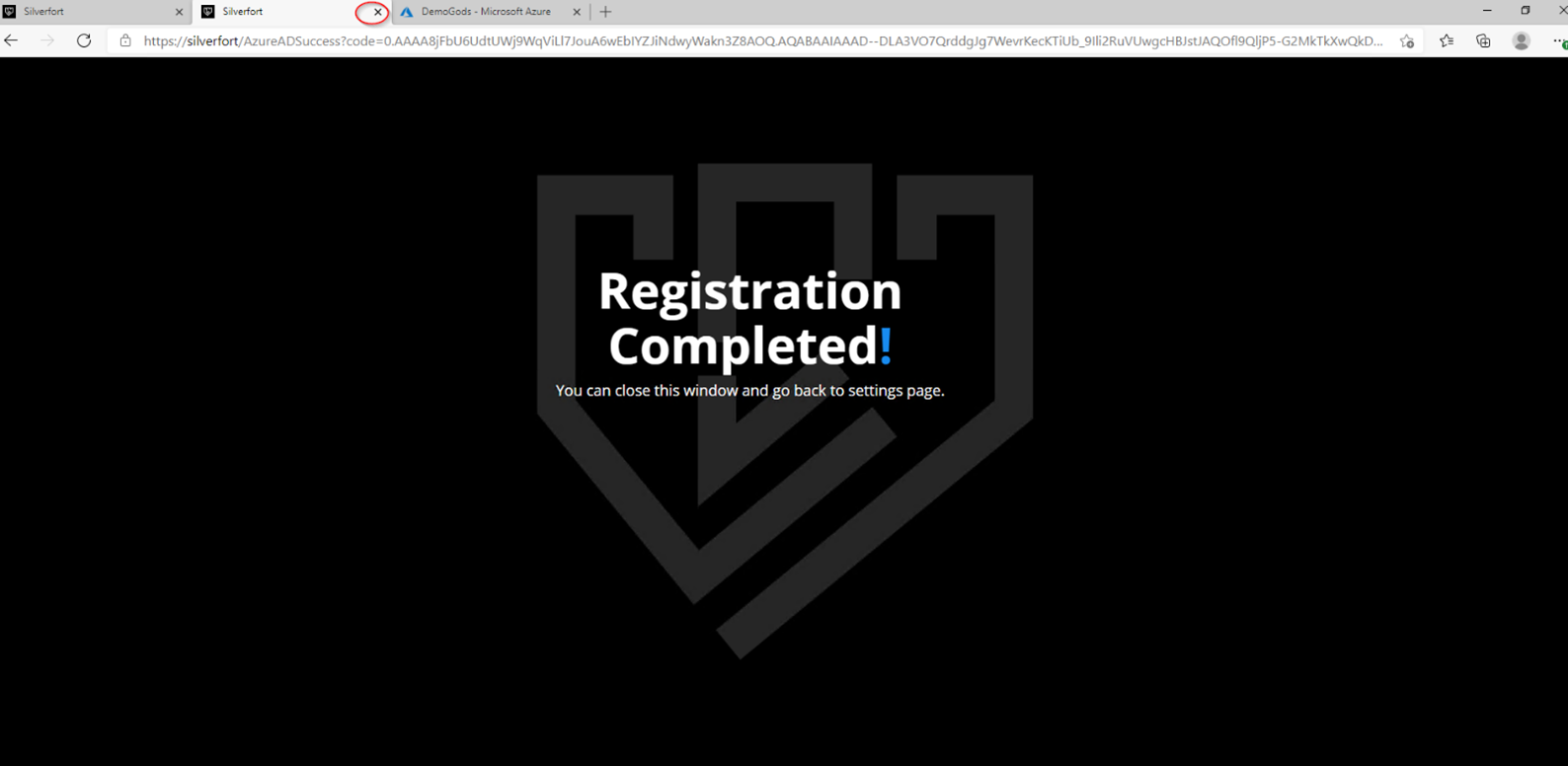

Aparece un mensaje de “Registro completado” en una nueva pestaña. Cierre esta pestaña.

En la página Configuración, seleccione Guardar cambios.

Iniciar sesión en la cuenta de Microsoft Entra. En el panel izquierdo, seleccione Aplicaciones empresariales. La aplicación Adaptador de Microsoft Entra para Silverfort aparece como registrada.

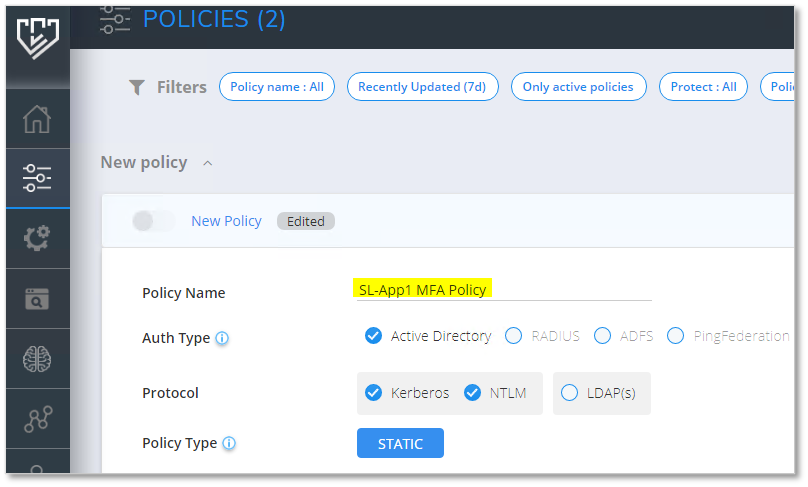

En la consola de administración de Silverfort, vaya a la página Directivas y seleccione Crear directiva. Aparece el cuadro de diálogo Nueva directiva.

Escriba un Nombre de directiva, el nombre de la aplicación que se creará en Azure. Por ejemplo, si va a agregar varios servidores o aplicaciones para esta directiva, asígnele un nombre para reflejar los recursos cubiertos por la directiva. En el ejemplo, se creará una directiva para el servidor SL-APP1.

Seleccione el Tipo de autenticación y el Protocolo.

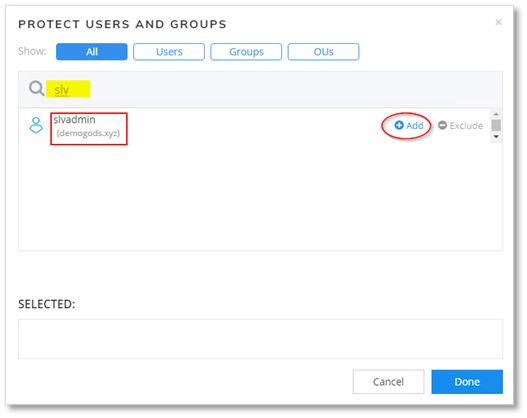

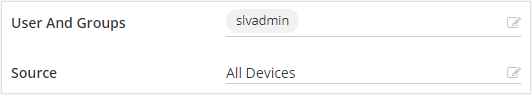

En el campo Usuarios y grupos, seleccione el icono Edición para configurar los usuarios que se verán afectados por la directiva. Los puentes de autenticación de estos usuarios para Microsoft Entra ID.

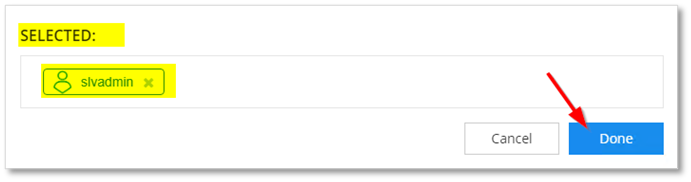

- Busque y seleccione usuarios, grupos u unidades organizativas (UO).

- Los usuarios seleccionados aparecen en el cuadro SELECCIONADOS.

Seleccione el Origen para el que se aplique la directiva. En este ejemplo, se ha seleccionado la opción Todos los dispositivos.

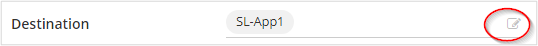

Establezca el valor de Destino en SL-App1. Opcional: Puede seleccionar el botón de edición para cambiar o agregar más recursos o grupos de recursos.

En Acción, seleccione PUENTE de Entra ID.

Seleccione Guardar. Se le pedirá que active la directiva.

En la sección de Puentes de Entra ID, la directiva aparece en la página Directivas.

Vuelva a la cuenta de Microsoft Entra y vaya a Aplicaciones empresariales. Aparecerá la nueva aplicación de Silverfort. Puede incluir esta aplicación en las directivas de acceso condicional.

Obtenga más información en Tutorial: Protección de los eventos de inicio de sesión de usuario con la autenticación multifactor de Microsoft Entra.