Active mis roles de recursos de Azure en Privileged Identity Management

Use Microsoft Entra Privileged Identity Management (PIM) para permitir que los miembros del rol válidos para los recursos de Azure programen la activación de una fecha y hora futuras. Asimismo, también pueden seleccionar una duración de activación específica dentro del valor máximo establecido (configurado por los administradores).

Este artículo es para los miembros que necesitan activar su rol de recurso de Azure en Privileged Identity Management.

Nota:

A partir de marzo de 2023, podrás activar las asignaciones y ver el acceso directamente desde hojas fuera de PIM en Azure Portal. Obtenga más información aquí.

Importante

Cuando se activa un rol, Microsoft Entra PIM agrega temporalmente la asignación activa para el rol. Microsoft Entra PIM crea una asignación activa (asigna un usuario a un rol) en cuestión de segundos. Cuando se produce la desactivación (manual o a través de la expiración de la hora de activación), Microsoft Entra PIM también quita la asignación activa en cuestión de segundos.

La aplicación puede proporcionar acceso en función del rol que tiene el usuario. En algunas situaciones, es posible que el acceso a la aplicación no refleje inmediatamente el hecho de que se le haya asignado o quitado el rol al usuario. Si la aplicación previamente almacenaba en caché el hecho de que el usuario no tuviera un rol, cuando el usuario intente volver a acceder a la aplicación, es posible que no se le proporcione el acceso. Del mismo modo, si la aplicación previamente almacenaba en caché el hecho de que el usuario tuviera un rol, cuando se desactiva el rol, es posible que el usuario siga obteniendo acceso. La situación específica depende de la arquitectura de la aplicación. Para algunas aplicaciones, cerrar la sesión y volver a iniciarla puede ayudar a agregar o quitar el acceso.

Activación de un rol

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Cuando necesite asumir un rol de recurso de Azure, puede solicitar la activación mediante la opción de navegación Mis roles en Privileged Identity Management.

Nota:

PIM ya está disponible en la aplicación móvil de Azure (iOS | Android) para Microsoft Entra ID y los roles de recursos de Azure. Active fácilmente las asignaciones aptas, solicite renovaciones para las que van a expirar o compruebe el estado de las solicitudes pendientes. Vea más información a continuación

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

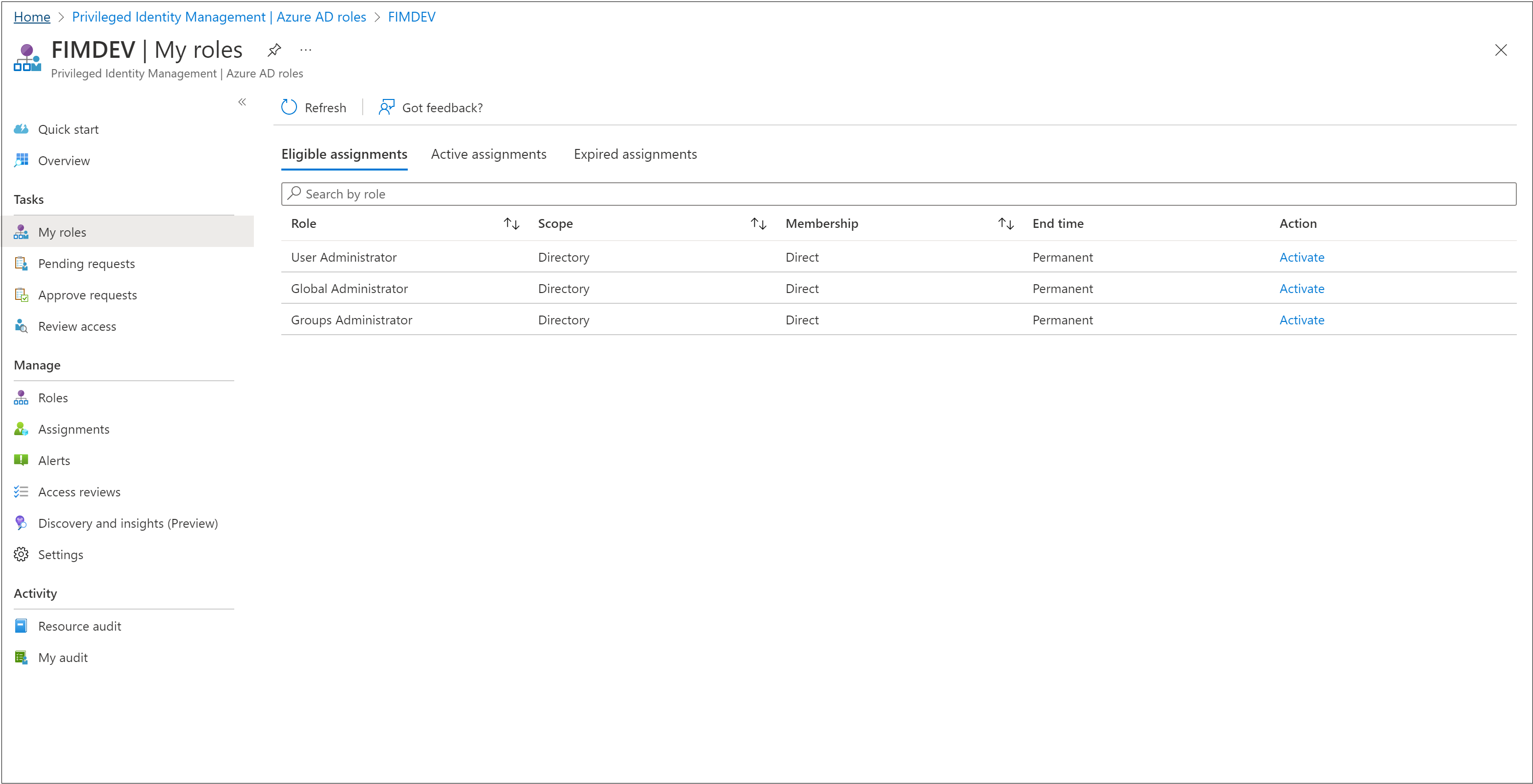

Vaya a Gobernanza de identidades>Privileged Identity Management>Mis roles.

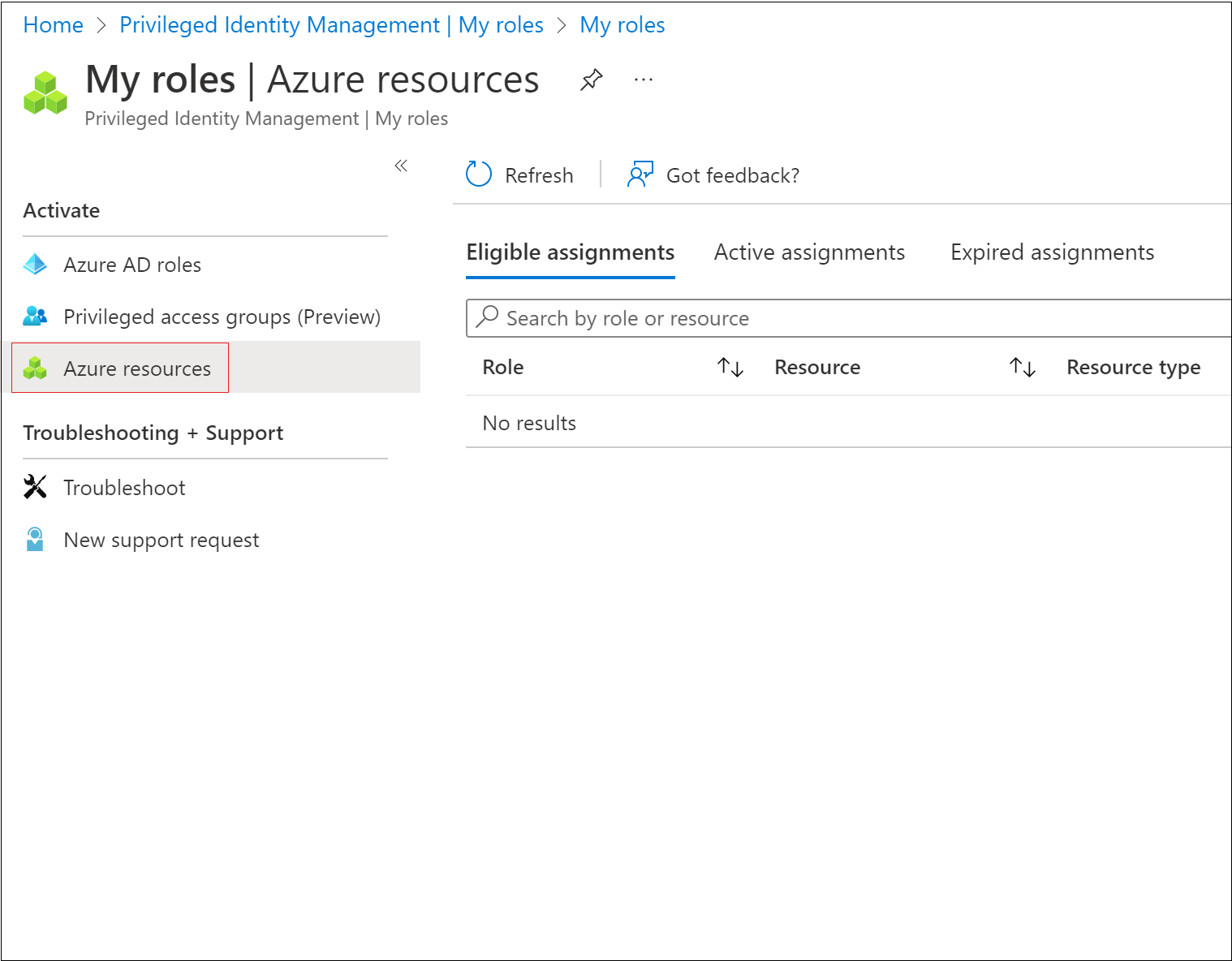

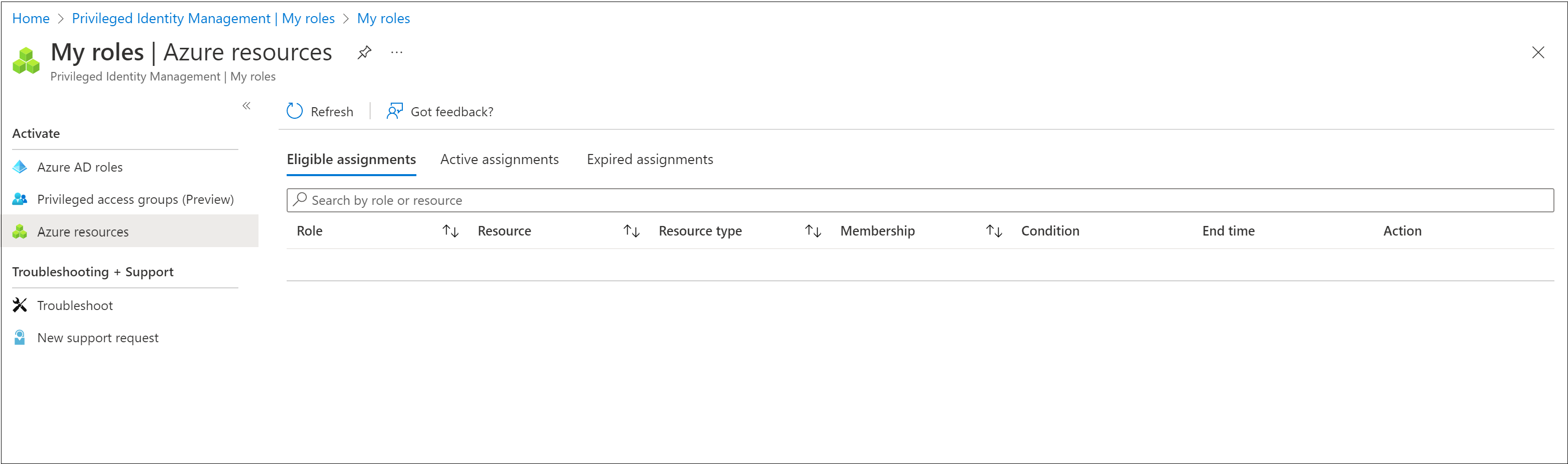

Seleccione Roles de recursos de Azure para ver una lista de los roles de recursos de Azure válidos.

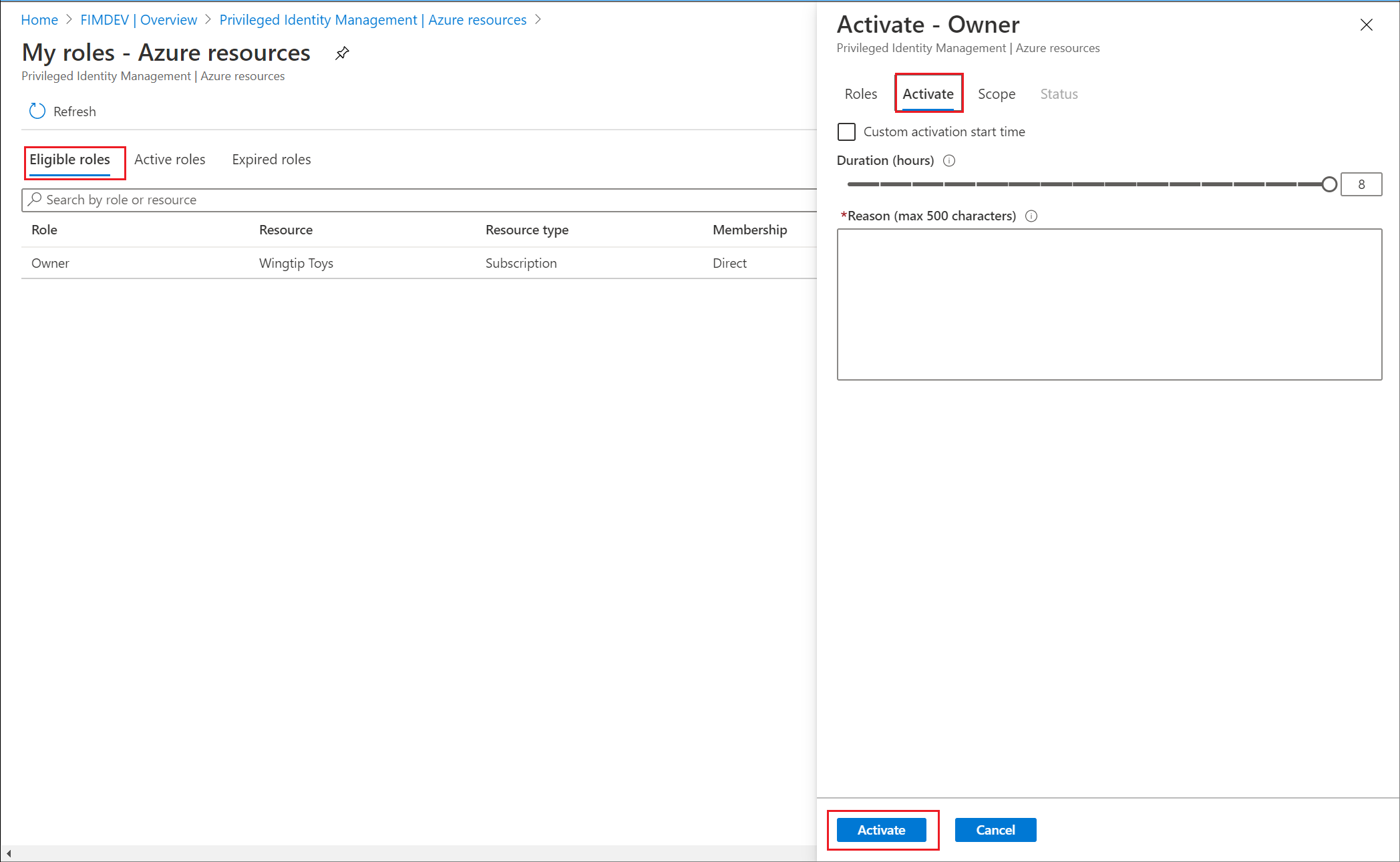

En la lista Roles de recursos de Azure, busque el rol que desea activar.

Seleccione Activar para abrir la Página de activación.

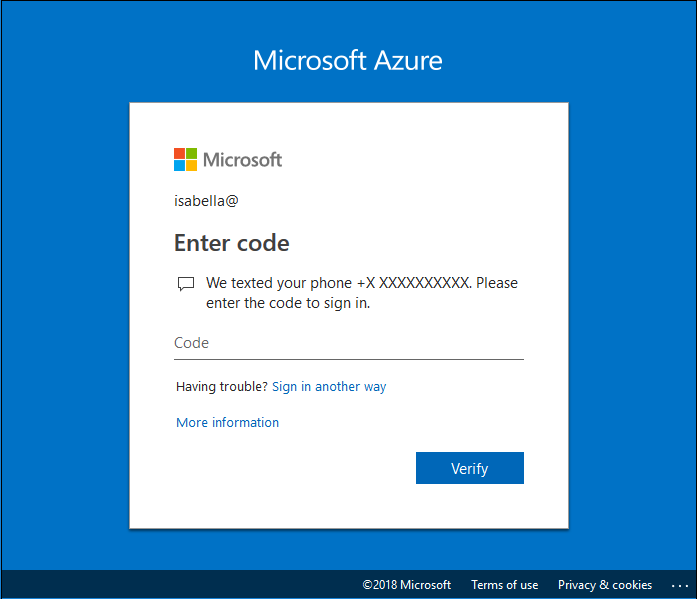

Si el rol requiere autenticación multifactor, seleccione Comprobar la identidad antes de continuar. Solo tiene que autenticarse una vez por sesión.

Seleccione Comprobar mi identidad y siga las instrucciones para proporcionar comprobación de seguridad adicional.

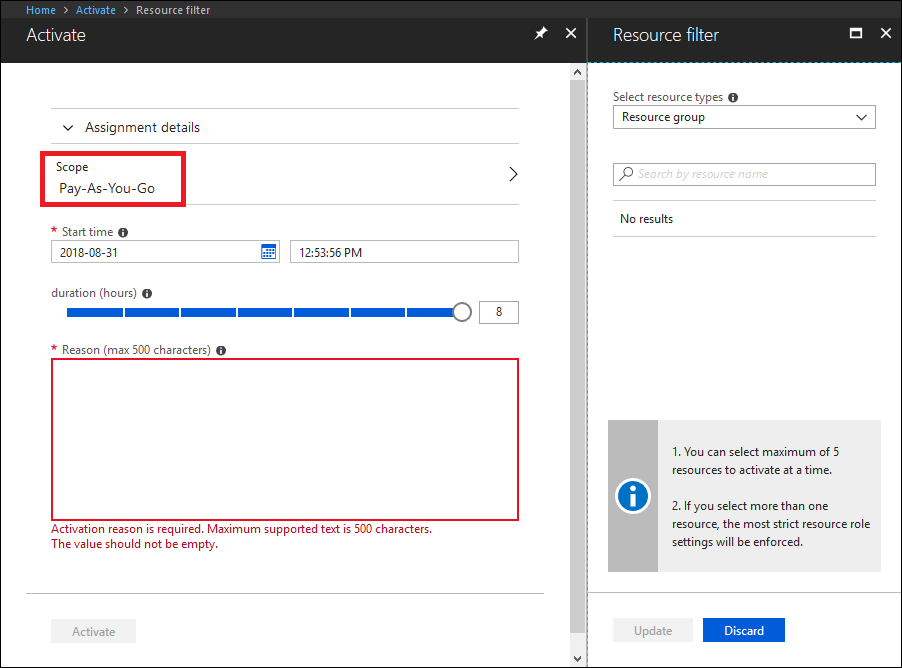

Si desea especificar un ámbito reducido, seleccione Ámbito para abrir el Panel filtro de recursos.

Es una práctica recomendada solo solicitar acceso a los recursos que necesita. En el panel de filtro de recursos, puede especificar los grupos de recursos o recursos a los que necesita acceso.

Si es necesario, especifique una hora de inicio de activación personalizada. El miembro se activaría después de la hora seleccionada.

En el campo Razón, escriba el motivo de la solicitud de activación.

Seleccione Activar.

Nota

Si el rol requiere aprobación para activarse, aparecerá una notificación en la esquina superior del explorador que le informa de que la solicitud está pendiente de aprobación.

Activación de un rol con ARM API

Privileged Identity Management admite los comandos de Azure Resource Manager (ARM) API para administrar los roles de los recursos de Azure, como se documenta en la referencia de ARM API de PIM. Para obtener los permisos necesarios para usar PIM API, consulte Descripción de las API de Privileged Identity Management.

Para activar una asignación de rol de Azure apta y obtener un acceso activado, use la API de REST de Solicitudes de Programación de Asignación de Roles - Crear para crear una nueva solicitud y especificar el director de seguridad, la definición del rol, requestType = SelfActivate y el alcance. Para llamar a esta API, debe tener una asignación de roles apta en el ámbito.

Use una herramienta de GUID para generar un identificador único que se use para el identificador de asignación de roles. El identificador tiene el formato: 00000000-0000-0000-0000-000000000000.

Reemplace {roleAssignmentScheduleRequestName} en la solicitud PUT siguiente por el identificador GUID de la asignación de roles.

Para más información sobre cómo administrar roles aptos para recursos de Azure, consulte este tutorial de API de ARM de PIM.

A continuación se muestra una solicitud HTTP de ejemplo para activar una asignación apta para un rol de Azure.

Solicitud

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleAssignmentScheduleRequests/{roleAssignmentScheduleRequestName}?api-version=2020-10-01

Cuerpo de la solicitud

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "SelfActivate",

"linkedRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Response

Código de estado: 201

{

"properties": {

"targetRoleAssignmentScheduleId": "c9e264ff-3133-4776-a81a-ebc7c33c8ec6",

"targetRoleAssignmentScheduleInstanceId": null,

"scope": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "SelfActivate",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2020-09-09T21:35:27.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "fea7a502-9a96-4806-a26f-eee560e52045",

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleAssignmentScheduleRequests/fea7a502-9a96-4806-a26f-eee560e52045",

"type": "Microsoft.Authorization/RoleAssignmentScheduleRequests"

}

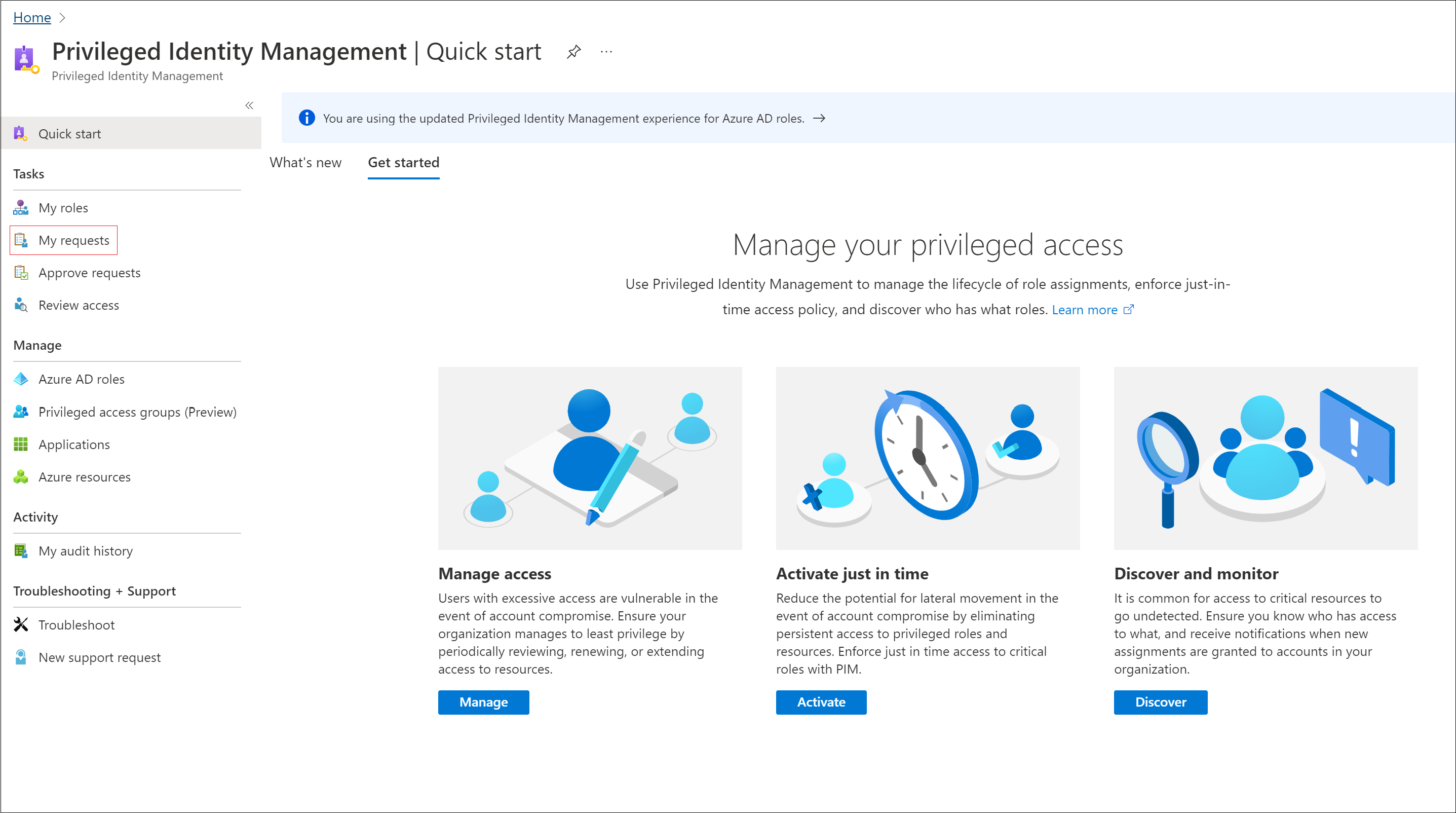

Visualización del estado de las solicitudes

Puede ver el estado de las solicitudes pendientes de activación.

Abra Microsoft Entra Privileged Identity Management.

Seleccione Mis solicitudes para ver una lista de los roles de Microsoft Entra y las solicitudes de rol de recursos de Azure.

Desplácese a la derecha para ver la columna Estado de solicitud.

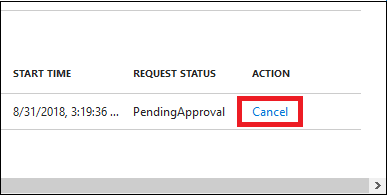

Cancelación de una solicitud pendiente

Si no necesita activar un rol que requiera aprobación, puede cancelar una solicitud pendiente en cualquier momento.

Abra Microsoft Entra Privileged Identity Management.

Seleccione Mis solicitudes.

En el rol que desea cancelar, seleccione el vínculo Cancelar.

Al seleccionar cancelar, se cancelará la solicitud. Para volver a activar el rol, tendrá que enviar una nueva solicitud de activación.

Desactivación de una asignación de roles

Cuando se activa una asignación de roles, verá una opción Desactivar en el portal de PIM para la asignación de roles. Además, no puede desactivar una asignación de roles a los cinco minutos de la activación.

Activar con Azure Portal

La activación del rol Privileged Identity Management se integró en las extensiones de facturación y control de acceso (AD) dentro de Azure Portal. Los accesos directos a suscripciones (facturación) y Access Control (AD) permiten activar roles de PIM directamente desde estas hojas.

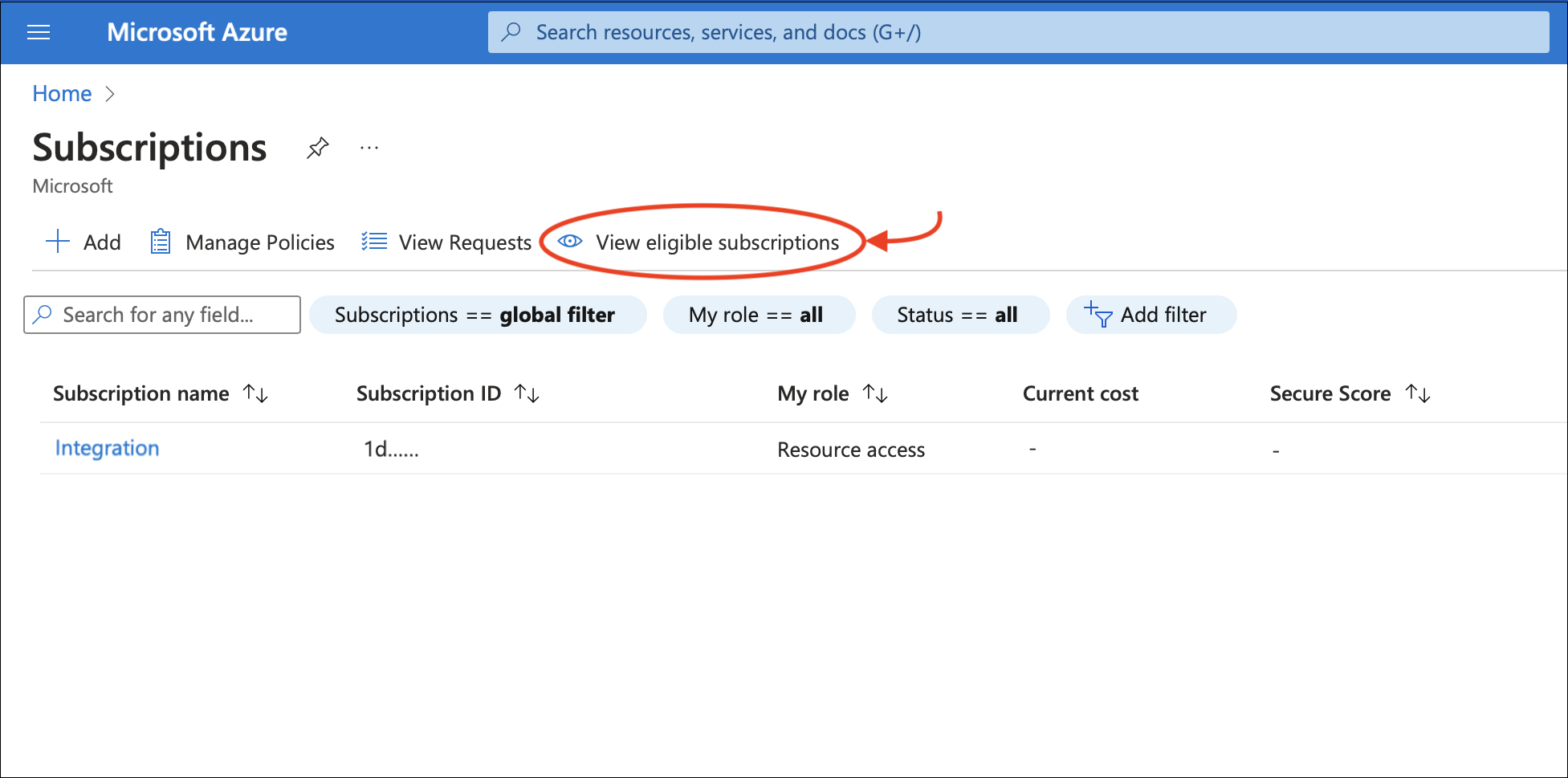

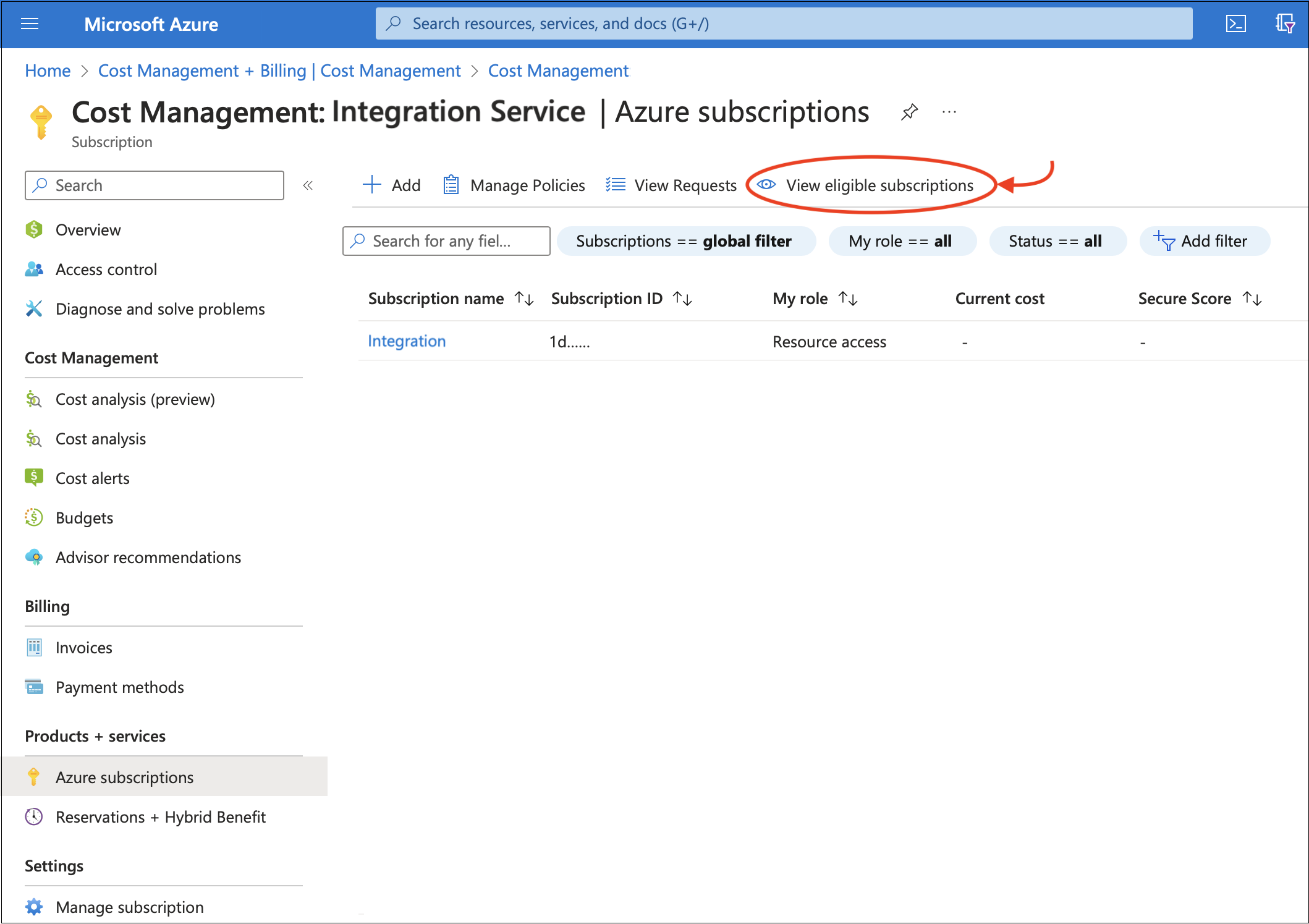

En la hoja Suscripciones, selecciona "Ver suscripciones aptas" en el menú de comandos horizontal para verificar tus asignaciones aptas, activas y vencidas. Desde allí, puedes activar una asignación apta en el mismo panel.

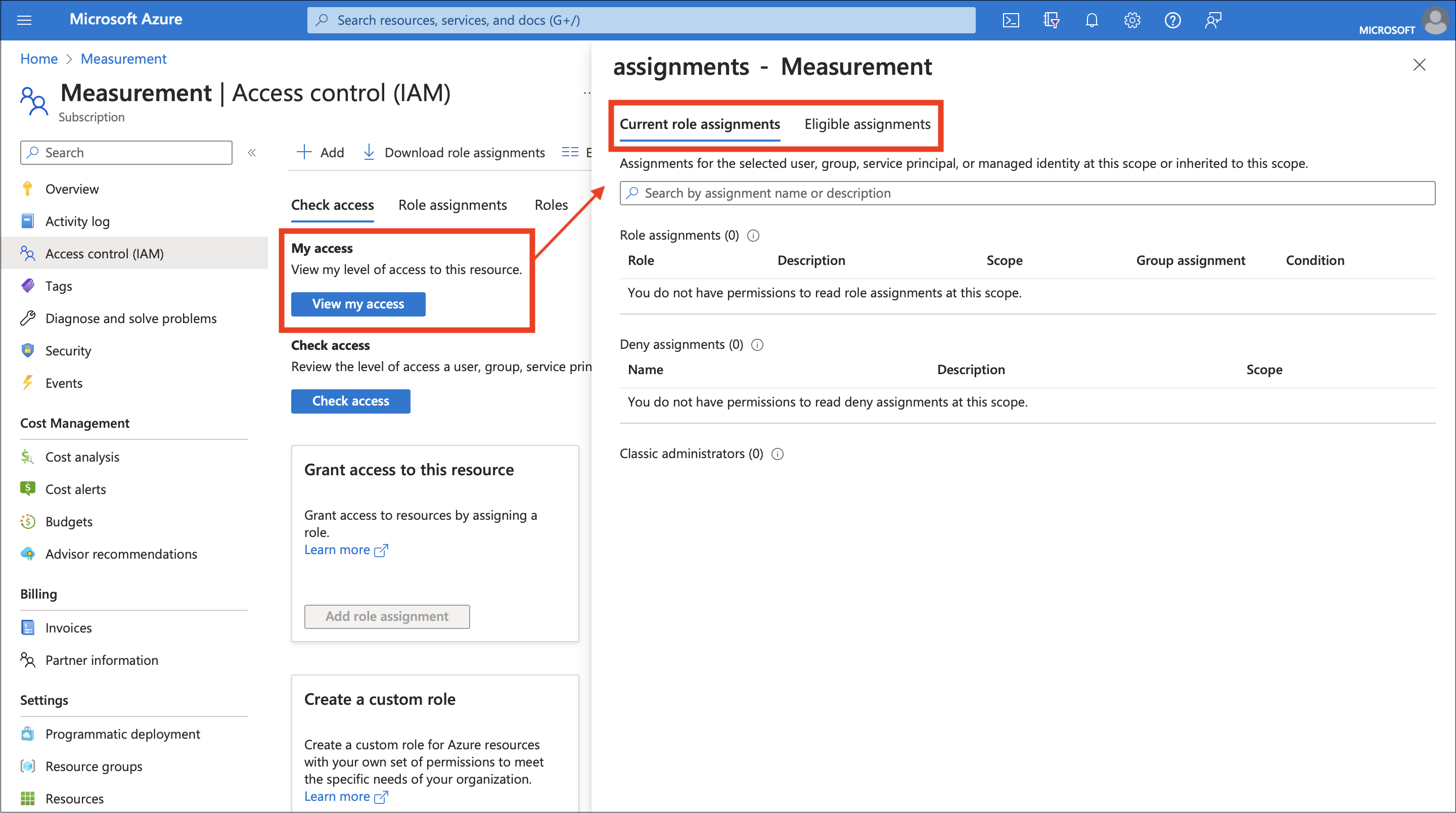

En Control de acceso (IAM) para un recurso, ahora puedes seleccionar "Ver mi acceso" para ver tus asignaciones de roles actualmente activas y aptas y activarlas directamente.

Al integrar las funcionalidades de PIM en diferentes hojas de Azure Portal, esta nueva característica te permitirá obtener acceso temporal para ver o editar suscripciones y recursos más fácilmente.

Activación de roles de PIM mediante Azure Mobile App

PIM ya está disponible en Microsoft Entra ID y en las aplicaciones móviles de roles de recursos de Azure en iOS y Android.

Para activar una asignación de roles de Microsoft Entra apta, empiece por descargar Azure Mobile App (iOS | Android). También puede descargar la aplicación seleccionando Abrir en dispositivos móviles en Privileged Identity Management > Mis roles > en los roles de Microsoft Entra.

Abra Azure Mobile App e inicie sesión. Haga clic en la tarjeta "Privileged Identity Management" y seleccione Mis roles de recursos de Azure para ver las asignaciones de roles válidas y activas.

Seleccione la asignación de roles y haga clic en Acción > Activar en los detalles de la asignación de roles. Complete los pasos para activar y rellenar los detalles necesarios antes de hacer clic en Activar en la parte inferior.

Vea el estado de las solicitudes de activación y las asignaciones de roles en "Mis roles de recursos de Azure".